Tutorial ini menunjukkan cara membuat pengesahan Otorisasi Biner di pipeline Cloud Build. Penyiapan ini membantu memastikan bahwa hanya image container yang di-build dan ditandatangani sebagai bagian dari proses build Cloud Build yang otomatis diizinkan untuk berjalan di lingkungan deployment Anda.

Ringkasan Cloud Build

Cloud Build (ringkasan) mengambil kode sumber yang disimpan di Cloud Source Repositories atau repositori yang dihosting lainnya, menjalankan build dan pengujian Anda, serta menyimpan output software yang dihasilkan di Container Registry atau layanan penyimpanan lain di Google Cloud Platform.

Ringkasan Otorisasi Biner

Otorisasi Biner (ringkasan) adalah produk Google Cloud yang menerapkan batasan waktu deployment pada aplikasi. Integrasi Google Kubernetes Engine (GKE) memungkinkan pengguna memastikan bahwa container yang di-deploy ke cluster Kubernetes ditandatangani secara kriptografis oleh otoritas tepercaya dan diverifikasi oleh pengesah Otorisasi Biner.

Anda dapat mengonfigurasi Otorisasi Biner untuk mewajibkan pengesahan berdasarkan lokasi kode sumber untuk mencegah image container yang dibuat dari sumber yang tidak sah di-deploy.

Untuk mempelajari lebih lanjut:

- Pengantar umum tentang Otorisasi Biner

- Codelab: Mengamankan Deployment GKE Anda dengan Otorisasi Biner

Arsitektur

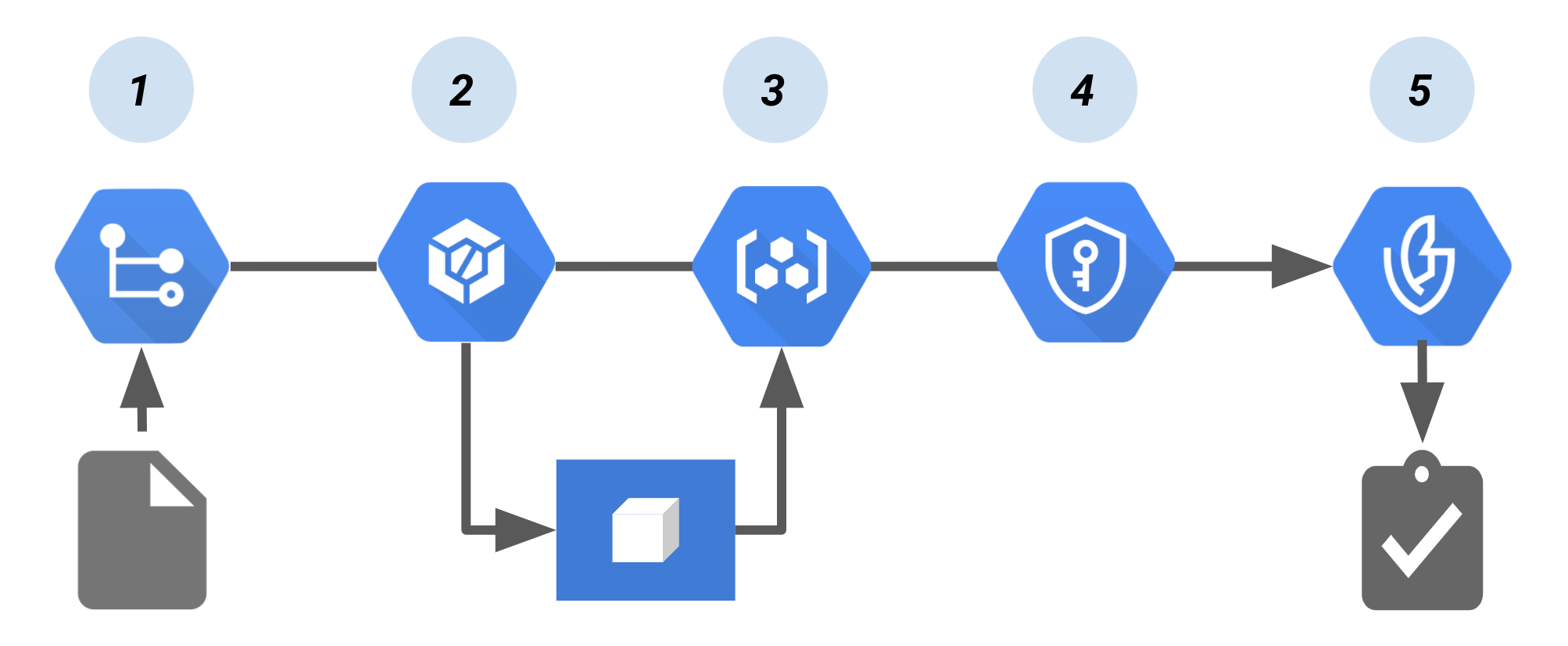

Diagram berikut menunjukkan komponen dalam penyiapan Binary Authorization/Cloud Build:

Dalam pipeline ini:

Kode untuk membangun image container dikirim ke repositori sumber, seperti Cloud Source Repositories.

Alat continuous integration (CI), Cloud Build, membangun dan menguji container.

Build mengirim image container ke Container Registry atau registry lain yang menyimpan image yang Anda bangun.

Cloud Key Management Service, yang menyediakan pengelolaan kunci untuk pasangan kunci kriptografi, menandatangani image container. Tanda tangan yang dihasilkan kemudian disimpan dalam pengesahan yang baru dibuat.

Pada waktu deployment, pengesah memverifikasi pengesahan menggunakan kunci publik dari pasangan kunci. Otorisasi Biner menerapkan kebijakan dengan mewajibkan pengesahan bertanda tangan untuk men-deploy image container.

Membuat pengesahan menggunakan Cloud Build dengan Cloud Key Management Service

Bagian ini menunjukkan cara menerapkan arsitektur di atas. Langkah ini menggunakan langkah build kustom open source dari komunitas Cloud Build. Langkah build kustom menandatangani image container, membuat pengesahan, dan menguploadnya ke Otorisasi Biner.

Mengonfigurasi Identity and Access Management

Untuk menggunakan langkah build ini, akun layanan Cloud Build memerlukan peran IAM berikut:

- Binary Authorization Attestor Viewer

roles/binaryauthorization.attestorsViewer

- Cloud KMS CryptoKey Signer/Verifier (jika menggunakan kunci di KMS untuk menandatangani pengesahan)

roles/cloudkms.signerVerifier

- Artifact Analysis Notes Attacher

roles/containeranalysis.notes.attacher

Perintah berikut dapat digunakan untuk menambahkan peran ke Akun Layanan Cloud Build project Anda:

Aktifkan Cloud Build:

Aktifkan Cloud Build API di project Google Cloud target.

Simpan project ID Anda ke variabel lingkungan:

PROJECT_ID=PROJECT_ID

dengan PROJECT_ID adalah Google Cloud project ID Anda.

Tetapkan project Google Cloud CLI:

gcloud config set project ${PROJECT_ID}Dapatkan nomor project:

PROJECT_NUMBER=$(gcloud projects list --filter="${PROJECT_ID}" --format="value(PROJECT_NUMBER)")Tambahkan peran Pelihat Pengesah Otorisasi Biner ke Akun Layanan Cloud Build:

gcloud projects add-iam-policy-binding ${PROJECT_ID} \ --member serviceAccount:${PROJECT_NUMBER}@cloudbuild. \ --role roles/binaryauthorization.attestorsViewerTambahkan peran Penanda Tangan/Pemverifikasi CryptoKey Cloud KMS ke Akun Layanan Cloud Build (Penandatanganan berbasis KMS):

gcloud projects add-iam-policy-binding ${PROJECT_ID} \ --member serviceAccount:${PROJECT_NUMBER}@cloudbuild. \ --role roles/cloudkms.signerVerifierTambahkan peran Artifact Analysis Notes Attacher ke Akun Layanan Cloud Build:

gcloud projects add-iam-policy-binding ${PROJECT_ID} \ --member serviceAccount:${PROJECT_NUMBER}@cloudbuild. \ --role roles/containeranalysis.notes.attacher

Bangun dan daftarkan langkah build kustom dengan Cloud Build

Buat clone repositori komunitas build Google Cloud:

git clone https://github.com/GoogleCloudPlatform/cloud-builders-community.git

Mengonfigurasi penanda tangan Otorisasi Biner untuk Cloud Build:

Sebelum digunakan, kode untuk langkah build kustom harus di-build ke dalam penampung dan di-push ke Cloud Build. Untuk melakukannya, jalankan perintah berikut:

cd cloud-builders-community/binauthz-attestation gcloud builds submit . --config cloudbuild.yaml

Langkah build kustom telah di-push ke Google Container Registry project Anda saat ini dan kini siap digunakan.

Membuat pengesah di Otorisasi Biner

Buat pengesah yang akan digunakan Otorisasi Biner pada waktu deployment untuk memverifikasi pengesahan.

Siapkan pasangan kunci Cloud Key Management Service dan pengesah di Binary Authorization:

Lihat Membuat pengesah menggunakan CLI

Verifikasi bahwa pengesah telah dibuat

gcloud --project="${ATTESTOR_PROJECT_ID}" container binauthz attestors list

Tambahkan langkah "create-attestation" ke cloudbuild.yaml Anda

Untuk menggunakan langkah binauthz-attestation, Anda harus memperbarui cloudbuild.yaml dengan menambahkan langkah yang akan menandatangani build yang telah di-push ke Container Registry.

Dua metode disediakan di bawah:

Perbarui

cloudbuild.yamlAnda secara manual.Jalankan contoh pipeline dengan variabel lingkungan yang Anda tetapkan sebelumnya.

Memperbarui cloudbuild.yaml Anda secara manual

Perbarui

cloudbuild.yamlsecara manual dengan menambahkan langkah build di bawah setelah langkah saat container Anda diupload ke Container Registry. Catatan: Anda harus mengganti ATTESTOR_NAME, KMS_KEY_LOCATION, KMS_KEYRING_NAME, KMS_KEY_NAME, dan KMS_KEY_VERSION dengan nilai Anda sendiri secara manual:- id: 'create-attestation' name: 'gcr.io/${PROJECT_ID}/binauthz-attestation:latest' args: - '--artifact-url' - 'gcr.io/${PROJECT_ID}/helloworld:latest' - '--attestor' - 'projects/${PROJECT_ID}/attestors/ATTESTOR_NAME' - '--keyversion' - 'projects/${PROJECT_ID}/locations/KMS_KEY_LOCATION/keyRings/KMS_KEYRING_NAME/cryptoKeys/KMS_KEY_NAME/cryptoKeyVersions/KMS_KEY_VERSION'Berikut ini juga valid:

- id: 'create-attestation' name: 'gcr.io/${PROJECT_ID}/binauthz-attestation:latest' args: - '--artifact-url' - 'gcr.io/${PROJECT_ID}/helloworld:latest' - '--attestor' - 'ATTESTOR_NAME' - '--attestor-project' - '${PROJECT_ID}' - '--keyversion' - 'KEY_VERSION' - '--keyversion-project' - '${PROJECT_ID}' - '--keyversion-location' - 'KEY_LOCATION' - '--keyversion-keyring' - 'KEYRING_NAME' - '--keyversion-key' - 'KEY_NAME'

Opsional: Menguji pipeline

Untuk menguji contoh pipeline pengesahan Cloud Build, lakukan langkah-langkah berikut:

Buat file

cloudbuild.yamldengan variabel lingkungan yang Anda tetapkan sebelumnya:cd example cat <<EOM > cloudbuild_example.yaml steps: - id: 'build' name: 'gcr.io/cloud-builders/docker' args: - 'build' - '-t' - 'gcr.io/$PROJECT_ID/helloworld:latest' - '.' - id: 'publish' name: 'gcr.io/cloud-builders/docker' args: - 'push' - 'gcr.io/$PROJECT_ID/helloworld:latest' - id: 'create-attestation' name: 'gcr.io/$PROJECT_ID/binauthz-attestation:latest' args: - '--artifact-url' - 'gcr.io/$PROJECT_ID/helloworld:latest' - '--attestor' - 'projects/$PROJECT_ID/attestors/${ATTESTOR_NAME}' - '--keyversion' - 'projects/${PROJECT_ID}/locations/${KMS_KEY_LOCATION}/keyRings/${KMS_KEYRING_NAME}/cryptoKeys/${KMS_KEY_NAME}/cryptoKeyVersions/${KMS_KEY_VERSION}' tags: ['cloud-builders-community'] EOMJalankan Cloud Build dengan

cloudbuild_example.yamlcontoh:Jalankan perintah berikut dari direktori

cloud-builders-community/binauthz-attestation/example:gcloud builds submit . --config cloudbuild_example.yaml