Halaman ini menjelaskan cara menggunakan penerusan TCP Identity-Aware Proxy (IAP) untuk mengaktifkan akses administratif ke instance VM yang tidak memiliki alamat IP eksternal atau tidak mengizinkan akses langsung melalui internet.

Penerusan TCP IAP memungkinkan Anda membuat tunnel terenkripsi yang dapat digunakan untuk meneruskan SSH, RDP, dan traffic lainnya ke instance VM. Penerusan TCP IAP juga memberi Anda kontrol terperinci atas pengguna yang diizinkan untuk membuat tunnel dan instance VM yang diizinkan untuk dihubungkan oleh pengguna.

Untuk mempelajari lebih lanjut cara kerja penerusan TCP IAP, lihat ringkasan penerusan TCP.

Menyiapkan project untuk penerusan TCP IAP

Bagian ini memandu Anda melakukan langkah-langkah yang diperlukan untuk mengaktifkan penerusan TCP IAP di project Google Cloud.

Membuat aturan firewall

Untuk mengizinkan IAP terhubung ke instance VM Anda, buat aturan firewall yang:

- berlaku untuk semua instance VM yang ingin Anda akses menggunakan IAP.

- mengizinkan traffic masuk dari rentang IP

35.235.240.0/20. Rentang ini berisi semua alamat IP yang digunakan IAP untuk penerusan TCP. - mengizinkan koneksi ke semua port yang ingin Anda akses menggunakan penerusan TCP IAP, misalnya, port

22untuk SSH dan port3389untuk RDP.

Konsol

Untuk mengizinkan akses RDP dan SSH ke semua instance VM di jaringan Anda, lakukan hal berikut:

- Buka halaman Aturan Firewall.

Langkah-langkah lainnya akan muncul di konsol Google Cloud.

- Pilih project Google Cloud.

Tunjukkan . - Di halaman Firewall Rules, klik

Create firewall rule . - Konfigurasikan setelan berikut:

- Nama:

allow-ingress-from-iap - Direction of traffic: Ingress

- Target: All instances in the network

- Source filter: Rentang IP

- Rentang IP sumber:

35.235.240.0/20 - Protocols and ports: Pilih TCP dan masukkan

22,3389untuk mengizinkan RDP dan SSH.

- Nama:

- Klik Create.

gcloud

Untuk mengizinkan akses RDP ke semua instance VM di jaringan Anda, jalankan:

gcloud compute firewall-rules create allow-rdp-ingress-from-iap \ --direction=INGRESS \ --action=allow \ --rules=tcp:3389 \ --source-ranges=35.235.240.0/20

Untuk akses SSH, jalankan:

gcloud compute firewall-rules create allow-ssh-ingress-from-iap \ --direction=INGRESS \ --action=allow \ --rules=tcp:22 \ --source-ranges=35.235.240.0/20

Untuk protokol lainnya, jalankan

gcloud compute firewall-rules create allow-ingress-from-iap \ --direction=INGRESS \ --action=allow \ --rules=tcp:PORT \ --source-ranges=35.235.240.0/20

dengan PORT adalah port yang digunakan oleh protokol.

Memberikan peran untuk penerusan TCP IAP

Untuk mengontrol pengguna dan grup mana yang diizinkan menggunakan penerusan TCP IAP dan instance VM mana yang diizinkan untuk terhubung, berikan peran Identity and Access Management (IAM) yang sesuai pada project.

Jika Anda menggunakan Login OS (direkomendasikan), lihat Mengonfigurasi peran Login OS di akun pengguna.

Tabel berikut menunjukkan peran standar yang perlu Anda berikan kepada administrator tepercaya untuk penerusan TCP dan tugas terkait:

| Tugas | Peran | Informasi selengkapnya |

|---|---|---|

| Penerusan TCP |

IAP-secured Tunnel User (roles/iap.tunnelResourceAccessor)

|

Lihat Memberikan akses ke semua instance VM dalam project atau Memberikan akses ke VM tertentu. |

| Akses SSH |

Compute Instance Admin (v1) (roles/compute.instanceAdmin.v1)

|

|

| Menggunakan akun layanan | (roles/iam.serviceAccountUser) Pengguna Akun Layanan |

Lihat Peran serviceAccountUser. |

Jika Anda ingin membuat peran khusus hanya dengan izin tertentu yang diperlukan untuk tugas ini, lihat Detail izin.

Anda dapat memberikan akses kepada pengguna atau grup ke semua instance VM dalam project, atau ke VM tertentu, bergantung pada cara Anda memberikan peran yang diperlukan.

Tag tidak didukung

Memberikan izin menggunakan tag untuk penerusan TCP IAP saat ini tidak didukung.

Memberikan akses ke semua instance VM dalam project

Anda dapat memberi pengguna atau grup akses ke semua instance VM dalam project dengan memberikan peran IAM yang diperlukan di tingkat project:

Konsol

- Buka halaman IAM & Admin di konsol Google Cloud.

Langkah-langkah lainnya akan muncul di konsol Google Cloud.

- Di halaman IAM & Admin, klik Add dan konfigurasikan hal berikut:

- New principals: Tentukan pengguna atau grup yang ingin Anda beri akses.

- Select a role: Pilih Cloud IAP > IAP-Secured Tunnel User.

- Secara opsional, klik Tambahkan kondisi dan konfigurasikan kondisi:

- Judul: Masukkan nama untuk kondisi.

- Ekspresi: Masukkan kondisi yang harus dipenuhi pengguna untuk mendapatkan izin dalam peran IAP-Secured Tunnel User.

Misalnya, ekspresi CEL berikut hanya memberikan akses ke port 22:

destination.port == 22Anda juga dapat memberikan akses berdasarkan tingkat akses:

destination.port == 22 && "FULL_ACCESS_LEVEL_NAME" in request.auth.access_levelsDengan

FULL_ACCESS_LEVEL_NAMEadalah tingkat akses yang ada dan menggunakan format berikut:accessPolicies/POLICY_NAME/accessLevels/ACCESS_LEVEL_NAME - Klik Tambahkan peran lain dan konfigurasikan hal berikut:

- Select a role Pilih Compute Engine > Compute Instance Admin (v1).

- Klik Simpan.

gcloud

Berikan kedua peran kepada pengguna dengan menjalankan perintah berikut:

gcloud projects add-iam-policy-binding PROJECT_ID \ --member=user:EMAIL \ --role=roles/iap.tunnelResourceAccessor gcloud projects add-iam-policy-binding PROJECT_ID \ --member=user:EMAIL \ --role=roles/compute.instanceAdmin.v1

Ganti kode berikut:

PROJECT_ID: ID projectEMAIL: alamat email pengguna yang ingin Anda beri akses, misalnyauser@example.com.

Memberikan akses ke VM tertentu

Untuk memberikan akses kepada pengguna atau grup ke VM tertentu, Anda harus memberikan

peran roles/iap.tunnelResourceAccessor di VM tersebut. Peran lainnya harus

diberikan pada project.

Konsol

- Buka halaman admin IAP, lalu pilih tab SSH and TCP Resources.

Membuka halaman admin Chrome Enterprise Premium

Langkah-langkah lainnya akan muncul di konsol Google Cloud.

- Di tab SSH and TCP Resources pada halaman admin IAP, pilih instance VM yang ingin Anda konfigurasi.

- Klik Tampilkan panel info jika panel info tidak terlihat.

Klik Tambahkan akun utama dan konfigurasikan setelan berikut:

- New principals: Tentukan pengguna atau grup yang ingin Anda beri akses.

- Select a role: Pilih Cloud IAP > IAP-Secured Tunnel User.

Secara opsional, klik Tambahkan kondisi dan konfigurasikan kondisi:

- Judul: Masukkan nama untuk kondisi.

- Ekspresi: Masukkan kondisi yang harus dipenuhi pengguna untuk mendapatkan izin dalam peran IAP-Secured Tunnel User.

Misalnya, ekspresi CEL berikut hanya memberikan akses ke port 22:

destination.port == 22Anda juga dapat memberikan akses berdasarkan tingkat akses:

destination.port == 22 &&"FULL_ACCESS_LEVEL_NAME" in request.auth.access_levelsDengan

FULL_ACCESS_LEVEL_NAMEadalah tingkat akses yang ada dan menggunakan formataccessPolicies/POLICY_NAME/accessLevels/ACCESS_LEVEL_NAME.- Klik Simpan.

API

Untuk mengedit file policy.json aplikasi, ikuti proses di bawah.

Lihat Mengelola akses ke resource yang diamankan Chrome Enterprise Premium

untuk mengetahui informasi selengkapnya tentang penggunaan IAM API untuk mengelola

kebijakan akses.

Ekspor variabel berikut.

export IAP_BASE_URL=https://iap.googleapis.com/v1/projects/PROJECT_NUMBER/iap_tunnel # Replace POLICY_FILE.JSON with the name of JSON file to use for setIamPolicy export JSON_NEW_POLICY=POLICY_FILE.JSON

Dapatkan kebijakan IAM untuk instance Compute Engine menggunakan metode

getIamPolicy. Bit data kosong di bagian akhir mengubah permintaancurlmenjadi POST, bukan GET.curl -i -H "Authorization: Bearer $(gcloud auth print-access-token)" \ ${IAP_BASE_URL}/zones/ZONE_NAME/instances/INSTANCE_ID or INSTANCE_NAME:getIamPolicy \ -d ''Berikan peran

iap.tunnelResourceAccessorkepada akun utama Anda dengan mengubah file JSON kebijakan IAM.Secara opsional, berikan peran hanya kepada akun utama yang memenuhi kriteria tertentu, berdasarkan IAM Conditions dan access levels.

Berikut adalah contoh file

policy.jsonyang diedit yang memberikan peraniap.tunnelResourceAccessorkepada sekelompok admin instance VM, sehingga memberi mereka akses ke resource tunnel yang diamankan Chrome Enterprise Premium. Kondisi IAM telah ditambahkan agar resource hanya dapat diakses oleh akun utama dalam grup admin instance VM dengan alamat IP pribadi10.0.0.1di port22menggunakan Kondisi IAMdestination.ipdandestination.port. Aplikasi pemantauan juga harus memenuhi persyaratan tingkat akses ACCESS_LEVEL_NAME.Perhatikan bahwa jika akun utama memiliki peran Pemilik, akun tersebut memiliki izin untuk menggunakan IAP untuk penerusan TCP.

Contoh file policy.json{ "policy": { "bindings": [ { "role": "roles/iap.tunnelResourceAccessor", "members": ["group:instance-admins@example.com"], "condition": { "expression": "\"accessPolicies/POLICY_NAME/accessLevels/ACCESS_LEVEL_NAME\" in request.auth.access_levels && destination.ip == \"10.0.0.1\" && destination.port == 22", "title": "CONDITION_NAME" } } ] } }

Untuk menemukan nama kebijakan, panggil

accessPolicies.list:GET https://accesscontextmanager.googleapis.com/v1/accessPolicies

Tetapkan file

policy.jsonbaru menggunakan metodesetIamPolicy.curl -i -H "Content-Type:application/json" \ -H "Authorization: Bearer $(gcloud auth print-access-token)" \ ${IAP_BASE_URL}/zones/ZONE_NAME/instances/INSTANCE_ID or INSTANCE_NAME:setIamPolicy \ -d @${JSON_NEW_POLICY}

Detail izin

Izin yang diperlukan bervariasi bergantung pada cara pengguna akan menggunakan penerusan TCP IAP:

| Skenario | Izin diperlukan | |

|---|---|---|

| Semua |

|

|

Menggunakan gcloud compute [start-iap-tunnel, ssh, scp] |

|

|

Menggunakan gcloud compute [ssh, scp] |

|

|

| VM yang menggunakan Login OS | Lihat petunjuk ini | |

| Tidak menggunakan Login OS |

|

|

| Menghubungkan SSH ke VM menggunakan akun layanan |

|

|

| SSH dari browser | Lihat petunjuk ini | |

Misalnya, jika pengguna ingin terhubung menggunakan gcloud compute ssh ke VM yang tidak menggunakan Login OS, tetapi menggunakan akun layanan, pengguna akan memerlukan izin berikut:

iap.tunnelInstances.accessViaIAPcompute.instances.getcompute.instances.listcompute.projects.getcompute.instances.setMetadatacompute.projects.setCommonInstanceMetadatacompute.globalOperations.getiam.serviceAccounts.actAs

Melakukan tunneling koneksi SSH

Anda dapat terhubung ke instance Linux yang tidak memiliki alamat IP eksternal dengan melakukan tunnel traffic SSH melalui IAP.

Saat Anda menggunakan tunnel IAP, proxy IAP akan terhubung ke alamat IPv4 internal primer nic0 di VM.

Konsol

Untuk terhubung ke instance, gunakan tombol SSH di konsol Google Cloud. Konfigurasi akses instance Anda (ditentukan melalui izin IAM) harus mengizinkan tunneling TCP melalui IAP.

gcloud

Untuk terhubung ke instance Anda, gunakan perintah

gcloud compute ssh. Konfigurasi akses instance Anda (ditentukan melalui izin IAM) harus mengizinkan tunneling TCP melalui IAP.

gcloud compute ssh INSTANCE_NAME

Ganti INSTANCE_NAME dengan nama instance yang akan diakses melalui SSH.

Jika instance tidak memiliki alamat IP eksternal, koneksi akan otomatis menggunakan tunneling TCP IAP. Jika instance memiliki alamat IP eksternal, koneksi akan menggunakan alamat IP eksternal, bukan tunneling TCP IAP.

Anda dapat menggunakan flag --tunnel-through-iap

sehingga gcloud compute ssh selalu menggunakan tunneling TCP IAP.

Gunakan flag --internal-ip

sehingga gcloud compute ssh tidak pernah menggunakan tunnel TCP IAP

dan langsung terhubung ke IP internal VM. Tindakan ini berguna untuk klien yang terhubung ke jaringan VPC yang sama dengan VM target.

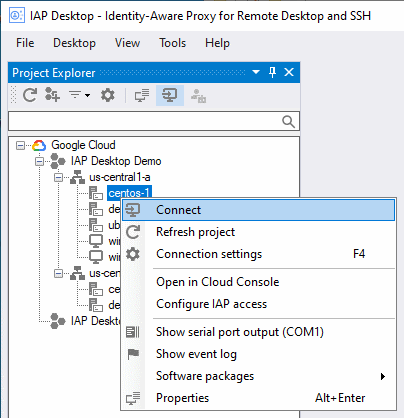

Desktop IAP

Anda dapat menggunakan Desktop IAP untuk terhubung ke instance VM menggunakan penerusan SSH dan TCP IAP.

Di aplikasi, pilih File > Add Google Cloud project.

Masukkan ID atau nama project Anda, lalu klik OK.

Di jendela Project Explorer, klik kanan instance VM yang ingin Anda hubungkan, lalu pilih Hubungkan.

Untuk mengetahui informasi selengkapnya tentang Desktop IAP, lihat halaman project GitHub.

Aplikasi PuTTY

Anda dapat menyiapkan aplikasi emulator terminal Windows PuTTY agar menggunakan penerusan TCP IAP untuk terhubung ke instance VM. Konfigurasi akses instance Anda (ditentukan melalui izin IAM) harus mengizinkan tunneling TCP melalui IAP.

Sebelum mengonfigurasi aplikasi PuTTY, gunakan perintah gcloud compute ssh sekali untuk memastikan bahwa Anda memiliki kunci SSH pribadi di komputer lokal dan kunci SSH publik Anda dipublikasikan ke Compute Engine:

Buka command prompt dan jalankan perintah berikut untuk terhubung ke instance VM:

gcloud compute ssh INSTANCE_NAME ` --tunnel-through-iap ` --project PROJECT_ID ` --zone ZONE

Ganti kode berikut:

- INSTANCE_NAME: nama instance yang akan dihubungkan

- PROJECT_ID: project ID project tempat instance VM berada

- ZONE: zona tempat instance VM berada

Jika perlu, konfirmasi bahwa Anda ingin membuat kunci SSH dengan menekan

Y.Di VM, tentukan nama pengguna Anda dengan menjalankan perintah berikut:

whoami

Anda akan memerlukan nama pengguna ini nanti.

Sekarang Anda dapat mengonfigurasi aplikasi PuTTY untuk menggunakan penerusan TCP IAP:

- Buka aplikasi PuTTY dan pilih kategori Connection > Proxy.

Konfigurasikan setelan proxy berikut:

- Untuk Jenis proxy, pilih Lokal.

Di kolom Telnet command, or local proxy command, masukkan hal berikut:

gcloud.cmd compute start-iap-tunnel %host %port --listen-on-stdin --project PROJECT_ID --zone ZONE

Ganti kode berikut:

- PROJECT_ID: Project ID project tempat instance VM berada

- ZONE: Zona tempat instance VM berada

Untuk Cetak diagnostik proxy di jendela terminal, pilih Hanya sampai sesi dimulai.

Pilih kategori Koneksi > SSH > Auth.

Klik Browse dan tempel nama file berikut, lalu klik Open:

%USERPROFILE%\.ssh\google_compute_engine.ppk

Pilih kategori Sesi.

Konfigurasikan setelan proxy berikut:

Di kolom Host name (atau IP address), masukkan hal berikut:

USERNAME@INSTANCE_NAME

Ganti kode berikut:

- USERNAME: nama pengguna Linux yang Anda tentukan sebelumnya

- INSTANCE_NAME: nama instance VM yang ingin Anda hubungkan

Sesi tersimpan: Masukkan nama untuk sesi.

Klik Simpan.

Klik Buka untuk memulai sesi SSH.

ssh

Anda dapat langsung menggunakan perintah ssh dengan opsi ProxyCommand yang menggunakan gcloud

untuk memulai tunnel. Gunakan ini untuk membuat perintah ssh lengkap:

gcloud compute ssh INSTANCE_NAME --dry-run

Membuat tunnel koneksi RDP

Anda dapat terhubung ke instance Windows yang tidak memiliki alamat IP eksternal dengan melakukan tunneling traffic RDP melalui IAP:

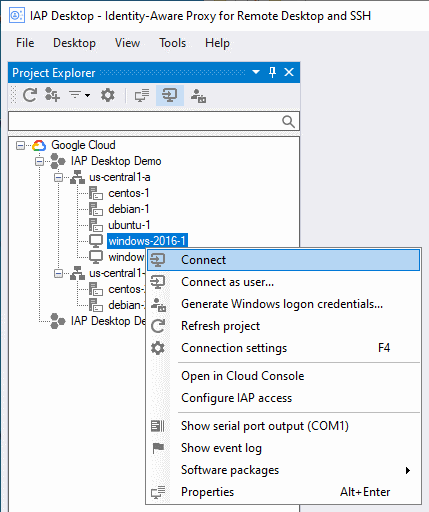

Desktop IAP

Anda dapat menggunakan Desktop IAP untuk terhubung ke Desktop Jarak Jauh dari satu atau beberapa instance VM menggunakan penerusan TCP IAP.

Di aplikasi, pilih File > Add Google Cloud project.

Masukkan ID atau nama project Anda, lalu klik OK.

Di jendela Project Explorer, klik kanan instance VM yang ingin Anda hubungkan, lalu pilih Hubungkan.

Untuk mengetahui informasi selengkapnya tentang Desktop IAP, lihat halaman project GitHub.

gcloud

Untuk terhubung ke Desktop Jarak Jauh instance VM, Anda harus membuat tunnel terlebih dahulu.

Gunakan perintah

gcloud compute start-iap-tunneluntuk membuat tunnel terenkripsi ke port RDP dari instance VM.gcloud compute start-iap-tunnel INSTANCE_NAME 3389 \ --local-host-port=localhost:LOCAL_PORT \ --zone=ZONEGanti INSTANCE_NAME dengan nama instance VM yang ingin Anda hubungkan. Ganti LOCAL_PORT dengan port localhost tempat Anda ingin proxy terikat atau gunakan 0 agar port yang tidak digunakan dipilih secara otomatis. Ganti ZONE dengan zona tempat instance VM berada.

gcloudmelakukan pengujian konektivitas dengan instance VM, lalu membuka tunnel dan menampilkan nomor port.Listening on port [LOCAL_PORT].

Semua traffic yang dikirim ke localhost:LOCAL_PORT diteruskan ke instance VM. Port ini hanya dapat diakses oleh aplikasi yang berjalan di komputer lokal Anda.

Biarkan

gcloudtetap berjalan dan buka aplikasi Koneksi Desktop Jarak Jauh Microsoft Windows.Masukkan endpoint tunnel sebagai nama komputer:

localhost:LOCAL_PORT

Ganti LOCAL_PORT dengan nomor port yang ditampilkan saat tunnel dibuka oleh

gcloud.Klik Connect.

Membuat tunnel koneksi TCP lainnya

Anda dapat menggunakan penerusan TCP IAP untuk protokol berbasis TCP lainnya dengan

menggunakan

perintah

gcloud compute start-iap-tunnel

untuk mengalokasikan port lokal. Port lokal melakukan tunneling traffic data dari

komputer lokal ke komputer jarak jauh dalam streaming HTTPS. IAP

kemudian menerima data, menerapkan kontrol akses, dan meneruskan data yang di-unwrapping

ke port jarak jauh. Sebaliknya, data apa pun dari port jarak jauh juga digabungkan

sebelum dikirim ke port lokal tempat data tersebut kemudian dibuka.

gcloud

Buat tunnel terenkripsi ke port instance VM:

gcloud compute start-iap-tunnel INSTANCE_NAME INSTANCE_PORT \

--local-host-port=localhost:LOCAL_PORT \

--zone=ZONEGanti INSTANCE_NAME dan INSTANCE_PORT dengan nama dan port instance VM yang ingin Anda hubungkan. Ganti LOCAL_PORT dengan port localhost tempat Anda ingin proxy diikat. Ganti ZONE dengan zona tempat instance VM berada.

gcloud melakukan pengujian konektivitas dengan instance VM, lalu membuka

tunnel dan menampilkan nomor port.

Listening on port [LOCAL_PORT].

Semua traffic yang dikirim ke localhost:LOCAL_PORT diteruskan ke instance VM. Port hanya dapat diakses oleh aplikasi yang berjalan di komputer lokal Anda.

Meningkatkan bandwidth upload TCP IAP

Untuk meningkatkan bandwidth upload TCP IAP, pertimbangkan untuk menginstal NumPy di mesin yang sama dengan tempat gcloud CLI diinstal.

Linux

Untuk menginstal NumPy menggunakan pip di platform Unix, jalankan perintah berikut di instance terminal baru:

$(gcloud info --format="value(basic.python_location)") -m pip install numpy

Jika pesan error berlanjut setelah menginstal NumPy, selesaikan langkah berikut: Jalankan perintah berikut untuk mengizinkan gcloud mengakses paket eksternal:

export CLOUDSDK_PYTHON_SITEPACKAGES=1

Windows

Untuk menginstal NumPy menggunakan pip di platform Windows, jalankan perintah berikut di instance PowerShell baru:

start (gcloud info --format="value(basic.python_location)") "-m pip install numpy"

Jika pesan masih muncul setelah menginstal NumPy, langkah lain diperlukan. Jalankan perintah berikut untuk mengizinkan gcloud mengakses paket eksternal:

$env:CLOUDSDK_PYTHON_SITEPACKAGES="1"

Batasan umum

Bandwidth: Fitur penerusan TCP IAP tidak ditujukan untuk transfer data secara massal. IAP berhak membatasi kapasitas pengguna yang menyalahgunakan layanan ini.

Durasi koneksi: IAP akan otomatis memutuskan koneksi sesi

setelah satu jam tidak aktif. Saat ini, gcloud compute start-iap-tunnel mencoba membuat ulang tunnel jika terputus.

Langkah berikutnya

- Tetapkan aturan konteks yang lebih lengkap dengan menerapkan tingkat akses.

- Lihat permintaan akses dengan mengaktifkan Cloud Audit Logs.

- Pelajari IAP lebih lanjut.