Visão geral

O Chrome Enterprise Premium é a solução de confiança zero do Google Cloud que oferece acesso seguro a aplicativos privados com proteção de dados e contra ameaças integrada. O Chrome Enterprise Premium usa o Chrome para oferecer acesso seguro a todos baseados na Web (HTTPS).

O conector de cliente do Chrome Enterprise Premium estende o suporte a aplicativos que não são da Web: criar uma conexão segura com aplicativos em execução no Google Cloud e ambientes que não são do Google Cloud, com reconhecimento de identidade e contexto completo acesso.

Como funciona

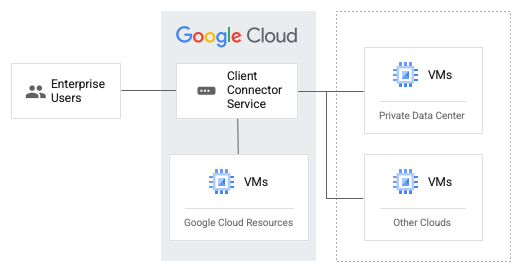

O diagrama a seguir fornece uma visão geral da arquitetura do conector de cliente.

Veja a seguir os principais componentes que compõem o conector de cliente:

Verificação de endpoints e agente do cliente: o conector do cliente se integra à Verificação de endpoints, uma extensão do Chrome com um agente leve nativo que é executado em laptops ou computadores dos usuários e informa dados do dispositivo. A Verificação de endpoints também atua como o plano de controle para o usuário final iniciar e interromper conexões com gateways de cliente.

Gateways do cliente: componentes regionais do lado do servidor aos quais os clientes podem conectar. Os gateways do cliente são implantados pelos administradores. Os gateways se comunicar com o sistema de aplicação do Chrome Enterprise Premium para aplicar e baseadas no contexto. O sistema de aplicação do Chrome Enterprise Premium usa Identity-Aware Proxy e Access Context Manager, uma política flexível de confiança zero do Chrome Enterprise Premium do Compute Engine.

O conector de cliente envia tráfego do usuário final para seus aplicativos protegidos, dispositivos por um canal seguro, um gateway. É possível se conectar a aplicativos da Web e fora da Web executados no Google Cloud ou fora dele. É possível usar o Cloud VPN ou o Cloud Interconnect para se conectar aos seus aplicativos que não estão no Google Cloud.

Antes de começar

Antes de ativar o conector de cliente do Chrome Enterprise Premium, verifique se você tem o seguinte:

Um domínio de organização do Google Cloud.

um projeto do Google Cloud com faturamento atribuído;

Usuário do Cloud Identity do Google Workspace contas de serviço. Se você precisa criar contas do Cloud Identity, consulte Criar contas de usuário do Cloud Identity.

Um recurso não da Web que você quer proteger. O recurso pode ser nativo do Google Cloud, local ou de outra nuvem pública. É possível criar uma VPC personalizada ou usar sua rede atual com uma no Google Cloud. Também é possível conectar seu aplicativo que não é do Google Cloud usando o Cloud VPN ou o Cloud Interconnect.

As seguintes APIs foram ativadas:

- APIs do Compute Engine:

compute.googleapis.com - APIs da API Chrome Enterprise Premium:

beyondcorp.googleapis.com - Rede de serviços

APIs:

servicenetworking.googleapis.com - Access Context Manager (em inglês)

APIs:

accesscontextmanager.googleapis.com

- APIs do Compute Engine:

Os seguintes papéis do IAM:

Nível do projeto: administrador de rede do Compute (

roles/compute.networkAdmin), Administrador do conector de cliente do BeyondCorp (roles/beyondcorp.clientConnectorAdmin)Nível da organização: Administrador do Access Context Manager (

roles/accesscontextmanager.policyAdmin)

Uma das configurações de hardware recomendadas para o cliente:

- Apple® Mac® OS 10.11 e superior, com no mínimo dois núcleos e 2 GB de memória.

- Microsoft® Windows® 10 e posterior, com no mínimo quatro núcleos e 2 GB de memória.

Ativar o conector de cliente do Chrome Enterprise Premium

Configurar o Acesso a serviços particulares

O conector de cliente usa o Acesso a serviços particulares. para permitir a conectividade entre a rede VPC gerenciada pelo Google e o rede VPC do produtor de serviços. Isso garante que o tráfego dos usuários seja roteado rede VPC do produtor de serviços.

Console

O acesso a serviços particulares exige reservar um intervalo de endereços IP para que não haja colisões de endereços IP; entre sua rede VPC e a rede VPC gerenciada pelo Google. Conclua as Siga estas etapas para alocar um intervalo de IP:

Acesse a página "Redes VPC" no Console do Google Cloud.

Acesse Redes VPCSelecione a rede VPC conectada ao seu aplicativo.

Selecione a guia Conexão de serviço privado.

Na guia Conexão de serviço privado, selecione Intervalos de IP alocados para serviços.

Clique em Alocar intervalo de IP.

Insira um Nome e uma Descrição para o intervalo de IP a ser alocado.

Especifique um intervalo de IP para a alocação:

- Para especificar um intervalo de endereços IP, selecione Personalizado e insira um bloco CIDR, como

192.168.0.0/16. - Para especificar o tamanho de um prefixo e permitir que o Google selecione um intervalo disponível, selecione Automático e insira um tamanho de prefixo, como

16.

Especifique uma rede de, no mínimo,

/24.- Para especificar um intervalo de endereços IP, selecione Personalizado e insira um bloco CIDR, como

Clique em Alocar para criar o intervalo alocado.

crie um peering de rede VPC a conexão seguindo as etapas abaixo:

- Acesse a página "Redes VPC" no Console do Google Cloud.

Acesse Redes VPC - Selecione a rede VPC conectada ao seu aplicativo.

- Selecione a guia Conexão de serviço privado.

- Na guia Conexão de serviço privado, selecione a guia Conexões privadas com os serviços.

- Clique em Criar conexão para criar uma conexão particular entre sua rede e o serviço de conector de cliente.

- Na janela que abrir, deixe o padrão para Produtor de serviço conectado. Em Alocação atribuída, escolha a opção para o intervalo de tempo que você criou na etapa anterior.

- Clique em Conectar para criar a conexão.

- Acesse a página "Redes VPC" no Console do Google Cloud.

Crie uma regra de firewall.

- No Console do Google Cloud, acesse a página Firewall.

Acessar a página "Firewall" - Clique em Criar regra de firewall.

- Digite um Nome para a regra do firewall.

O nome do projeto precisa ser exclusivo. - Opcional: é possível ativar regras de firewall

geração de registros:

- Clique em Registros > Ativado.

- Para omitir metadados, expanda Detalhes dos registros e desmarque Incluir metadados.

- Especifique a rede conectada ao aplicativo.

- Especifique a Prioridade da regra. Quanto menor o número, maior a prioridade.

- Em Direção de tráfego, selecione Entrada.

- Em Ação se houver correspondência, selecione Permitir.

- Em Destinos, selecione Todas as instâncias na rede.

- Em Filtro de origem, selecione IPv4 ranges e insira o

Valores

addresseprefixLengthda Etapa 1 para representar o intervalo de IP alocado no formato CIDR. Use o formato0.0.0.0/0para qualquer origem IPv4. - Em Protocolos e portas, selecione Permitir todos para que a regra seja aplicada. se aplicam a todos os protocolos e portas de destino.

- Clique em CRIAR.

- No Console do Google Cloud, acesse a página Firewall.

gcloud

O Acesso a serviços particulares exige que você reserve um intervalo de endereços IP para que não haja colisões de endereços IP entre a rede VPC e a rede VPC gerenciada pelo Google. Execute o comando a seguir para alocar um intervalo de IP:

gcloud compute addresses create RESERVED_RANGE \ --network=CONSUMER_NETWORK \ --project=CONSUMER_PROJECT \ --prefix-length=16 \ --purpose=VPC_PEERING \ --globalSubstitua:

- RESERVED_RANGE: o nome do intervalo de endereços IP a ser reservados para peering de VPC. O nome só pode conter letras minúsculas, números e hifens.

- CONSUMER_NETWORK: o nome da rede VPC conectada ao aplicativo.

- CONSUMER_PROJECT: o ID do projeto que hospeda o

CONSUMER_NETWORK.

Crie a conexão de peering da VPC.

gcloud services vpc-peerings connect \ --network=CONSUMER_NETWORK \ --project=CONSUMER_PROJECT \ --ranges=RESERVED_RANGE \ --service="servicenetworking.googleapis.com"Substitua:

- CONSUMER_NETWORK: o nome da rede VPC conectada a o aplicativo.

- CONSUMER_PROJECT: o ID do projeto que hospeda o

CONSUMER_NETWORK. - RESERVED_RANGE: o nome do intervalo reservado para o peering de VPC.

Confira os detalhes do intervalo de IP alocado.

gcloud compute addresses describe RESERVED_RANGE \ --global \ --project=CONSUMER_PROJECTSubstitua:

- RESERVED_RANGE: o nome do intervalo reservado para o peering de VPC.

- CONSUMER_PROJECT: o ID do projeto que hospeda o

CONSUMER_NETWORK.

Use os valores

addresseprefixLengthda saída na etapa anterior para representar o intervalo de IP alocado no formato CIDR e crie uma regra de firewall.gcloud compute firewall-rules create "allow-peered-ingress" \ --network=CONSUMER_NETWORK \ --project=CONSUMER_PROJECT \ --direction ingress \ --action allow \ --source-ranges={Allocated IP range in CIDR format i.e. address/prefixLength} \ --rules=allSubstitua:

- CONSUMER_NETWORK: o nome da rede VPC conectada a o aplicativo.

- CONSUMER_PROJECT: o ID do projeto que hospeda o

CONSUMER_NETWORK.

Saiba como configurar regras de firewall em Usar regras de firewall de VPC.

Configurar os recursos do conector de cliente

Há dois tipos de recursos que precisam ser configurados:

- Serviço do conector do cliente: define uma configuração comum para um grupo de de gateways de cliente.

- Gateway do cliente: refere-se ao serviço do conector do cliente e controla o regiões onde você quer gerenciar o tráfego de usuários.

Apenas um serviço de conector de cliente por domínio e um cliente

por região e por serviço de conector de cliente. Além disso, você

só pode usar as seguintes regiões para hospedar seu serviço de conector do cliente e

recursos de gateway: asia-east1, europe-west1, us-east1 e us-central1.

Criar o serviço do conector de cliente

Console

Acesse a página de administrador do IAP.

Clique em Conectores > ATIVE O CONECTOR DO CLIENTE.

Insira a rede VPC que receberá o tráfego de clientes gerenciados.

Selecione as regiões com que seus clientes podem se conectar. Os gateways de cliente são criados nesta etapa. Portanto, não é necessário criar os gateways no procedimento Criar, verificar ou remover gateways de cliente.

Digite o intervalo de endereços IP dos aplicativos conector de cliente para alcançar.

Clique em ATIVAR O CONECTOR DO CLIENTE. A criação do conector pode levar vários minutos.

gcloud

Execute este comando:

gcloud beta beyondcorp client-connector services create CLIENT_CONNECTOR_SERVICE_NAME \ --project=CONSUMER_PROJECT \ --location=SERVICE_LOCATION \ --config-from-file=/path/to/file/config.json

em que config.json é:

{

"ingress": {

"config": {

"transportProtocol": "TCP",

"destinationRoutes": [{

"address": "DESTINATION_ADDRESS",

"netmask": "DESTINATION_MASK"

}]

}

},

"egress": {

"peeredVpc": {

"networkVpc": "projects/CONSUMER_PROJECT/global/networks/CONSUMER_NETWORK"

}

}

}

Substitua:

- CLIENT_CONNECTOR_SERVICE_NAME: o nome do cliente conector.

- CONSUMER_PROJECT: o ID do projeto que hospeda o

CONSUMER_NETWORK. - SERVICE_LOCATION: a região em que o cliente será criado.

conector. É possível especificar uma das seguintes regiões:

asia-east1,europe-west1,us-east1eus-central1. - DESTINATION_ADDRESS: o endereço do host do destino.

que hospeda o aplicativo. Por exemplo, se o aplicativo usa

10.0.0.0/28, o endereço é10.0.0.0. - DESTINATION_MASK: a máscara de rede da sub-rede de destino

que hospeda o aplicativo. Por exemplo, se o aplicativo usar

10.0.0.0/28, a máscara é255.255.255.240. - CONSUMER_NETWORK: o nome da rede VPC conectada a o aplicativo.

API

Execute este comando:

curl -X POST \ -H "Authorization: Bearer $(gcloud auth print-access-token)" \ -H "Content-Type: application/json" \ -d @config.json \ https://beyondcorp.googleapis.com/v1/projects/CONSUMER_PROJECT/locations/SERVICE_LOCATION/clientConnectorServices?client_connector_service_id=CLIENT_CONNECTOR_SERVICE_NAME

em que config.json é:

{

"ingress": {

"config": {

"transportProtocol": "TCP",

"destinationRoutes": [{

"address": "DESTINATION_ADDRESS",

"netmask": "DESTINATION_MASK"

}]

}

},

"egress": {

"peeredVpc": {

"networkVpc": "projects/CONSUMER_PROJECT/global/networks/CONSUMER_NETWORK"

}

}

}

Substitua:

- DESTINATION_ADDRESS: o endereço do host do destino.

que hospeda o aplicativo. Por exemplo, se o aplicativo usa

10.0.0.0/28, o endereço é10.0.0.0. - DESTINATION_MASK: a máscara de rede da sub-rede de destino

que hospeda o aplicativo. Por exemplo, se o aplicativo usar

10.0.0.0/28, a máscara é255.255.255.240. - CONSUMER_PROJECT: o ID do projeto que hospeda o

CONSUMER_NETWORK. - CONSUMER_NETWORK: o nome da rede VPC conectada ao aplicativo.

- SERVICE_LOCATION: a região em que o cliente será criado. conector.

- CLIENT_CONNECTOR_SERVICE_NAME: o nome do serviço de conector do cliente.

Liste o serviço para verificar se o serviço do conector de cliente foi criado.

Console

Acesse a página de administrador do IAP.

Clique em Conectores. Seu conector deve estar listado na coluna Cliente conector e deve ter uma marca de seleção verde para o status.

gcloud

Execute o comando a seguir.

gcloud beta beyondcorp client-connector services list \ --project=CONSUMER_PROJECT \ --location=SERVICE_LOCATION

Substitua:

- CONSUMER_PROJECT: o ID do projeto que hospeda o

CONSUMER_NETWORK. - SERVICE_LOCATION: a região em que o cliente será criado. conector.

API

Execute este comando:

curl -X GET \ -H "Authorization: Bearer $(gcloud auth print-access-token)" \ https://beyondcorp.googleapis.com/v1/projects/CONSUMER_PROJECT/locations/SERVICE_LOCATION/clientConnectorServices

Substitua:

- CONSUMER_PROJECT: o ID do projeto que hospeda o

CONSUMER_NETWORK. - SERVICE_LOCATION: a região em que o conector de cliente ou serviço está localizado.

Opcional: atualizar um serviço de conector de cliente

Console

Atualize as rotas de destino seguindo estas etapas:

Acesse a página de administrador do IAP.

Clique em Conectores.

Na seção Conector do cliente, clique no ícone de lápis ao lado do conector de cliente que você quer atualizar.

Insira os novos endereços de host e máscaras de rede das sub-redes de destino hospedar os aplicativos e, em seguida, clique em ATUALIZAR CONECTOR DE CLIENTE.

gcloud

Atualize as rotas de destino executando o seguinte comando:

gcloud beta beyondcorp client-connector services update CLIENT_CONNECTOR_SERVICE_NAME \ --project=CONSUMER_PROJECT \ --location=SERVICE_LOCATION \ --config-from-file=/path/to/file/config.json

em que config.json é:

{

"ingress":{

"config":{

"destinationRoutes":[

{

"address":"NEW_DESTINATION_ADDRESS1",

"netmask":"NEW_DESTINATION_MASK1"

},

{

"address":"NEW_DESTINATION_ADDRESS2",

"netmask":"NEW_DESTINATION_MASK2"

}

]

}

}

}

Substitua:

- CLIENT_CONNECTOR_SERVICE_NAME: o nome do cliente conector.

- CONSUMER_PROJECT: o ID do projeto que hospeda o

CONSUMER_NETWORK. - SERVICE_LOCATION: a região em que o conector de cliente ou serviço está localizado.

- NEW_DESTINATION_ADDRESS1, NEW_DESTINATION_ADDRESS2: Os novos endereços de host das sub-redes de destino que hospedam os aplicativos.

- NEW_DESTINATION_MASK1, NEW_DESTINATION_MASK2: o novas máscaras de rede para as sub-redes de destino.

API

Para atualizar as rotas de destino, execute o seguinte comando:

curl -X PATCH \ -H "Authorization: Bearer $(gcloud auth print-access-token)" \ -H "Content-Type: application/json" \ -d @update.json \ https://beyondcorp.googleapis.com/v1/projects/CONSUMER_PROJECT/locations/SERVICE_LOCATION/clientConnectorServices/CLIENT_CONNECTOR_SERVICE_NAME?update_mask=ingress.config.destinationRoutes

Onde update.json é:

{

"ingress":{

"config":{

"destinationRoutes":[

{

"address":"NEW_DESTINATION_ADDRESS1",

"netmask":"NEW_DESTINATION_MASK1"

},

{

"address":"NEW_DESTINATION_ADDRESS2",

"netmask":"NEW_DESTINATION_MASK2"

}

]

}

}

}

Substitua:

- CONSUMER_PROJECT: o ID do projeto que hospeda o

CONSUMER_NETWORK. - SERVICE_LOCATION: a região em que o conector de cliente ou serviço está localizado.

- CLIENT_CONNECTOR_SERVICE_NAME: o nome do cliente conector.

- NEW_DESTINATION_ADDRESS1, NEW_DESTINATION_ADDRESS2: Os novos endereços de host das sub-redes de destino que hospedam os aplicativos.

- NEW_DESTINATION_MASK1, NEW_DESTINATION_MASK2: o novas máscaras de rede para as sub-redes de destino.

Opcional: remover um serviço de conector de cliente

Console

Acesse a página de administrador do IAP.

Clique em Conectores.

Na seção Conector de cliente, clique no ícone de lixeira para remover a do conector de cliente e dos gateways delas. Isso pode levar alguns minutos.

gcloud

Execute o comando a seguir.

gcloud beta beyondcorp client-connector services delete CLIENT_CONNECTOR_SERVICE_NAME \ --project CONSUMER_PROJECT \ --location SERVICE_LOCATION

Substitua:

- CLIENT_CONNECTOR_SERVICE_NAME: o nome do cliente conector.

- CONSUMER_PROJECT: o ID do projeto que hospeda o

CONSUMER_NETWORK. - SERVICE_LOCATION: a região em que o conector de cliente ou serviço está localizado.

API

Execute o comando a seguir.

curl -X DELETE \ -H "Authorization: Bearer $(gcloud auth print-access-token)" \ https://beyondcorp.googleapis.com/v1/projects/CONSUMER_PROJECT/locations/SERVICE_LOCATION/clientConnectorServices/CLIENT_CONNECTOR_SERVICE_NAME

Substitua:

- CONSUMER_PROJECT: o ID do projeto que hospeda o

CONSUMER_NETWORK. - SERVICE_LOCATION: a região em que o conector de cliente ou serviço está localizado.

- CLIENT_CONNECTOR_SERVICE_NAME: o nome do cliente conector.

Criar, verificar ou remover gateways do cliente

Console

Se você estiver usando o console para configurar o conector de cliente, os gateways de cliente serão criados quando você criar o serviço de conector de cliente em uma etapa anterior.

Para verificar se os gateways do cliente estão em execução:

- Acesse a página de administrador do IAP.

- Clique em Conectores. Seu conector, junto com os gateways associados, devem estar listados na seção Conector do cliente e devem ter uma marca de seleção verde para o status.

Opcional: para remover um gateway do cliente, conclua as etapas a seguir.

Acesse a página de administrador do IAP.

Clique em Conectores.

Na seção Conector do cliente, clique no ícone de lápis ao lado do conector de cliente em que você quer remover um gateway.

Remova uma região do serviço do conector desmarcando a caixa de seleção da região na lista suspensa Regiões do gateway e clique em ATUALIZAR CONECTOR DO CLIENTE.

gcloud

Crie um gateway do cliente.

gcloud beta beyondcorp client-connector gateways create CLIENT_GATEWAY_NAME \ --project CONSUMER_PROJECT \ --location GATEWAY_LOCATION \ --client-connector-service \ projects/CONSUMER_PROJECT/locations/SERVICE_LOCATION/clientConnectorServices/CLIENT_CONNECTOR_SERVICE_NAME

Substitua:

- CLIENT_GATEWAY_NAME: o nome do gateway do cliente.

- CONSUMER_PROJECT: o ID do projeto que hospeda o

CONSUMER_NETWORK. - GATEWAY_LOCATION: a região em que o cliente será criado. para outro gateway de VPN de alta disponibilidade.

- SERVICE_LOCATION: a região em que o conector de cliente ou serviço está localizado.

- CLIENT_CONNECTOR_SERVICE_NAME: o nome do cliente conector.

Verifique se os gateways do cliente estão em execução.

gcloud beta beyondcorp client-connector gateways list \ --project CONSUMER_PROJECT \ --location GATEWAY_LOCATION

Substitua:

- CONSUMER_PROJECT: o ID do projeto que hospeda o

CONSUMER_NETWORK. - GATEWAY_LOCATION: a região em que o gateway do cliente está localizado.

- CONSUMER_PROJECT: o ID do projeto que hospeda o

Opcional: remova um gateway do cliente.

gcloud beta beyondcorp client-connector gateways delete CLIENT_GATEWAY_NAME \ --project CONSUMER_PROJECT \ --location GATEWAY_LOCATION

Substitua:

- CLIENT_GATEWAY_NAME: o nome do gateway do cliente.

- CONSUMER_PROJECT: o ID do projeto que hospeda o

CONSUMER_NETWORK. - GATEWAY_LOCATION: a região em que o gateway do cliente está localizado.

API

Execute o comando a seguir.

curl -X POST \ -H "Authorization: Bearer $(gcloud auth print-access-token)" \ -H "Content-Type: application/json" \ -d "{client_connector_service: \"projects/CONSUMER_PROJECT/locations/SERVICE_LOCATION/clientConnectorServices/CLIENT_CONNECTOR_SERVICE_NAME\"}" \ https://beyondcorp.googleapis.com/v1/projects/CONSUMER_PROJECT/locations/GATEWAY_LOCATION/clientGateways?client_gateway_id=CLIENT_GATEWAY_NAMESubstitua:

- CONSUMER_PROJECT: o ID do projeto que hospeda o

CONSUMER_NETWORK. - SERVICE_LOCATION: a região em que o conector de cliente ou serviço está localizado.

- CLIENT_CONNECTOR_SERVICE_NAME: o nome do cliente conector.

- GATEWAY_LOCATION: a região em que o gateway do cliente será criado.

- CLIENT_GATEWAY_NAME: o nome do gateway do cliente.

Esta etapa pode levar vários minutos para ser concluída.

- CONSUMER_PROJECT: o ID do projeto que hospeda o

Verifique se os gateways do cliente estão em execução.

curl -X GET \ -H "Authorization: Bearer $(gcloud auth print-access-token)" \ https://beyondcorp.googleapis.com/v1/projects/CONSUMER_PROJECT/locations/GATEWAY_LOCATION/clientGateways

Substitua:

- CONSUMER_PROJECT: o ID do projeto que hospeda o

CONSUMER_NETWORK. - GATEWAY_LOCATION: a região em que o gateway do cliente está localizado.

- CONSUMER_PROJECT: o ID do projeto que hospeda o

Opcional: remova um gateway do cliente.

curl -X DELETE \ -H "Authorization: Bearer $(gcloud auth print-access-token)" \ https://beyondcorp.googleapis.com/v1/projects/CONSUMER_PROJECT/locations/GATEWAY_LOCATION/clientGateways/CLIENT_GATEWAY_NAME

Substitua:

- CONSUMER_PROJECT: o ID do projeto que hospeda o

CONSUMER_NETWORK. - GATEWAY_LOCATION: a região em que o conector de cliente do Google Cloud está localizado.

- CLIENT_GATEWAY_NAME: o nome do gateway do cliente.

- CONSUMER_PROJECT: o ID do projeto que hospeda o

Configurar políticas de acesso baseado no contexto

Determine os principais ou crie um grupo de usuários. Identifique os usuários que precisam de acesso aos aplicativos não da Web protegidos. Também é possível criar um grupo de usuários para simplificar a configuração e o gerenciamento.

Opcional: crie um nível de acesso. no Access Context Manager para definir uma regra baseada no contexto, que pode ser usada restringir o acesso ao aplicativo.

Configure uma política do IAM para o cliente recurso do serviço do conector e conceda ao principal ou ao grupo de usuários o papel de usuário do serviço de conector de cliente do Cloud BeyondCorp (

roles/beyondcorp.clientConnectorServiceUser) necessário para acessar os apps que não são da Web. Também é possível especificar uma condição do IAM para provisionar o papel somente quando um nível de acesso for atendido. Para atualizar o política do IAM para um recurso, é possível usar o console ou a API.No console, siga estas etapas:

- Acesse a página de administrador do IAP.

- Clique em APLICATIVOS.

- Se você não configurou uma tela de consentimento do OAuth, faça isso para concluir esta etapa. Em CONECTAR NOVO APLICATIVO selecione seu conector em Aplicativos que não são da Web.

- Na janela aberta, clique em ADICIONAR PRINCIPAL.

- Conceda ao principal ou ao grupo de usuários o papel de

Cloud BeyondCorp Client Connector Service User(roles/beyondcorp.clientConnectorServiceUser), necessário para acessar aplicativos que não são da Web. Também é possível especificar um nível de acesso para provisionar o papel somente quando o nível de acesso for atendido. Para especificar um nível de acesso, é necessário ser administrador da organização ou ter ovieweeditaos níveis de acesso da organização. - Clique em SALVAR.

Atualizar uma política do IAM

Console

- Acesse a página de administrador do IAP.

- Clique na guia APLICAÇÕES e, na lista Recurso, expanda Aplicativos não da Web.

- Selecione seu conector de cliente. Uma seção com as permissões do IAM associadas seu conector será aberto.

- É possível atualizar as políticas do IAM associadas ao seu conector de cliente na seção que será aberta.

gcloud

Leia a política atual. O método

getIamPolicy()lê a imagem Política do IAM para o recurso de serviço do conector de cliente nopolicy.json.gcloud beta beyondcorp client-connector services get-iam-policy CLIENT_CONNECTOR_SERVICE_NAME \ --project=CONSUMER_PROJECT \ --location=SERVICE_LOCATION > policy.json

Substitua:

- CLIENT_CONNECTOR_SERVICE_NAME: o nome do cliente conector.

- CONSUMER_PROJECT: o ID do projeto que hospeda o

CONSUMER_NETWORK. - SERVICE_LOCATION: a região em que o cliente conector está localizado.

Edite a política retornada. Atualize as vinculações em

policy.jsonpara incluir a nova atribuição de função do IAM. Você pode fazer isso em um modelo com o editor ou programaticamente. Exemplo:{ "bindings": [ { "role": "roles/beyondcorp.clientConnectorServiceUser", "members": [ "user:EXAMPLE_USER@EXAMPLE.COM", "group:EXAMPLE_GROUP@EXAMPLE.COM", ], "condition": { "expression": "'accessPolicies/POLICY_NAME/accessLevels/LEVEL_NAME' in request.auth.access_levels", "title": "CONDITION_NAME" } } ] }Substitua:

- POLICY_NAME: o nome numérico da sua política de acesso do Access Context Manager.

- LEVEL_NAME: o nome do nível de acesso do Access Context Manager.

- CONDITION_NAME: o texto do título da condição do IAM.

Grave a política atualizada. Você pode usar o método

setIamPolicy()para gravar a política do IAM atualizada. Exemplo:gcloud beta beyondcorp client-connector services set-iam-policy CLIENT_CONNECTOR_SERVICE_NAME policy.json \ --project=CONSUMER_PROJECT \ --location=SERVICE_LOCATION

Substitua:

- CLIENT_CONNECTOR_SERVICE_NAME: o nome do serviço do conector do cliente.

- CONSUMER_PROJECT: o ID do projeto que hospeda o

CONSUMER_NETWORK. - SERVICE_LOCATION: a região em que o serviço do conector do cliente está localizado.

API

Leia a política atual. O método

getIamPolicy()lê a imagem Política do IAM para o recurso de serviço do conector de cliente nopolicy.json.curl -X GET \ -H "Authorization: Bearer $(gcloud auth print-access-token)" \ -H "Content-Type: application/json" \ https://beyondcorp.googleapis.com/v1/projects/CONSUMER_PROJECT/locations/SERVICE_LOCATION/clientConnectorServices/CLIENT_CONNECTOR_SERVICE_NAME:getIamPolicy > policy.json

Substitua:

- CONSUMER_PROJECT: o ID do projeto que hospeda o

CONSUMER_NETWORK. - SERVICE_LOCATION: a região em que o serviço do conector do cliente está localizado.

- CLIENT_CONNECTOR_SERVICE_NAME: o nome do serviço do conector do cliente.

- CONSUMER_PROJECT: o ID do projeto que hospeda o

Edite a política retornada. Atualize as vinculações em

policy.jsonpara incluir a nova atribuição de papel do IAM. Você pode fazer isso em um modelo com o editor ou programaticamente. Exemplo:{ "policy": { "bindings": [ { "role": "roles/beyondcorp.clientConnectorServiceUser", "members": [ "user:EXAMPLE_USER@EXAMPLE.COM", "group:EXAMPLE_GROUP@EXAMPLE.COM", ], "condition": { "expression": "'accessPolicies/POLICY_NAME/accessLevels/LEVEL_NAME' in request.auth.access_levels", "title": "CONDITION_NAME" } } ] } }Substitua:

- POLICY_NAME: o nome numérico da sua política de acesso do Access Context Manager.

- LEVEL_NAME: o nome do nível de acesso do Access Context Manager.

- CONDITION_NAME: o texto do título da condição do IAM.

Grave a política atualizada. Você pode usar o método

setIamPolicy()para gravar a política do IAM atualizada. Exemplo:curl -X POST \ -H "Authorization: Bearer $(gcloud auth print-access-token)" \ -H "Content-Type: application/json" \ -d @policy.json \ https://beyondcorp.googleapis.com/v1/projects/CONSUMER_PROJECT/locations/SERVICE_LOCATION/clientConnectorServices/CLIENT_CONNECTOR_SERVICE_NAME:setIamPolicy

Substitua:

- CONSUMER_PROJECT: o ID do projeto que hospeda o

CONSUMER_NETWORK. - SERVICE_LOCATION: a região em que o serviço de conector do cliente está localizado.

- CLIENT_CONNECTOR_SERVICE_NAME: o nome do serviço do conector do cliente.

- CONSUMER_PROJECT: o ID do projeto que hospeda o

Instalar o agente do conector do cliente em dispositivos de endpoint (Windows ou macOS)

Ative a extensão Verificação de endpoints seguindo as etapas em Configure a Verificação de endpoints nos seus dispositivos.

Depois que a Verificação de endpoints estiver em execução, a extensão correspondente para usuário atualizado mostra um botão INICIAR CONEXÃO. Para acessar aplicativo protegido que não seja da Web, os usuários poderão clicar no botão INICIAR CONEXÃO .

Quando um usuário inicia uma conexão pela primeira vez, a Verificação de endpoints solicita faça o download e instale os binários do conector de cliente. Você também pode pode fazer o download dos binários do conector de cliente nos seguintes URLs:

- MSI do Windows

- macOS DMG (link em inglês)

Depois que uma conexão é estabelecida, o usuário pode acessar o recurso protegido. Os usuários podem clicar no botão ENCERRAR CONEXÃO para encerrar a conexão.

Solução de problemas

Se você tiver problemas para usar o conector de cliente, as informações a seguir fornece etapas de solução de problemas que podem resolver seu problema.

Não é possível acessar seu aplicativo

O gateway do conector do cliente está em execução e a conexão está estabelecido com sucesso, mas você ainda não consegue acessar seu aplicativo.

Confira a seguir os motivos mais comuns e as possíveis soluções para esse problema:

Você não divulgou o intervalo de IP alocado na Cloud VPN. Se você usa o Cloud VPN para se conectar a uma rede que não é do Google Cloud, do aplicativo, divulgue também o intervalo de IP alocado para Acesso a serviços ao roteador de peering por meio do protocolo de gateway de borda (BGP). Para mais informações sobre como fazer isso, consulte Especificar anúncios em uma nuvem Cloud Router.

Você especificou um endereço e uma máscara incorretos nas rotas de destino. Verifique se os bits mascarados são zero ao fornecer o endereço. Por exemplo:

10.0.10.1é um endereço inválido para fornecer com um255.255.255.0 (/24)máscara de rede. O endereço correto é10.0.10.0.Possíveis conflitos de IP entre o intervalo de IP alocado para o Serviço Particular Acesso e as sub-redes IP usadas pela rede que hospeda o aplicativo. Ensure os intervalos são mutuamente exclusivos. Esse problema ocorre com mais frequência quando o aplicativo está hospedado em uma rede que não é do Google Cloud.

Você recebe a mensagem Unable to connect to the network

Se você receber a mensagem Unable to connect to the network. Check your network

connection and try again., a conexão de Internet no seu dispositivo não está ativa.

Resolução: verifique se sua conexão com a Internet está ativa e tente se conectar novamente.

Registros de auditoria

Se você for um administrador, poderá acessar os registros de auditoria do Chrome Enterprise Premium, incluindo os registros de auditoria do conector de cliente, na página Geração de registros do console do Google Cloud. Para mais informações, consulte Registros de auditoria do serviço do Chrome Enterprise Premium.

Se você for um usuário final, poderá acessar os registros de conexão concluindo as seguintes etapas:

- Clique com o botão direito do mouse na extensão Verificação de endpoints no navegador.

- Clique em Opções.

- Selecione a granularidade do nível de registro. Por padrão, o nível de granularidade é definido como Informações.

- Clique em Mostrar registro.

A seguir

- API Chrome Enterprise Premium

- gcloud beta beyondcorp

- Como proteger aplicativos que não são do Google Cloud usando o conector de apps