Panoramica

Chrome Enterprise Premium è la soluzione Zero Trust di Google Cloud che fornisce accesso sicuro alle applicazioni private con protezione integrata dei dati e dalle minacce. Chrome Enterprise Premium utilizza Chrome per fornire accesso sicuro a tutte le applicazioni basate su web (HTTPS).

Il connettore client Chrome Enterprise Premium estende il supporto alle applicazioni non web creando una connessione sicura alle applicazioni in esecuzione in Google Cloud ambienti e non Google Cloud con contesto completo e sensibile alle identità l'accesso.

Come funziona

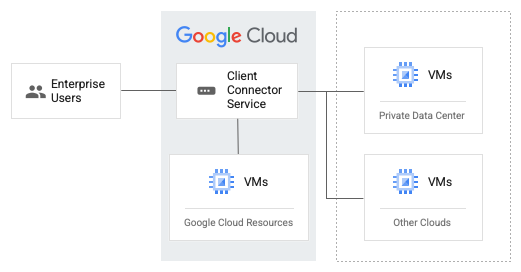

Il seguente diagramma fornisce una panoramica dell'architettura di alto livello del connettore client.

Di seguito sono riportati i componenti chiave che compongono il connettore client:

Verifica degli endpoint e agente client: il connettore client si integra con Verifica endpoint, un'estensione di Chrome con un agente nativo leggero su laptop o computer desktop degli utenti e riporta le informazioni del dispositivo. La verifica degli endpoint agisce anche da piano di controllo per l'avvio e l'arresto dell'utente finale delle connessioni ai gateway client.

Gateway client: componenti regionali lato server a cui i client possono connettersi. I gateway client vengono implementati dagli amministratori. I gateway comunicare con il sistema di applicazione di Chrome Enterprise Premium per sensibili al contesto. Il sistema di applicazione di Chrome Enterprise Premium utilizza Access Context Manager e Identity-Aware Proxy, un motore di criteri zero trust flessibile di Chrome Enterprise Premium.

Il connettore client invia il traffico alle tue applicazioni protette dai dispositivi client e utente finale tramite un canale sicuro, un gateway. Puoi connetterti al web e di applicazioni non web in esecuzione in Google Cloud o all'esterno in Google Cloud. Puoi utilizzare Cloud VPN o Cloud Interconnect per collegarti alle tue applicazioni non in Google Cloud.

Prima di iniziare

Prima di attivare il connettore client di Chrome Enterprise Premium, assicurati di avere quanto segue:

Un dominio dell'organizzazione Google Cloud.

Un progetto Google Cloud a cui è stata assegnata la fatturazione.

Utente di Cloud Identity di Google Workspace . Se devi creare account Cloud Identity, consulta Crea gli account utente di Cloud Identity.

Una risorsa non web che vuoi proteggere. La risorsa può essere nativa di Google Cloud, on-premise o di un altro cloud pubblico. Puoi creare un VPC personalizzato o utilizzare la tua rete esistente con un su Google Cloud. Puoi anche collegare la tua applicazione non Google Cloud utilizzando Cloud VPN o Cloud Interconnect.

Le seguenti API sono state abilitate:

- API Compute Engine:

compute.googleapis.com - API dell'API Chrome Enterprise Premium:

beyondcorp.googleapis.com - API Service Networking:

servicenetworking.googleapis.com - API Gestore contesto accesso:

accesscontextmanager.googleapis.com

- API Compute Engine:

I seguenti ruoli IAM:

A livello di progetto: Amministratore della rete di calcolo (

roles/compute.networkAdmin), Amministratore del connettore client BeyondCorp (roles/beyondcorp.clientConnectorAdmin)A livello di organizzazione: Amministratore di Gestore contesto accesso (

roles/accesscontextmanager.policyAdmin)

Una delle configurazioni hardware consigliate per il client:

- Apple® Mac® OS 10.11 e successivi con un minimo di due core e 2 GB di la memoria.

- Microsoft® Windows® 10 e versioni successive con almeno quattro core e 2 GB di memoria.

Abilita il connettore client Chrome Enterprise Premium

Configurare l'accesso privato ai servizi

Il connettore client utilizza l'accesso privato ai servizi. per abilitare la connettività tra la rete VPC gestita da Google e il consumer rete VPC. In questo modo, il traffico proveniente dagli utenti viene instradato al consumer. rete VPC.

Console

Accesso privato ai servizi richiede di riservare un intervallo di indirizzi IP in modo che non si verifichino collisioni di indirizzi IP tra la tua rete VPC e la rete VPC gestita da Google. Per allocare un intervallo IP:

Vai alla pagina Reti VPC nella console Google Cloud.

Vai a Reti VPCSeleziona la rete VPC collegata alla tua applicazione.

Seleziona la scheda Connessione ai servizi privati.

Nella scheda Connessione privata ai servizi, seleziona la scheda Intervalli IP allocati per i servizi.

Fai clic su Alloca intervallo IP.

Inserisci un nome e una descrizione per l'intervallo IP da allocare.

Specifica un intervallo IP per l'allocazione:

- Per specificare un intervallo di indirizzi IP, seleziona Personalizzato e inserisci un blocco CIDR, ad esempio

192.168.0.0/16. - Per specificare una lunghezza del prefisso e consentire a Google di selezionare un intervallo disponibile, selezionate Automatico e poi inserite una lunghezza del prefisso, ad esempio

16.

Specifica una rete di almeno

/24.- Per specificare un intervallo di indirizzi IP, seleziona Personalizzato e inserisci un blocco CIDR, ad esempio

Fai clic su Assegna per creare l'intervallo allocato.

Crea una connessione di peering di rete VPC completando i seguenti passaggi:

- Vai alla pagina Reti VPC nella console Google Cloud.

Vai a Reti VPC - Seleziona la rete VPC collegata alla tua applicazione.

- Seleziona la scheda Connessione privata ai servizi.

- Nella scheda Connessione privata ai servizi, seleziona la scheda Connessioni private ai servizi.

- Fai clic su Crea connessione per creare una connessione privata tra i tuoi alla rete e al servizio del connettore client.

- Nella finestra che si apre, lascia l'impostazione predefinita per Servizio connesso Producer. Per l'Allocazione assegnata, seleziona l'intervallo assegnato creato nel passaggio precedente.

- Fai clic su Connetti per creare la connessione.

- Vai alla pagina Reti VPC nella console Google Cloud.

Creare una regola firewall.

- Nella console Google Cloud, vai alla pagina Firewall.

Vai alla pagina Firewall - Fai clic su Crea regola firewall.

- Inserisci un nome per la regola firewall.

Questo nome deve essere univoco per il progetto. - (Facoltativo) Puoi attivare il logging delle regole di firewall:

- Fai clic su Log > Attivato.

- Per omettere i metadati, espandi Dettagli dei log e deseleziona Includi metadati.

- Specifica la rete collegata alla tua applicazione.

- Specifica la Priorità della regola. Più basso è il numero, più alta è la priorità.

- Per Direzione del traffico, seleziona In entrata.

- Per l'Azione in caso di corrispondenza, seleziona Consenti.

- Per Destinazioni, seleziona Tutte le istanze nella rete.

- Per Filtro di origine, seleziona Intervalli IPv4 e inserisci il valore

Valori

addresseprefixLengthdel passaggio 1 per rappresentare l'intervallo IP allocato in formato CIDR. Utilizza il formato0.0.0.0/0per qualsiasi origine IPv4. - In Protocolli e porte, seleziona Consenti tutto per applicare la regola a tutti i protocolli e le porte di destinazione.

- Fai clic su CREA.

- Nella console Google Cloud, vai alla pagina Firewall.

gcloud

L'accesso privato ai servizi richiede di riservare un intervallo di indirizzi IP in modo che non ci siano collisioni di indirizzi IP tra la tua rete VPC e la rete VPC gestita da Google. Esegui l' seguente comando per allocare un intervallo IP:

gcloud compute addresses create RESERVED_RANGE \ --network=CONSUMER_NETWORK \ --project=CONSUMER_PROJECT \ --prefix-length=16 \ --purpose=VPC_PEERING \ --globalSostituisci quanto segue:

- RESERVED_RANGE: il nome dell'intervallo di indirizzi IP da riservato per il peering VPC. Il nome può contenere solo lettere minuscole, numeri e trattini.

- CONSUMER_NETWORK: il nome della rete VPC connessa a per l'applicazione.

- CONSUMER_PROJECT: l'ID del progetto che ospita

CONSUMER_NETWORK.

Crea la connessione di peering VPC.

gcloud services vpc-peerings connect \ --network=CONSUMER_NETWORK \ --project=CONSUMER_PROJECT \ --ranges=RESERVED_RANGE \ --service="servicenetworking.googleapis.com"Sostituisci quanto segue:

- CONSUMER_NETWORK: il nome della rete VPC connessa a per l'applicazione.

- CONSUMER_PROJECT: l'ID del progetto che ospita

CONSUMER_NETWORK. - RESERVED_RANGE: il nome dell'intervallo riservato per il peering VPC.

Visualizza i dettagli dell'intervallo IP allocato.

gcloud compute addresses describe RESERVED_RANGE \ --global \ --project=CONSUMER_PROJECTSostituisci quanto segue:

- RESERVED_RANGE: il nome dell'intervallo riservato per il peering VPC.

- CONSUMER_PROJECT: l'ID del progetto che ospita

CONSUMER_NETWORK.

Utilizza i valori

addresseprefixLengthdell'output del passaggio precedente per rappresentare l'intervallo IP allocato in formato CIDR e poi crea una regola firewall.gcloud compute firewall-rules create "allow-peered-ingress" \ --network=CONSUMER_NETWORK \ --project=CONSUMER_PROJECT \ --direction ingress \ --action allow \ --source-ranges={Allocated IP range in CIDR format i.e. address/prefixLength} \ --rules=allSostituisci quanto segue:

- CONSUMER_NETWORK: il nome della rete VPC connessa a per l'applicazione.

- CONSUMER_PROJECT: l'ID del progetto che ospita

CONSUMER_NETWORK.

Per informazioni sulla configurazione delle regole firewall, consulta Utilizzare le regole firewall VPC.

Configura le risorse del connettore client

Devi configurare due tipi di risorse:

- Servizio connettore client: definisce una configurazione comune per un gruppo di gateway client.

- Gateway client: si riferisce al servizio del connettore client e controlla le regioni in cui vuoi gestire il traffico degli utenti.

Un solo servizio connettore client per dominio e un client

un gateway per regione e servizio di connettore client. Inoltre,

può utilizzare solo le seguenti regioni per ospitare il servizio del connettore client e

risorse gateway: asia-east1, europe-west1, us-east1 e us-central1.

Crea il servizio del connettore client

Console

Vai alla pagina di amministrazione di IAP.

Fai clic su CONNETTORI > ATTIVA CONNETTORE CLIENT.

Inserisci la rete VPC che riceverà il traffico dai client gestiti.

Seleziona le regioni a cui possono connettersi i tuoi clienti. Tieni presente che i gateway client vengono creati in questo passaggio, quindi non devi crearli nella procedura Creare, verificare o rimuovere i gateway client.

Inserisci l'intervallo di indirizzi IP delle applicazioni che vuoi raggiungere con il connettore client.

Fai clic su ABILITA CONNETTORE CLIENT. La creazione del connettore può richiedere diversi minuti.

gcloud

Esegui questo comando:

gcloud beta beyondcorp client-connector services create CLIENT_CONNECTOR_SERVICE_NAME \ --project=CONSUMER_PROJECT \ --location=SERVICE_LOCATION \ --config-from-file=/path/to/file/config.json

dove config.json è:

{

"ingress": {

"config": {

"transportProtocol": "TCP",

"destinationRoutes": [{

"address": "DESTINATION_ADDRESS",

"netmask": "DESTINATION_MASK"

}]

}

},

"egress": {

"peeredVpc": {

"networkVpc": "projects/CONSUMER_PROJECT/global/networks/CONSUMER_NETWORK"

}

}

}

Sostituisci quanto segue:

- CLIENT_CONNECTOR_SERVICE_NAME: il nome del cliente Google Cloud.

- CONSUMER_PROJECT: l'ID del progetto che ospita

CONSUMER_NETWORK. - SERVICE_LOCATION: la regione in cui creare il servizio del connettore client. Puoi specificare che una delle seguenti regioni

supportati:

asia-east1,europe-west1,us-east1eus-central1. - DESTINATION_ADDRESS: l'indirizzo host della destinazione

una subnet che ospita l'applicazione. Ad esempio, se la tua applicazione utilizza

10.0.0.0/28, l'indirizzo è10.0.0.0. - DESTINATION_MASK: la maschera di rete della subnet di destinazione che ospita l'applicazione. Ad esempio, se la tua applicazione utilizza

10.0.0.0/28, la maschera è255.255.255.240. - CONSUMER_NETWORK: il nome della rete VPC connessa a per l'applicazione.

API

Esegui questo comando:

curl -X POST \ -H "Authorization: Bearer $(gcloud auth print-access-token)" \ -H "Content-Type: application/json" \ -d @config.json \ https://beyondcorp.googleapis.com/v1/projects/CONSUMER_PROJECT/locations/SERVICE_LOCATION/clientConnectorServices?client_connector_service_id=CLIENT_CONNECTOR_SERVICE_NAME

dove config.json è:

{

"ingress": {

"config": {

"transportProtocol": "TCP",

"destinationRoutes": [{

"address": "DESTINATION_ADDRESS",

"netmask": "DESTINATION_MASK"

}]

}

},

"egress": {

"peeredVpc": {

"networkVpc": "projects/CONSUMER_PROJECT/global/networks/CONSUMER_NETWORK"

}

}

}

Sostituisci quanto segue:

- DESTINATION_ADDRESS: l'indirizzo host della destinazione

una subnet che ospita l'applicazione. Ad esempio, se la tua applicazione utilizza

10.0.0.0/28, l'indirizzo è10.0.0.0. - DESTINATION_MASK: la maschera di rete della subnet di destinazione

che ospita l'applicazione. Ad esempio, se la tua applicazione usa

10.0.0.0/28, la maschera è255.255.255.240. - CONSUMER_PROJECT: l'ID del progetto che ospita

CONSUMER_NETWORK. - CONSUMER_NETWORK: il nome della rete VPC collegata all'applicazione.

- SERVICE_LOCATION: la regione in cui creare il servizio del connettore client.

- CLIENT_CONNECTOR_SERVICE_NAME: il nome del cliente Google Cloud.

Verifica che il servizio del connettore client sia stato creato elencando il servizio

Console

Vai alla pagina di amministrazione IAP.

Fai clic su CONNETTI. Il connettore deve essere elencato nella sezione Client connettore e dovrebbe avere un segno di spunta verde per lo stato.

gcloud

Esegui questo comando.

gcloud beta beyondcorp client-connector services list \ --project=CONSUMER_PROJECT \ --location=SERVICE_LOCATION

Sostituisci quanto segue:

- CONSUMER_PROJECT: l'ID del progetto che ospita il

CONSUMER_NETWORK. - SERVICE_LOCATION: la regione in cui creare il servizio del connettore client.

API

Esegui questo comando:

curl -X GET \ -H "Authorization: Bearer $(gcloud auth print-access-token)" \ https://beyondcorp.googleapis.com/v1/projects/CONSUMER_PROJECT/locations/SERVICE_LOCATION/clientConnectorServices

Sostituisci quanto segue:

- CONSUMER_PROJECT: l'ID del progetto che ospita

CONSUMER_NETWORK. - SERVICE_LOCATION: la regione in cui si trova il servizio del connettore client.

(Facoltativo) Aggiornare un servizio del connettore client

Console

Aggiorna le route di destinazione completando i seguenti passaggi:

Vai alla pagina di amministrazione di IAP.

Fai clic su CONNETTORI.

Nella sezione Connettore client, fai clic sull'icona a forma di matita accanto al connettore client da aggiornare.

Inserisci i nuovi indirizzi host e le nuove maschere di rete delle subnet di destinazione che ospita le applicazioni, quindi fai clic su AGGIORNA CONNETTORE CLIENT.

gcloud

Aggiorna le route di destinazione eseguendo il seguente comando:

gcloud beta beyondcorp client-connector services update CLIENT_CONNECTOR_SERVICE_NAME \ --project=CONSUMER_PROJECT \ --location=SERVICE_LOCATION \ --config-from-file=/path/to/file/config.json

dove config.json è:

{

"ingress":{

"config":{

"destinationRoutes":[

{

"address":"NEW_DESTINATION_ADDRESS1",

"netmask":"NEW_DESTINATION_MASK1"

},

{

"address":"NEW_DESTINATION_ADDRESS2",

"netmask":"NEW_DESTINATION_MASK2"

}

]

}

}

}

Sostituisci quanto segue:

- CLIENT_CONNECTOR_SERVICE_NAME: il nome del cliente Google Cloud.

- CONSUMER_PROJECT: l'ID del progetto che ospita il

CONSUMER_NETWORK. - SERVICE_LOCATION: la regione in cui si trova il servizio del connettore client.

- NEW_DESTINATION_ADDRESS1, NEW_DESTINATION_ADDRESS2: I nuovi indirizzi host delle subnet di destinazione che ospitano le applicazioni.

- NEW_DESTINATION_MASK1, NEW_DESTINATION_MASK2: le nuove maschere di rete per le subnet di destinazione.

API

Per aggiornare le route di destinazione, esegui il seguente comando:

curl -X PATCH \ -H "Authorization: Bearer $(gcloud auth print-access-token)" \ -H "Content-Type: application/json" \ -d @update.json \ https://beyondcorp.googleapis.com/v1/projects/CONSUMER_PROJECT/locations/SERVICE_LOCATION/clientConnectorServices/CLIENT_CONNECTOR_SERVICE_NAME?update_mask=ingress.config.destinationRoutes

Dove update.json è:

{

"ingress":{

"config":{

"destinationRoutes":[

{

"address":"NEW_DESTINATION_ADDRESS1",

"netmask":"NEW_DESTINATION_MASK1"

},

{

"address":"NEW_DESTINATION_ADDRESS2",

"netmask":"NEW_DESTINATION_MASK2"

}

]

}

}

}

Sostituisci quanto segue:

- CONSUMER_PROJECT: l'ID del progetto che ospita

CONSUMER_NETWORK. - SERVICE_LOCATION: la regione in cui è presente il connettore client in cui viene localizzato il servizio.

- CLIENT_CONNECTOR_SERVICE_NAME: il nome del cliente Google Cloud.

- NEW_DESTINATION_ADDRESS1 e NEW_DESTINATION_ADDRESS2: I nuovi indirizzi host delle subnet di destinazione che ospitano le applicazioni.

- NEW_DESTINATION_MASK1, NEW_DESTINATION_MASK2: le nuove maschere di rete per le subnet di destinazione.

(Facoltativo) Rimuovi un servizio di connettore client

Console

Vai alla pagina di amministrazione IAP.

Fai clic su CONNETTI.

Nella sezione Connettore client, fai clic sull'icona del cestino per rimuovere il servizio e i gateway del connettore client. L'operazione può richiedere diversi minuti.

gcloud

Esegui questo comando.

gcloud beta beyondcorp client-connector services delete CLIENT_CONNECTOR_SERVICE_NAME \ --project CONSUMER_PROJECT \ --location SERVICE_LOCATION

Sostituisci quanto segue:

- CLIENT_CONNECTOR_SERVICE_NAME: il nome del cliente Google Cloud.

- CONSUMER_PROJECT: l'ID del progetto che ospita il

CONSUMER_NETWORK. - SERVICE_LOCATION: la regione in cui è presente il connettore client in cui viene localizzato il servizio.

API

Esegui questo comando.

curl -X DELETE \ -H "Authorization: Bearer $(gcloud auth print-access-token)" \ https://beyondcorp.googleapis.com/v1/projects/CONSUMER_PROJECT/locations/SERVICE_LOCATION/clientConnectorServices/CLIENT_CONNECTOR_SERVICE_NAME

Sostituisci quanto segue:

- CONSUMER_PROJECT: l'ID del progetto che ospita

CONSUMER_NETWORK. - SERVICE_LOCATION: la regione in cui è presente il connettore client in cui viene localizzato il servizio.

- CLIENT_CONNECTOR_SERVICE_NAME: il nome del servizio di connettore del cliente.

Creare, verificare o rimuovere i gateway client

Console

Se utilizzi la console per configurare il connettore client, i gateway client vengono creati ha creato il servizio del connettore client in un passaggio precedente.

Per verificare che i gateway client siano attivi e in esecuzione:

- Vai alla pagina di amministrazione IAP.

- Fai clic su CONNETTI. Il connettore, insieme ai gateway associati, dovrebbe essere elencato nella sezione Connettore client e dovrebbe avere un segno di spunta verde per lo stato.

(Facoltativo) Per rimuovere un gateway client, completa i seguenti passaggi.

Vai alla pagina di amministrazione di IAP.

Fai clic su CONNETTI.

Nella sezione Connettore client, fai clic sull'icona a forma di matita accanto al e il connettore client in cui vuoi rimuovere un gateway.

Per rimuovere una regione dal servizio del connettore, deseleziona la casella di controllo della regione dall'elenco a discesa Regioni gateway e poi fai clic su AGGIORNA CONNETTORE CLIENT.

gcloud

Crea un gateway client.

gcloud beta beyondcorp client-connector gateways create CLIENT_GATEWAY_NAME \ --project CONSUMER_PROJECT \ --location GATEWAY_LOCATION \ --client-connector-service \ projects/CONSUMER_PROJECT/locations/SERVICE_LOCATION/clientConnectorServices/CLIENT_CONNECTOR_SERVICE_NAME

Sostituisci quanto segue:

- CLIENT_GATEWAY_NAME: il nome del gateway client.

- CONSUMER_PROJECT: l'ID del progetto che ospita

CONSUMER_NETWORK. - GATEWAY_LOCATION: la regione in cui creare il client gateway VPN ad alta disponibilità.

- SERVICE_LOCATION: la regione in cui si trova il servizio del connettore client.

- CLIENT_CONNECTOR_SERVICE_NAME: il nome del cliente Google Cloud.

Verifica che i gateway client siano attivi e funzionanti.

gcloud beta beyondcorp client-connector gateways list \ --project CONSUMER_PROJECT \ --location GATEWAY_LOCATION

Sostituisci quanto segue:

- CONSUMER_PROJECT: l'ID del progetto che ospita il

CONSUMER_NETWORK. - GATEWAY_LOCATION: la regione in cui si trova il gateway client.

- CONSUMER_PROJECT: l'ID del progetto che ospita il

(Facoltativo) Rimuovi un gateway client.

gcloud beta beyondcorp client-connector gateways delete CLIENT_GATEWAY_NAME \ --project CONSUMER_PROJECT \ --location GATEWAY_LOCATION

Sostituisci quanto segue:

- CLIENT_GATEWAY_NAME: il nome del gateway client.

- CONSUMER_PROJECT: l'ID del progetto che ospita

CONSUMER_NETWORK. - GATEWAY_LOCATION: la regione in cui si trova il gateway client.

API

Esegui questo comando.

curl -X POST \ -H "Authorization: Bearer $(gcloud auth print-access-token)" \ -H "Content-Type: application/json" \ -d "{client_connector_service: \"projects/CONSUMER_PROJECT/locations/SERVICE_LOCATION/clientConnectorServices/CLIENT_CONNECTOR_SERVICE_NAME\"}" \ https://beyondcorp.googleapis.com/v1/projects/CONSUMER_PROJECT/locations/GATEWAY_LOCATION/clientGateways?client_gateway_id=CLIENT_GATEWAY_NAMESostituisci quanto segue:

- CONSUMER_PROJECT: l'ID del progetto che ospita

CONSUMER_NETWORK. - SERVICE_LOCATION: la regione in cui è presente il connettore client in cui viene localizzato il servizio.

- CLIENT_CONNECTOR_SERVICE_NAME: il nome del cliente Google Cloud.

- GATEWAY_LOCATION: la regione in cui creare il gateway client.

- CLIENT_GATEWAY_NAME: il nome del gateway client.

Il completamento di questo passaggio può richiedere diversi minuti.

- CONSUMER_PROJECT: l'ID del progetto che ospita

Verifica che i gateway client siano attivi e funzionanti.

curl -X GET \ -H "Authorization: Bearer $(gcloud auth print-access-token)" \ https://beyondcorp.googleapis.com/v1/projects/CONSUMER_PROJECT/locations/GATEWAY_LOCATION/clientGateways

Sostituisci quanto segue:

- CONSUMER_PROJECT: l'ID del progetto che ospita

CONSUMER_NETWORK. - GATEWAY_LOCATION: la regione in cui si trova il gateway client.

- CONSUMER_PROJECT: l'ID del progetto che ospita

(Facoltativo) Rimuovi un gateway client.

curl -X DELETE \ -H "Authorization: Bearer $(gcloud auth print-access-token)" \ https://beyondcorp.googleapis.com/v1/projects/CONSUMER_PROJECT/locations/GATEWAY_LOCATION/clientGateways/CLIENT_GATEWAY_NAME

Sostituisci quanto segue:

- CONSUMER_PROJECT: l'ID del progetto che ospita

CONSUMER_NETWORK. - GATEWAY_LOCATION: la regione in cui si trova il gateway del connettore client.

- CLIENT_GATEWAY_NAME: il nome del gateway client.

- CONSUMER_PROJECT: l'ID del progetto che ospita

Configurare i criteri di accesso sensibile al contesto

Determina gli amministratori o crea un gruppo di utenti. Identifica gli utenti che necessitano di accedere alle applicazioni non web protette. In alternativa, puoi creare un gruppo di utenti per semplificare la configurazione e la gestione.

(Facoltativo) Crea un livello di accesso in Gestore contesto accesso per definire una regola sensibile al contesto, che puoi utilizzare per limitare l'accesso alla tua applicazione.

Configura un criterio IAM per la risorsa del servizio di connettore client e concedi all'entità o al gruppo di utenti il ruolo Utente del servizio di connettore client Cloud BeyondCorp (

roles/beyondcorp.clientConnectorServiceUser) necessario per accedere alle app non web. Facoltativamente, puoi specificare una condizione IAM per eseguire il provisioning del ruolo solo quando viene soddisfatto un livello di accesso. Per aggiornare il criterio IAM per una risorsa, puoi utilizzare la console o l'API.Nella console, completa i seguenti passaggi:

- Vai alla pagina di amministrazione IAP.

- Fai clic su APPLICAZIONI.

- Se non hai ancora configurato una schermata per il consenso OAuth, devi farlo per completare questo passaggio. Nella sezione COLLEGA NUOVA APPLICAZIONE, seleziona il connettore in Applicazioni non web.

- Nella finestra che si apre, fai clic su AGGIUNGI PRINCIPALE.

- Concedi all'entità o al gruppo di utenti il ruolo

Cloud BeyondCorp Client Connector Service User(roles/beyondcorp.clientConnectorServiceUser), richiesto per accedere alle app non web. Facoltativamente, puoi specificare un livello di accesso esegui il provisioning del ruolo solo quando è soddisfatto il livello di accesso. Per specificare un livello di accesso, devi essere un amministratore dell'organizzazione o disporre delle autorizzazionivieweeditper i livelli di accesso dell'organizzazione. - Fai clic su SALVA.

Aggiornare un criterio IAM

Console

- Vai alla pagina di amministrazione di IAP.

- Fai clic sulla scheda APPLICAZIONI ed espandi nell'elenco Risorsa. Applicazioni non web.

- Seleziona il connettore client. Viene visualizzata una sezione con le autorizzazioni IAM associate al tuo connettore.

- Puoi aggiornare i criteri IAM associati al connettore client nella sezione che si apre.

gcloud

Leggi le norme esistenti. Il metodo

getIamPolicy()legge il criterio IAM esistente per la risorsa del servizio di connettore client inpolicy.json.gcloud beta beyondcorp client-connector services get-iam-policy CLIENT_CONNECTOR_SERVICE_NAME \ --project=CONSUMER_PROJECT \ --location=SERVICE_LOCATION > policy.json

Sostituisci quanto segue:

- CLIENT_CONNECTOR_SERVICE_NAME: il nome del cliente Google Cloud.

- CONSUMER_PROJECT: l'ID del progetto che ospita il

CONSUMER_NETWORK. - SERVICE_LOCATION: la regione in cui il client di Google Cloud.

Modifica le norme restituite. Aggiorna le associazioni in

policy.jsonper includere la nuova assegnazione del ruolo IAM. Puoi farlo in un messaggio un editor o in modo programmatico. Esempio:{ "bindings": [ { "role": "roles/beyondcorp.clientConnectorServiceUser", "members": [ "user:EXAMPLE_USER@EXAMPLE.COM", "group:EXAMPLE_GROUP@EXAMPLE.COM", ], "condition": { "expression": "'accessPolicies/POLICY_NAME/accessLevels/LEVEL_NAME' in request.auth.access_levels", "title": "CONDITION_NAME" } } ] }Sostituisci quanto segue:

- POLICY_NAME: il nome numerico del criterio di accesso di Access Context Manager.

- LEVEL_NAME: il nome del livello di accesso di Access Context Manager.

- CONDITION_NAME: il testo del titolo per la condizione IAM.

Scrivi le norme aggiornate. Puoi utilizzare il metodo

setIamPolicy()per scrivere il criterio IAM aggiornato. Esempio:gcloud beta beyondcorp client-connector services set-iam-policy CLIENT_CONNECTOR_SERVICE_NAME policy.json \ --project=CONSUMER_PROJECT \ --location=SERVICE_LOCATION

Sostituisci quanto segue:

- CLIENT_CONNECTOR_SERVICE_NAME: il nome del servizio del connettore client.

- CONSUMER_PROJECT: l'ID del progetto che ospita

CONSUMER_NETWORK. - SERVICE_LOCATION: la regione in cui si trova il servizio del connettore client.

API

Leggi le norme esistenti. Il metodo

getIamPolicy()legge il criterio IAM esistente per la risorsa del servizio di connettore client inpolicy.json.curl -X GET \ -H "Authorization: Bearer $(gcloud auth print-access-token)" \ -H "Content-Type: application/json" \ https://beyondcorp.googleapis.com/v1/projects/CONSUMER_PROJECT/locations/SERVICE_LOCATION/clientConnectorServices/CLIENT_CONNECTOR_SERVICE_NAME:getIamPolicy > policy.json

Sostituisci quanto segue:

- CONSUMER_PROJECT: l'ID del progetto che ospita

CONSUMER_NETWORK. - SERVICE_LOCATION: la regione in cui si trova il servizio del connettore client.

- CLIENT_CONNECTOR_SERVICE_NAME: il nome del servizio del connettore client.

- CONSUMER_PROJECT: l'ID del progetto che ospita

Modifica le norme restituite. Aggiorna le associazioni in

policy.jsonin modo da includere la nuova assegnazione del ruolo IAM. Puoi farlo in un editor di testo o tramite programmazione. Esempio:{ "policy": { "bindings": [ { "role": "roles/beyondcorp.clientConnectorServiceUser", "members": [ "user:EXAMPLE_USER@EXAMPLE.COM", "group:EXAMPLE_GROUP@EXAMPLE.COM", ], "condition": { "expression": "'accessPolicies/POLICY_NAME/accessLevels/LEVEL_NAME' in request.auth.access_levels", "title": "CONDITION_NAME" } } ] } }Sostituisci quanto segue:

- POLICY_NAME: il nome numerico del criterio di accesso di Access Context Manager.

- LEVEL_NAME: il nome del livello di accesso di Access Context Manager.

- CONDITION_NAME: il testo del titolo per la condizione IAM.

Scrivi le norme aggiornate. Puoi usare il metodo

setIamPolicy()per scrivere il criterio IAM aggiornato. Esempio:curl -X POST \ -H "Authorization: Bearer $(gcloud auth print-access-token)" \ -H "Content-Type: application/json" \ -d @policy.json \ https://beyondcorp.googleapis.com/v1/projects/CONSUMER_PROJECT/locations/SERVICE_LOCATION/clientConnectorServices/CLIENT_CONNECTOR_SERVICE_NAME:setIamPolicy

Sostituisci quanto segue:

- CONSUMER_PROJECT: l'ID del progetto che ospita il

CONSUMER_NETWORK. - SERVICE_LOCATION: la regione in cui si trova il servizio del connettore client.

- CLIENT_CONNECTOR_SERVICE_NAME: il nome del servizio del connettore client.

- CONSUMER_PROJECT: l'ID del progetto che ospita il

Installare l'agente del connettore client sui dispositivi endpoint (Windows o macOS)

Attiva l'estensione per la verifica degli endpoint seguendo i passaggi descritti in Configurare la verifica degli endpoint sui dispositivi.

Quando la verifica degli endpoint è attiva e in esecuzione, viene visualizzata l'estensione Verifica degli endpoint per utente aggiornato mostra un pulsante INIZIA CONNESSIONE. Per accedere all'applicazione non web protetta, gli utenti possono fare clic sul pulsante AVVIA CONNESSIONE.

Quando un utente avvia una connessione per la prima volta, Endpoint Verification gli chiede di scaricare e installare i file binari del connettore client. In alternativa, puoi scaricare i file binari del connettore client ai seguenti URL:

Una volta stabilita la connessione, un utente può accedere alla risorsa protetta. Gli utenti possono scegliere di terminare la connessione facendo clic sul pulsante TERMINA CONNESSIONE.

Risoluzione dei problemi

Se riscontri problemi con l'utilizzo del connettore client, le seguenti informazioni forniscono i passaggi per la risoluzione dei problemi che potrebbero verificarsi.

Non riesci ad accedere alla tua applicazione

Il gateway del connettore client è in esecuzione e la connessione è correttamente, ma non riesci comunque a raggiungere la tua applicazione.

Di seguito sono riportati i motivi più comuni e le possibili soluzioni per questo problema:

Non hai pubblicizzato l'intervallo IP allocato su o Cloud VPN. Se utilizzi Cloud VPN per connetterti all'applicazione non Google Cloud, assicurati di pubblicizzare anche l'intervallo IP allocato per l'accesso ai servizi privati al router peer tramite il protocollo BGP (Border Gateway Protocol). Per maggiori informazioni per informazioni su come eseguire questa operazione, consulta Specificare la pubblicità su un cloud il router.

Hai specificato un indirizzo e una maschera errati nei percorsi di destinazione. Ensure che i bit mascherati siano pari a zero al momento di fornire l'indirizzo. Ad esempio:

10.0.10.1non è un indirizzo valido da fornire con un255.255.255.0 (/24)maschera di rete. L'indirizzo corretto è10.0.10.0.Possibili conflitti IP tra l'intervallo IP allocato per il servizio privato Accesso e subnet IP utilizzate dalla rete che ospita l'applicazione. Ensure questi intervalli si escludono a vicenda. Questo problema si verifica più spesso quando l'applicazione è ospitata in una rete non Google Cloud.

Ricevi il messaggio: Unable to connect to the network

Se ricevi il messaggio Unable to connect to the network. Check your network

connection and try again., la connessione a internet sul tuo dispositivo non è attiva.

Risoluzione: assicurati che la connessione a internet sia attiva e riprova a connetterti.

Audit log

Se sei un amministratore, puoi visualizzare i log di controllo di Chrome Enterprise Premium, inclusi i log di controllo del connettore client, nella pagina Logging della console Google Cloud. Per ulteriori informazioni, consulta Log di controllo del servizio Chrome Enterprise Premium.

Se sei un utente finale, puoi accedere ai log di connessione completando i seguenti passaggi:

- Fai clic con il tasto destro del mouse sull'estensione Endpoint Verification nel browser.

- Fai clic su Opzioni.

- Seleziona la granularità per il livello di log. Per impostazione predefinita, il livello di granularità è impostato su Informazioni.

- Fai clic su Mostra log.

Passaggi successivi

- API Chrome Enterprise Premium

- gcloud beta beyondcorp

- Protezione delle applicazioni non Google Cloud utilizzando il connettore di app