BeyondCorp 보안 모델을 기반으로 하는 Chrome Enterprise Premium은 다양한 Google Cloud 서비스를 활용하여 사용자 ID와 요청의 컨텍스트에 따라 세분화된 액세스 제어를 시행하는 접근법입니다.

예를 들어 정책 구성에 따라 민감한 앱 또는 리소스는 다음을 수행할 수 있습니다.

- 회사 네트워크에서 신뢰할 수 있는 회사 기기를 사용하는 경우 모든 직원에게 액세스 권한을 부여합니다.

- 원격 액세스 그룹의 직원들에게는 어떤 네트워크에서든 보안 암호 및 최신 패치 수준이 적용된 신뢰할 수 있는 회사 기기를 사용하는 경우에 액세스 권한을 부여합니다.

- 관리자가 회사 네트워크에서 들어오는 경우에만 UI 또는 API를 통해 Google Cloud 콘솔에 대한 액세스 권한을 부여합니다.

- 개발자에게 가상 머신에 대한 SSH 액세스 권한을 부여합니다.

Chrome Enterprise Premium을 사용해야 하는 경우

사용 중인 기기와 IP 주소를 포함한 다양한 속성 및 조건에 따라 세분화된 액세스 제어를 설정하려는 경우 Chrome Enterprise Premium을 사용하세요. 회사 리소스에 컨텍스트 인식을 사용하면 보안 상태를 개선할 수 있습니다.

Chrome Enterprise Premium을 Google Workspace 앱에 적용할 수도 있습니다. Google Workspace에서 Chrome Enterprise Premium을 구현하는 방법에 대한 자세한 내용은 Google Workspace 개요를 참고하세요.

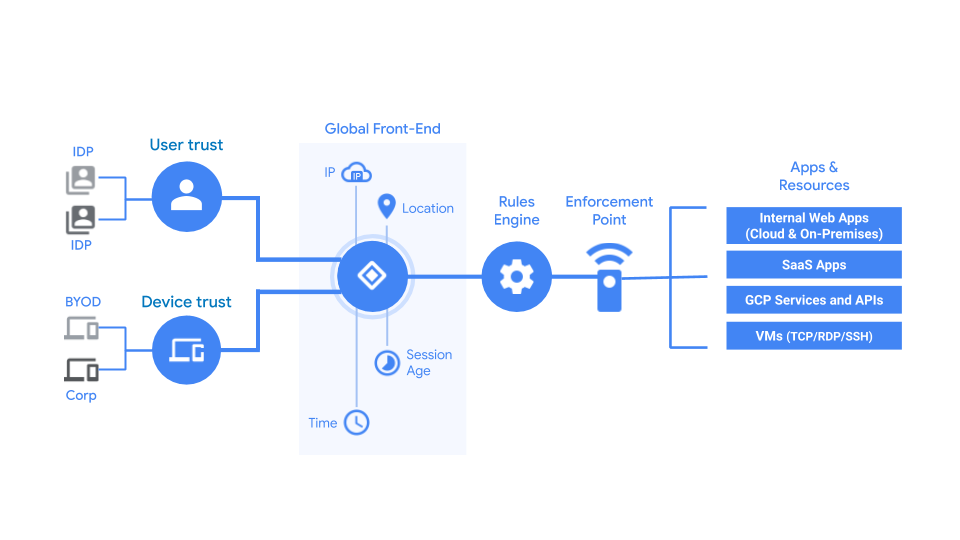

Chrome Enterprise Premium의 작동 방식

Chrome Enterprise Premium을 구현하면 제로 트러스트 모델이 적용됩니다. 리소스가 모든 규칙 및 조건을 충족하지 않으면 리소스에 액세스할 수 없습니다. 네트워크 수준에서 리소스를 보호하는 대신 개별 기기 및 사용자에게 액세스 제어를 적용합니다.

IAP는 Chrome Enterprise Premium의 기초이므로 HTTPS 앱 및 리소스에 대한 액세스 권한을 부여할 수 있습니다. IAP에서 앱과 리소스를 보호하면 더 많은 규칙이 필요하므로 조직에서 Chrome Enterprise Premium을 점진적으로 확장할 수 있습니다. 확장된 Chrome Enterprise Premium 리소스는 사용자 기기 속성, 시간, 요청 경로와 같은 속성을 기반으로 액세스를 제한할 수 있습니다.

Chrome Enterprise Premium은 다음과 같은 4가지 Google Cloud 서비스를 활용하여 작동합니다.

IAP(Identity-Aware Proxy): VPN을 사용하지 않고도 신뢰할 수 없는 네트워크에서 회사 앱 및 리소스에 액세스할 수 있는 서비스입니다.

IAM (ID 및 액세스 관리): Google Cloud의 ID 관리 및 승인 서비스입니다.

Access Context Manager: 세밀한 액세스 제어를 가능하게 하는 규칙 엔진입니다.

엔드 포인트 확인: 사용자 기기 세부정보를 수집하는 Chrome 확장 프로그램입니다.

기기 정보 수집

엔드포인트 확인은 암호화 상태, OS, 사용자 세부정보를 포함한 직원 기기 정보를 수집합니다. Google 관리 콘솔을 통해 사용 설정한 후에는 회사 기기에 엔드포인트 확인 Chrome 확장 프로그램을 배포할 수 있습니다. 직원은 개인 기기에도 설치할 수 있습니다. 이 확장 프로그램은 기기 정보를 수집하고 보고하며 Google Workspace와 지속적으로 동기화합니다. 최종 결과는 회사 리소스에 액세스하는 모든 회사 및 개인 기기의 인벤토리입니다.

액세스 제한

Access Context Manager를 통해 액세스 규칙을 정의하는 액세스 수준이 생성됩니다. IAM 조건으로 리소스에 적용되는 액세스 수준은 다양한 속성을 기반으로 세분화된 액세스 제어를 시행합니다.

액세스 수준은 다음 속성을 기반으로 액세스를 제한합니다.

기기 기반 액세스 수준을 생성할 때 Access Context Manager는 엔드포인트 확인으로 생성된 기기의 인벤토리를 참조합니다. 예를 들어 액세스 수준을 통해 암호화된 기기를 사용하는 직원만 액세스할 수 있도록 제한할 수 있습니다. IAM 조건을 함께 사용하여 오전 9시에서 오후 5시 사이에 액세스를 제한하여 이 액세스 수준을 보다 세분화할 수 있습니다.

IAP로 리소스 보호

IAP는 리소스에 IAM 조건을 적용하여 모든 항목을 연결합니다. Google Cloud IAP를 사용하면 HTTPS 및 SSH/TCP 트래픽으로 액세스하는Google Cloud 리소스의 중앙 승인 레이어를 설정할 수 있습니다. IAP를 사용하면 네트워크 수준의 방화벽을 사용하는 대신 리소스 수준의 액세스 제어 모델을 설정할 수 있습니다. 보안이 완료되면 액세스 규칙 및 조건을 충족하는 모든 기기 및 네트워크에서 모든 직원이 리소스에 액세스할 수 있습니다.

IAM 조건 적용

IAM 조건을 사용하면 Google Cloud 리소스에 대한 속성 기반 조건부 액세스 제어를 정의하고 적용할 수 있습니다.

IAM 조건에서는 구성된 조건이 충족된 경우에만 주 구성원에게 권한을 부여할 수 있습니다. IAM 조건은 액세스 수준을 비롯한 다양한 속성으로 액세스를 제한할 수 있습니다.

조건은 리소스 IAM 정책의 IAP 역할 바인딩에 지정됩니다. 조건이 있는 경우 조건 표현식이 true로 평가되어야만 역할이 부여됩니다. 각 조건 표현식은 논리문의 집합으로 정의되므로 확인할 속성을 1개 이상 지정할 수 있습니다.

다음 단계

- 빠른 시작을 사용하여 Chrome Enterprise Premium을 시작하세요.

- 다음에 대해 자세히 알아봅니다.

- Chrome Enterprise Premium으로 Google Workspace 앱을 보호하세요.