Basierend auf dem Sicherheitsmodell von BeyondCorp ist Chrome Enterprise Premium ein Ansatz, der eine Reihe von Google Cloud Angeboten nutzt, um eine detaillierte Zugriffssteuerung anhand der Nutzeridentität und des Kontexts der Anfrage durchzusetzen.

Abhängig von der Richtlinienkonfiguration kann die vertrauliche Anwendung oder Ressource beispielsweise:

- Allen Mitarbeitern Zugriff gewähren, wenn sie ein vertrauenswürdiges Unternehmensgerät im Unternehmensnetzwerk verwenden.

- Den Mitarbeitern der Gruppe Remotezugriff gewähren, wenn sie ein vertrauenswürdiges Unternehmensgerät mit einem sicheren Passwort und mit den aktuellen Patches in einem beliebigen Netzwerk verwenden.

- Administratoren nur dann Zugriff auf die Google Cloud -Konsole (über UI oder API) gewähren, wenn sie aus einem Unternehmensnetzwerk stammen.

- Entwicklern SSH-Zugriff auf virtuelle Maschinen gewähren.

Wann sollte ich Chrome Enterprise Premium verwenden?

Mit Chrome Enterprise Premium können Sie eine differenzierte Zugriffssteuerung anhand einer Vielzahl von Attributen und Bedingungen einrichten, einschließlich des verwendeten Geräts und der IP-Adresse. Wenn Sie Ihre Unternehmensressourcen kontextsensitiv gestalten, verbessern Sie die Sicherheit.

Sie können Chrome Enterprise Premium auch auf Google Workspace-Anwendungen anwenden. Weitere Informationen zur Implementierung von Chrome Enterprise Premium mit Google Workspace finden Sie in der Google Workspace-Übersicht.

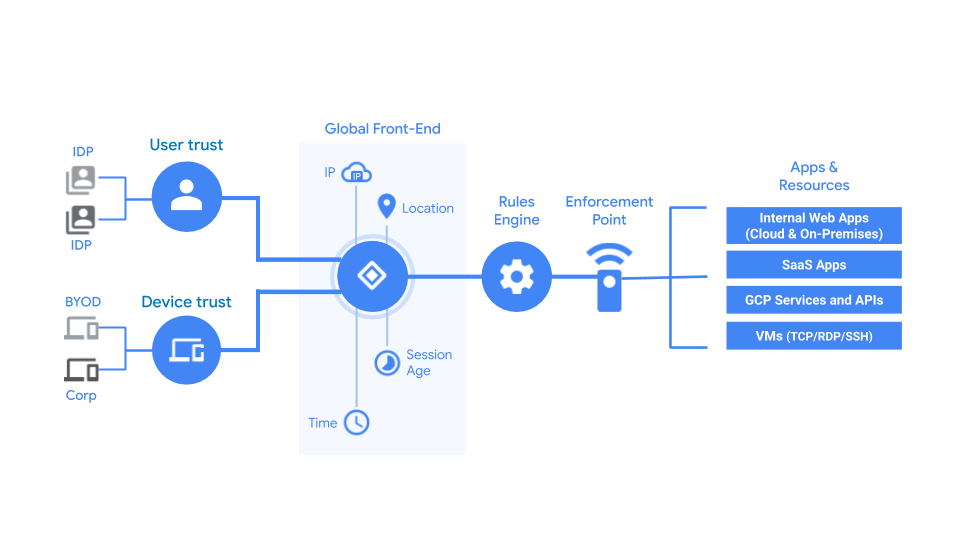

So funktioniert Chrome Enterprise Premium

Die Implementierung von Chrome Enterprise Premium implementiert auch ein Zero-Trust-Modell. Ihre Ressourcen sind nur für einen Nutzer zugänglich, wenn er alle Regeln und Bedingungen erfüllt. Anstatt Ihre Ressourcen auf Netzwerkebene zu sichern, wird die Zugriffssteuerung auf individuelle Geräte und Nutzer ausgerichtet.

IAP ist die Basis von Chrome Enterprise Premium, mit der Sie Zugriff auf Ihre HTTPS-Anwendungen und -Ressourcen gewähren können. Sobald Sie Ihre Anwendungen und Ressourcen hinter IAP gesichert haben, kann Ihre Organisation Chrome Enterprise Premium schrittweise erweitern, wenn umfangreichere Regeln erforderlich sind. Mit erweiterten Chrome Enterprise Premium-Ressourcen kann der Zugriff anhand von Attributen wie Nutzergeräteattributen, Tageszeit und Anfragepfad beschränkt werden.

Chrome Enterprise Premium nutzt vier Google Cloud Angebote:

Identity-Aware Proxy (IAP): Ein Dienst, mit dem Mitarbeiter ohne VPN auf Unternehmensanwendungen und -ressourcen aus nicht vertrauenswürdigen Netzwerken zugreifen können.

Identity and Access Management (IAM): Der Identitäts- und Autorisierungsdienst für Google Cloud.

Access Context Manager: Eine Regel-Engine, die eine detaillierte Zugriffssteuerung ermöglicht.

Endpunktprüfung: Eine Google Chrome-Erweiterung, die Gerätedetails von Nutzern erfasst.

Geräteinformationen erfassen

Die Endpunktprüfung erfasst Informationen zu Mitarbeitergeräten, einschließlich Verschlüsselungsstatus, Betriebssystem und Nutzerdetails. Nach der Aktivierung über die Admin-Konsole können Sie die Chrome-Erweiterung „Endpunktprüfung“ auf Unternehmensgeräten bereitstellen. Mitarbeiter können die Erweiterung auch auf ihren verwalteten privaten Geräten installieren. Diese Erweiterung erfasst und meldet Geräteinformationen, und synchronisiert fortlaufend mit Google Workspace. Das Endergebnis ist ein Inventar aller Unternehmensgeräte und privaten Geräte, die auf Ihre Unternehmensressourcen zugreifen.

Zugriff einschränken

Über Access Context Manager werden Zugriffsebenen erstellt, um Zugriffsregeln zu definieren. Zugriffsebenen, die mit IAM-Bedingungen auf Ihre Ressourcen angewendet werden, erzwingen eine detaillierte Zugriffssteuerung anhand einer Vielzahl von Attributen.

Zugriffsebenen beschränken den Zugriff anhand der folgenden Attributen:

Wenn Sie eine gerätebasierte Zugriffsebene erstellen, verweist Access Context Manager auf das Inventar der Geräte, das von Endpoint Verification erstellt wurde. Beispielsweise kann eine Zugriffsebene den Zugriff auf Mitarbeiter beschränken, die verschlüsselte Geräte verwenden. In Verbindung mit IAM-Bedingungen können Sie diese Zugriffsebene verfeinern, indem Sie den Zugriff auf die Zeit zwischen 9:00 und 17:00 Uhr einschränken.

Ressourcen mit IAP sichern

IAP verknüpft alles, indem Sie IAM-Bedingungen auf Google Cloud Ressourcen anwenden können. Mit IAP können Sie eine zentrale Autorisierungsebene für IhreGoogle Cloud Ressourcen einrichten, auf die über HTTPS- und SSH/TCP-Traffic zugegriffen wird. Mit IAP können Sie ein Zugriffssteuerungsmodell auf Ressourcenebene einrichten, anstatt sich auf Firewalls auf Netzwerkebene zu verlassen. Nach der Sicherung können Ihre Mitarbeiter von jedem Gerät und von jedem Netzwerk aus auf die Ressourcen zugreifen, die den Zugriffsregeln und -bedingungen entsprechen.

IAM-Bedingungen anwenden

Mit IAM-Bedingungen können Sie eine bedingte, attributbasierte Zugriffssteuerung für Google Cloud -Ressourcen definieren und erzwingen.

Mit IAM-Bedingungen können Sie Hauptkonten Berechtigungen erteilen, wenn die konfigurierten Bedingungen erfüllt sind. IAM-Bedingungen können den Zugriff mit einer Vielzahl von Attributen einschränken, einschließlich Zugriffsebenen.

Die Bedingungen werden in den IAP-Rollenbindungen der IAM-Richtlinie einer Ressource festgelegt. Ist eine Bedingung vorhanden, wird die Rolle nur zugewiesen, wenn der Bedingungsausdruck als true ausgewertet wird. Jeder Bedingungsausdruck wird als Satz logischer Anweisungen definiert, in denen Sie ein oder mehrere Attribute angeben können, die geprüft werden sollen.

Nächste Schritte

- Erste Schritte mit Chrome Enterprise Premium mithilfe der Kurzanleitung

- Mehr erfahren zu:

- Google Workspace-Anwendungen mit Chrome Enterprise Premium sichern