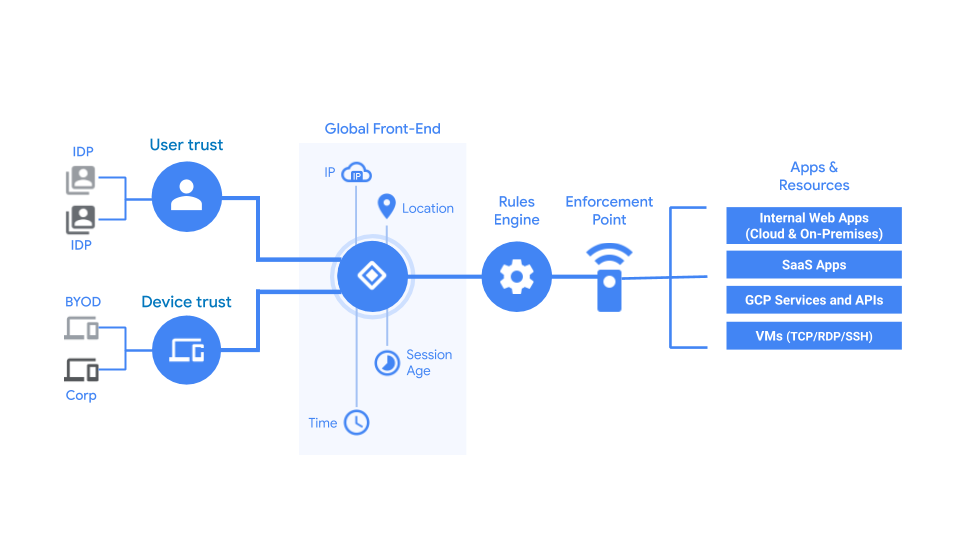

Chrome Enterprise Premium 基于 BeyondCorp 安全模型 是一种利用多种 Google Cloud 产品来实现 根据用户身份和请求情境进行精细的访问权限控制。

例如,根据政策配置,您的敏感应用或资源可以:

- 向使用公司网络中的可信公司设备的所有员工授予访问权限。

- 向远程访问群组中使用任何网络中具有安全密码和最新补丁程序级别的可信公司设备的员工授予访问权限。

- 仅当管理员通过公司网络访问时,才授予管理员访问 Google Cloud 控制台(通过界面或 API)的权限。

- 授予开发者通过 SSH 访问虚拟机的权限。

何时使用 Chrome Enterprise Premium

如果您希望根据各种属性和条件(包括正在使用的设备和来源 IP 地址)建立精细的访问权限控制,请使用 Chrome Enterprise 进阶版。将公司资源设为情境感知可以改进安全状况。

您也可以为 Google Workspace 应用应用 Chrome Enterprise Premium。有关 有关如何使用 请参阅 Google Workspace 概览。

Chrome Enterprise Premium 的运作方式

实施 Chrome Enterprise Premium 会采用零信任模型。任何人都不能访问您的资源,除非他们符合所有规则和条件。访问权限控制并非在网络级层保护资源,而是针对各个设备和用户。

IAP 是 Chrome Enterprise Premium 的基础, 访问您的 HTTPS 应用和资源在对您的应用采取保护措施后 组织可以逐步扩展 因为需要更丰富的规则。扩展的 Chrome Enterprise 进阶版资源可以根据用户设备属性、时段和请求路径等属性来限制访问权限。

Chrome Enterprise Premium 运用以下四款 Google Cloud 产品:

Identity-Aware Proxy (IAP):一种服务,让员工可在不使用 VPN 的情况下从不可信网络访问公司应用和资源。

身份和访问权限管理 (IAM):Google Cloud 的身份管理和授权服务。

Access Context Manager:用于实现精细访问权限控制的规则引擎。

端点验证:用于收集用户设备详细信息的 Google Chrome 扩展程序。

收集设备信息

端点验证会收集员工设备信息,包括加密状态,操作系统和用户详细信息。通过 Google 管理控制台启用后,您可以将端点验证 Chrome 扩展程序部署到公司设备。员工也可以在自己的托管个人设备上安装。此扩展程序会收集并报告设备信息,从而与 Google Workspace 保持同步。最终结果是访问公司资源的所有公司和个人设备的清单。

限制访问

通过 Access Context Manager,系统会创建访问权限级别来定义访问规则。使用 IAM 条件对资源应用的访问权限级别,会根据多个属性实施精细访问权限控制。

访问权限级别会根据以下属性限制访问:

创建基于设备的访问权限级别时,Access Context Manager 会引用由端点验证创建的设备清单。 例如,访问权限级别可以限制为仅供使用加密设备的员工访问。结合 IAM 条件,您还可以将访问限制为上午 9 点至下午 5 点之间的时间,从而使得此访问权限级别更精细。

使用 IAP 保护资源

IAP 让您可对 Google Cloud 资源应用 IAM 条件,从而将所有内容结合在一起。借助 IAP,您可为通过 HTTPS 和 SSH/TCP 流量访问的 Google Cloud 资源建立中央授权层。使用 IAP,您可以建立资源级访问权限控制模型,而无需依赖于网络级防火墙。得到保护后,您的资源即可供任何网络中符合访问规则和条件的任何员工访问。

应用 IAM 条件

IAM 条件让您可为 Google Cloud 资源定义和强制执行基于属性的条件访问权限控制。

借助 IAM Conditions,您可以选择仅在满足配置的条件时才向主账号授予权限。IAM 条件可以通过各种属性(包括访问权限级别)限制访问。

在资源 IAM 政策的 IAP 角色绑定中指定条件。条件存在时,只有条件表达式的评估结果为 true 时才授予角色权限。每个条件表达式都定义为一组逻辑语句,允许您指定要检查的一个或多个属性。

后续步骤

- 通过快速入门开始使用 Chrome Enterprise Premium。

- 详细了解以下内容:

- 保护您的 Google Workspace 应用 。