Com base no modelo de segurança BeyondCorp, o Chrome Enterprise Premium é uma abordagem que utiliza uma variedade de Google Cloud ofertas para aplicar o controlo de acesso detalhado com base na identidade de um utilizador e no contexto do pedido.

Por exemplo, consoante a configuração da política, a sua app ou recurso confidencial pode:

- Conceda acesso a todos os funcionários se estiverem a usar um dispositivo corporativo fidedigno da sua rede corporativa.

- Conceda acesso aos funcionários no grupo de acesso remoto se estiverem a usar um dispositivo corporativo fidedigno com uma palavra-passe segura e um nível de patch atualizado, a partir de qualquer rede.

- Conceda aos administradores acesso à Google Cloud consola (através da IU ou da API) apenas se estiverem a aceder a partir de uma rede empresarial.

- Conceder aos programadores acesso SSH a máquinas virtuais.

Quando usar o Chrome Enterprise Premium

Use o Chrome Enterprise Premium quando quiser estabelecer um controlo de acesso detalhado com base numa vasta gama de atributos e condições, incluindo o dispositivo que está a ser usado e a partir de que endereço IP. Tornar os seus recursos empresariais sensíveis ao contexto melhora a sua postura de segurança.

Também pode aplicar o Chrome Enterprise Premium a apps do Google Workspace. Para mais informações sobre a implementação do Chrome Enterprise Premium com o Google Workspace, consulte a vista geral do Google Workspace.

Como funciona o Chrome Enterprise Premium

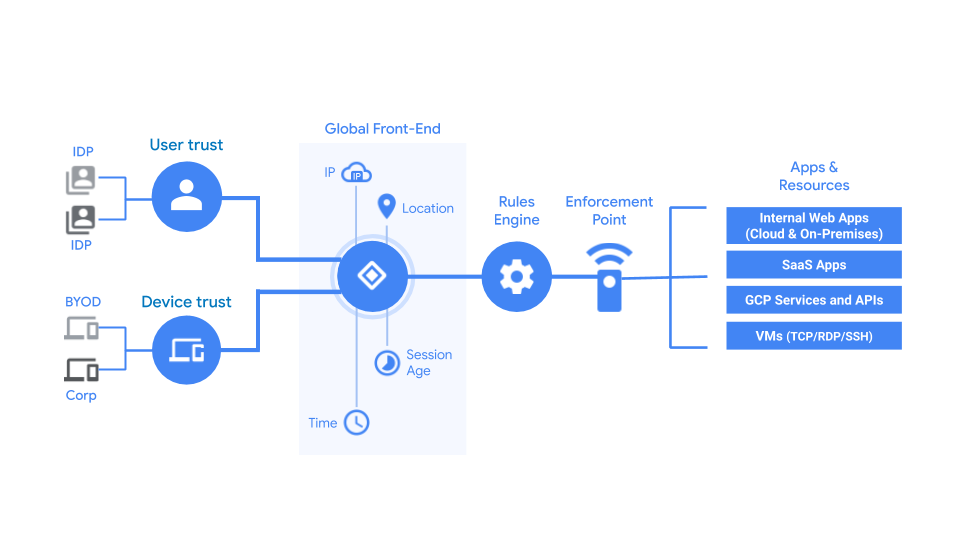

A implementação do Chrome Enterprise Premium aplica um modelo de confiança zero. Ninguém pode aceder aos seus recursos, a menos que cumpra todas as regras e condições. Em vez de proteger os seus recursos ao nível da rede, os controlos de acesso são colocados em dispositivos e utilizadores individuais.

O IAP é a base do Chrome Enterprise Premium, que lhe permite conceder acesso às suas apps e recursos HTTPS. Depois de proteger as suas apps e recursos com a IAP, a sua organização pode expandir gradualmente o Chrome Enterprise Premium à medida que forem necessárias regras mais complexas. Os recursos do Chrome Enterprise Premium alargado podem limitar o acesso com base em propriedades como atributos do dispositivo do utilizador, hora do dia e caminho do pedido.

O Chrome Enterprise Premium funciona através de quatro Google Cloud ofertas:

Identity-Aware Proxy (IAP): um serviço que permite aos funcionários aceder a apps e recursos empresariais a partir de redes não fidedignas sem usar uma VPN.

Identity and Access Management (IAM): o serviço de gestão de identidade e autorização para Google Cloud.

Gestor de acesso sensível ao contexto: um motor de regras que permite um controlo de acesso detalhado.

Validação de pontos finais: uma extensão do Google Chrome que recolhe detalhes do dispositivo do utilizador.

A recolher informações do dispositivo

A Validação de pontos finais recolhe informações dos dispositivos dos funcionários, incluindo o estado da encriptação, o SO e os detalhes do utilizador. Depois de ativada através da consola do administrador Google, pode implementar a extensão do Chrome de validação de pontos finais em dispositivos corporativos. Os funcionários também podem instalá-la nos respetivos dispositivos pessoais geridos. Esta extensão recolhe e comunica informações do dispositivo, sincronizando-se constantemente com o Google Workspace. O resultado final é um inventário de todos os dispositivos corporativos e pessoais que acedem aos seus recursos corporativos.

Limitar o acesso

Através do Gestor de acesso sensível ao contexto, são criados níveis de acesso para definir regras de acesso. Os níveis de acesso aplicados aos seus recursos com condições do IAM aplicam um controlo de acesso detalhado com base em vários atributos.

Os níveis de acesso restringem o acesso com base nos seguintes atributos:

Quando cria um nível de acesso baseado em dispositivos, o Gestor de acesso sensível ao contexto faz referência ao inventário de dispositivos criado pela validação de pontos finais. Por exemplo, um nível de acesso pode restringir o acesso apenas a funcionários que estejam a usar dispositivos encriptados. Em conjunto com as condições da IAM, pode tornar este nível de acesso mais detalhado restringindo também o acesso ao período entre as 09:00 e as 17:00.

Proteger recursos com o IAP

A IAP associa tudo, permitindo-lhe aplicar condições da IAM aos Google Cloud recursos. O IAP permite-lhe estabelecer uma camada de autorização central para os seus Google Cloud recursos acedidos por tráfego HTTPS e SSH/TCP. Com o IAP, pode estabelecer um modelo de controlo de acesso ao nível do recurso em vez de depender de firewalls ao nível da rede. Depois de protegidos, os seus recursos ficam acessíveis a qualquer funcionário, a partir de qualquer dispositivo, em qualquer rede, que cumpra as regras e as condições de acesso.

Aplicar condições do IAM

As condições do IAM permitem definir e aplicar o controlo de acesso condicional, baseado em atributos para Google Cloud recursos.

Com as condições de IAM, pode optar por conceder autorizações a principais apenas se as condições configuradas forem cumpridas. As condições da IAM podem limitar o acesso com vários atributos, incluindo níveis de acesso.

As condições são especificadas nas associações de funções do IAP da política de IAM de um recurso. Quando existe uma condição, a função só é concedida se a expressão de condição for avaliada como verdadeira. Cada expressão de condição é definida como um conjunto de declarações lógicas que lhe permitem especificar um ou vários atributos a verificar.

O que se segue?

- Comece a usar o Chrome Enterprise Premium através do início rápido.

- Saiba mais sobre:

- Proteja as suas apps do Google Workspace com o Chrome Enterprise Premium.