Guia de soluções: cópia de segurança e RD do Google Cloud para Oracle na Solução Bare Metal

Vista geral

Para oferecer resiliência às suas bases de dados Oracle num ambiente da Bare Metal Solution, tem de ter uma estratégia clara para as cópias de segurança das bases de dados e a recuperação de desastres. Para ajudar com este requisito, a equipa de arquitetos de soluções da Google Cloud realizou testes extensivos do Google Cloud serviço de cópia de segurança e recuperação de desastres e compilou as respetivas conclusões neste guia. Como resultado, vamos mostrar-lhe as melhores formas de implementar, configurar e otimizar as suas opções de cópia de segurança e recuperação para bases de dados Oracle num ambiente de solução Bare Metal através do serviço de cópia de segurança e recuperação. Também vamos partilhar alguns números de desempenho dos nossos resultados dos testes para que possa ter uma referência para comparar com o seu próprio ambiente. Este guia é útil se for um administrador de cópias de segurança, um Google Cloud administrador ou um DBA da Oracle.

Contexto

Em junho de 2022, a equipa de arquitetos de soluções iniciou uma demonstração de prova de conceito (PoC) de Google Cloud cópia de segurança e recuperação de desastres para um cliente empresarial. Para cumprir os respetivos critérios de sucesso, tínhamos de suportar a recuperação da base de dados Oracle de 50 TB e restaurar a base de dados no prazo de 24 horas.

Este objetivo representou vários desafios, mas a maioria das pessoas envolvidas na PoC acreditava que podíamos alcançar este resultado e que devíamos avançar com a PoC. Considerámos que existia um risco relativamente baixo porque tínhamos dados de testes anteriores da equipa de engenharia de cópias de segurança e recuperação de desastres que mostravam que era possível alcançar estes resultados. Também partilhámos os resultados do teste com o cliente para que se sinta à vontade para avançar com a PoC.

Durante o PdC, aprendemos a configurar vários elementos em conjunto com êxito, como o Oracle, Google Cloud a cópia de segurança e a recuperação de desastres, o armazenamento e os links de extensão regionais, num ambiente de solução Bare Metal. Seguindo as práticas recomendadas que aprendemos, pode alcançar os seus próprios resultados bem-sucedidos.

"Os resultados podem variar" é uma boa forma de pensar nos resultados gerais deste documento. O nosso objetivo é partilhar alguns conhecimentos sobre o que aprendemos, no que se deve focar, o que deve evitar e as áreas a investigar se não estiver a ver o desempenho ou os resultados que quer. Esperamos que este guia ajude a criar confiança nas soluções propostas e que os seus requisitos possam ser cumpridos.

Arquitetura

A Figura 1 mostra uma vista simplificada da infraestrutura que tem de criar quando implementa o Backup and DR para proteger bases de dados Oracle em execução num ambiente da Bare Metal Solution.

Figura 1: componentes para usar o Backup and DR com bases de dados Oracle num ambiente de solução Bare Metal

Como pode ver no diagrama, esta solução requer os seguintes componentes:

- Extensão regional da solução Bare Metal: permite-lhe executar bases de dados Oracle num centro de dados de terceiros adjacente a um centro de dados do Google Cloud e usar as suas licenças de software no local existentes. Google Cloud

- Projeto de serviço de cópias de segurança e RD: permite alojar o seu dispositivo de cópia de segurança/recuperação e fazer uma cópia de segurança da Solução Bare Metal e das cargas de trabalho em contentores do Cloud Storage. Google Cloud

- Projeto de serviço de computação: oferece-lhe uma localização para executar as suas VMs do Compute Engine.

- Serviço de cópias de segurança e RD–disponibiliza a consola de gestão de cópias de segurança e da RD que lhe permite manter as suas cópias de segurança e recuperação de desastres.

- Projeto anfitrião: permite-lhe criar sub-redes regionais numa VPC partilhada que pode ligar a extensão regional da solução Bare Metal ao serviço de backup e recuperação de desastres, ao dispositivo de backup/recuperação, aos seus contentores do Cloud Storage e às suas VMs do Compute Engine.

Instale o Google Cloud Backup and DR

A solução de cópias de segurança e RD requer, no mínimo, os dois componentes principais seguintes para funcionar:

- Consola de gestão de cópias de segurança e da RD: uma IU HTML 5 e um ponto final da API que lhe permitem criar e gerir cópias de segurança a partir daGoogle Cloud consola.

- Aplicação de cópia de segurança/recuperação: este dispositivo funciona como o trabalhador de tarefas na realização das cópias de segurança e monta e restaura tarefas de tipo.

Google Cloud faz a gestão da consola de gestão de cópias de segurança e da RD. Tem de implementar a consola de gestão num projeto de produtor de serviços (lado da gestão) e implementar o dispositivo de cópia de segurança/recuperação num projeto de consumidor de serviços (lado do cliente).Google Cloud Para mais informações sobre a cópia de segurança e a RD, consulte o artigo Configure e planeie uma implementação de cópia de segurança e RD. Para ver a definição de um produtor de serviços e um consumidor de serviços, consulte o glossário do Google Cloud.

Antes de começar

Para instalar o Google Cloud serviço de cópia de segurança e recuperação de desastres, tem de concluir os seguintes passos de configuração antes de iniciar a implementação:

- Ative uma ligação de

acesso a serviços privados. Tem de estabelecer esta ligação antes de poder iniciar a instalação. Mesmo que já tenha uma sub-rede de acesso a serviços privados configurada, tem de ter, pelo menos, uma sub-rede

/23. Por exemplo, se já tiver configurado uma sub-rede/24para a ligação de acesso a serviços privados, recomendamos que adicione uma sub-rede/23. Melhor ainda, pode adicionar uma sub-rede/20para garantir que pode adicionar mais serviços mais tarde. - Configure o Cloud DNS para que seja acessível na rede VPC onde implementa o dispositivo de cópia de segurança/recuperação. Isto garante a resolução adequada de googleapis.com (através de pesquisa privada ou pública).

- Configure as rotas predefinidas da rede e as regras da firewall para permitir o tráfego de saída

para

*.googleapis.com(através de IPs públicos) ouprivate.googleapis.com(199.36.153.8/30) na porta TCP 443 ou uma saída explícita para0.0.0.0/0. Mais uma vez, tem de configurar as rotas e a firewall na rede da VPC onde instala o dispositivo de cópia de segurança/recuperação. Também recomendamos a utilização do acesso privado da Google como opção preferencial. Consulte o artigo Configurar o acesso privado da Google para mais informações. - Ative as seguintes APIs no seu projeto de consumidor:

- API Compute Engine

- API Cloud Key Management Service (KMS)

- API Cloud Resource Manager (para o projeto anfitrião e o projeto de serviço, se estiverem em utilização)

- API Identity and Access Management

- API Workflows

- API Cloud Logging

- Se tiver ativado alguma política organizacional, certifique-se de que configura o

seguinte:

constraints/cloudkms.allowedProtectionLevelsincluemSOFTWAREouALL.

- Configure as seguintes regras de firewall:

- Entrada do dispositivo de cópia de segurança/recuperação na VPC do Compute Engine para o anfitrião Linux (agente) na porta TCP-5106.

- Se usar um disco de cópia de segurança baseado em blocos com iSCSI, a saída do anfitrião Linux (agente) na solução Bare Metal para o dispositivo de cópia de segurança/recuperação na VPC do Compute Engine ocorre na porta TCP-3260.

- Se usar um disco de cópia de segurança baseado em NFS ou dNFS, a saída do anfitrião Linux (agente) na solução Bare Metal para o dispositivo de cópia de segurança/recuperação na VPC do Compute Engine é feita nas seguintes portas:

- TCP/UDP-111 (rpcbind)

- TCP/UDP-756 (estado)

- TCP/UDP-2049 (nfs)

- TCP/UDP-4001 (mountd)

- TCP/UDP-4045 (nlockmgr)

- Configure o Google Cloud DNS para resolver os nomes de anfitriões e os domínios da Bare Metal Solution, para garantir que a resolução de nomes é consistente nos servidores, nas VMs e nos recursos baseados no Compute Engine, como o serviço de cópia de segurança e recuperação de desastres.

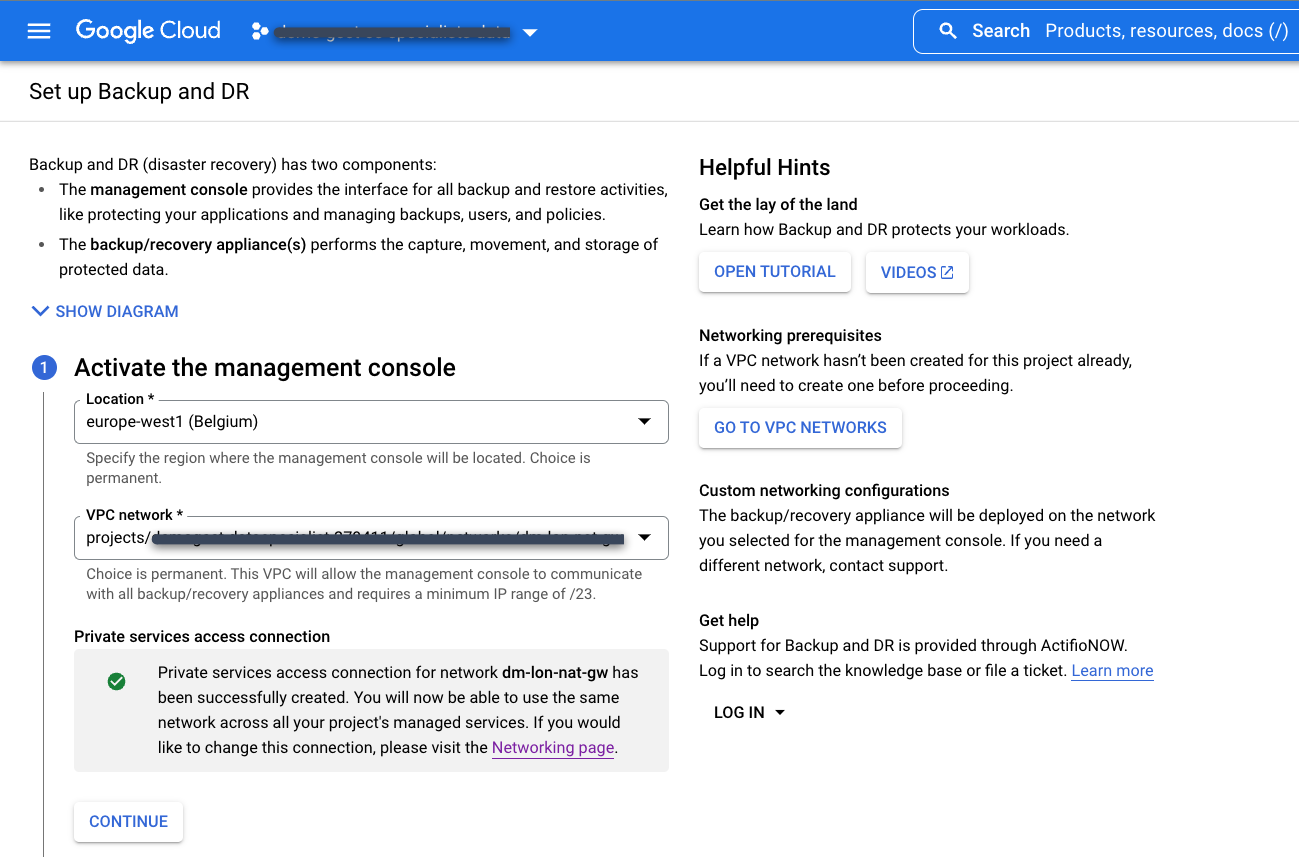

Instale a consola de gestão de cópias de segurança e da RD

- Ative a API Backup and DR Service se ainda não estiver ativada.

Na Google Cloud consola, use o menu de navegação para aceder à secção Operações e selecione Cópia de segurança e RD:

Selecione a ligação de acesso privado aos serviços existente que criou anteriormente.

Escolha a localização da consola de gestão de cópias de segurança e da RD. Esta é a região onde implementa a interface do utilizador da consola de gestão de cópias de segurança e da RD num projeto de produtor de serviços.O Google Cloud é proprietário e mantém os recursos da consola de gestão.

Escolha a rede VPC no projeto do consumidor de serviços que quer associar ao serviço Backup and DR. Normalmente, trata-se de uma VPC partilhada ou de um projeto anfitrião.

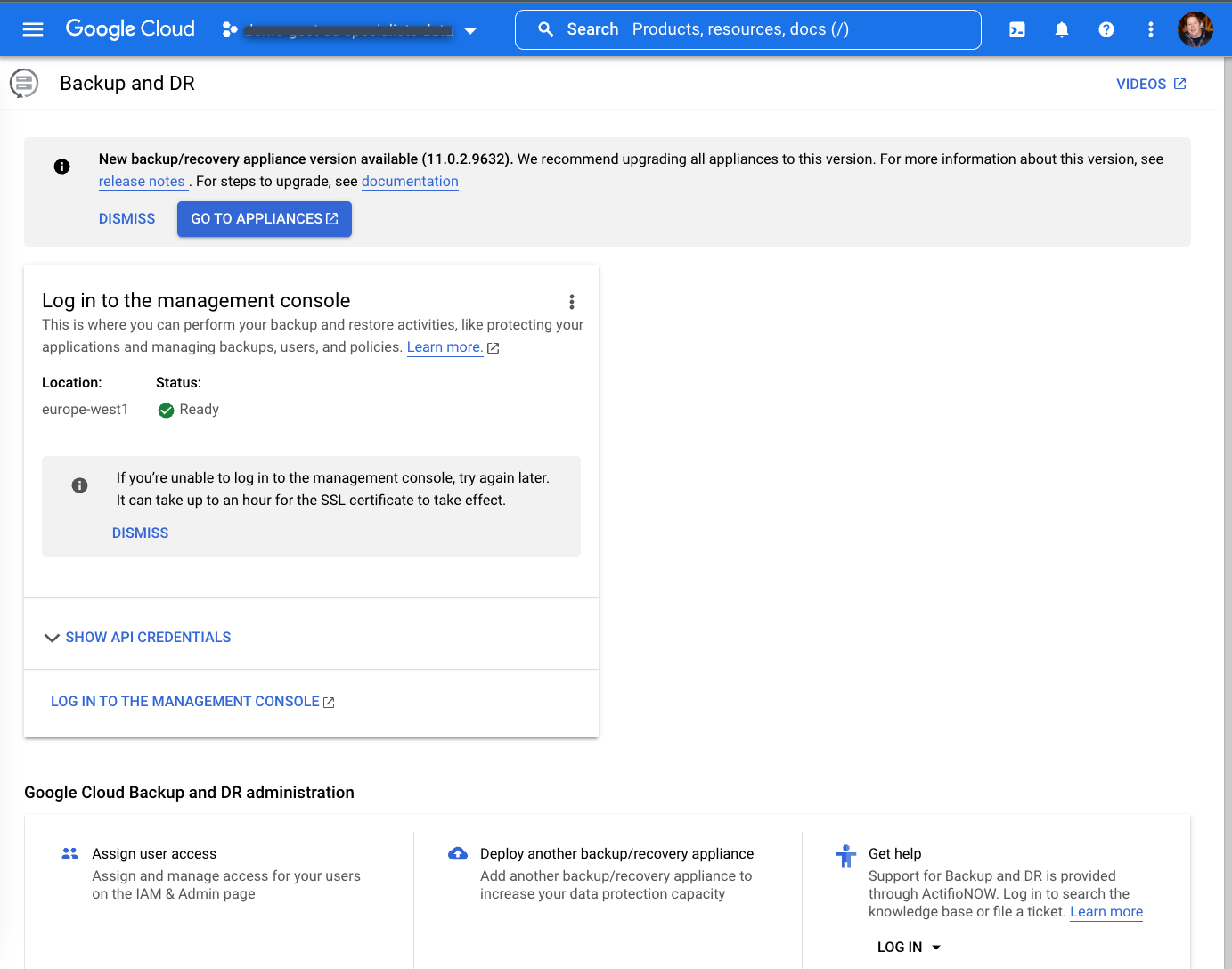

Após aguardar até uma hora, deve ver o seguinte ecrã quando a implementação estiver concluída.

Instale a aplicação de cópia de segurança/recuperação

Na página Cópia de segurança e RD, clique em Iniciar sessão na consola de gestão:

https://bmc-PROJECT_NUMBER-GENERATED_ID-dot-REGION.backupdr.googleusercontent.com/

Na página principal da consola de gestão de cópias de segurança e da RD, aceda à página Aparelhos:

https://bmc-PROJECT_NUMBER-GENERATED_ID-dot-REGION.backupdr.googleusercontent.com/#clusters

Introduza o nome do dispositivo de cópia de segurança/recuperação. Tenha em atenção que o Google Ads Google Cloud adiciona automaticamente números aleatórios adicionais no final do nome assim que a implementação começar.

Escolha o projeto de consumidor onde quer instalar o dispositivo de cópia de segurança/recuperação.

Escolha a sua região, zona e sub-rede preferidas.

Selecione um tipo de armazenamento. Recomendamos que escolha o disco persistente padrão para PoCs e o disco persistente SSD para um ambiente de produção.

Clique no botão Iniciar instalação. O processo demora cerca de uma hora a implementar a consola de gestão de cópias de segurança e da RD e a primeira appliance de cópia de segurança/recuperação.

Pode adicionar outros dispositivos de cópia de segurança/recuperação noutras regiões ou zonas após a conclusão do processo de instalação inicial.

Configure a Google Cloud cópia de segurança e a RD

Nesta secção, vai aprender os passos necessários para configurar o serviço de cópia de segurança e recuperação de desastres e proteger as suas cargas de trabalho.

Configure uma conta de serviço

A partir da versão 11.0.2 (versão de dezembro de 2022 do Backup and DR), pode usar uma única conta de serviço para executar o dispositivo de cópia de segurança/recuperação para aceder a contentores do Cloud Storage e proteger as máquinas virtuais (VMs) do Compute Engine (não abordado neste documento).

Funções da conta de serviço

Google Cloud A cópia de segurança e a recuperação de desastres usam Google Cloud a gestão de identidade e de acesso (IAM) para autorização de utilizadores e contas de serviço e autenticação. Pode usar funções predefinidas para ativar várias capacidades de cópia de segurança. As duas mais importantes são as seguintes:

- Operador do Cloud Storage de cópia de segurança e recuperação de desastres: atribua esta função às contas de serviço usadas por um dispositivo de cópia de segurança/recuperação que se liga aos contentores do Cloud Storage. A função permite a criação de contentores do Cloud Storage para cópias de segurança de instantâneos do Compute Engine e o acesso a contentores com dados de cópias de segurança baseadas em agentes existentes para restaurar cargas de trabalho.

- Operador de cópia de segurança e recuperação de desastres do Compute Engine: atribua esta função às contas de serviço usadas por um dispositivo de cópia de segurança/recuperação para criar instantâneos do Persistent Disk para máquinas virtuais do Compute Engine. Além de criar instantâneos, esta função permite que a conta de serviço restaure VMs no mesmo projeto de origem ou em projetos alternativos.

Pode encontrar a sua conta de serviço ao ver a VM do Compute Engine que executa o seu dispositivo de cópia de segurança/recuperação no seu projeto de consumidor/serviço e consultar o valor da conta de serviço apresentado na secção API e gestão de identidades.

Para conceder as autorizações adequadas aos seus dispositivos de cópia de segurança/recuperação, aceda à página Identity and Access Management e conceda as seguintes funções de Identity and Access Management à conta de serviço do seu dispositivo de cópia de segurança/recuperação.

- Operador do Cloud Storage de cópias de segurança e RD

- Operador do Compute Engine de cópias de segurança e RD (opcional)

Configure pools de armazenamento

Os conjuntos de armazenamento armazenam dados em localizações de armazenamento físico. Deve usar o Persistent Disk para os dados mais recentes (1 a 14 dias) e o Cloud Storage para a retenção a longo prazo (dias, semanas, meses e anos).

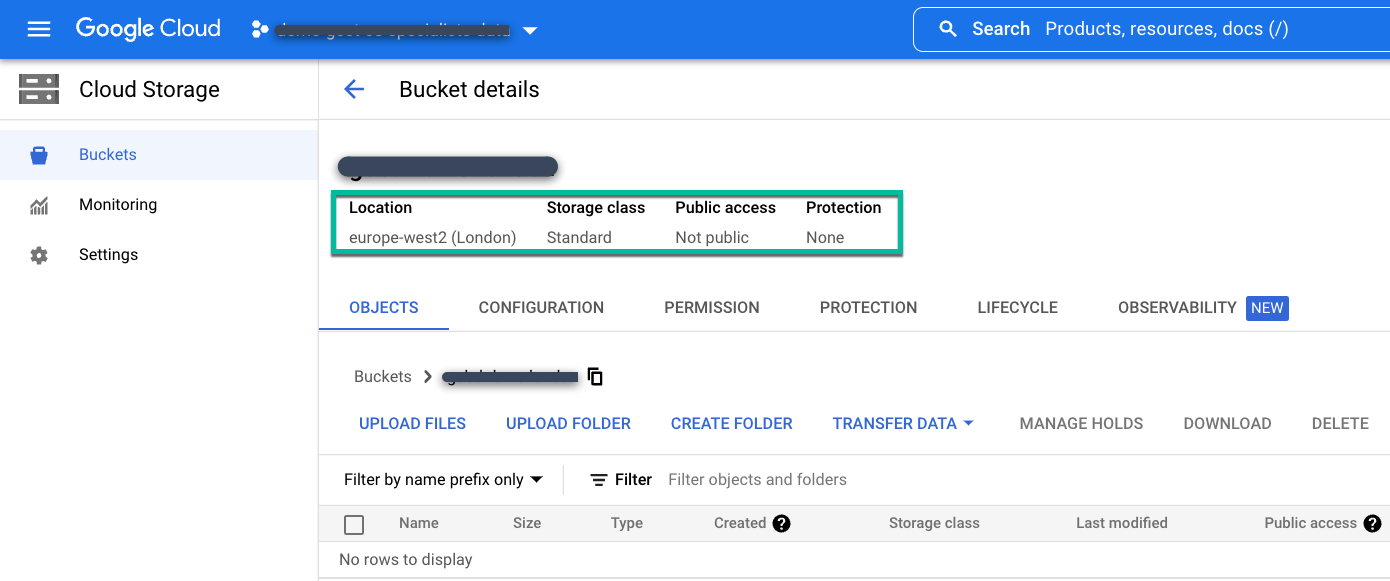

Cloud Storage

Crie um contentor padrão regional ou multirregional na localização onde precisa de armazenar os dados de cópia de segurança.

Siga estas instruções para criar um contentor do Cloud Storage:

- Na página Contentores do Cloud Storage, atribua um nome ao contentor.

- Selecione a sua localização de armazenamento.

- Escolha uma classe de armazenamento: standard, nearline ou coldline.

- Se escolher o armazenamento nearline ou coldline, defina o modo de controlo de acesso como detalhado. Para o armazenamento padrão, aceite o modo de controlo de acesso predefinido de Uniforme.

Por último, não configure mais nenhuma opção de proteção de dados e clique em Criar.

Em seguida, adicione este contentor ao dispositivo de cópia de segurança/recuperação. Aceda à consola de gestão de cópias de segurança e da RD.

https://bmc-PROJECT_NUMBER-GENERATED_ID-dot-REGION.backupdr.googleusercontent.com/

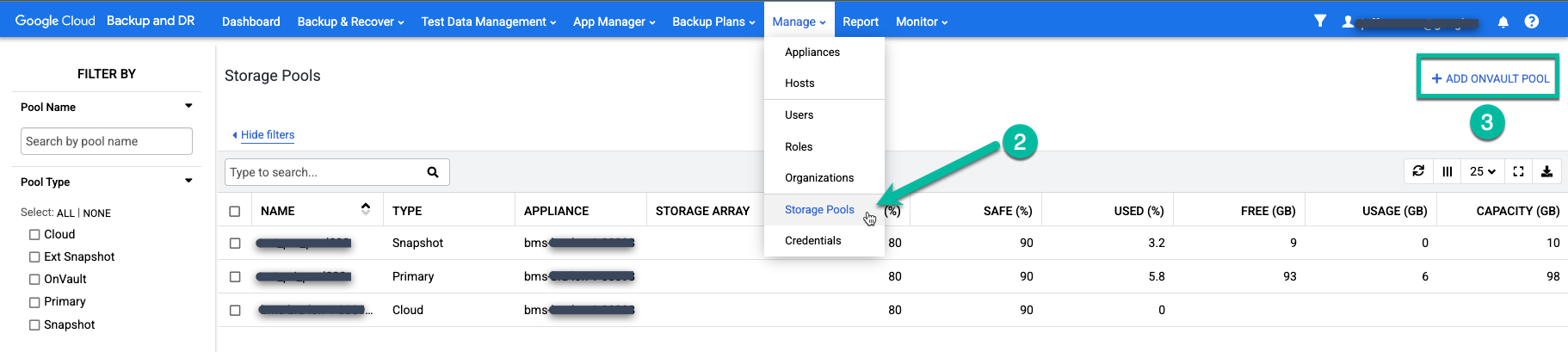

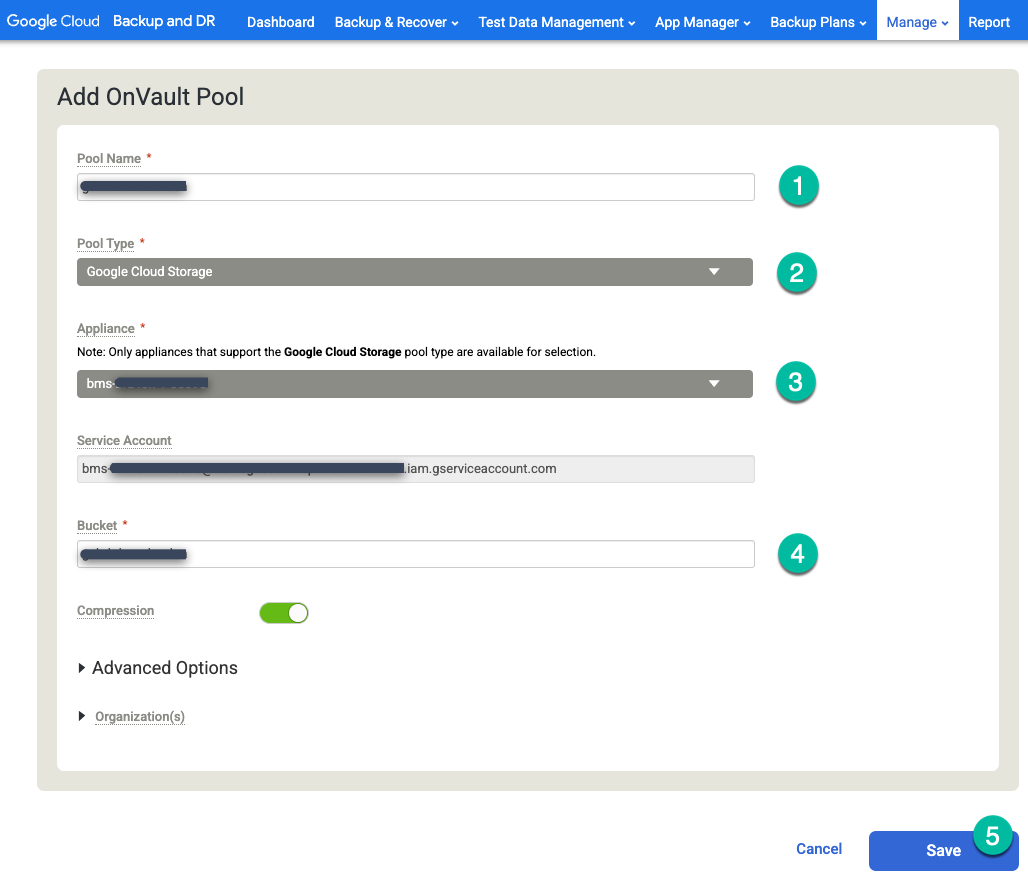

Selecione o item de menu Gerir > Conjuntos de armazenamento.

https://bmc-PROJECT_NUMBER-GENERATED_ID-dot-REGION.backupdr.googleusercontent.com/#pools

Clique na opção do lado direito +Adicionar conjunto do OnVault.

https://bmc-PROJECT_NUMBER-GENERATED_ID-dot-REGION.backupdr.googleusercontent.com/#addonvaultpool

- Escreva um nome para o nome do conjunto.

- Escolha Cloud Storage para o Tipo de banco de dados.

- Selecione o dispositivo que quer anexar ao contentor do Cloud Storage.

- Introduza o nome do contentor do Cloud Storage.

Clique em Guardar.

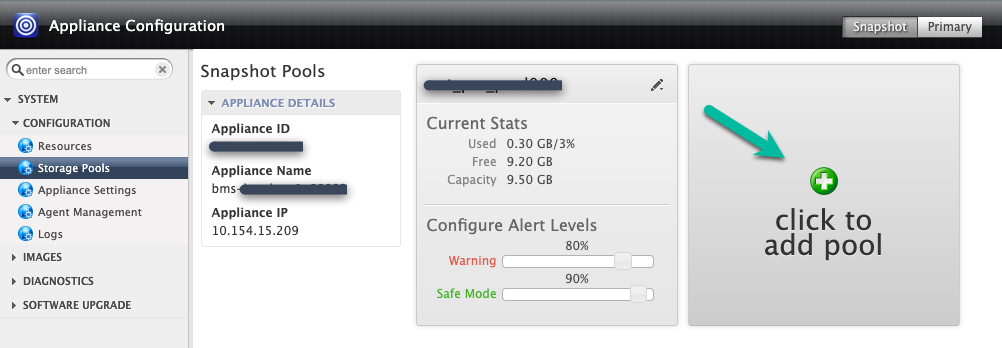

Pools de instantâneos do Persistent Disk

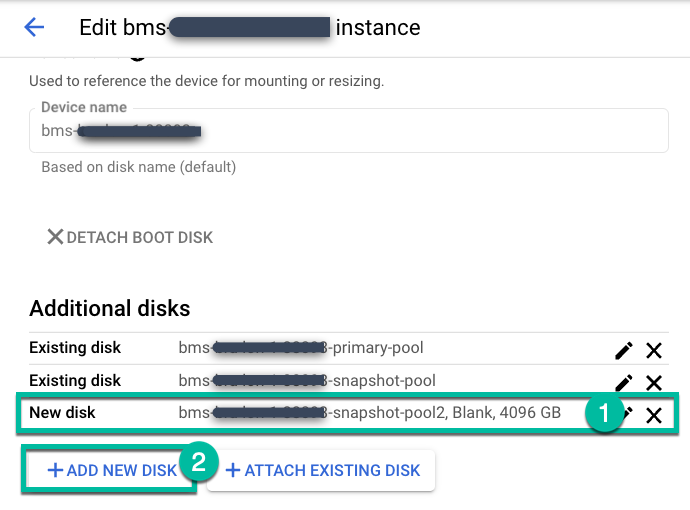

Se implementou o dispositivo de cópia de segurança/recuperação com opções padrão ou SSD, o conjunto de instantâneos do disco persistente tem 4 TB por predefinição. Se as suas bases de dados ou sistemas de ficheiros de origem exigirem um conjunto de tamanho maior, pode editar as definições do seu dispositivo de cópia de segurança/recuperação implementado, adicionar um novo disco persistente e criar um novo conjunto personalizado ou configurar outro conjunto predefinido.

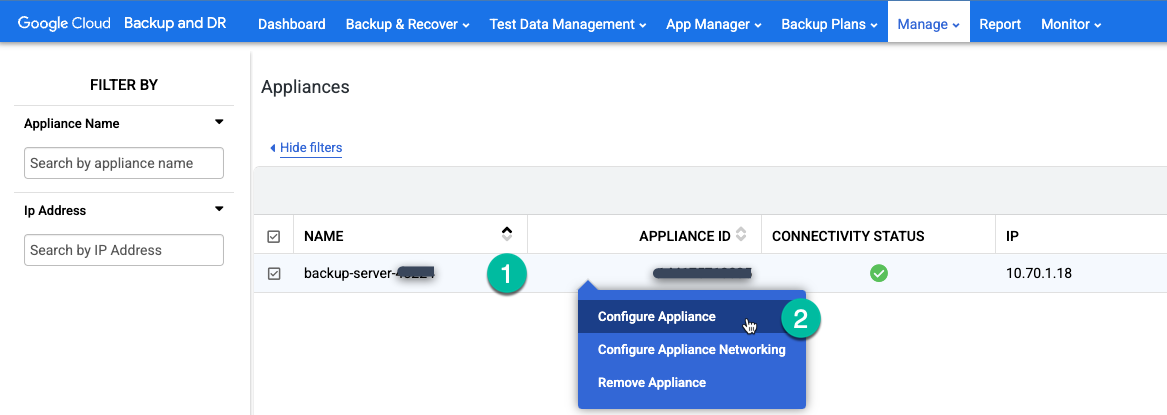

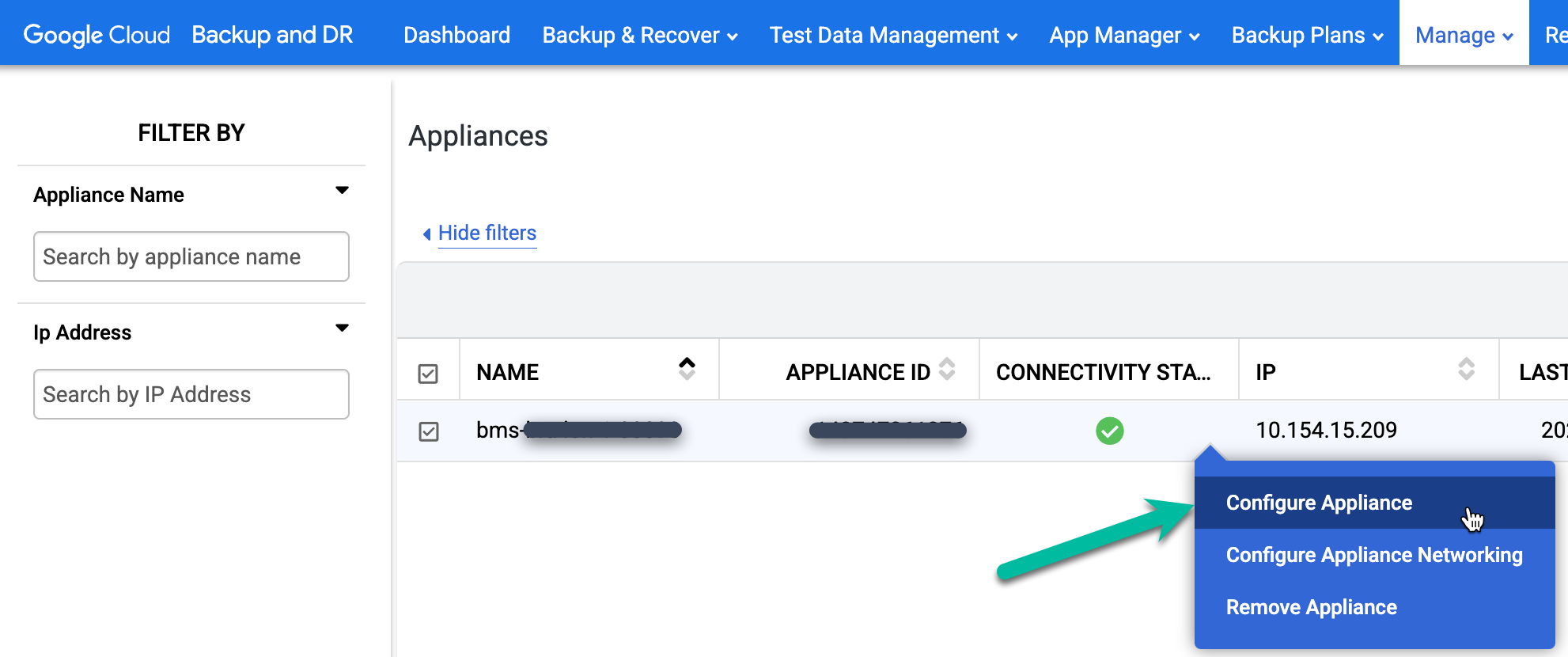

Aceda à página Gerir > Eletrodomésticos.

https://bmc-PROJECT_NUMBER-GENERATED_ID-dot-REGION.backupdr.googleusercontent.com/#clusters

Edite a instância do servidor de cópia de segurança e clique em +Adicionar novo disco.

- Atribua um nome ao disco.

- Selecione um tipo de disco Em branco.

- Escolha o tipo padrão, equilibrado ou SSD, consoante as suas necessidades.

- Introduza o tamanho do disco de que precisa.

Clique em Guardar.

Aceda à página Gerir > Aplicações na consola de gestão de cópias de segurança e da RD.

https://bmc-PROJECT_NUMBER-GENERATED_ID-dot-REGION.backupdr.googleusercontent.com/#clusters

Clique com o botão direito do rato no nome do dispositivo e selecione Configurar dispositivo no menu.

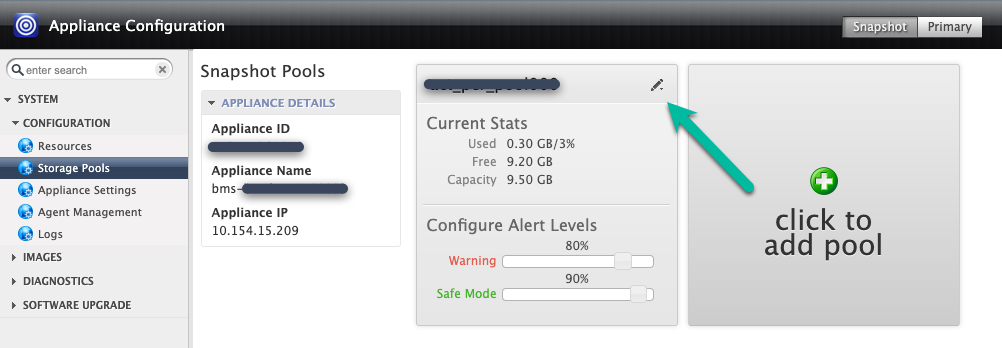

Pode adicionar o disco ao conjunto de instantâneos existente (expansão) ou criar um novo conjunto (no entanto, não misture tipos de discos persistentes no mesmo conjunto). Se estiver a expandir, clique no ícone do canto superior direito do conjunto que quer expandir.

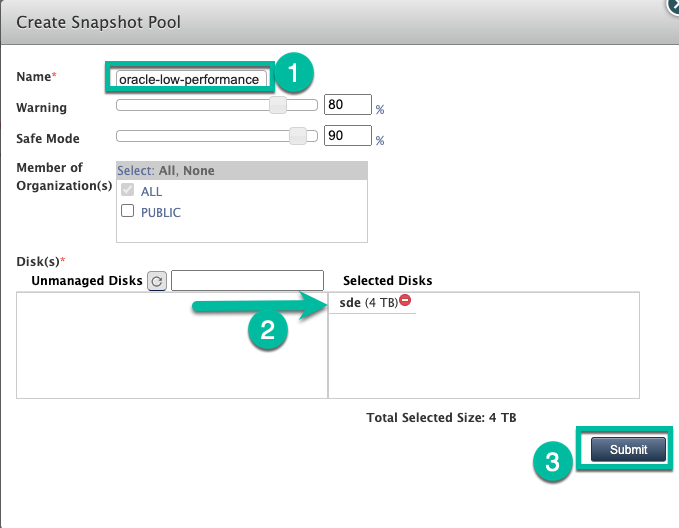

Neste exemplo, cria um novo conjunto com a opção Clique para adicionar conjunto. Depois de clicar neste botão, aguarde 20 segundos para que a página seguinte seja aberta.

Neste passo, configure o novo conjunto.

- Atribua um nome ao conjunto e clique no ícone verde + para adicionar o disco ao conjunto.

- Clique em Enviar.

- Confirme que quer continuar escrevendo PROCEED em maiúsculas quando lhe for pedido.

Clique em Confirm.

O seu conjunto vai ser expandido ou criado com o disco persistente.

Configure planos de cópia de segurança

Os planos de cópia de segurança permitem-lhe configurar dois elementos essenciais para fazer uma cópia de segurança de qualquer base de dados, VM ou sistema de ficheiros. Os planos de cópia de segurança incorporam perfis e modelos.

- Os perfis permitem-lhe definir quando fazer uma cópia de segurança de algo e durante quanto tempo os dados de cópia de segurança devem ser retidos.

- Os modelos fornecem um item de configuração que lhe permite decidir que dispositivo de cópia de segurança/recuperação e conjunto de armazenamento (disco persistente, Cloud Storage, etc.) deve ser usado para a tarefa de cópia de segurança.

Criar um perfil

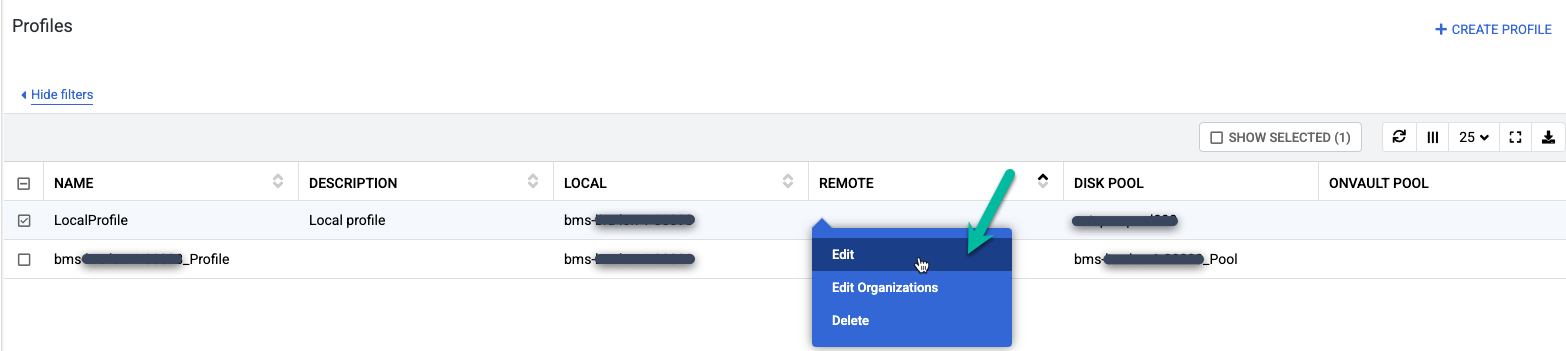

Na consola de gestão de cópias de segurança e da RD, aceda à página Planos de cópia de segurança > Perfis.

https://bmc-PROJECT_NUMBER-GENERATED_ID-dot-REGION.backupdr.googleusercontent.com/#manageprofiles

Já são criados dois perfis. Pode usar um perfil para resumos do VM do Compute Engine e pode editar o outro perfil e usá-lo para cópias de segurança da Bare Metal Solution. Pode ter vários perfis, o que é útil se estiver a fazer cópias de segurança de muitas bases de dados que requerem diferentes níveis de disco para a cópia de segurança. Por exemplo, pode criar um conjunto para SSD (desempenho mais elevado) e um conjunto para discos persistentes padrão (desempenho padrão). Para cada perfil, pode escolher um conjunto de capturas de ecrã diferente.

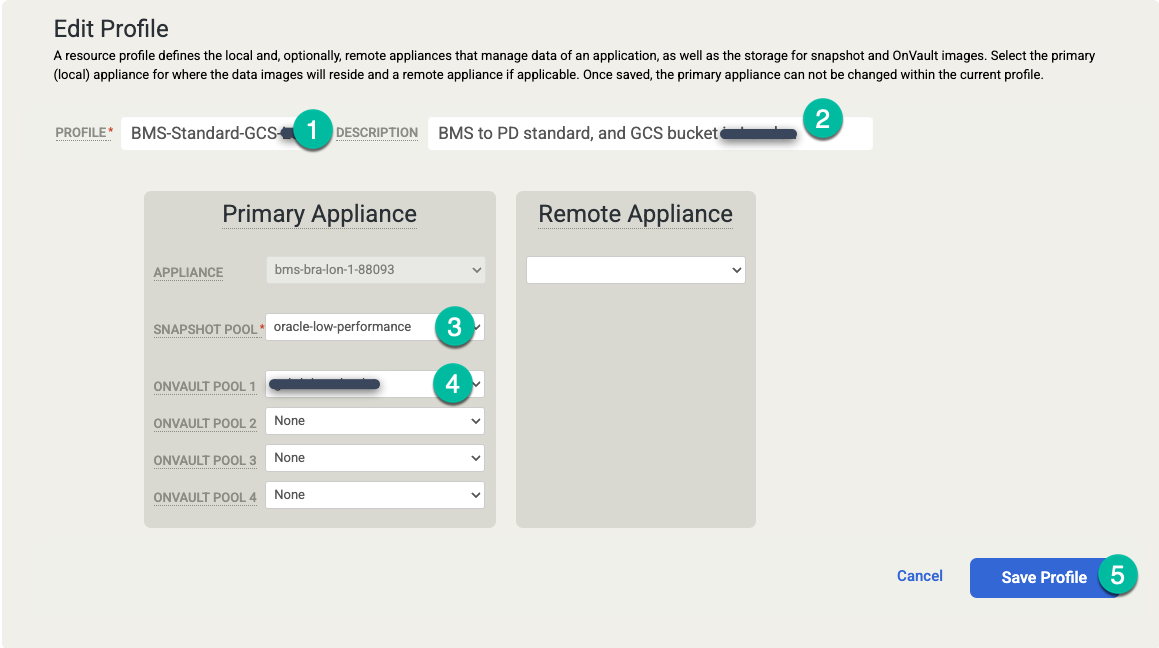

Clique com o botão direito do rato no perfil predefinido denominado LocalProfile e selecione Editar.

Faça as seguintes alterações:

- Atualize as definições dos Perfis com um nome e uma descrição mais significativos. Pode especificar o nível do disco a usar, onde se encontram os contentores do Cloud Storage ou outras informações que explicam a finalidade deste perfil.

- Altere o conjunto de dados do resumo para o conjunto de dados expandido ou novo que criou anteriormente.

- Selecione um conjunto OnVault (contentor do Cloud Storage) para este perfil.

Clique em Guardar perfil.

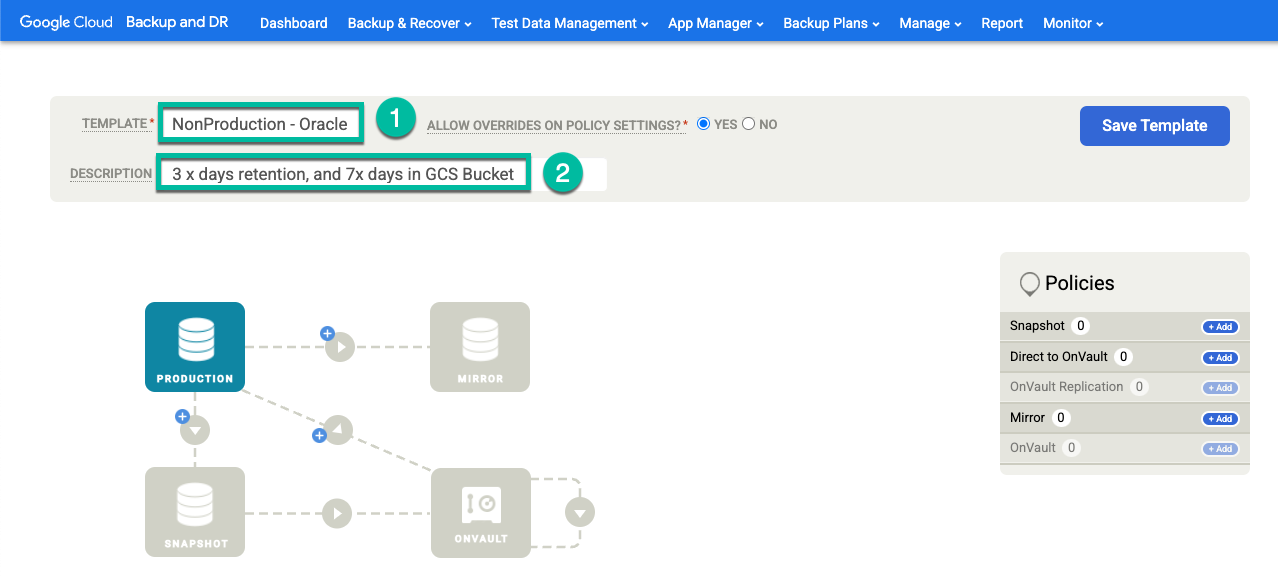

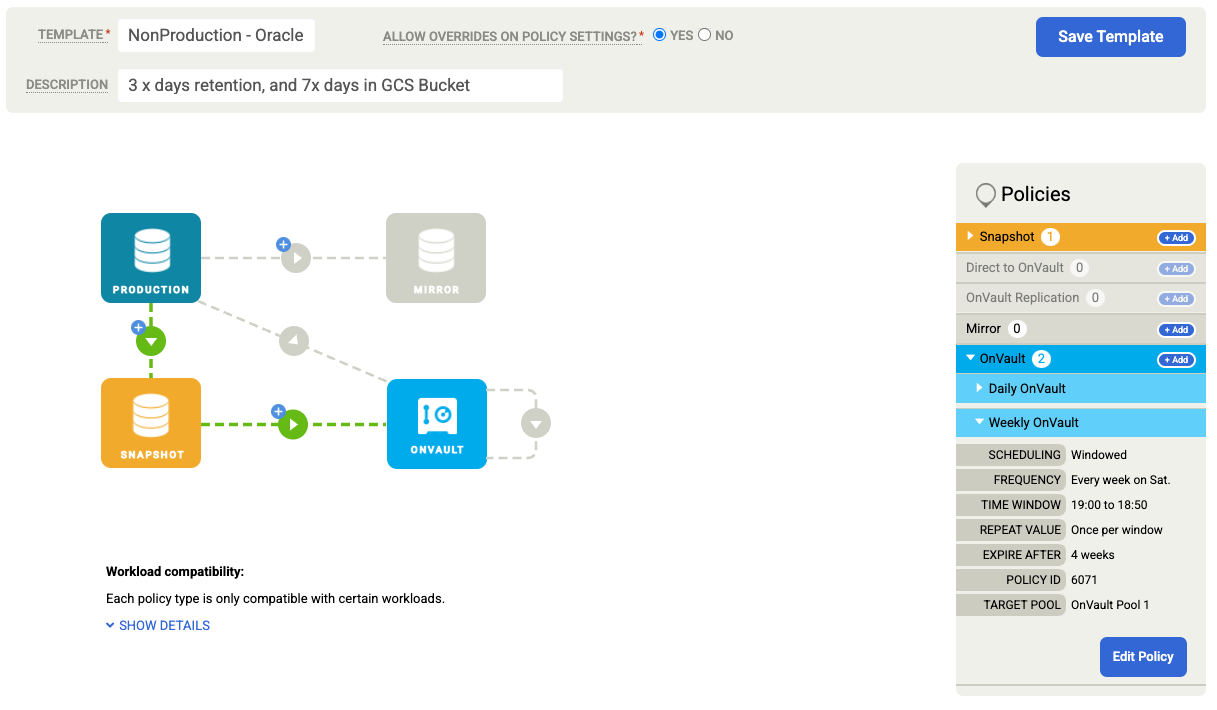

Crie um modelo

Na consola de gestão de cópias de segurança e da RD, aceda ao menu Planos de cópias de segurança > Modelos.

https://bmc-PROJECT_NUMBER-GENERATED_ID-dot-REGION.backupdr.googleusercontent.com/#managetemplates

Clique em +Criar modelo.

- Atribua um nome ao modelo.

- Selecione Sim para Permitir substituições nas definições da política.

- Adicione uma descrição deste modelo.

Clique em Guardar modelo.

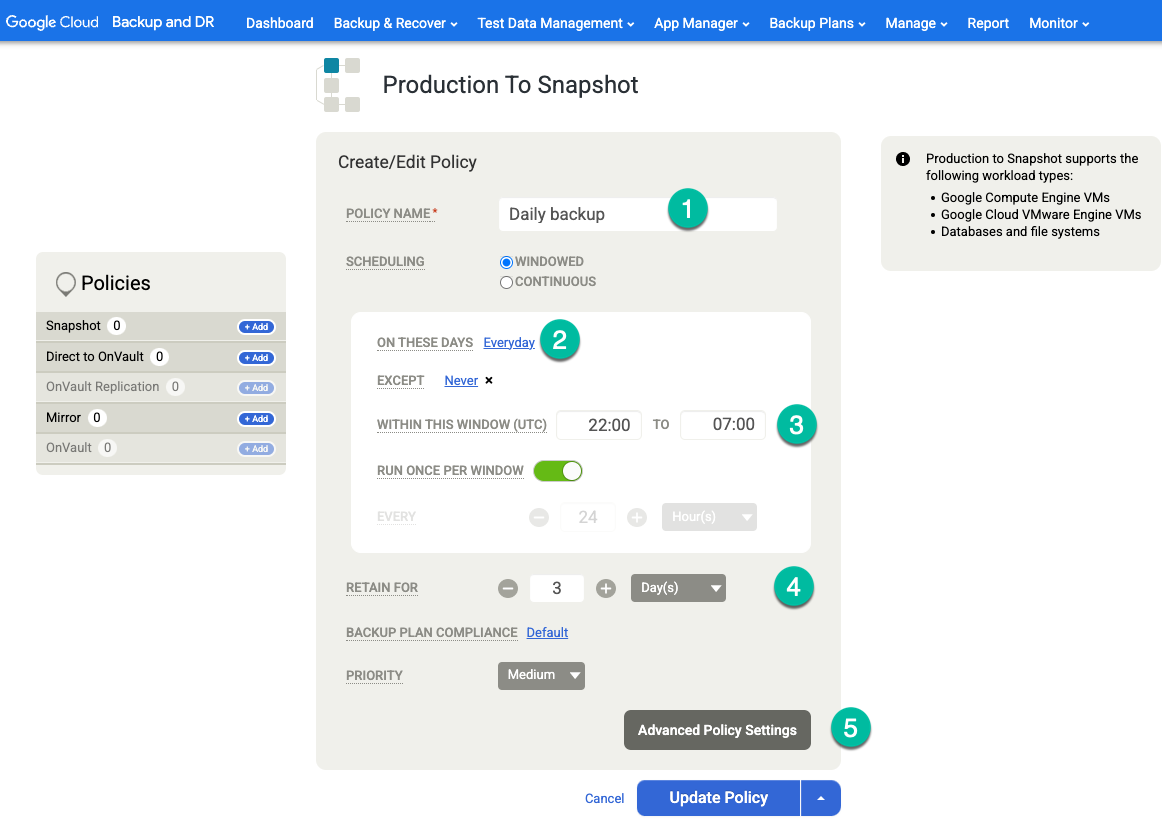

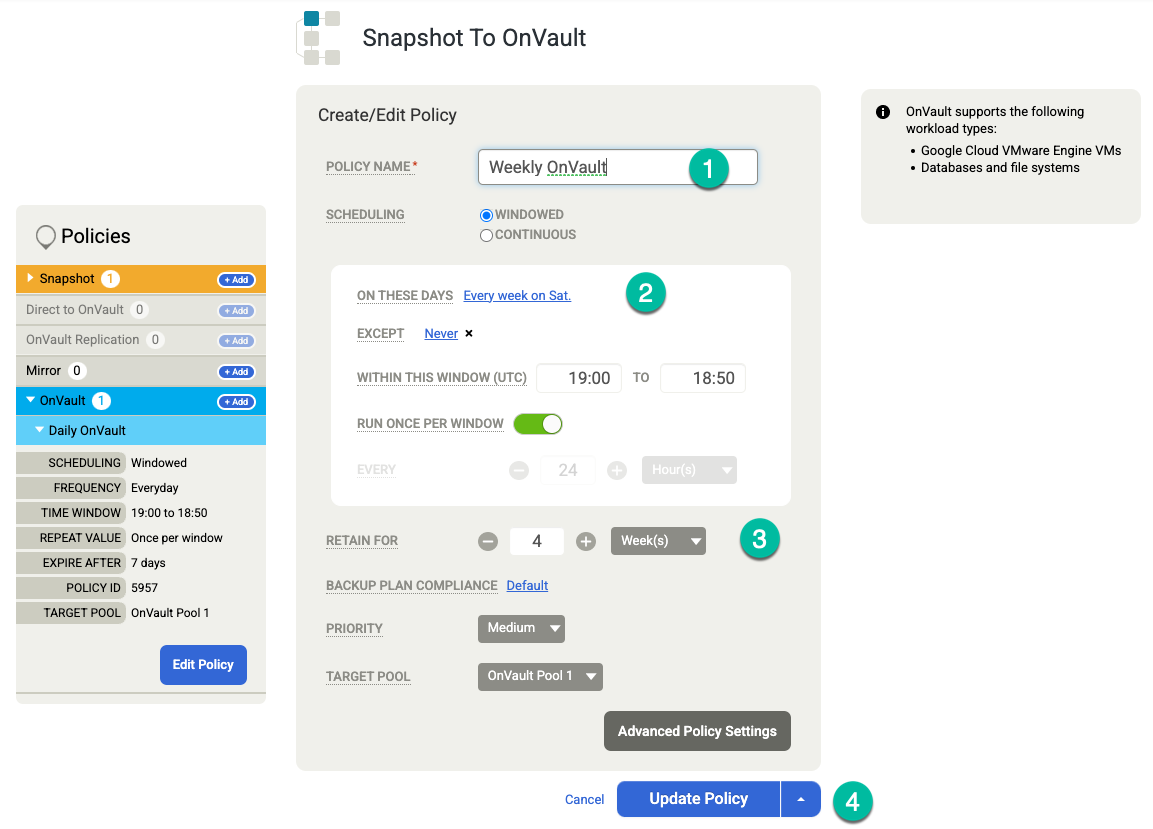

No modelo, configure o seguinte:

- Na secção Políticas à direita, clique em +Adicionar.

- Indique um nome para a política.

- Selecione a caixa de verificação dos dias em que quer que a política seja executada ou deixe a predefinição como Todos os dias.

- Edite a janela para os trabalhos que quer executar nesse período.

- Selecione um tempo de retenção.

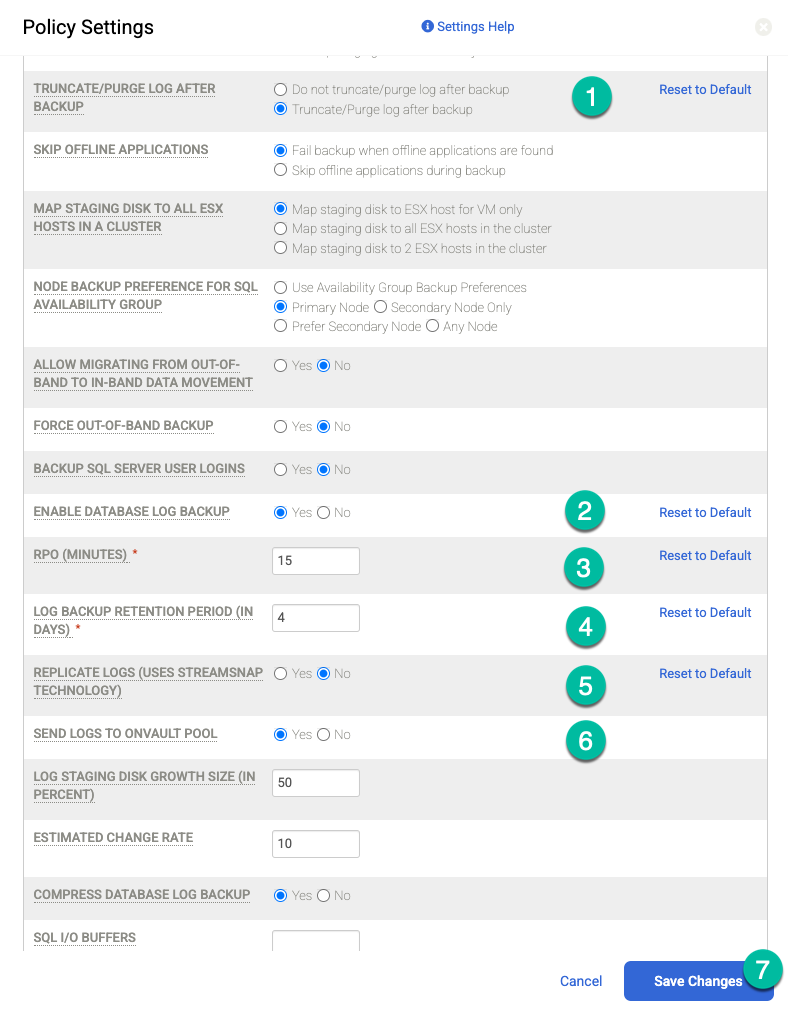

Clique em Definições avançadas de políticas.

Se quiser fazer cópias de segurança dos registos de arquivo com uma frequência regular (por exemplo, a cada 15 minutos) e replicar os registos de arquivo no Cloud Storage, tem de ativar as seguintes definições de políticas:

- Defina Truncar/eliminar registo após a cópia de segurança como Truncar se for isso que pretende.

- Defina Ativar cópia de segurança do registo da base de dados como Sim, se quiser.

- Defina o RPO (minutos) para o intervalo de cópia de segurança do registo de arquivo pretendido.

- Defina o período de retenção da cópia de segurança do registo (em dias) para o período de retenção pretendido.

- Defina Replicar registos (usa tecnologia Streamsnap) como Não.

- Defina Send Logs to OnVault Pool como Yes se quiser enviar registos para o seu contentor do Cloud Storage. Caso contrário, selecione Não.

Clique em Guardar alterações.

Clique em Atualizar política para guardar as alterações.

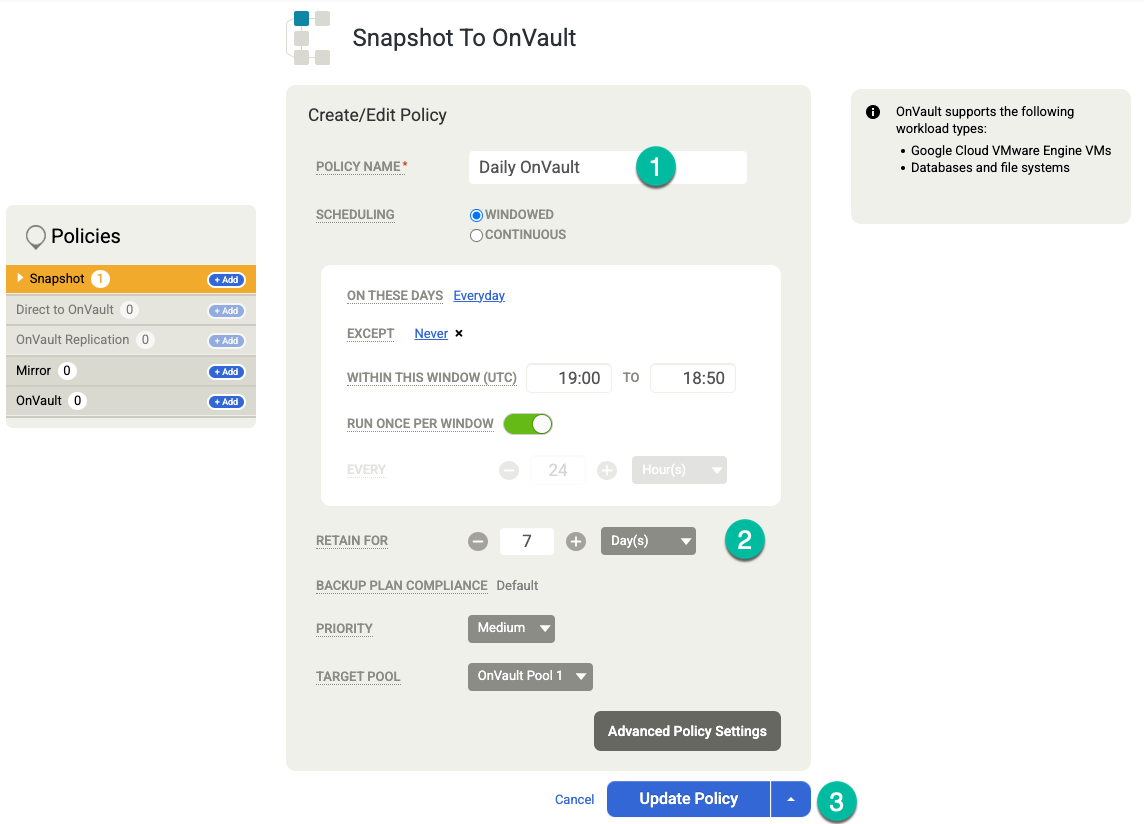

Para OnVault no lado direito, execute as seguintes ações:

- Clique em +Adicionar.

- Adicione o nome da política.

- Defina a retenção em dias, semanas, meses ou anos.

Clique em Atualizar política.

(Opcional) Se precisar de adicionar mais opções de retenção, crie políticas adicionais para retenção semanal, mensal e anual. Para adicionar outra política de retenção, siga estes passos:

- Para OnVault à direita, clique em +Adicionar.

- Adicione um nome da política.

- Altere o valor de Nestes dias para o dia em que quer acionar esta tarefa.

- Defina a Retenção em Dias, Semanas, Meses ou Anos.

Clique em Atualizar política.

Clique em Guardar modelo. No exemplo seguinte, vai ver uma política que retém cópias de segurança durante 3 dias no nível do disco persistente, 7 dias para tarefas do OnVault e 4 semanas no total. A cópia de segurança semanal é executada nas noites de sábado.

Faça uma cópia de segurança de uma base de dados Oracle

A arquitetura de Google Cloud cópia de segurança e recuperação de desastres oferece uma cópia de segurança do Oracle incremental para sempre consistente com a aplicação Google Cloud, bem como recuperação e clonagem instantâneas para bases de dados Oracle de vários terabytes.

Google Cloud As cópias de segurança e a RD usam as seguintes APIs Oracle:

- API de cópia de imagem do RMAN: uma cópia de imagem de um ficheiro de dados é muito mais rápida de restaurar, uma vez que a estrutura física do ficheiro de dados já existe. A diretiva do Recovery Manager (RMAN) BACKUP AS COPY cria cópias de imagens para todos os ficheiros de dados de toda a base de dados e retém o formato do ficheiro de dados.

- API ASM e CRS: use a API Automatic Storage Management (ASM) e Cluster Ready Services (CRS) para gerir o grupo de discos de cópia de segurança da ASM.

- API de cópia de segurança do registo de arquivo do RMAN: esta API gera registos de arquivo, faz uma cópia de segurança dos mesmos para um disco de preparação e elimina-os da localização do arquivo de produção.

Configure os anfitriões do Oracle

Os passos para configurar os seus anfitriões Oracle incluem a instalação do agente, a adição dos anfitriões ao Backup and DR, a configuração dos anfitriões e a deteção das bases de dados Oracle. Quando tudo estiver configurado, pode fazer as cópias de segurança da base de dados Oracle para o Backup and DR.

Instale o agente de cópia de segurança

A instalação do agente de cópia de segurança e RD é relativamente simples. Só tem de instalar o agente na primeira vez que usar o anfitrião. As atualizações subsequentes podem ser feitas a partir da interface do utilizador de cópias de segurança e RD na consola Google Cloud . Tem de ter sessão iniciada como utilizador root ou numa sessão autenticada com sudo para realizar uma instalação do agente. Não tem de reiniciar o anfitrião para concluir a instalação.

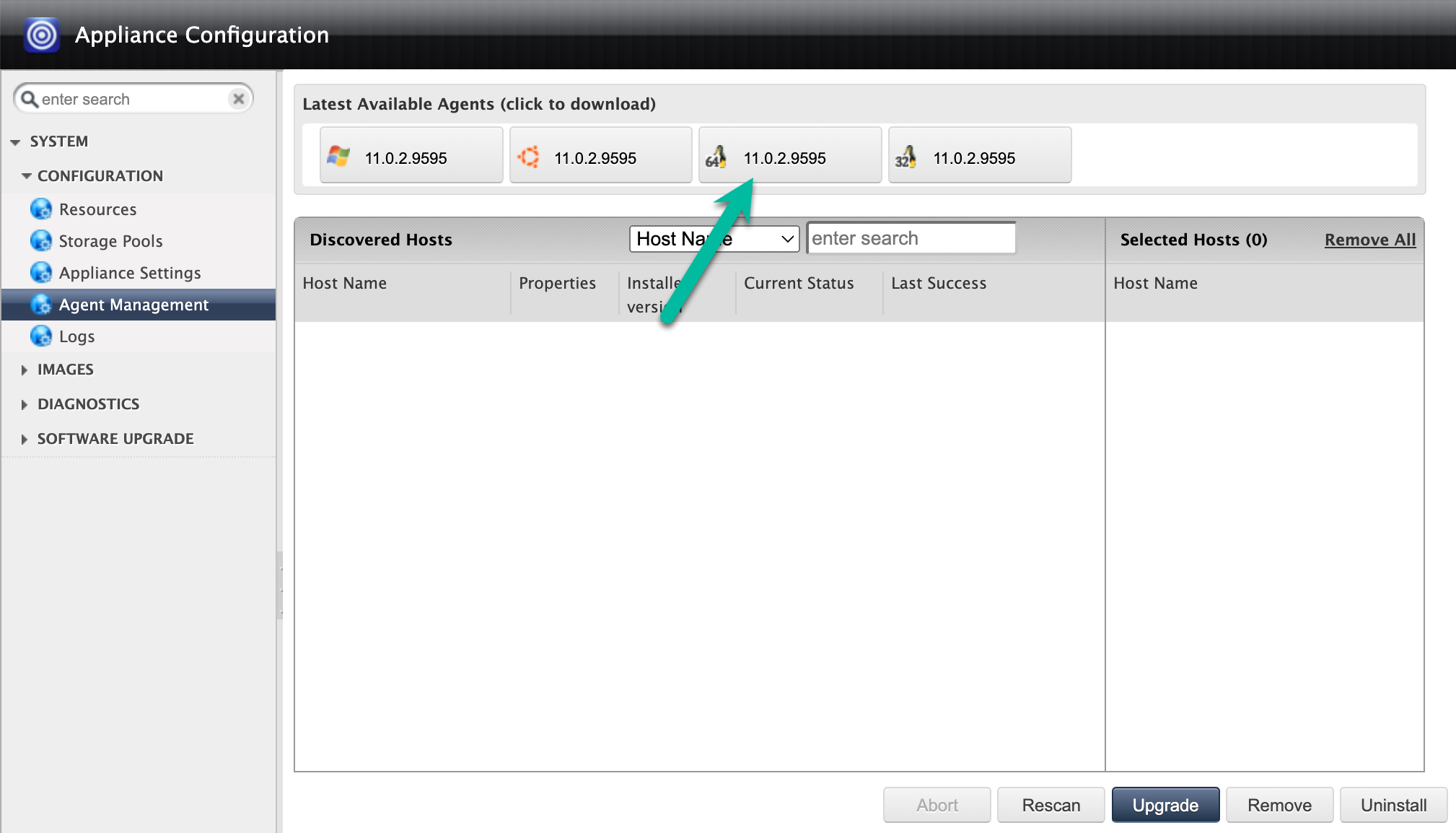

Transfira o agente de cópia de segurança a partir da interface do utilizador ou através da página Gerir > Dispositivos.

https://bmc-PROJECT_NUMBER-GENERATED_ID-dot-REGION.backupdr.googleusercontent.com/#clusters

Clique com o botão direito do rato no nome do dispositivo de cópia de segurança/recuperação e selecione Configurar dispositivo. É aberta uma nova janela do navegador.

Clique no ícone Linux de 64 bits para transferir o agente de cópia de segurança para o computador que aloja a sessão do navegador. Use scp (cópia segura) para mover o ficheiro do agente transferido para os anfitriões Oracle para instalação.

Em alternativa, pode armazenar o agente de cópia de segurança num contentor do Cloud Storage, ativar as transferências e usar os comandos

wgetoucurlpara transferir o agente diretamente para os seus anfitriões Linux.curl -o agent-Linux-latestversion.rpm https://storage.googleapis.com/backup-agent-images/connector-Linux-11.0.2.9595.rpm

Use o comando

rpm -ivhpara instalar o agente de cópia de segurança.É muito importante que copie a chave secreta gerada automaticamente. Através da consola de gestão de cópias de segurança e da RD, tem de adicionar a chave secreta aos metadados do anfitrião.

O resultado do comando é semelhante ao seguinte:

[oracle@host `~]# sudo rpm -ivh agent-Linux-latestversion.rpm Verifying... ################################# [100%] Preparing... ################################# [100%] Updating / installing… 1:udsagent-11.0.2-9595 ################################# [100%] Created symlink /etc/systemd/system/multi-user.target.wants/udsagent.service → /usr/lib/systemd/system/udsagent.service. Action Required: -- Add this host to Backup and DR management console to backup/recover workloads from/to this host. You can do this by navigating to Manage->Hosts->Add Host on your management console. -- A secret key is required to complete this process. Please use b010502a8f383cae5a076d4ac9e868777657cebd0000000063abee83 (valid for 2 hrs) to register this host. -- A new secret key can be generated later by running: '/opt/act/bin/udsagent secret --reset --restart

Se usar o comando

iptables, abra as portas para a firewall do agente de cópia de segurança (TCP 5106) e os serviços Oracle (TCP 1521):sudo iptables -A INPUT -p tcp --dport 5106 -j ACCEPT sudo iptables -A INPUT -p tcp --dport 1521 -j ACCEPT sudo firewall-cmd --permanent --add-port=5106/tcp sudo firewall-cmd --permanent --add-port=1521/tcp sudo firewall-cmd --reload

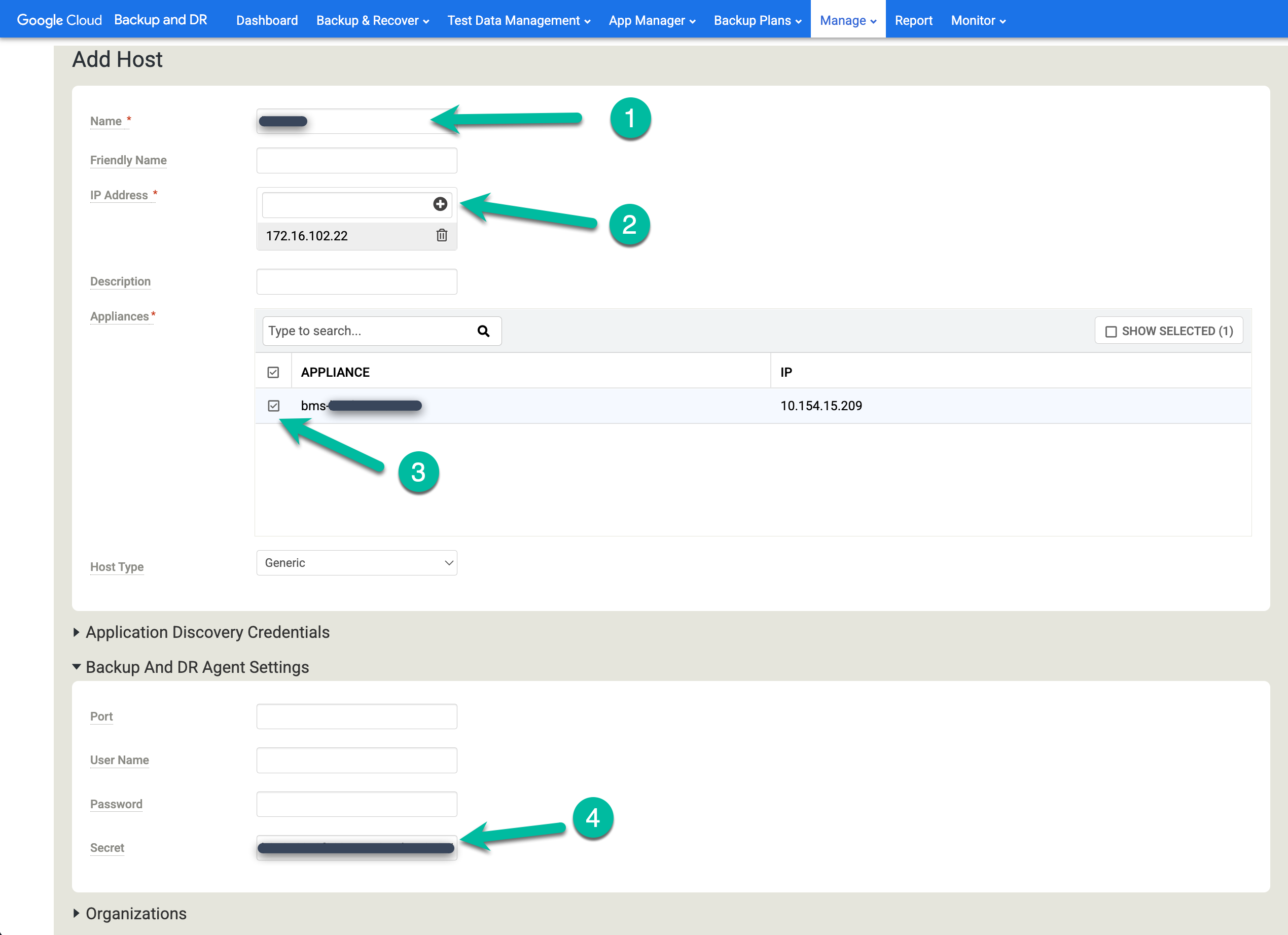

Adicione anfitriões à cópia de segurança e RD

Na consola de gestão de cópias de segurança e da RD, aceda a Gerir > Anfitriões.

https://bmc-PROJECT_NUMBER-GENERATED_ID-dot-REGION.backupdr.googleusercontent.com/#hosts

- Clique em +Adicionar anfitrião.

- Adicione o nome de anfitrião.

- Adicione um endereço IP para o anfitrião e clique no botão + para confirmar a configuração.

- Clique nos aparelhos onde quer adicionar o anfitrião.

- Cole a chave secreta. Tem de realizar esta tarefa menos de duas horas depois de instalar o agente de cópia de segurança e a chave secreta ser gerada.

Clique em Adicionar para guardar o anfitrião.

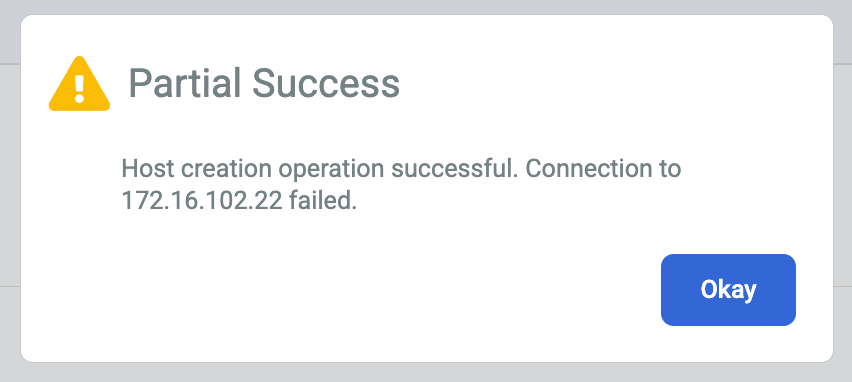

Se receber um erro ou uma mensagem de Êxito parcial, experimente as seguintes soluções alternativas:

A chave secreta de encriptação do agente de cópia de segurança pode ter excedido o tempo limite. Se não adicionou a chave secreta ao anfitrião no prazo de duas horas após a sua criação. Pode gerar uma nova chave secreta no anfitrião Linux através da seguinte sintaxe da linha de comandos:

/opt/act/bin/udsagent secret --reset --restart

A firewall que permite a comunicação entre o dispositivo de cópia de segurança/recuperação e o agente instalado no anfitrião pode não estar configurada corretamente. Siga os passos para abrir as portas da firewall do agente de cópia de segurança e dos serviços Oracle.

A configuração do protocolo de tempo de rede (NTP) para os seus anfitriões Linux pode estar configurada incorretamente. Verifique e confirme se as definições de NTP estão corretas.

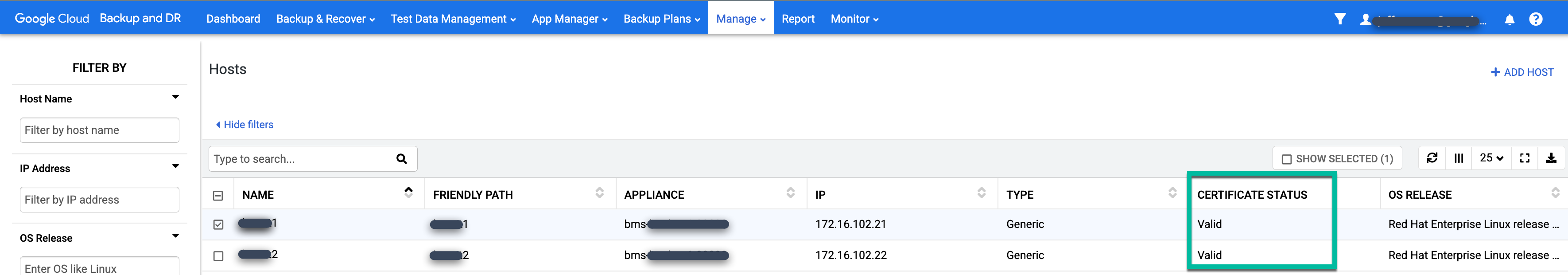

Quando corrigir o problema subjacente, deve ver o estado do certificado a mudar de N/A para Válido.

Configure os anfitriões

Na consola de gestão de cópias de segurança e da RD, aceda a Gerir > Anfitriões.

https://bmc-PROJECT_NUMBER-GENERATED_ID-dot-REGION.backupdr.googleusercontent.com/#hosts

Clique com o botão direito do rato no anfitrião Linux onde quer fazer uma cópia de segurança das suas bases de dados Oracle e selecione Editar.

Clique em Formato do disco de preparação e escolha NFS.

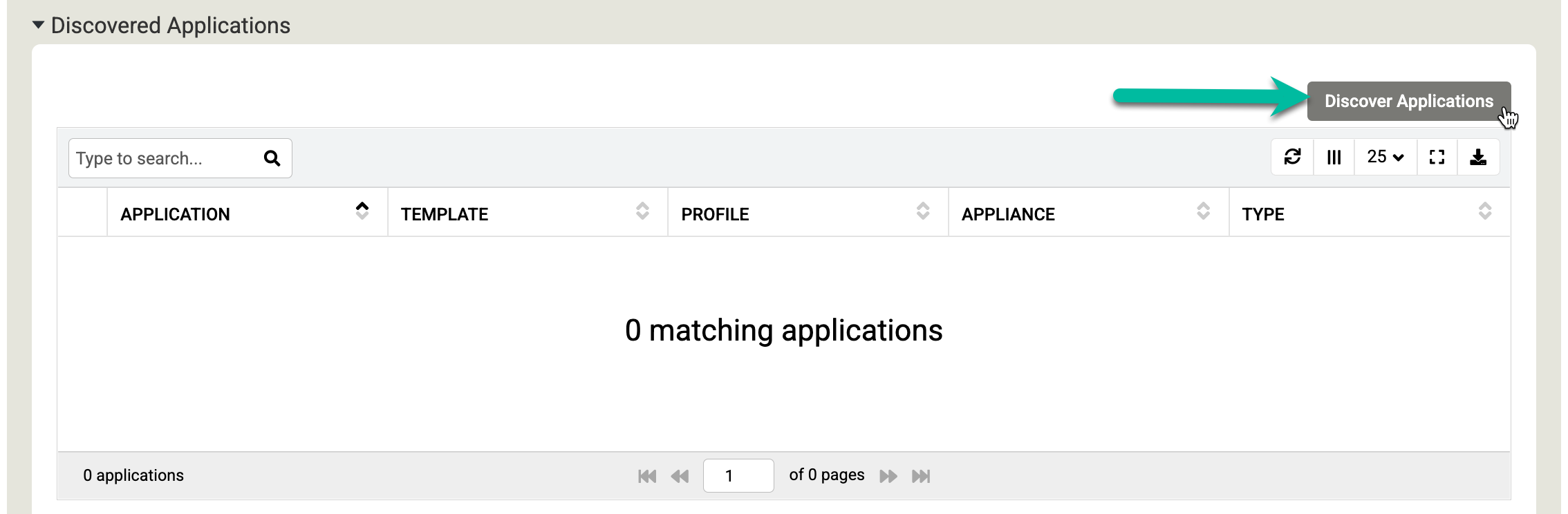

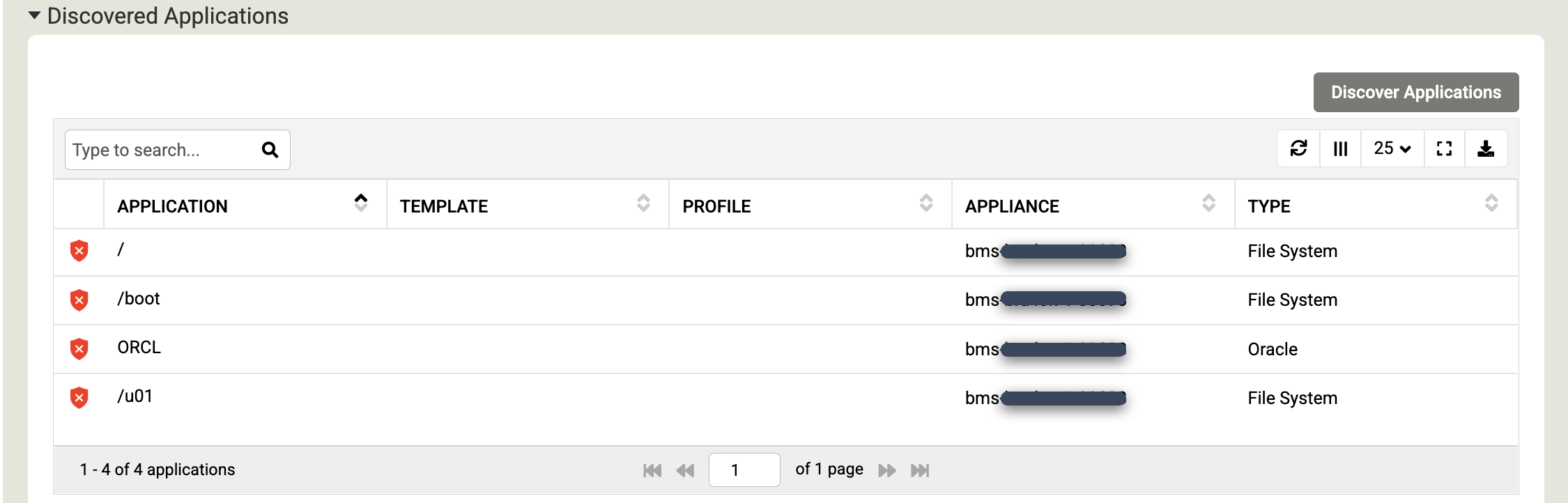

Desloque a página para baixo até à secção Aplicações descobertas e clique em Descobrir aplicações para iniciar o processo de descoberta de dispositivos para agentes.

Clique em Descobrir para iniciar o processo. O processo de deteção demora até 5 minutos. Quando estiver concluída, os sistemas de ficheiros e as bases de dados Oracle descobertos são apresentados na janela de aplicações.

Clique em Guardar para atualizar as alterações aos seus anfitriões.

Prepare o anfitrião Linux

Ao instalar pacotes de utilitários iSCSI ou NFS no anfitrião baseado no SO Linux, pode mapear um disco de preparação para um dispositivo que escreve os dados de cópia de segurança. Use os seguintes comandos para instalar utilitários iSCSI e NFS. Embora possa usar um ou ambos os conjuntos de utilitários, este passo garante que tem o que precisa quando precisa.

Para instalar as utilidades iSCSI, execute o seguinte comando:

sudo yum install -y iscsi-initiator-utils

Para instalar os utilitários NFS, execute o seguinte comando:

sudo yum install -y nfs-utils

Prepare a base de dados Oracle

Este guia pressupõe que já tem uma instância e uma base de dados do Oracle configuradas. Google Cloud A cópia de segurança e a recuperação de desastres suportam a proteção de bases de dados executadas em sistemas de ficheiros, ASM, Real Application Clusters (RAC) e muitas outras configurações. Para mais informações, consulte o artigo Cópias de segurança e recuperação de desastres para bases de dados Oracle.

Tem de configurar alguns itens antes de iniciar a tarefa de cópia de segurança. Algumas destas tarefas são opcionais. No entanto, recomendamos as seguintes definições para um desempenho ideal:

- Use o SSH para estabelecer ligação ao anfitrião Linux e inicie sessão como o utilizador do Oracle com privilégios de su.

Defina o ambiente Oracle para a sua instância específica:

. oraenv ORACLE_SID = [ORCL] ? The Oracle base remains unchanged with value /u01/app/oracle

Estabeleça ligação ao SQL*Plus com a conta

sysdba:sqlplus / as sysdba

Use os seguintes comandos para ativar o modo ARCHIVELOG. A saída dos comandos é semelhante à seguinte:

SQL> shutdown Database closed. Database dismounted. ORACLE instance shut down. SQL> startup mount ORACLE instance started. Total System Global Area 2415918600 bytes Fixed Size 9137672 bytes Variable Size 637534208 bytes Database Buffers 1761607680 bytes Redo Buffers 7639040 bytes Database mounted. SQL> alter database archivelog; Database altered. SQL> alter database open; Database altered. SQL> archive log list; Database log mode Archive Mode Automatic archival Enabled Archive destination /u01/app/oracle/product/19c/dbhome_1/dbs/arch Oldest online log sequence 20 Next log sequence to archive 22 Current log sequence 22 SQL> alter pluggable database ORCLPDB save state; Pluggable database altered.

Configure o NFS direto para o anfitrião Linux:

cd $ORACLE_HOME/rdbms/lib make -f [ins_rdbms.mk](http://ins_rdbms.mk/) dnfs_on

Configure o acompanhamento de alterações de blocos. Primeiro, verifique se está ativado ou desativado. O exemplo seguinte mostra o acompanhamento de alterações de blocos como desativado:

SQL> select status,filename from v$block_change_tracking; STATUS FILENAME ---------- ------------------------------------------------------------------ DISABLED

SQL> alter database enable block change tracking using file +ASM_DISK_GROUP_NAME/DATABASE_NAME/DBNAME.bct; Database altered.

Emita o seguinte comando quando usar um sistema de ficheiros:

SQL> alter database enable block change tracking using file '$ORACLE_HOME/dbs/DBNAME.bct';; Database altered.

Verifique se o acompanhamento de alterações de blocos está agora ativado:

SQL> select status,filename from v$block_change_tracking; STATUS FILENAME ---------- ------------------------------------------------------------------ ENABLED +DATADG/ORCL/CHANGETRACKING/ctf.276.1124639617

Proteja uma base de dados Oracle

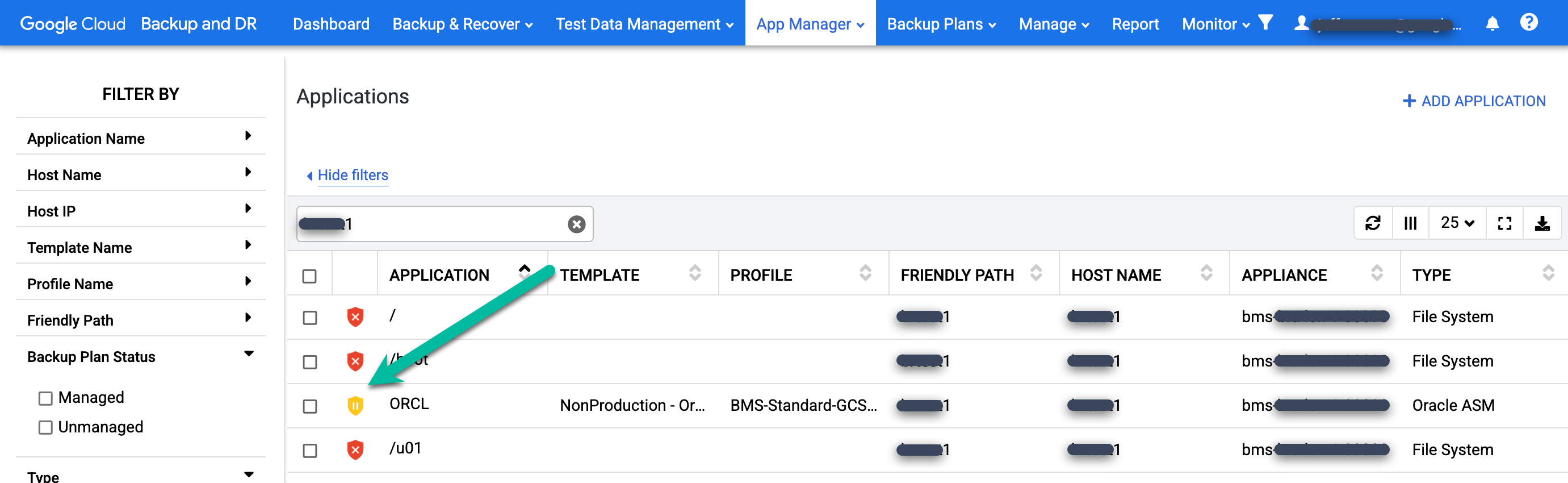

Na consola de gestão de cópias de segurança e da RD, aceda à página Gestor de apps > Aplicações.

https://bmc-PROJECT_NUMBER-GENERATED_ID-dot-REGION.backupdr.googleusercontent.com/#applications

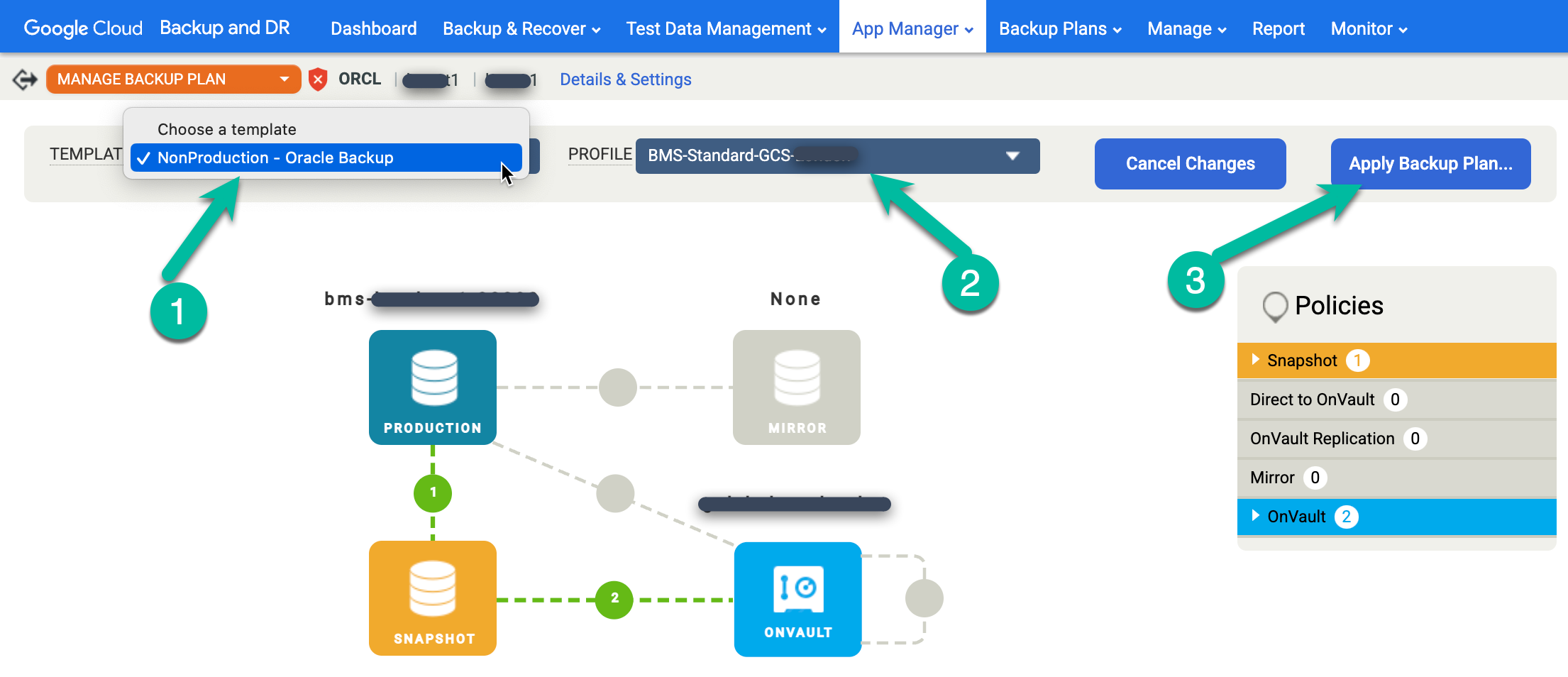

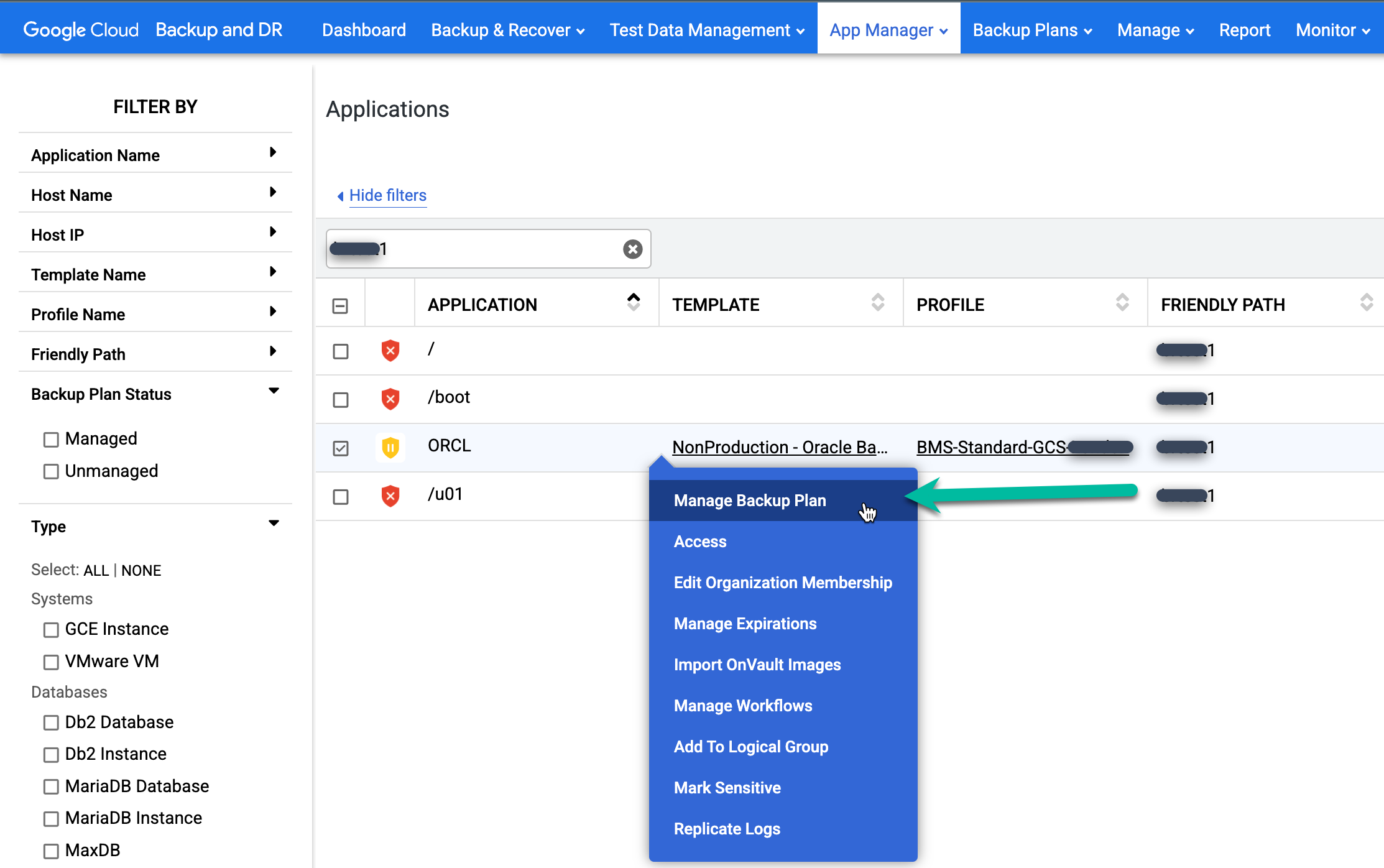

Clique com o botão direito do rato no nome da base de dados Oracle que quer proteger e selecione Gerir plano de cópia de segurança no menu.

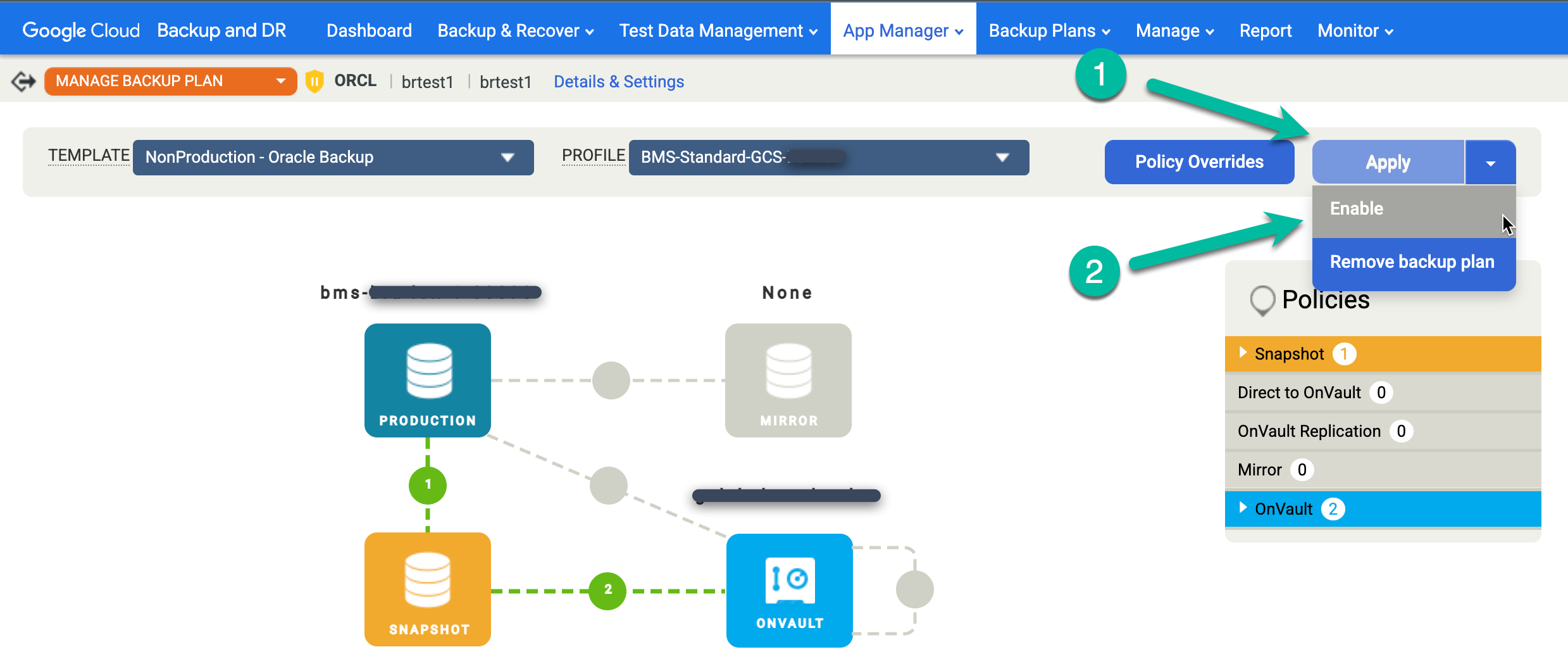

Selecione o modelo e o perfil que quer usar e, de seguida, clique em Aplicar plano de cópia de segurança.

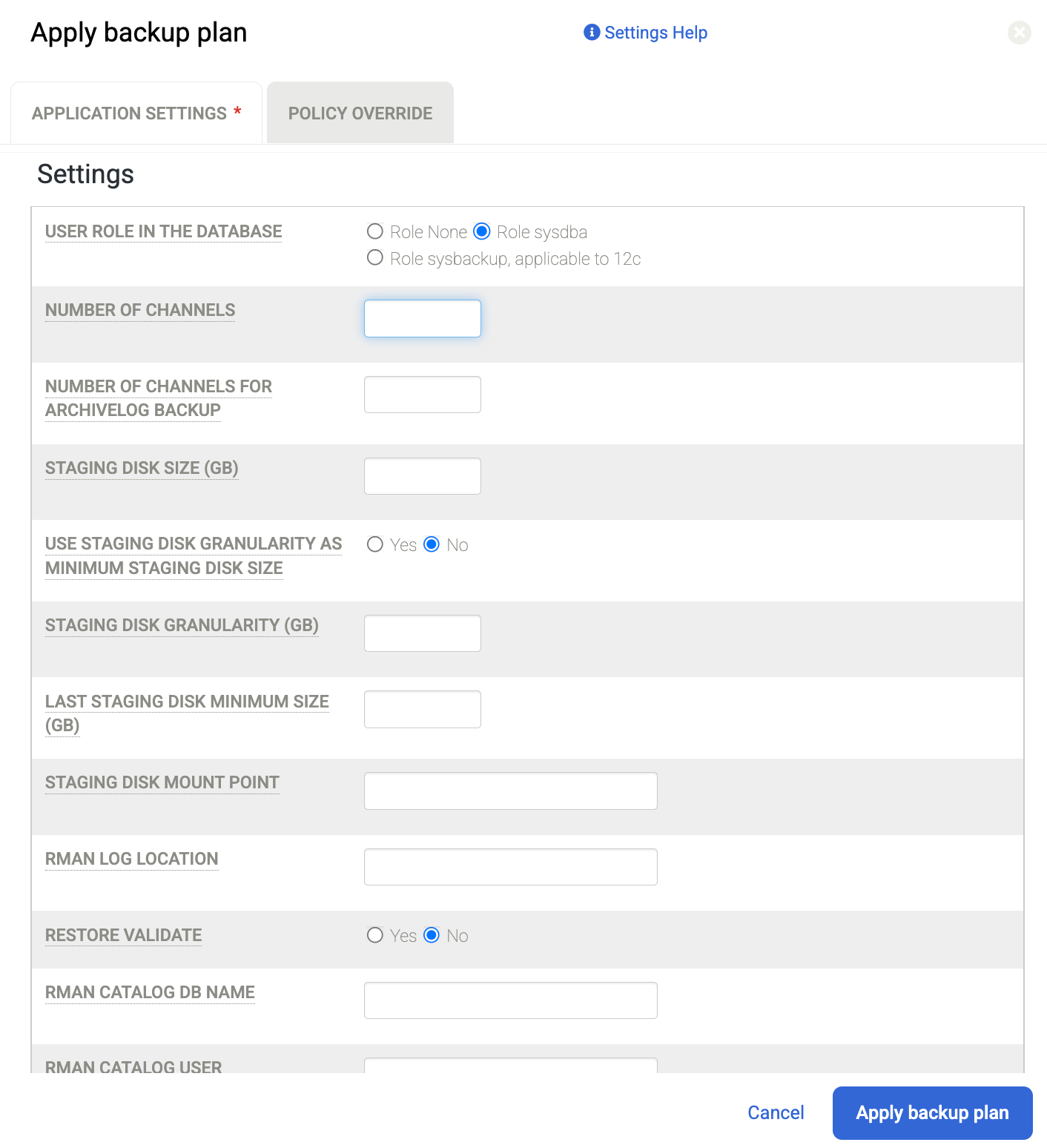

Quando lhe for pedido, defina quaisquer Definições avançadas específicas para o Oracle e o RMAN que sejam necessárias para a sua configuração. Quando terminar, clique em Aplicar plano de cópia de segurança.

Número de canais, por exemplo, a predefinição é 2. Assim, se tiver um número maior de núcleos do CPU, pode aumentar o número de canais para operações de cópia de segurança paralelas e definir este valor para um número maior.

Para saber mais sobre as definições avançadas, consulte o artigo Configure os detalhes da aplicação e as definições para bases de dados Oracle.

Além destas definições, pode alterar o protocolo que o disco de preparação usa para mapear o disco do dispositivo de backup para o anfitrião. Aceda à página Gerir > Anfitriões e selecione o anfitrião que quer editar. Selecione a opção Formato do disco de preparação para convidado. Por predefinição, o formato Bloquear está selecionado, o que mapeia o disco de preparação através do iSCSI. Caso contrário, pode alterar esta opção para NFS e, em seguida, o disco de preparação usa o protocolo NFS.

As predefinições dependem do formato da base de dados. Se usar o ASM, o sistema usa o iSCSI para enviar a cópia de segurança para um grupo de discos do ASM. Se usar um sistema de ficheiros, o sistema usa o iSCSI para enviar a cópia de segurança para um sistema de ficheiros. Se quiser usar o NFS ou o Direct NFS (dNFS), tem de alterar as definições de Hosts para o disco de preparação para NFS. Em alternativa, se usar a predefinição, todos os discos de preparação da cópia de segurança usam o formato de armazenamento de blocos e o iSCSI.

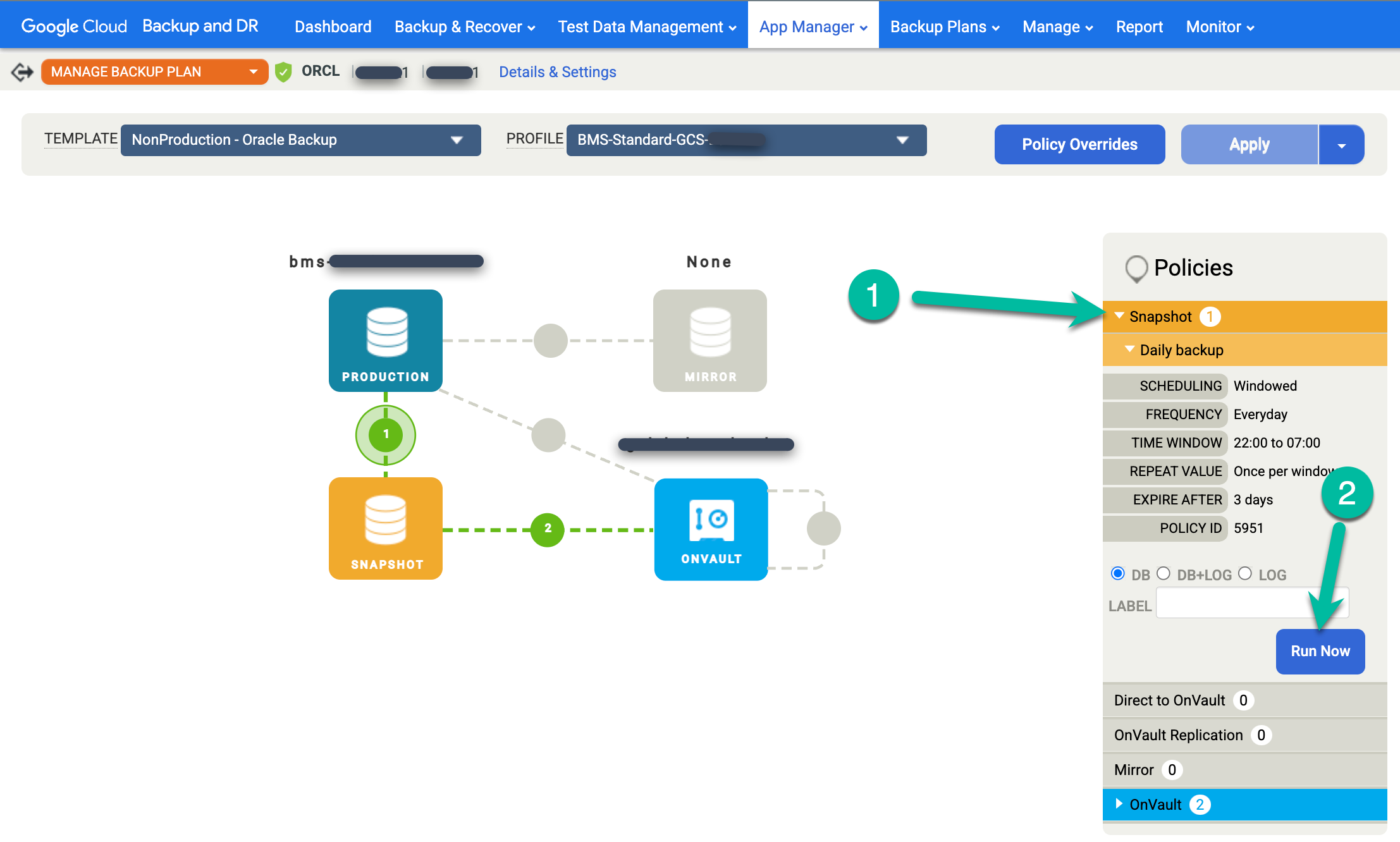

Inicie a tarefa de cópia de segurança

Na consola de gestão de cópias de segurança e da RD, aceda à página Gestor de apps > Aplicações.

https://bmc-PROJECT_NUMBER-GENERATED_ID-dot-REGION.backupdr.googleusercontent.com/#applications

Clique com o botão direito do rato na base de dados do Oracle que quer proteger e escolha Gerir plano de cópia de segurança no menu.

Clique no menu Instantâneo à direita e, de seguida, em Executar agora. Esta ação inicia uma tarefa de cópia de segurança a pedido.

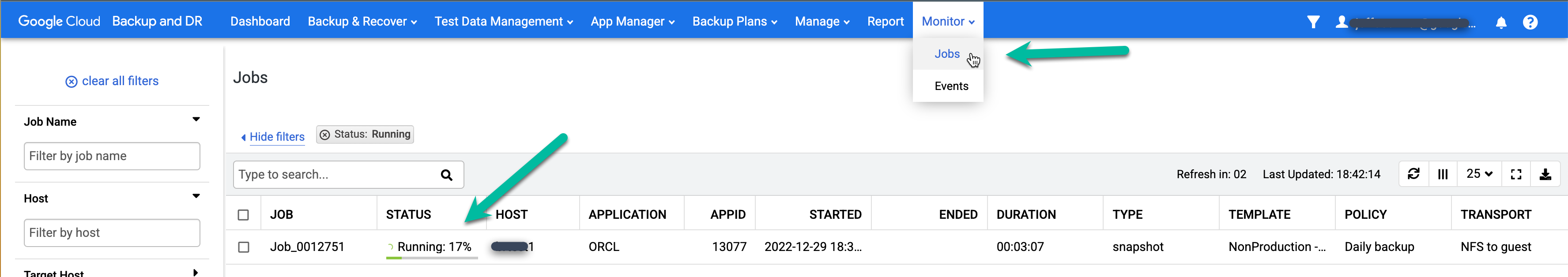

Para monitorizar o estado da tarefa de cópia de segurança, aceda ao menu Monitorizar > Tarefas e veja o estado da tarefa. Pode demorar entre 5 e 10 segundos para que uma tarefa apareça na lista de tarefas. Segue-se um exemplo de uma tarefa em execução:

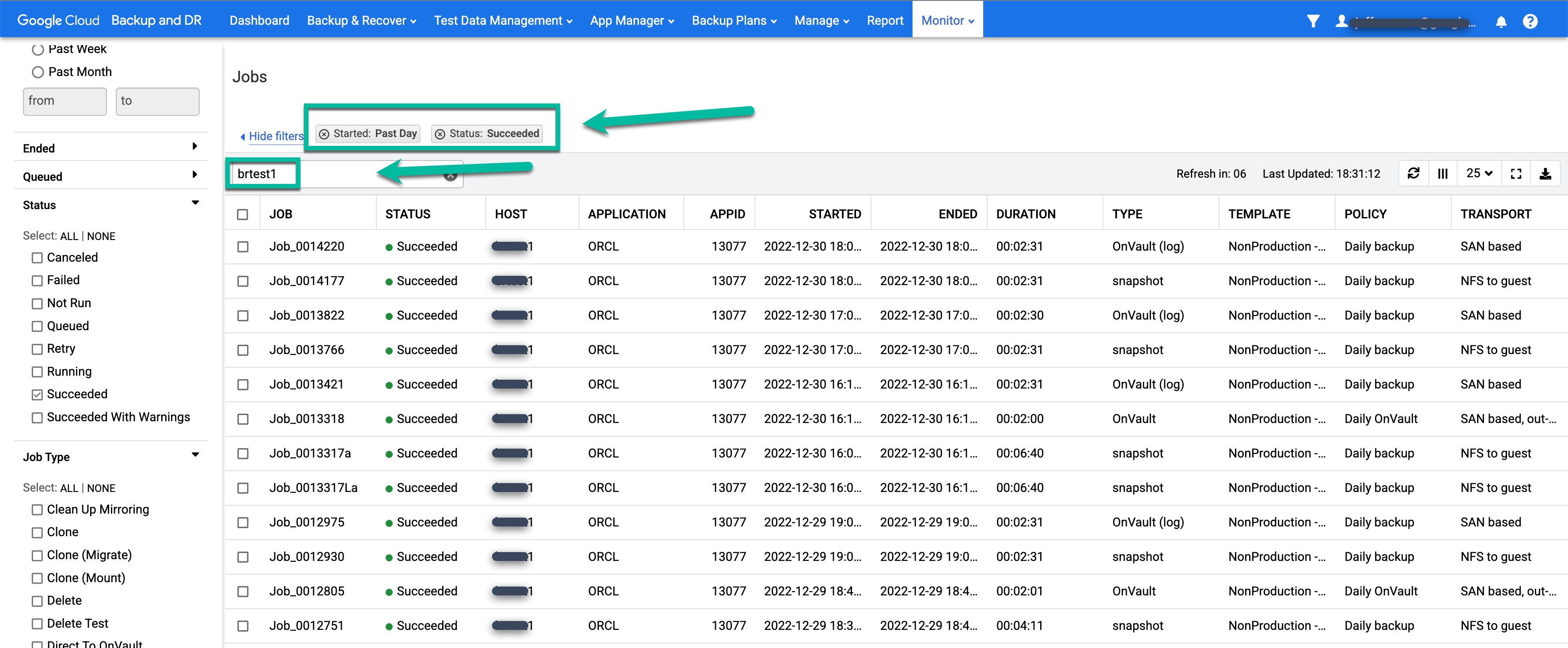

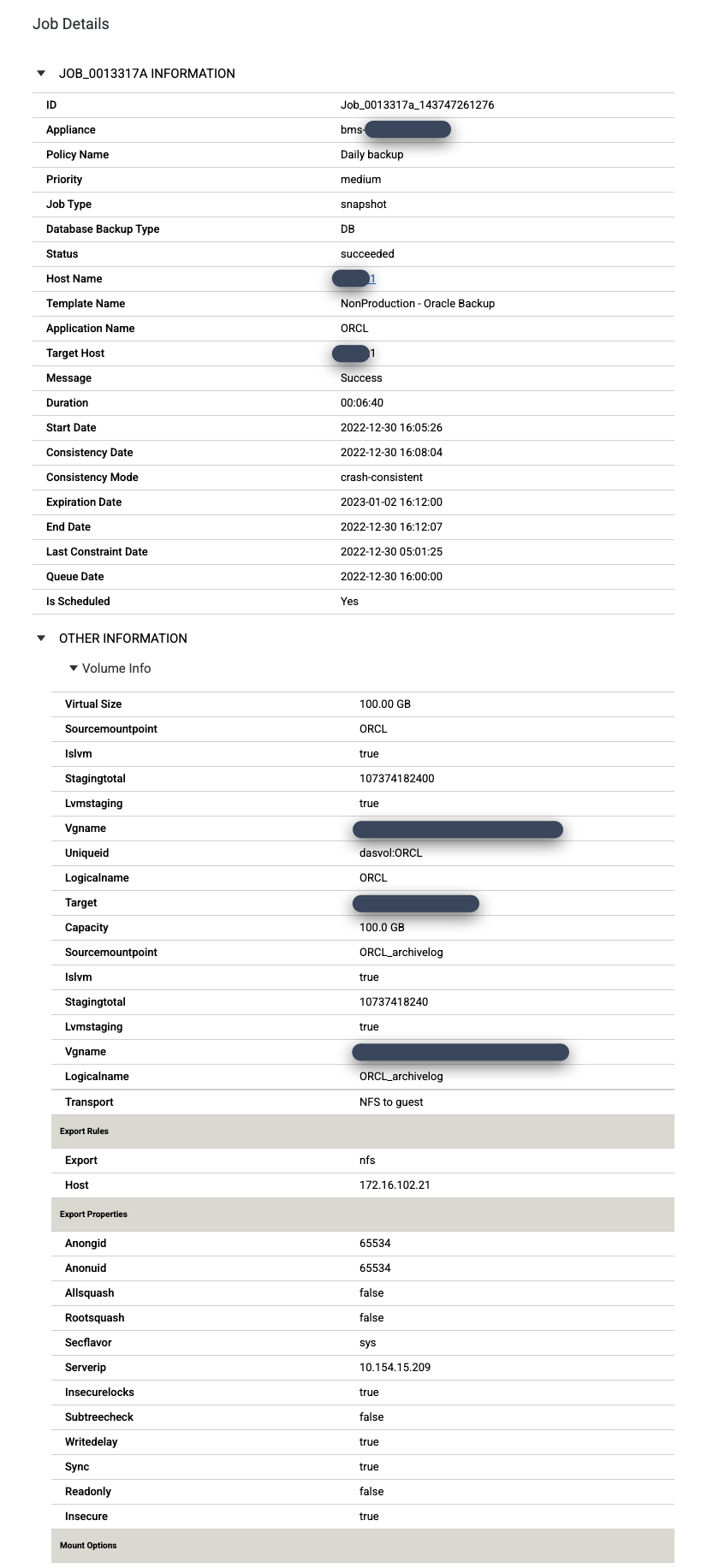

Quando uma tarefa é bem-sucedida, pode usar metadados para ver os detalhes de uma tarefa específica.

- Aplique filtros e adicione termos de pesquisa para encontrar empregos que lhe interessem. O exemplo seguinte usa os filtros Succeeded e Past Day, juntamente com uma pesquisa do anfitrião test1.

Para analisar mais detalhadamente uma tarefa específica, clique na tarefa na coluna Tarefa. É aberta uma nova janela. Como pode ver no exemplo seguinte, cada tarefa de cópia de segurança capta uma grande quantidade de informações.

Monte e restaure uma base de dados Oracle

OGoogle Cloud Backup and DR tem várias funcionalidades diferentes para aceder a uma cópia de uma base de dados Oracle. Os dois métodos principais são os seguintes:

- Suportes com reconhecimento de apps

- Restauros (montagem e migração, e restauro tradicional)

Cada um destes métodos tem vantagens diferentes, pelo que tem de selecionar o que quer usar consoante o exemplo de utilização, os requisitos de desempenho e o tempo durante o qual precisa de reter a cópia da base de dados. As secções seguintes contêm algumas recomendações para cada funcionalidade.

Suportes com reconhecimento de apps

Usa montagens para obter acesso rápido a uma cópia virtual de uma base de dados Oracle. Pode configurar uma montagem quando o desempenho não for crítico e a cópia da base de dados existir apenas durante algumas horas ou alguns dias.

A principal vantagem de uma montagem é que não consome grandes quantidades de armazenamento adicional. Em alternativa, a montagem usa uma imagem instantânea do conjunto de discos de cópia de segurança, que pode ser um conjunto de imagens instantâneas num disco persistente ou um conjunto OnVault no Cloud Storage. A utilização da funcionalidade de instantâneo de cópia virtual minimiza o tempo de acesso aos dados, uma vez que não é necessário copiá-los primeiro. O disco de cópia de segurança processa todas as leituras e um disco no conjunto de instantâneos armazena todas as escritas. Como resultado, as montagens de cópias virtuais são rápidas de aceder e não substituem a cópia do disco de backup. As montagens são ideais para atividades de desenvolvimento, testes e DBA, em que as alterações ou as atualizações ao esquema têm de ser validadas antes de serem implementadas na produção.

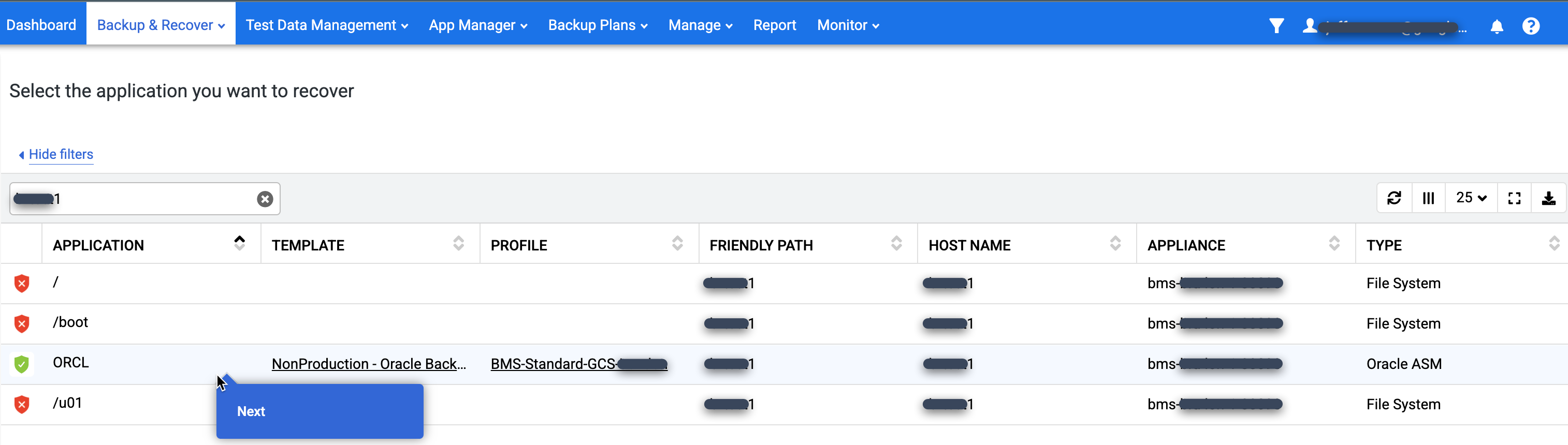

Monte uma base de dados Oracle

Na consola de gestão de cópias de segurança e da RD, aceda à página Cópia de segurança e recuperação > Recuperar.

https://bmc-PROJECT_NUMBER-GENERATED_ID-dot-REGION.backupdr.googleusercontent.com/#recover/selectapp

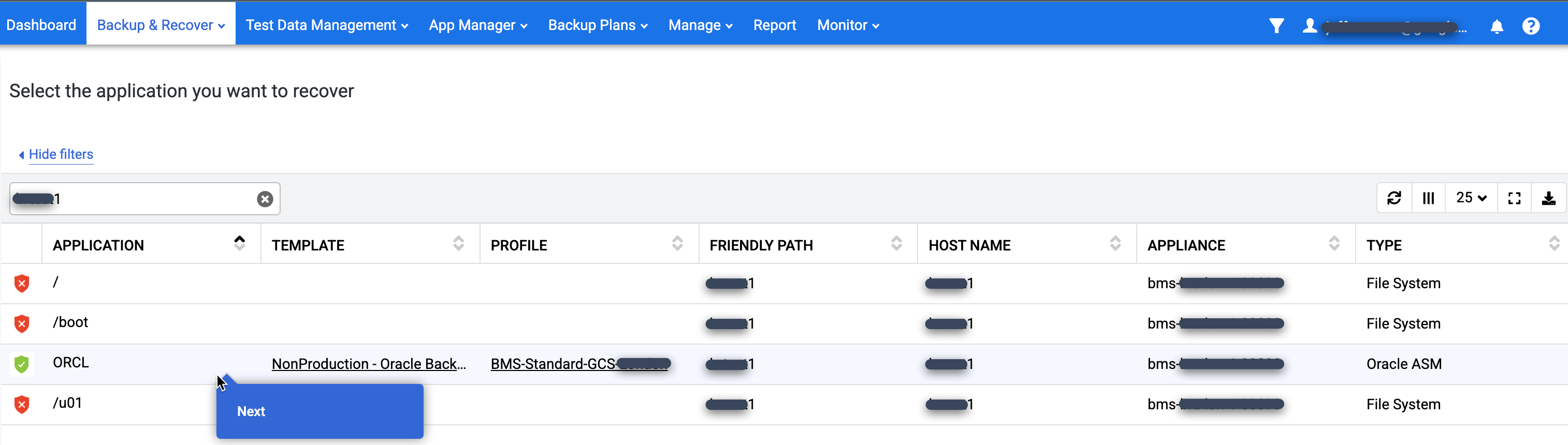

Na lista Aplicação, encontre a base de dados que quer montar, clique com o botão direito do rato no nome da base de dados e clique em Seguinte:

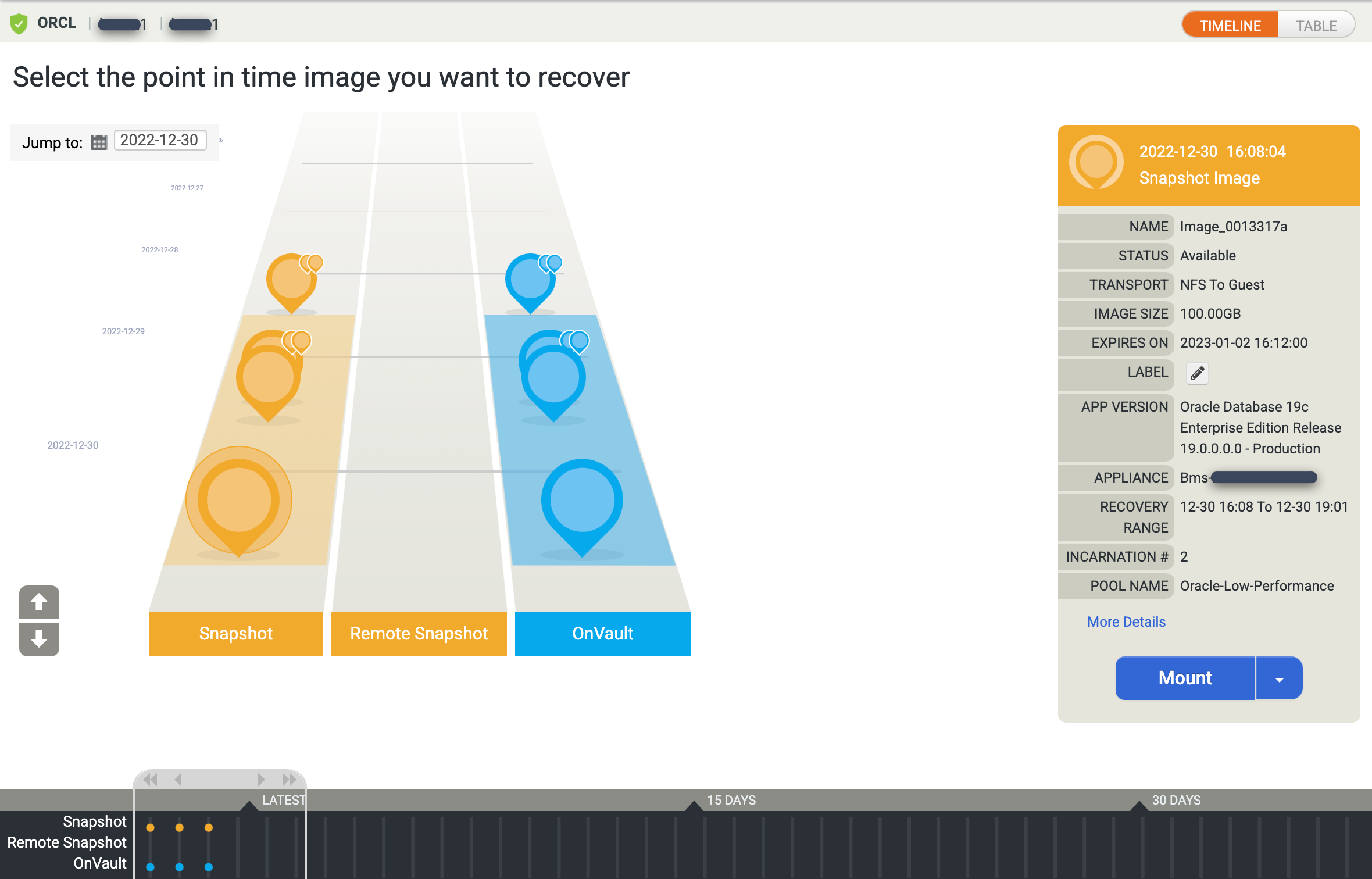

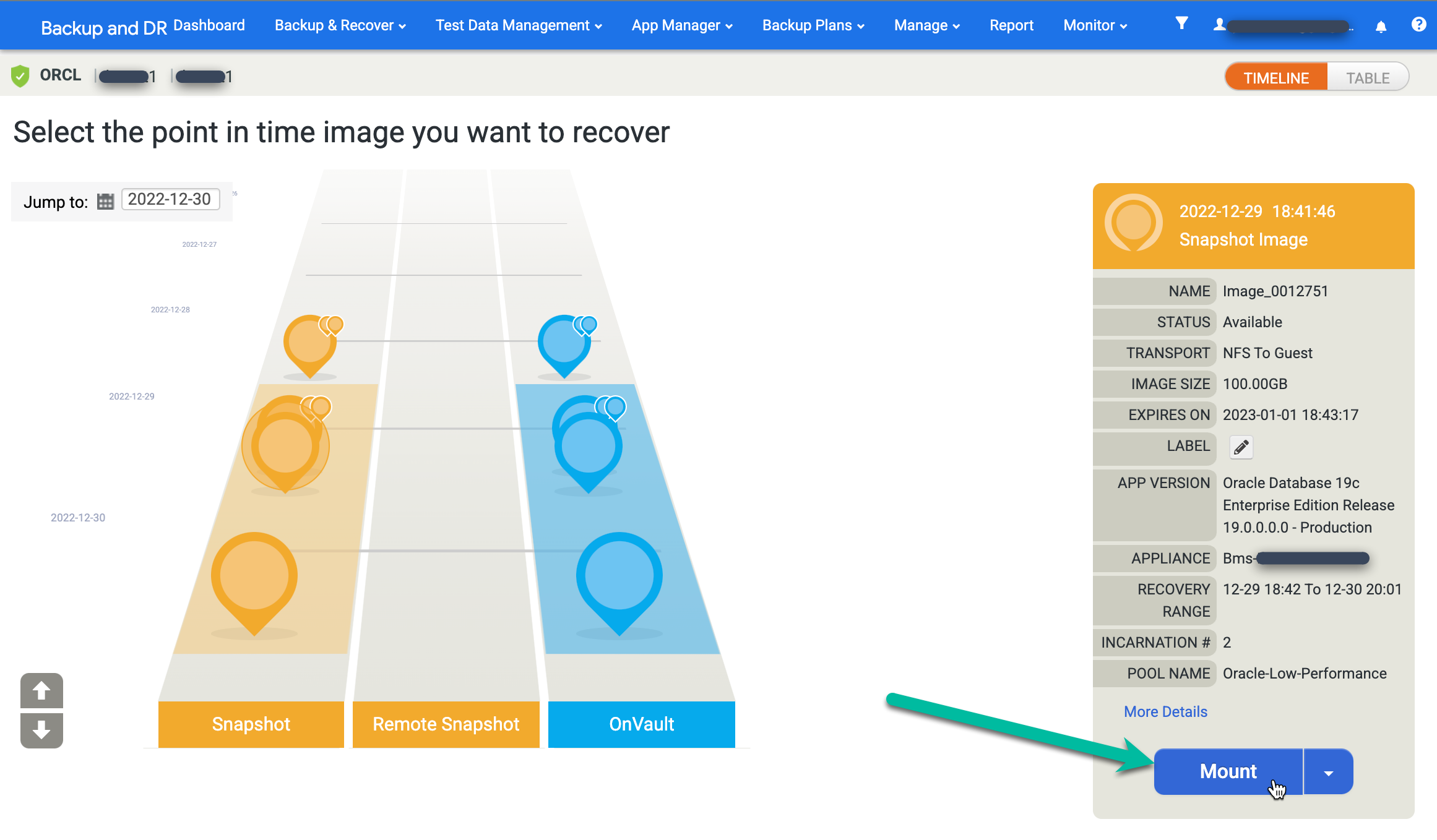

A vista de rampa da cronologia é apresentada e mostra todas as imagens de um momento específico disponíveis. Também pode deslocar a página para trás para ver imagens de retenção a longo prazo, se não aparecerem na vista de rampa. Por predefinição, o sistema seleciona a imagem mais recente.

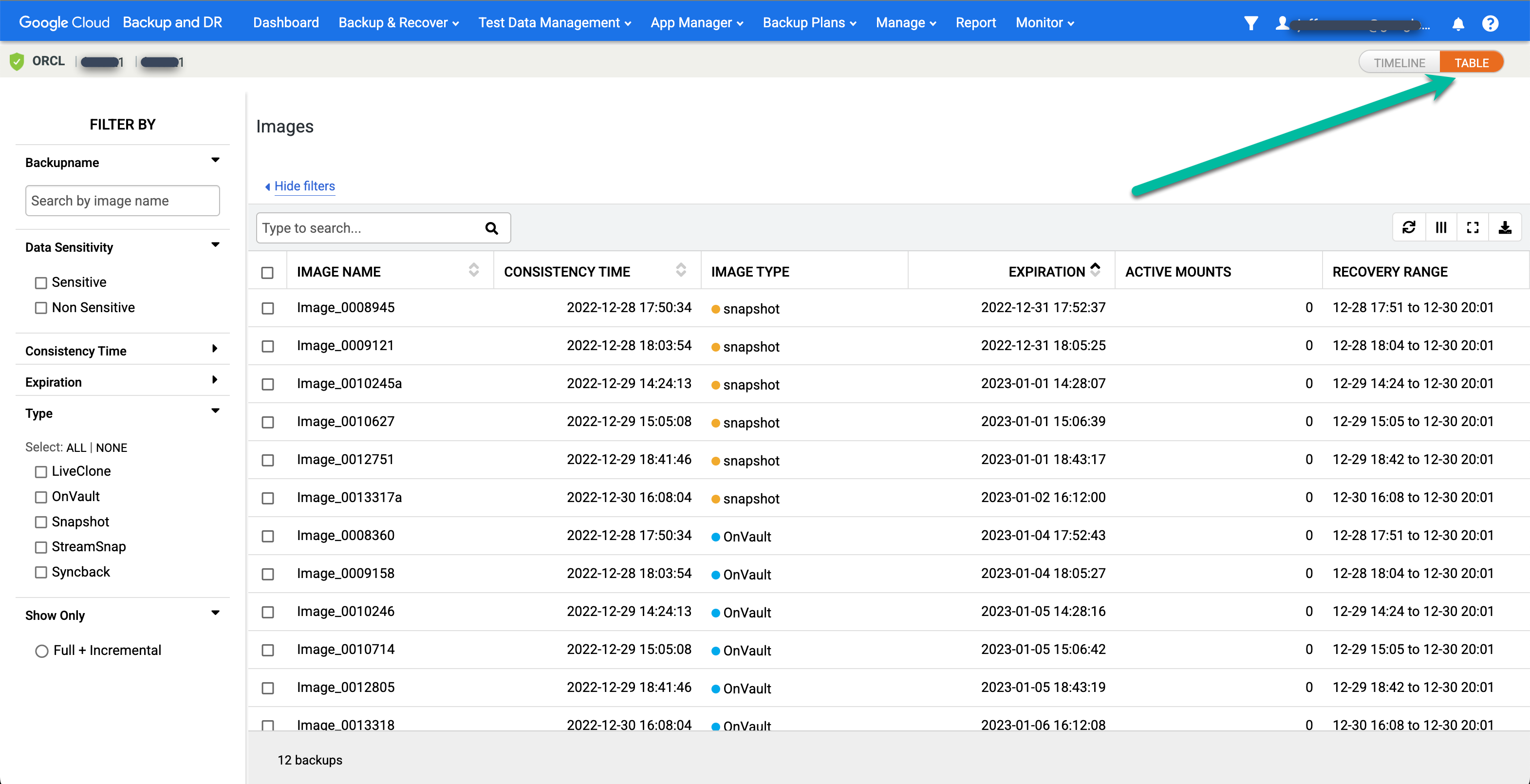

Se preferir ver uma vista de tabela para as imagens num determinado momento, clique na opção Tabela para alterar a vista:

Encontre a imagem pretendida e selecione Montar:

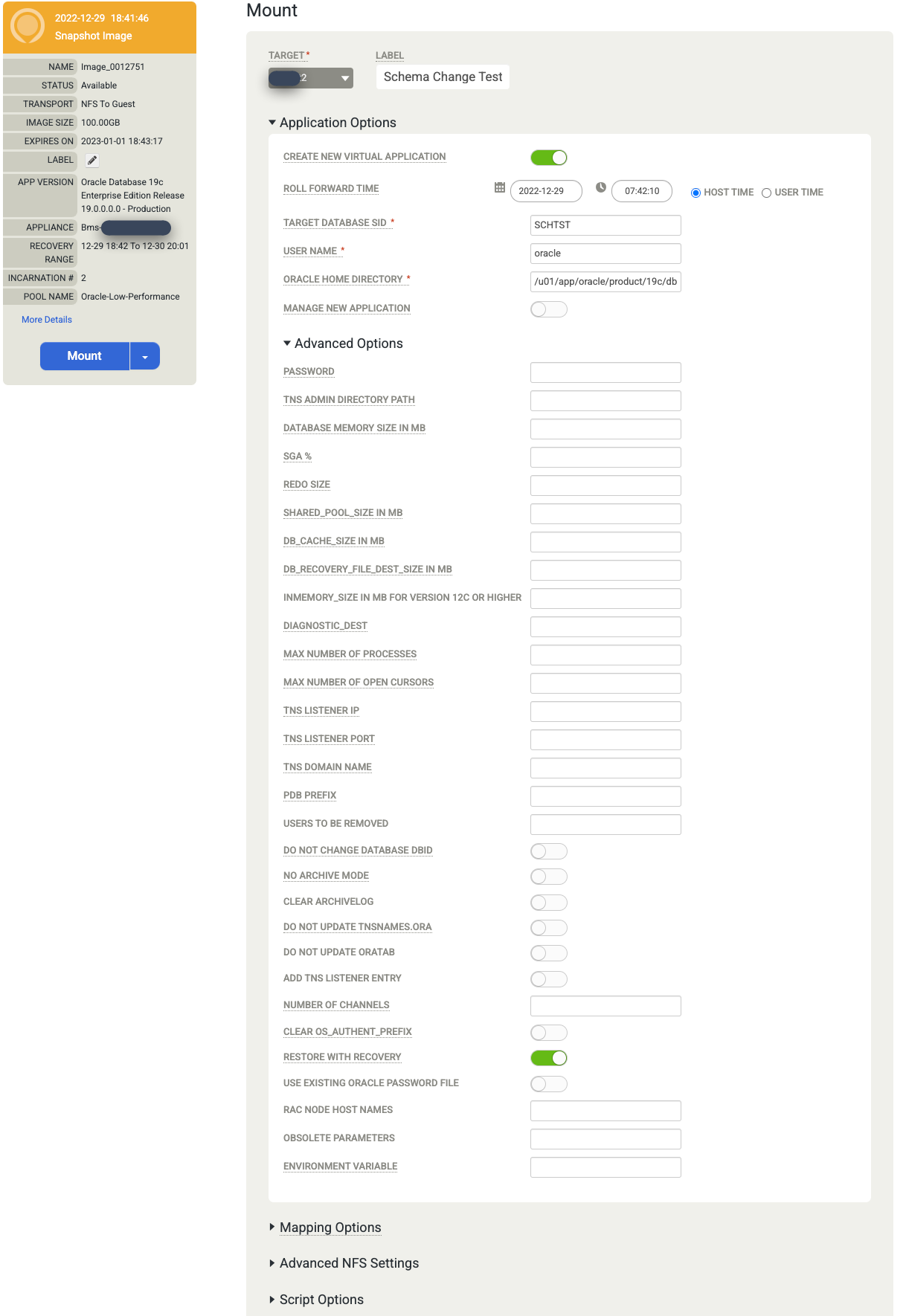

Escolha as Opções da aplicação para a base de dados que monta.

- Selecione o Anfitrião de destino no menu pendente. Os anfitriões aparecem nesta lista se os tiver adicionado anteriormente.

- (Opcional) Introduza uma etiqueta.

- No campo SID da base de dados de destino, introduza o identificador da base de dados de destino.

- Defina o Nome de utilizador como oracle. Este nome torna-se o nome de utilizador do SO para a autenticação.

- Introduza o diretório inicial do Oracle. Para este exemplo, use

/u01/app/oracle/product/19c/dbhome_1. - Se configurar as cópias de segurança dos registos da base de dados, a hora de reversão fica disponível. Clique no seletor de relógio/hora e escolha o ponto de reversão.

- A opção Restaurar com recuperação está ativada por predefinição. Esta opção monta e abre a base de dados.

Quando terminar de introduzir as informações, clique em Enviar para iniciar o processo de montagem.

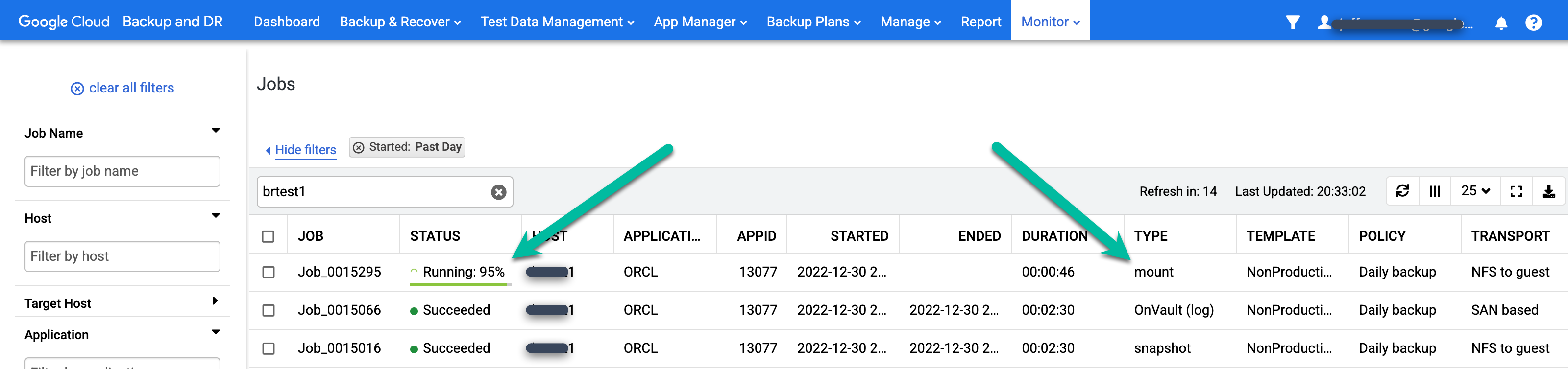

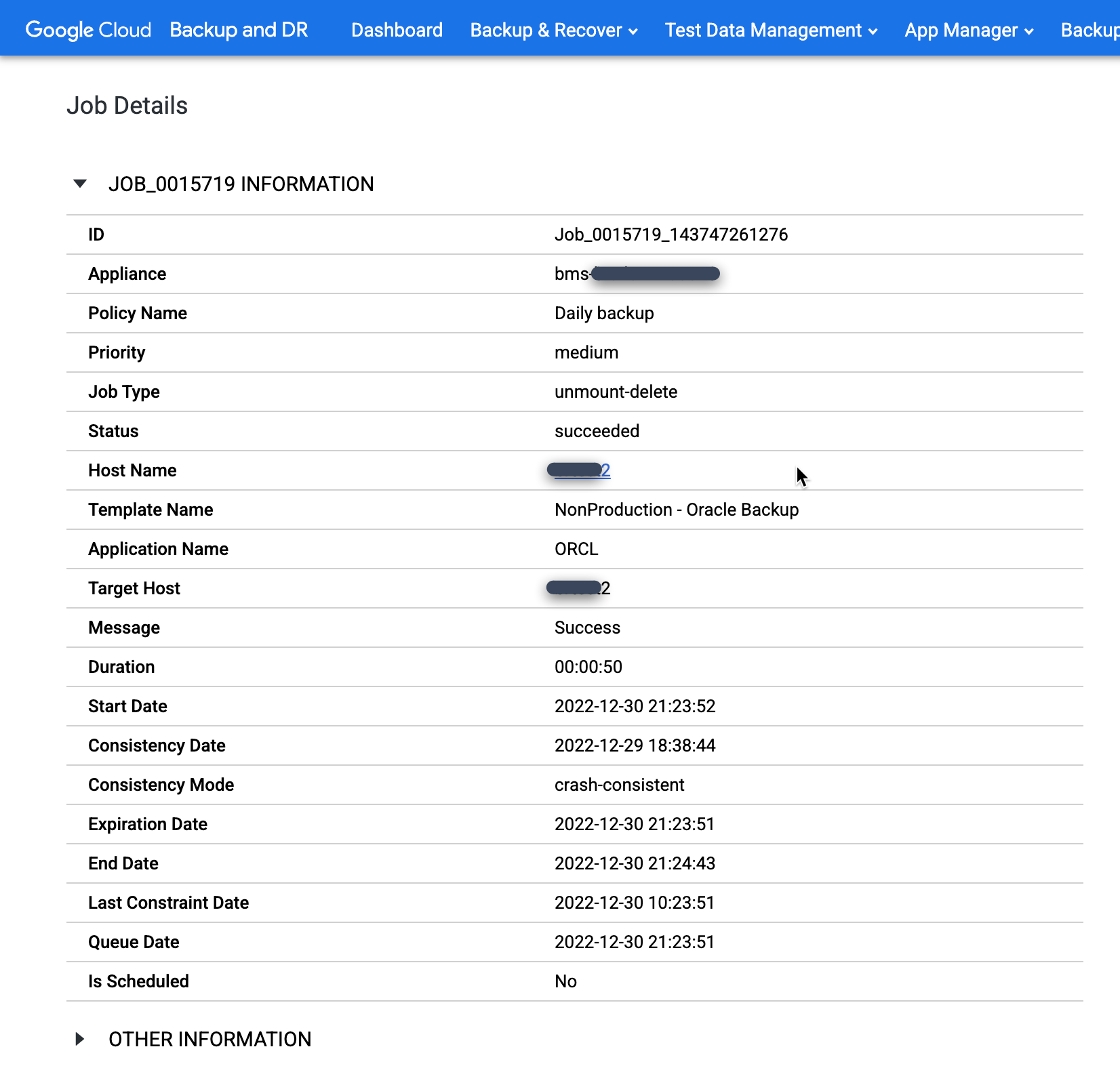

Monitorize o progresso e o sucesso das tarefas

Pode monitorizar a tarefa em execução acedendo à página Monitorizar > Tarefas.

https://bmc-PROJECT_NUMBER-GENERATED_ID-dot-REGION.backupdr.googleusercontent.com/#jobs

A página mostra o estado e o tipo de tarefa.

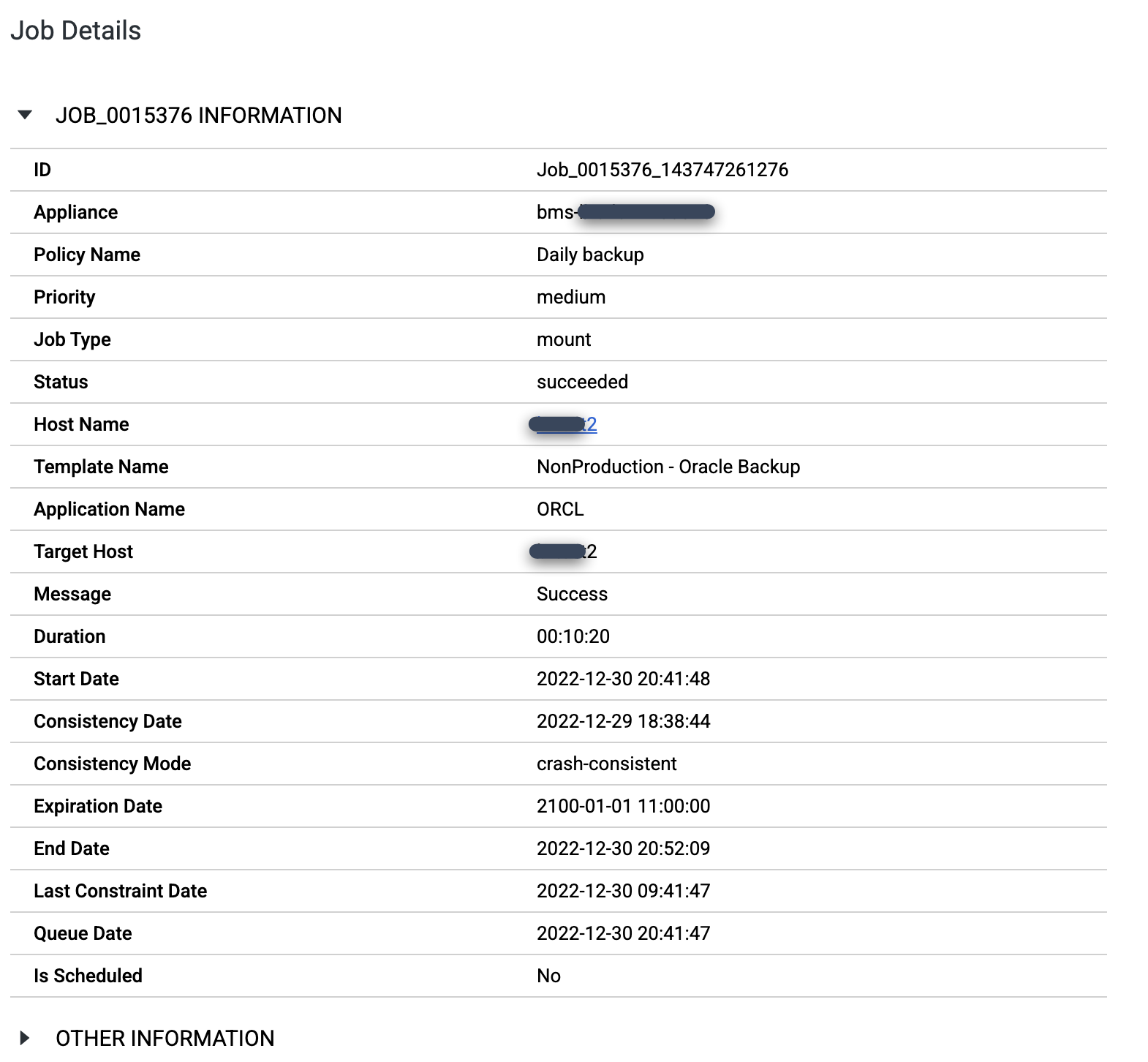

Quando a tarefa de montagem estiver concluída, pode ver os detalhes da tarefa clicando no número da tarefa:

Para ver os processos pmon para o SID que criou, inicie sessão no anfitrião de destino e execute o comando

ps -ef |grep pmon. No exemplo de saída seguinte, a base de dados SCHTEST está operacional e tem um ID do processo de 173953.[root@test2 ~]# ps -ef |grep pmon oracle 1382 1 0 Dec23 ? 00:00:28 asm_pmon_+ASM oracle 56889 1 0 Dec29 ? 00:00:06 ora_pmon_ORCL oracle 173953 1 0 09:51 ? 00:00:00 ora_pmon_SCHTEST root 178934 169484 0 10:07 pts/0 00:00:00 grep --color=auto pmon

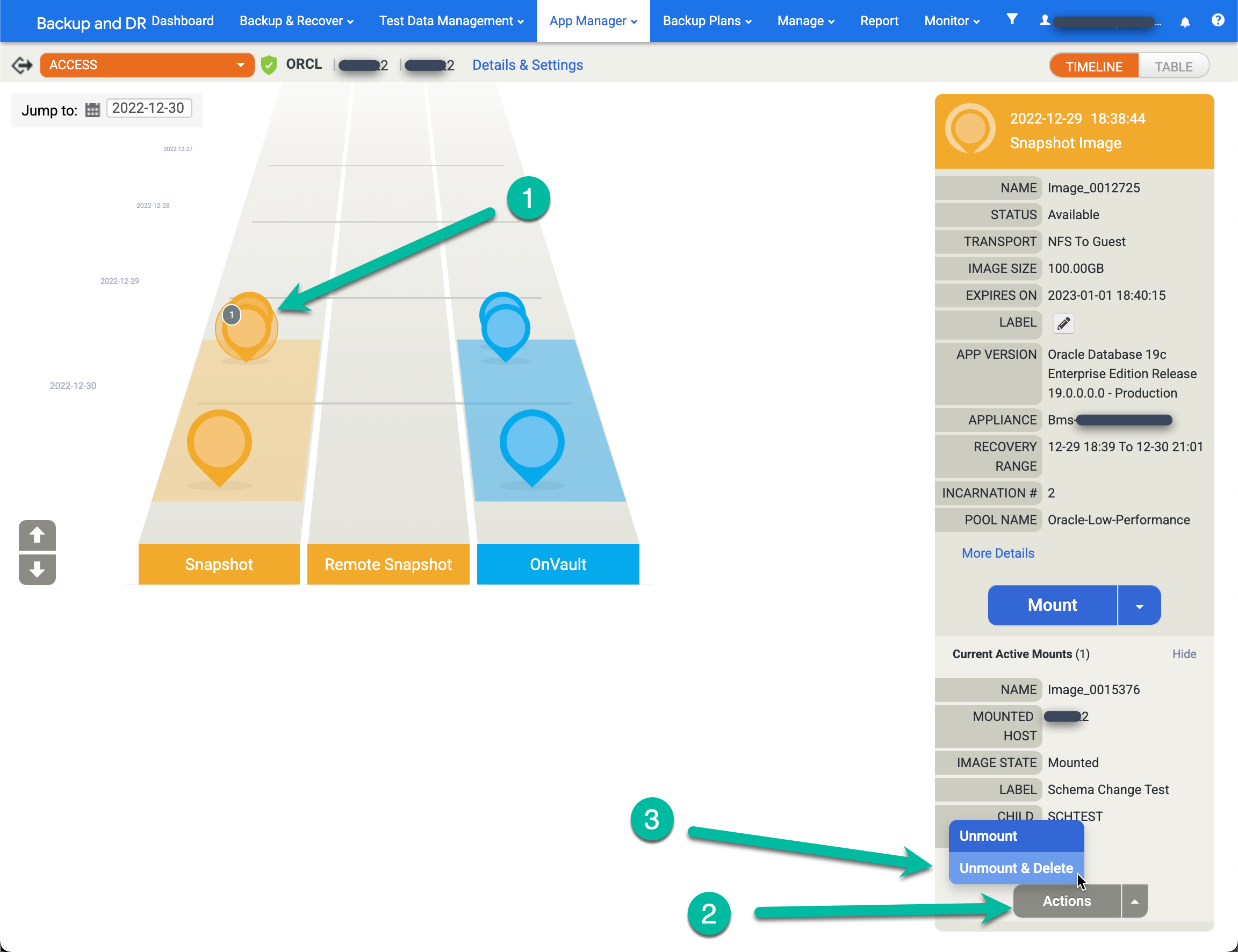

Desmonte uma base de dados Oracle

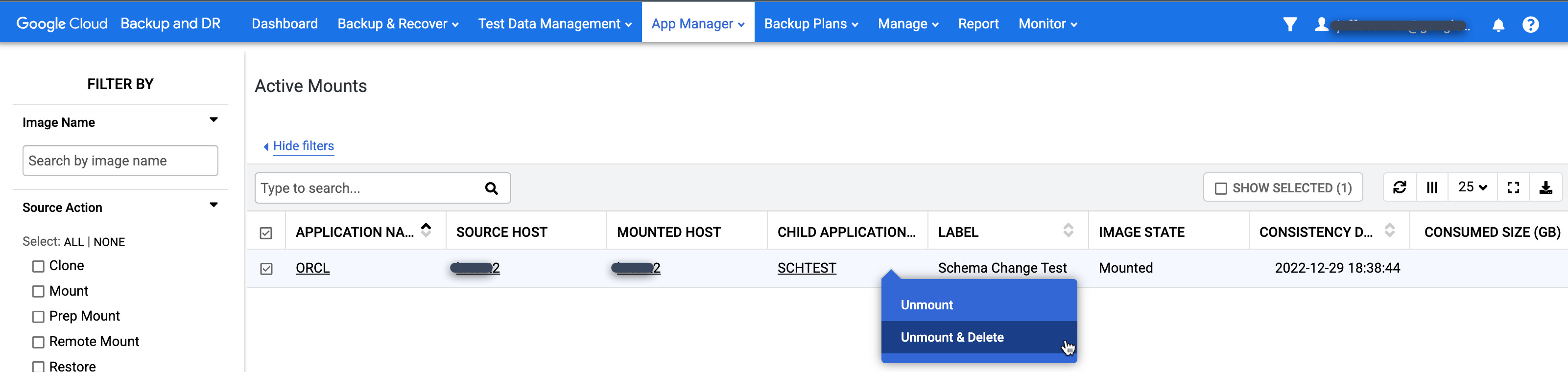

Depois de terminar de usar a base de dados, deve desmontá-la e eliminá-la. Existem dois métodos para encontrar uma base de dados montada:

Aceda à página Gestor de apps > Montagens ativas.

https://bmc-PROJECT_NUMBER-GENERATED_ID-dot-REGION.backupdr.googleusercontent.com/#activemounts

Esta página contém uma vista global de todas as aplicações montadas (sistemas de ficheiros e bases de dados) atualmente em utilização.

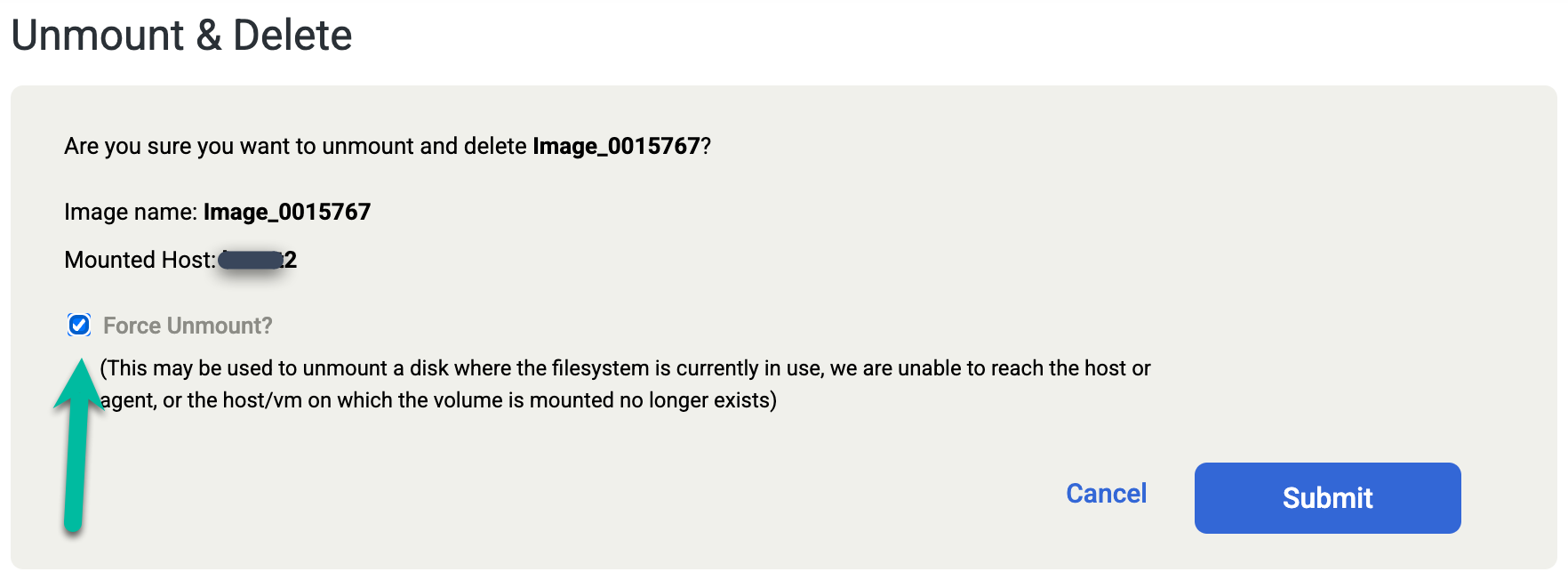

Clique com o botão direito do rato na montagem que quer limpar e selecione Desmontar e eliminar no menu. Esta ação não elimina os dados da cópia de segurança. Remove apenas a base de dados virtual montada do anfitrião de destino e o disco de cache de instantâneos que continha as gravações armazenadas para a base de dados.

Aceda à página Gestor de apps > Aplicações.

https://bmc-PROJECT_NUMBER-GENERATED_ID-dot-REGION.backupdr.googleusercontent.com/#applications

- Clique com o botão direito do rato na app de origem (base de dados) e selecione Aceder.

- Na rampa do lado esquerdo, vê um círculo cinzento com um número no interior que indica o número de instalações ativas a partir deste momento. Clique nessa imagem e é apresentado um novo menu.

- Clique em Ações.

- Clique em Desmontar e eliminar.

- Clique em Enviar e confirme esta ação no ecrã seguinte.

Alguns minutos mais tarde, o sistema remove a base de dados do anfitrião de destino e limpa e remove todos os discos. Esta ação liberta espaço no disco no conjunto de instantâneos que está a ser usado para gravações no disco de repetição para montagens ativas.

Pode monitorizar tarefas não montadas da mesma forma que qualquer outra tarefa. Aceda ao menu Monitorizar > Tarefas para monitorizar o progresso da tarefa de desmontagem e confirmar que a tarefa é concluída.

https://bmc-PROJECT_NUMBER-GENERATED_ID-dot-REGION.backupdr.googleusercontent.com/#jobs

Se eliminar acidentalmente a base de dados Oracle manualmente ou encerrar a base de dados antes de executar a tarefa Desmontar e eliminar, execute novamente a tarefa Desmontar e eliminar e selecione a opção Forçar desmontagem no ecrã de confirmação. Esta ação remove à força o disco de preparação de repetição do anfitrião de destino e elimina o disco do conjunto de instantâneos.

Restaura

Usa restauros para recuperar bases de dados de produção quando ocorre um problema ou uma corrupção e tem de copiar todos os ficheiros da base de dados para um anfitrião local a partir de uma cópia de segurança. Normalmente, faz uma restauração após um evento do tipo desastre ou para cópias de teste de não produção. Nesses casos, os seus clientes têm normalmente de esperar que copie os ficheiros anteriores de volta para o anfitrião de origem antes de reiniciarem as respetivas bases de dados. No entanto, Google Cloud a cópia de segurança e a recuperação de desastres também suportam uma funcionalidade de restauro (copiar ficheiros e iniciar a base de dados), bem como uma funcionalidade de montagem e migração, em que monta a base de dados (o tempo de acesso é rápido) e pode copiar ficheiros de dados para a máquina local enquanto a base de dados está montada e acessível. A funcionalidade de montagem e migração é útil para cenários com um objetivo de tempo de recuperação (RTO) baixo.

Monte e migre

A recuperação baseada na montagem e na migração tem duas fases:

- Fase 1–A fase de montagem de restauro fornece acesso instantâneo à base de dados, começando pela cópia montada.

- Fase 2–A fase de migração de restauro migra a base de dados para a localização de armazenamento de produção enquanto a base de dados está online.

Restauro da montagem – Fase 1

Esta fase dá-lhe acesso instantâneo à base de dados a partir de uma imagem selecionada apresentada pelo dispositivo de cópia de segurança/recuperação.

- É feito o mapeamento de uma cópia da imagem de cópia de segurança selecionada para o servidor da base de dados de destino e esta é apresentada à camada do ASM ou do sistema de ficheiros com base no formato da imagem de cópia de segurança da base de dados de origem.

- Use a API RMAN para realizar as seguintes tarefas:

- Restaure o ficheiro de controlo e o ficheiro de registo de refazer para a localização especificada do ficheiro de controlo local e do ficheiro de refazer (grupo de discos ASM ou sistema de ficheiros).

- Mude a base de dados para a cópia da imagem apresentada pelo dispositivo de cópia de segurança/recuperação.

- Reverter todos os registos de arquivo disponíveis até ao ponto de recuperação especificado.

- Abra a base de dados no modo de leitura e escrita.

- A base de dados é executada a partir da cópia mapeada da imagem de cópia de segurança apresentada pelo dispositivo de cópia de segurança/recuperação.

- O ficheiro de controlo e o ficheiro de registo de refazer da base de dados são colocados na localização de armazenamento de produção local selecionada (grupo de discos ASM ou sistema de ficheiros) no destino.

- Após uma operação de montagem de restauro bem-sucedida, a base de dados fica disponível para operações de produção. Pode usar a API de movimentação de ficheiros de dados online da Oracle para mover os dados de volta para a localização de armazenamento de produção (grupo de discos ASM ou sistema de ficheiros) enquanto a base de dados e a aplicação estão em funcionamento.

Restaurar migração – Fase 2

Move o ficheiro de dados da base de dados online para o armazenamento de produção:

- A migração de dados é executada em segundo plano. Use a API de movimentação de ficheiros de dados online da Oracle para migrar os dados.

- Move os ficheiros de dados da cópia apresentada de Backup e DR da imagem de cópia de segurança para o armazenamento da base de dados de destino selecionado (grupo de discos ASM ou sistema de ficheiros).

- Quando a tarefa de migração estiver concluída, o sistema remove e desassocia a cópia da imagem de cópia de segurança apresentada pela cópia de segurança e recuperação de desastres (grupo de discos ou sistema de ficheiros ASM) do destino, e a base de dados é executada a partir do seu armazenamento de produção.

Para mais informações sobre a montagem e a migração da recuperação, consulte: Monte e migre uma imagem de cópia de segurança da Oracle para recuperação instantânea para qualquer destino.

Restaure uma base de dados Oracle

Na consola de gestão de cópias de segurança e da RD, aceda à página Cópia de segurança e recuperação > Recuperar.

https://bmc-PROJECT_NUMBER-GENERATED_ID-dot-REGION.backupdr.googleusercontent.com/#recover/selectapp

Na lista Aplicação, clique com o botão direito do rato no nome da base de dados que quer restaurar e selecione Seguinte:

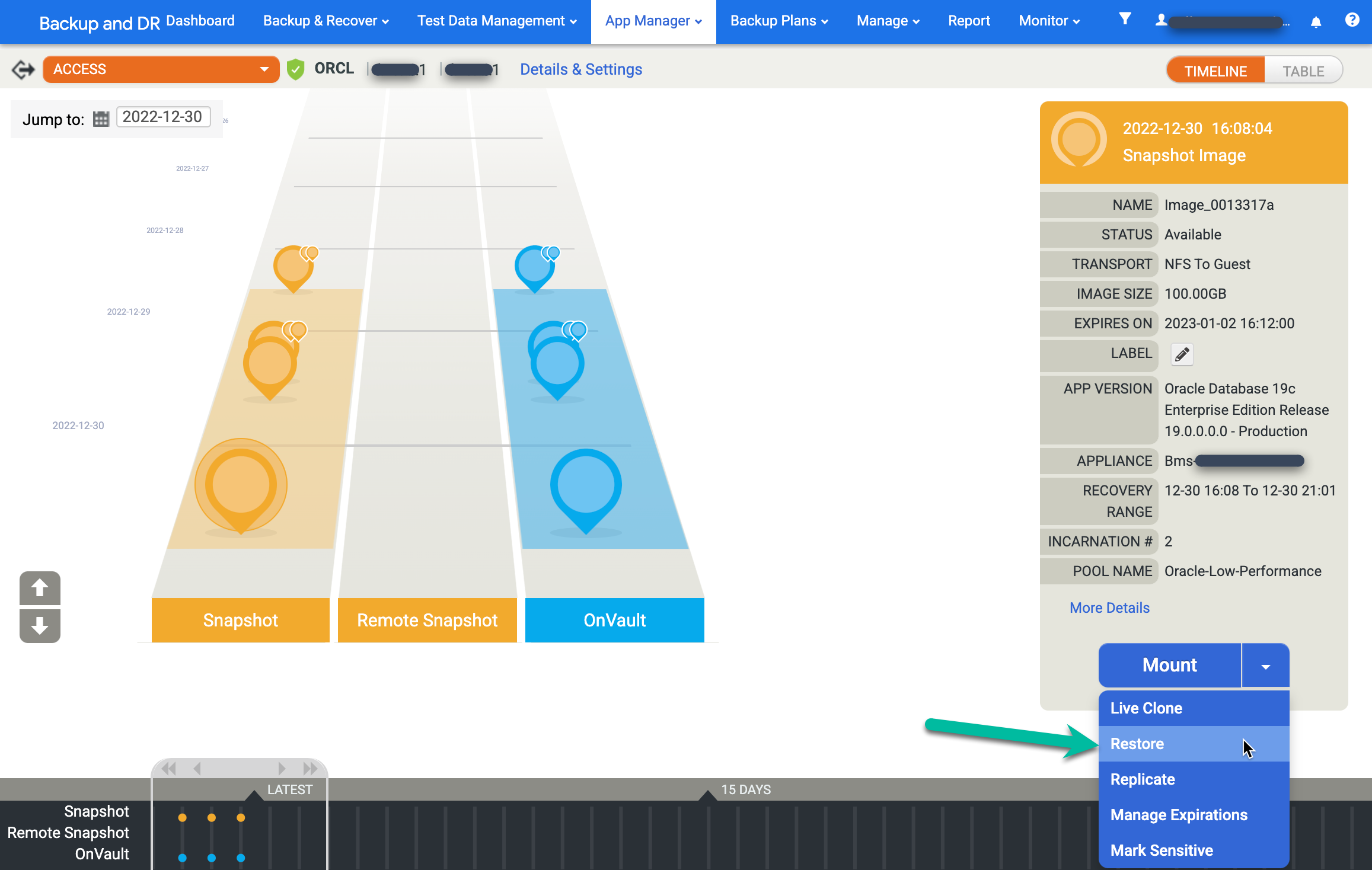

A vista de rampa da cronologia é apresentada, mostrando todas as imagens de um determinado momento disponíveis. Também pode deslocar a página para trás se precisar de ver as imagens de retenção a longo prazo que não aparecem na rampa. O sistema seleciona sempre a imagem mais recente por predefinição.

Para restaurar uma imagem, clique no menu Montar e selecione Restaurar:

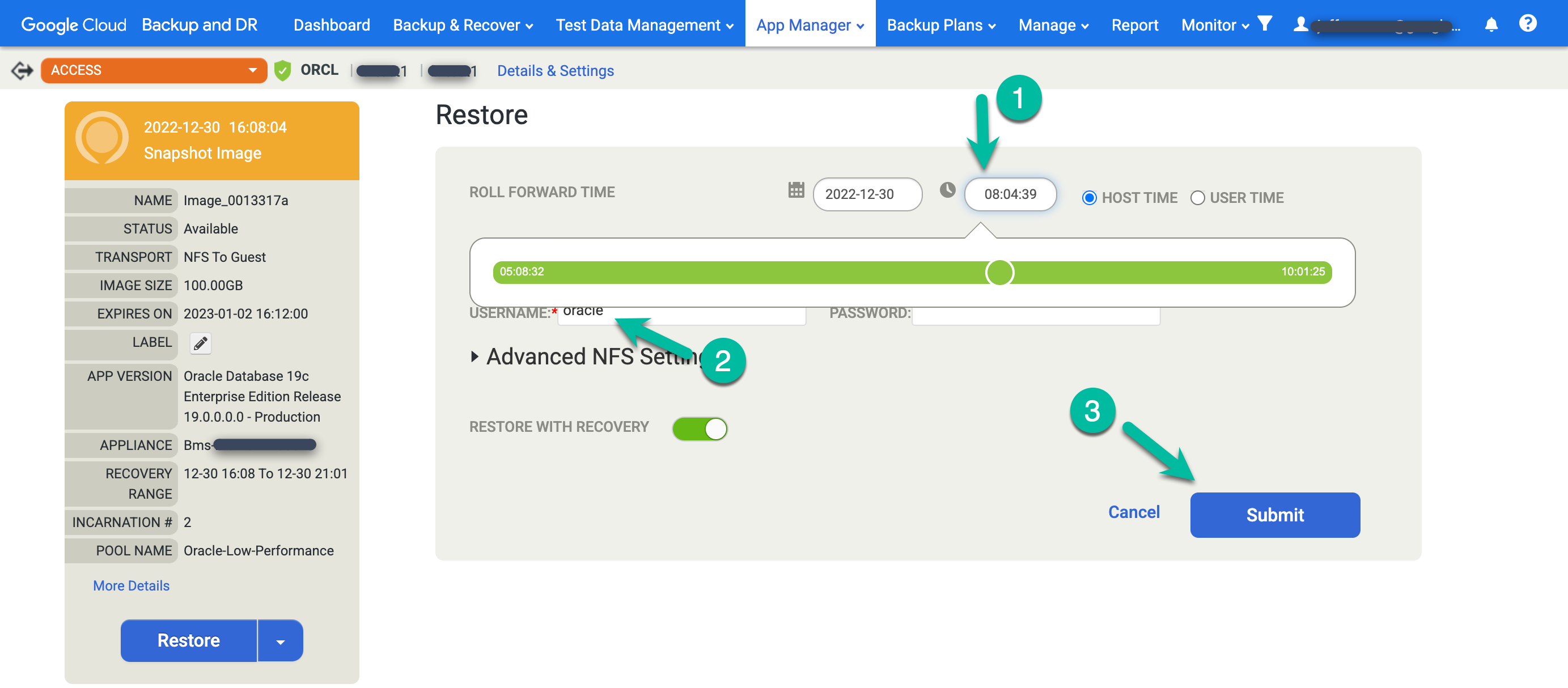

Escolha as opções de restauro.

- Selecione a Hora de transferência. Clique no relógio e escolha o ponto no tempo pretendido.

- Introduza o nome de utilizador que planeia usar para o Oracle.

- Se o seu sistema usar a autenticação de base de dados, introduza uma palavra-passe.

Para iniciar a tarefa, clique em Enviar.

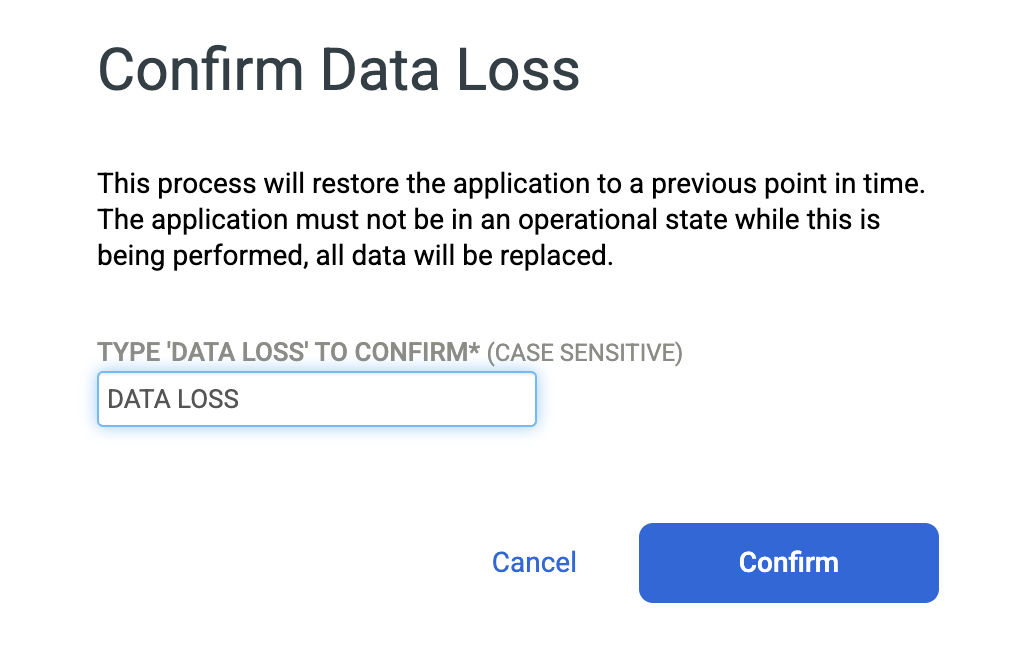

Escreva PERDA DE DADOS para confirmar que quer substituir a base de dados de origem e clique em Confirmar.

Monitorize o progresso e o sucesso das tarefas

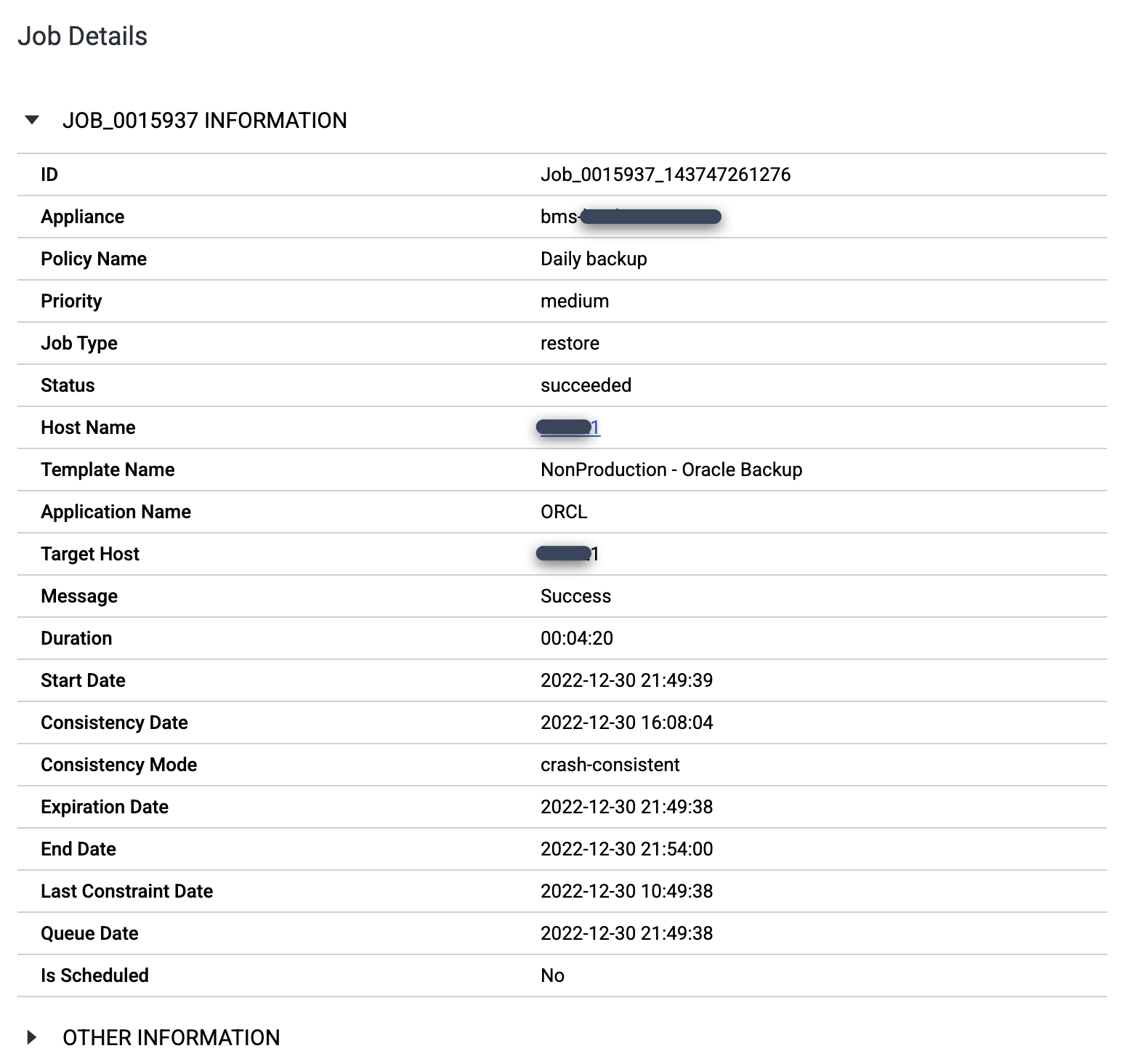

Para monitorizar a tarefa, aceda à página Monitorizar > Tarefas.

https://bmc-PROJECT_NUMBER-GENERATED_ID-dot-REGION.backupdr.googleusercontent.com/#jobs

Quando a tarefa estiver concluída, clique no Número da tarefa para rever os detalhes da tarefa e os metadados.

Proteja a base de dados restaurada

Quando a tarefa de restauro da base de dados é concluída, o sistema não faz uma cópia de segurança da base de dados automaticamente após o restauro. Por outras palavras, quando restaura uma base de dados que tinha anteriormente um plano de cópia de segurança, o plano de cópia de segurança não é ativado por predefinição.

Para verificar se o plano de cópia de segurança não está em execução, aceda à página Gestor de apps > Aplicações.

https://bmc-PROJECT_NUMBER-GENERATED_ID-dot-REGION.backupdr.googleusercontent.com/#applications

Encontre a base de dados restaurada na lista. O ícone de proteção muda de verde para amarelo, o que indica que o sistema não está agendado para executar tarefas de cópia de segurança para a base de dados.

Para proteger a base de dados restaurada, procure na coluna Aplicação a base de dados que quer proteger. Clique com o botão direito do rato no nome da base de dados e selecione Gerir plano de cópia de segurança.

Reative a tarefa de cópia de segurança agendada para a base de dados restaurada.

- Clique no menu Aplicar e selecione Ativar.

Confirme as definições avançadas da Oracle e clique em Ativar plano de cópia de segurança.

Resolução de problemas e otimização

Esta secção oferece algumas sugestões úteis para ajudar a resolver problemas das suas cópias de segurança da Oracle, otimizar o seu sistema e considerar ajustes para ambientes RAC e Data Guard.

Resolução de problemas de cópias de segurança da Oracle

As configurações da Oracle contêm várias dependências para garantir que a tarefa de cópia de segurança é bem-sucedida. Os passos seguintes oferecem várias sugestões para configurar as instâncias, os ouvintes e as bases de dados do Oracle de modo a garantir o sucesso.

Para verificar se o ouvinte do Oracle para o serviço e a instância que quer proteger está configurado e em execução, execute o comando

lsnrctl status:[oracle@test2 lib]$ lsnrctl status LSNRCTL for Linux: Version 19.0.0.0.0 - Production on 29-DEC-2022 07:43:37 Copyright (c) 1991, 2021, Oracle. All rights reserved. Connecting to (ADDRESS=(PROTOCOL=tcp)(HOST=)(PORT=1521)) STATUS of the LISTENER ------------------------ Alias LISTENER Version TNSLSNR for Linux: Version 19.0.0.0.0 - Production Start Date 23-DEC-2022 20:34:17 Uptime 5 days 11 hr. 9 min. 20 sec Trace Level off Security ON: Local OS Authentication SNMP OFF Listener Parameter File /u01/app/19c/grid/network/admin/listener.ora Listener Log File /u01/app/oracle/diag/tnslsnr/test2/listener/alert/log.xml Listening Endpoints Summary... (DESCRIPTION=(ADDRESS=(PROTOCOL=tcp)(HOST=test2.localdomain)(PORT=1521))) (DESCRIPTION=(ADDRESS=(PROTOCOL=ipc)(KEY=EXTPROC1521))) Services Summary... Service "+ASM" has 1 instance(s). Instance "+ASM", status READY, has 1 handler(s) for this service... Service "+ASM_DATADG" has 1 instance(s). Instance "+ASM", status READY, has 1 handler(s) for this service... Service "ORCL" has 1 instance(s). Instance "ORCL", status READY, has 1 handler(s) for this service... Service "ORCLXDB" has 1 instance(s). Instance "ORCL", status READY, has 1 handler(s) for this service... Service "f085620225d644e1e053166610ac1c27" has 1 instance(s). Instance "ORCL", status READY, has 1 handler(s) for this service... Service "orclpdb" has 1 instance(s). Instance "ORCL", status READY, has 1 handler(s) for this service... The command completed successfully

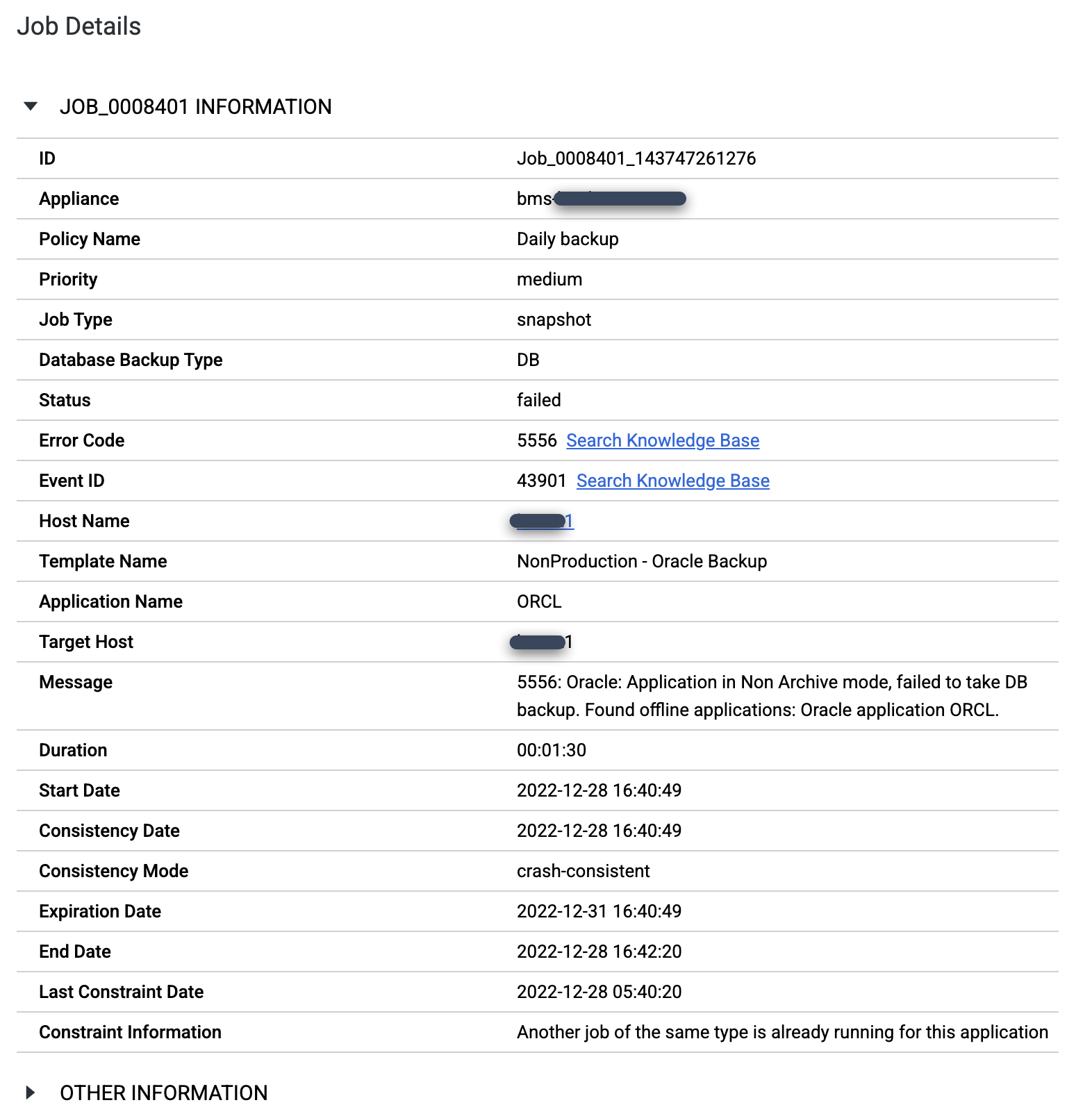

Verifique se configurou a base de dados Oracle no modo ARCHIVELOG. Se a base de dados for executada num modo diferente, pode ver tarefas com falhas com a mensagem Error Code 5556 da seguinte forma:

export ORACLE_HOME=ORACLE_HOME_PATH export ORACLE_SID=DATABASE_INSTANCE_NAME export PATH=$ORACLE_HOME/bin:$PATH sqlplus / as sysdba SQL> set tab off SQL> archive log list; Database log mode Archive Mode Automatic archival Enabled Archive destination +FRA Oldest online log sequence 569 Next log sequence to archive 570 Current log sequence 570

Ative a monitorização de alterações de blocos na base de dados Oracle. Embora não seja obrigatório para que a solução funcione, a ativação do acompanhamento de alterações de blocos evita a necessidade de realizar uma quantidade significativa de trabalho de pós-processamento para calcular os blocos alterados e ajuda a reduzir os tempos das tarefas de cópia de segurança:

SQL> select status,filename from v$block_change_tracking; STATUS FILENAME ---------- ------------------------------------------------------------------ ENABLED +DATADG/ORCL/CHANGETRACKING/ctf.276.1124639617

Confirme se a base de dados usa o seguinte:

spfilesqlplus / as sysdba SQL> show parameter spfile NAME TYPE VALUE ------------------ ----------- ------------ spfile string +DATA/ctdb/spfilectdb.ora

Ative o Direct NFS (dnfs) para anfitriões de bases de dados Oracle. Embora não seja obrigatório, se precisar do método mais rápido para fazer uma cópia de segurança e restaurar as bases de dados Oracle, o DNFS é a opção preferencial. Para melhorar ainda mais a taxa de transferência, pode alterar o disco de preparação por anfitrião e ativar o dnfs para o Oracle.

Configure tnsnames para resolução para anfitriões de bases de dados Oracle. Se não incluir esta definição, os comandos RMAN falham frequentemente. Segue-se um exemplo da saída:

[oracle@test2 lib]$ tnsping ORCL TNS Ping Utility for Linux: Version 19.0.0.0.0 - Production on 29-DEC-2022 07:55:18 Copyright (c) 1997, 2021, Oracle. All rights reserved. Used parameter files: Used TNSNAMES adapter to resolve the alias Attempting to contact (DESCRIPTION = (ADDRESS = (PROTOCOL = TCP)(HOST = test2.localdomain)(PORT = 1521)) (CONNECT_DATA = (SERVER = DEDICATED) (SERVICE_NAME = ORCL))) OK (0 msec)

O campo

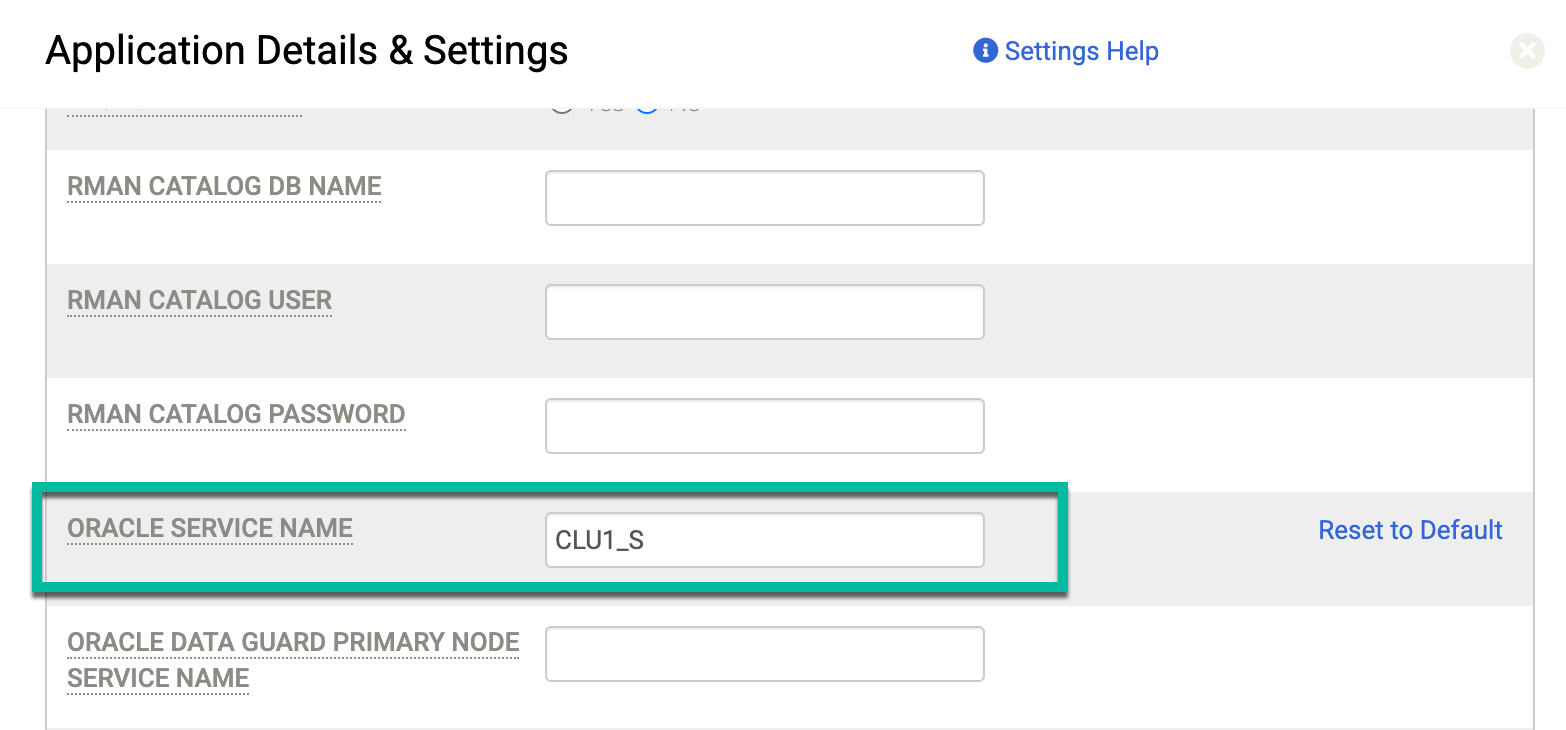

SERVICE_NAMEé importante para as configurações de RAC. O nome do serviço representa o alias usado para anunciar o sistema a recursos externos que comunicam com o cluster. Nas opções Detalhes e definições da base de dados protegida, use a Definição avançada para o nome do serviço Oracle. Introduza o nome do serviço específico que quer usar nos nós que executam a tarefa de cópia de segurança.A base de dados Oracle usa o nome do serviço apenas para a autenticação da base de dados. A base de dados não usa o nome do serviço para a autenticação do SO. Por exemplo, o nome da base de dados pode ser CLU1_S e o nome da instância pode ser CLU1_S.

Se o nome do serviço Oracle não estiver listado, crie uma entrada de nome do serviço nos servidores no ficheiro tnsnames.ora localizado em

$ORACLE_HOME/network/adminou em$GRID_HOME/network/adminadicionando a seguinte entrada:CLU1_S = (DESCRIPTION = (ADDRESS = (PROTOCOL = TCP)(HOST =

)(PORT = 1521)) (CONNECT_DATA = (SERVER = DEDICATED) (SERVICE_NAME = CLU1_S) ) ) Se o ficheiro tnsnames.ora estiver numa localização não padrão, indique o caminho absoluto para o ficheiro na página Detalhes e definições da aplicação, conforme descrito no artigo Configure os detalhes e as definições da aplicação para bases de dados Oracle.

Confirme que configurou corretamente a entrada do nome do serviço para a base de dados. Inicie sessão no Oracle Linux e configure o ambiente Oracle:

TNS_ADMIN=TNSNAMES.ORA_FILE_LOCATION tnsping CLU1_S

Reveja a conta de utilizador da base de dados para garantir uma ligação bem-sucedida à aplicação de cópia de segurança e recuperação de desastres:

sqlplus act_rman_user/act_rman_user@act_svc_dbstd as sysdba

Na página Detalhes e definições da aplicação descrita em Detalhes e definições da aplicação para bases de dados Oracle, introduza o nome do serviço que criou (CLU1_S) no campo Nome do serviço Oracle:

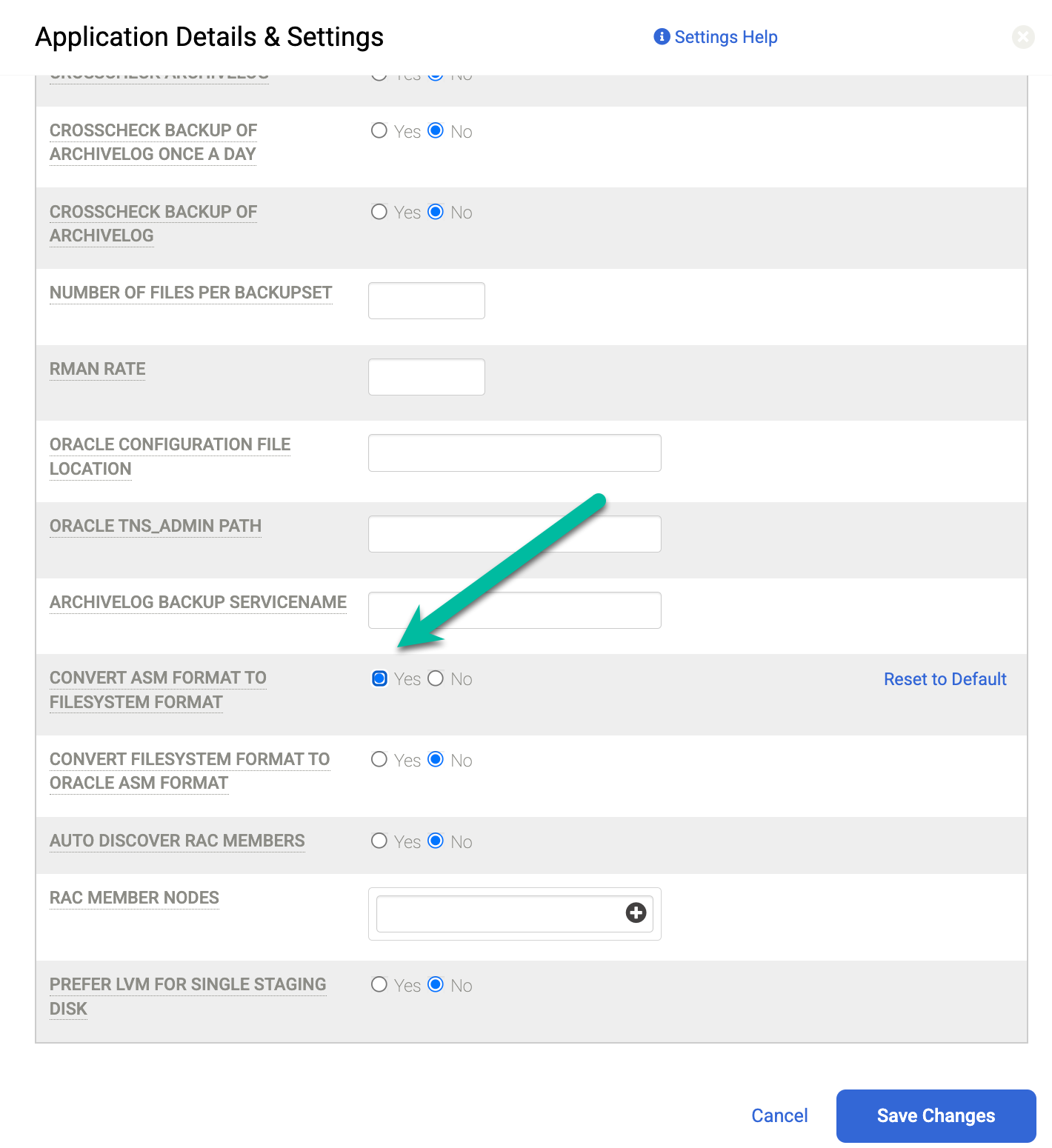

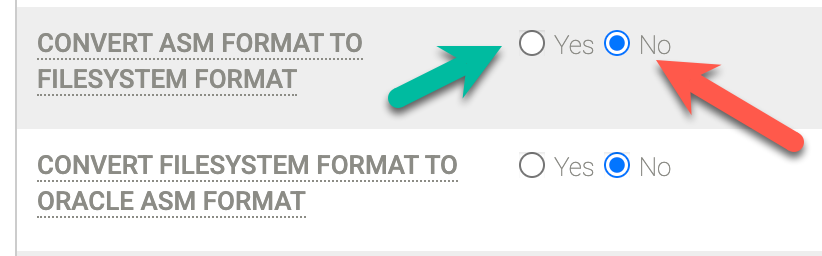

O código de erro 870 indica que "as cópias de segurança do ASM com o ASM em discos de preparação do NFS não são suportadas". Se receber este erro, significa que não tem a definição correta configurada em Detalhes e definições para a instância que quer proteger. Nesta configuração incorreta, o anfitrião usa o NFS para o disco de preparação, mas a base de dados de origem é executada no ASM.

Para corrigir este problema, defina o campo Converter formato ASM para formato de sistema de ficheiros como Sim. Depois de alterar esta definição, volte a executar a tarefa de cópia de segurança.

O código de erro 15 indica que o sistema de cópia de segurança e recuperação de desastres "Não foi possível ligar ao anfitrião de cópia de segurança". Se receber este erro, indica um de três problemas:

- A firewall entre o dispositivo de cópia de segurança/recuperação e o anfitrião no qual instalou o agente não permite a porta TCP 5106 (a porta de escuta do agente).

- Não instalou o agente.

- O agente não está em execução.

Para corrigir este problema, reconfigure as definições da firewall conforme necessário e certifique-se de que o agente está a funcionar. Depois de corrigir a causa subjacente, execute o comando

service udsagent status. O exemplo de saída seguinte mostra que o serviço do agente de cópias de segurança e RD está a ser executado corretamente:[root@test2 ~]# service udsagent status Redirecting to /bin/systemctl status udsagent.service udsagent.service - Google Cloud Backup and DR service Loaded: loaded (/usr/lib/systemd/system/udsagent.service; enabled; vendor preset: disabled) Active: active (running) since Wed 2022-12-28 05:05:45 UTC; 2 days ago Process: 46753 ExecStop=/act/initscripts/udsagent.init stop (code=exited, status=0/SUCCESS) Process: 46770 ExecStart=/act/initscripts/udsagent.init start (code=exited, status=0/SUCCESS) Main PID: 46789 (udsagent) Tasks: 8 (limit: 48851) Memory: 74.0M CGroup: /system.slice/udsagent.service ├─46789 /opt/act/bin/udsagent start └─60570 /opt/act/bin/udsagent start Dec 30 05:11:30 test2 su[150713]: pam_unix(su:session): session closed for user oracle Dec 30 05:11:30 test2 su[150778]: (to oracle) root on none

As mensagens de registo das suas cópias de segurança podem ajudar a diagnosticar problemas. Pode aceder aos registos no anfitrião de origem onde as tarefas de cópia de segurança são executadas. Para as cópias de segurança da base de dados Oracle, existem dois ficheiros de registo principais disponíveis no diretório

/var/act/log:- UDSAgent.log–Google Cloud registo do agente de cópias de segurança e RD que regista pedidos de API, estatísticas de tarefas em execução e outros detalhes.

- SID_rman.log: registo do RMAN da Oracle que regista todos os comandos do RMAN.

Considerações adicionais da Oracle

Quando implementa o Backup and DR para bases de dados Oracle, tenha em atenção as seguintes considerações quando implementa o Data Guard e o RAC.

Considerações sobre o Data Guard

Pode fazer uma cópia de segurança dos nós principal e em espera do Data Guard. No entanto, se optar por proteger as bases de dados apenas dos nós de espera, tem de usar a autenticação da base de dados Oracle em vez da autenticação do SO quando fizer uma cópia de segurança da base de dados.

Considerações sobre o RAC

A solução de cópia de segurança e recuperação de desastres não suporta a cópia de segurança simultânea de vários nós numa base de dados RAC se o disco de preparação estiver definido para o modo NFS. Se o seu sistema exigir uma cópia de segurança simultânea de vários nós RAC, use Block (iSCSI) como o modo de disco de preparação e defina-o por anfitrião.

Para uma base de dados Oracle RAC que use o ASM, tem de colocar o ficheiro de controlo da captura instantânea

nos discos partilhados. Para validar esta configuração, estabeleça ligação ao RMAN e execute o comando

show all:

rman target / RMAN> show all

CONFIGURE RETENTION POLICY TO REDUNDANCY 1; # default CONFIGURE BACKUP OPTIMIZATION OFF; # default CONFIGURE DEFAULT DEVICE TYPE TO DISK; # default CONFIGURE CONTROLFILE AUTOBACKUP OFF; # default CONFIGURE CONTROLFILE AUTOBACKUP FORMAT FOR DEVICE TYPE DISK TO '%F'; # default CONFIGURE DEVICE TYPE DISK PARALLELISM 1 BACKUP TYPE TO BACKUPSET; # default CONFIGURE SNAPSHOT CONTROLFILE NAME TO '/mnt/ctdb/snapcf_ctdb.f';

Num ambiente RAC, tem de mapear o ficheiro de controlo de instantâneos para um grupo de discos ASM

partilhado. Para atribuir o ficheiro ao grupo de discos do ASM, use o comando

Configure Snapshot Controlfile Name:

CONFIGURE SNAPSHOT CONTROLFILE NAME TO '+/snap_ .f';

Recomendações

Consoante os seus requisitos, pode ter de tomar decisões relativamente a determinadas funcionalidades que têm um efeito na solução geral. Algumas decisões podem afetar o preço, o que, por sua vez, pode afetar o desempenho, como escolher discos persistentes padrão (pd-standard) ou discos persistentes de desempenho (pd-ssd) para os conjuntos de instantâneos do dispositivo de cópia de segurança/recuperação.

Nesta secção, partilhamos as nossas opções recomendadas para ajudar a garantir o desempenho ideal da taxa de transferência da cópia de segurança da base de dados Oracle.

Selecione o tipo de máquina e o tipo de disco persistente ideais

Quando usa um dispositivo de cópia de segurança/recuperação com uma aplicação, como um sistema de ficheiros ou uma base de dados, pode medir o desempenho com base na rapidez com que os dados da instância do anfitrião são transferidos entre as instâncias do Compute Engine.

- As velocidades dos dispositivos de disco persistente do Compute Engine baseiam-se em três fatores: o tipo de máquina, a quantidade total de memória associada à instância e a contagem de vCPUs da instância.

- O número de vCPUs numa instância determina a velocidade da rede atribuída a uma instância do Compute Engine. A velocidade varia entre 1 Gbps para um vCPU partilhado e 16 Gbps para 8 ou mais vCPUs.

- Ao combinar estes limites,o Google Cloud Backup and DR usa por predefinição um e2-standard-16 para um tipo de máquina de tamanho padrão para um dispositivo de cópia de segurança/recuperação. A partir deste ponto de partida, tem três opções para a atribuição de disco:

Choice |

Disco de conjunto |

Gravações máximas sustentadas |

Leituras sustentadas máximas |

Mínimo |

10 GB |

N/A |

N/A |

Standard |

4096 GB |

400 MiB/s |

1200 MiB/s |

SSD |

4096 GB |

1000 MiB/s |

1200 MiB/s |

As instâncias do Compute Engine usam até 60% da respetiva rede atribuída para E/S nos discos persistentes anexados e reservam 40% para outras utilizações. Para ver mais detalhes, consulte o artigo Outros fatores que afetam o desempenho.

Recomendação: selecionar um tipo de máquina e2-standard-16 e um mínimo de 4096 GB de PD-SSD oferece o melhor desempenho para dispositivos de cópia de segurança/recuperação. Em alternativa, pode selecionar um tipo de máquina n2-standard-16 para o seu dispositivo de cópia de segurança/recuperação. Esta opção oferece vantagens de desempenho adicionais na ordem dos 10 a 20%, mas acarreta custos adicionais. Se isto corresponder ao seu exemplo de utilização, contacte o apoio ao cliente da nuvem para fazer esta alteração.

Otimize os seus instantâneos

Para aumentar a produtividade de um único dispositivo de cópia de segurança/recuperação, pode executar tarefas de instantâneos simultâneas a partir de várias origens. Cada tarefa individual reduz a velocidade. No entanto, com tarefas suficientes, pode atingir o limite de gravação sustentado para os volumes do disco persistente no conjunto de instantâneos.

Quando usa o iSCSI para o disco de preparação, pode fazer uma cópia de segurança de uma única instância grande num dispositivo de cópia de segurança/recuperação com uma velocidade de gravação sustentada de aproximadamente 300 a 330 MB/s. Nos nossos testes, verificámos que isto se aplica a tudo, desde 2 TB até 80 TB numa imagem instantânea, partindo do princípio de que configura o anfitrião de origem e o dispositivo de cópia de segurança/recuperação com um tamanho ideal e que estão na mesma região e zona.

Escolha o disco de preparação correto

Se precisar de um desempenho e um débito significativos, o NFS direto pode adicionar vantagens significativas em comparação com o iSCSI como a escolha do disco de preparação a usar para as cópias de segurança da base de dados Oracle. O NFS direto consolida o número de ligações TCP, o que melhora a escalabilidade e o desempenho da rede.

Quando ativa o NFS direto para uma base de dados Oracle, configura uma quantidade suficiente de CPUs de origem (por exemplo, 8 vCPUs e 8 canais RMAN) e estabelece uma ligação de 10 GB entre a extensão regional da solução Bare Metal e Google Cloud, pode fazer uma cópia de segurança de uma única base de dados Oracle com um débito aumentado entre 700 e 900+ MB/s. As velocidades de restauro do RMAN também beneficiam do NFS direto, onde pode ver os níveis de débito atingirem o intervalo de 850 MB/s e superior.

Equilibre o custo e o débito

Também é importante compreender que todos os dados de cópia de segurança são armazenados num formato comprimido no conjunto de instantâneos do dispositivo de cópia de segurança/recuperação, o que é feito para reduzir os custos. Os custos gerais de desempenho para esta vantagem da compressão são marginais. No entanto, para dados encriptados (TDE) ou conjuntos de dados fortemente comprimidos, é provável que haja algum impacto mensurável, embora marginal, nos seus números de débito.

Compreenda os fatores que afetam o desempenho da rede e dos seus servidores de cópia de segurança

Os seguintes itens afetam a E/S de rede entre o Oracle na Solução Bare Metal e os seus servidores de cópia de segurança em Google Cloud:

Armazenamento flash

Semelhante ao Google Cloud Persistent Disk, as matrizes de armazenamento flash que fornecem o armazenamento para sistemas da Bare Metal Solution aumentam as capacidades de I/O com base na quantidade de armazenamento que atribui ao anfitrião. Quanto mais armazenamento atribuir, melhor é a E/S. Para resultados consistentes, recomendamos que disponibilize, pelo menos, 8 TB de armazenamento flash.

Latência de rede

Google Cloud As tarefas de cópia de segurança e RD são sensíveis à latência de rede entre os anfitriões da Solução Bare Metal e o dispositivo de cópia de segurança/recuperação em Google Cloud. Pequenos aumentos na latência podem criar grandes alterações nos tempos de cópia de segurança e restauro. As diferentes zonas do Compute Engine oferecem diferentes latências de rede aos anfitriões da Bare Metal Solution. É uma boa ideia testar cada zona para um posicionamento ideal do dispositivo de cópia de segurança/recuperação.

Número de processadores usados

Os servidores da Solução Bare Metal estão disponíveis em vários tamanhos. Recomendamos que ajuste os seus canais RMAN de acordo com as CPUs disponíveis, com uma velocidade potencialmente maior em sistemas maiores.

Cloud Interconnect

A interligação híbrida entre a Bare Metal Solution e o Google Cloud está disponível em vários tamanhos, como 5 Gbps, 10 Gbps e 2 x 10 Gbps, com desempenho total a partir da opção de 10 GB dupla. Também é possível configurar um link de interligação dedicado que vai ser usado exclusivamente para operações de cópia de segurança e restauro. Esta opção é recomendada para clientes que pretendam isolar o respetivo tráfego de cópia de segurança do tráfego de base de dados ou de aplicações que possa atravessar o mesmo link, ou garantir a largura de banda total quando as operações de cópia de segurança e restauro são críticas para garantir que cumpre o objetivo do ponto de recuperação (RPO) e o objetivo do tempo de recuperação (RTO).

O que se segue

Seguem-se alguns links e informações adicionais sobre a Google Cloud cópia de segurança e a recuperação de desastres que podem ser úteis.

- Para ver passos adicionais relativos à configuração da Google Cloud cópia de segurança e RD, consulte a documentação do produto de cópia de segurança e RD.

- Para ver a instalação de produtos e demonstrações de funcionalidades, consulte a playlist de vídeos do Google Cloud Backup and DR.

- Para ver informações de compatibilidade para a Google Cloud cópia de segurança e a recuperação de desastres, consulte o artigo Matriz de apoio técnico: cópia de segurança e recuperação de desastres. É importante verificar se está a executar versões suportadas do Linux e instâncias da base de dados Oracle.

- Para ver passos adicionais relativos à proteção da base de dados Oracle, consulte os artigos Cópia de segurança e recuperação de desastres para bases de dados Oracle e Proteja uma base de dados Oracle descoberta.

- Os sistemas de ficheiros, como NFS, CIFS, ext3 e ext4, também podem ser protegidos com o Google Cloud Backup e DR. Para ver as opções disponíveis, consulte o artigo Aplique um plano de cópia de segurança para proteger um sistema de ficheiros.

- Para ativar alertas para o Google Cloud Backup and DR, consulte o artigo Configure um alerta baseado em registos e veja o vídeo Configuração das notificações de alerta do Google Cloud Backup and DR.

- Para abrir um registo de apoio técnico, contacte o apoio ao cliente do Google Cloud.