Access Approval リクエストの承認

このドキュメントでは、Access Approval リクエストを承認する方法について説明します。

始める前に

概要ページのコンセプトを理解していることを確認します。

承認を実行できるようにするプリンシパルに、ロジェクト、フォルダ、または組織に対する Access Approval 承認者(

roles/accessapproval.approver)IAM ロールをプAccess Approval 承認者 IAM ロールは、個々のユーザー、サービス アカウント、Google グループのいずれかに付与できます。カスタム署名鍵を使用する場合は、リソースの Access Approval サービス アカウントに Cloud KMS 暗号鍵の署名者 / 検証者(

roles/cloudkms.signerVerifier)IAM ロールも付与する必要があります。Google が管理する署名鍵を使用している場合は、他の権限を指定する必要はありません。IAM ロールの付与については、単一のロールを付与するをご覧ください。

通知を受け取る設定を構成する

Access Approval リクエストを受け取るには、次の方法があります。

- メールでリクエストを受信する。

- Pub/Sub 経由でリクエストを受信する。

メールと Pub/Sub 通知の設定の手順に沿って、これらのオプションの両方を選択できます。

Access Approval リクエストを承認する

承認者としてユーザーを登録すると、そのユーザーはすべてのアクセス リクエストを受け取ります。

Console

Google Cloud コンソールを使用して Access Approval リクエストを承認するには、次の操作を行います。

保留中の承認リクエストをすべて表示するには、Google Cloud コンソールの [アクセス承認] ページに移動します。

Access Approval リクエストをメールで受け取るように設定している場合は、承認リクエストとともに送信されたメールのリンクをクリックして、このページに移動することもできます。

リクエストを承認するには [承認] を、

リクエストを拒否することもできます。リクエストを拒否しない場合でもアクセスは拒否され続けるため、リクエストの拒否は任意です。

14 日以内にリクエストまたは Google 社員のアクセス リクエストを承認しない場合、リクエストは自動的に拒否されます。

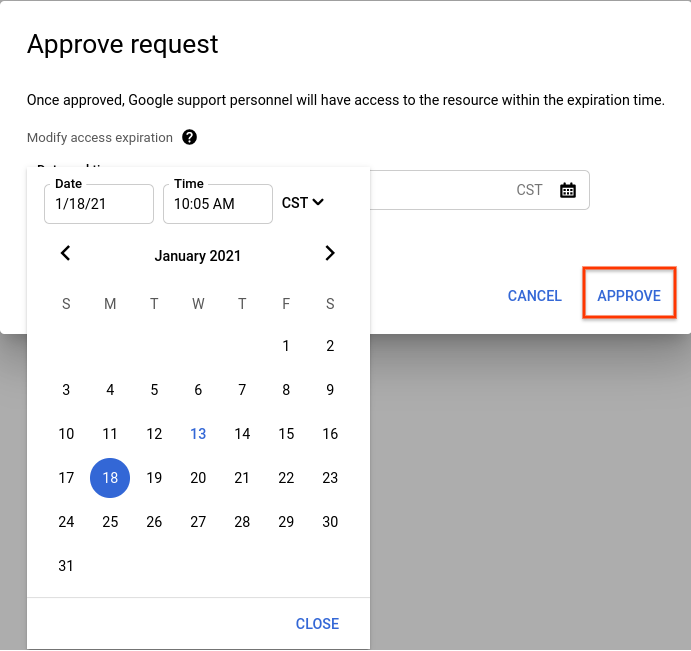

表示されたダイアログ ボックスで、アクセスの有効期限の日時を選択します。

[承認] を選択して、設定した有効期限の日時までアクセスを承認します。

省略可: リクエストを承認した後にリクエストの署名を検証するには、リクエスト署名を検証するの手順に沿って操作します。

cURL

cURL を使用して Access Approval リクエストを承認するには、次の操作を行います。

- Pub/Sub メッセージから

approvalRequest名を取得します。 approvalRequestを承認または拒否する API 呼び出しを実行します。# HTTP POST request with empty body (an effect of using -d '') # service-account-credential.json is attained by going to the # IAM -> Service Accounts menu in the cloud console and creating # a service account. curl -H "$(oauth2l header --json service-account-credentials.json cloud-platform)" \ -d '' https://accessapproval.googleapis.com/v1/projects/<var>PROJECT_ID</var>/approvalRequests/<var>APPROVAL_REQUEST_ID</var>:approveリクエストには、次のいずれかのオプションで返信できます。

アクション 効果 Google のアクセス状態 :approve承認リクエストを承認します。 承認前に拒否、承認後に承認。 :dismiss承認のリクエストを拒否します。アクションをしないのではなく、アクセス リクエストを拒否することをおすすめします。アクセス リクエストを拒否すると、Google 社員にフォローアップを促すメッセージが表示されます。 却下前に拒否、却下後に拒否。 アクションなし Google 社員のアクセスは引き続き拒否されます。 requestedExpirationの期間が経過した後に Google 社員がリソースにアクセスするためには、新しいリクエストを開く必要があります。対応する前に拒否、有効期限後に拒否。

リクエストを承認すると、リクエストのステータスが Approved に変わります。承認範囲に一致する属性を持つ Google 社員は、承認された期間内であればアクセスできます。これらの一致特性には、同じ理由、ロケーション、デスクの場所が含まれます。

Access Approval では、アクセスをリクエストした Google 社員に IAM ロールや新しい権限は付与されません。

Google 社員のアクセス リクエストを承認しない場合、Google 社員に対してアクセスが拒否されます。リクエストを拒否すると、保留中のリクエストのリストからのみ削除されます。承認リクエストを拒否しない場合、アクセスは引き続き拒否されます。

有効にすると、アクセスの透明性は、承認したコア カスタマー コンテンツへのすべてのアクセスをログに記録します。

承認の有効期限が切れるか、アクセスの理由が無効になるまで、Google の担当者に対するアクセスが許可されます。たとえば、Google の担当者がアクセスをリクエストしたサポートケースがクローズされた場合、アクセスは期限切れになります。

次のステップ

- Access Approval の通知から除外される Google 社員によるアクションについて学習する。

- Access Approval リクエストのフィールドについて学習する。