Cloud Workstations vous permet de créer et d'utiliser des images personnalisées pour vos postes de travail. Une fois qu'une image personnalisée est utilisée, il est utile d'automatiser sa reconstruction afin d'intégrer les correctifs et les mises à jour disponibles dans les images de base.

Dans ce tutoriel, vous allez apprendre à créer un pipeline automatisé pour vous assurer d'inclure les mises à jour et les correctifs de sécurité dans vos images de postes de travail personnalisées.

Préparer l'environnement

Avant de continuer, assurez-vous de définir les variables d'environnement suivantes.

Définissez l'ID du projet Cloud que vous prévoyez d'utiliser :

PROJECT_ID=$PROJECT_IDDéfinissez le nom d'utilisateur GitHub où vous prévoyez de stocker votre dépôt :

GITHUB_USER=$GITHUB_IDDéfinissez les variables

PROJECT_NUMBERetREGIONà utiliser tout au long du processus :PROJECT_NUMBER=$(gcloud projects describe $PROJECT_ID \ --format='value(projectNumber)') REGION=$REGIONDans l'exemple précédent, remplacez $REGION par le nom de la région que vous prévoyez d'utiliser (par exemple,

us-central1).Pour en savoir plus sur les régions disponibles, consultez Emplacements Cloud Workstations.

Créer un dépôt Artifact Registry

Dans ce tutoriel, vous allez utiliser Artifact Registry pour stocker et analyser vos images.

Créez un dépôt à l'aide de la commande suivante :

gcloud artifacts repositories create custom-images \ --repository-format=docker \ --location=$REGION \ --description="Docker repository"Remplacez $REGION par le nom de la région que vous prévoyez d'utiliser.

Configurez Docker pour qu'il utilise vos identifiants de la CLI

gcloudlorsque vous accédez à Artifact Registry.gcloud auth configure-docker $REGION-docker.pkg.devPour désactiver Artifact Analysis, exécutez la commande suivante :

gcloud services disable containerscanning.googleapis.com

Configurer votre dépôt GitHub

En pratique, vous conservez le fichier Dockerfile de vos images personnalisées dans un dépôt Git. Le processus automatisé accède à ce dépôt lors du processus de compilation pour extraire les configurations et le fichier Dockerfile pertinents.

Dupliquer l'exemple de dépôt

Pour dupliquer un dépôt d'exemple qui fournit des définitions de conteneur, procédez comme suit :

- Cliquez sur ce lien pour créer un fork du dépôt

software-delivery-workshop. - Si vous y êtes invité, connectez-vous à GitHub.

- Sélectionnez votre nom d'utilisateur GitHub comme propriétaire. Le nom du dépôt s'affiche sous la forme

software-delivery-workshop. - Cliquez sur Create fork (Créer un fork) et patientez quelques secondes.

Connecter Cloud Build à GitHub

Ensuite, connectez ce dépôt à Cloud Build à l'aide de la fonctionnalité de connexion GitHub intégrée. Cliquez sur le lien vers le dépôt GitHub et suivez les instructions pour terminer la procédure. Vous n'avez pas besoin de créer le déclencheur à la dernière étape de l'assistant. Vous pouvez ignorer les dernières étapes, car vous pourrez le faire plus tard à partir de la ligne de commande.

Si vous utilisez une autre solution de dépôt Git, vous pouvez également suivre les instructions pour connecter Cloud Build à GitLab ou Bitbucket.

Créer un déclencheur Cloud Build

L'exemple de dépôt contient une définition de conteneur et une configuration Cloud Build utilisées pour créer l'image de conteneur. Dans cette étape, vous allez créer un déclencheur Cloud Build qui exécute les instructions du fichier cloudbuild.yaml que vous trouverez dans le dossier labs/cloudbuild-scheduled-jobs/code-oss-java.

gcloud builds triggers create manual \

--name=custom-image-trigger \

--repo=$GITHUB_USER/software-delivery-workshop \

--repo-type=GITHUB \

--branch=main \

--build-config=labs/cloudbuild-scheduled-jobs/code-oss-java/cloudbuild.yaml \

--substitutions=_REGION=$REGION,_AR_REPO_NAME=custom-images,_AR_IMAGE_NAME=code-oss-java,_IMAGE_DIR=labs/cloudbuild-scheduled-jobs/code-oss-java

TRIGGER_ID=$(gcloud builds triggers list \

--filter=name="custom-image-trigger" --format="value(id)")

Cet exemple configure les éléments suivants :

- La commande CLI

gcloudcrée un déclencheur manuel dans Cloud Build, nommécustom-image-trigger, comme indiqué par l'indicateurnamesur la deuxième ligne. - Les trois lignes suivantes contiennent des indicateurs liés au dépôt GitHub source :

- Chemin d'accès au dépôt

- Type de dépôt

- Branche Git à compiler

- L'indicateur

build-configindique le chemin d'accès au fichier Cloud Build dans le dépôt Git. Pour rendre le job dynamique, utilisez l'option

substitutions. Pour ce job, la commande transmet les variables suivantes :- Région,

$_REGION - Nom du dépôt Artifact Registry,

$_AR_REPO_NAME - Nom de l'image du conteneur,

$_AR_IMAGE_NAME - Emplacement du fichier Dockerfile à compiler,

$_IMAGE_DIR

Consultez le fichier cloudbuild.yaml pour voir comment ces variables sont utilisées dans le processus.

- Région,

Une fois le déclencheur créé, son nom unique est récupéré et stocké dans la variable d'environnement

$TRIGGER_IDpour une utilisation ultérieure.

Configurer Cloud Scheduler

Pour vous assurer que vos images sont à jour avec les dernières mises à jour et les derniers correctifs, utilisez Cloud Scheduler pour exécuter le déclencheur Cloud Build à une fréquence définie. Pour ce tutoriel, le job s'exécute tous les jours. En pratique, définissez cette valeur sur une fréquence adaptée aux besoins de votre organisation pour vous assurer que les dernières mises à jour sont toujours incluses.

Attribuez un rôle requis au compte de service par défaut pour appeler le déclencheur Cloud Build :

gcloud projects add-iam-policy-binding $PROJECT_ID \ --member="serviceAccount:$PROJECT_NUMBER-compute@developer.gserviceaccount.com" \ --role="roles/cloudbuild.builds.editor"Attribuez un rôle requis au compte de service Cloud Build pour importer des images dans Artifact Registry :

gcloud projects add-iam-policy-binding $PROJECT_ID \ --member=serviceAccount:$PROJECT_NUMBER@cloudbuild.gserviceaccount.com \ --role="roles/artifactregistry.admin"Créez le job Cloud Scheduler à l'aide de la commande suivante :

gcloud scheduler jobs create http run-build \ --schedule='0 1 * * *' \ --uri=https://cloudbuild.googleapis.com/v1/projects/$PROJECT_ID/locations/global/triggers/$TRIGGER_ID:run \ --location=us-central1 \ --oauth-service-account-email=$PROJECT_NUMBER-compute@developer.gserviceaccount.com \ --oauth-token-scope=https://www.googleapis.com/auth/cloud-platformLa tâche est définie pour s'exécuter une fois par jour. Toutefois, pour tester immédiatement la fonctionnalité, exécutez la tâche manuellement à partir de Cloud Scheduler :

- Sur la page Cloud Scheduler, recherchez l'entrée que vous venez de créer et qui s'appelle run-build.

- Dans la colonne "Actions", cliquez sur le menu d'options more_vertPlus pour cette ligne.

- Cliquez sur Forcer l'exécution d'un job pour tester le système manuellement.

Une fois la commande exécutée, accédez à la page d'historique Cloud Build pour examiner la progression :

Étudier les résultats

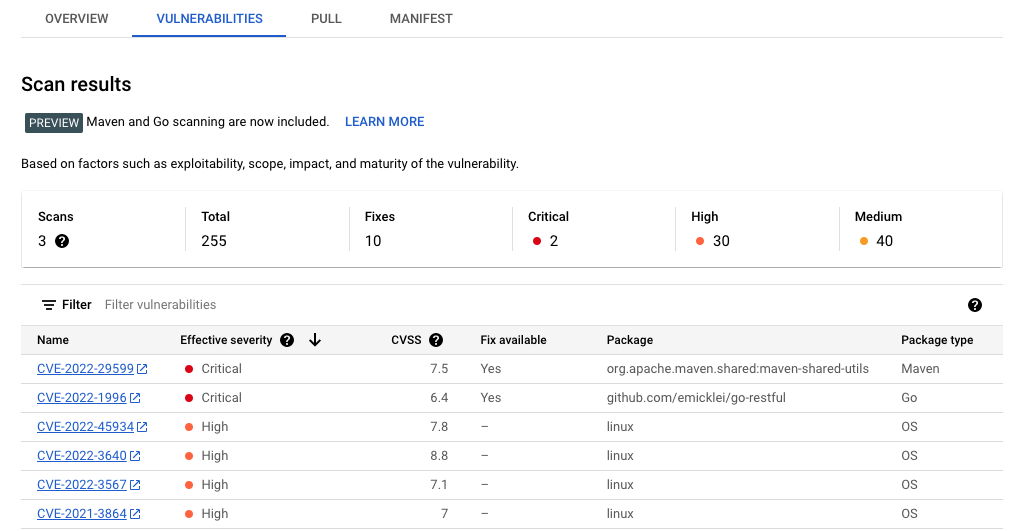

Comme vous avez activé l'API Container Scanning lors de la configuration, Artifact Registry analyse automatiquement les images pour détecter les failles de sécurité.

Pour examiner les failles :

Ouvrez la page "Dépôts Artifact Registry" :

Dans la liste des dépôts, cliquez sur un dépôt.

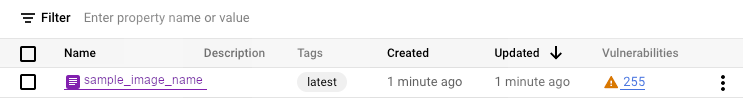

Cliquez sur le nom d'une image. Le nombre total de failles pour chaque résumé d'image s'affiche dans la colonne Vulnerabilities (Failles).

Pour afficher la liste des failles d'une image, cliquez sur le lien dans la colonne Vulnerabilities (Failles). Les informations sur la gravité, la disponibilité d'un correctif et le nom du package contenant la faille sont affichées dans la liste des failles.