이 문서에서는 고객 관리 암호화 키 (CMEK)를 사용하여 워크로드 관리자 평가 데이터를 암호화하는 방법을 설명합니다.

개요

기본적으로 Workload Manager는 저장 중 고객 콘텐츠를 암호화합니다. Workload Manager는 사용자 측의 추가 작업 없이 자동으로 암호화를 처리합니다. 이 옵션을 Google 기본 암호화라고 부릅니다.

암호화 키를 제어하려면 Workload Manager를 포함한 CMEK 통합 서비스와 함께 Cloud KMS에서 고객 관리 암호화 키(CMEK)를 사용하면 됩니다. Cloud KMS 키를 사용하면 보호 수준, 위치, 순환 일정, 사용 및 액세스 권한, 암호화 경계를 관리할 수 있습니다. Cloud KMS를 사용하면 감사 로그를 보고 키 수명 주기를 제어할 수도 있습니다. Google에서 데이터를 보호하는 대칭 키 암호화 키(KEK)를 소유하고 관리하는 대신 사용자가 Cloud KMS에서 이러한 키를 제어하고 관리할 수 있습니다.

CMEK로 리소스를 설정한 후 Workload Manager 리소스에 액세스하는 환경은 Google 기본 암호화를 사용하는 것과 유사합니다. 암호화 옵션에 대한 자세한 내용은 고객 관리 암호화 키(CMEK)를 참조하세요.

제한사항

Workload Manager의 CMEK 암호화에는 다음 제한사항이 적용됩니다.

CMEK는 워크로드 관리자 맞춤 규칙 유형 평가에만 사용할 수 있습니다. SAP 평가 또는 배포와 같은 기타 워크로드 관리자 기능은 저장된 고객 콘텐츠가 포함되지 않으므로 Google 기본 암호화를 사용합니다.

워크로드 관리자는 워크로드 관리자가 소유한 스토리지에만 CMEK 키를 적용합니다.

시작하기 전에

CMEK를 사용하려면 먼저 Cloud Key Management Service 키를 만들고 필요한 권한을 부여해야 합니다.

키링 및 키를 만듭니다.

프로젝트를 선택하고 Cloud KMS 가이드에서 대칭 키 만들기를 따라 키링과 키를 만듭니다. 키링 위치는 평가의 위치와 일치해야 합니다.

워크로드 관리자는 외부 관리 키를 지원합니다. 자세한 내용은 Cloud External Key Manager를 참고하세요.

권한 부여

Cloud KMS 키에 대한 액세스 권한을 제공하려면 워크로드 관리자 서비스 에이전트에

roles/cloudkms.cryptoKeyEncrypterDecrypter역할을 부여합니다. 서비스 에이전트는service-PROJECT_ID@gcp-sa-workloadmanager.iam.gserviceaccount.com이며, 여기서 PROJECT_ID는 평가가 생성된 프로젝트 ID입니다.

맞춤 규칙 유형 평가에서 CMEK가 작동하는 방식

이 섹션에서는 맞춤 규칙 유형 평가에서 CMEK가 작동하는 방식을 설명합니다.

KMS 키 프로비저닝

맞춤 규칙 유형 평가를 생성하거나 업데이트하는 과정에서 Cloud KMS 키를 제공할 수 있습니다. 이 조항은 선택사항입니다. Cloud KMS 키가 지정되지 않은 경우 워크로드 관리자는 Google 기본 암호화를 사용합니다.

제공된 Cloud KMS 키가 있어야 하며 Workload Manager 서비스 계정에 암호화/복호화 역할(roles/cloudkms.cryptoKeyEncrypterDecrypter)이 할당되어 있어야 Cloud KMS 키를 사용할 수 있습니다. 워크로드 관리자는 평가 생성 또는 업데이트 중에 Cloud KMS 키를 검증하고 오류를 반환합니다.

데이터 암호화

프로비저닝된 Cloud KMS 키로 평가를 실행하면 워크로드 관리자가 제공된 Cloud KMS 키를 사용하여 워크로드 관리자가 소유한 스토리지를 암호화합니다.

평가 작업에서 사용하는 임시 Cloud Storage 버킷입니다. 임시 Cloud Storage 버킷은 평가가 시작될 때 생성되고 평가가 끝날 때 삭제됩니다.

평가 결과가 저장되는 BigQuery 데이터 세트입니다.

Workload Manager는 맞춤 규칙을 저장하는 Cloud Storage 버킷이나 평가 결과를 저장하는 데 사용하는 외부 BigQuery 데이터 세트의 데이터를 암호화하는 데 이러한 키를 사용하지 않습니다.

데이터 액세스

워크로드 관리자는 평가를 실행할 때 제공된 Cloud KMS 키 기본 버전으로 평가 결과를 암호화합니다. 특정 Cloud KMS 키 버전이 사용 설정된 상태로 유지되면 평가 결과에 액세스하고 이를 볼 수 있습니다.

평가 결과 액세스는 KMS 키 순환의 영향을 받지 않습니다. 키 순환은 새 버전을 생성하며 이전 버전은 그대로 유지됩니다.

키가 순환되면 평가 결과가 다시 암호화되지 않습니다.

맞춤 규칙 유형 평가를 위한 CMEK 구성

맞춤 규칙 유형 평가에 CMEK를 사용하려면 먼저 Cloud KMS에서 키를 만든 다음 시작하기 전에에 설명된 대로 키에 필요한 권한을 부여합니다. 그런 다음 키를 사용하여 평가를 만들거나 업데이트하고, 평가를 실행하고, 평가 결과를 볼 수 있습니다.

CMEK로 평가 만들기

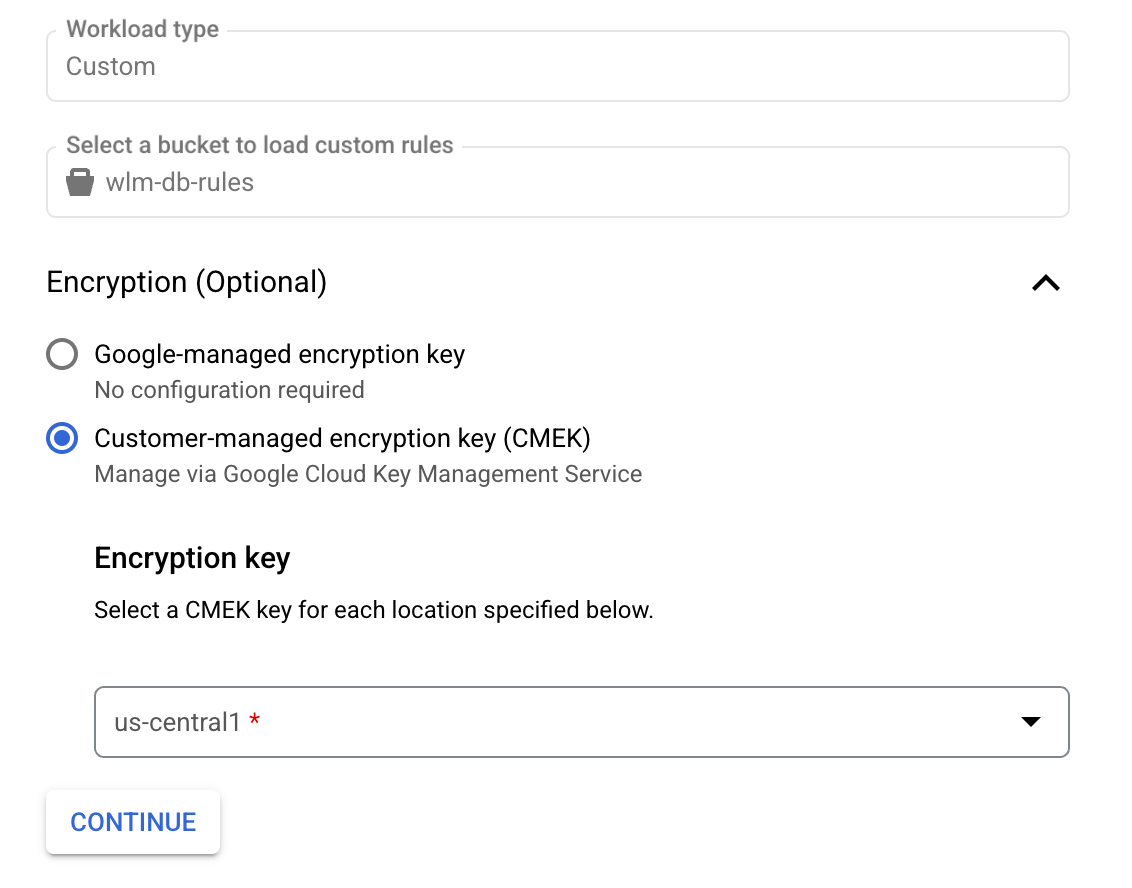

평가 만들기 페이지에 설명된 것과 동일한 방식으로 CMEK를 사용하여 맞춤 규칙 유형 평가를 만들 수 있습니다. 리전을 선택한 후 CMEK를 사용 설정할 수 있습니다.

암호화 (선택사항) 목록에서 고객 관리 암호화 키 (CMEK)를 선택합니다.

Cloud KMS 키를 선택합니다.

CMEK로 평가 업데이트

CMEK 키를 사용하도록 평가를 업데이트할 수 있습니다.

평가 수정 페이지의 암호화 (선택사항) 목록에서 고객 관리 암호화 키 (CMEK)를 선택합니다.

Cloud KMS 키를 선택합니다.

CMEK로 평가 결과 보기

평가 결과 보기 페이지에 설명된 것과 동일한 방식으로 평가 결과를 볼 수 있습니다. 추가 작업은 필요하지 않습니다.

Cloud KMS 할당량 및 Workload Manager

Workload Manager에서 CMEK를 사용하는 경우 프로젝트에서 Cloud KMS 암호화 요청 할당량을 사용할 수 있습니다. 예를 들어 CMEK로 암호화된 워크로드 관리자 평가가 이러한 할당량을 사용할 수 있습니다. CMEK 키를 사용하는 암호화 및 복호화 작업은 하드웨어 (Cloud HSM) 또는 외부(Cloud EKM) 키를 사용하는 경우에만 Cloud KMS 할당량에 영향을 미칩니다. 자세한 내용은 Cloud KMS 할당량을 참고하세요.

외부 키의 경우 암호화 작업에 대한 기본 할당량은 키 프로젝트당 100QPS입니다. 필요한 경우 더 높은 EKM 할당량을 요청할 수 있습니다.

다음 단계

- Google Cloud의 CMEK 자세히 알아보기

- 다른 Google Cloud제품에서 CMEK를 사용하는 방법 알아보기