このドキュメントでは、顧客管理の暗号鍵(CMEK)を使用して Workload Manager 評価データを暗号化する方法について説明します。

概要

デフォルトでは、Workload Manager はお客様のコンテンツを保存時に暗号化します。暗号化は Workload Manager が行うため、ユーザー側での操作は必要ありません。このオプションは、Google のデフォルトの暗号化と呼ばれます。

暗号鍵を管理する場合は、Cloud KMS の顧客管理の暗号鍵(CMEK)を、Workload Manager などの CMEK 統合サービスで使用できます。Cloud KMS 鍵を使用すると、保護レベル、ロケーション、ローテーション スケジュール、使用とアクセスの権限、暗号境界を制御できます。Cloud KMS を使用すると、監査ログを表示し、鍵のライフサイクルを管理することもできます。データを保護する対称鍵暗号鍵(KEK)は Google が所有して管理するのではなく、ユーザーが Cloud KMS でこれらの鍵の制御と管理を行います。

CMEK を使用してリソースを設定した後は、Workload Manager リソースへのアクセスは、Google のデフォルトの暗号化を使用する場合と同様です。暗号化オプションの詳細については、顧客管理の暗号鍵(CMEK)をご覧ください。

制限事項

Workload Manager の CMEK 暗号化には、次の制限が適用されます。

CMEK は、Workload Manager のカスタムルール タイプの評価でのみ使用できます。SAP の評価やデプロイなどの他の Workload Manager 機能では、保存中の顧客コンテンツが関与しないため、Google のデフォルトの暗号化が使用されます。

Workload Manager は、Workload Manager が所有するストレージにのみ CMEK 鍵を適用します。

始める前に

CMEK を使用する前に、Cloud Key Management Service 鍵を作成し、必要な権限を付与する必要があります。

キーリングと鍵を作成します。

プロジェクトを選択し、対称鍵の作成に関する Cloud KMS ガイドに従って、キーリングと鍵を作成します。キーリングのロケーションは、評価のロケーションと一致している必要があります。

Workload Manager は外部管理鍵をサポートしています。詳細については、Cloud External Key Manager をご覧ください。

権限を付与します。

Cloud KMS 鍵へのアクセス権を付与するには、Workload Manager サービス エージェントに

roles/cloudkms.cryptoKeyEncrypterDecrypterロールを付与します。サービス エージェントはservice-PROJECT_ID@gcp-sa-workloadmanager.iam.gserviceaccount.comです。ここで、PROJECT_ID は評価が作成されるプロジェクト ID です。

カスタムルールタイプの評価での CMEK の仕組み

このセクションでは、カスタムルールタイプの評価で CMEK がどのように機能するかについて説明します。

KMS 鍵のプロビジョニング

カスタムルールタイプの評価の作成または更新プロセスで、Cloud KMS 鍵を指定できます。この規定は任意です。Cloud KMS 鍵が指定されていない場合、Workload Manager は Google のデフォルトの暗号化を使用します。指定された Cloud KMS 鍵が存在し、Workload Manager サービス アカウントに Cloud KMS 鍵を使用するための暗号化/復号のロール(roles/cloudkms.cryptoKeyEncrypterDecrypter)が割り当てられている必要があります。Workload Manager は、評価の作成または更新時に Cloud KMS 鍵を検証し、エラーを返します。

データ暗号化

プロビジョニングされた Cloud KMS 鍵を使用して評価を実行すると、Workload Manager は、指定された Cloud KMS 鍵を使用して Workload Manager が所有するストレージを暗号化します。

評価オペレーションで使用される一時的な Cloud Storage バケット。一時的な Cloud Storage バケットは、評価の開始時に作成され、評価の終了時に削除されます。

評価結果が保存される BigQuery データセット。

Workload Manager は、カスタムルールを保存する Cloud Storage バケット内のデータや、評価結果の保存に使用する外部 BigQuery データセット内のデータの暗号化にこれらの鍵を使用しません。

データアクセス

Workload Manager は、評価の実行時に、指定された Cloud KMS 鍵のプライマリ バージョンで評価結果を暗号化します。特定の Cloud KMS 鍵バージョンが有効なままであれば、評価の結果にアクセスして表示できます。

評価結果へのアクセスは、KMS 鍵のローテーションの影響を受けません。鍵のローテーションにより新しいバージョンが作成され、以前のバージョンはそのまま残ります。

鍵がローテーションされても、評価結果は再暗号化されません。

カスタムルールタイプの評価用に CMEK を構成する

カスタムルールタイプの評価に CMEK を使用するには、まず Cloud KMS で鍵を作成し、始める前にで説明されているように、鍵に必要な権限を付与します。その後、このキーを使用して評価の作成や更新、評価の実行、評価結果の表示を行うことができます。

CMEK を使用して評価を作成する

評価の作成ページで説明されている方法と同じ方法で、CMEK を使用してカスタムルールタイプの評価を作成できます。リージョンを選択した後で CMEK を有効にできます。

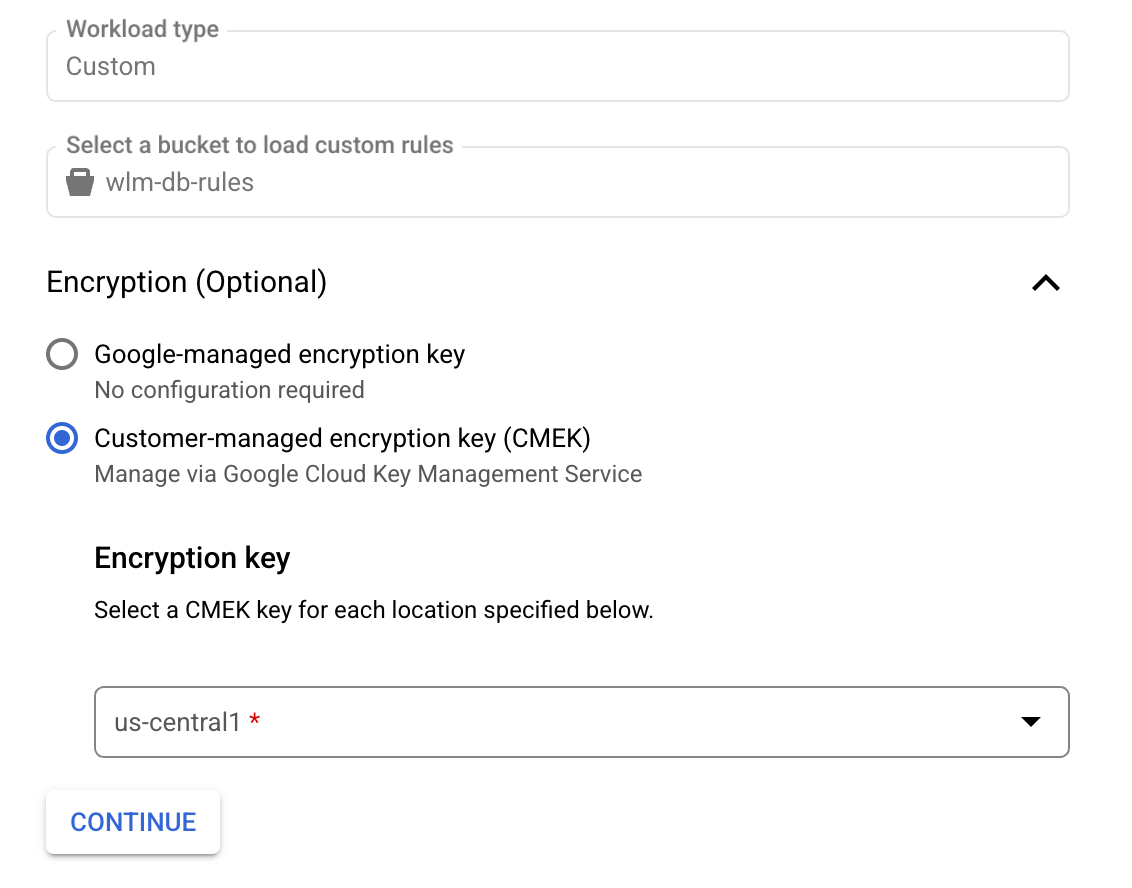

[暗号化(省略可)] リストで、[顧客管理の暗号鍵(CMEK)] を選択します。

Cloud KMS 鍵を選択します。

CMEK を使用して評価を更新する

CMEK 鍵を使用するように評価を更新できます。

評価の編集ページで、[暗号化(省略可)] リストから [顧客管理の暗号鍵(CMEK)] を選択します。

Cloud KMS 鍵を選択します。

CMEK を使用して評価結果を表示する

評価結果は、評価結果の表示ページで説明されている方法で確認できます。追加の作業は必要ありません。

Cloud KMS の割り当てと Workload Manager

Workload Manager で CMEK を使用すると、プロジェクトで Cloud KMS 暗号リクエストの割り当てを使用できます。たとえば、CMEK で暗号化された Workload Manager の評価では、これらの割り当てが消費されることがあります。 CMEK 鍵を使用する暗号化と復号の処理は、ハードウェア(Cloud HSM)鍵または外部(Cloud EKM)鍵を使用する場合にのみ、Cloud KMS の割り当てに影響します。 詳細については、Cloud KMS の割り当てをご覧ください。

外部鍵の場合、暗号オペレーションのデフォルトの割り当ては、鍵プロジェクトあたり 100 QPS です。必要に応じて、EKM 割り当ての引き上げをリクエストできます。

次のステップ

- Google Cloudの CMEK について学習する。

- 他の Google Cloudプロダクトで CMEK を使用する方法を確認する。