Vous pouvez accéder aux Google Cloud produits et services à partir de votre code à l'aide des API Cloud. Ces API Cloud présentent une interface REST JSON simple que vous pouvez appeler via des bibliothèques clientes.

Ce document explique comment activer les API Cloud et ajouter des bibliothèques clientes Cloud à votre projet.

Parcourir les API Cloud

Pour explorer toutes les API Google Cloud disponibles dans votre IDE, procédez comme suit:

Accédez à Tools > Google Cloud Code > Cloud APIs (Outils > Google Cloud Code > API Cloud).

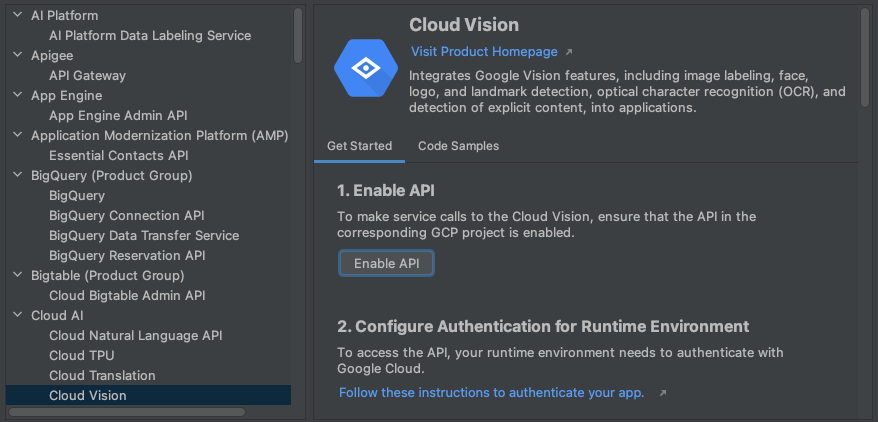

La fenêtre Gérer les API Google Cloud regroupe les API Cloud par catégorie. Vous pouvez également utiliser la barre de recherche Rechercher des API pour trouver des API spécifiques.

Cliquez sur une API pour afficher plus de détails, tels que son état, les instructions d'installation par langage des bibliothèques clientes correspondantes et la documentation correspondante.

Activer API Cloud

Pour activer les API Cloud pour un projet à l'aide des détails de l'API, procédez comme suit:

Dans la vue "Détails de l'API Cloud", sélectionnez le projet Google Cloud pour lequel vous souhaitez activer l'API Cloud.

Cliquez sur Activer l'API.

Lorsque l'API est activée, un message s'affiche pour confirmer la modification.

Ajouter les bibliothèques clientes Cloud

Pour ajouter des bibliothèques à votre projet dans IntelliJ, procédez comme suit :

Pour les projets Java Maven

- Accédez à Tools > Google Cloud Code > Cloud APIs (Outils > Google Cloud Code > API Cloud).

- Sélectionnez le type de bibliothèque souhaité entre la bibliothèque cliente Google Cloud (recommandé pour la plupart des projets) ou Java Spring Google Cloud (recommandé si votre projet utilise Java Spring).

- Suivez le reste des instructions de la section Installer la bibliothèque cliente dans votre IDE, le cas échéant.

- Lorsque vous avez terminé, cliquez sur Fermer.

La section Install Client Library (Installer la bibliothèque cliente) de la boîte de dialogue Manage Google Cloud APIs (Gérer les API Google Cloud) affiche les bibliothèques compatibles.

Pour tous les autres projets

- Accédez à Tools > Google Cloud Code > Cloud APIs (Outils > Google Cloud Code > API Cloud).

- Pour installer l'API, suivez les instructions d'installation indiquées sur la page des détails de l'API correspondant à la langue de votre choix.

Si vous développez une application Java, vous devez également spécifier vos préférences de bibliothèque en tant que bibliothèque cliente Google Cloud (recommandé) ou Java Spring Google Cloud.

- Lorsque vous avez terminé, cliquez sur Fermer.

La section Install Client Library (Installer la bibliothèque cliente) de la boîte de dialogue Manage Google Cloud APIs (Gérer les API Google Cloud) affiche les bibliothèques compatibles.

Utiliser des exemples de code d'API

Pour rechercher et utiliser des exemples de code pour chaque API dans l'explorateur d'API, procédez comme suit:

Accédez à Tools > Google Cloud Code > Cloud APIs (Outils > Google Cloud Code > API Cloud).

Pour ouvrir la vue détaillée, cliquez sur le nom d'une API.

Pour afficher les exemples de code de l'API, cliquez sur l'onglet Exemples de code.

Pour filtrer la liste des exemples, saisissez du texte à rechercher ou sélectionnez un langage de programmation dans le menu déroulant Langage.

Configurer l'authentification

Une fois que vous avez activé les API et ajouté les bibliothèques clientes nécessaires, vous devez configurer votre application pour qu'elle puisse s'authentifier. La configuration à effectuer dépend du type de développement et de la plate-forme sur laquelle vous exécutez l'application.

Une fois les étapes d'authentification effectuées, votre application peut s'authentifier et est prête à être déployée.

Développement local

Machine locale

Si vous vous êtes connecté à Google Cloud via votre IDE, alors Cloud Code a mis en place les identifiants par défaut de votre application (ADC). Si vous ne vous connectez pas avec Cloud Code, exécutez gcloud

auth application-default login manuellement.

Minikube

- Si vous vous êtes connecté à Google Cloud via votre IDE, alors Cloud Code a mis en place les identifiants par défaut de votre application (ADC). Si vous ne vous connectez pas avec Cloud Code, exécutez

gcloud auth application-default loginmanuellement. - Démarrez Minikube à l'aide de la commande

minikube start --addons gcp-auth. Cette opération installe dans vos pods les identifiants par défaut de votre application. Pour un guide d'authentification détaillé de Minikube pour Google Cloud, reportez-vous à la documentation gcp-auth de Minikube.

Autres clusters K8s locaux

- Si vous vous êtes connecté à Google Cloud via votre IDE, alors Cloud Code a mis en place les identifiants par défaut de votre application (ADC). Si vous ne vous connectez pas avec Cloud Code, exécutez

gcloud auth application-default loginmanuellement. - Installez le répertoire local

gclouddans vos pods Kubernetes en modifiant la spécification de pod dans le fichier manifeste de pod ou de déploiement afin que les bibliothèques clientes Google Cloud puissent trouver les identifiants. Exemple de configuration de pod Kubernetes :apiVersion: v1 kind: Pod metadata: name: my-app labels: name: my-app spec: containers: - name: my-app image: gcr.io/google-containers/busybox ports: - containerPort: 8080 volumeMounts: - mountPath: /root/.config/gcloud name: gcloud-volume volumes: - name: gcloud-volume hostPath: path: /path/to/home/.config/gcloud

Cloud Run

Si vous vous êtes connecté à Google Cloud via votre IDE, alors Cloud Code a mis en place les identifiants par défaut de votre application (ADC). Si vous ne vous connectez pas avec Cloud Code, exécutez gcloud

auth application-default login manuellement.

Développement à distance

Google Kubernetes Engine

Selon le champ d'application de votre projet, vous pouvez choisir le mode d'authentification des services Google Cloud sur GKE :

- (Développement uniquement)

- Créez un cluster GKE avec les paramètres suivants :

- Vérifiez que vous utilisez le compte de service utilisé par GKE et le compte de service Compute Engine par défaut, et que le champ Niveaux d'accès est défini sur Autoriser l'accès complet à toutes les API Cloud (les deux paramètres sont accessibles dans la section Pools de nœuds > Sécurité).

Le compte de service Compute Engine étant partagé par toutes les charges de travail déployées sur votre nœud, cette méthode surprovisionne les autorisations et doit être utilisée uniquement pour le développement. - Assurez-vous que Workload Identity n'est pas activé sur votre cluster (dans la section Cluster > Sécurité).

- Vérifiez que vous utilisez le compte de service utilisé par GKE et le compte de service Compute Engine par défaut, et que le champ Niveaux d'accès est défini sur Autoriser l'accès complet à toutes les API Cloud (les deux paramètres sont accessibles dans la section Pools de nœuds > Sécurité).

- Attribuez les rôles nécessaires au compte de service Compute Engine par défaut :

- Si vous essayez d'accéder à un secret, suivez cette procédure spécifique à Secret Manager pour configurer les rôles requis pour votre compte de service.

- Si le compte de service Compute Engine par défaut est utilisé, il est possible que les rôles IAM appropriés soient déjà appliqués.

Pour obtenir la liste des types de rôles IAM et des rôles prédéfinis que vous pouvez attribuer aux identités, consultez le guide Comprendre les rôles.

Pour connaître les étapes à suivre pour attribuer les rôles, consultez la page Accorder, modifier et révoquer les accès à des ressources.

- Créez un cluster GKE avec les paramètres suivants :

- (Recommandé pour la production)

- Configurez votre cluster et votre application GKE avec Workload Identity afin d'authentifier les services Google Cloud sur GKE. Cette opération associe votre compte de service Kubernetes à votre compte de service Google.

- Dans le fichier YAML de votre déploiement Kubernetes, définissez le champ

.spec.serviceAccountNameafin que votre déploiement référence le compte de service Kubernetes.

Si vous travaillez sur une application créée à partir d'un modèle Cloud Code, ce fichier se trouve dans le dossier "kubernetes-manifests". - Si le service Google Cloud auquel vous souhaitez accéder exige des rôles supplémentaires, attribuez-les au compte de service Google que vous utilisez pour développer votre application :

- Si vous essayez d'accéder à un secret, suivez cette procédure spécifique à Secret Manager pour configurer les rôles requis pour votre compte de service.

Pour obtenir la liste des types de rôles IAM et des rôles prédéfinis que vous pouvez attribuer aux identités, consultez le guide Comprendre les rôles.

Pour connaître les étapes à suivre pour attribuer les rôles, consultez la page Accorder, modifier et révoquer les accès à des ressources.

Cloud Run

-

Pour créer un compte de service unique pour le déploiement de votre application Cloud Run, sélectionnez le projet dans lequel votre secret est stocké sur la page "Comptes de service".

- Cliquez sur Créer un compte de service.

- Dans la boîte de dialogue Créer un compte de service, indiquez un nom descriptif pour le compte de service.

- Remplacez l'ID du compte de service par une valeur unique et facilement reconnaissable, puis cliquez sur Créer.

- Si le service Google Cloud auquel vous souhaitez accéder exige des rôles supplémentaires, attribuez-les, et cliquez sur Continuer, puis sur OK.

- Pour ajouter votre compte de service Kubernetes à votre configuration de déploiement, accédez à Run (Exécuter) > Edit Configurations (Modifier les configurations), puis spécifiez votre compte de service dans le champ Service Name (Nom du service).

Cloud Run

Selon le champ d'application de votre projet, vous pouvez choisir le mode d'authentification des services Google Cloud sur GKE :

- (Développement uniquement)

- Créez un cluster GKE avec les paramètres suivants :

- Vérifiez que vous utilisez le compte de service utilisé par GKE et le compte de service Compute Engine par défaut, et que le champ Niveaux d'accès est défini sur Autoriser l'accès complet à toutes les API Cloud (les deux paramètres sont accessibles dans la section Pools de nœuds > Sécurité).

Le compte de service Compute Engine étant partagé par toutes les charges de travail déployées sur votre nœud, cette méthode surprovisionne les autorisations et doit être utilisée uniquement pour le développement. - Assurez-vous que Workload Identity n'est pas activé sur votre cluster (dans la section Cluster > Sécurité).

- Vérifiez que vous utilisez le compte de service utilisé par GKE et le compte de service Compute Engine par défaut, et que le champ Niveaux d'accès est défini sur Autoriser l'accès complet à toutes les API Cloud (les deux paramètres sont accessibles dans la section Pools de nœuds > Sécurité).

- Attribuez les rôles nécessaires au compte de service Compute Engine par défaut :

- Si vous essayez d'accéder à un secret, suivez cette procédure spécifique à Secret Manager pour configurer les rôles requis pour votre compte de service.

- Si le compte de service Compute Engine par défaut est utilisé, il est possible que les rôles IAM appropriés soient déjà appliqués.

Pour obtenir la liste des types de rôles IAM et des rôles prédéfinis que vous pouvez attribuer aux identités, consultez le guide Comprendre les rôles.

Pour connaître les étapes à suivre pour attribuer les rôles, consultez la page Accorder, modifier et révoquer les accès à des ressources.

- Créez un cluster GKE avec les paramètres suivants :

- (Recommandé pour la production)

- Configurez votre cluster et votre application GKE avec Workload Identity afin d'authentifier les services Google Cloud sur GKE. Cette opération associe votre compte de service Kubernetes à votre compte de service Google.

- Pour ajouter votre compte de service Kubernetes à votre configuration de déploiement, accédez à Run (Exécuter) > Edit Configurations (Modifier les configurations), puis spécifiez votre compte de service Kubernetes dans le champ Service Name (Nom du service).

- Si le service Google Cloud auquel vous souhaitez accéder exige des rôles supplémentaires, attribuez-les au compte de service Google que vous utilisez pour développer votre application :

- Si vous essayez d'accéder à un secret, suivez cette procédure spécifique à Secret Manager pour configurer les rôles requis pour votre compte de service.

Pour obtenir la liste des types de rôles IAM et des rôles prédéfinis que vous pouvez attribuer aux identités, consultez le guide Comprendre les rôles.

Pour connaître les étapes à suivre pour attribuer les rôles, consultez la page Accorder, modifier et révoquer les accès à des ressources.

Développement à distance avec le gestionnaire de secrets activé

Si vous développez votre application à distance, que vous utilisez un compte de service pour l'authentification et que votre application utilise des secrets, vous devez effectuer quelques étapes supplémentaires après avoir suivi les instructions pour le développement à distance. Ces étapes ont pour objectif d'attribuer à votre compte de service Google le rôle requis pour accéder à un secret spécifique du gestionnaire de secrets :

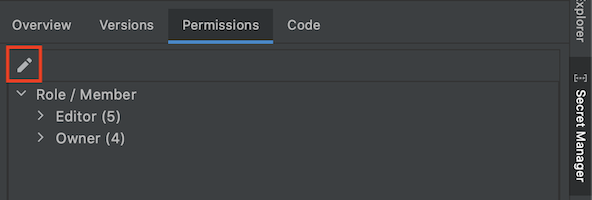

Pour ouvrir la fenêtre d'outil Secret Manager, accédez à Tools (Outils) > Google Cloud Code (Google Cloud Code) > Secret Manager (Gestionnaire de secrets).

Sélectionnez le secret auquel vous souhaitez accéder depuis votre code.

Cliquez sur l'onglet Autorisations, puis configurez les autorisations de votre secret en cliquant sur Modifier Modifier l'autorisation.

La console Google Cloud s'ouvre dans une nouvelle fenêtre de votre navigateur Web et affiche la page de configuration de Secret Manager de votre secret.

Dans la console Google Cloud, cliquez sur l'onglet Autorisations, puis sur Accorder l'accès.

Dans le champ Nouveaux comptes principaux, saisissez votre compte de service.

Dans le champ déroulant Sélectionner un rôle, sélectionnez le rôle Accesseur de secrets Secret Manager.

Lorsque vous avez terminé, cliquez sur Save (Enregistrer).

Votre compte de service est autorisé à accéder à ce secret.