同じユーザー名と認証情報を使用して、両方のコンソールにログインできます。

Google Cloud コンソール

Google Cloud コンソールを使用すると、次のようなタスクを実行できます。

- Security Command Center を有効にする。

- すべての Security Command Center ユーザーに Identity and Access Management(IAM)の権限を設定する。

- 脆弱性管理用に AWS 接続を構成する。

- 検出結果を処理してエクスポートする。

- セキュリティ ポスチャーを管理する。

- 攻撃の発生可能性スコアを使用してリスクを評価する。

- Sensitive Data Protection を使用して機密データを特定する。

- 個々の検出結果を直接検出して修正する。

- Security Health Analytics、Web Security Scanner、その他の Google Cloud 統合サービスを構成します。

- 一般的なセキュリティ基準やベンチマークの遵守状況を評価して報告する。

- Google Cloud アセットを表示して検索します。

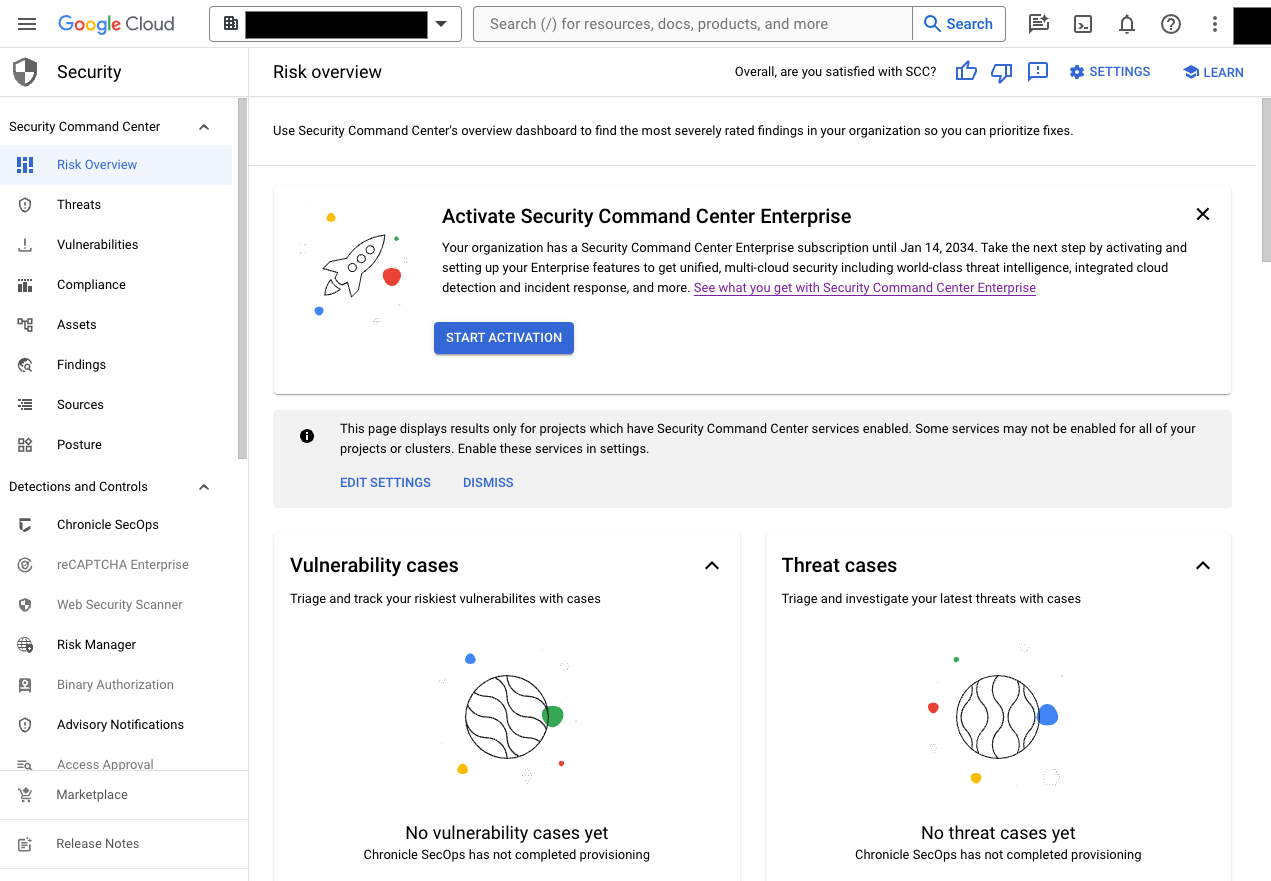

コンソールの [リスクの概要] ページから、Security Command Center のコンテンツにアクセスできます。 Google Cloud

次の画像は、Google Cloud コンソールの Security Command Center のコンテンツを示しています。

Security Operations コンソール

Security Operations コンソールを使用すると、次のようなタスクを実行できます。

- 脅威検出用に AWS 接続を構成します。

- インシデント管理用のユーザーとグループを構成します。

- セキュリティ オーケストレーション、自動化、対応(SOAR)の設定を構成します。

- セキュリティ情報およびイベント管理(SIEM)へのデータの取り込みを構成する。

- Google Cloud組織と AWS 環境の個々の検出結果を調査して修正します。

- 検出結果のグループ化、チケットの割り当て、アラートの操作などのケースを処理する。

- ハンドブックと呼ばれる自動化された一連の手順を使用して問題を修正する。

- Workdesk を使用して、未解決のケースとハンドブックから待機するアクションとタスクを管理する。

Security Operations コンソールには https://customer_subdomain.backstory.chronicle.security からアクセスできます。ここで、customer_subdomain はお客様固有の ID です。URL は、次のいずれかの方法で確認できます。

Google Cloud コンソールの設定ガイドの、ステップ 4 からステップ 6 までは Security Operations コンソールにリダイレクトされます。設定ガイドにアクセスする手順は次のとおりです。

Security Command Center の設定ガイドに移動します。

Security Command Center が有効になっている組織を選択します。

次のいずれかの手順でリンクをクリックします。

- ステップ 4: ユーザーとグループを設定する

- ステップ 5: インテグレーションを構成する

- ステップ 6: ログ取り込みを構成する

Google Cloud コンソールで、ケースのリンクのいずれかをクリックします。ケースのリンクにアクセスする手順は次のとおりです。

[ケース別の脆弱性] ページに移動します。

Security Command Center が有効になっている組織を選択します。

[脆弱性検出結果] テーブルの [ケース ID] 列のリンクをクリックします。

Google Cloud コンソールで、[Google Security Operations 管理設定] ページのリンクにアクセスします。この方法では、組織で Security Command Center Enterprise を有効にするために使用した管理プロジェクトを把握している必要があります。

[Google SecOps] ページに移動します。

組織の管理プロジェクトを選択します。

[Google Security Operations に移動] をクリックします。

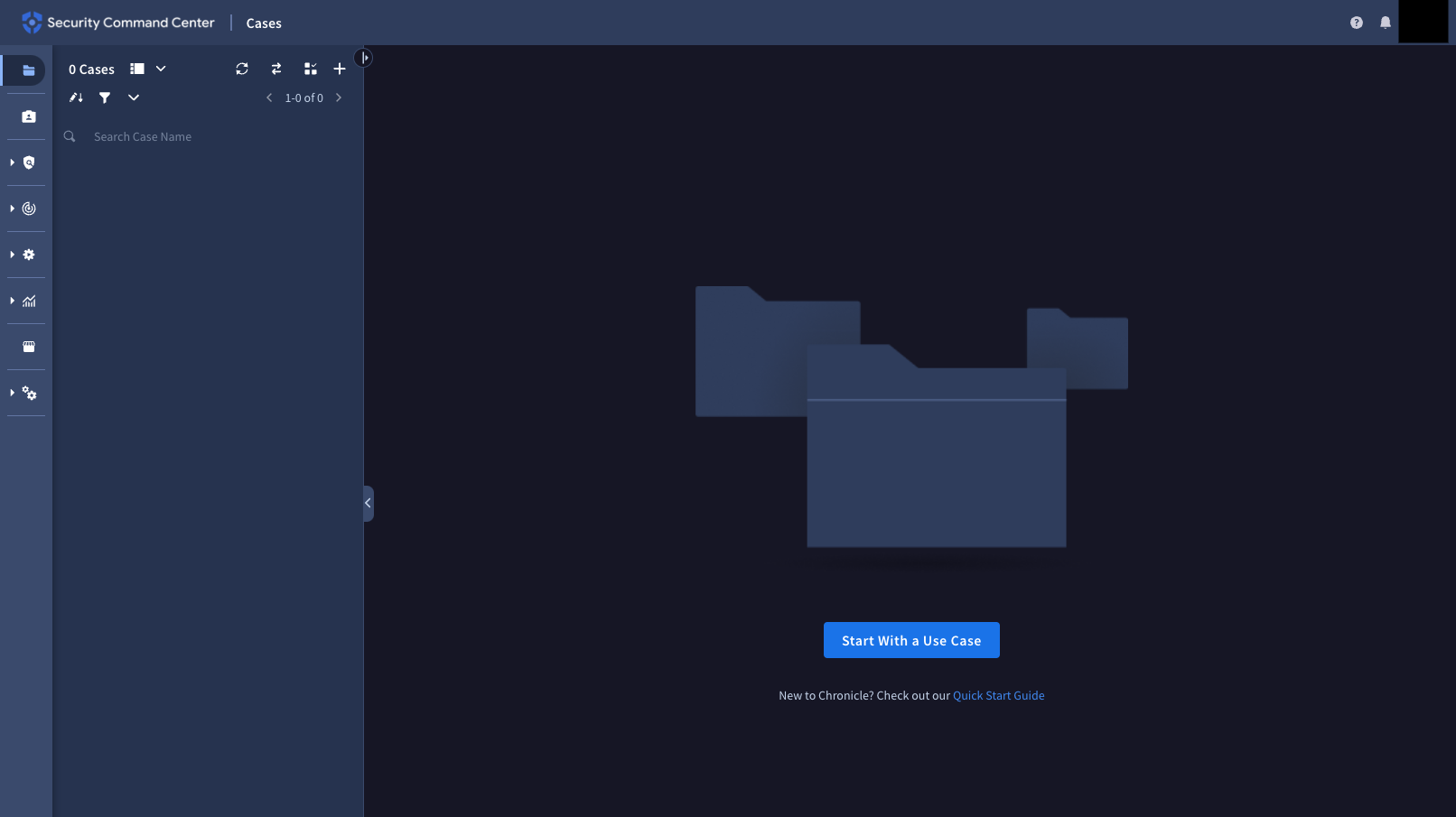

次の画像は、Security Operations コンソールを示しています。

脆弱性管理ダッシュボード

セキュリティ運用コンソールのダッシュボードでは、クラウド環境全体のポスチャーのケースと脆弱性を簡単に確認できます。

セキュリティ運用コンソールの脆弱性管理ダッシュボードを使用すると、 Google Cloud と AWS 環境で特定された CVE 脆弱性を調査できます。

ダッシュボードを表示するには、[検出結果] ページに移動します。

https://CUSTOMER_SUBDOMAIN.backstory.chronicle.security/security-command-center/overview/cve-vulnerabilities

CUSTOMER_SUBDOMAIN は、お客様固有の ID に置き換えます。

ページが表示されない場合は、ナビゲーションから [リスク] > [概要] を選択し、メニューから [脆弱性] を選択します。

各レポート内で、フィルタを使用して、すべてのクラウド プロバイダまたはクラウド プロバイダのサブセットのデータが表示されるようにできます。ダッシュボードには、次のレポートが含まれます。

[上位の一般的な脆弱性と悪用] には、悪用可能性と影響別にグループ化された脆弱性の検出結果が表示されます。

悪用可能性の値は次のとおりです。

WIDE: 脆弱性の悪用が報告されているか、広範囲に発生していることが確認されています。CONFIRMED: 脆弱性に対する悪用アクティビティの報告や確認は限定的です。AVAILABLE: この脆弱性に対する悪用が一般公開されています。ANTICIPATED: 脆弱性には既知の悪用アクティビティはありませんが、悪用される可能性が高いです。NO_KNOWN: 脆弱性に対する既知の悪用アクティビティはありません。

これらは、

organizations.sources.findingsAPI によって CVE に対して返される ExploitationActivity 値です。可能な影響の値は、潜在的な脆弱性利用型不正プログラムの利用可能性の尺度です。

LOW: 脆弱性利用型不正プログラムによるセキュリティへの影響はほとんどありません。MEDIUM: 脆弱性利用型不正プログラムにより、攻撃者がアクティビティを実行したり、攻撃者が直接影響を与えたりすることが可能になる可能性があるが、追加の手順が必要になります。HIGH: 脆弱性利用型不正プログラムにより、攻撃者は主要な緩和要因を克服することなく、重大な直接的な影響を及ぼすことが可能となります。CRITICAL: 脆弱性利用型不正プログラムは、影響を受けるシステムのセキュリティを根本的に損なうため、攻撃者は最小限の労力で重大な攻撃を実行でき、克服すべき緩和要因がほとんどまたはまったくありません。

これらは、

organizations.sources.findingsAPI によって CVE に対して返される RiskRating 値です。ヒートマップのセルをクリックすると、選択した条件でフィルタされた関連する脆弱性が表示されます。

[リソース] 列には、識別された一意のリソース ID の数が表示されます。[検出結果] 列には、すべてのリソースで検出された検出結果の合計数が表示されます。各リソースに複数の検出結果が存在する場合があります。[検出結果] 列の値をクリックすると、検出結果の詳細情報が表示されます。

[よくある重大かつ悪用可能な脆弱性] には、CVE 脆弱性と、脆弱性が検出された一意のリソース ID の数が表示されます。

1 つの CVE ID の行を展開すると、関連する検出結果のリストと、検出結果が特定されたリソースの数が表示されます。1 つのリソースで複数の検出結果が特定される場合があります。関連する検出結果のすべてのリソース数の合計は、CVE ID の一意のリソース ID の数より多い場合があります。

[コンピューティングの最新の脆弱性と既知の脆弱性利用型不正プログラム] には、既知の脆弱性利用型不正プログラムが存在するコンピューティング インスタンス上のソフトウェアに関連する CVE 脆弱性が表示されます。このレポートの検出結果のカテゴリは

OS_VULNERABILITYとSOFTWARE_VULNERABILITYです。表には次の情報が含まれています。脆弱性利用型不正プログラムのリリース日と 不正利用があった最初の日: 脆弱性利用型不正プログラムがリリースされた日と、不正利用があった最初の日、または確認された日。

公開リソース: リスクエンジンのリソース値の構成でも構成されている、特定されたリソースの数。この数には、リソース値の構成が高、中、低のいずれかであるものが含まれます。

攻撃の発生可能性スコア: Risk Engine が値を計算した場合に入力されます。値をクリックすると、スコアの詳細が表示されます。

仮想マシン: 仮想マシン インスタンス ID。値をクリックすると、特定のクラウド環境のリソースの詳細が表示されます。

実際の環境で観察と悪用可能性: 脆弱性利用型不正プログラムが実際の環境で観察されたかどうかと、悪用アクティビティの測定値。

[悪用可能な脆弱性があるコンテナ] には、悪用可能な CVE 脆弱性があるコンテナが表示されます。脆弱性の悪用アクティビティが

available、confirmed、またはwideで、リスク評価がcriticalです。これは、Google Threat Intelligence の評価に基づいています。レポートには、各コンテナの詳細が含まれ、攻撃の露出スコアに基づいて並べ替えられます。影響を受けるリソース数の多いコンテナが上部に表示されます。

コンテナ: コンテナ名と、コンテナが実行されているクラウド環境が表示されます。

コンテナ イメージ: コンテナのデプロイに使用されるイメージの名前が表示されます。

検出結果: CVE ID と、検出結果の詳細へのリンクが表示されます。

リソースのリンク: Google Cloudで実行されているコンテナの場合、リソースの詳細を表示するリンクを提供します。別のクラウド環境で実行されているコンテナの場合は、直接リンクを作成できる場合に、詳細を確認するための他のクラウド環境へのリンクが表示されます。

AES スコア: 攻撃の発生可能性スコアが表示されます。スコアをクリックして攻撃パスを表示します。