Cette page présente Security Command Center dans la console Google Cloud , décrit la navigation et donne un aperçu des pages de premier niveau.

Si vous n'avez pas configuré Security Command Center, consultez l'une des ressources suivantes pour savoir comment l'activer :

- Pour activer le niveau Standard ou Premium, consultez Présentation de l'activation de Security Command Center.

- Pour activer le niveau Enterprise, consultez Activer Security Command Center Enterprise Center.

Pour obtenir une présentation générale de Security Command Center, consultez Présentation de Security Command Center.

Autorisations IAM requises

Pour utiliser Security Command Center avec tous les niveaux de service, vous devez disposer d'un rôle IAM (Identity and Access Management) comprenant les autorisations appropriées :

Standard

- Le lecteur administrateur du centre de sécurité (

roles/securitycenter.adminViewer) vous permet d'afficher Security Command Center. - L'éditeur administrateur du centre de sécurité (

roles/securitycenter.adminEditor) vous permet d'afficher Security Command Center et d'y apporter des modifications.

Premium

- Le lecteur administrateur du centre de sécurité (

roles/securitycenter.adminViewer) vous permet d'afficher Security Command Center. - L'éditeur administrateur du centre de sécurité (

roles/securitycenter.adminEditor) vous permet d'afficher Security Command Center et d'y apporter des modifications.

Entreprise

- Le lecteur administrateur du centre de sécurité (

roles/securitycenter.adminViewer) vous permet d'afficher Security Command Center. - L'éditeur administrateur du centre de sécurité (

roles/securitycenter.adminEditor) vous permet d'afficher Security Command Center et d'y apporter des modifications. - Le rôle Lecteur du service Chronicle (

roles/chroniclesm.viewer) vous permet d'afficher l'instance Google SecOps associée.

Vous devez également disposer de l'un des rôles IAM suivants :

- Administrateur Chronicle SOAR (

roles/chronicle.soarAdmin) - Gestionnaire de menaces Chronicle SOAR (

roles/chronicle.soarThreatManager) - Gestionnaire de failles Chronicle SOAR

(

roles/chronicle.soarVulnerabilityManager)

Pour activer l'accès aux fonctionnalités liées à SOAR, vous devez également mapper ces rôles Identity and Access Management à un rôle SOC, un groupe d'autorisations et un environnement sur la page Paramètres > Paramètres SOAR. Pour en savoir plus, consultez Mapper et autoriser des utilisateurs à l'aide d'IAM.

Si les règles de votre organisation sont définies sur restreindre les identités par domaine, vous devez être connecté à la console Google Cloud avec un compte appartenant à un domaine autorisé.

Les rôles IAM pour Security Command Center peuvent être accordés au niveau de l'organisation, du dossier ou du projet. Votre capacité à afficher, modifier, créer ou mettre à jour les résultats, les composants et les sources de sécurité dépend du niveau pour lequel vous disposez d'un accès. Pour en savoir plus sur les rôles Security Command Center, consultez la page Contrôle des accès.

Accéder à Security Command Center

Pour accéder à Security Command Center dans la console Google Cloud :

Accédez à Security Command Center :

Accéder à Security Command Center

Si la résidence des données est activée et que votre organisation utilise la console Google Cloud juridictionnelle, consultez À propos de la console Google Cloud juridictionnelle.

Sélectionnez le projet ou l'organisation que vous souhaitez afficher.

Si Security Command Center est actif dans l'organisation ou le projet que vous sélectionnez, la page Présentation des risques s'affiche.

Si Security Command Center n'est pas actif, vous êtes invité à l'activer. Pour en savoir plus sur l'activation de Security Command Center, consultez l'une des ressources suivantes :

- Standard ou Premium : Présentation de l'activation de Security Command Center

- Enterprise : Activez Security Command Center Enterprise Center.

Navigation dans Security Command Center

La section suivante décrit la navigation dans Security Command Center. La navigation diffère selon votre niveau de service Security Command Center. Les tâches que vous pouvez effectuer dépendent également des services activés et des autorisations IAM qui vous sont accordées.

Cliquez sur un lien pour obtenir une explication de la page.

Standard

La navigation dans Security Command Center Standard est décrite ci-dessous.

- Aperçu des risques

- Menaces : vous invite à passer au niveau de service Premium.

- Failles

- Conformité : vous invite à passer au niveau de service Premium.

- Assets

- Résultats

- Sources

- Gestion de la posture : vous invite à passer au niveau de service Premium.

Premium

La section suivante décrit la navigation dans Security Command Center Premium.

Entreprise

La barre de navigation de gauche de Security Command Center Enterprise inclut des liens vers les pages du locataire Google Security Operations configuré lors de l'activation de Security Command Center Enterprise.

De plus, le locataire Google Security Operations configuré lors de l'activation de Security Command Center Enterprise inclut des liens vers un sous-ensemble de pages de la console Google Cloud .

Pour en savoir plus sur les fonctionnalités disponibles dans Google Security Operations, consultez Liens de Security Command Center Enterprise vers la console Security Operations.

| Nom de la section | Nom du lien |

|---|---|

| Risque | |

| Enquête | |

| Détection | |

| Réponse | |

| Tableaux de bord | |

| Paramètres |

Aperçu des risques

La page Présentation des risques sert de tableau de bord de sécurité de premier contact. Elle met en évidence les risques prioritaires dans vos environnements cloud identifiés par tous les services intégrés.

Les vues de la page Présentation des risques diffèrent selon votre niveau de service.

Standard

La page Présentation des risques comprend les panneaux suivants :

- La section Failles par type de ressource est un écran graphique qui affiche les failles actives pour les ressources de votre projet ou de votre organisation.

- L'onglet Failles actives fournit des vues par onglets des résultats de faille par nom de catégorie, par ressource concernée et par projet. Vous pouvez trier chaque vue par gravité des résultats.

Premium

Pour en savoir plus sur chaque vue d'investigation, sélectionnez l'une des vues suivantes :

- Tous les risques : affiche toutes les données.

- Failles : affiche les failles et les informations CVE associées.

- Identité : affiche un récapitulatif des résultats concernant l'identité et les accès par catégorie.

- Menaces : affiche les résultats liés aux menaces.

Entreprise

Pour en savoir plus sur chaque vue d'investigation, sélectionnez l'une des vues suivantes :

- Tous les risques : affiche toutes les données.

- Failles : affiche les failles et les informations CVE associées.

- Données : affiche des informations sur votre niveau de sécurité des données (aperçu).

- Code : affiche les résultats de sécurité liés au code (aperçu).

- AI Security : affiche les résultats liés à l'IA et les données sur la stratégie de sécurité (version preview).

Éléments

La page Éléments fournit un affichage détaillé de toutes les ressources Google Cloud, également appelées éléments, de votre projet ou de votre organisation.

Pour en savoir plus sur l'utilisation des composants sur la page Composants, consultez Utiliser des ressources dans la console.

Conformité

Par défaut, lorsque vous activez Security Command Center, la page Conformité affiche l'onglet Surveiller. Cet onglet affiche tous les cadres réglementaires compatibles avec Security Command Center à l'aide de Security Health Analytics, ainsi que le pourcentage de contrôles de référence réussis.

L'onglet Surveiller vous permet d'afficher chaque cadre réglementaire. Il fournit également des informations supplémentaires sur les contrôles réglementaires vérifiés par Security Health Analytics, le nombre de cas de non-respect détectés pour chaque contrôle et une option permettant d'exporter un rapport de conformité pour ce cadre réglementaire.

Les scanners de failles Security Health Analytics surveillent les cas de non-respect des contrôles de conformité courants grâce à un mappage optimisé fourni par Google. Les rapports de conformité Security Health Analytics ne remplacent pas un audit de conformité, mais peuvent vous aider à maintenir votre état de conformité et à détecter les violations en amont.

Lorsque vous activez Compliance Manager pour Security Command Center Enterprise, la page Conformité affiche les onglets supplémentaires suivants : Configurer, Surveiller (preview) et Auditer (preview). Ces onglets vous permettent de créer et d'appliquer des contrôles et des frameworks cloud, de surveiller votre environnement et d'effectuer des audits.

Pour en savoir plus sur la façon dont Security Command Center permet de gérer la conformité si Compliance Manager n'est pas activé, consultez Gérer la conformité.

Résultats

Sur la page Résultats, vous pouvez interroger, examiner, ignorer et marquer les résultats Security Command Center, c'est-à-dire les enregistrements que créent les services Security Command Center lorsqu'ils détectent un problème de sécurité dans votre environnement. Pour en savoir plus sur l'utilisation des résultats sur la page Résultats, consultez Examiner et gérer les résultats.

Problèmes

Les problèmes sont les risques de sécurité les plus importants que Security Command Center Enterprise détecte dans vos environnements cloud. Ils vous permettent de répondre rapidement aux failles et aux menaces. Security Command Center détecte les problèmes grâce à des tests d'intrusion virtuels et des détections basées sur des règles. Pour en savoir plus sur l'investigation des problèmes, consultez Présentation des problèmes.

Gestion des stratégies

Sur la page Posture, vous pouvez afficher des informations sur les postures de sécurité que vous avez créées dans votre organisation et les appliquer à une organisation, un dossier ou un projet. Vous pouvez également afficher les modèles de posture prédéfinis disponibles.

Paramètres SCC

Dans Security Command Center Enterprise, ouvrez la page Paramètres à partir du lien Paramètres SCC dans le panneau de navigation. Dans Security Command Center Standard et Premium, vous ouvrez la page à partir du lien Paramètres dans l'en-tête.

La page Paramètres vous permet de configurer Security Command Center, y compris les éléments suivants :

- Services Security Command Center supplémentaires

- Connecteurs multicloud

- Ensembles de ressources à forte valeur

- Règles de blocage des résultats

- Exportations continues de données

Guide de configuration SCC

La page Guide de configuration vous permet d'activer Security Command Center Enterprise et de configurer des services supplémentaires. Pour en savoir plus, consultez Activer Security Command Center Enterprise Center.

Sources

La page Sources contient des fiches récapitulant les éléments et les résultats issus des sources de sécurité que vous avez activées. La fiche de chaque source de sécurité indique certains des résultats de cette source. Vous pouvez cliquer sur le nom de la catégorie de résultats pour afficher tous les résultats de cette catégorie.

Résultats par source

La fiche Résultats par source affiche le nombre de catégories de résultats que fournissent vos sources de sécurité activées.

- Pour afficher les détails des résultats d'une source spécifique, cliquez sur le nom de la source concernée.

- Pour afficher les détails de tous les résultats, cliquez sur la page Résultats, qui vous permet de regrouper les résultats ou d'afficher les détails d'un résultat spécifique.

Récapitulatifs des sources

Sous la fiche Résultats par source, des fiches distinctes s'affichent pour toutes les sources intégrées et tierces que vous avez activées. Chaque fiche indique le nombre de résultats actifs pour cette source.

Menaces

Les menaces sont des événements potentiellement dangereux dans vos ressources cloud. Security Command Center affiche les menaces dans différentes vues, en fonction de votre niveau de service.

Standard

La page Menaces n'est pas disponible dans Security Command Center Standard. Vous pouvez consulter les résultats de la recherche de menaces sur la page Résultats.

Premium

Dans Security Command Center Premium, le lien de navigation Menaces ouvre le tableau de bord Aperçu des risques > Menaces.

Entreprise

Dans Security Command Center Enterprise, vous pouvez consulter les menaces dans Aperçu des risques > Tableau de bord des menaces.

Ancienne page "Failles"

L'ancienne page Failles liste toutes les erreurs de configuration et les failles logicielles que les services de détection intégrés de Security Command Center exécutent dans vos environnements cloud. Le nombre de résultats actifs s'affiche pour chaque détecteur listé.

Pour afficher la page Failles dans Security Command Center, procédez comme suit :

Standard

Dans la console Google Cloud , accédez à la page Failles.

Premium

Dans la console Google Cloud , accédez à la page Présentation des risques.

Sur la page Présentation des risques, cliquez sur Failles.

Sur le tableau de bord Failles, cliquez sur Accéder à l'ancienne page.

Entreprise

Dans la console Google Cloud , accédez à la page Présentation des risques.

Sur la page Présentation des risques, cliquez sur Failles.

Sur le tableau de bord Failles, cliquez sur Accéder à l'ancienne page.

Services de détection des failles

La page Failles liste les détecteurs pour les services de détection intégrés suivants de Security Command Center :

- Notebook Security Scanner (preview)

- Analyse de l'état de la sécurité

- Évaluation des failles pour Amazon Web Services (AWS)

- Web Security Scanner

D'autres services Google Cloud intégrés à Security Command Center détectent également les failles logicielles et les erreurs de configuration. Les résultats d'une sélection de ces services sont également affichés sur la page Failles. Pour en savoir plus sur les services qui génèrent des résultats de failles dans Security Command Center, consultez Services de détection.

Informations sur les catégories de détecteurs de failles

Pour chaque détecteur de mauvaise configuration ou de faille logicielle, la page Failles affiche les informations suivantes :

- État : une icône indique si le détecteur est actif et s'il a trouvé un résultat à corriger. Lorsque vous placez le pointeur de la souris sur l'icône d'état, une info-bulle indique la date et l'heure auxquelles le détecteur a trouvé le résultat ou des informations permettant de valider la recommandation.

- Dernière analyse : date et heure de la dernière analyse du détecteur.

- Catégorie : catégorie ou type de faille. Pour obtenir la liste des catégories détectées par chaque service Security Command Center, consultez les pages suivantes :

Recommandation : résumé indiquant comment corriger le résultat. Pour en savoir plus, consultez les ressources suivantes :

Actif : nombre total de résultats dans la catégorie.

Standards : analyse comparative de conformité pour laquelle la catégorie de résultat s'applique, le cas échéant. Pour en savoir plus sur les analyses comparatives, consultez la page Résultats concernant les failles.

Filtrer les résultats de failles

Une grande organisation peut avoir de nombreux résultats de failles à examiner, trier et suivre dans tout son déploiement. En utilisant les filtres disponibles sur les pages Failles et Résultats de Security Command Center dans la console Google Cloud , vous pouvez vous concentrer sur les failles les plus critiques de votre organisation, et examiner les failles par type d'élément, projet, etc.

Pour en savoir plus sur le filtrage des résultats de failles, consultez Filtrer les résultats de failles dans Security Command Center.

Security Command Center Enterprise est associé à la console Security Operations

Le niveau Enterprise de Security Command Center inclut des fonctionnalités disponibles à la fois sur les pages de la console Google Cloud et sur celles de la console Security Operations.

Connectez-vous à la console Google Cloud et accédez aux pages de la console Security Operations à partir de la navigation dans la console Google Cloud . Cette section décrit les tâches que vous pouvez effectuer sur chaque page et les liens de navigation qui ouvrent les pages de la console Security Operations.

Pages de la console Google Cloud

Les pages de la console Google Cloud vous permettent d'effectuer des tâches telles que les suivantes :

- Activez Security Command Center.

- Configurez les autorisations Identity and Access Management (IAM) pour tous les utilisateurs de Security Command Center.

- Connectez-vous à d'autres environnements cloud pour collecter des données de ressources et de configuration.

- Travailler avec les résultats et les exporter.

- Évaluez les risques grâce aux scores d'exposition aux attaques.

- Utilisez les problèmes, qui sont les risques de sécurité les plus importants que Security Command Center Enterprise a détectés dans vos environnements cloud.

- Identifiez les données à sensibilité élevée avec Sensitive Data Protection.

- Examinez et corrigez les résultats individuels.

- Configurez Security Health Analytics, Web Security Scanner et d'autres services intégrés Google Cloud.

- Gérez les stratégies de sécurité.

- Configurer les contrôles et les frameworks cloud

- Gérer une stratégie de sécurité des données.

- Évaluez et signalez votre conformité aux normes ou benchmarks de sécurité courants.

- Affichez et recherchez vos composants Google Cloud .

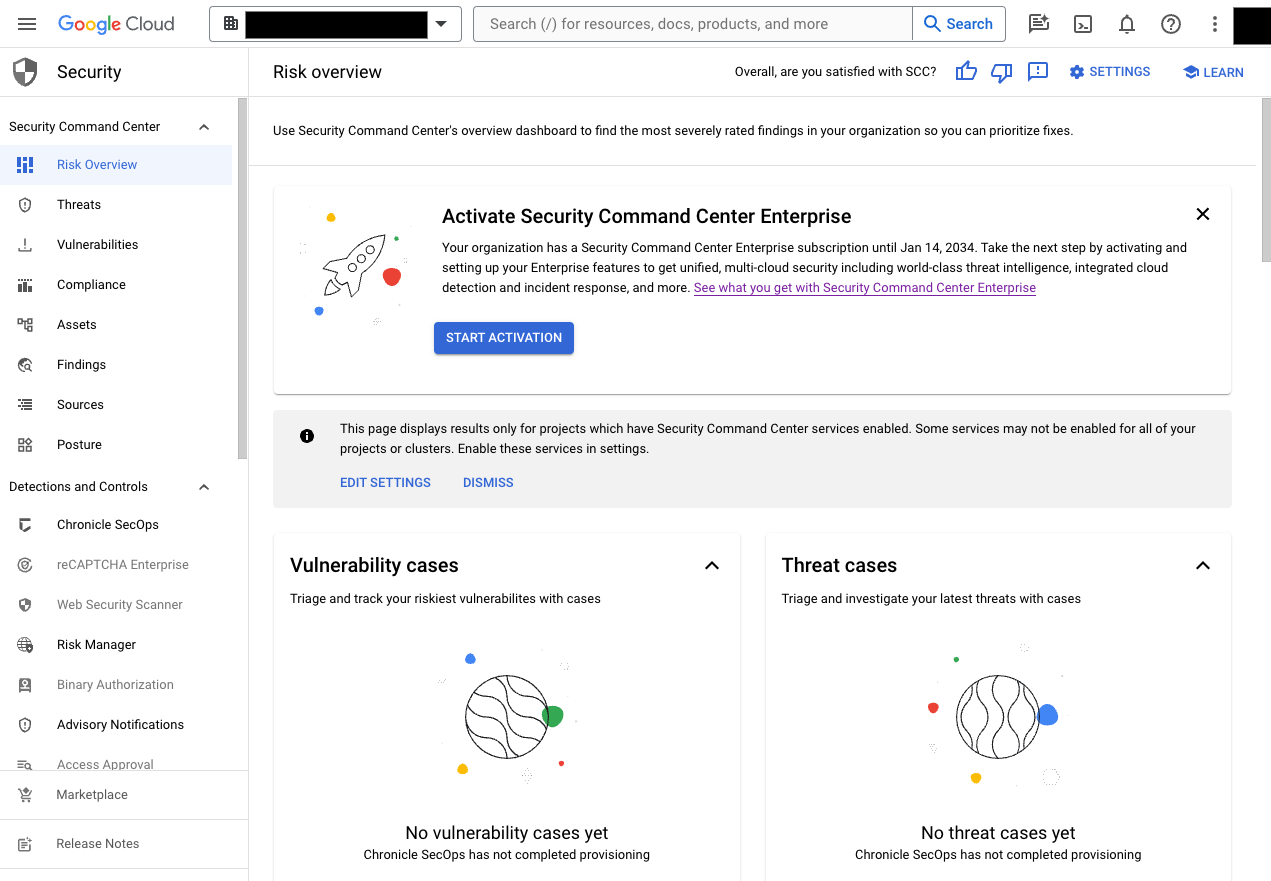

L'image suivante montre le contenu Security Command Center dans la consoleGoogle Cloud .

Pages de la console des opérations de sécurité

La page de la console Security Operations vous permet d'effectuer des tâches telles que les suivantes :

- Connectez-vous à d'autres environnements cloud pour collecter des données de journaux pour les détections sélectionnées dans la gestion des informations et des événements de sécurité (SIEM).

- Configurez les paramètres d'orchestration de la sécurité, d'automatisation et de réponse (SOAR).

- Configurez des utilisateurs et des groupes pour la gestion des incidents et des demandes.

- Travailler avec des cas, y compris regrouper des résultats, attribuer des tickets et travailler avec des alertes.

- Utilisez une séquence automatisée d'étapes appelée "playbook" pour résoudre les problèmes.

- Utilisez le bureau pour gérer les actions et les tâches en attente des playbooks et des requêtes ouvertes.

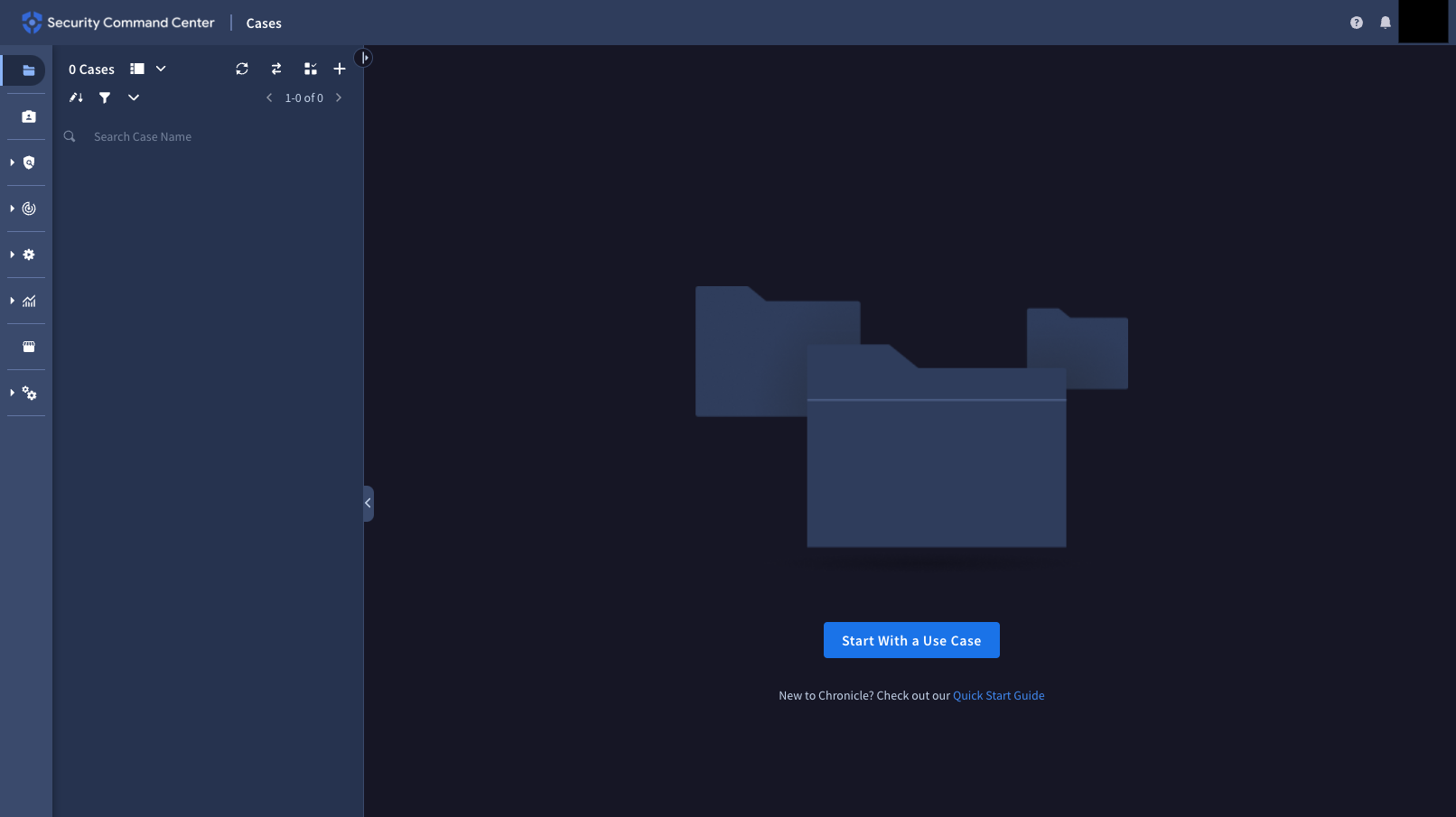

L'image suivante montre la console Security Operations.

Les pages de la console Security Operations ont une URL semblable au modèle suivant.

https://CUSTOMER_SUBDOMAIN.backstory.chronicle.security/cases

Où CUSTOMER_SUBDOMAIN est votre identifiant client spécifique.

Alertes et IOC

Cette page de la console Security Operations vous permet d'afficher les alertes créées par des détections sélectionnées et des règles personnalisées. Pour en savoir plus sur l'analyse des alertes, consultez les sections suivantes de la documentation Google Security Operations :

- Examiner une alerte GCTI générée par des détections sélectionnées

- Enquêter sur une alerte

Demandes

Dans la console Security Operations, vous utilisez des cas pour obtenir des informations sur les résultats, associer des playbooks aux alertes de résultats, appliquer des réponses automatiques aux menaces et suivre la résolution des problèmes de sécurité.

Pour en savoir plus, consultez Présentation des cas dans la documentation Google Security Operations.

Guides

Cette page de la console Security Operations vous permet de gérer les playbooks inclus dans le cas d'utilisation SCC Enterprise – Orchestration et correction dans le cloud.

Pour en savoir plus sur les intégrations disponibles dans ce cas d'utilisation, consultez Niveaux de service Security Command Center.

Pour en savoir plus sur les playbooks disponibles, consultez Mettre à jour le cas d'utilisation Enterprise.

Pour en savoir plus sur l'utilisation de la page Playbooks de la console Security Operations, consultez Contenu de la page "Playbooks" dans la documentation Google Security Operations.

Règles et détections

Cette page de la console Security Operations vous permet d'activer des détections sélectionnées et de créer des règles personnalisées pour identifier des schémas dans les données collectées à l'aide des mécanismes de collecte des données de journaux de la console Security Operations. Pour en savoir plus sur les détections organisées disponibles avec Security Command Center Enterprise, consultez Examiner les menaces avec les détections organisées.

Tableaux de bord SIEM

Cette page de la console Security Operations vous permet d'afficher les tableaux de bord Google Security Operations SIEM pour analyser les alertes créées par les règles Google Security Operations et les données collectées à l'aide des fonctionnalités de collecte des données de journaux de la console Security Operations.

Pour en savoir plus sur l'utilisation des tableaux de bord SIEM, consultez Présentation des tableaux de bord dans la documentation Google Security Operations.

Recherche SIEM

Cette page de la console Security Operations vous permet de trouver des événements et des alertes UDM (Unified Data Model) dans votre instance Google Security Operations. Pour en savoir plus, consultez Recherche SIEM dans la documentation Google Security Operations.

Paramètres SIEM

Cette page de la console Security Operations vous permet de modifier la configuration des fonctionnalités liées à Google Security Operations SIEM. Pour en savoir plus sur l'utilisation de ces fonctionnalités, consultez la documentation Google Security Operations.

Tableaux de bord SOAR

Cette page de la console Security Operations vous permet d'afficher et de créer des tableaux de bord à l'aide des données SOAR. Vous pouvez ainsi analyser les réponses et les demandes. Pour en savoir plus sur l'utilisation des tableaux de bord SOAR, consultez Présentation du tableau de bord SOAR dans la documentation Google Security Operations.

Rapports SOAR

Cette page de la console Security Operations vous permet d'afficher des rapports sur les données SOAR. Pour en savoir plus sur l'utilisation des rapports SOAR, consultez Comprendre les rapports SOAR dans la documentation Google Security Operations.

Recherche SOAR

Cette page de la console Security Operations vous permet de trouver des entités ou des cas spécifiques indexés par Google Security Operations SOAR. Pour en savoir plus, consultez Utiliser la page "Recherche" dans SOAR dans la documentation Google Security Operations.

Paramètres SOAR

Cette page de la console Security Operations vous permet de modifier la configuration des fonctionnalités liées à Google Security Operations SOAR. Pour en savoir plus sur l'utilisation de ces fonctionnalités, consultez la documentation Google Security Operations.

Étapes suivantes

- En savoir plus sur les services de détection

- Découvrez comment utiliser des marques de sécurité.

- Découvrez comment configurer les services Security Command Center.