Descripción general

Security Command Center proporciona notificaciones de resultados en tiempo real en la consola deGoogle Cloud . En esta guía, se describe cómo usar los Google Cloud servicios y las APIs de terceros para extender esa funcionalidad y recibir notificaciones casi en tiempo real en las apps de chat y correo electrónico. Cuando completas la guía, recibes alertas de resultados nuevos en servicios de terceros configurados sin acceder a la consola de Google Cloud , lo que permite una evaluación más rápida de las vulnerabilidades y amenazas. Obtén más información sobre los diferentes tipos de vulnerabilidades y amenazas en Security Command Center.

Topología

En esta guía, crearás la configuración que se ilustra en el siguiente diagrama.

Objetivos

En esta guía, harás lo siguiente:

- Configura un tema de Pub/Sub

- Configurar Slack, WebEx Teams y Twilio SendGrid Mail

- Escribir código en Cloud Run Functions

- Configurar Pub/Sub y Cloud Run Functions para enviar notificaciones a Slack, WebEx Teams o Twilio Sendgrid Mail cuando se escriba un nuevo resultado de gravedad alta o crítica en Security Command Center.

- Solucionar problemas de notificaciones.

Costos

En este instructivo, se usan los siguientes componentes facturables de Google Cloud:

- Pub/Sub

- Funciones de Cloud Run

- Cloud Build

Usa la calculadora de precios para estimar los costos según el uso previsto.

Antes de comenzar

Para completar esta guía, debes tener las siguientes funciones de Identity and Access Management (IAM):

- Administrador de la organización (

roles/resourcemanager.organizationAdmin) - Administrador del centro de seguridad (

roles/securitycenter.admin) - Administrador de seguridad (

roles/iam.securityAdmin) - Una función con el permiso

serviceusage.services.use, como propietario (roles/owner), editor (roles/editor) o una función personalizada - Crea cuentas de servicio (

roles/iam.serviceAccountCreator) - Editor de Pub/Sub (

roles/pubsub.editor) - Administrador de cuentas de facturación (

roles/billing.admin)

Las funciones de IAM para Security Command Center se pueden otorgar a nivel de organización, carpeta o proyecto. Tu capacidad para ver, editar, crear o actualizar resultados, recursos y fuentes de seguridad depende del nivel al que se te otorga acceso. Para obtener más información sobre los roles de Security Command Center, consulta Control de acceso.

Configura un proyecto

Completa los siguientes pasos para crear o seleccionar un proyecto.

- Sign in to your Google Cloud account. If you're new to Google Cloud, create an account to evaluate how our products perform in real-world scenarios. New customers also get $300 in free credits to run, test, and deploy workloads.

-

In the Google Cloud console, on the project selector page, select or create a Google Cloud project.

Roles required to select or create a project

- Select a project: Selecting a project doesn't require a specific IAM role—you can select any project that you've been granted a role on.

-

Create a project: To create a project, you need the Project Creator

(

roles/resourcemanager.projectCreator), which contains theresourcemanager.projects.createpermission. Learn how to grant roles.

-

Verify that billing is enabled for your Google Cloud project.

-

Enable the Cloud Build API.

Roles required to enable APIs

To enable APIs, you need the Service Usage Admin IAM role (

roles/serviceusage.serviceUsageAdmin), which contains theserviceusage.services.enablepermission. Learn how to grant roles. -

Install the Google Cloud CLI.

-

Si usas un proveedor de identidad externo (IdP), primero debes acceder a gcloud CLI con tu identidad federada.

-

Para inicializar gcloud CLI, ejecuta el siguiente comando:

gcloud init -

In the Google Cloud console, on the project selector page, select or create a Google Cloud project.

Roles required to select or create a project

- Select a project: Selecting a project doesn't require a specific IAM role—you can select any project that you've been granted a role on.

-

Create a project: To create a project, you need the Project Creator

(

roles/resourcemanager.projectCreator), which contains theresourcemanager.projects.createpermission. Learn how to grant roles.

-

Verify that billing is enabled for your Google Cloud project.

-

Enable the Cloud Build API.

Roles required to enable APIs

To enable APIs, you need the Service Usage Admin IAM role (

roles/serviceusage.serviceUsageAdmin), which contains theserviceusage.services.enablepermission. Learn how to grant roles. -

Install the Google Cloud CLI.

-

Si usas un proveedor de identidad externo (IdP), primero debes acceder a gcloud CLI con tu identidad federada.

-

Para inicializar gcloud CLI, ejecuta el siguiente comando:

gcloud init Especifica tu proyecto Google Cloud en una variable de entorno.

export PROJECT_ID=PROJECT_IDReemplaza PROJECT_ID con el ID del proyecto.

Especifica tu organización Google Cloud en una variable de entorno.

export ORG_ID=ORG_IDReemplaza ORG_ID por el ID de tu organización.

Configura el ID del proyecto para los comandos

gcloud.gcloud config set project PROJECT_IDCrea el tema de Pub/Sub en el que se publicarán las notificaciones.

gcloud pubsub topics create scc-critical-and-high-severity-findings-topicEspecifica el tema en una variable de entorno.

export TOPIC=projects/$PROJECT_ID/topics/scc-critical-and-high-severity-findings-topicCrea la suscripción que notifica a las funciones de Cloud Run para que envíen un mensaje de correo electrónico o de chat cuando se publiquen mensajes en el tema.

gcloud pubsub subscriptions create scc-critical-and-high-severity-findings-sub \ --topic scc-critical-and-high-severity-findings-topicConfigura Security Command Center para publicar notificaciones en el tema. Se puede usar cualquier filtro compatible con la API de ListFindings.

El siguiente filtro publica notificaciones para los resultados de gravedad alta y crítica activas en la ubicación

global. Obtén más información para filtrar resultados.gcloud scc notifications create scc-critical-high-severity \ --pubsub-topic=$TOPIC \ --organization=$ORG_ID \ --location=global \ --filter "(severity=\"HIGH\" OR severity=\"CRITICAL\") AND state=\"ACTIVE\""- Crea una cuenta de la API de Twilio Sendgrid Mail y obtén una clave de API.

- Crea e implementa una Cloud Run function que envíe correos electrónicos cuando se reciban notificaciones de Pub/Sub.

- Ve a la consola de Google Cloud .

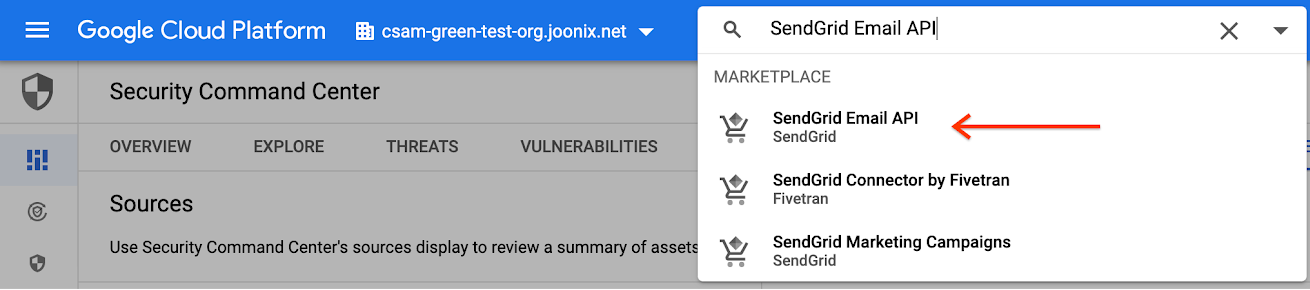

Ir a la consola de Google Cloud - En el cuadro de búsqueda de la parte superior de la página, busca la API de SendGrid Email.

En la siguiente página, selecciona el plan que se adapte a tus necesidades.

Si es necesario, selecciona un proyecto para asociarlo con SendGrid. Es posible que necesites los permisos adecuados para administrar las compras de la cuenta de facturación asociada del proyecto.

Revisa las condiciones y, si te sientes cómodo, haz clic en Suscribirse.

Para activar el servicio de SendGrid, haz clic en Registrarse con SendGrid.

En la pantalla de registro, ingresa un nombre de usuario, contraseña y dirección de correo electrónico. Acepta las Condiciones del Servicio y haz clic en Continuar.

En el diálogo de confirmación, haz clic en Volver a Google.

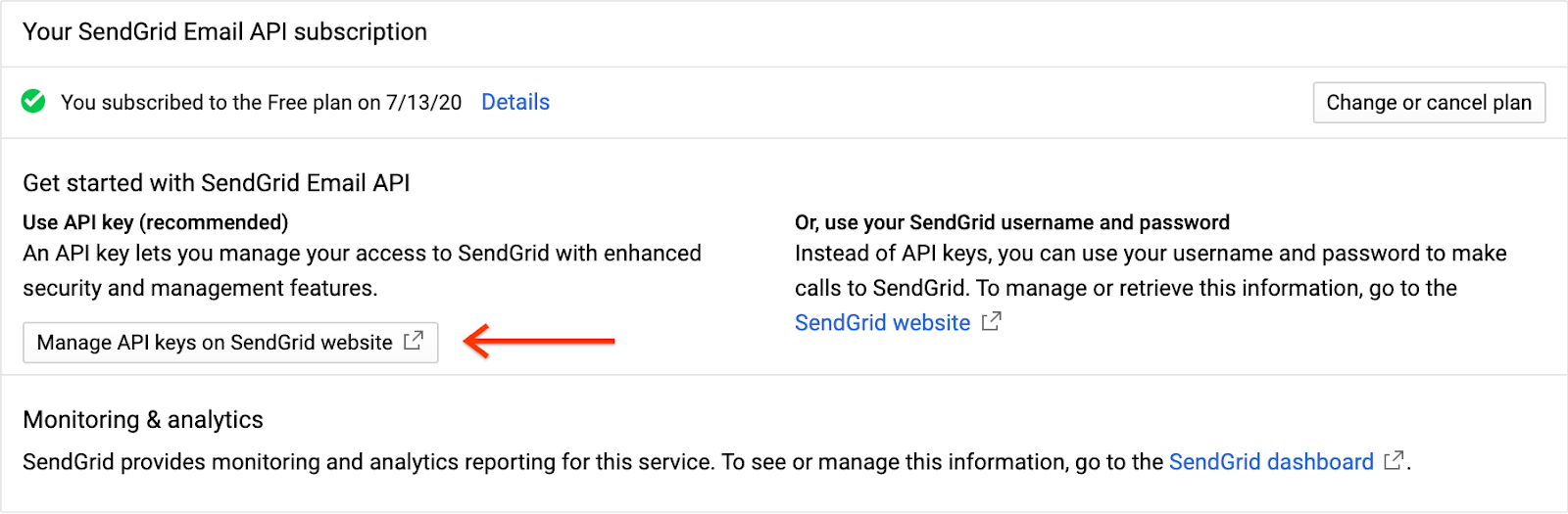

Haz clic en Administrar claves de API en el sitio web de SendGrid. Se abrirá una pestaña nueva para el sitio web de SendGrid.

Completa el formulario o accede, si se te solicita. Luego, haz clic en Comenzar.

En el panel de menú, expande Configuración y haz clic en Claves de API.

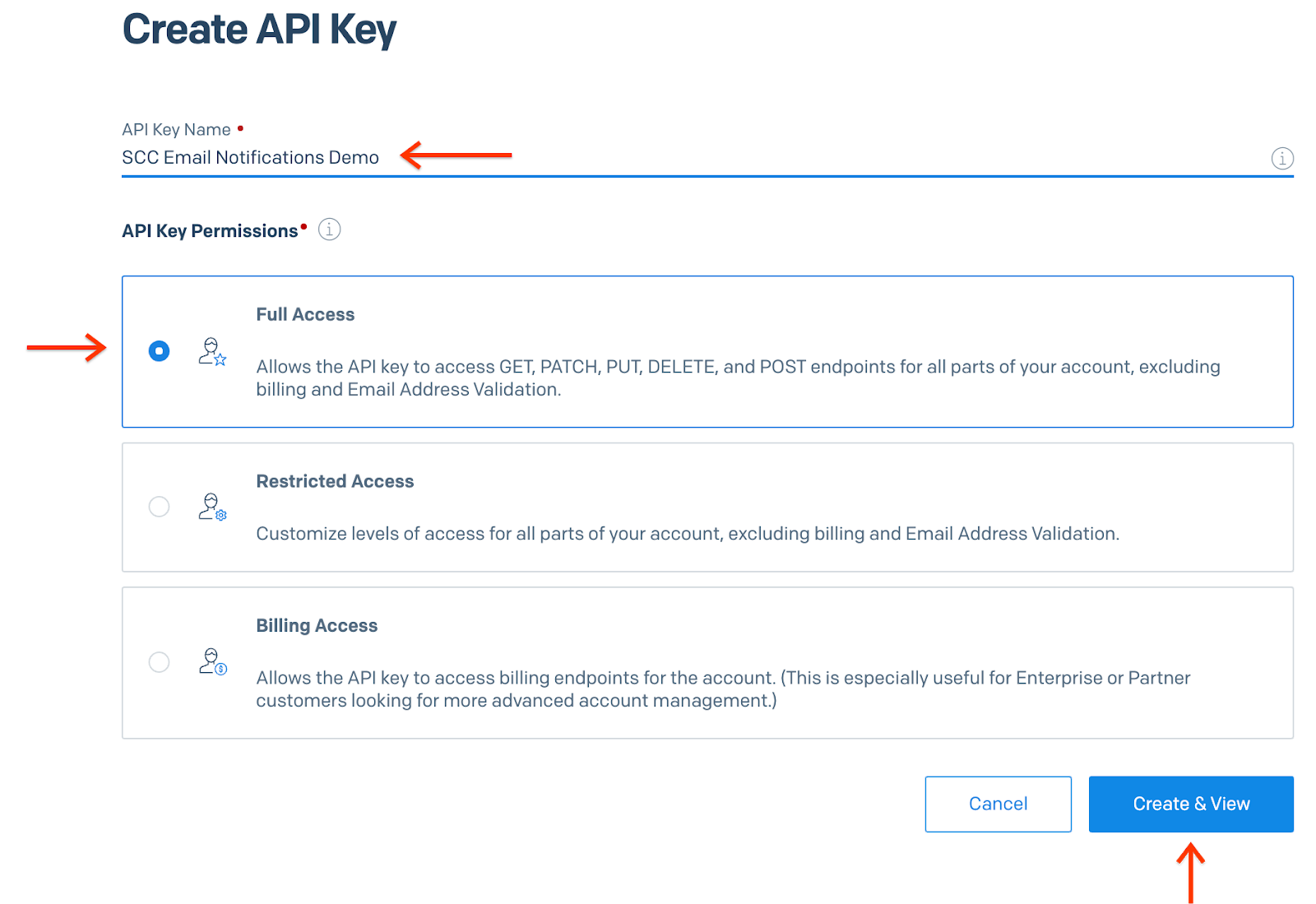

En la pantalla siguiente, haz clic en el botón Crear clave de API.

En Nombre de la clave de API, ingresa "notificaciones por correo electrónico de SCC", selecciona Acceso completo y, luego, haz clic en el botón Crear y ver.

Se te mostrará la clave de API. Registra el valor. La necesitarás en la siguiente sección.

Haga clic en Listo. Se te muestra el conjunto actual de claves de API. Cierra la pestaña y regresa a la consola de Google Cloud .

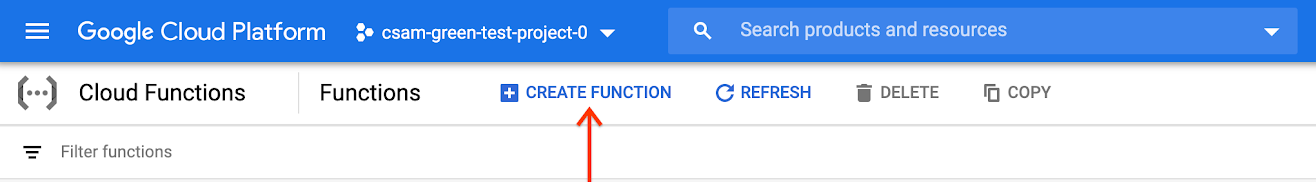

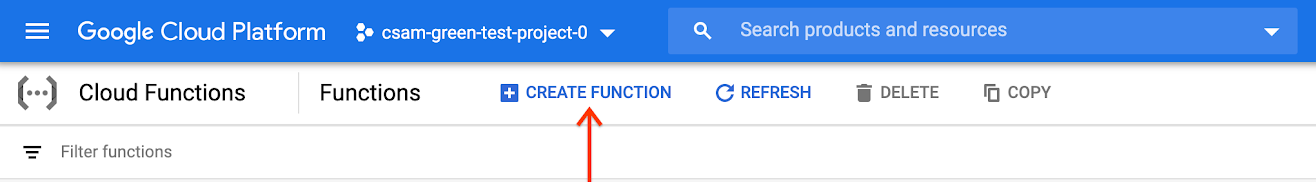

Ve a Cloud Run Functions.

Ir a las funciones de Cloud RunAsegúrate de usar el mismo PROJECT_ID que usaste para crear el tema de Pub/Sub.

Haz clic en Crear función.

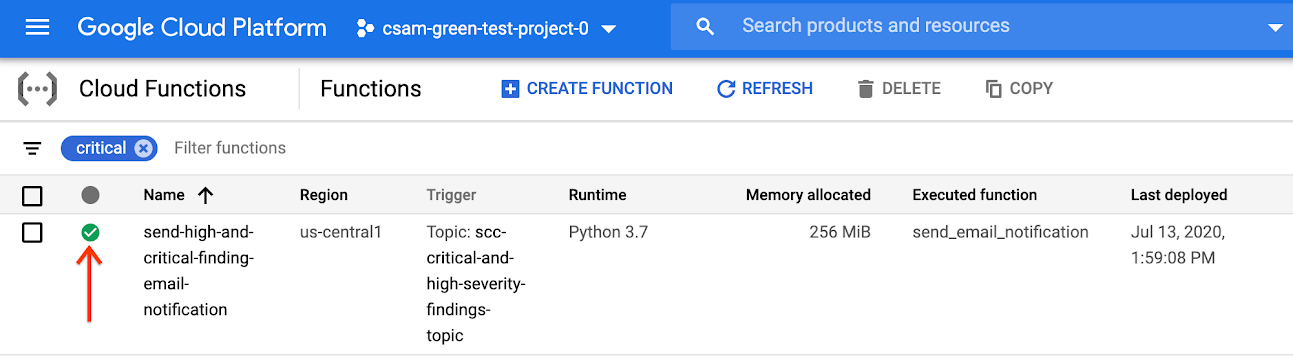

Configura el Nombre de la función como send-high-and-critical-finding-email-notification y el Tipo de activador como Pub/Sub.

Selecciona el tema de Pub/Sub que creaste en Configura un tema de Pub/Sub.

Haz clic en Guardar y, luego, en Siguiente.

En la página siguiente, establece el Entorno de ejecución en Python 3.8. La muestra de código de esta sección está escrita en Python, pero puedes usar cualquier lenguaje compatible con Cloud Run Functions.

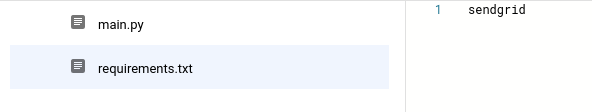

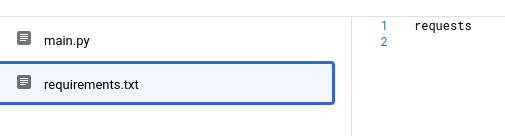

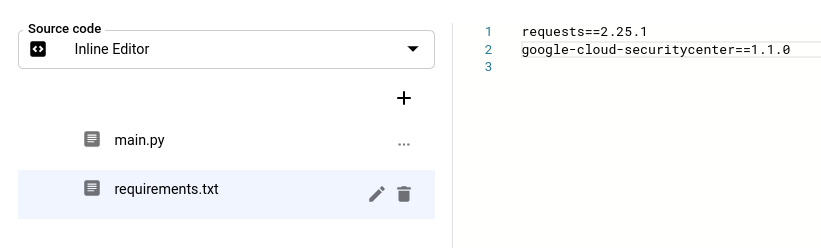

En la lista de archivos, haz clic en requirements.txt y agrega lo siguiente al campo de texto:

sendgrid.

Haz clic en main.py y reemplaza el contenido por el siguiente fragmento de código.

import base64 import json from sendgrid import SendGridAPIClient from sendgrid.helpers.mail import Mail def send_email_notification(event, context): """Triggered from a message on a Pub/Sub topic. Args: event (dict): Event payload. context (google.cloud.functions.Context): Metadata for the event. """ pubsub_message = base64.b64decode(event['data']).decode('utf-8') message_json = json.loads(pubsub_message) message = Mail( from_email='noreply@yourdomain.com', to_emails='$EMAIL_ADDRESS', subject='New High or Critical Severity Finding Detected', html_content='A new high or critical severity finding was detected: ' + ''.join(message_json['finding']['category'])) try: sg = SendGridAPIClient('$SENDGRID_EMAIL_API_KEY') response = sg.send(message) print(response.status_code) print(response.body) print(response.headers) except Exception as e: print(e) print(pubsub_message)Reemplaza lo siguiente:

- Cambia

noreply@yourdomain.coma la dirección de correo electrónico desde la que deseas que se originen los mensajes. - Cambia

$EMAIL_ADDRESSa la dirección de correo electrónico del destinatario deseado. Nota: Esta variable puede contener un arreglo de direcciones de correo electrónico (['user1@yourdomain.com', 'user2@yourdomain.com']) o puedes escribir un código personalizado para crear una variable dinámica, por ejemplo, una lista rotativa de individuos que están de guardia. - Cambia

$SENDGRID_EMAIL_API_KEYpor la clave de API que ya tienes o la que creaste en la sección anterior.

- Cambia

Navega al campo Punto de entrada y, luego, ingresa el nombre de la función en el fragmento de código (send_email_notification, en este ejemplo).

Haz clic en Implementar. Volverás a la lista de Cloud Run Functions, en la que deberías ver tu función nueva. Cuando aparece una marca de verificación verde junto al nombre de la función, se implementó de forma correcta. El proceso puede tomar unos minutos.

- Crea una nueva aplicación de Slack con privilegios suficientes para publicar mensajes en un canal público de Slack.

- Crea e implementa una Cloud Run function que publique mensajes de chat en Slack cuando se reciban notificaciones de Pub/Sub.

- Navega a Apps de la API de Slack para abrir una página de ejemplo en otra pestaña.

Accede o crea una cuenta.

Selecciona Create an App.

Configura Nombre de la aplicación como "SCC Finding Notifier".

Selecciona el lugar de trabajo de Slack de desarrollo en el que deseas que el bot de Slack publique mensajes y, luego, haz clic en Crear aplicación.

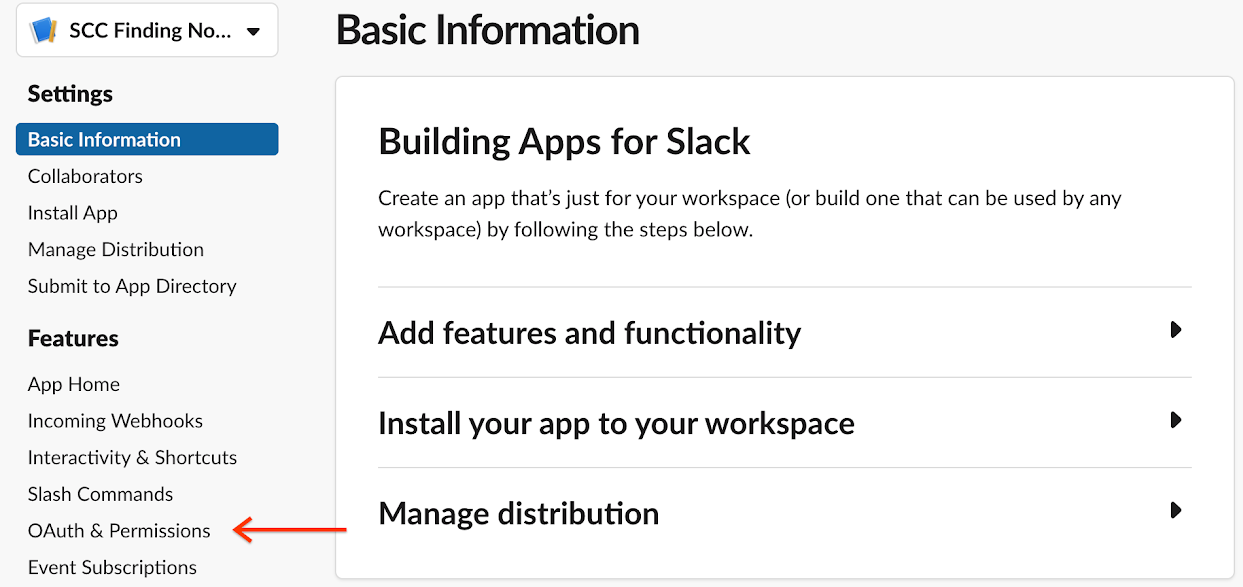

En el panel de navegación, selecciona OAuth y permisos.

Navega a la sección Scopes. Los permisos se dividen en dos categorías:

- Bot Token Scopes

- User Token Scopes

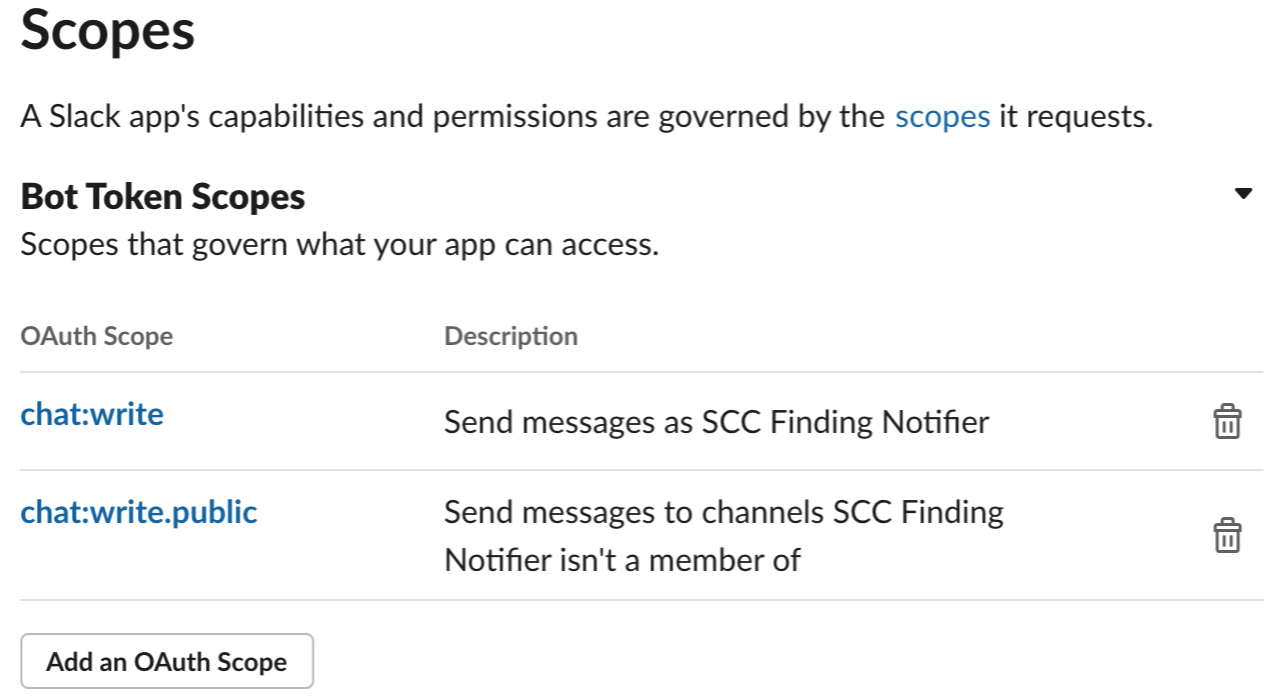

Para este ejercicio, no necesitas agregar un permiso de token de usuario. En Alcances del token de bot, haz clic en Agregar un alcance de OAuth y, luego, ingresa lo siguiente:

chat:writechat:write.public

Desplázate hasta la parte superior de la página OAuth y permisos y haz clic en Instalar aplicación en el lugar de trabajo.

En el diálogo de confirmación, haz clic en Permitir.

Copia el token de acceso OAuth de usuario bot para usar en la función de Cloud Functions.

Ve a Cloud Run Functions.

Ir a las funciones de Cloud RunAsegúrate de usar el mismo PROJECT_ID en el que se creó el tema de Pub/Sub.

Haz clic en Crear función.

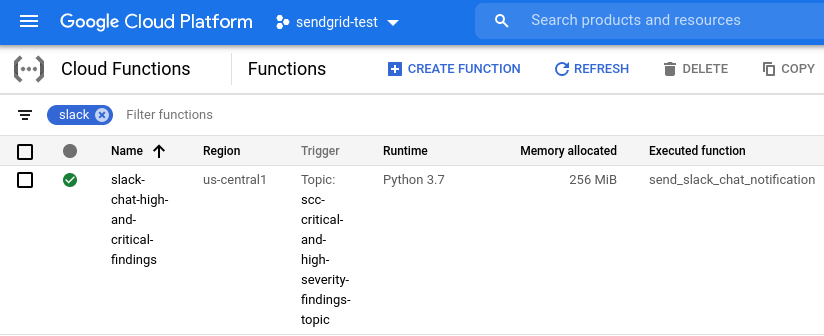

Configura el Nombre de la función como slack-chat-high-and-critical-findings y el Tipo de activador como Pub/Sub.

Selecciona el tema de Pub/Sub que creaste en Configura un tema de Pub/Sub.

Haz clic en Guardar y, luego, en Siguiente.

En la página siguiente, establece el Entorno de ejecución en Python 3.8. La muestra de código de esta sección está escrita en Python, pero puedes usar cualquier lenguaje compatible con Cloud Run Functions.

Navega a la lista de archivos. Haz clic en requirements.txt y agrega lo siguiente:

requests.

Haz clic en main.py y reemplaza el contenido por el siguiente fragmento de código.

import base64 import json import requests TOKEN = "BOT_ACCESS_TOKEN" def send_slack_chat_notification(event, context): pubsub_message = base64.b64decode(event['data']).decode('utf-8') message_json = json.loads(pubsub_message) finding = message_json['finding'] requests.post("https://slack.com/api/chat.postMessage", data={ "token": TOKEN, "channel": "#general", "text": f"A high severity finding {finding['category']} was detected!" })Reemplaza

BOT_ACCESS_TOKENpor el token de acceso de OAuth del usuario bot que creaste con la app de Slack.Navega al campo Punto de entrada y, luego, ingresa el nombre de la función en el fragmento de código (send_slack_chat_notification, en este ejemplo).

Haz clic en Implementar. Volverás a la lista de Cloud Run Functions, en la que deberías ver tu función nueva. Cuando aparece una marca de verificación verde junto al nombre de la función, se implementó de forma correcta. El proceso puede tardar unos pocos minutos. Los mensajes aparecen en el canal #general de Slack.

- Crea una cuenta de servicio nueva que tenga permisos para recuperar recursos de Security Command Center.

- Crea un bot de WebEx nuevo con privilegios suficientes para publicar mensajes en tu lugar de trabajo.

- Crea e implementa una función de Cloud Run que se suscriba a Pub/Sub y publique mensajes de chat en WebEx cuando se reciban notificaciones del tema de Pub/Sub.

Otorga un nombre a tu cuenta de servicio y especifícalo como una variable de entorno.

export SERVICE_ACCOUNT=ACCOUNT_NAMECrea la cuenta de servicio para tu proyecto.

gcloud iam service-accounts create $SERVICE_ACCOUNT \ --display-name "Service Account for SCC Finding Notifier WebEx Cloud Function" \ --project $PROJECT_IDOtorga a la cuenta de servicio la función

securitycenter.assetsViewera nivel de la organización.gcloud organizations add-iam-policy-binding $ORG_ID \ --member="serviceAccount:$SERVICE_ACCOUNT@$PROJECT_ID.iam.gserviceaccount.com" \ --role='roles/securitycenter.assetsViewer'Accede a tu cuenta de WebEx Teams y navega a la página Nuevo bot.

Configura Nombre de Bot como “SCC Finding Notifier”.

Selecciona un Nombre de usuario de bot descriptivo, pero único (your-name-scc-finding-notifier-demo).

En Icono, selecciona Predeterminado 1.

Configura Descripción como “Un bot que notifica al equipo cuando se publica un nuevo resultado de gravedad alta o crítica en Security Command Center”.

Haz clic en Agregar bot.

En la página de confirmación, copia el token de acceso del bot y guárdalo para usarlo en la función de Cloud Run.

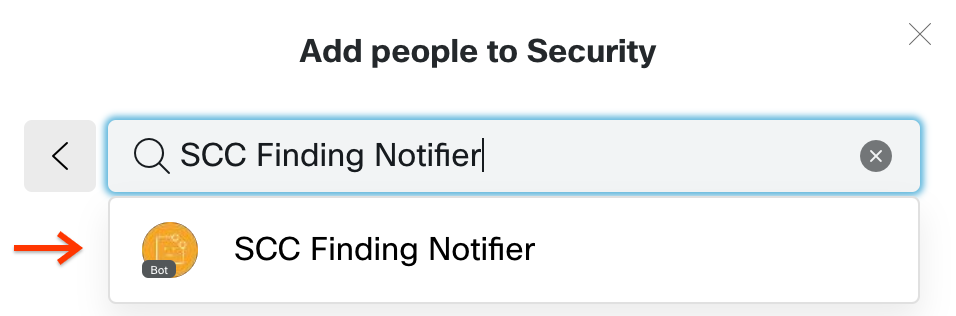

En el espacio de WebEx en el que deseas que el bot publique notificaciones, expande el panel de actividad.

Selecciona Agregar personas.

Escribe “SCC Finding Notifier” en el campo de texto y selecciona el bot que creaste en el menú desplegable.

Selecciona el botón Agregar y, luego, cierra el panel.

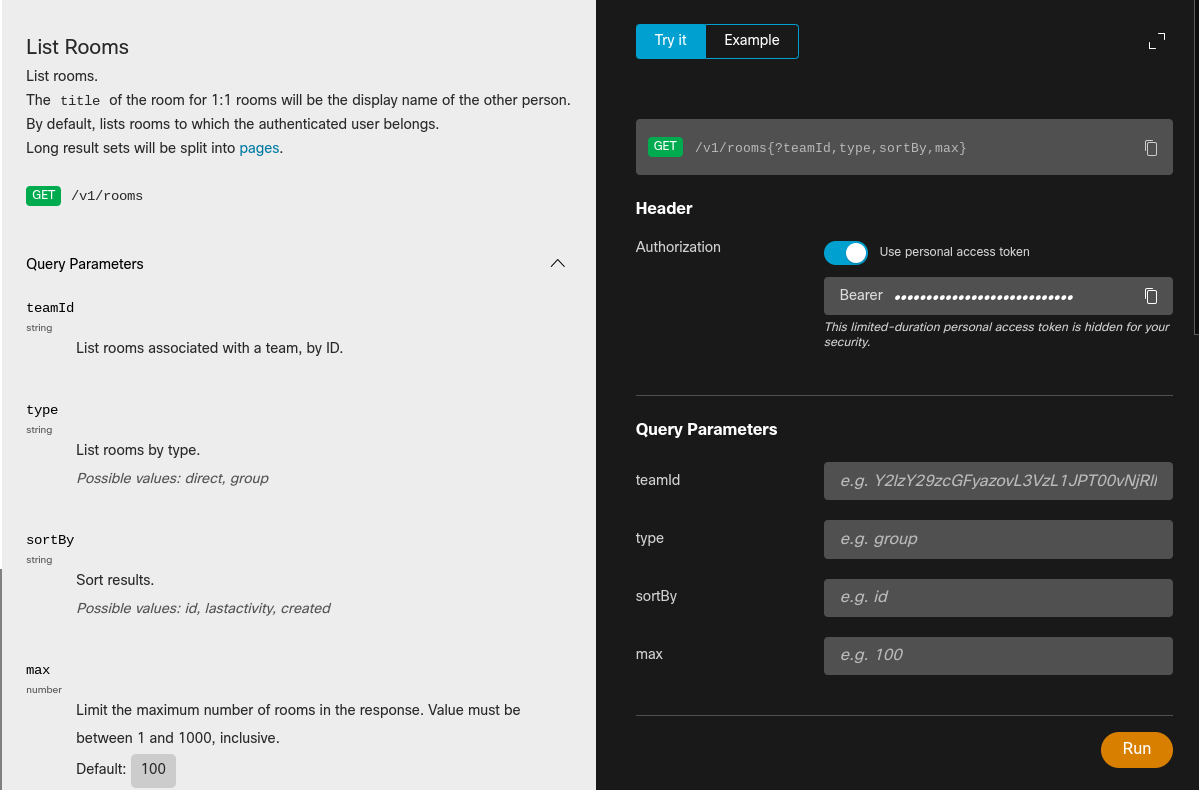

Obtén el ID de sala del espacio de trabajo para la función de Cloud Run. En una computadora de escritorio, ve a https://developer.webex.com/docs/api/v1/rooms/list-rooms y accede si es necesario. En esta página, se usa la API de WebEx para enumerar las salas a las que perteneces

Navega al panel de búsqueda.

Selecciona la pestaña etiquetada Probar en la parte superior del panel.

Deje todas las opciones con sus valores predeterminados y haga clic en Ejecutar.

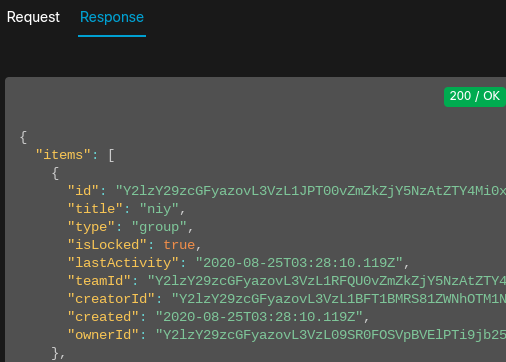

En la pestaña Respuesta, recibirás una respuesta con formato JSON con una lista de

itemso salas. Busca eltitlede la sala en la que deseas que aparezcan las notificaciones y registra el valoridasociado.

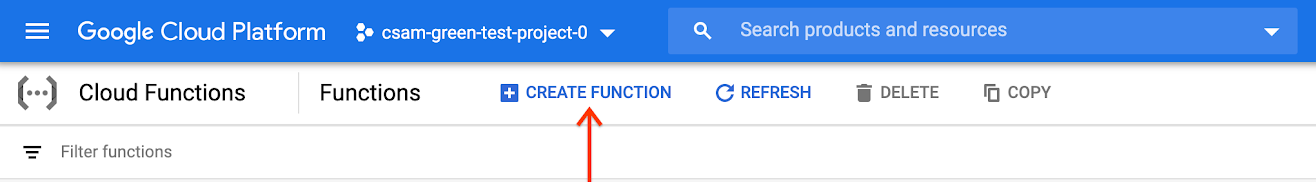

Ve a Cloud Run Functions.

Ir a las funciones de Cloud RunSelecciona la misma PROJECT_ID en la que se creó el tema de Pub/Sub.

Haz clic en Crear función.

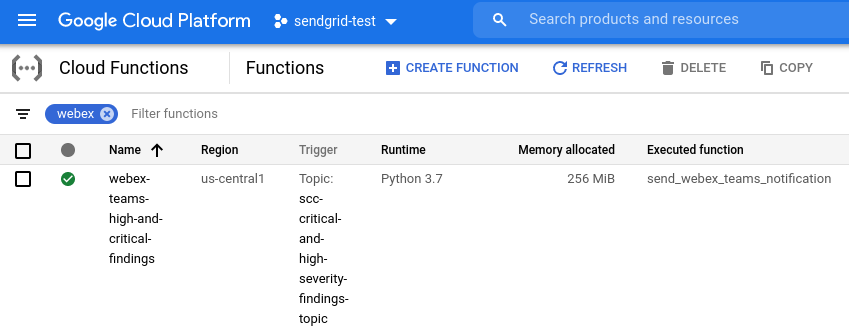

Configura el Nombre de la función como webex-teams-high-and-critical-findings y el Tipo de activador como Pub/Sub.

Selecciona el tema de Pub/Sub que creaste en Configura un tema de Pub/Sub.

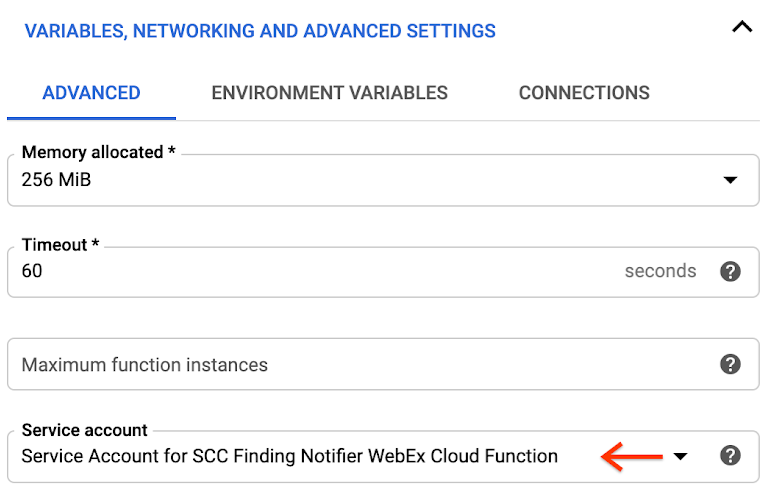

Expande el campo Variables, herramientas de redes y configuración avanzada.

En Cuenta de servicio, filtra y selecciona la cuenta de servicio

webex-cloud-function-saque creaste.

Haz clic en Guardar y, luego, en Siguiente.

En la página siguiente, establece el Entorno de ejecución en Python 3.8. La muestra de código de esta sección está escrita en Python, pero puedes usar cualquier lenguaje compatible con Cloud Run Functions.

Navega a la lista de archivos. Haz clic en requirements.txt y agrega lo siguiente:

requests==2.25.1google-cloud-securitycenter==1.1.0

Haz clic en main.py y reemplaza el contenido por el siguiente fragmento de código.

#!/usr/bin/env python3 import base64 import json import requests from google.cloud import securitycenter_v1 WEBEX_TOKEN = "WEBEX_TOKEN" ROOM_ID = "ROOM_ID" TEMPLATE = """ **Severity:** {severity}\n **Asset:** {asset}\n **SCC Category:** {category}\n **Project:** {project}\n **First observed:** {create_time}\n **Last observed:** {event_time}\n **Link to finding:** {finding_link} """ PREFIX = "https://console.cloud.google.com/security/command-center/findings" def get_finding_detail_page_link(finding_name): """Constructs a direct link to the finding detail page.""" org_id = finding_name.split("/")[1] return f"{PREFIX}?organizationId={org_id}&resourceId={finding_name}" def get_asset(parent, resource_name): """Retrieves the asset corresponding to `resource_name` from SCC.""" client = securitycenter_v1.SecurityCenterClient() resp = client.list_assets( securitycenter_v1.ListAssetsRequest( parent=parent, filter=f'securityCenterProperties.resourceName="{resource_name}"', ) ) page = next(resp.pages) if page.total_size == 0: return None asset = page.list_assets_results[0].asset return json.loads(securitycenter_v1.Asset.to_json(asset)) def send_webex_teams_notification(event, context): """Send the notification to WebEx Teams.""" pubsub_message = base64.b64decode(event["data"]).decode("utf-8") message_json = json.loads(pubsub_message) finding = message_json["finding"] parent = "/".join(finding["parent"].split("/")[0:2]) asset = get_asset(parent, finding["resourceName"]) requests.post( "https://webexapis.com/v1/messages", json={ "roomId": ROOM_ID, "markdown": TEMPLATE.format( severity=finding["severity"], asset=asset["securityCenterProperties"]["resourceDisplayName"], category=finding["category"], project=asset["resourceProperties"]["project"], create_time=finding["createTime"], event_time=finding["eventTime"], finding_link=get_finding_detail_page_link(finding["name"]), ), }, headers={"Authorization": f"Bearer {WEBEX_TOKEN}"}, )Reemplaza lo siguiente:

WEBEX_TOKENcon el token de acceso del bot de la sección Crea un bot de WebEx.ROOM_IDcon el ID de sala de la sección Agrega WebEx Bot al espacio de trabajo.

Navega al campo Punto de entrada y, luego, ingresa el nombre de la función en el fragmento de código (send_webex_teams_notification, en este ejemplo).

Haz clic en Implementar. Volverás a la lista de Cloud Run Functions, en la que deberías ver tu función nueva. Cuando aparece una marca de verificación verde junto al nombre de la función, se implementó de forma correcta. El proceso puede tardar unos pocos minutos.

- Recibirás un mensaje de chat o correo electrónico individual por cada resultado individual crítico o de gravedad alta. La frecuencia o la cantidad de notificaciones depende de los recursos dentro de tu organización.

- Las notificaciones se publican y se envían casi en tiempo real. Sin embargo, la inmediatez de los correos electrónicos o los mensajes no está garantizada, y varios factores pueden causar retrasos, incluidos los problemas con Twilio Sendgrid Mail, tu sistema de correo electrónico, Slack o WebEx.

- Actualiza la función de Cloud Run para cambiar los destinatarios.

- Actualiza el filtro para el tema de Pub/Sub a fin de cambiar qué resultados activan notificaciones.

- Ve a la página Resultados de Security Command Center.

Ir a la página Resultados - Si se le solicita, selecciona tu organización.

- En el panel Filtros rápidos, desplázate hacia abajo hasta la sección Gravedad y selecciona Alta o Crítica. El panel Resultados de la búsqueda se actualiza para mostrar solo los hallazgos de la gravedad seleccionada.

- En el panel Resultados de la búsqueda, selecciona un resultado marcando la casilla junto a su nombre.

- En el menú Cambiar el estado activo de la barra de acciones Resultados de la consulta de hallazgos, selecciona Inactivo. Si la búsqueda actual de resultados solo muestra los resultados activos, el resultado se quita de los resultados de la búsqueda.

- En el panel Filtros rápidos, desplázate hacia abajo hasta la sección Estado y cambia las selecciones para que solo se seleccione Inactivo. El panel Resultados de la búsqueda se actualiza para mostrar solo los resultados inactivos.

- En el panel Resultados de la búsqueda, selecciona el resultado que marcaste como inactivo.

- En el menú Cambiar el estado activo de la barra de acciones Resultados de la búsqueda, selecciona Activo.

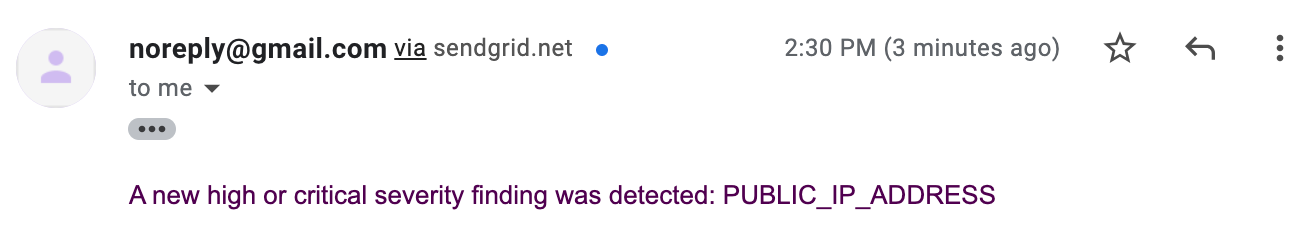

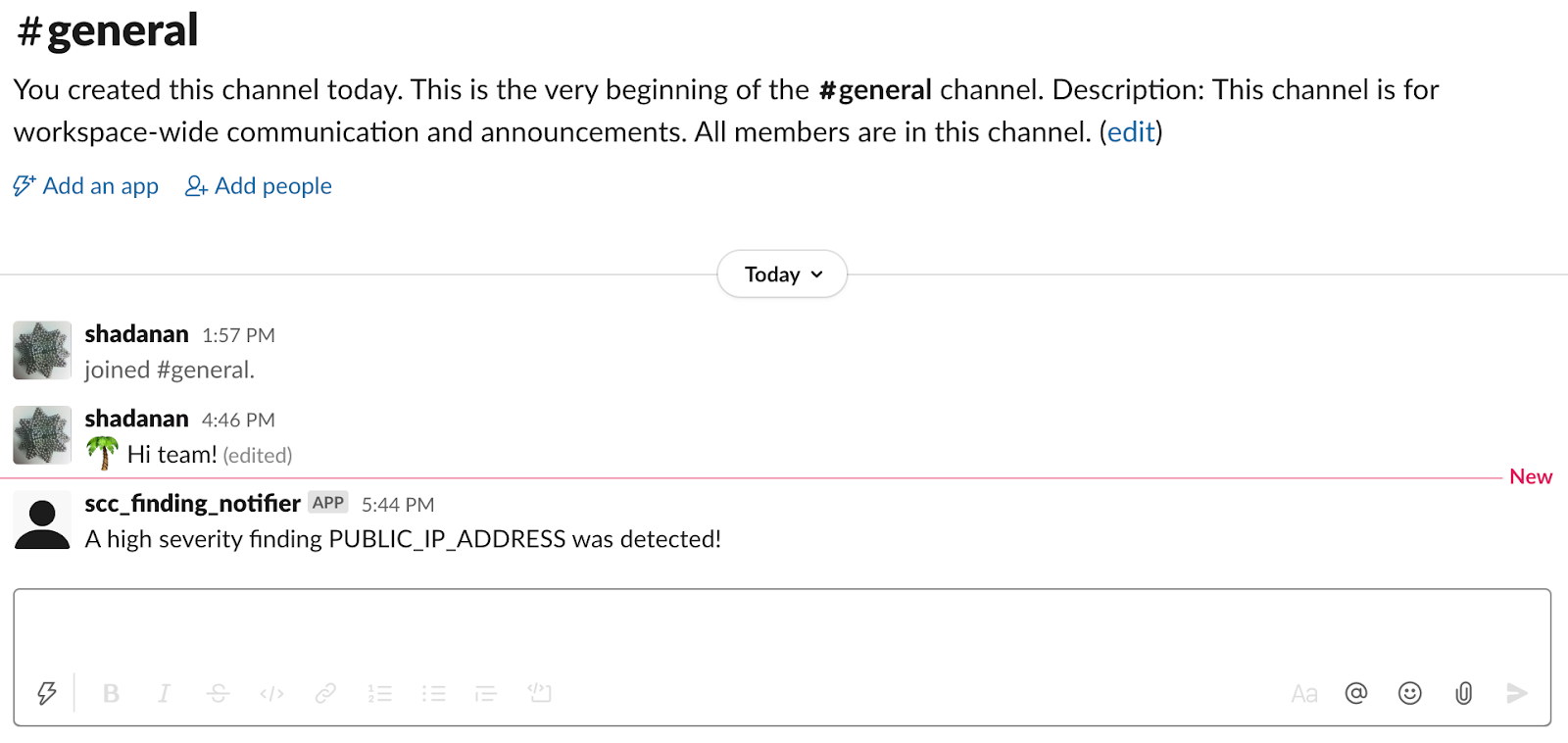

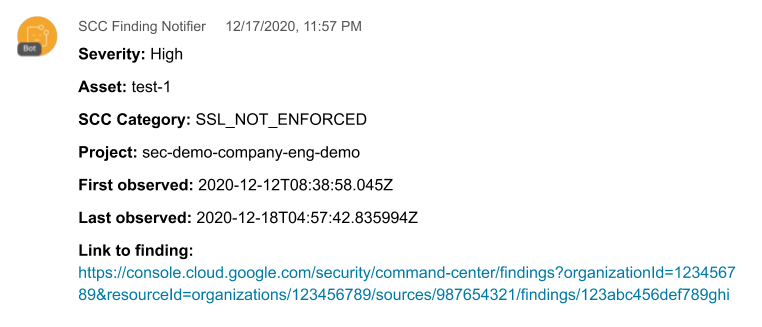

Verifica tu servicio de correo electrónico o mensajería y deberías ver un mensaje similar a las siguientes imágenes.

Twilio Sendgrid Mail:

- Para evitar que los correos electrónicos se dirijan a la carpeta de spam, agrega el valor

from_emaila tu lista de anunciantes permitidos de correo electrónico o configura la autenticación del remitente en SendGrid. - Asegúrate de no exceder el límite de frecuencia para tu plan de SendGrid.

- Los correos electrónicos con errores se pueden detectar mediante los informes de SendGrid.

- Es posible que la política de DMARC de tu dominio o proveedor de correo electrónico bloquee el correo electrónico de remitentes no autenticados. Obtén información sobre cómo SendGrid administra la identidad del remitente.

Si hay un error, prueba otra dirección de correo electrónico en el valor

from_email.

- Es posible que la política de DMARC de tu dominio o proveedor de correo electrónico bloquee el correo electrónico de remitentes no autenticados. Obtén información sobre cómo SendGrid administra la identidad del remitente.

Si hay un error, prueba otra dirección de correo electrónico en el valor

- Para evitar que los correos electrónicos se dirijan a la carpeta de spam, agrega el valor

Twilio Sendgrid Mail, Slack y WebEx:

Revisa los registros de Stackdriver de tu función de Cloud Run para determinar si la función se está invocando. Si no se invoca, asegúrate de que las notificaciones estén configuradas de forma correcta.

Si se invoca la función de Cloud Run, es posible que falle. Comprueba si hay errores en Cloud Run Functions con Google Cloud Error Reporting de la consola.

- In the Google Cloud console, go to the Manage resources page.

- In the project list, select the project that you want to delete, and then click Delete.

- In the dialog, type the project ID, and then click Shut down to delete the project.

Borra la configuración de tus notificaciones:

gcloud scc notifications delete scc-critical-high-severity \ --organization=ORG_ID \ --location=globalReemplaza ORG_ID por el ID de tu organización.

Para mantener la configuración y pausar las notificaciones de manera temporal, comenta las llamadas

sendoposten tu función de Cloud Run.Borra tu función de Cloud Run:

- Ve a Cloud Run Functions.

Ir a las funciones de Cloud Run - Haz clic en la casilla de verificación junto al objeto que deseas borrar.

- Haz clic en Borrar .

- Ve a Cloud Run Functions.

Borra la cuenta de servicio:

- Vaya a la página de cuentas de servicio.

Ir a las cuentas de servicio - Selecciona un proyecto

- Selecciona la cuenta de servicio que deseas borrar y, luego, haz clic en Borrar .

- Vaya a la página de cuentas de servicio.

- Obtén más información sobre los errores de notificaciones.

- Obtén más información para filtrar notificaciones.

- Aprende a solucionar los resultados de Web Security Scanner y Security Health Analytics.

Tiempo estimado: La configuración y prueba de las notificaciones para un solo servicio tarda aproximadamente una hora.

Configura un tema de Pub/Sub

Pub/Sub es un servicio de mensajería en tiempo real que permite enviar y recibir mensajes entre aplicaciones independientes. Obtén más información sobre Pub/Sub.

En esta sección, configurarás Security Command Center para publicar los resultados en un tema de Pub/Sub.

Para configurar un tema de Pub/Sub y suscribirse a él, sigue estos pasos:

A continuación, crea o configura tu app de correo electrónico o chat para recibir notificaciones de Pub/Sub.

Configura una app de mensajería

En esta sección, se describe cómo usar Pub/Sub y Cloud Run Functions o Cloud Run Functions (1ª gen.) para habilitar notificaciones casi en tiempo real para la API de Correo electrónico de Twilio SendGrid, Slack y WebEx Teams.

Twilio Sendgrid Mail

Para habilitar las notificaciones por correo electrónico, haz lo siguiente:

Crea una cuenta de la API de Twilio Sendgrid Mail

En esta sección, crearás una cuenta de la API de Twilio Sendgrid Mail y obtendrás una clave de API. Si ya habilitaste SendGrid, ve a Obtén una clave de API de Twilio SendGrid Mail y asegúrate de que tu clave de API existente tenga los permisos adecuados.

Obtén una clave de API de Twilio Sendgrid Mail

A continuación, implementa una función de Cloud Run para enviar notificaciones a una dirección de correo electrónico.

Crea la función de Cloud Run de SendGrid

En esta sección, implementarás una función que envíe notificaciones a tu cuenta de correo electrónico.

Slack

Para enviar notificaciones a un canal de Slack, haz lo siguiente:

Cree una aplicación de Slack nueva

En esta sección, crearás una aplicación de Slack nueva para recibir notificaciones.

A continuación, implementarás una función de Cloud Run para enviar notificaciones a un grupo de Slack.

Crea la función de Cloud Run de Slack

En esta sección, implementarás una función para enviar notificaciones a tu cuenta de Slack.

WebEx

Para enviar notificaciones a tu cuenta de WebEx Teams, haz lo siguiente:

Crea una cuenta de servicio

Según la configuración predeterminada, Cloud Run Functions no puede recuperar activos de Security Command Center. En esta sección, aprovisionarás una cuenta de servicio que permita que las funciones de Cloud Run recuperen activos asociados con los hallazgos.

Crea un bot de Webex

En esta sección, crearás un bot de WebEx que publique mensajes en tu lugar de trabajo.

Agrega bot de Webex al lugar de trabajo

En esta sección, agregarás el bot de WebEx a un lugar de trabajo.

A continuación, implementa una función de Cloud Run para enviar notificaciones a tu espacio de trabajo de WebEx.

Crea la función de Cloud Run de WebEx

En esta sección, implementas una función para enviar notificaciones a tu cuenta de WebEx.

Si los pasos anteriores para el servicio seleccionado se completaron sin errores, la configuración se completará y comenzarás a recibir notificaciones. Ten en cuenta lo siguiente:

Para cambiar el flujo de trabajo de notificaciones, puedes hacer lo siguiente:

Prueba las notificaciones

Para probar si las notificaciones están configuradas de forma correcta, sigue las instrucciones que se indican a continuación para activar o desactivar los resultados de gravedad alta entre estados activos e inactivos.

Correo electrónico:

Slack:

Los mensajes enviados a WebEx, que contienen más información en esta guía, se parecen a la siguiente imagen.

Soluciona problemas

Si no se envían ni reciben correos electrónicos o mensajes de chat, sigue los pasos que se indican a continuación para identificar y resolver posibles problemas.

Realiza una limpieza

Para evitar que se apliquen cargos a tu Google Cloud cuenta por los recursos usados en este instructivo, borra el proyecto que contiene los recursos o conserva el proyecto y borra los recursos individuales.