Esta página fornece uma vista geral da restrição da política da organização Restrict Resource Service Usage , que permite aos administradores empresariais controlar que Google Cloud serviços podem ser usados na respetiva Google Cloud hierarquia de recursos. Esta restrição só pode ser aplicada em serviços com recursos que sejam descendentes diretos de um recurso de organização, pasta ou projeto. Por exemplo, o Compute Engine e o Cloud Storage.

A restrição Restringir a utilização de serviços de recursos exclui e não funciona com determinados serviços que são dependências essenciais para produtos, como a gestão de identidade e de acesso (IAM), o Cloud Logging e o Cloud Monitoring. Google CloudPara ver a lista de serviços de recursos da nuvem suportados por esta restrição, consulte o artigo Restringir a utilização de recursos: serviços suportados.

Os administradores podem usar esta restrição para definir restrições hierárquicas nos

serviços de recursos Google Cloud permitidos num contentor de recursos,

como uma organização, uma pasta ou um projeto. Por exemplo, permitir storage.googleapis.com no projeto X ou recusar compute.googleapis.com na pasta Y. Esta restrição também determina a Google Cloud disponibilidade da consola.

A restrição Restringir a utilização do serviço de recursos pode ser usada de duas formas mutuamente exclusivas:

Lista de exclusão: os recursos de qualquer serviço que não seja negado são permitidos.

Lista de autorizações: os recursos de qualquer serviço que não seja permitido são recusados.

A restrição Restrict Resource Service Usage controla o acesso em tempo de execução a todos os recursos no âmbito. Quando a política da organização que contém esta restrição é atualizada, aplica-se imediatamente a todo o acesso a todos os recursos no âmbito da política, com consistência eventual.

Recomendamos que os administradores geram cuidadosamente as atualizações das políticas da organização que contêm esta restrição. Pode implementar esta alteração de política de forma mais segura usando etiquetas para aplicar condicionalmente a restrição. Para mais informações, consulte o artigo Definir uma política de organização com etiquetas.

Quando um serviço é restringido por esta política, alguns Google Cloud serviços que têm uma dependência direta do serviço restrito também são restritos. Isto aplica-se apenas a serviços que gerem os mesmos recursos de clientes. Por exemplo, o Google Kubernetes Engine (GKE) tem uma dependência do Compute Engine. Quando o Compute Engine está restrito, o GKE também está restrito.

Google Cloud Disponibilidade da consola

Os serviços restritos na consola Google Cloud comportam-se da seguinte forma:

- Não pode navegar para um produto através do menu .

- Os serviços restritos não são apresentados nos Google Cloud resultados da pesquisa da consola.

- Quando navega para a página da consola de um serviço restrito, Google Cloud como a partir de um link ou de um marcador, é apresentada uma mensagem de erro.

Usar a restrição Restrict Resource Service Usage

As restrições da política da organização podem ser definidas ao nível da organização, da pasta e do projeto. Cada política aplica-se a todos os recursos na respetiva hierarquia de recursos correspondente, mas pode ser substituída em níveis inferiores na hierarquia de recursos.

Para mais informações acerca da avaliação de políticas, consulte o artigo Compreender a avaliação da hierarquia.

Definir a política da organização

Para definir, alterar ou eliminar uma política da organização, tem de ter a função de administrador da política da organização.

Consola

Para definir uma política da organização que inclua uma restrição de Restringir utilização do serviço de recursos, faça o seguinte:

Na Google Cloud consola, aceda à página Políticas de organização.

No seletor de projetos, selecione o recurso no qual quer definir a política de organização.

Na tabela de políticas da organização, selecione Restringir a utilização do serviço de recursos.

Clique em Gerir política.

Em Aplica-se a, selecione Substituir política do elemento principal.

Em Aplicação de políticas, escolha como aplicar a herança a esta política.

Se quiser herdar a política de organização do recurso principal e fundi-la com esta, selecione Fundir com principal.

Se quiser substituir quaisquer políticas da organização existentes, selecione Substituir.

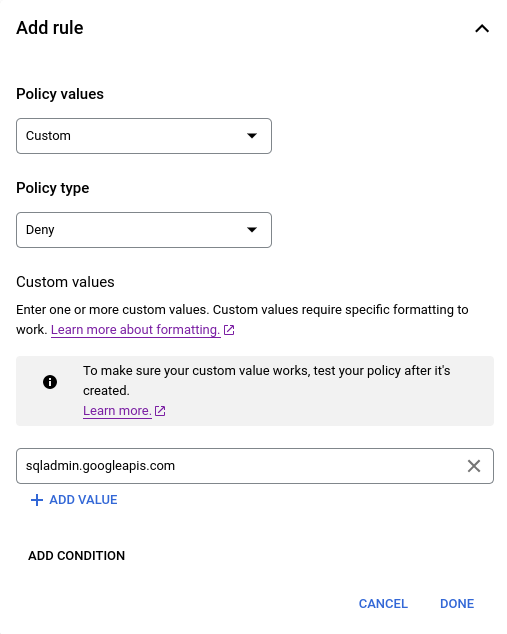

Clique em Adicionar regra.

Em Valores da política, selecione Personalizado.

Em Tipo de política, selecione Recusar para a lista de exclusão ou Permitir para a lista de permissões.

Em Valores personalizados, adicione o serviço que quer bloquear ou permitir à lista.

Por exemplo, para bloquear o Cloud Storage, pode introduzir

storage.googleapis.com.Para adicionar mais serviços, clique em Adicionar valor.

Para aplicar a política, clique em Definir política.

gcloud

As políticas da organização podem ser definidas através da CLI do Google Cloud. Para aplicar uma política da organização que inclua a restrição Restringir a utilização do serviço de recursos, primeiro crie um ficheiro YAML com a política a ser atualizada:

name: organizations/ORGANIZATION_ID/policies/gcp.restrictServiceUsage

spec:

rules:

- values:

deniedValues:

- file.googleapis.com

- bigquery.googleapis.com

- storage.googleapis.com

Substitua ORGANIZATION_ID pelo ID do recurso da sua organização. Para definir esta política nessa organização, execute o seguinte comando:

gcloud org-policies set-policy /tmp/policy.yaml

Para saber como usar restrições em políticas da organização, consulte o artigo Usar restrições.

Restringir recursos sem etiquetas

Pode usar etiquetas e políticas de organização condicionais para restringir quaisquer recursos que não estejam a usar uma etiqueta específica. Se definir uma política da organização num recurso que restringe serviços e a tornar condicional à presença de uma etiqueta, não é possível usar recursos secundários descendentes desse recurso, a menos que tenham sido etiquetados. Desta forma, os recursos têm de ser configurados de acordo com o seu plano de governação antes de poderem ser usados.

Para restringir recursos de organização, pasta ou projeto sem etiqueta, pode usar o operador lógico ! em uma consulta condicional ao criar a política da sua organização.

Por exemplo, para permitir a utilização de sqladmin.googleapis.com apenas em projetos

que tenham a etiqueta sqladmin=enabled, pode criar uma política da organização que

recuse sqladmin.googleapis.com em projetos que não tenham a etiqueta

sqladmin=enabled.

Crie uma etiqueta que identifique se foi aplicada uma governação adequada aos recursos. Por exemplo, pode criar uma etiqueta com a chave

sqlAdmine o valorenabledpara designar que este recurso deve permitir a utilização da API Cloud SQL Admin. Por exemplo:

Clique no nome da etiqueta recém-criada. Precisa do nome com espaço de nomes da chave da etiqueta, apresentado em Caminho da chave da etiqueta, nos passos seguintes para criar uma condição.

Crie uma política da organização Restringir a utilização do serviço de recursos ao nível do recurso da sua organização para negar o acesso à API Cloud SQL Admin. Por exemplo:

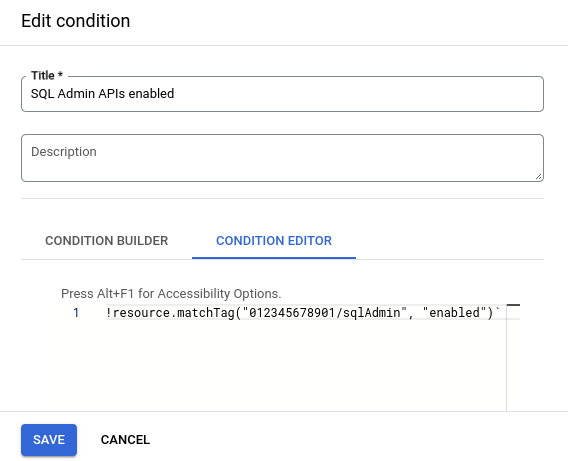

Adicione uma condição à política da organização acima, especificando que a política é aplicada se a etiqueta de governação não estiver presente. O operador lógico NOT não é suportado pelo criador de condições, pelo que esta condição tem de ser criada no editor de condições. Por exemplo:

!resource.matchTag("012345678901/sqlAdmin", "enabled")

Agora, a etiqueta sqlAdmin=enabled tem de ser anexada ou herdada por um projeto,

antes de os seus programadores poderem usar a API Admin do Cloud SQL com esse projeto.

Para mais informações sobre a criação de políticas de organização condicionais, consulte o artigo Definir uma política de organização com etiquetas.

Crie uma política da organização no modo de execução de ensaio

Uma política da organização no modo de execução de ensaio é um tipo de política da organização em que as violações da política são registadas em auditoria, mas as ações que violam a política não são negadas. Pode criar uma política organizacional no modo de teste usando a restrição Restringir a utilização do serviço de recursos para monitorizar como afetaria a sua organização antes de aplicar a política em direto. Para mais informações, consulte o artigo Crie uma política de organização no modo de teste.

Mensagem de erro

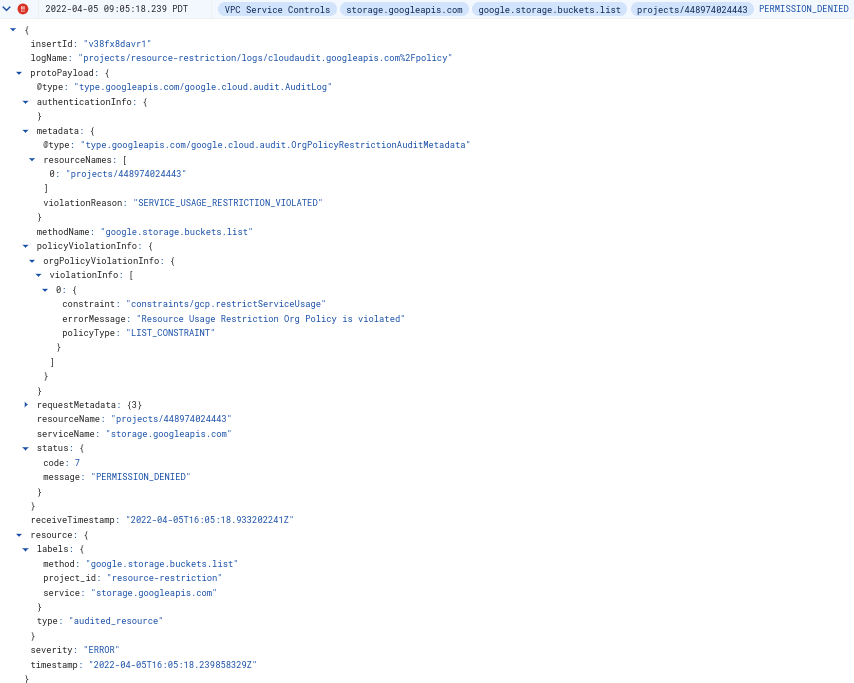

Se definir uma política da organização para negar o serviço A na hierarquia de recursos B, quando um cliente tenta usar o serviço A na hierarquia de recursos B, a operação falha. É devolvido um erro que descreve o motivo desta falha. Além disso, é gerada uma entrada AuditLog para monitorização, alertas ou depuração adicionais.

Exemplo de mensagem de erro

Request is disallowed by organization's constraints/gcp.restrictServiceUsage constraint for projects/PROJECT_ID attempting to use service storage.googleapis.com.

Exemplo de registos de auditoria do Cloud