Halaman ini memberikan ringkasan tentang batasan kebijakan organisasi Batas Penggunaan Layanan Resource, yang memungkinkan administrator perusahaan mengontrol Google Cloud layanan yang dapat digunakan dalam hierarki resource Google Cloudmereka. Batasan ini hanya dapat diterapkan pada layanan dengan resource yang merupakan turunan langsung dari resource organisasi, folder, atau project. Misalnya, Compute Engine dan Cloud Storage.

Batasan Batasi Penggunaan Layanan Resource mengecualikan dan tidak akan berfungsi dengan layanan tertentu yang merupakan dependensi penting untuk produk Google Cloud, seperti Identity and Access Management (IAM), Cloud Logging, dan Cloud Monitoring. Untuk daftar layanan resource cloud yang didukung oleh batasan ini, lihat Membatasi layanan yang didukung penggunaan resource.

Administrator dapat menggunakan batasan ini untuk menentukan batasan hierarkis pada

layanan resource Google Cloud yang diizinkan dalam penampung resource,

seperti organisasi, folder, atau project. Misalnya, izinkan

storage.googleapis.com dalam project X, atau tolak compute.googleapis.com

dalam folder Y. Batasan ini juga menentukan

Google Cloud ketersediaan konsol.

Batasan Restrict Resource Service Usage dapat digunakan dengan dua cara yang saling eksklusif:

Denylist - resource dari layanan apa pun yang tidak ditolak diizinkan.

Daftar yang diizinkan - resource dari layanan apa pun yang tidak diizinkan akan ditolak.

Batasan Restrict Resource Service Usage mengontrol akses runtime ke semua resource dalam cakupan. Saat kebijakan organisasi yang berisi batasan ini diperbarui, kebijakan tersebut akan langsung diterapkan ke semua akses ke semua resource dalam cakupan kebijakan, dengan konsistensi akhir.

Sebaiknya administrator mengelola pembaruan pada kebijakan organisasi yang berisi batasan ini dengan cermat. Anda dapat meluncurkan perubahan kebijakan ini dengan lebih aman dengan menggunakan tag untuk menerapkan batasan secara bersyarat. Untuk mengetahui informasi selengkapnya, lihat Menetapkan kebijakan organisasi dengan tag.

Jika layanan dibatasi oleh kebijakan ini, beberapa Google Cloud layanan yang memiliki dependensi langsung pada layanan yang dibatasi juga akan dibatasi. Hal ini hanya berlaku untuk layanan yang mengelola resource pelanggan yang sama. Misalnya, Google Kubernetes Engine (GKE) memiliki dependensi pada Compute Engine. Jika Compute Engine dibatasi, GKE juga akan dibatasi.

Ketersediaan konsolGoogle Cloud

Layanan yang dibatasi di Google Cloud console berperilaku dengan cara berikut:

- Anda tidak dapat membuka produk menggunakan menu .

- Layanan yang dibatasi tidak akan muncul di Google Cloud hasil penelusuran konsol.

- Saat Anda membuka halaman konsol Google Cloud layanan yang dibatasi—seperti dari link atau bookmark—pesan error akan muncul.

Menggunakan batasan Batasi Penggunaan Layanan Resource

Batasan kebijakan organisasi dapat ditetapkan di tingkat organisasi, folder, dan project. Setiap kebijakan berlaku untuk semua resource dalam hierarki resource yang sesuai, tetapi dapat diganti di level yang lebih rendah dalam hierarki resource.

Untuk mengetahui informasi selengkapnya tentang evaluasi kebijakan, lihat Memahami Evaluasi Hierarki.

Menetapkan kebijakan organisasi

Untuk menetapkan, mengubah, atau menghapus kebijakan organisasi, Anda harus memiliki peran Administrator Kebijakan Organisasi.

Konsol

Untuk menetapkan kebijakan organisasi yang menyertakan batasan Batasi Penggunaan Layanan Resource, lakukan tindakan berikut:

Di Google Cloud konsol, buka halaman Organization policies.

Dari pemilih project, pilih resource yang ingin Anda tetapkan kebijakan organisasinya.

Dalam tabel kebijakan organisasi, pilih Batasi Penggunaan Layanan Resource.

Klik Manage Policy.

Di bagian Applies to, pilih Override parent's policy.

Di bagian Policy enforcement, pilih cara menerapkan pewarisan ke kebijakan ini.

Jika Anda ingin mewarisi kebijakan organisasi resource induk dan menggabungkannya dengan resource ini, pilih Gabungkan dengan induk.

Jika Anda ingin mengganti kebijakan organisasi yang ada, pilih Ganti.

Klik Add a rule.

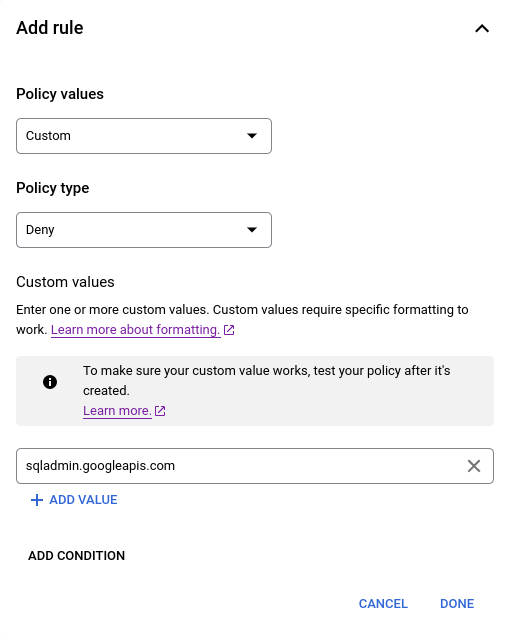

Di bagian Policy values, pilih Custom.

Di bagian Jenis kebijakan, pilih Tolak untuk daftar tolak atau Izinkan untuk daftar yang diizinkan.

Di bagian Custom values, tambahkan layanan yang ingin Anda blokir atau izinkan ke daftar.

Misalnya, untuk memblokir Cloud Storage, Anda dapat memasukkan

storage.googleapis.com.Untuk menambahkan layanan lainnya, klik Tambahkan nilai.

Untuk menerapkan kebijakan, klik Set policy.

gcloud

Kebijakan organisasi dapat ditetapkan melalui Google Cloud CLI. Untuk menerapkan kebijakan organisasi yang menyertakan batasan Batasi Penggunaan Layanan Resource, buat file YAML terlebih dahulu dengan kebijakan yang akan diperbarui:

name: organizations/ORGANIZATION_ID/policies/gcp.restrictServiceUsage

spec:

rules:

- values:

deniedValues:

- file.googleapis.com

- bigquery.googleapis.com

- storage.googleapis.com

Ganti ORGANIZATION_ID dengan ID fasilitas organisasi Anda. Untuk menetapkan kebijakan ini di organisasi tersebut, jalankan perintah berikut:

gcloud org-policies set-policy /tmp/policy.yaml

Untuk mempelajari cara menggunakan batasan dalam kebijakan organisasi, lihat Menggunakan Batasan.

Membatasi resource yang tidak diberi tag

Anda dapat menggunakan tag dan kebijakan organisasi bersyarat untuk membatasi resource apa pun yang tidak menggunakan tag tertentu. Jika Anda menetapkan kebijakan organisasi pada resource yang membatasi layanan dan membuatnya bersyarat berdasarkan keberadaan tag, tidak ada resource turunan yang berasal dari resource tersebut yang dapat digunakan kecuali jika telah diberi tag. Dengan cara ini, resource harus disiapkan sesuai dengan rencana tata kelola Anda sebelum dapat digunakan.

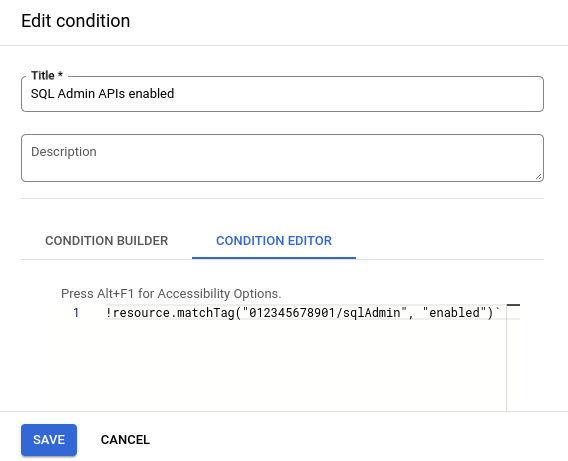

Untuk membatasi resource organisasi, folder, atau project yang tidak diberi tag, Anda dapat menggunakan

operator logis ! dalam kueri bersyarat saat membuat kebijakan

organisasi.

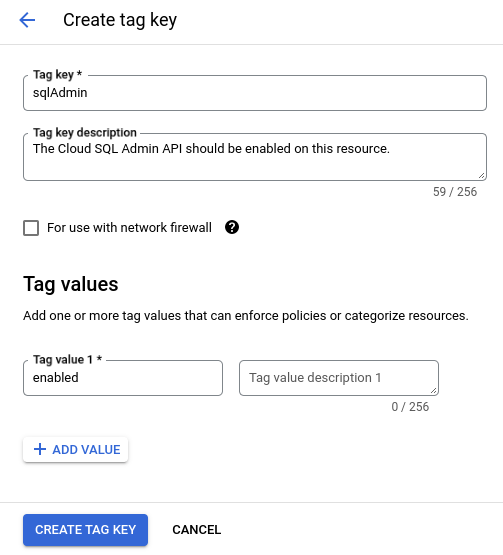

Misalnya, untuk mengizinkan penggunaan sqladmin.googleapis.com hanya di project yang memiliki tag sqladmin=enabled, Anda dapat membuat kebijakan organisasi yang menolak sqladmin.googleapis.com di project yang tidak memiliki tag sqladmin=enabled.

Buat tag yang mengidentifikasi apakah resource telah menerapkan tata kelola yang tepat. Misalnya, Anda dapat membuat tag dengan kunci

sqlAdmindan nilaienabled, untuk menentukan bahwa resource ini harus mengizinkan penggunaan Cloud SQL Admin API. Contoh:

Klik nama tag yang baru dibuat. Anda memerlukan nama dengan namespace kunci tag, yang tercantum di bagian Tag key path, pada langkah berikutnya untuk membuat kondisi.

Buat kebijakan organisasi Batasi Penggunaan Layanan Resource di tingkat resource organisasi Anda untuk menolak akses ke Cloud SQL Admin API. Contoh:

Tambahkan kondisi ke kebijakan organisasi di atas, yang menentukan bahwa kebijakan tersebut diterapkan jika tag tata kelola tidak ada. Operator NOT logis tidak didukung oleh pembuat kondisi, sehingga kondisi ini harus dibuat di editor kondisi. Contoh:

!resource.matchTag("012345678901/sqlAdmin", "enabled")

Sekarang, tag sqlAdmin=enabled harus dilampirkan ke atau diwarisi oleh project,

sebelum developer Anda dapat menggunakan Cloud SQL Admin API dengan project tersebut.

Untuk mengetahui informasi selengkapnya tentang cara membuat kebijakan organisasi bersyarat, lihat Menetapkan kebijakan organisasi dengan tag.

Membuat kebijakan organisasi dalam mode uji coba

Kebijakan organisasi dalam mode uji coba adalah jenis kebijakan organisasi yang pelanggaran kebijakannya dicatat ke dalam log audit, tetapi tindakan yang melanggar tidak ditolak. Anda dapat membuat kebijakan organisasi dalam mode uji coba menggunakan batasan Batasi Penggunaan Layanan Resource untuk memantau pengaruhnya terhadap organisasi Anda sebelum menerapkan kebijakan aktif. Untuk mengetahui informasi selengkapnya, lihat Membuat kebijakan organisasi dalam mode uji coba.

Pesan error

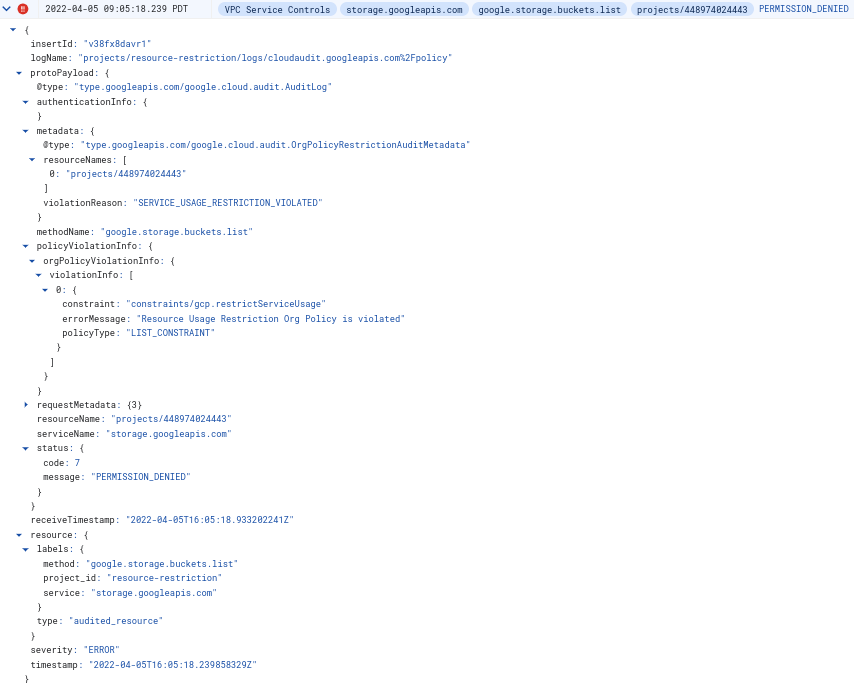

Jika Anda menetapkan kebijakan organisasi untuk menolak layanan A dalam hierarki resource B, saat klien mencoba menggunakan layanan A dalam hierarki resource B, operasi akan gagal. Error akan ditampilkan yang menjelaskan alasan kegagalan ini. Selain itu, entri AuditLog dibuat untuk pemantauan, pemberitahuan, atau proses debug lebih lanjut.

Contoh pesan error

Request is disallowed by organization's constraints/gcp.restrictServiceUsage constraint for projects/PROJECT_ID attempting to use service storage.googleapis.com.

Contoh Cloud Audit Logs