Auf dieser Seite finden Sie eine Übersicht über die Einschränkung der Organisationsrichtlinie „Ressourcendienstnutzung einschränken“, mit der Unternehmensadministratoren steuern können, welcheGoogle Cloud Dienste in ihrer Google Cloud-Ressourcenhierarchie verwendet werden können. Diese Einschränkung kann nur für Dienste mit Ressourcen erzwungen werden, die direkt von einer Organisations-, Ordner- oder Projektressource abgeleitet sind. Beispielsweise Compute Engine und Cloud Storage.

Die Einschränkung Ressourcendienstnutzung einschränken schließt bestimmte Dienste aus, die für Google Cloud-Produkte erforderlich sind, z. B. Identity and Access Management (IAM), Cloud Logging und Cloud Monitoring. Eine Liste der Cloud-Ressourcendienste, die von dieser Einschränkung unterstützt werden, finden Sie unter Unterstützte Dienste für die Einschränkung der Ressourcennutzung.

Administratoren können diese Einschränkung verwenden, um hierarchische Einschränkungen für zulässige Google Cloud Ressourcendienste innerhalb eines Ressourcencontainers wie einer Organisation, eines Ordners oder eines Projekts zu definieren. Lassen Sie beispielsweise storage.googleapis.com in Projekt X zu oder verweigern Sie compute.googleapis.com im Ordner Y. Diese Einschränkung bestimmt auch die Google Cloud Verfügbarkeit der Konsole.

Die Einschränkung Ressourcendienstnutzung einschränken kann auf zwei Arten verwendet werden:

Sperrliste: Alle Ressourcen eines Dienstes, der nicht abgelehnt wird, sind zulässig.

Zulassungsliste: Ressourcen eines nicht zulässigen Dienstes werden abgelehnt.

Die Einschränkung Ressourcendienstnutzung einschränken steuert den Laufzeitzugriff auf alle im Geltungsbereich befindlichen Ressourcen. Wenn die Organisationsrichtlinie, die diese Einschränkung enthält, aktualisiert wird, gilt sie sofort für den gesamten Zugriff auf alle Ressourcen im Geltungsbereich der Richtlinie.

Wir empfehlen Administratoren, Updates für Organisationsrichtlinien, die diese Einschränkung enthalten, sorgfältig zu verwalten. Sie können diese Richtlinienänderung sicherer einführen, indem Sie Tags verwenden, um die Einschränkung bedingt zu erzwingen. Weitere Informationen finden Sie unter Organisationsrichtlinie mit Tags festlegen.

Wenn ein Dienst durch diese Richtlinie eingeschränkt ist, werden auch einige Google Cloud Dienste eingeschränkt, die direkt vom eingeschränkten Dienst abhängig sind. Dies gilt nur für Dienste, die dieselben Kundenressourcen verwalten. Google Kubernetes Engine (GKE) ist beispielsweise von der Compute Engine abhängig. Wenn die Compute Engine eingeschränkt ist, gilt dies auch für GKE.

Google Cloud Verfügbarkeit der Console

Eingeschränkt verfügbare Dienste in der Google Cloud Console verhalten sich folgendermaßen:

- Sie können über das Menü kein Produkt aufrufen.

- Eingeschränkt verfügbare Dienste werden nicht in den Google Cloud Suchergebnissen der Konsole angezeigt.

- Wenn Sie die Google Cloud Konsolenseite eines eingeschränkten Dienstes aufrufen, z. B. über einen Link oder ein Lesezeichen, wird eine Fehlermeldung angezeigt.

Einschränkung "Ressourcendienstnutzung einschränken" verwenden

Einschränkungen für Organisationsrichtlinien können auf Organisations-, Ordner- und Projektebene festgelegt werden. Jede Richtlinie gilt für alle Ressourcen innerhalb der entsprechenden Ressourcenhierarchie, kann aber auf einer niedrigeren Ebene in der Ressourcenhierarchie überschrieben werden.

Weitere Informationen zur Richtlinienauswertung finden Sie unter Informationen zu Evaluierungen der Hierarchie.

Organisationsrichtlinie festlegen

Zum Festlegen, Ändern oder Löschen von Organisationsrichtlinien müssen Sie die Rolle Administrator für Unternehmensrichtlinien haben.

Console

So legen Sie eine Organisationsrichtlinie fest, die die Einschränkung Ressourcendienstnutzung einschränken enthält:

Google Cloud Wechseln Sie in der Console zur Seite Organisationsrichtlinien.

Wählen Sie in der Projektauswahl die Ressource aus, für die Sie die Organisationsrichtlinie festlegen möchten.

Wählen Sie in der Tabelle der Organisationsrichtlinien die Option Ressourcendienstnutzung einschränken aus.

Klicken Sie auf Richtlinie verwalten.

Wählen Sie unter Gilt für die Option Richtlinie der übergeordneten Ressource überschreiben aus.

Wählen Sie unter Richtlinienerzwingung aus, wie die Übernahme auf diese Richtlinie angewendet werden soll.

Wenn Sie die Organisationsrichtlinie der übergeordneten Ressource übernehmen und die Richtlinie mit dieser zusammenführen möchten, wählen Sie Mit übergeordneter Ressource zusammenführen aus.

Wenn Sie vorhandene Organisationsrichtlinien überschreiben möchten, wählen Sie Ersetzen aus.

Klicken Sie auf Regel hinzufügen.

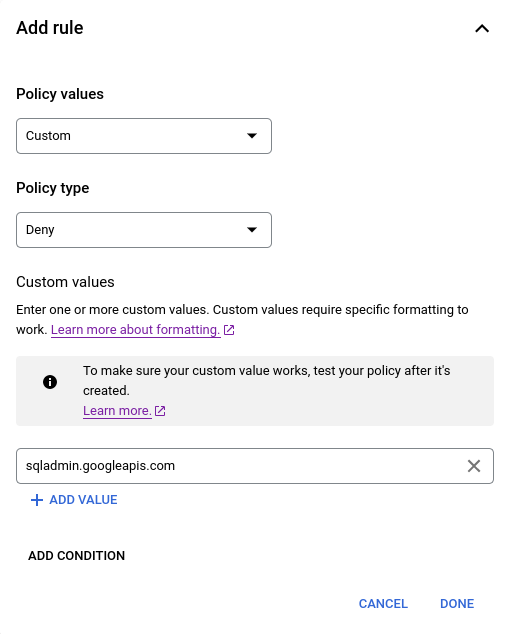

Wählen Sie unter Richtlinienwerte die Option Benutzerdefiniert.

Wählen Sie unter Richtlinientyp die Option Ablehnen für eine Sperrliste oder Zulassen für eine Zulassungsliste aus.

Fügen Sie unter Benutzerdefinierte Werte der Liste den Dienst hinzu, den Sie blockieren oder zulassen möchten.

Wenn Sie beispielsweise Cloud Storage blockieren möchten, geben Sie

storage.googleapis.comein.Wenn Sie weitere Dienste hinzufügen möchten, klicken Sie auf Wert hinzufügen.

Klicken Sie auf Richtlinie festlegen, um die Richtlinie zu erzwingen.

gcloud

Organisationsrichtlinien können über die Google Cloud CLI festgelegt werden. Wenn Sie eine Organisationsrichtlinie erzwingen möchten, die die Einschränkung Ressourcendienstnutzung einschränken enthält, erstellen Sie zuerst eine YAML-Datei mit der zu aktualisierenden Richtlinie:

name: organizations/ORGANIZATION_ID/policies/gcp.restrictServiceUsage

spec:

rules:

- values:

deniedValues:

- file.googleapis.com

- bigquery.googleapis.com

- storage.googleapis.com

Ersetzen Sie ORGANIZATION_ID durch die ID Ihrer Organisationsressource. Führen Sie den folgenden Befehl aus, um diese Richtlinie für diese Organisation festzulegen:

gcloud org-policies set-policy /tmp/policy.yaml

Weitere Informationen zur Verwendung von Einschränkungen in Organisationsrichtlinien finden Sie unter Einschränkungen verwenden.

Nicht getaggte Ressourcen einschränken

Mithilfe von Tags und bedingten Organisationsrichtlinien können Sie alle Ressourcen einschränken, für die kein bestimmtes Tag verwendet wird. Wenn Sie für eine Ressource eine Organisationsrichtlinie festlegen, die Dienste einschränkt und sie an das Vorhandensein eines Tags knüpft, können keine untergeordneten Ressourcen dieser Ressource verwendet werden, es sei denn, sie wurden getaggt. Ressourcen müssen daher gemäß Ihrem Governance-Plan eingerichtet werden, bevor sie verwendet werden können.

Wenn Sie nicht getaggte Ressourcen von Organisationen, Ordnern oder Projekten einschränken möchten, können Sie beim Erstellen Ihrer Organisationsrichtlinie den Logikoperator ! in einer bedingten Abfrage verwenden.

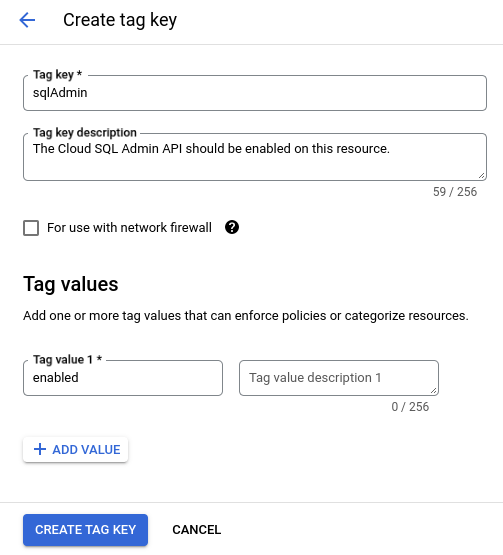

Wenn Sie beispielsweise die Verwendung von sqladmin.googleapis.com nur in Projekten mit dem Tag sqladmin=enabled zulassen möchten, können Sie eine Organisationsrichtlinie erstellen, die sqladmin.googleapis.com in Projekten ohne das Tag sqladmin=enabled ablehnt.

Erstellen Sie ein Tag, das Aufschluss darüber gibt, ob auf die Ressourcen eine angemessene Governance angewendet wurde. Sie können beispielsweise ein Tag mit dem Schlüssel

sqlAdminund dem Wertenablederstellen, um anzugeben, dass für diese Ressource die Verwendung der Cloud SQL Admin API zulässig sein soll. Beispiel:

Klicken Sie auf den Namen des neu erstellten Tags. Sie benötigen den benannten Namen des Tag-Schlüssels, der unter Tag-Schlüsselpfad aufgeführt ist, um in den nächsten Schritten eine Bedingung zu erstellen.

Erstellen Sie eine Organisationsrichtlinie vom Typ Ressourcendienstnutzung einschränken auf Ebene Ihrer Organisationsressource, um den Zugriff auf die Cloud SQL Admin API zu verweigern. Beispiel:

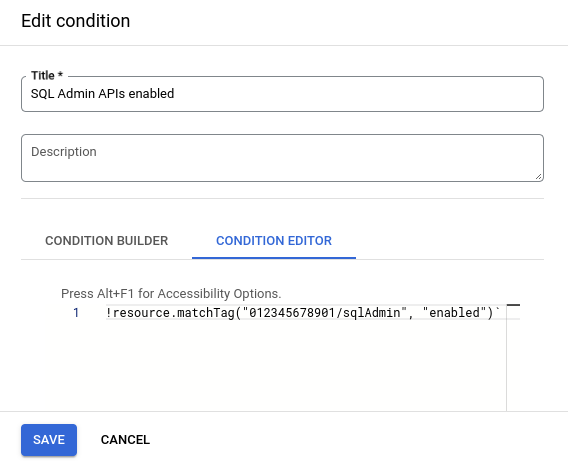

Fügen Sie der oben genannten Organisationsrichtlinie eine Bedingung hinzu, in der festgelegt wird, dass die Richtlinie erzwungen wird, wenn das Governance-Tag nicht vorhanden ist. Der logische NOT-Operator wird vom Builder für IAM-Bedingungen nicht unterstützt. Diese Bedingung muss daher im Bedingungseditor erstellt werden. Beispiel:

!resource.matchTag("012345678901/sqlAdmin", "enabled")

Jetzt muss das sqlAdmin=enabled-Tag an ein Projekt angehängt oder von diesem übernommen werden, bevor Ihre Entwickler die Cloud SQL Admin API mit diesem Projekt verwenden können.

Weitere Informationen zum Erstellen nutzerabhängiger Organisationsrichtlinien finden Sie unter Organisationsrichtlinie mit Tags festlegen.

Organisationsrichtlinie im Probelaufmodus erstellen

Eine Organisationsrichtlinie im Probelaufmodus ist eine Art von Organisationsrichtlinie, bei der Verstöße gegen die Richtlinie im Audit-Log protokolliert, die betreffenden Aktionen aber nicht abgelehnt werden. Sie können eine Organisationsrichtlinie im Modus „Probelauf“ mit der Einschränkung Ressourcendienstnutzung einschränken erstellen, um zu sehen, welche Auswirkungen sie auf Ihre Organisation hat, bevor Sie die Richtlinie in Kraft setzen. Weitere Informationen finden Sie unter Organisationsrichtlinie im Modus „Probelauf“ erstellen.

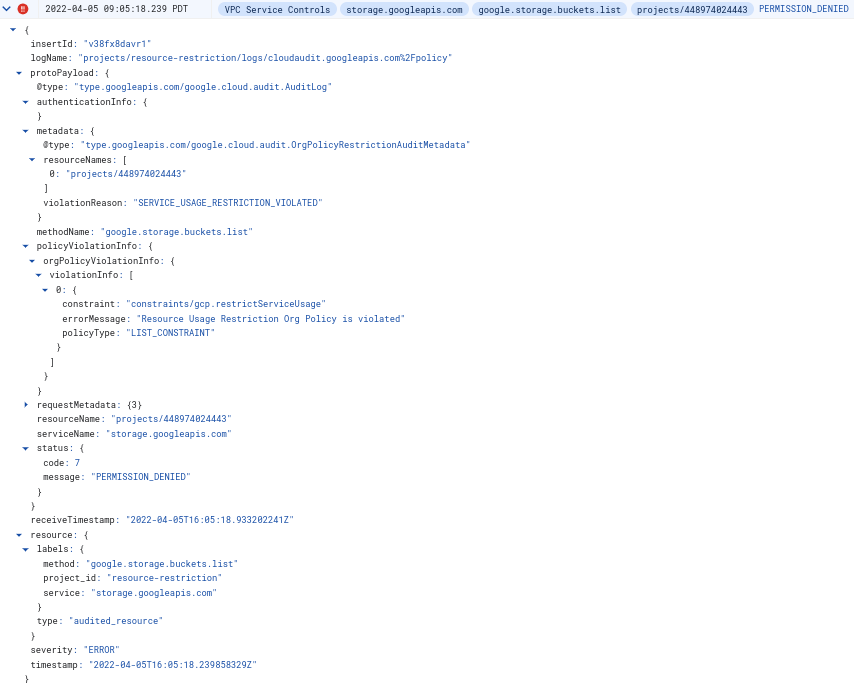

Fehlermeldung

Wenn Sie eine Organisationsrichtlinie festlegen, um Dienst A in der Ressourcenhierarchie B abzulehnen, oder wenn ein Client versucht, Dienst A in Ressourcenhierarchie B zu verwenden, schlägt der Vorgang fehl. Es wird eine Fehlermeldung zurückgegeben, die den Grund für diesen Fehler beschreibt. Außerdem wird ein Audit-Log-Eintrag zur weiteren Überwachung, Benachrichtigung oder Fehlerbehebung generiert.

Beispiel für Fehlermeldung

Request is disallowed by organization's constraints/gcp.restrictServiceUsage constraint for projects/PROJECT_ID attempting to use service storage.googleapis.com.

Beispiele für Cloud-Audit-Logs