Questa pagina fornisce una panoramica del vincolo del criterio dell'organizzazione Limita l'utilizzo dei servizi delle risorse , che consente agli amministratori aziendali di controllare quali Google Cloud servizi possono essere utilizzati all'interno della loro Google Cloud gerarchia delle risorse. Questo vincolo può essere applicato solo ai servizi con risorse che sono discendenti diretti di una risorsa di organizzazione, cartella o progetto. Ad esempio, Compute Engine e Cloud Storage.

Il vincolo Limita l'utilizzo del servizio di risorse esclude e non funziona con alcuni servizi che sono dipendenze essenziali per i prodotti Google Cloud, come Identity and Access Management (IAM), Cloud Logging e Cloud Monitoring. Per l'elenco dei servizi di risorse cloud supportati da questo vincolo, consulta Servizi supportati per la limitazione dell'utilizzo delle risorse.

Gli amministratori possono utilizzare questo vincolo per definire limitazioni gerarchiche sui Google Cloud servizi di risorse Google Cloud consentiti all'interno di un contenitore di risorse, come un'organizzazione, una cartella o un progetto. Ad esempio, consentistorage.googleapis.com all'interno del progetto X o nega compute.googleapis.com

all'interno della cartella Y. Questo vincolo determina anche la

disponibilità della consoleGoogle Cloud .

Il vincolo Limita utilizzo del servizio risorse può essere utilizzato in due modi mutuamente esclusivi:

Lista negativa: sono consentite le risorse di qualsiasi servizio che non è negato.

Lista consentita: le risorse di qualsiasi servizio non consentito vengono negate.

Il vincolo Limita utilizzo del servizio risorse controlla l'accesso in fase di runtime a tutte le risorse nell'ambito. Quando il criterio dell'organizzazione contenente questo vincolo viene aggiornato, viene applicato immediatamente a tutto l'accesso a tutte le risorse nell'ambito del criterio, con eventuale coerenza.

Consigliamo agli amministratori di gestire con attenzione gli aggiornamenti alle norme dell'organizzazione contenente questo vincolo. Puoi implementare questa modifica ai criteri in modo più sicuro utilizzando i tag per applicare il vincolo in modo condizionale. Per ulteriori informazioni, consulta Impostazione di un criterio dell'organizzazione con tag.

Quando un servizio è limitato da queste norme, alcuni Google Cloud servizi che dipendono direttamente dal servizio limitato saranno limitati anche loro. Questo vale solo per i servizi che gestiscono le stesse risorse dei clienti. Ad esempio, Google Kubernetes Engine (GKE) ha una dipendenza da Compute Engine. Quando Compute Engine è limitato, lo è anche GKE.

Google Cloud disponibilità della console

I servizi con limitazioni nella Google Cloud console si comportano nel seguente modo:

- Non puoi passare a un prodotto utilizzando il menu.

- I servizi con limitazioni non vengono visualizzati nei Google Cloud risultati di ricerca della console.

- Quando accedi alla Google Cloud pagina della console di un servizio con limitazioni, ad esempio da un link o un preferito, viene visualizzato un messaggio di errore.

Utilizzo del vincolo Limita utilizzo del servizio risorse

I vincoli dei criteri dell'organizzazione possono essere impostati a livello di organizzazione, cartella e progetto. Ogni criterio si applica a tutte le risorse all'interno della gerarchia delle risorse corrispondente, ma può essere ignorato a livelli inferiori della gerarchia delle risorse.

Per ulteriori informazioni sulla valutazione delle norme, consulta Informazioni sulla valutazione gerarchica.

Impostazione del criterio dell'organizzazione

Per impostare, modificare o eliminare un criterio dell'organizzazione, devi disporre del ruolo Amministratore dei criteri dell'organizzazione.

Console

Per impostare un criterio dell'organizzazione che includa un vincolo Limita l'utilizzo dei servizi delle risorse:

Nella Google Cloud console, vai alla pagina Criteri dell'organizzazione.

Dal selettore di progetti, seleziona la risorsa su cui vuoi impostare il criterio dell'organizzazione.

Nella tabella dei criteri dell'organizzazione, seleziona Limita l'utilizzo dei servizi delle risorse.

Fai clic su Gestisci criterio.

In Applicabile a, seleziona Ignora criterio della risorsa padre.

In Applicazione criterio, scegli come applicare l'eredità a questo criterio.

Se vuoi ereditare il criterio dell'organizzazione della risorsa principale e unire questa risorsa a quella principale, seleziona Unisci con il padre.

Se vuoi sostituire i criteri dell'organizzazione esistenti, seleziona Sostituisci.

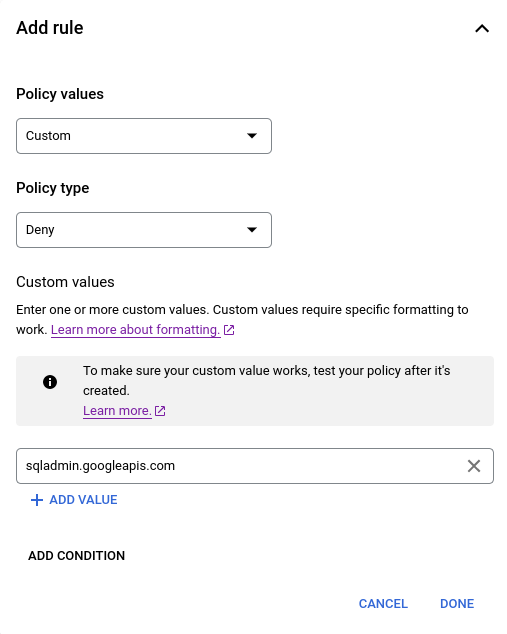

Fai clic su Aggiungi una regola.

In Valori criterio, seleziona Personalizzato.

In Tipo di criterio, seleziona Rifiuta per la lista negativa o Consenti per la lista positiva.

In Valori personalizzati, aggiungi all'elenco il servizio che vuoi bloccare o consentire.

Ad esempio, per bloccare Cloud Storage, puoi inserire

storage.googleapis.com.Per aggiungere altri servizi, fai clic su Aggiungi valore.

Per applicare il criterio, fai clic su Imposta criterio.

gcloud

I criteri dell'organizzazione possono essere impostati tramite Google Cloud CLI. Per applicare un criterio dell'organizzazione che includa il vincolo Limita l'utilizzo dei servizi delle risorse, crea innanzitutto un file YAML con il criterio da aggiornare:

name: organizations/ORGANIZATION_ID/policies/gcp.restrictServiceUsage

spec:

rules:

- values:

deniedValues:

- file.googleapis.com

- bigquery.googleapis.com

- storage.googleapis.com

Sostituisci ORGANIZATION_ID con l'ID della risorsa dell'organizzazione. Per impostare questo criterio nell'organizzazione, esegui il seguente comando:

gcloud org-policies set-policy /tmp/policy.yaml

Per scoprire di più sull'utilizzo dei vincoli nei criteri dell'organizzazione, consulta Utilizzo dei vincoli.

Limitazione delle risorse non taggate

Puoi utilizzare i tag e i criteri di organizzazione condizionali per limitare le risorse che non utilizzano un determinato tag. Se imposti un criterio dell'organizzazione su una risorsa che limita i servizi e lo rendi condizionale alla presenza di un tag, non è possibile utilizzare le risorse secondarie che derivano da quella risorsa, a meno che non siano state taggate. In questo modo, le risorse devono essere configurate in conformità con il tuo piano di governance prima di poter essere utilizzate.

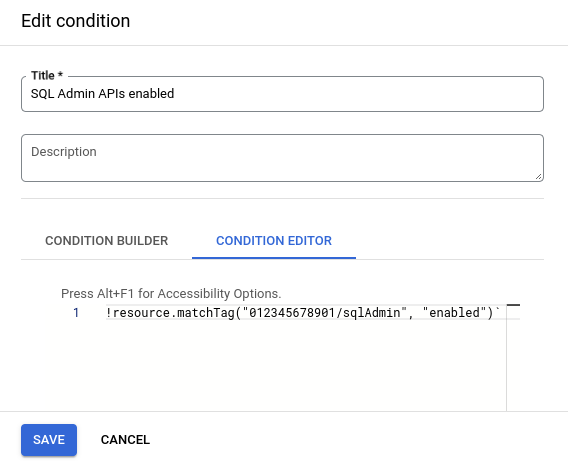

Per limitare le risorse di organizzazioni, cartelle o progetti non taggate, puoi utilizzare l'operatore logico ! in una query condizionale durante la creazione del criterio dell'organizzazione.

Ad esempio, per consentire l'utilizzo di sqladmin.googleapis.com solo nei progetti con il tag sqladmin=enabled, puoi creare un criterio dell'organizzazione che neghi sqladmin.googleapis.com nei progetti che non dispongono del tag sqladmin=enabled.

Crea un tag che identifichi se alle risorse è stata applicata una governance corretta. Ad esempio, puoi creare un tag con la chiave

sqlAdmine il valoreenabledper indicare che questa risorsa deve consentire l'utilizzo dell'API Cloud SQL Admin. Ad esempio:

Fai clic sul nome del tag appena creato. Per creare una condizione, nei passaggi successivi avrai bisogno del nome con spazio dei nomi della chiave del tag, elencata in Percorso della chiave del tag.

Crea un criterio dell'organizzazione Limita l'utilizzo del servizio della risorsa a livello di risorsa dell'organizzazione per negare l'accesso all'API di amministrazione Cloud SQL. Ad esempio:

Aggiungi una condizione al criterio dell'organizzazione riportato sopra, specificando che il criterio viene applicato se il tag di governance non è presente. L'operatore NOT logico non è supportato dal generatore di condizioni, pertanto questa condizione deve essere creata nell'editor delle condizioni. Ad esempio:

!resource.matchTag("012345678901/sqlAdmin", "enabled")

Ora il tag sqlAdmin=enabled deve essere associato o ereditato da un progetto prima che gli sviluppatori possano utilizzare l'API Cloud SQL Admin con quel progetto.

Per saperne di più sulla creazione di criteri dell'organizzazione condizionali, consulta Impostazione di un criterio dell'organizzazione con tag.

Crea un criterio dell'organizzazione in modalità dry run

Un criterio dell'organizzazione in modalità di prova è un tipo di criterio dell'organizzazione in cui le violazioni del criterio vengono registrate durante il controllo, ma le azioni in violazione non vengono negate. Puoi creare un criterio dell'organizzazione in modalità di prova utilizzando il vincolo Limita l'utilizzo del servizio della risorsa per monitorare l'impatto sulla tua organizzazione prima di applicare il criterio attivo. Per ulteriori informazioni, consulta Creare un criterio dell'organizzazione in modalità di prova.

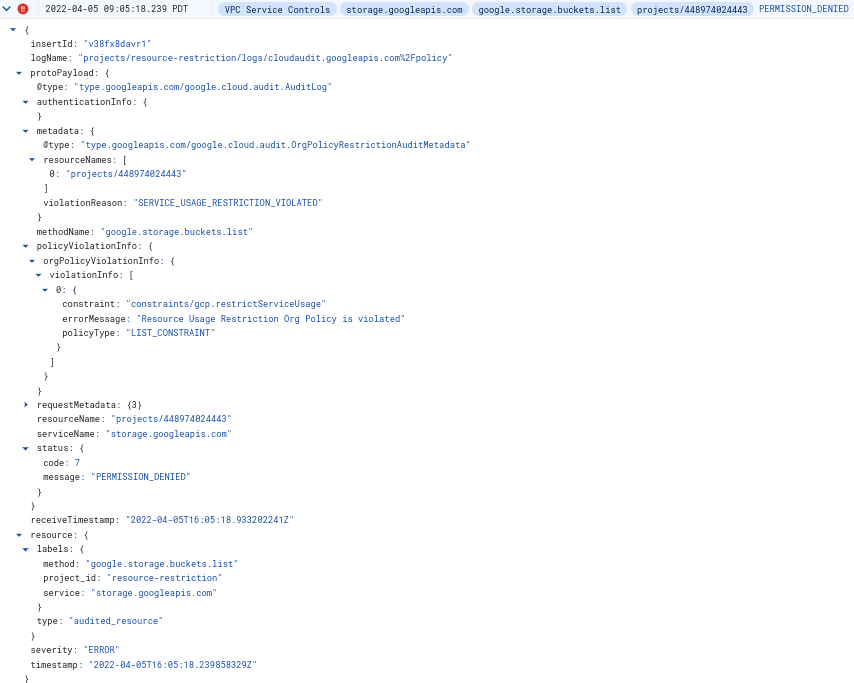

Messaggio di errore

Se imposti un criterio dell'organizzazione per negare il servizio A all'interno della gerarchia di risorse B, quando un client tenta di utilizzare il servizio A all'interno della gerarchia di risorse B, l'operazione non va a buon fine. Viene restituito un errore che descrive il motivo di questo errore. Inoltre, viene generata una voce AuditLog per ulteriori monitoraggio, impostazione di avvisi o debug.

Esempio di messaggio di errore

Request is disallowed by organization's constraints/gcp.restrictServiceUsage constraint for projects/PROJECT_ID attempting to use service storage.googleapis.com.

Esempi di audit log di Cloud