Cette page présente la contrainte de règle d'administration Restrict Resource Service Usage (Restriction d'utilisation des services de ressources), qui permet aux administrateurs d'entreprise de contrôler les servicesGoogle Cloud qui peuvent être utilisés dans leur hiérarchie de ressources Google Cloud. Cette contrainte ne peut être appliquée qu'aux services dont les ressources sont les descendants directs d'une ressource d'organisation, de dossier ou de projet. (Compute Engine et Cloud Storage, par exemple).

La contrainte Limiter l'utilisation du service de ressources exclut certains services qui sont des dépendances essentielles pour les Google Cloud produits, tels que Identity and Access Management (IAM), Cloud Logging et Cloud Monitoring. Pour obtenir la liste des services de ressources cloud compatibles avec cette contrainte, consultez la section Services compatibles avec la restriction d'utilisation des ressources.

Cette contrainte permet aux administrateurs de définir des restrictions hiérarchiques dans des services de ressources Google Cloud autorisés dans un conteneur de ressources, tel qu'une organisation, un dossier ou un projet. Par exemple, autorisez storage.googleapis.com dans le projet X ou refusez compute.googleapis.com dans le dossier Y. Cette contrainte détermine également la disponibilité de la consoleGoogle Cloud .

La contrainte Restreindre l'utilisation des services de ressources peut être utilisée de deux manières qui s'excluent mutuellement :

Liste de refus : les ressources d'un service non refusé sont autorisées.

Liste d'autorisation : les ressources d'un service non autorisé sont refusées.

La contrainte Restreindre l'utilisation des services de ressources contrôle l'accès de l'environnement d'exécution à toutes les ressources couvertes. Lorsque la règle d'administration contenant cette contrainte est mise à jour, elle s'applique immédiatement à tous les accès à toutes les ressources couvertes, avec une cohérence éventuelle.

Nous recommandons aux administrateurs de gérer avec soin les mises à jour des règles d'administration contenant cette contrainte. Vous pouvez déployer cette modification de règle de manière plus sécurisée en utilisant des tags pour appliquer la contrainte de manière conditionnelle. Pour en savoir plus, consultez la section Définir une règle d'administration avec des tags.

Lorsqu'un service est limité par ce règlement, certains Google Cloud services qui dépendent directement du service limité sont également limités. Cela ne s'applique qu'aux services qui gèrent les mêmes ressources client. Par exemple, Google Kubernetes Engine (GKE) dépend de Compute Engine. Lorsque Compute Engine est limité, GKE l'est également.

Google Cloud Disponibilité de la console

Les services limités dans la console Google Cloud se comportent comme suit:

- Vous ne pouvez pas accéder à un produit à l'aide du menu .

- Les services soumis à des restrictions n'apparaissent pas dans les résultats de recherche de la Google Cloud console.

- Lorsque vous accédez à la page de console Google Cloud d'un service restreint (par exemple, à partir d'un lien ou d'un favori), un message d'erreur s'affiche.

Utiliser la contrainte de restriction de l'utilisation des services de ressources

Les contraintes de règle d'administration peuvent être définies au niveau de l'organisation, du dossier et du projet. Chaque règle s'applique à toutes les ressources de la hiérarchie des ressources correspondante, mais elle peut être ignorée à des niveaux inférieurs de la hiérarchie des ressources.

Pour en savoir plus sur l'évaluation des règles, consultez la page Comprendre le processus d'évaluation hiérarchique.

Définir la règle d'administration

Pour définir, modifier ou supprimer une règle d'administration, vous devez disposer du rôle Administrateur de règle d'administration.

Console

Pour définir une règle d'administration incluant une contrainte Restreindre l'utilisation des services de ressources, procédez comme suit :

Dans la Google Cloud console, accédez à la page Règles d'administration.

Dans le sélecteur de projets, sélectionnez la ressource sur laquelle vous souhaitez définir la règle d'administration.

Dans le tableau des règles d'administration, sélectionnez Restreindre l'utilisation des services de ressources.

Cliquez sur Gérer la règle.

Sous Appliquer à, sélectionnez Remplacer la règle parente.

Sous Policy enforcement (Application des règles), déterminez comment appliquer l'héritage de cette règle.

Si vous souhaitez hériter de la règle d'administration de la ressource parente et la fusionner avec celle-ci, sélectionnez Merge with parent (Fusionner avec le parent).

Si vous souhaitez remplacer des règles d'administration existantes, sélectionnez Replace (Remplacer).

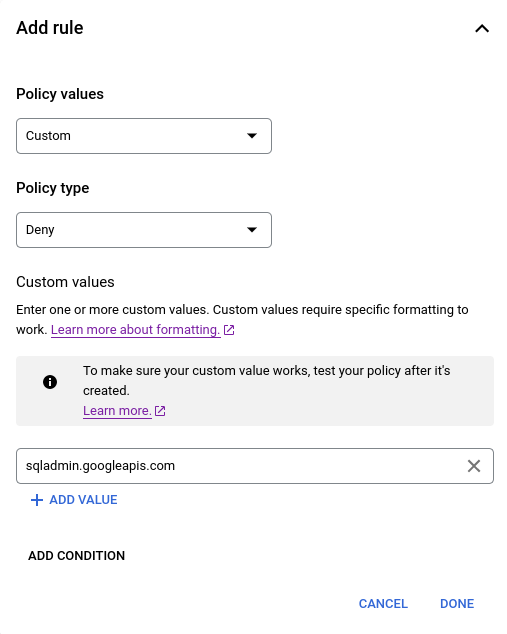

Cliquez sur Ajouter une règle.

Sous Valeurs de règles, sélectionnez Personnalisé.

Sous Policy type (Type de règle), sélectionnez Deny (Refuser) pour la liste de blocage ou Allow (Autoriser) pour la liste d'autorisation.

Sous Custom values (Valeurs personnalisées), ajoutez le service dont vous souhaitez bloquer ou autoriser l'accès à la liste.

Par exemple, pour bloquer Cloud Storage, vous pouvez saisir

storage.googleapis.com.Pour ajouter d'autres services, cliquez sur Ajouter une valeur.

Pour appliquer la règle, cliquez sur Définir la règle.

gcloud

Vous pouvez définir des règles d'administration à l'aide de Google Cloud CLI. Pour appliquer une règle d'administration incluant la contrainte Restreindre l'utilisation des services de ressources, commencez par créer un fichier YAML comprenant la règle à mettre à jour:

name: organizations/ORGANIZATION_ID/policies/gcp.restrictServiceUsage

spec:

rules:

- values:

deniedValues:

- file.googleapis.com

- bigquery.googleapis.com

- storage.googleapis.com

Remplacez ORGANIZATION_ID par l'ID de votre ressource d'organisation. Pour définir cette règle sur cette organisation, exécutez la commande suivante:

gcloud org-policies set-policy /tmp/policy.yaml

Pour en savoir plus sur l'utilisation de contraintes dans les règles d'administration, consultez la page Utiliser des contraintes.

Limiter les ressources non taguées

Vous pouvez utiliser des tags et des règles d'administration conditionnelles pour restreindre les ressources qui n'utilisent pas un tag particulier. Si vous définissez une règle d'administration sur une ressource qui restreint les services et la rend conditionnelle à la présence d'une balise, aucune ressource enfant issue de cette ressource ne peut être utilisée, sauf si elle a été taguée. Par conséquent, les ressources doivent être configurées conformément à votre plan de gouvernance avant de pouvoir être utilisées.

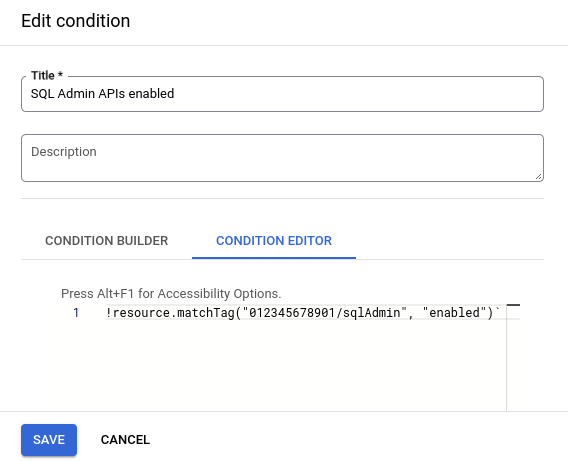

Pour limiter les ressources d'organisation, de dossier ou de projet non taguées, vous pouvez utiliser l'opérateur logique ! dans une requête conditionnelle lorsque vous créez votre règle d'administration.

Par exemple, pour n'autoriser l'utilisation de sqladmin.googleapis.com que dans les projets comportant la balise sqladmin=enabled, vous pouvez créer une règle d'administration qui refuse sqladmin.googleapis.com dans les projets ne comportant pas la balise sqladmin=enabled.

Créez une balise qui indique si les ressources ont fait l'objet d'une gouvernance appropriée. Par exemple, vous pouvez créer une balise avec la clé

sqlAdminet la valeurenabledpour indiquer que cette ressource doit autoriser l'utilisation de l'API Cloud SQL Admin. Exemple :

Cliquez sur le nom de la balise nouvellement créée. Vous aurez besoin du nom de la clé de balise dans un espace de noms, indiqué sous Chemin d'accès de la clé de balise, pour créer une condition.

Créez une règle d'administration Restreindre l'utilisation des services de ressources au niveau de votre ressource d'organisation pour refuser l'accès à l'API Cloud SQL Admin. Exemple :

Ajoutez une condition à la règle d'administration ci-dessus, en spécifiant qu'elle est appliquée si la balise de gouvernance n'est pas présente. L'opérateur logique NOT n'est pas compatible avec le générateur de conditions. Par conséquent, cette condition doit être créée dans l'éditeur de conditions. Exemple :

!resource.matchTag("012345678901/sqlAdmin", "enabled")

Désormais, le tag sqlAdmin=enabled doit être associé à un projet ou hérité par un projet avant que vos développeurs puissent utiliser l'API Cloud SQL Admin avec ce projet.

Pour en savoir plus sur la création de règles d'administration conditionnelles, consultez la section Définir une règle d'administration avec des tags.

Créer une règle d'administration en mode dry run

Une règle d'administration en mode simulation est un type de règle d'administration dans lequel les cas de non-respect de la règle sont consignés dans le journal d'audit, mais les actions non conformes ne sont pas refusées. Vous pouvez créer une règle d'administration en mode simulation à l'aide de la contrainte Limiter l'utilisation des services de ressources pour surveiller son impact sur votre organisation avant d'appliquer la règle en production. Pour en savoir plus, consultez la section Créer une règle d'administration en mode simulation.

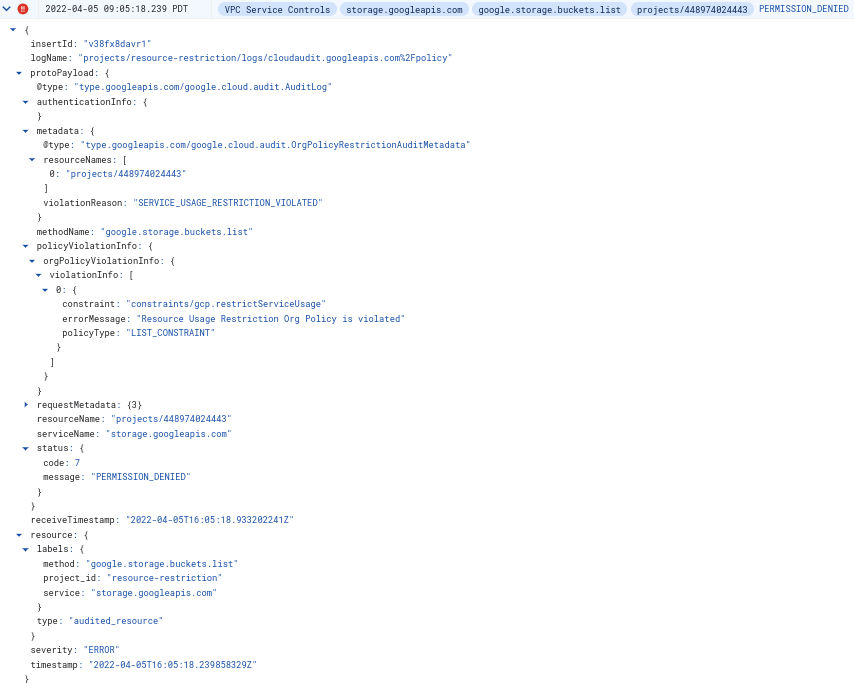

Message d'erreur

Si vous définissez une règle d'administration pour refuser le service A dans la hiérarchie des ressources B, l'opération échoue lorsqu'un client tente d'utiliser le service A dans la hiérarchie des ressources B. Une erreur indiquant la raison de cet échec s'affiche. Une entrée AuditLog est également générée pour optimiser la surveillance, les alertes ou le débogage.

Exemple de message d'erreur

Request is disallowed by organization's constraints/gcp.restrictServiceUsage constraint for projects/PROJECT_ID attempting to use service storage.googleapis.com.

Exemple de journaux d'audit Cloud