Le partage restreint de domaine vous permet de limiter le partage des ressources en fonction d'un domaine ou d'une ressource d'organisation. Lorsque le partage restreint au domaine est actif, seuls les comptes principaux appartenant aux domaines ou organisations autorisés peuvent se voir attribuer des rôles IAM dans votre organisation Google Cloud .

Vous pouvez utiliser trois types de règles d'administration d'administration pour restreindre les identités par domaine :

- Contrainte gérée

iam.managed.allowedPolicyMembers - Règles d'administration personnalisées faisant référence à la ressource

iam.googleapis.com/AllowPolicy - Ancienne contrainte gérée

iam.allowedPolicyMemberDomains

Avant de commencer

Choisissez la méthode que vous utiliserez pour implémenter le partage restreint de domaine. Pour en savoir plus sur les avantages et les inconvénients de chaque méthode, consultez Méthodes pour restreindre le partage par domaine.

Rôles requis

Pour obtenir les autorisations nécessaires pour appliquer le partage restreint au domaine, demandez à votre administrateur de vous accorder le rôle IAM Administrateur des règles d'administration (roles/orgpolicy.policyAdmin) dans l'organisation.

Pour en savoir plus sur l'attribution de rôles, consultez la page Gérer l'accès aux projets, aux dossiers et aux organisations.

Vous pouvez également obtenir les autorisations requises avec des rôles personnalisés ou d'autres rôles prédéfinis.

Utiliser la contrainte iam.managed.allowedPolicyMembers pour implémenter le partage restreint au domaine

Console

Dans la console Google Cloud , accédez à la page Règles d'administration.

Dans le sélecteur de projet, sélectionnez le projet, le dossier ou l'organisation dont vous souhaitez modifier la règle d'administration. La page Règles d'administration qui s'affiche présente une liste filtrable des contraintes de règles d'administration disponibles pour cette ressource.

Dans la liste, sélectionnez la contrainte gérée Restreindre les membres autorisés dans les règles d'autorisation IAM.

Sur la page Détails de la règle, cliquez sur Gérer la règle.

Sur la page Modifier la stratégie, sélectionnez Ignorer la règle parente.

Sélectionnez Ajouter une règle, puis modifiez la règle de la règle d'administration.

Sous Application, sélectionnez Activé.

Pour rendre la règle d'administration conditionnelle sur un tag, cliquez sur Ajouter une condition. Si vous ajoutez une règle conditionnelle à une règle d'administration, vous devez ajouter au moins une règle non conditionnelle, sinon la règle ne pourra pas être enregistrée. Pour en savoir plus, consultez Définir une règle d'administration avec des tags.

Dans la section Paramètres, configurez les ensembles de membres et de comptes principaux auxquels vous souhaitez attribuer des rôles dans votre organisation, puis cliquez sur Enregistrer.

Si vous le souhaitez, cliquez sur Tester les modifications pour prévisualiser l'effet de la modification de votre règle d'administration avant son application. Pour en savoir plus sur le test des modifications apportées aux règles d'administration, consultez Tester les modifications apportées aux règles d'administration à l'aide de Policy Simulator.

Pour appliquer la règle d'administration en mode de simulation, cliquez sur Définir la règle de dry run. Pour en savoir plus, consultez Créer une règle d'administration en mode simulation.

Après avoir vérifié que la règle d'administration en mode simulation fonctionne comme prévu, définissez la règle active en cliquant sur Définir la règle.

gcloud

Créez un fichier YAML pour définir la règle d'administration :

name: organizations/ORG_ID/policies/iam.managed.allowedPolicyMembers spec: rules: - enforce: true parameters: allowedMemberSubjects: - ALLOWED_MEMBER_1 - ALLOWED_MEMBER_2 allowedPrincipalSets: - ALLOWED_PRINCIPAL_SET_1 - ALLOWED_PRINCIPAL_SET_2Remplacez les éléments suivants :

ORG_ID: ID numérique de votre organisation Google Cloud.ALLOWED_MEMBER_1,ALLOWED_MEMBER_2: membres auxquels vous souhaitez accorder des rôles dans votre organisation (par exemple,user:example-user@example.com).ALLOWED_PRINCIPAL_SET_1,ALLOWED_PRINCIPAL_SET_2: ensembles de comptes principaux auxquels vous souhaitez accorder des rôles dans votre organisation. Exemple ://cloudresourcemanager.googleapis.com/organizations/0123456789012.

Pour rendre la règle d'administration conditionnelle sur un tag, ajoutez un bloc

conditionàrules. Si vous ajoutez une règle conditionnelle à une règle d'administration, vous devez ajouter au moins une règle inconditionnelle, sinon la règle ne pourra pas être enregistrée. Pour en savoir plus, consultez Définir une règle d'administration avec des tags.Définissez la règle avec la commande

org-policies set-policyet l'optionspec:gcloud org-policies set-policy POLICY_PATH \ --update-mask=specRemplacez

POLICY_PATHpar le chemin d'accès complet au fichier YAML de votre règle d'administration.

Pour savoir comment tester la règle en mode de simulation avant de l'appliquer, consultez Créer une règle d'administration en mode de simulation.

Pour savoir comment simuler la règle avant de l'appliquer, consultez Tester les modifications apportées aux règles d'administration à l'aide de Policy Simulator.

REST

Pour définir la règle d'administration, utilisez la méthode organizations.policies.create.

POST https://orgpolicy.googleapis.com/v2/{parent=organizations/ORGANIZATION_ID}/policies

Le corps JSON de la requête contient la définition d'une règle d'administration.

Si cette contrainte n'est pas compatible avec les paramètres, omettez le bloc parameters sous rules.

{

"name": "organizations/ORG_ID/policies/CONSTRAINT_NAME",

"spec": {

"rules": [

{

"enforce": true,

"parameters": {

"allowedMemberSubjects": [

"ALLOWED_MEMBER_1",

"ALLOWED_MEMBER_2"

],

"allowedPrincipalSets": [

"ALLOWED_PRINCIPAL_SET_1",

"ALLOWED_PRINCIPAL_SET_2"

]

}

}

]

}

}

Remplacez les éléments suivants :

ORG_ID: ID numérique de votre organisation Google Cloud.CONSTRAINT_NAME: nom de la contrainte que vous souhaitez définir.ALLOWED_MEMBER_1,ALLOWED_MEMBER_2: membres auxquels vous souhaitez accorder des rôles dans votre organisation (par exemple,user:example-user@example.com).ALLOWED_PRINCIPAL_SET_1,ALLOWED_PRINCIPAL_SET_2: ensembles de comptes principaux auxquels vous souhaitez accorder des rôles dans votre organisation. Exemple ://cloudresourcemanager.googleapis.com/organizations/0123456789012.

Pour rendre la règle d'administration conditionnelle sur un tag, ajoutez un bloc condition à rules. Si vous ajoutez une règle conditionnelle à une règle d'administration, vous devez ajouter au moins une règle inconditionnelle, sinon la règle ne pourra pas être enregistrée. Pour en savoir plus, consultez Définir une règle d'administration avec des tags.

Pour savoir comment tester la règle en mode de simulation avant de l'appliquer, consultez Créer une règle d'administration en mode de simulation.

Pour savoir comment simuler la règle avant de l'appliquer, consultez Tester les modifications apportées aux règles d'administration à l'aide de Policy Simulator.

Utiliser des règles d'administration personnalisées pour implémenter le partage limité au domaine

Créez une contrainte personnalisée qui limite les comptes principaux auxquels des rôles peuvent être attribués dans votre organisation :

Utilisez la fonction CEL

memberInPrincipalSetavec le compte principal de votre organisation défini pour limiter l'attribution de rôles aux membres de votre organisation. Pour savoir comment trouver l'ID de votre organisation, consultez Récupérer un ensemble de principaux d'organisation.Par exemple, la contrainte suivante limite l'attribution de rôles aux membres de votre organisation :

name: organizations/ORG_ID/customConstraints/custom.allowInternalIdentitiesOnly resourceTypes: iam.googleapis.com/AllowPolicy methodTypes: - CREATE - UPDATE condition: "resource.bindings.all( binding, binding.members.all(member, MemberInPrincipalSet(member, ['//cloudresourcemanager.googleapis.com/organizations/ORG_ID']) ) )" actionType: ALLOW displayName: Only allow organization members to be granted rolesVous pouvez affiner la contrainte en ajoutant d'autres fonctions CEL, combinées à des opérateurs logiques (

&&,||ou!). Vous pouvez ajouter l'une des fonctions suivantes :Par exemple, la contrainte suivante limite l'attribution de rôles aux membres de votre organisation et à

admin@example.com:name: organizations/ORG_ID/customConstraints/custom.allowInternalIdentitiesOnly resourceTypes: iam.googleapis.com/AllowPolicy methodTypes: - CREATE - UPDATE condition: "resource.bindings.all( binding, binding.members.all(member, ( MemberInPrincipalSet(member, ['//cloudresourcemanager.googleapis.com/organizations/ORG_ID']) || MemberSubjectMatches(member, ['user:admin@example.com']) ) ) )" actionType: ALLOW displayName: Only allow organization members and service agents to be granted roles

Configurez la contrainte personnalisée :

Après avoir créé le fichier YAML pour une nouvelle contrainte personnalisée, vous devez le configurer de sorte qu'il soit disponible pour les règles d'administration de votre organisation. Pour configurer une contrainte personnalisée, utilisez la commandegcloud org-policies set-custom-constraint:gcloud org-policies set-custom-constraint CONSTRAINT_PATH

CONSTRAINT_PATHpar le chemin d'accès complet à votre fichier de contrainte personnalisée. Exemple :/home/user/customconstraint.yaml. Une fois l'opération terminée, vos contraintes personnalisées sont disponibles en tant que règles d'administration dans votre liste de règles d'administration Google Cloud . Pour vérifier que la contrainte personnalisée existe, utilisez la commandegcloud org-policies list-custom-constraints:gcloud org-policies list-custom-constraints --organization=ORGANIZATION_ID

ORGANIZATION_IDpar l'ID de votre ressource d'organisation. Pour en savoir plus, consultez Afficher les règles d'administration.Appliquez la règle d'administration personnalisée :

Vous pouvez appliquer une contrainte en créant une règle d'administration qui y fait référence, puis en appliquant cette règle à une ressource Google Cloud .Console

- Dans la console Google Cloud , accédez à la page Règles d'administration.

- Dans le sélecteur de projets, choisissez le projet pour lequel vous souhaitez définir la règle d'administration.

- Dans la liste de la page Règles d'administration, sélectionnez votre contrainte pour afficher la page Détails de la règle de cette contrainte.

- Pour personnaliser la règle d'administration pour cette ressource, cliquez sur Gérer la règle.

- Sur la page Modifier la stratégie, sélectionnez Ignorer la règle parente.

- Cliquez sur Ajouter une règle.

- Dans la section Application, indiquez si l'application de cette règle d'administration est activée ou désactivée.

- Facultatif : pour rendre la règle d'administration conditionnelle à un tag, cliquez sur Ajouter une condition. Notez que si vous ajoutez une règle conditionnelle à une règle d'administration, vous devez ajouter au moins une règle non conditionnelle, sinon la règle ne pourra pas être enregistrée. Pour en savoir plus, consultez Définir une règle d'administration avec des tags.

- Cliquez sur Tester les modifications pour simuler l'effet de la règle d'administration. La simulation de règles n'est pas disponible pour les anciennes contraintes gérées. Pour en savoir plus, consultez Tester les modifications apportées aux règles d'administration à l'aide de Policy Simulator.

- Pour terminer et appliquer la règle d'administration, cliquez sur Définir des règles. L'application de la règle peut prendre jusqu'à 15 minutes.

gcloud

Pour créer une règle d'administration avec des règles booléennes, créez un fichier YAML de règle qui fait référence à la contrainte :

name: projects/PROJECT_ID/policies/CONSTRAINT_NAME spec: rules: - enforce: true

Remplacez les éléments suivants :

-

PROJECT_ID: projet sur lequel vous souhaitez appliquer votre contrainte. -

CONSTRAINT_NAME: nom de la contrainte que vous souhaitez appliquer. Par exemple :compute.disableAllIpv6.

Pour appliquer la règle d'administration contenant la contrainte, exécutez la commande suivante :

gcloud org-policies set-policy POLICY_PATH

Remplacez

POLICY_PATHpar le chemin d'accès complet au fichier YAML de votre règle d'administration. L'application de la règle peut prendre jusqu'à 15 minutes.

Utiliser la contrainte iam.allowedPolicyMemberDomains pour implémenter le partage restreint au domaine

La contrainte de restriction de domaine est une ancienne contrainte gérée avec la liste constraint_type.

Vous pouvez spécifier un ensemble de comptes principaux d'organisation ou un numéro client Google Workspace dans la liste allowed_values d'une contrainte de restriction de domaine. Pour en savoir plus, consultez Ensemble de principaux de l'organisation et ID client Google Workspace.

Votre ensemble de principaux d'organisation et votre ID Google Workspace ne sont pas automatiquement autorisés. Pour autoriser les comptes principaux de votre organisation à accéder aux ressources de votre organisation, vous devez inclure l'ensemble de comptes principaux de votre organisation ou votre ID Google Workspace en tant qu'ensemble de comptes principaux autorisés.

La contrainte de restriction de domaine n'est pas compatible avec le refus de valeurs. De plus, une règle d'administration ne peut pas être enregistrée avec des ID dans la liste denied_values.

Vous pouvez rendre une règle d'administration qui applique la contrainte de restriction de domaine conditionnelle à n'importe quelle ressource incluse dans la liste des ressources compatibles. Par exemple, les buckets Cloud Storage, les ensembles de données BigQuery ou les VM Compute Engine.

Console

Pour définir une règle d'administration incluant une contrainte de restriction de domaine, procédez comme suit :

Dans la console Google Cloud , accédez à la page Règles d'administration.

Dans le sélecteur de projets, sélectionnez la ressource d'organisation pour laquelle vous souhaitez définir la règle d'administration.

Sur la page Règles d'administration, sélectionnez Partage restreint au domaine dans la liste des contraintes.

Sur la page Détails de la règle, cliquez sur Gérer la règle.

Sous Applicable à, sélectionnez Remplacer la règle parente.

Cliquez sur Ajouter une règle.

Sous Valeurs de règles, sélectionnez "Personnalisé".

Sous Type de règle, sélectionnez Autoriser.

Sous Valeurs personnalisées, saisissez un ensemble de comptes principaux de l'organisation ou un numéro client Google Workspace dans le champ.

Si vous souhaitez ajouter plusieurs ID, cliquez sur Nouvelle valeur de règle pour créer un champ supplémentaire.

Cliquez sur OK.

Pour rendre la contrainte de restriction de domaine conditionnelle sur un tag, cliquez sur Ajouter une condition.

Dans le champ Titre, saisissez un nom pour la condition.

Dans le champ Description, saisissez une description pour votre condition. La description fournit du contexte sur les tags requis ainsi que sur leur impact sur les ressources.

Vous pouvez utiliser le Créateur de conditions pour créer une condition nécessitant un tag particulier pour que la contrainte soit prise en compte.

Dans le menu Type de condition de l'onglet Générateur de conditions, sélectionnez Tag.

Sélectionnez l'opérateur correspondant à votre condition. Pour mettre en correspondance un tag entier, utilisez l'opérateur matches. Pour mettre en correspondance une clé de tag et une valeur de tag, utilisez l'opérateur matches ID.

Si vous avez sélectionné l'opérateur matches, saisissez la valeur de l'espace de noms du tag. Si vous avez sélectionné l'opérateur matches ID, saisissez les ID de clé et de valeur.

Vous pouvez créer plusieurs conditions en cliquant sur Ajouter. Si vous ajoutez une autre condition, vous pouvez définir la logique conditionnelle pour qu'elle exige que toutes les conditions soient satisfaites en activant Et. Vous pouvez définir la logique conditionnelle pour exiger qu'au moins une des conditions soit satisfaite en activant Or.

Vous pouvez supprimer une expression en cliquant sur le grand X à droite des champs de condition.

Lorsque vous avez terminé de modifier vos conditions, cliquez sur Enregistrer.

Pour appliquer la règle, cliquez sur Définir la règle.

gcloud

Les règles peuvent être définies via Google Cloud CLI. Pour créer une règle qui inclut la contrainte de restriction de domaine, exécutez la commande suivante :

Pour définir une règle d'administration incluant la contrainte de restriction de domaine, exécutez la commande suivante :

gcloud org-policies set-policy POLICY_PATH

Où POLICY_PATH est le chemin d'accès complet au fichier YAML de votre règle d'administration, qui doit ressembler à ceci :

name: organizations/ORGANIZATION_ID/policies/iam.allowedPolicyMemberDomains

spec:

rules:

- condition: # This condition applies to the values block.

expression: "resource.matchTag('ORGANIZATION_ID/environment', 'dev')"

values:

allowedValues:

- PRINCIPAL_SET

- values:

allowedValues:

- PRINCIPAL_SET

Remplacez les éléments suivants :

- ORGANIZATION_ID par l'ID de la ressource d'organisation sur laquelle définir cette règle.

- PRINCIPAL_SET pour les identifiants principaux que vous souhaitez autoriser.

Vous pouvez inclure des ensembles de comptes principaux d'organisation ou des numéros client Google Workspace. Par exemple,

is:principalSet://cloudresourcemanager.googleapis.com/organizations/01234567890123ouis:C03g5e3bc.

Seules les identités spécifiées dans la liste allowed_values seront autorisées dans les stratégies d'autorisation une fois cette règle d'administration appliquée. Pour être autorisés, les comptes principaux doivent figurer dans l'ensemble de comptes principaux de l'organisation spécifié ou faire partie d'un domaine Google Workspace spécifié.

Par exemple, si vous avez créé une règle d'administration qui n'autorisait que le numéro client du domaine Google Workspace de votre entreprise, seuls les principaux associés à ce domaine peuvent être ajoutés à la règle d'autorisation à partir de ce moment.

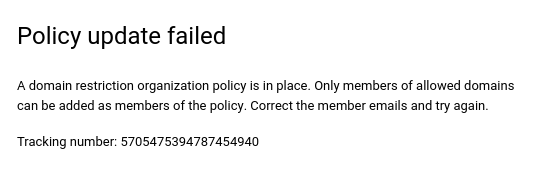

Exemple de message d'erreur

Lorsque l'ancienne contrainte gérée iam.allowedPolicyMemberDomains n'est pas respectée du fait de la tentative d'ajout d'un compte principal non inclus dans la liste allowed_values, l'opération échoue et un message d'erreur s'affiche.

Console

gcloud

ERROR: (gcloud.projects.set-iam-policy) FAILED_PRECONDITION: One or more users named in the policy do not belong to a permitted customer.

Récupérer un ensemble de comptes principaux d'une organisation

Vous pouvez obtenir l'ID de ressource de votre organisation à l'aide de la console Google Cloud , de la gcloud CLI ou de l'API Cloud Resource Manager.

Console

Pour obtenir l'ID de ressource de votre organisation à l'aide de la console Google Cloud , procédez comme suit :

- Accédez à la console Google Cloud :

- Dans le sélecteur de projets situé en haut de la page, sélectionnez la ressource de votre organisation.

- Sur le côté droit, cliquez sur Plus, puis sur Paramètres.

La page Paramètres affiche l'ID de ressource de votre organisation.

gcloud

Pour trouver l'ID de ressource de votre organisation, exécutez la commande suivante :

gcloud organizations list

Cette commande permet de répertorier toutes les ressources d'organisation dont vous faites partie, ainsi que les ID de ressources d'organisation correspondants.

API

Pour trouver l'ID de ressource de votre organisation à l'aide de l'API Cloud Resource Manager, utilisez la méthode organizations.search(), y compris une requête pour votre domaine. Exemple :

GET https://cloudresourcemanager.googleapis.com/v3/organizations:search{query=domain:altostrat.com}

La réponse contient les métadonnées de la ressource d'organisation appartenant à altostrat.com, y compris l'ID de la ressource d'organisation.

Une fois que vous avez obtenu l'ID de ressource de votre organisation, vous devez utiliser l'identifiant approprié pour l'ensemble des principaux qui lui appartiennent. Exemple :

principalSet://iam.googleapis.com/organizations/01234567890123

En saisissant l'ensemble de comptes principaux de l'organisation, vous pouvez accorder des rôles aux comptes principaux suivants dans votre organisation :

- Tous les pools d'identités de personnel de votre organisation

- Tous les comptes de service et pools d'identités de charge de travail de n'importe quel projet de l'organisation

- Tous les agents de service associés aux ressources de votre organisation.

Pour en savoir plus sur les identifiants de compte principal IAM, consultez Identifiants de compte principal.

Récupérer un numéro client Google Workspace

En saisissant le numéro client Google Workspace, vous pouvez accorder des rôles dans votre organisation aux principaux suivants :

- Toutes les identités de tous les domaines associés à votre numéro client Google Workspace

- Tous les pools d'identités de personnel de votre organisation

- Tous les comptes de service et pools d'identités de charge de travail de n'importe quel projet de l'organisation

- Tous les agents de service associés aux ressources de votre organisation.

Le numéro client Google Workspace utilisé par la contrainte de restriction de domaine peut être obtenu de deux manières :

gcloud

La commande gcloud organizations list permet d'afficher toutes les organisations pour lesquelles vous détenez l'autorisation resourcemanager.organizations.get :

gcloud organizations list

Cette commande renvoie les éléments DISPLAY_NAME, ID (ID de l'organisation) et DIRECTORY_CUSTOMER_ID. Le numéro client Google Workspace correspond à l'élément DIRECTORY_CUSTOMER_ID.

API

L'API Google Workspace Directory vous permet de récupérer un numéro client Google Workspace.

Lorsque vous êtes connecté en tant qu'administrateur Google Workspace, vous pouvez consulter la documentation sur la méthode API Customers : get, puis cliquer sur Exécuter. Une fois l'autorisation émise, la réponse affiche votre numéro client.

Vous pouvez également utiliser un client API :

- Obtenez un jeton d'accès OAuth pour le champ d'application

https://www.googleapis.com/auth/admin.directory.customer.readonly. Exécutez la commande suivante pour interroger l'API Google Workspace Directory :

curl -# -X GET "https://www.googleapis.com/admin/directory/v1/customers/customerKey" \ -H "Authorization: Bearer $access_token" -H "Content-Type: application/json"

Cette commande renvoie une réponse JSON incluant les informations relatives au client. Le numéro client Google Workspace correspond à l'élément id.

Configurer des exceptions pour le partage restreint au domaine

Certains services Google Cloud utilisent des comptes de service, des agents de service et d'autres comptes pour effectuer des actions en votre nom. Le partage restreint au domaine peut empêcher l'attribution automatique des rôles IAM nécessaires à ces comptes, ce qui peut entraîner l'échec de certaines actions.

Le tableau suivant répertorie les actions dans Google Cloud qui pourraient être affectées par le partage restreint de domaine. Il liste également les comptes auxquels des rôles doivent être attribués automatiquement pour que ces actions aboutissent.

Si vous utilisez des règles d'administration personnalisées ou la contrainte gérée iam.managed.allowedPolicyMembers pour implémenter le partage limité au domaine, envisagez d'ajouter ces comptes en tant qu'exceptions à votre contrainte de partage limité au domaine. Pour ajouter un compte en tant qu'exception, ajoutez l'identifiant principal du compte à la liste des membres autorisés.

Si vous utilisez l'ancienne contrainte gérée iam.allowedPolicyMemberDomains pour implémenter le partage restreint de domaine, vous devrez peut-être forcer l'accès au compte pour que ces comptes puissent effectuer les actions listées.

| Action | Identifiant principal |

|---|---|

| Activer un récepteur de journaux BigQuery pour un compte de facturation | serviceAccount:bUNIQUE_ID@gcp-sa-logging.iam.gserviceaccount.com |

| Activer la journalisation de l'accès au stockage | serviceAccount:cloud-storage-analytics@google.com |

| Utiliser Pub/Sub comme point de terminaison pour une application Google Chat | serviceAccount:chat-api-push@system.gserviceaccount.com |

| Utiliser Pub/Sub pour recevoir des notifications en temps réel pour les développeurs de Google Play | serviceAccount:google-play-developer-notifications@system.gserviceaccount.com |

| Utiliser une URL signée avec Cloud CDN | serviceAccount:service-PROJECT_NUMBER@cloud-cdn-fill.iam.gserviceaccount.com |

| Authentification d'origine privée avec Cloud CDN | serviceAccount:service-PROJECT_NUMBER@https-lb.iam.gserviceaccount.com |

Services publics Cloud Run

Cloud Run vous permet de rendre des services publics. Toutefois, si vous implémentez le partage restreint de domaine, les utilisateurs externes à votre organisation ne pourront pas accéder aux services Cloud Run publics.

Pour autoriser les utilisateurs à accéder aux services Cloud Run publics, vous devez désactiver la vérification IAM du demandeur Cloud Run pour les services Cloud Run. Pour en savoir plus, consultez Désactiver l'invocateur Cloud Run pour les services.

Partager d'autres données publiquement

Si vous utilisez des règles d'administration personnalisées pour implémenter le partage restreint de domaine, vous pouvez ajouter une exception à votre règle d'administration pour autoriser le partage de données publiques.

Le partage public de données implique les principaux spéciaux allUsers et allAuthenticatedUsers. Si vous devez partager des données publiquement tout en utilisant le partage restreint de domaine, vous devez ajouter une exception pour ces principaux.

Il n'est possible d'ajouter des exceptions que si vous utilisez des règles d'administration personnalisées pour implémenter le partage restreint au domaine.

Pour ajouter une exception pour allUsers et allAuthenticatedUsers, créez une règle d'administration personnalisée conditionnelle basée sur les tags de ressources.

Créez une clé de tag sur la ressource de votre organisation.

gcloud resource-manager tags keys create allUsersIngress \ --parent=organizations/ORGANIZATION_IDRemplacez

ORGANIZATION_IDpar l'ID de votre organisation.Créez une valeur de tag pour la clé de tag que vous avez créée.

gcloud resource-manager tags values create True \ --parent=ORGANIZATION_ID/allUsersIngress \ --description="Allow allUsers to access internal Cloud Run services"Associez le tag aux ressources que vous souhaitez partager publiquement.

Créez une contrainte personnalisée à l'aide de la fonction CEL

memberSubjectMatchesdans l'expression de condition de votre contrainte.Par exemple, l'expression de condition suivante limite l'attribution de rôles aux membres de votre organisation,

allUsersetallAuthenticatedUsers:name: organizations/ORGANIZATION_ID/customConstraints/custom.allowInternalAndSpecialIdentitiesOnly resourceTypes: iam.googleapis.com/AllowPolicy methodTypes: - CREATE - UPDATE condition: "resource.bindings.all( binding, binding.members.all(member, ( MemberInPrincipalSet(member, ['//cloudresourcemanager.googleapis.com/organizations/ORG_ID']) || MemberSubjectMatches(member, ['allUsers', 'allAuthenticatedUsers']) ) ) )" actionType: ALLOW displayName: Only allow organization members, allusers, and allAuthenticatedUsers to be granted rolesCréez une règle d'administration qui applique la contrainte personnalisée.

name: organizations/ORGANIZATION_ID/policies/iam.allowedPolicyMemberDomains spec: rules: - allowAll: true condition: expression: resource.matchTag("ORGANIZATION_ID/allUsersIngress", "True") title: allowAllUsersIngressAppliquez la règle d'administration.

gcloud org-policies set-policy POLICY_PATHRemplacez

POLICY_PATHpar le chemin d'accès et le nom de fichier de votre règlement de l'organisation.

La règle d'administration conditionnelle vous permet d'accorder des autorisations à l'identité allUsers sur les ressources taguées avec allUsersIngress: true.

Forcer l'accès au compte

Si vous devez forcer l'accès au compte pour un projet en violation des restrictions de domaine, procédez comme suit :

Supprimez la règle d'administration contenant la contrainte de restriction de domaine.

Accordez au projet l'accès au compte.

Mettez à nouveau en œuvre la règle d'administration avec la contrainte de restriction de domaine.

Vous pouvez également accorder l'accès à un groupe Google qui contient les comptes de service concernés :

Créez un groupe Google dans le domaine autorisé.

Utilisez le panneau d'administration de Google Workspace pour désactiver la restriction de domaine pour ce groupe.

Ajoutez le compte de service au groupe.

Accordez l'accès au groupe Google dans la stratégie d'autorisation.