En este documento, se proporciona una descripción general de una suscripción push, su flujo de trabajo y las propiedades asociadas.

En la entrega de envío, Pub/Sub inicia solicitudes a tu aplicación de suscriptor para entregar mensajes. Los mensajes se entregan a un servidor con dirección pública o un webhook, como una solicitud POST HTTPS.

Las suscripciones push minimizan las dependencias en las bibliotecas cliente y los mecanismos de autenticación específicos de Pub/Sub. También funcionan bien con tecnologías de servicios sin servidores y de escalamiento automático, como Cloud Run Functions, Cloud Run y Google Kubernetes Engine.

Antes de comenzar

Antes de leer este documento, asegúrate de estar familiarizado con lo siguiente:

Cómo funciona Pub/Sub y los diferentes términos de Pub/Sub

Los diferentes tipos de suscripciones que admite Pub/Sub y por qué podrías querer usar una suscripción push

Flujo de trabajo de la suscripción de envío

En una suscripción push, un servidor de Pub/Sub inicia una solicitud a tu cliente suscriptor para entregar mensajes.

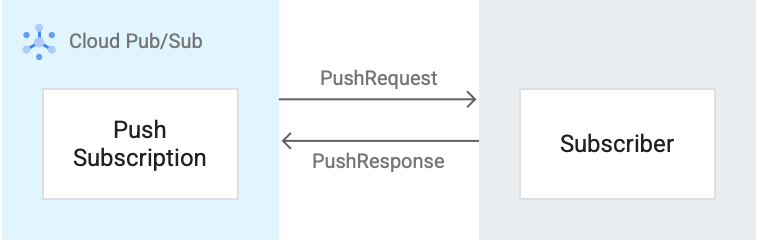

En la siguiente imagen, se muestra el flujo de trabajo entre un cliente suscriptor y una suscripción push.

A continuación, se incluye una breve descripción del flujo de trabajo que hace referencia a la Figura 3:

- El servidor de Pub/Sub envía cada mensaje como una solicitud HTTPS al cliente del suscriptor en un extremo ya configurado. Esta solicitud se muestra como un

PushRequesten la imagen. - El extremo confirma el mensaje cuando muestra un código de estado de éxito HTTP. Una respuesta no exitosa indica que Pub/Sub debe volver a enviar los mensajes. Esta respuesta se muestra como un

PushResponseen la imagen. - Pub/Sub ajusta la frecuencia de solicitudes de envío de forma dinámica en función de la frecuencia con la que recibe respuestas exitosas.

Propiedades de una suscripción de envío

Las propiedades que configures para una suscripción de envío determinan cómo escribirás los mensajes en tu suscripción. Para obtener más información, consulta propiedades de suscripción.

Cómo reciben mensajes los extremos de envío

Cuando Pub/Sub envía un mensaje a un extremo de envío, puedes elegir enviarlo unido o sin unir. De forma predeterminada, los mensajes se envían unidos.

- Unidos. Pub/Sub envía el mensaje en el cuerpo JSON de una solicitud

POST. - Sin unir. Pub/Sub envía los datos del mensaje sin procesar directamente como el cuerpo HTTP.

En los siguientes ejemplos, se muestra un cuerpo unido de una solicitud POST JSON a un extremo push que contiene la cadena Hello there en el campo message.data.

El cuerpo de una solicitud POST es un objeto JSON. Los datos del mensaje se encuentran en el campo message.data y están codificados en base64.

Ejemplo de una solicitud con los valores mínimos

{ "message": { "data": "SGVsbG8gQ2xvdWQgUHViL1N1YiEgSGVyZSBpcyBteSBtZXNzYWdlIQ==", "messageId": "2070443601311540", "message_id": "2070443601311540", "publishTime": "2021-02-26T19:13:55.749Z", "publish_time": "2021-02-26T19:13:55.749Z" }, "subscription": "projects/myproject/subscriptions/mysubscription" }

Ejemplo de una solicitud con los valores máximos

Ten en cuenta que en este ejemplo se muestran los valores máximos actuales, que pueden cambiar con el tiempo. Además, el mapa de atributos puede contener una variedad de valores.

{ "deliveryAttempt": 5, "message": { "attributes": { "key": "value" }, "data": "SGVsbG8gQ2xvdWQgUHViL1N1YiEgSGVyZSBpcyBteSBtZXNzYWdlIQ==", "messageId": "2070443601311540", "message_id": "2070443601311540", "orderingKey": "key", "publishTime": "2021-02-26T19:13:55.749Z", "publish_time": "2021-02-26T19:13:55.749Z" }, "subscription": "projects/myproject/subscriptions/mysubscription" }

Para recibir mensajes de suscripciones de envío, usa un webhook y procesa las solicitudes POST que Pub/Sub envía al extremo de envío. Para obtener más información sobre cómo procesar estas solicitudes POST en App Engine, consulta Escribe y responde mensajes de Pub/Sub.

Después de recibir una solicitud de envío, muestra un código de estado HTTP. Para confirmar el mensaje, muestra uno de los siguientes códigos de estado:

102200201202204

Para enviar una confirmación negativa del mensaje, muestra cualquier otro código de estado. Si envías una confirmación negativa o el plazo de confirmación vence, Pub/Sub reenvía el mensaje. No puedes modificar el plazo de confirmación para los mensajes individuales que recibes de las suscripciones de envío.

Autenticación para suscripciones de envío

Si una suscripción de envío usa autenticación, el servicio de Pub/Sub firma un JWT y lo envía en el encabezado de autorización de la solicitud de envío.

Para obtener más información sobre cómo configurar la autenticación, consulta Cómo autenticar solicitudes de envío.

Detén y reanuda la entrega de mensajes

Para evitar por un tiempo que Pub/Sub envíe solicitudes al extremo de envío, cambia la suscripción a extracción. El cambio puede tardar varios minutos en aplicarse.

Para restablecer la entrega de envío, vuelve a configurar la URL en un extremo válido. Para detener la entrega de forma permanente, borra la suscripción.

Retirada de envío

Si un suscriptor de envío envía demasiadas confirmaciones negativas, Pub/Sub podría comenzar a entregar mensajes con una retirada de envío. Cuando Pub/Sub usa una retirada de envío, deja de entregar mensajes durante un período predeterminado. Este período puede variar entre 100 milisegundos y 60 segundos. Después de que transcurra el tiempo, Pub/Sub comenzará a entregar mensajes de nuevo.

La retirada de envío usa un algoritmo de retirada exponencial para determinar la demora que usa Pub/Sub entre el envío de mensajes. Esta cantidad de tiempo se calcula en función de la cantidad de confirmaciones negativas que envían los suscriptores de envío.

Por ejemplo, si un suscriptor de envío recibe cinco mensajes por segundo y envía una confirmación negativa por segundo, Pub/Sub entrega mensajes aproximadamente cada 500 milisegundos. O bien, si el suscriptor de envío envía cinco confirmaciones negativas por segundo, Pub/Sub entrega mensajes cada 30 a 60 segundos.

Ten en cuenta las siguientes consideraciones sobre la recuperación de notificaciones push:

- No se puede activar ni desactivar la recuperación de empuje. Tampoco puedes modificar los valores que se usan para calcular la demora.

- Envía activadores de tiempo de espera en las siguientes acciones:

- Cuando se recibe una confirmación negativa.

- Cuando vence el plazo de confirmación de recepción de un mensaje.

- La demora de envío se aplica a todos los mensajes de una suscripción (global).

Frecuencia de envío

Pub/Sub ajusta la cantidad de solicitudes de envío simultáneas mediante un algoritmo de inicio lento. La cantidad máxima de solicitudes de envío simultáneas es la ventana de envío. La ventana de envío aumenta en cualquier entrega exitosa y disminuye las fallas. El sistema comienza con un tamaño de ventana pequeño de un solo dígito.

Cuando un suscriptor confirma mensajes, la ventana aumenta exponencialmente. Para las suscripciones en las que los suscriptores reconocen más del 99% de los mensajes y tienen un promedio de menos de un segundo de latencia de la solicitud de envío, la ventana de envío debería expandirse lo suficiente para seguir el ritmo de cualquier rendimiento de publicación.

La latencia de la solicitud de envío incluye lo siguiente:

La latencia de red de ida y vuelta entre los servidores de Pub/Sub y el extremo de envío

El tiempo de procesamiento del suscriptor

Después de 3,000 mensajes pendientes por región, la ventana aumenta de forma lineal para evitar que el extremo de envío reciba demasiados mensajes. Si la latencia promedio supera un segundo o el suscriptor reconoce menos del 99% de las solicitudes, la ventana disminuye al límite inferior de 3,000 mensajes pendientes.

Si quieres obtener más información sobre las métricas que puedes usar para supervisar la entrega de envío, consulta Supervisa las suscripciones de envío.

Cuotas y límites

Las suscripciones de envío están sujetas a un conjunto de cuotas y límites de recursos.

¿Qué sigue?

Crea una suscripción de envío para tu tema.

Soluciona problemas relacionados con una suscripción de envío.

Crea o modifica una suscripción con gcloud CLI.

Crea o modifica una suscripción con las APIs de REST.

Crea o modifica una suscripción con las APIs de RPC.