Auf dieser Seite finden Sie Informationen zum Analysieren Ihrer Organisationsrichtlinieneinstellungen, um zu sehen, welche Ressourcen von welcher Organisationsrichtlinie abgedeckt werden. Mit dem Policy Analyzer für Organisationsrichtlinien können Sie eine Analyseanfrage erstellen, um Informationen zu benutzerdefinierten und vordefinierten Organisationsrichtlinien abzurufen.

Eine Analyseabfrage besteht aus einem Bereich und einer Einschränkung.

- Constraint: Gibt den Ressourcennamen einer Einschränkung an.

Bereich: Gibt eine Organisation an, auf die die Analyse beschränkt werden soll. Alle Organisationsrichtlinien mit der angegebenen Einschränkung, die in diesem Bereich definiert sind, werden in die Analyse einbezogen.

Weitere Informationen zu Organisationsrichtlinien finden Sie unter Einführung in den Organisationsrichtliniendienst.

Weitere Informationen zum Erstellen benutzerdefinierter Beschränkungen finden Sie unter Benutzerdefinierte Beschränkungen erstellen und verwalten.

Weitere Informationen zu verwalteten Einschränkungen finden Sie unter Einschränkungen verwenden.

Hinweise

Enable the Cloud Asset API.

Roles required to enable APIs

To enable APIs, you need the Service Usage Admin IAM role (

roles/serviceusage.serviceUsageAdmin), which contains theserviceusage.services.enablepermission. Learn how to grant roles.Sie müssen die API in dem Projekt aktivieren, mit dem Sie die Anfrage senden. Das muss nicht dieselbe Ressource sein, auf die Sie Ihre Abfrage eingrenzen.

Optional: Wenn Sie mehr als 20 Richtlinienanalyseabfragen pro Organisation und Tag ausführen möchten, müssen Sie Security Command Center Premium oder Enterprise auf Organisationsebene aktivieren. Weitere Informationen finden Sie unter Fragen zur Abrechnung.

Erforderliche Rollen und Berechtigungen

Bitten Sie Ihren Administrator, Ihnen die folgenden IAM-Rollen für die Organisationsressource zuzuweisen, in der Sie die Analyse durchführen möchten, um die Berechtigungen zu erhalten, die Sie zum Ausführen einer Organisationsrichtlinienanalyse benötigen:

-

So führen Sie die Analyse durch:

Cloud Asset Viewer (

roles/cloudasset.viewer) -

So rufen Sie Einschränkungen auf:

Organisationsrichtlinien-Betrachter (

roles/orgpolicy.policyViewer)

Weitere Informationen zum Zuweisen von Rollen finden Sie unter Zugriff auf Projekte, Ordner und Organisationen verwalten.

Diese vordefinierten Rollen enthalten die Berechtigungen, die zum Ausführen einer Analyse von Organisationsrichtlinien erforderlich sind. Erweitern Sie den Abschnitt Erforderliche Berechtigungen, um die erforderlichen Berechtigungen anzuzeigen:

Erforderliche Berechtigungen

Die folgenden Berechtigungen sind zum Ausführen einer Organisationsrichtlinienanalyse erforderlich:

-

So führen Sie die Analyse durch:

-

cloudasset.assets.analyzeOrgPolicy -

cloudasset.assets.searchAllResources -

cloudasset.assets.searchAllIamPolicies

-

-

So rufen Sie benutzerdefinierte und verwaltete Einschränkungen auf:

orgpolicy.customConstraints.get

Sie können diese Berechtigungen auch mit benutzerdefinierten Rollen oder anderen vordefinierten Rollen erhalten.

Preise und Kontingente

Der Richtlinienanalysator für Organisationsrichtlinien im großen Maßstab (über 20 Abfragen pro Organisation und Tag) und Visualisierungen der Übernahme sind nur für Kunden mit Aktivierungen von Security Command Center auf Organisationsebene verfügbar.

Das Kontingent für Policy Analyzer für Organisationsrichtlinien wird von allen Policy Analyzer-Tools gemeinsam genutzt. Weitere Informationen finden Sie unter Fragen zur Abrechnung.

Konfigurierte Richtlinien analysieren

Eine Organisationsrichtlinie besteht aus einer Einschränkung und optionalen Bedingungen, unter denen diese Einschränkung erzwungen wird. Mit Policy Analyzer können Sie eine Liste von Organisationsrichtlinien mit einer bestimmten Einschränkung und den Ressourcen zurückgeben lassen, an die diese Richtlinien angehängt sind.

Für jede Organisationsrichtlinie, die im Bereich der Abfrage erkannt wird, gibt Policy Analyzer einen Ergebniseintrag zurück. Ein Ergebniseintrag enthält die folgenden Felder:

consolidatedPolicy: die Ressource, an die die Organisationsrichtlinie angehängt ist, und die effektive Richtliniendurchsetzung für diese Ressource in Bezug auf Regeln für die Hierarchieauswertung.project: die ID der Projektressource, zu der diese konsolidierte Richtlinie gehört.folders: Die ID aller Ordnerressourcen, die Vorgänger der Ressource sind, an die die Organisationsrichtlinie angehängt ist.organization: die ID der Organisationsressource, die der Vorfahre der Ressource ist, an die die Organisationsrichtlinie angehängt ist.policyBundle: Die vollständig konfigurierte Organisationsrichtlinie, die an die oben genannte Ressource angehängt ist, und die Organisationsrichtlinien, die für ihre übergeordneten Elemente in der Ressourcenhierarchie definiert sind.

Wenn Ihre Ressourcen durch einen VPC Service Controls-Dienstperimeter geschützt sind, müssen Sie im Perimeter Ihrer Organisationsressource eine Regel für ausgehenden Traffic erstellen, die den Zugriff auf den cloudasset.googleapis.com-Dienst und die google.cloud.asset.v1.AssetService.SearchAllResources-Methode ermöglicht. Wenn Sie keine Egress-Regel haben, schlägt die Anfrage mit einem NETWORK_NOT_IN_SAME_SERVICE_PERIMETER-Fehler fehl. Weitere Informationen finden Sie unter Anfragen debuggen, die von VPC Service Controls blockiert wurden.

Konsole

Rufen Sie in der Google Cloud Console die Seite Richtlinienanalyse auf.

Suchen Sie im Abschnitt Organisationsrichtlinie analysieren nach dem Bereich Wo sind bestimmte Organisationsrichtlinien konfiguriert? und klicken Sie in diesem Bereich auf Abfrage erstellen.

Wählen Sie im Feld Abfrageorganisation auswählen die Organisation aus, für die Sie Organisationsrichtlinien analysieren möchten.

Wählen Sie den Typ der Einschränkung aus, die Sie analysieren möchten. Wählen Sie für eine vordefinierte oder verwaltete Einschränkung Integrierte Einschränkung aus. Wählen Sie für eine benutzerdefinierte Einschränkung Benutzerdefinierte Einschränkung aus.

Geben Sie den Namen der Einschränkung ein, die Sie analysieren möchten. Das Präfix für den Typ der Einschränkung, die Sie analysieren, ist bereits enthalten. Geben Sie beispielsweise für die vordefinierte Einschränkung für die Domainbeschränkung

iam.allowedPolicyMemberDomains, für die verwaltete Einschränkung für die Erstellung von Dienstkonteniam.managed.disableServiceAccountKeyCreationund für eine benutzerdefinierte Einschränkung den Namen ein, z. B.disableGkeAutoUpgrade.Klicken Sie auf Analysieren und dann auf Abfrage ausführen. Auf der Berichtsseite werden die von Ihnen eingegebenen Abfrageparameter und eine Ergebnistabelle aller Ressourcen angezeigt, auf die diese Einschränkung direkt angewendet wird.

Sie können diese Abfrage speichern, um sie später noch einmal aufzurufen. Klicken Sie dazu auf Abfrage-URL kopieren. Rufen Sie die generierte URL auf, um diese Abfrage aufzurufen.

Sie können die Übernahme der analysierten Einschränkung visualisieren, indem Sie mindestens eine Ressource aus der Liste auswählen und dann auf Übernahme ansehen klicken. Sie können auch direkt zur Visualisierungsansicht wechseln, wenn Sie Ihre Analyseabfrage erstellen. Klicken Sie dazu auf Analysieren und dann auf Visualisieren. Weitere Informationen finden Sie unter Vererbung visualisieren.

gcloud

Wenn Sie analysieren möchten, wie eine Einschränkung für eine Organisationsrichtlinie in einer Organisation erzwungen wird, verwenden Sie den Befehl gcloud asset analyze-org-policies:

gcloud asset analyze-org-policies \

--constraint=CONSTRAINT_NAME \

--scope=organizations/ORGANIZATION_ID \

--limit=LIMIT_POLICIES \

--filter=FILTER_QUERY

Ersetzen Sie Folgendes:

CONSTRAINT_NAME: Der Name der Einschränkung für Organisationsrichtlinien, die Sie analysieren möchten. Eine Liste der Einschränkungen finden Sie unter Einschränkungen für Organisationsrichtlinien.

ORGANIZATION_ID: die ID der Organisationsressource. Weitere Informationen zum Suchen Ihrer Organisations-ID finden Sie unter Organisationen erstellen und verwalten.

LIMIT_POLICIES: Die Anzahl der Ergebniseinträge, die Sie aufrufen möchten. Wenn Sie unbegrenzte Einträge sehen möchten, geben Sie

unlimitedein.FILTER_QUERY: Eine Filterabfrage, mit der nur Richtlinien angezeigt werden, die Ihrem Filterausdruck entsprechen. Das einzige verfügbare Feld zum Filtern ist

consolidated_policy.attached_resource. Beispiel:consolidated_policy.attached_resource="//cloudresourcemanager.googleapis.com/projects/1234567890"gibt nur Richtlinien zurück, die dem Projekt mit der Projekt-ID1234567890zugewiesen wurden.

Die YAML-Antwort ähnelt der folgenden:

Beispiel für eine YAML-Antwort

--- consolidatedPolicy: appliedResource: //cloudresourcemanager.googleapis.com/projects/opa-test-project-1-364621 attachedResource: //cloudresourcemanager.googleapis.com/projects/opa-test-project-1-364621 rules: - enforce: true policyBundle: - appliedResource: //cloudresourcemanager.googleapis.com/projects/opa-test-project-1-364621 attachedResource: //cloudresourcemanager.googleapis.com/projects/opa-test-project-1-364621 reset: true - appliedResource: //cloudresourcemanager.googleapis.com/organizations/474566717491 rules: - enforce: true --- consolidatedPolicy: appliedResource: //cloudresourcemanager.googleapis.com/organizations/474566717491 rules: - enforce: true policyBundle: - appliedResource: //cloudresourcemanager.googleapis.com/organizations/474566717491 rules: - enforce: true

REST

Wenn Sie analysieren möchten, wie eine Einschränkung für Organisationsrichtlinien in einer Organisation erzwungen wird, verwenden Sie die analyzeOrgPolicies-Methode der Cloud Asset API.

HTTP-Methode und URL:

GET https://cloudasset.googleapis.com/v1/organizations/ORGANIZATION_ID:analyzeOrgPolicies

JSON-Text anfordern:

JSON_REQUEST="{ 'constraint': 'CONSTRAINT_NAME', 'filter': 'FILTER_QUERY', 'page_size': PAGE_SIZE, 'page_token': PAGE_TOKEN }"

Ersetzen Sie Folgendes:

ORGANIZATION_ID: die ID der Organisationsressource. Weitere Informationen zum Suchen Ihrer Organisations-ID finden Sie unter Organisationen erstellen und verwalten.

CONSTRAINT_NAME: Der Name der Einschränkung für Organisationsrichtlinien, die Sie analysieren möchten. Eine Liste der Einschränkungen finden Sie unter Einschränkungen für Organisationsrichtlinien.

FILTER_QUERY: Eine Filterabfrage, mit der nur Richtlinien angezeigt werden, die Ihrem Filterausdruck entsprechen. Das einzige verfügbare Feld zum Filtern ist

consolidated_policy.attached_resource. Beispiel:consolidated_policy.attached_resource="//cloudresourcemanager.googleapis.com/projects/1234567890"gibt nur Richtlinien zurück, die dem Projekt mit der Projekt-ID1234567890zugewiesen wurden.PAGE_SIZE: Die Anzahl der Ergebniseinträge pro Seite, die Sie sehen möchten. Wenn Sie unbegrenzte Einträge sehen möchten, geben Sie

unlimitedein. Bei einer Anfrage mit diesem Flag wird einnextPageToken-Wert zurückgegeben, wenn die Gesamtzahl der Ergebniseinträge größer als PAGE_SIZE ist.PAGE_TOKEN: Nur für Anfragen nach der ersten Anfrage mit dem Flag

page_sizefestzulegen. Sie können dienextPageToken-Werte aus vorherigen Antworten verwenden, um eine bestimmte Ergebnisseite zurückzugeben.

Die JSON-Antwort sieht in etwa so aus:

Beispiel für eine JSON-Antwort

{ "orgPolicyResults": [ { "consolidatedPolicy": { "attachedResource": "//cloudresourcemanager.googleapis.com/folders/123456789012", "rules": [ { "values": { "allowedValues": [ "C0265whk2" ] } }, { "values": { "allowedValues": [ "C03kd36xr" ] } } ], "appliedResource": "//cloudresourcemanager.googleapis.com/folders/123456789012" }, "policyBundle": [ { "attachedResource": "//cloudresourcemanager.googleapis.com/folders/123456789012", "rules": [ { "values": { "allowedValues": [ "C03kd36xr" ] } } ], "inheritFromParent": true, "appliedResource": "//cloudresourcemanager.googleapis.com/folders/123456789012" }, { "attachedResource": "//cloudresourcemanager.googleapis.com/folders/234567890123", "rules": [ { "values": { "allowedValues": [ "C0265whk2" ] } } ], "appliedResource": "//cloudresourcemanager.googleapis.com/folders/234567890123" } ] }, { "consolidatedPolicy": { "attachedResource": "//cloudresourcemanager.googleapis.com/folders/234567890123", "rules": [ { "values": { "allowedValues": [ "C0265whk2" ] } } ], "appliedResource": "//cloudresourcemanager.googleapis.com/folders/234567890123" }, "policyBundle": [ { "attachedResource": "//cloudresourcemanager.googleapis.com/folders/234567890123", "rules": [ { "values": { "allowedValues": [ "C0265whk2" ] } } ], "appliedResource": "//cloudresourcemanager.googleapis.com/folders/234567890123" } ] } ] "constraint": { "googleDefinedConstraint": { "name": "constraints/iam.allowedPolicyMemberDomains", "displayName": "Domain restricted sharing", "description": "This list constraint defines one or more Cloud Identity or Google Workspace customer IDs whose principals can be added to IAM policies. \u003cbr\u003eBy default, all user identities are allowed to be added to IAM policies. Only allowed values can be defined in this constraint, denied values are not supported. \u003cbr\u003eIf this constraint is active, only principals that belong to the allowed customer IDs can be added to IAM policies.", "constraintDefault": "ALLOW", "listConstraint": {} } } }

Container analysieren

Ein Container ist in diesem Kontext eine Projekt-, Ordner- oder Organisationsressource. Mit der Richtlinienanalyse können Sie eine Liste aller Container zurückgeben, für die Organisationsrichtlinien mit einer bestimmten Einschränkung erzwungen werden. Policy Analyzer gibt auch den vollständigen Namen jedes Containers, den übergeordneten Container in der Hierarchie und die Tags zurück, die vom Container übernommen oder an ihn angehängt wurden.

Für jeden Container, der im Bereich der Abfrage erkannt wird, gibt Policy Analyzer einen Ergebniseintrag zurück. Ein Ergebniseintrag enthält die folgenden Felder:

consolidatedPolicy: Der Container, an den die Organisationsrichtlinie angehängt ist, und die Durchsetzung der effektiven Richtlinie für diesen Container in Bezug auf die Regeln für die Evaluierung der Hierarchie.conditionEvaluation: Wenn die enthaltenen Bedingungen zur Erzwingung der Organisationsrichtlinie führen, istevaluationValuegleichTRUE. Wenn die Bedingungen dazu führen, dass die Organisationsrichtlinie nicht erzwungen wird, istevaluationValueFALSE. Wenn die Bedingung von einer oder mehreren Ressourcen, auf die die Organisationsrichtlinie angewendet wird, nicht unterstützt wird, wird die Bedingung selbst zurückgegeben.effectiveTags: Alle Tags, die direkt an den Container und die übergeordneten Elemente des Containers in der Hierarchie angehängt oder von diesen übernommen werden.folders: Die ID aller Ordnerressourcen, die den Container enthalten, an den die Organisationsrichtlinie angehängt ist.fullResourceName: Der vollständige Name des Containers.organization: Die ID der Organisationsressource, die der übergeordnete Container des Containers ist, an den die Organisationsrichtlinie angehängt ist.parent: Der vollständige Ressourcenname des übergeordneten Elements dieses Containers.policyBundle: Die Organisationsrichtlinie, die direkt für den Container konfiguriert ist (falls vorhanden), und die Organisationsrichtlinien, die für die übergeordneten Elemente des Containers in der Ressourcenhierarchie definiert sind.project: Die ID des Containers, an den die Organisationsrichtlinie angehängt ist, falls es sich um eine Projektressource handelt.

Wenn Ihre Ressourcen durch einen VPC Service Controls-Dienstperimeter geschützt sind, müssen Sie im Perimeter Ihrer Organisationsressource eine Regel für ausgehenden Traffic erstellen, die den Zugriff auf den cloudasset.googleapis.com-Dienst und die google.cloud.asset.v1.AssetService.SearchAllResources-Methode ermöglicht. Wenn Sie keine Egress-Regel haben, schlägt die Anfrage mit einem NETWORK_NOT_IN_SAME_SERVICE_PERIMETER-Fehler fehl. Weitere Informationen finden Sie unter Anfragen debuggen, die von VPC Service Controls blockiert wurden.

Konsole

Rufen Sie in der Google Cloud Console die Seite Richtlinienanalyse auf.

Suchen Sie im Abschnitt Organisationsrichtlinie analysieren nach dem Bereich Welche Projekte oder Ordner sind von einer Einschränkung der Organisationsrichtlinie betroffen? und klicken Sie in diesem Bereich auf Abfrage erstellen.

Wählen Sie im Feld Abfrageorganisation auswählen die Organisation aus, für die Sie Organisationsrichtlinien analysieren möchten.

Wählen Sie den Typ der Einschränkung aus, die Sie analysieren möchten. Wählen Sie für eine vordefinierte oder verwaltete Einschränkung Integrierte Einschränkung aus. Wählen Sie für eine benutzerdefinierte Einschränkung Benutzerdefinierte Einschränkung aus.

Geben Sie den Namen der Einschränkung ein, die Sie analysieren möchten. Das Präfix für den Typ der Einschränkung, die Sie analysieren, ist bereits enthalten. Geben Sie beispielsweise für die vordefinierte Einschränkung für die Domainbeschränkung

iam.allowedPolicyMemberDomains, für die verwaltete Einschränkung für die Erstellung von Dienstkonteniam.managed.disableServiceAccountKeyCreationund für eine benutzerdefinierte Einschränkung den Namen ein, z. B.disableGkeAutoUpgrade.Klicken Sie auf Abfrage ausführen. Auf der Berichtsseite werden die von Ihnen eingegebenen Abfrageparameter und eine Ergebnistabelle aller Container angezeigt, für die diese Einschränkung erzwungen oder von denen sie übernommen wird.

Sie können diese Abfrage speichern, um sie später noch einmal aufzurufen. Klicken Sie dazu auf Abfrage-URL kopieren. Rufen Sie die generierte URL auf, um diese Abfrage aufzurufen.

Sie können die Übernahme der analysierten Einschränkung visualisieren, indem Sie mindestens einen Container aus der Liste auswählen und dann auf Übernahme ansehen klicken. Sie können auch direkt zur Visualisierungsansicht wechseln, wenn Sie Ihre Analyseabfrage erstellen. Klicken Sie dazu auf Analysieren und dann auf Visualisieren. Weitere Informationen finden Sie unter Vererbung visualisieren.

gcloud

Wenn Sie eine Analyse dazu erhalten möchten, wie eine Einschränkung der Organisationsrichtlinie für Container in einer Organisation erzwungen wird, verwenden Sie den Befehl gcloud asset analyze-org-policy-governed-containers:

gcloud asset analyze-org-policy-governed-containers \

--constraint=CONSTRAINT_NAME \

--scope=organizations/ORGANIZATION_ID \

--limit=LIMIT_CONTAINERS \

--filter=FILTER_QUERY

Ersetzen Sie Folgendes:

CONSTRAINT_NAME: Der Name der Einschränkung für Organisationsrichtlinien, die Sie analysieren möchten. Eine Liste der Einschränkungen finden Sie unter Einschränkungen für Organisationsrichtlinien.

ORGANIZATION_ID: die ID der Organisationsressource. Weitere Informationen zum Suchen Ihrer Organisations-ID finden Sie unter Organisationen erstellen und verwalten.

LIMIT_CONTAINERS: Die Anzahl der Ergebniseinträge, die Sie aufrufen möchten. Wenn Sie unbegrenzte Einträge sehen möchten, geben Sie

unlimitedein.FILTER_QUERY: Eine Filterabfrage, mit der nur Container angezeigt werden, die Ihrem Filterausdruck entsprechen. Das einzige verfügbare Feld zum Filtern ist

parent. Beispiel:parent="//cloudresourcemanager.googleapis.com/organizations/012345678901"gibt nur Container zurück, die untergeordnete Elemente der Organisation mit der Organisations-ID012345678901sind.

Die YAML-Antwort ähnelt der folgenden:

Beispiel für eine YAML-Antwort

--- consolidatedPolicy: appliedResource: //cloudresourcemanager.googleapis.com/projects/donghe-project1 attachedResource: //cloudresourcemanager.googleapis.com/projects/donghe-project1 rules: - values: allowedValues: - projects/donghe-project1/zones/us-central1-a/instances/instance-1 fullResourceName: //cloudresourcemanager.googleapis.com/projects/donghe-project1 parent: //cloudresourcemanager.googleapis.com/folders/86513245445 policyBundle: - appliedResource: //cloudresourcemanager.googleapis.com/projects/donghe-project1 attachedResource: //cloudresourcemanager.googleapis.com/projects/donghe-project1 inheritFromParent: true rules: - values: allowedValues: - projects/donghe-project1/zones/us-central1-a/instances/instance-1 --- consolidatedPolicy: appliedResource: //cloudresourcemanager.googleapis.com/projects/jeffreyai-prj01-on-ipa1 attachedResource: //cloudresourcemanager.googleapis.com/projects/jeffreyai-prj01-on-ipa1 rules: - denyAll: true fullResourceName: //cloudresourcemanager.googleapis.com/projects/jeffreyai-prj01-on-ipa1 parent: //cloudresourcemanager.googleapis.com/organizations/474566717491 policyBundle: - appliedResource: //cloudresourcemanager.googleapis.com/projects/jeffreyai-prj01-on-ipa1 attachedResource: //cloudresourcemanager.googleapis.com/projects/jeffreyai-prj01-on-ipa1 inheritFromParent: true rules: - denyAll: true --- consolidatedPolicy: appliedResource: //cloudresourcemanager.googleapis.com/projects/opa-test-project-1-364621 attachedResource: //cloudresourcemanager.googleapis.com/projects/opa-test-project-1-364621 rules: - values: allowedValues: - projects/opa-test-project-1-364621/zones/us-central1-a/instances/instance-1 fullResourceName: //cloudresourcemanager.googleapis.com/projects/opa-test-project-1-364621 parent: //cloudresourcemanager.googleapis.com/folders/666681422980 policyBundle: - appliedResource: //cloudresourcemanager.googleapis.com/projects/opa-test-project-1-364621 attachedResource: //cloudresourcemanager.googleapis.com/projects/opa-test-project-1-364621 rules: - values: allowedValues: - projects/opa-test-project-1-364621/zones/us-central1-a/instances/instance-1

REST

Wenn Sie analysieren möchten, wie eine Einschränkung der Organisationsrichtlinie für Container in einer Organisation erzwungen wird, verwenden Sie die analyzeOrgPolicyGovernedContainers-Methode der Cloud Asset API.

HTTP-Methode und URL:

GET https://cloudasset.googleapis.com/v1/organizations/ORGANIZATION_ID:analyzeOrgPolicyGovernedContainers

JSON-Text anfordern:

JSON_REQUEST="{ 'constraint': 'CONSTRAINT_NAME', 'filter': '"FILTER_QUERY"', 'page_size': PAGE_SIZE, 'page_token': PAGE_TOKEN }"

Ersetzen Sie Folgendes:

ORGANIZATION_ID: die ID der Organisationsressource. Weitere Informationen zum Suchen Ihrer Organisations-ID finden Sie unter Organisationen erstellen und verwalten.

CONSTRAINT_NAME: Der Name der Einschränkung für Organisationsrichtlinien, die Sie analysieren möchten. Eine Liste der Einschränkungen finden Sie unter Einschränkungen für Organisationsrichtlinien.

FILTER_QUERY: Eine Filterabfrage, mit der nur Container angezeigt werden, die Ihrem Filterausdruck entsprechen. Das einzige verfügbare Feld zum Filtern ist

parent. Beispiel:parent="//cloudresourcemanager.googleapis.com/organizations/012345678901"gibt nur Container zurück, die untergeordnete Elemente der Organisation mit der Organisations-ID012345678901sind.PAGE_SIZE: Die Anzahl der Seiten mit Ergebniseinträgen, die Sie aufrufen möchten. Wenn Sie unbegrenzte Einträge sehen möchten, geben Sie

unlimitedein. Bei einer Anfrage mit diesem Flag wird einnextPageToken-Wert zurückgegeben, wenn die Gesamtzahl der Ergebniseinträge größer als PAGE_SIZE ist.PAGE_TOKEN: Nur für Anfragen nach der ersten Anfrage mit dem Flag

page_sizefestzulegen. Sie können dienextPageToken-Werte aus vorherigen Antworten verwenden, um eine bestimmte Ergebnisseite zurückzugeben.

Die JSON-Antwort sieht in etwa so aus:

Beispiel für eine JSON-Antwort

{ "governedContainers": [ { "fullResourceName": "//cloudresourcemanager.googleapis.com/projects/opa-test-project-2", "parent": "//cloudresourcemanager.googleapis.com/folders/513502730678", "consolidatedPolicy": { "attachedResource": "//cloudresourcemanager.googleapis.com/folders/513502730678", "rules": [ { "enforce": false } ], "appliedResource": "//cloudresourcemanager.googleapis.com/folders/513502730678" }, "policyBundle": [ { "attachedResource": "//cloudresourcemanager.googleapis.com/folders/513502730678", "rules": [ { "enforce": false } ], "appliedResource": "//cloudresourcemanager.googleapis.com/folders/513502730678" }, { "attachedResource": "//cloudresourcemanager.googleapis.com/folders/666681422980", "rules": [ { "enforce": true } ], "appliedResource": "//cloudresourcemanager.googleapis.com/folders/666681422980" } ] }, { "fullResourceName": "//cloudresourcemanager.googleapis.com/projects/opa-test-project-1", "parent": "//cloudresourcemanager.googleapis.com/folders/513502730678", "consolidatedPolicy": { "attachedResource": "//cloudresourcemanager.googleapis.com/folders/513502730678", "rules": [ { "enforce": false } ], "appliedResource": "//cloudresourcemanager.googleapis.com/folders/513502730678" }, "policyBundle": [ { "attachedResource": "//cloudresourcemanager.googleapis.com/folders/513502730678", "rules": [ { "enforce": false } ], "appliedResource": "//cloudresourcemanager.googleapis.com/folders/513502730678" }, { "attachedResource": "//cloudresourcemanager.googleapis.com/folders/666681422980", "rules": [ { "enforce": true } ], "appliedResource": "//cloudresourcemanager.googleapis.com/folders/666681422980" } ] } ] "constraint": { "googleDefinedConstraint": { "name": "constraints/compute.requireOsLogin", "displayName": "Require OS Login", "description": "This boolean constraint, when set to \u003ccode\u003etrue\u003c/code\u003e, enables OS Login on all newly created Projects. All VM instances created in new projects will have OS Login enabled. On new and existing projects, this constraint prevents metadata updates that disable OS Login at the project or instance level. \u003cbr\u003eBy default, the OS Login feature is disabled on Compute Engine projects.\u003cbr\u003eGKE instances in private clusters running node pool versions 1.20.5-gke.2000 and later support OS Login. GKE instances in public clusters do not currently support OS Login. If this constraint is applied to a Project running public clusters, GKE instances running in that Project may not function properly.", "constraintDefault": "ALLOW", "booleanConstraint": {} } } }

Assets analysieren

Ein Asset ist in diesem Kontext eine Google Cloud Ressource oder eine IAM-Zulassungsrichtlinie (Identity and Access Management). Mit der Richtlinienanalyse können Sie eine Liste aller Assets abrufen, für die Organisationsrichtlinien mit einer bestimmten Einschränkung erzwungen werden. Benutzerdefinierte Einschränkungen, verwaltete Einschränkungen und die folgenden vordefinierten Einschränkungen werden unterstützt:

constraints/ainotebooks.accessModeconstraints/ainotebooks.disableFileDownloadsconstraints/ainotebooks.disableRootAccessconstraints/ainotebooks.disableTerminalconstraints/ainotebooks.environmentOptionsconstraints/ainotebooks.requireAutoUpgradeScheduleconstraints/ainotebooks.restrictVpcNetworksconstraints/compute.disableGuestAttributesAccessconstraints/compute.disableInstanceDataAccessApisconstraints/compute.disableNestedVirtualizationconstraints/compute.disableSerialPortAccessconstraints/compute.disableSerialPortLoggingconstraints/compute.disableVpcExternalIpv6constraints/compute.requireOsLoginconstraints/compute.requireShieldedVmconstraints/compute.restrictLoadBalancerCreationForTypesconstraints/compute.restrictProtocolForwardingCreationForTypesconstraints/compute.restrictXpnProjectLienRemovalconstraints/compute.setNewProjectDefaultToZonalDNSOnlyconstraints/compute.skipDefaultNetworkCreationconstraints/compute.trustedImageProjectsconstraints/compute.vmCanIpForwardconstraints/compute.vmExternalIpAccessconstraints/gcp.detailedAuditLoggingModeconstraints/gcp.resourceLocationsconstraints/iam.allowedPolicyMemberDomainsconstraints/iam.automaticIamGrantsForDefaultServiceAccountsconstraints/iam.disableServiceAccountCreationconstraints/iam.disableServiceAccountKeyCreationconstraints/iam.disableServiceAccountKeyUploadconstraints/iam.restrictCrossProjectServiceAccountLienRemovalconstraints/iam.serviceAccountKeyExpiryHoursconstraints/resourcemanager.accessBoundariesconstraints/resourcemanager.allowedExportDestinationsconstraints/sql.restrictAuthorizedNetworksconstraints/sql.restrictNoncompliantDiagnosticDataAccessconstraints/sql.restrictNoncompliantResourceCreationconstraints/sql.restrictPublicIpconstraints/storage.publicAccessPreventionconstraints/storage.restrictAuthTypesconstraints/storage.uniformBucketLevelAccess

Policy Analyzer gibt den vollständigen Namen jedes Assets, das übergeordnete Element des Assets in der Hierarchie sowie alle übergeordneten Projekt-, Ordner- und Organisationsressourcen über dem Asset in der Hierarchie zurück.

Für jedes Asset, das im Bereich der Abfrage erkannt wird, gibt Policy Analyzer einen Ergebniseintrag zurück.

Ein Ergebniseintrag für eine Ressource enthält die folgenden Felder:

consolidatedPolicy: die Ressource, an die die Organisationsrichtlinie angehängt ist, und die effektive Richtliniendurchsetzung für diese Ressource in Bezug auf Regeln für die Hierarchieauswertung.conditionEvaluation: Wenn die enthaltenen Bedingungen zur Erzwingung der Organisationsrichtlinie führen, istevaluationValuegleichTRUE. Wenn die Bedingungen dazu führen, dass die Organisationsrichtlinie nicht erzwungen wird, istevaluationValueFALSE. Wenn die Bedingung von einer oder mehreren Ressourcen, auf die die Organisationsrichtlinie angewendet wird, nicht unterstützt wird, wird die Bedingung selbst zurückgegeben.assetType: Der Ressourcentyp des Assets.effectiveTags: Alle Tags, die direkt an die Ressource angehängt oder von ihr übernommen werden, an die die Organisationsrichtlinie angehängt ist, sowie die übergeordneten Elemente der Ressource in der Hierarchie.folders: Die ID aller Ordnerressourcen, die die Ressource enthalten, an die die Organisationsrichtlinie angehängt ist.fullResourceName: der vollständige Ressourcenname der Ressource.organization: Der relative Ressourcenname der Organisation, die die Ressource enthält.parent: der vollständige Ressourcenname des übergeordneten Elements der Ressource.project: die ID des Projekts, das die Ressource enthält.policyBundle: Die vollständig konfigurierte Organisationsrichtlinie, die an die oben genannte Ressource angehängt ist, und die Organisationsrichtlinien, die für ihre übergeordneten Elemente in der Ressourcenhierarchie definiert sind.

Ein Ergebniseintrag für eine Zulassungsrichtlinie enthält die folgenden Felder:

consolidatedPolicy: die Ressource, an die die Organisationsrichtlinie angehängt ist, und die effektive Richtliniendurchsetzung für diese Ressource in Bezug auf Regeln für die Hierarchieauswertung.assetType: Der Ressourcentyp der Ressource, an die die „allow”-Richtlinie angehängt ist.attachedResource: Der vollständige Name der Ressource, an die die Zulassungsrichtlinie angehängt ist.folders: Der relative Ressourcenname aller Ordner, die die Zulassungsrichtlinie enthalten.organization: Der relative Ressourcenname der Organisation, die die „allow“-Richtlinie enthält.policy: Die Zulassungsrichtlinie.project: Der relative Ressourcenname des Projekts, das die Richtlinie „Zulassen“ enthält.policyBundle: Die vollständig konfigurierte Organisationsrichtlinie, die an die oben genannte Ressource angehängt ist, und die Organisationsrichtlinien, die für ihre übergeordneten Elemente in der Ressourcenhierarchie definiert sind.

Wenn Ihre Ressourcen durch einen VPC Service Controls-Dienstperimeter geschützt sind, müssen Sie im Perimeter Ihrer Organisationsressource eine Regel für ausgehenden Traffic erstellen, die den Zugriff auf den cloudasset.googleapis.com-Dienst und die google.cloud.asset.v1.AssetService.SearchAllResources-Methode ermöglicht. Wenn Sie keine Egress-Regel haben, schlägt die Anfrage mit einem NETWORK_NOT_IN_SAME_SERVICE_PERIMETER-Fehler fehl. Weitere Informationen finden Sie unter Anfragen debuggen, die von VPC Service Controls blockiert wurden.

Konsole

Rufen Sie in der Google Cloud Console die Seite Richtlinienanalyse auf.

Suchen Sie im Abschnitt Organisationsrichtlinie analysieren nach dem Bereich Welche Ressourcen sind von einer Einschränkung der Organisationsrichtlinie betroffen? und klicken Sie in diesem Bereich auf Abfrage erstellen.

Wählen Sie im Feld Abfrageorganisation auswählen die Organisation aus, für die Sie Organisationsrichtlinien analysieren möchten.

Wählen Sie den Typ der Einschränkung aus, die Sie analysieren möchten. Wählen Sie für eine vordefinierte oder verwaltete Einschränkung Integrierte Einschränkung aus. Wählen Sie für eine benutzerdefinierte Einschränkung Benutzerdefinierte Einschränkung aus.

Geben Sie den Namen der Einschränkung ein, die Sie analysieren möchten. Das Präfix für den Typ der Einschränkung, die Sie analysieren, ist bereits enthalten. Geben Sie beispielsweise für die vordefinierte Einschränkung für den Zugriff auf Bucket-Ebene

storage.uniformBucketLevelAccess, für die verwaltete Einschränkung für die Erstellung von Dienstkonteniam.managed.disableServiceAccountKeyCreationund für eine benutzerdefinierte Einschränkung den Namen ein, z. B.disableGkeAccess.Klicken Sie auf Abfrage ausführen. Auf der Berichtsseite werden die von Ihnen eingegebenen Abfrageparameter und eine Ergebnistabelle aller Assets angezeigt, für die diese Einschränkung erzwungen oder von denen sie übernommen wird.

Sie können diese Abfrage speichern, um sie später noch einmal aufzurufen. Klicken Sie dazu auf Abfrage-URL kopieren. Rufen Sie die generierte URL auf, um diese Abfrage aufzurufen.

Sie können die Übernahme der analysierten Einschränkung visualisieren, indem Sie mindestens ein Asset aus der Liste auswählen und dann auf Übernahme ansehen klicken. Sie können auch direkt zur Visualisierungsansicht wechseln, wenn Sie Ihre Analyseabfrage erstellen. Klicken Sie dazu auf Analysieren und dann auf Visualisieren. Weitere Informationen finden Sie unter Vererbung visualisieren.

gcloud

Wenn Sie eine Analyse dazu erhalten möchten, wie eine Einschränkung der Organisationsrichtlinie für Assets in einer Organisation erzwungen wird, verwenden Sie den Befehl gcloud asset analyze-org-policy-governed-assets:

gcloud asset analyze-org-policy-governed-assets \

--constraint=CONSTRAINT_NAME \

--scope=organizations/ORGANIZATION_ID \

--limit=LIMIT_ASSETS \

--filter=FILTER_QUERY

Ersetzen Sie Folgendes:

CONSTRAINT_NAME: Der Name der Einschränkung für Organisationsrichtlinien, die Sie analysieren möchten. Eine Liste der Einschränkungen finden Sie unter Einschränkungen für Organisationsrichtlinien.

ORGANIZATION_ID: die ID der Organisationsressource. Weitere Informationen zum Suchen Ihrer Organisations-ID finden Sie unter Organisationen erstellen und verwalten.

LIMIT_ASSETS: Die Anzahl der Ergebniseinträge, die Sie aufrufen möchten. Wenn Sie unbegrenzte Einträge sehen möchten, geben Sie

unlimitedein.FILTER_QUERY: eine Filterabfrage, mit der nur Assets angezeigt werden, die Ihrem Filterausdruck entsprechen. Die verfügbaren Felder zum Filtern sind

governed_resource.folders,governed_resource.project,governed_iam_policy.foldersundgoverned_iam_policy.project. Mitgoverned_resource.project="projects/1234567890"werden beispielsweise nur Assets zurückgegeben, die dem Projekt mit der Projekt-ID1234567890zugeordnet sind.

Die YAML-Antwort ähnelt der folgenden:

Beispiel für eine YAML-Antwort

--- consolidatedPolicy: appliedResource: //cloudresourcemanager.googleapis.com/projects/opa-test-project-2 attachedResource: //cloudresourcemanager.googleapis.com/projects/opa-test-project-2 rules: - enforce: false governedResource: folders: - folders/513502730678 - folders/666681422980 fullResourceName: //container.googleapis.com/projects/opa-test-project-2/zones/us-central1-c/clusters/opa-test-project-2-cluster-1/nodePools/default-pool organization: organizations/474566717491 parent: //container.googleapis.com/projects/opa-test-project-2/zones/us-central1-c/clusters/opa-test-project-2-cluster-1 project: projects/892625391619 policyBundle: - appliedResource: //cloudresourcemanager.googleapis.com/projects/opa-test-project-2 attachedResource: //cloudresourcemanager.googleapis.com/projects/opa-test-project-2 reset: true - appliedResource: //cloudresourcemanager.googleapis.com/organizations/474566717491 attachedResource: //cloudresourcemanager.googleapis.com/organizations/474566717491 rules: - enforce: true --- consolidatedPolicy: appliedResource: //cloudresourcemanager.googleapis.com/projects/project2-244918 attachedResource: //cloudresourcemanager.googleapis.com/projects/project2-244918 rules: - enforce: false governedResource: folders: - folders/800636178739 - folders/408342778736 fullResourceName: //container.googleapis.com/projects/project2-244918/zones/us-central1-c/clusters/cluster-1/nodePools/default-pool organization: organizations/474566717491 parent: //container.googleapis.com/projects/project2-244918/zones/us-central1-c/clusters/cluster-1 project: projects/761097189269 policyBundle: - appliedResource: //cloudresourcemanager.googleapis.com/projects/project2-244918 attachedResource: //cloudresourcemanager.googleapis.com/projects/project2-244918 rules: - enforce: false - appliedResource: //cloudresourcemanager.googleapis.com/folders/408342778736 attachedResource: //cloudresourcemanager.googleapis.com/folders/408342778736 rules: - condition: description: cond-desc1 expression: resource.matchTag("474566717491/env", "prod") title: cond-title1 enforce: false - enforce: true - appliedResource: //cloudresourcemanager.googleapis.com/organizations/474566717491 attachedResource: //cloudresourcemanager.googleapis.com/organizations/474566717491 rules: - enforce: true --- consolidatedPolicy: appliedResource: //cloudresourcemanager.googleapis.com/organizations/474566717491 attachedResource: //cloudresourcemanager.googleapis.com/organizations/474566717491 rules: - enforce: true governedResource: fullResourceName: //container.googleapis.com/projects/probe-per-rt-project/zones/us-west1-a/clusters/test-cluster-for-backup/nodePools/default-pool organization: organizations/474566717491 parent: //container.googleapis.com/projects/probe-per-rt-project/zones/us-west1-a/clusters/test-cluster-for-backup project: projects/896190383908 policyBundle: - appliedResource: //cloudresourcemanager.googleapis.com/organizations/474566717491 attachedResource: //cloudresourcemanager.googleapis.com/organizations/474566717491 rules: - enforce: true

REST

Wenn Sie analysieren möchten, wie eine Einschränkung der Organisationsrichtlinie für Assets in einer Organisation erzwungen wird, verwenden Sie die analyzeOrgPolicyGovernedAssets-Methode der Cloud Asset API.

HTTP-Methode und URL:

GET https://cloudasset.googleapis.com/v1/organizations/ORGANIZATION_ID:analyzeOrgPolicyGovernedAssets

JSON-Text anfordern:

JSON_REQUEST="{ 'constraint': 'CONSTRAINT_NAME', 'filter': 'FILTER_QUERY', 'page_size': PAGE_SIZE, 'page_token': PAGE_TOKEN }"

Ersetzen Sie Folgendes:

ORGANIZATION_ID: die ID der Organisationsressource. Weitere Informationen zum Suchen Ihrer Organisations-ID finden Sie unter Organisationen erstellen und verwalten.

CONSTRAINT_NAME: Der Name der Einschränkung für Organisationsrichtlinien, die Sie analysieren möchten. Eine Liste der Einschränkungen finden Sie unter Einschränkungen für Organisationsrichtlinien.

FILTER_QUERY: eine Filterabfrage, mit der nur Assets angezeigt werden, die Ihrem Filterausdruck entsprechen. Die verfügbaren Felder zum Filtern sind

governed_resource.folders,governed_resource.project,governed_iam_policy.foldersundgoverned_iam_policy.project. Mitgoverned_resource.project="projects/1234567890"werden beispielsweise nur Assets zurückgegeben, die dem Projekt mit der Projekt-ID1234567890zugeordnet sind.PAGE_SIZE: Die Anzahl der Seiten mit Ergebniseinträgen, die Sie aufrufen möchten. Wenn Sie unbegrenzte Einträge sehen möchten, geben Sie

unlimitedein. Bei einer Anfrage mit diesem Flag wird einnextPageToken-Wert zurückgegeben, wenn die Gesamtzahl der Ergebniseinträge größer als PAGE_SIZE ist.PAGE_TOKEN: Nur für Anfragen nach der ersten Anfrage mit dem Flag

page_sizefestzulegen. Sie können dienextPageToken-Werte aus vorherigen Antworten verwenden, um eine bestimmte Ergebnisseite zurückzugeben.

Die JSON-Antwort sieht in etwa so aus:

Beispiel für eine JSON-Antwort

{ "governedAssets": [ { "governedResource": { "fullResourceName": "//container.googleapis.com/projects/opa-test-project-2/zones/us-central1-c/clusters/opa-test-project-2-cluster-1/nodePools/default-pool", "parent": "//container.googleapis.com/projects/opa-test-project-2/zones/us-central1-c/clusters/opa-test-project-2-cluster-1", "project": "projects/892625391619", "folders": [ "folders/513502730678", "folders/666681422980" ], "organization": "organizations/474566717491" }, "consolidatedPolicy": { "attachedResource": "//cloudresourcemanager.googleapis.com/projects/opa-test-project-2", "rules": [ { "enforce": false } ], "appliedResource": "//cloudresourcemanager.googleapis.com/projects/opa-test-project-2" }, "policyBundle": [ { "attachedResource": "//cloudresourcemanager.googleapis.com/projects/opa-test-project-2", "reset": true, "appliedResource": "//cloudresourcemanager.googleapis.com/projects/opa-test-project-2" }, { "attachedResource": "//cloudresourcemanager.googleapis.com/organizations/474566717491", "rules": [ { "enforce": true } ], "appliedResource": "//cloudresourcemanager.googleapis.com/organizations/474566717491" } ] }, { "governedResource": { "fullResourceName": "//container.googleapis.com/projects/project2-244918/zones/us-central1-c/clusters/cluster-1/nodePools/default-pool", "parent": "//container.googleapis.com/projects/project2-244918/zones/us-central1-c/clusters/cluster-1", "project": "projects/761097189269", "folders": [ "folders/800636178739", "folders/408342778736" ], "organization": "organizations/474566717491" }, "consolidatedPolicy": { "attachedResource": "//cloudresourcemanager.googleapis.com/projects/project2-244918", "rules": [ { "enforce": false } ], "appliedResource": "//cloudresourcemanager.googleapis.com/projects/project2-244918" }, "policyBundle": [ { "attachedResource": "//cloudresourcemanager.googleapis.com/projects/project2-244918", "rules": [ { "enforce": false } ], "appliedResource": "//cloudresourcemanager.googleapis.com/projects/project2-244918" }, { "attachedResource": "//cloudresourcemanager.googleapis.com/folders/408342778736", "rules": [ { "enforce": false, "condition": { "expression": "resource.matchTag(\"474566717491/env\", \"prod\")", "title": "cond-title1", "description": "cond-desc1" } }, { "enforce": true } ], "appliedResource": "//cloudresourcemanager.googleapis.com/folders/408342778736" }, { "attachedResource": "//cloudresourcemanager.googleapis.com/organizations/474566717491", "rules": [ { "enforce": true } ], "appliedResource": "//cloudresourcemanager.googleapis.com/organizations/474566717491" } ] } ] "constraint": { "customConstraint": { "name": "organizations/474566717491/customConstraints/custom.disableGkeAutoUpgrade", "resourceTypes": [ "container.googleapis.com/NodePool" ], "methodTypes": [ "CREATE", "UPDATE" ], "condition": "resource.management.autoUpgrade == false", "actionType": "ALLOW", "displayName": "Disable GKE auto upgrade", "description": "Only allow GKE NodePool resource create or updates if AutoUpgrade is not enabled" } } }

Übernahme visualisieren

Wenn Sie Security Command Center auf Organisationsebene in der Premium- oder Enterprise-Stufe aktiviert haben, können Sie die Übernahme von Organisationsrichtlinien, die Sie mit der Google Cloud Console analysiert haben, visualisieren.

Wenn Sie die Visualisierung der Übernahme aufrufen möchten, erstellen Sie eine Abfrage zur Analyse von Organisationsrichtlinien für konfigurierte Richtlinien, Containern oder Assets. Klicken Sie auf der Seite Abfrageanalyse ausführen auf Analysieren und wählen Sie dann Visualisieren aus.

Sie können auch die URL einer gespeicherten Abfrage aufrufen, die Ressourcen auswählen, die hervorgehoben werden sollen, und dann auf Vererbung ansehen klicken.

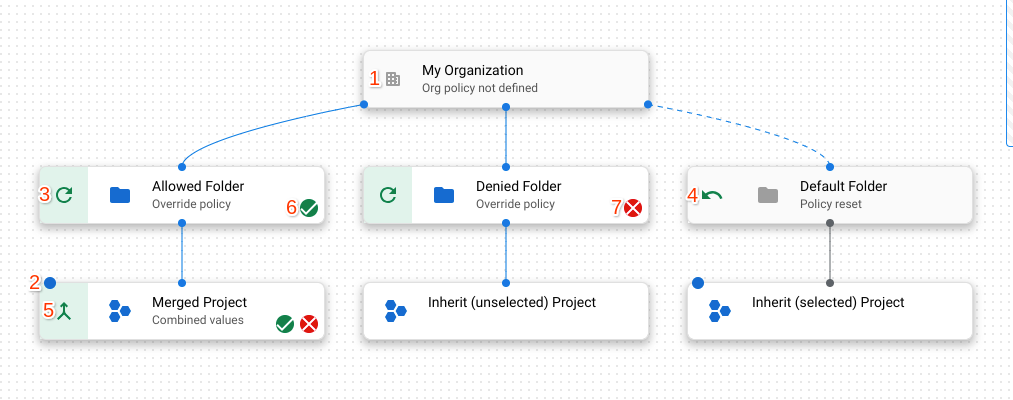

Auf der Seite Ressourcenvererbung wird die Ressourcenhierarchie für die in Ihrer Analyseanfrage ausgewählten Ressourcen visualisiert:

Gibt an, ob die Ressource eine Organisation, ein Ordner oder ein Projekt ist.

Ein blauer Punkt gibt an, dass die Ressource in der Abfrage ausgewählt ist.

Gibt an, dass die Ressource die Richtlinie der übergeordneten Ressource überschreibt.

Gibt an, dass die Organisationsrichtlinie für die Ressource auf den von Google verwalteten Standardwert für diese Richtlinie zurückgesetzt wird. Eine Ressource, die die Richtlinie auf den Standardwert zurücksetzt, ist durch eine gepunktete Linie mit ihrem übergeordneten Element verbunden.

Gibt an, dass die Ressource die Richtlinie mit dem übergeordneten Element zusammenführt.

Gibt an, dass die Organisationsrichtlinie für diese Ressource entweder eine boolesche Einschränkung oder eine Listeneinschränkung mit zulässigen Werten erzwingt.

Gibt an, dass die Organisationsrichtlinie für diese Ressource eine Listeneinschränkung mit abgelehnten Werten ist.

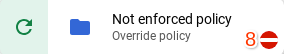

Gibt an, dass die Organisationsrichtlinie für diese Ressource eine boolesche Einschränkung ist, die nicht erzwungen wird.