이 페이지에서는 Google Kubernetes Engine(GKE) 컨트롤 플레인 및 Cloud SQL 인스턴스와 같은 Google 관리 서비스와의 연결을 테스트하는 일반적인 시나리오를 설명합니다.

Google 관리 서비스의 경로에서 연결 테스트 구성 분석을 가져올 수 있습니다. 이러한 리소스가 있는 Google 소유 프로젝트에 액세스할 수 있는 권한이 없는 경우에도 연결 테스트는 프로젝트의 VPC(Virtual Private Cloud) 네트워크의 구성을 분석하고 전체 연결 가능성 결과를 제공할 수 있습니다. 연결 테스트는 Google 소유 프로젝트 내에서 분석에 사용되는 구성 세부정보를 제공하지 않습니다.

기본적으로 연결 테스트는 Google 관리 서비스 엔드포인트의 비공개 IP 주소와 네트워크와 Google 소유 네트워크 간의 VPC 네트워크 피어링 연결을 사용하여 테스트 실행을 시도합니다. 엔드포인트에 비공개 IP 주소가 없으면 연결 테스트는 공개 IP 주소를 사용합니다. 연결 테스트는 패킷이 엔드포인트에 도달할 수 있는지 여부를 분석합니다. 여기에는 엔드포인트에 대한 Google 소유 VPC 네트워크 내의 구성 분석이 포함됩니다. 연결 테스트에서 프로젝트 내 구성 문제를 감지하면 Google 소유 네트워크에 도달하기 전에 분석이 중지됩니다.

이 페이지의 trace 다이어그램은 다음 범례에 설명된 기호를 사용합니다.다음 다이어그램에서는 Google 관리 서비스에 대한 연결을 테스트할 때의 trace 경로를 보여줍니다. 이 다이어그램에서는 예시처럼 GKE 노드를 사용하여 영역 테스트를 제어합니다.

Cloud SQL에서 VM

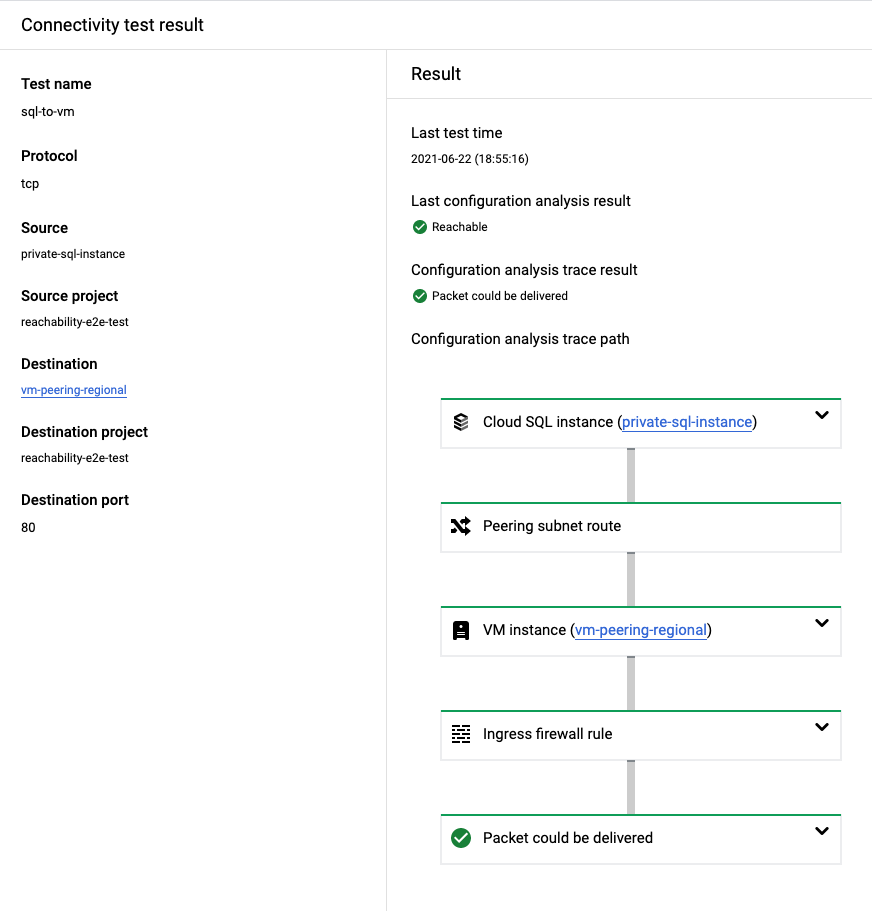

다음 Google Cloud 콘솔 스크린샷은 Reachable의 전반적인 결과를 나타내는 Cloud SQL 인스턴스의 trace를 보여줍니다.

이 결과는 연결 테스트에서 소스 Cloud SQL 인스턴스와 대상 VM 간의 네트워크 연결을 검증했음을 보여줍니다. 여기에는 Cloud SQL 인스턴스가 실행되는 Google 소유 프로젝트 내부의 구성 분석이 포함됩니다. 리소스를 볼 권한이 없기 때문에 trace는 Google 소유 프로젝트의 리소스에 대한 세부정보를 제공하지 않습니다.

VM에서 Cloud SQL

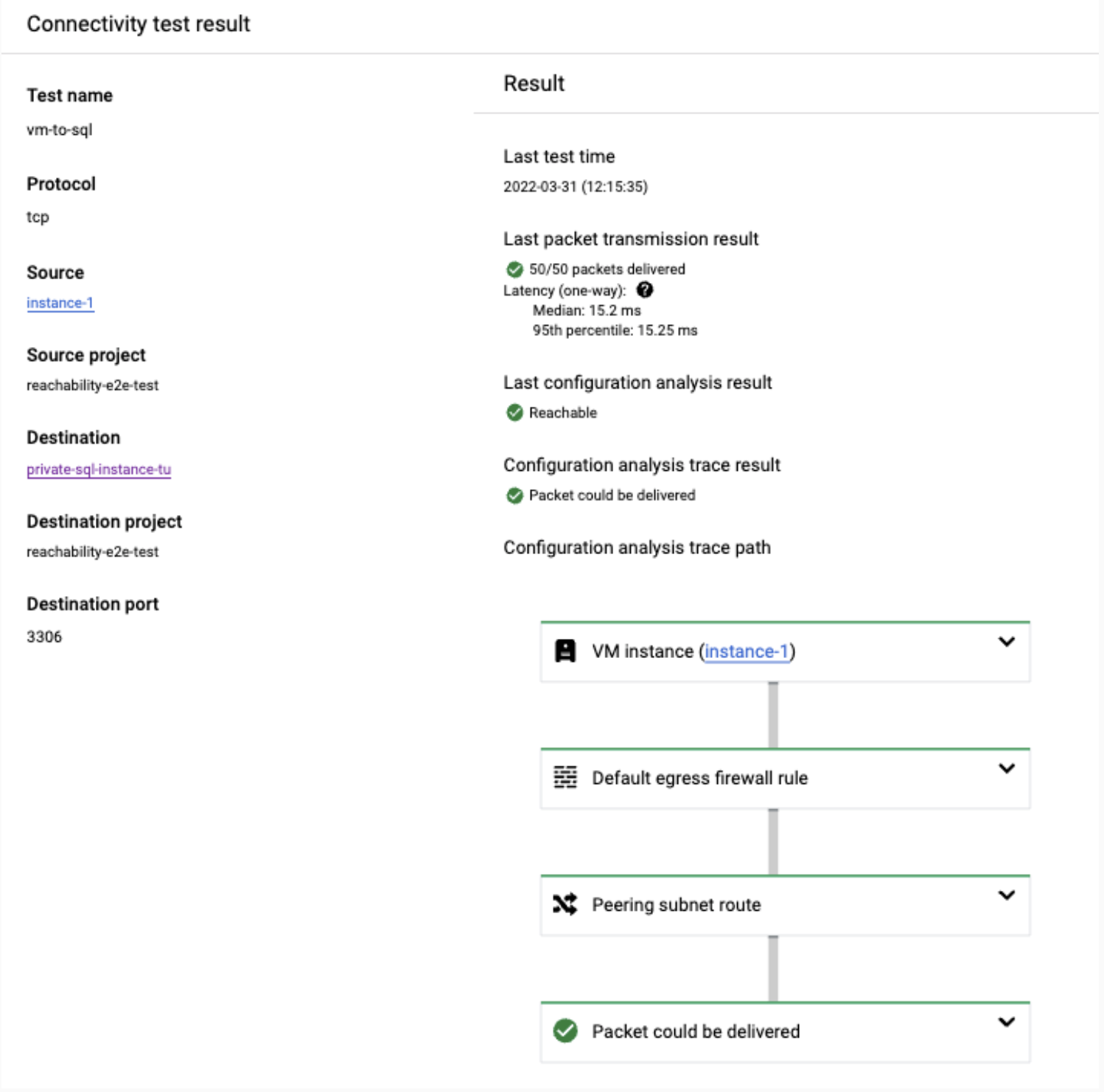

이 섹션에서는 VM에서 Cloud SQL 인스턴스로의 성공적인 테스트 결과 예시를 제공합니다. 이 예시에서 구성 분석은 Reachable의 전반적인 결과를 나타냅니다.

이 결과는 연결 테스트에서 소스 VM과 대상 Cloud SQL 인스턴스 간의 네트워크 연결을 검증했음을 보여줍니다. 여기에는 Cloud SQL 인스턴스가 실행되는 Google 소유 프로젝트 내부의 구성 분석이 포함됩니다. 리소스를 볼 권한이 없기 때문에 trace는 Google 소유 프로젝트의 리소스에 대한 세부정보를 제공하지 않습니다.

공개 IP 주소를 통해 VM에서 Cloud SQL

이 섹션에서는 공개 IP 주소를 통해 VM에서 Cloud SQL 인스턴스로의 테스트를 성공적으로 수행한 결과의 예시를 제공합니다. 이 예시에서 구성 분석은 Reachable의 전반적인 결과를 나타냅니다.

이 결과는 연결 테스트가 공개 IP 주소를 통해 소스 VM에서 대상 Cloud SQL 인스턴스로의 네트워크 연결을 검증했음을 보여줍니다. 여기에는 Cloud SQL 인스턴스가 실행되는 Google 소유 프로젝트 내부의 구성 분석이 포함됩니다. 리소스를 볼 권한이 없기 때문에 trace는 Google 소유 프로젝트의 리소스에 대한 세부정보를 제공하지 않습니다.

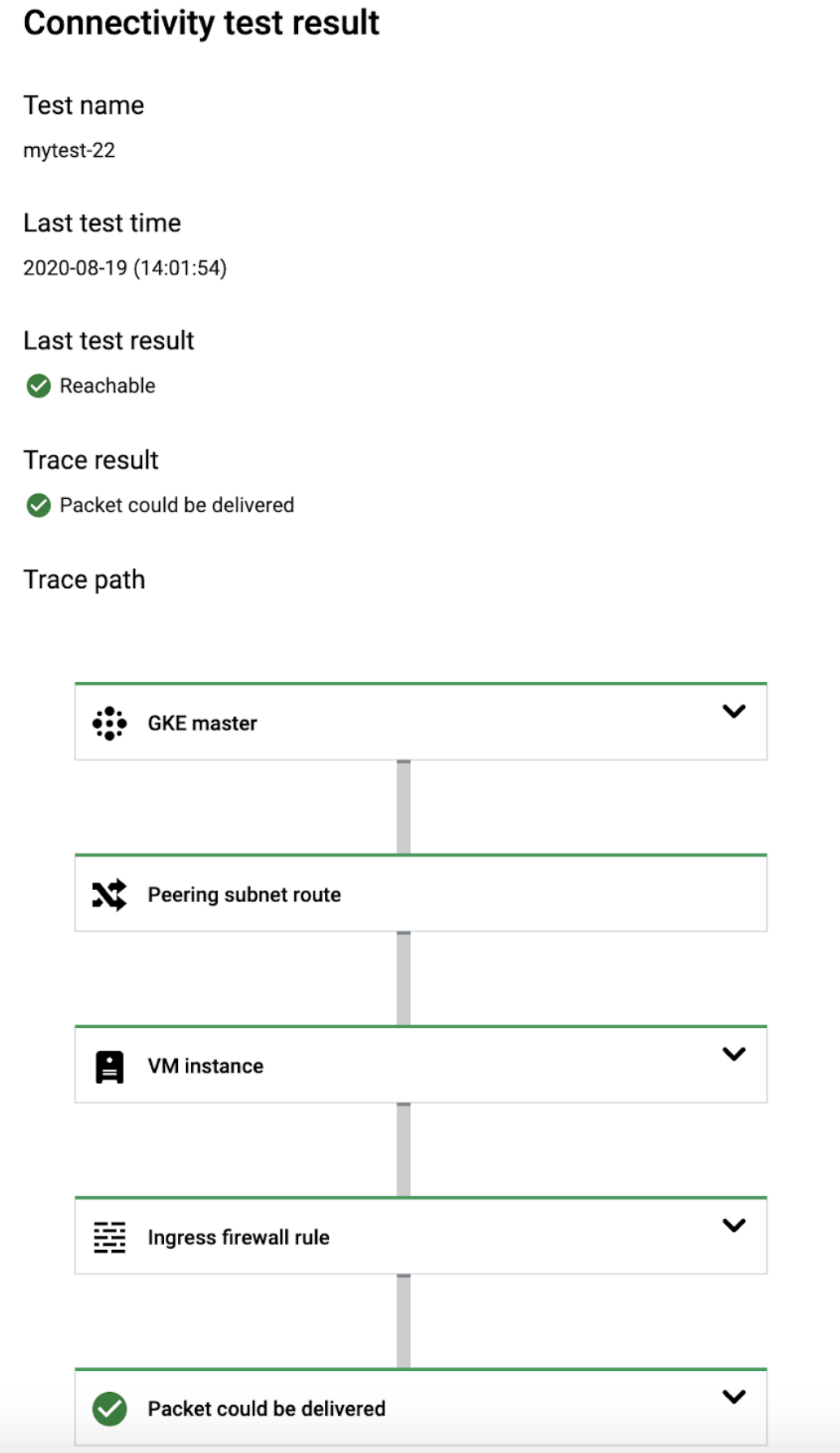

GKE 컨트롤 플레인에서 GKE 노드

이 섹션에서는 성공적인 GKE 노드 테스트의 결과 예시를 제공합니다. 이 예시에서 구성 분석은 Reachable의 전반적인 결과를 나타냅니다.

이 결과는 연결 테스트에서 소스 GKE 컨트롤 플레인과 대상 GKE 노드로의 네트워크 연결을 검증했음을 보여줍니다. 여기에는 노드가 실행되는 Google 소유 프로젝트 내의 리소스 구성 분석이 포함됩니다. 리소스를 볼 권한이 없기 때문에 trace는 Google 소유 프로젝트의 리소스에 대한 세부정보를 제공하지 않습니다.

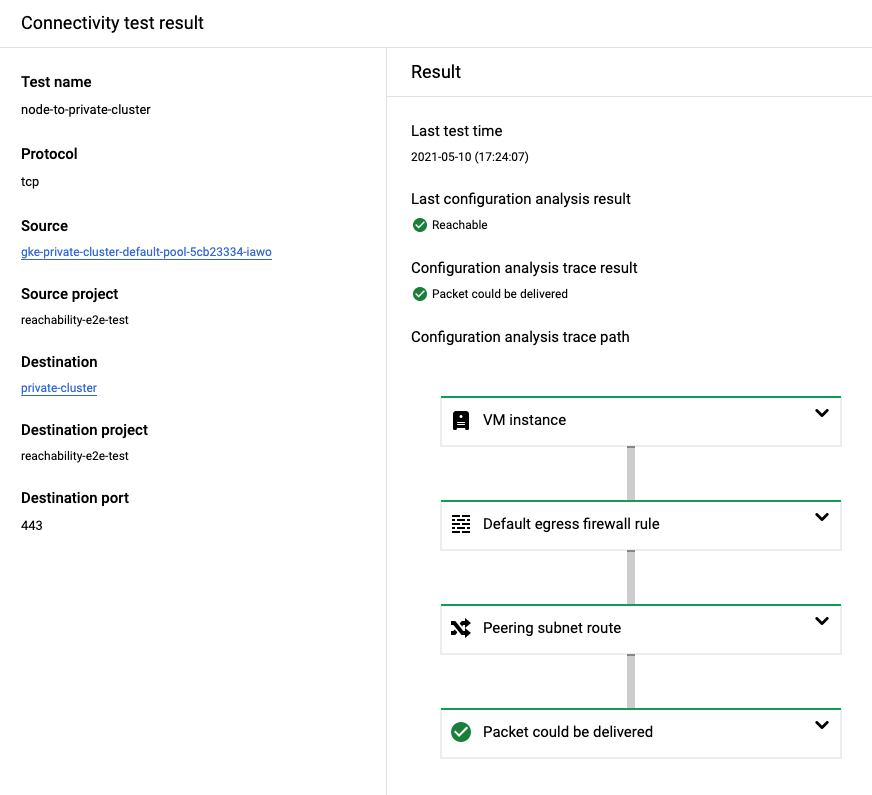

GKE 노드에서 GKE 컨트롤 플레인

이 섹션에서는 성공적인 GKE 컨트롤 플레인 테스트의 결과 예시를 제공합니다. 이 예시에서 구성 분석은 Reachable의 전반적인 결과를 나타냅니다.

이 결과에서는 연결 테스트가 소스 GKE 노드에서 대상 GKE 컨트롤 플레인으로의 네트워크 연결 유효성을 검사했음을 보여줍니다. 여기에는 컨트롤 플레인이 실행되는 Google 소유 프로젝트 내 리소스에 대한 구성 분석이 포함됩니다. 리소스를 볼 수 있는 권한이 없으므로 trace에서는 Google 소유 프로젝트의 리소스에 대한 세부정보를 제공하지 않습니다.

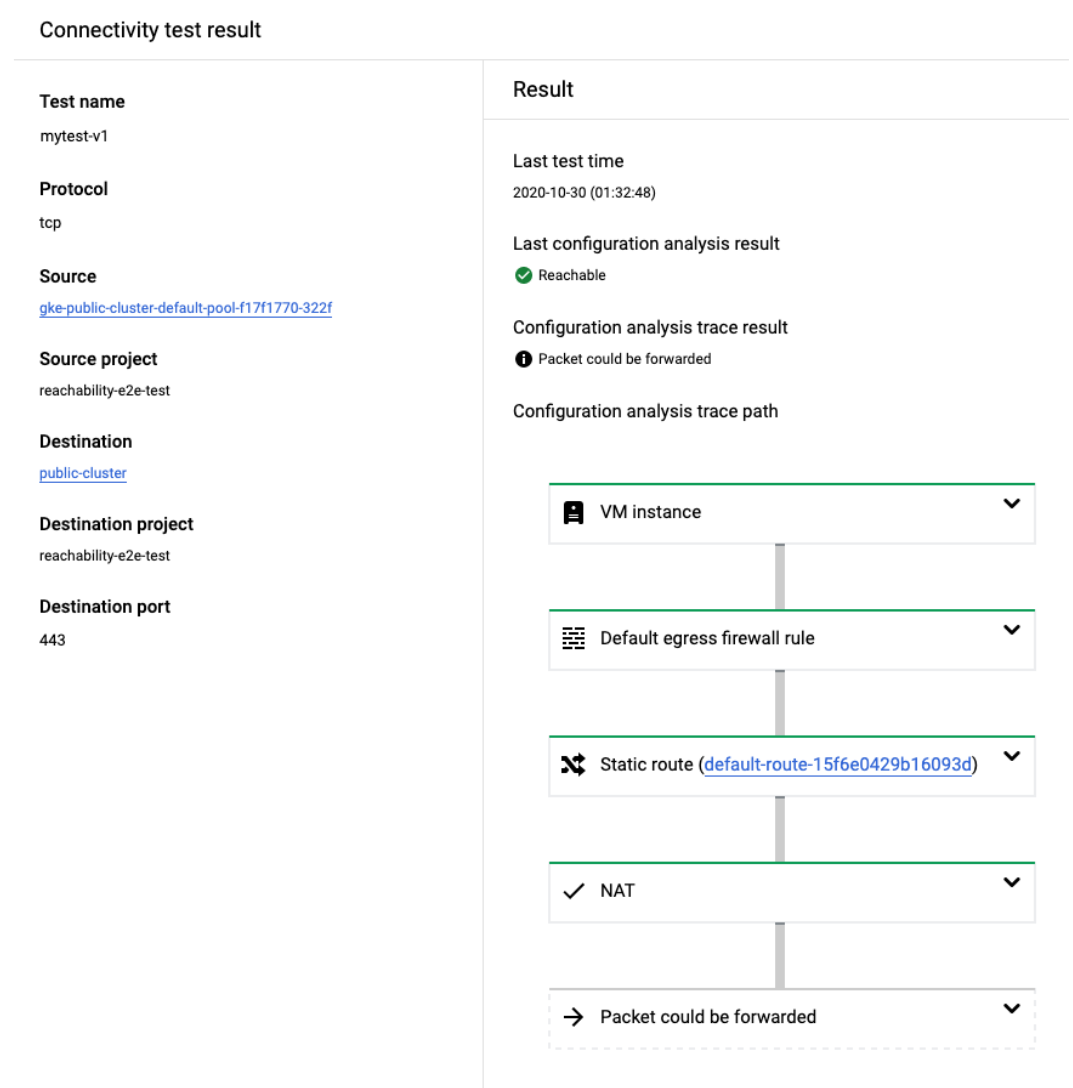

공개 IP 주소를 통해 GKE 노드에서 GKE 컨트롤 플레인

이 섹션에서는 공개 IP 주소를 통한 성공적인 GKE 컨트롤 플레인 테스트의 예시를 설명합니다. 이 예시에서 구성 분석은 Reachable의 전반적인 결과를 나타냅니다.

이 결과는 연결 테스트에서 GKE 컨트롤 플레인이 아닌 GKE 컨트롤 플레인이 실행되는 네트워크와 소스 GKE 노드 간의 네트워크 연결을 검증했음을 보여줍니다. 공개 IP 주소를 통해 테스트할 때 연결 테스트는 컨트롤 플레인이 실행되는 Google 소유 프로젝트 내의 리소스 구성을 분석하지 않습니다.

Google 관리 서비스 테스트 실패

Google 관리 서비스를 테스트할 때 패킷이 서비스 내부에서 삭제되었다는 오류 메시지(예: DROPPED_INSIDE_GKE_SERVICE 또는 DROPPED_INSIDE_CLOUD_SQL_SERVICE)로 인해 테스트가 실패할 수 있습니다. 이 메시지는 서비스를 호스팅하는 Google 소유 프로젝트의 구성 문제를 나타낼 수 있습니다. 예를 들면 다음과 같습니다.

- 동일한 클러스터에서 GKE 컨트롤 플레인과 GKE 노드 간(두 방향 모두)의 연결을 테스트했습니다.

- 소스와 대상이 모두 동일한 리전에 있는 네트워크에 연결된 Cloud SQL 인스턴스에 대한 VPC 네트워크의 연결을 테스트했습니다.

앞에 나열된 사례에서 앞에서 언급한 오류 메시지가 표시되면 지원팀에 문의하세요. 그렇지 않으면 오류 메시지에 잘못된 입력이 표시될 수 있습니다. 존재하는 엔드포인트를 대상으로 테스트 중이고 Google 소유 프로젝트의 관리형 리소스에 연결해야 하는지 확인합니다. 예를 들어 GKE 노드에서 GKE 컨트롤 플레인으로 테스트하는 경우 노드가 존재하고 컨트롤 플레인에 연결할 수 있는지 확인합니다.

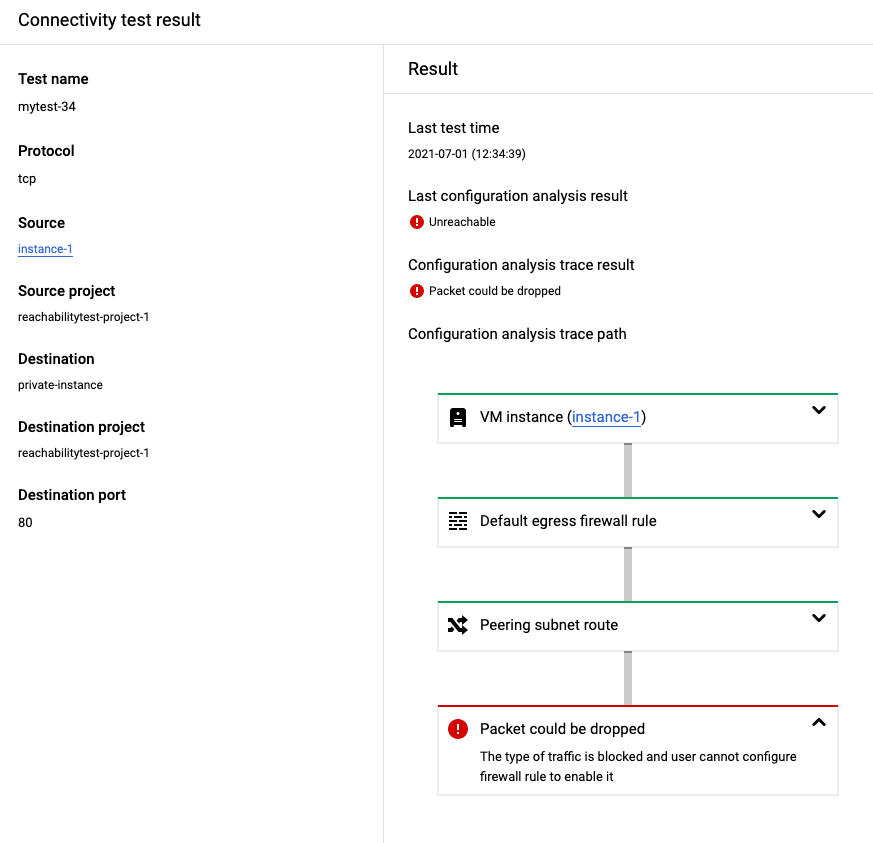

다음 Google Cloud 콘솔 스크린샷은 Unreachable의 전반적인 결과를 나타내는 대상 Cloud SQL 인스턴스에 대한 trace를 보여줍니다.

대상 Cloud SQL 인스턴스(Postgres)가 연결을 수락하는 포트인 포트 5432 대신 포트 80으로 생성되었기 때문에 테스트가 실패했습니다.