NAT entre VPC

NAT entre VPC, una oferta de NAT privada, te permite crear una puerta de enlace NAT privada que funciona junto con los radios de la nube privada virtual (VPC) de Network Connectivity Center para realizar la traducción de direcciones de red (NAT) entre redes de VPC.

Especificaciones

Además de las especificaciones genéricas de NAT privada, ten en cuenta las siguientes especificaciones de la NAT entre VPC:

- La NAT de VPC interna usa una configuración de NAT de

type=PRIVATEpara permitir que se comuniquen las redes de VPC con rangos de direcciones IP de subredes superpuestas. Sin embargo, solo los recursos de las subredes no superpuestas pueden conectarse entre sí. - Para habilitar la NAT de VPC entre dos redes de VPC, configura cada red de VPC como un radio de VPC de un concentrador de Network Connectivity Center. Cuando creas el radio, debes evitar que los rangos de direcciones IP superpuestos se compartan con otros radios de VPC. Para obtener más información, consulta Crea un radio de VPC.

- La NAT de VPC interna solo admite la traducción de direcciones de red (NAT) entre radios de la nube privada virtual (VPC) de Network Connectivity Center, y no con redes de nube privada virtual conectadas mediante el intercambio de tráfico entre redes de VPC.

- Debes crear una regla de NAT personalizada haciendo referencia a un concentrador de Network Connectivity Center.

La regla NAT especifica un rango de direcciones IP de NAT de una subred de propósito

PRIVATE_NATque las VM pueden usar para comunicarse con otra red de VPC. - La NAT de VPC interna admite la traducción de direcciones para subredes de VPC dentro de una región y también entre regiones.

Flujo de trabajo y configuración básica de NAT entre VPC

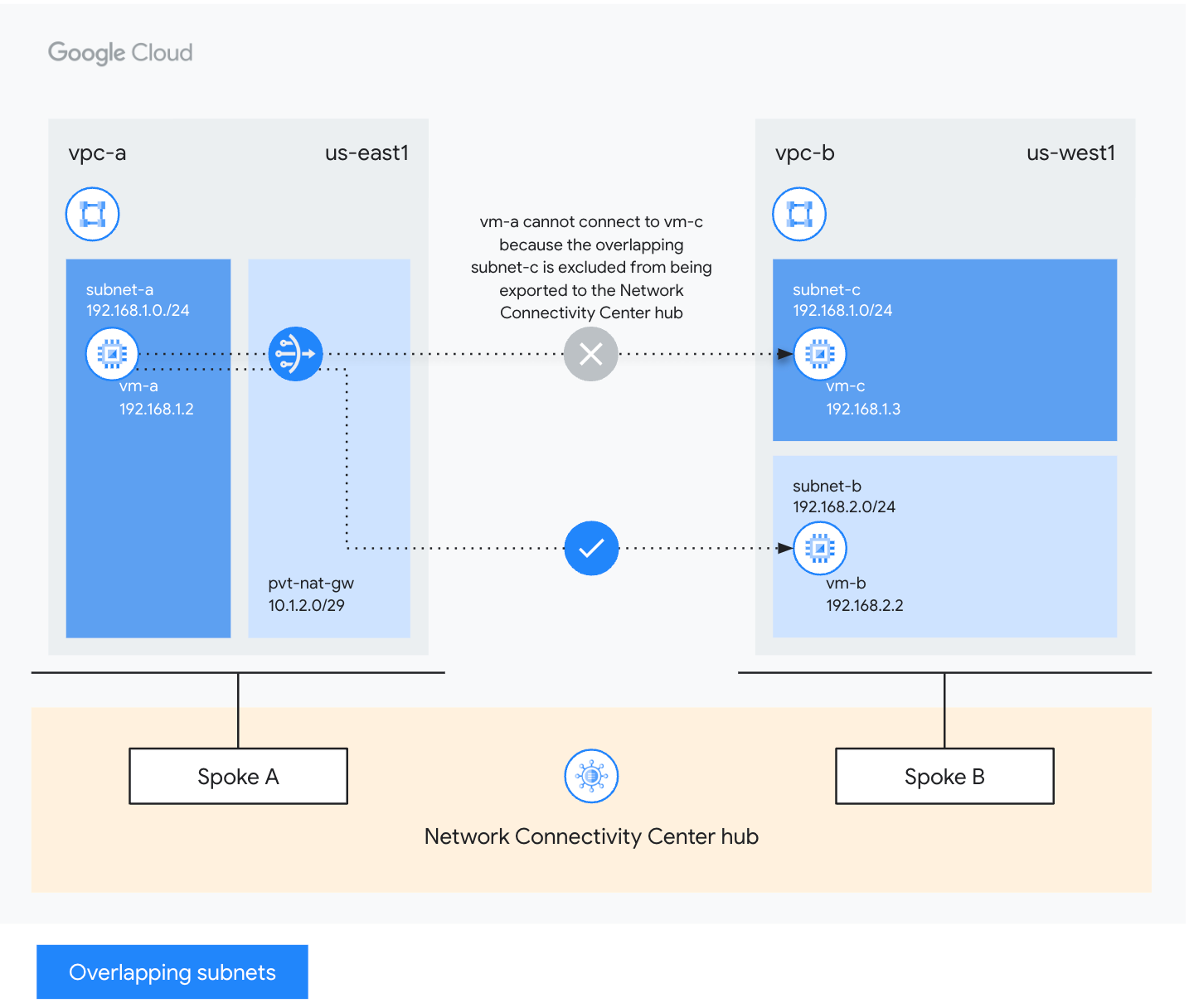

En el siguiente diagrama, se muestra una configuración básica de NAT entre VPC:

En este ejemplo, la NAT entre VPC se configura de la siguiente manera:

- La puerta de enlace

pvt-nat-gwestá configurada envpc-apara aplicarse a todos los rangos de direcciones IP desubnet-aen la regiónus-east1. Con los rangos de IP de NAT depvt-nat-gw, una instancia de máquina virtual (VM) ensubnet-adevpc-apuede enviar tráfico a una VM ensubnet-bdevpc-b, aunquesubnet-adevpc-ase superponga consubnet-cdevpc-b. vpc-ayvpc-bestán configurados como radios de un concentrador de Network Connectivity Center.- La puerta de enlace

pvt-nat-gwestá configurada para proporcionar NAT entre redes de VPC configuradas como radios de VPC en el mismo concentrador de Network Connectivity Center.

Ejemplo de flujo de trabajo de NAT entre VPC

En el diagrama anterior, vm-a con la dirección IP interna 192.168.1.2 en subnet-a de vpc-a debe descargar una actualización de vm-b con la dirección IP interna 192.168.2.2 en subnet-b de vpc-b. Ambas redes de VPC están conectadas al mismo concentrador de Network Connectivity Center que los radios de VPC. Supongamos que vpc-b contiene otra subred 192.168.1.0/24 que se superpone con la subred en vpc-a. Para que subnet-a de vpc-a se comunique con subnet-b de vpc-b, debes configurar una puerta de enlace NAT privada, pvt-nat-gw, en vpc-a de la siguiente manera:

Subred de NAT privada: Antes de configurar la puerta de enlace NAT privada, crea esta subred con el rango de direcciones IP de la subred como

10.1.2.0/29y el propósito comoPRIVATE_NAT. Asegúrate de que esta subred no se superponga con una subred existente en ninguno de los radios de VPC conectados al mismo concentrador de Network Connectivity Center.Una regla NAT cuyo

nexthop.hubcoincide con la URL del concentrador de Network Connectivity Center.NAT para todos los rangos de direcciones de

subnet-a.

En la siguiente tabla, se resume la configuración de red especificada en el ejemplo anterior:

| Nombre de la red | Componente de red | Rango o dirección IP | Región |

|---|---|---|---|

| vpc-a | subnet-a | 192.168.1.0/24 | us-east1 |

| vm-a | 192.168.1.2 | ||

| pvt-nat-gw | 10.1.2.0/29 | ||

| vpc-b | subnet-b | 192.168.2.0/24 | us-west1 |

| vm-b | 192.168.2.2 | ||

| subnet-c | 192.168.1.0/24 | ||

| VM-C | 192.168.1.3 |

La NAT de VPC interna sigue el procedimiento de reserva de puertos para reservar la siguiente dirección IP de origen de NAT y las tuplas de puerto de origen para cada una de las VM de la red. Por ejemplo, la puerta de enlace NAT privada reserva 64 puertos de origen para vm-a: 10.1.2.2:34000 a través de 10.1.2.2:34063.

Cuando la VM usa el protocolo TCP para enviar un paquete al servidor de actualización 192.168.2.2 en el puerto de destino 80, ocurre lo siguiente:

La VM envía un paquete de solicitud con estos atributos:

- Dirección IP de origen:

192.168.1.2, la dirección IP interna de la VM - Puerto de origen:

24000, el puerto de origen efímero que elige el sistema operativo de la VM - Dirección de destino:

192.168.2.2, la dirección IP del servidor de actualización - Puerto de destino:

80, el puerto de destino para el tráfico HTTP al servidor de actualización - Protocolo: TCP

- Dirección IP de origen:

La puerta de enlace

pvt-nat-gwrealiza la traducción de direcciones de red de origen (SNAT o NAT de origen) en la salida y vuelve a escribir la dirección IP de origen de NAT y el puerto de origen del paquete de solicitud:- Dirección IP de origen de NAT:

10.1.2.2, de una de las direcciones IP de origen de NAT y las tuplas de puerto de origen reservadas de la VM - Puerto de origen:

34022, un puerto de origen no utilizado de una de las tuplas de puertos de origen reservadas de la VM - Dirección de destino:

192.168.2.2, sin cambios - Puerto de destino:

80, sin cambios - Protocolo: TCP, sin cambios

- Dirección IP de origen de NAT:

El servidor de actualización envía un paquete de respuesta que llega a la puerta de enlace

pvt-nat-gwcon estos atributos:- Dirección IP de origen:

192.168.2.2, la dirección IP interna del servidor de actualización - Puerto de origen:

80, la respuesta HTTP del servidor de actualización - Dirección de destino:

10.1.2.2, que coincide con la dirección IP de origen de NAT original del paquete de solicitud - Puerto de destino:

34022, que coincide con el puerto de origen del paquete de solicitud - Protocolo: TCP, sin cambios

- Dirección IP de origen:

La puerta de enlace

pvt-nat-gwrealiza la traducción de direcciones de red de destino (DNAT) en el paquete de respuesta y vuelve a escribir la dirección de destino y el puerto de destino del paquete de respuesta para que el paquete se entregue a la VM que solicitó la actualización con los siguientes atributos:- Dirección IP de origen:

192.168.2.2, sin cambios - Puerto de origen:

80, sin cambios - Dirección de destino:

192.168.1.2, la dirección IP interna de la VM - Puerto de destino:

24000, que coincide con el puerto de origen efímero original del paquete de solicitud - Protocolo: TCP, sin cambios

- Dirección IP de origen:

¿Qué sigue?

- Configura NAT entre VPC.

- Obtén más información sobre las interacciones con los productos de Cloud NAT.

- Obtén más información sobre los puertos y las direcciones de Cloud NAT.

- Obtén información sobre las reglas de Cloud NAT.

- Soluciona los problemas comunes.