Questa pagina descrive i concetti di base di Identity-Aware Proxy (IAP), un servizio globale. Google Cloud

IAP consente di definire un livello di autorizzazione centrale per le applicazioni accessibili tramite HTTPS, che ti permette di utilizzare un modello di controllo dell'accesso dell'accesso a livello di applicazione invece di dover fare affidamento su firewall a livello di rete.

Le norme IAP vengono applicate a tutta l'organizzazione. Puoi definire centralmente le norme di accesso e applicarle a tutte le tue applicazioni e risorse. Quando assegni un team dedicato alla creazione e all'applicazione dei criteri, proteggi il tuo progetto da definizioni o implementazioni errate dei criteri in qualsiasi applicazione.

Quando utilizzare IAP

Utilizza IAP quando vuoi applicare criteri di controllo dell'accesso per applicazioni e risorse. IAP funziona con le intestazioni firmate o con l'API Users dell'ambiente standard App Engine per proteggere la tua app. Con IAP, puoi configurare l'accesso alle applicazioni basato su gruppi: una risorsa potrebbe essere accessibile ai dipendenti e inaccessibile ai collaboratori esterni oppure accessibile solo a un reparto specifico.

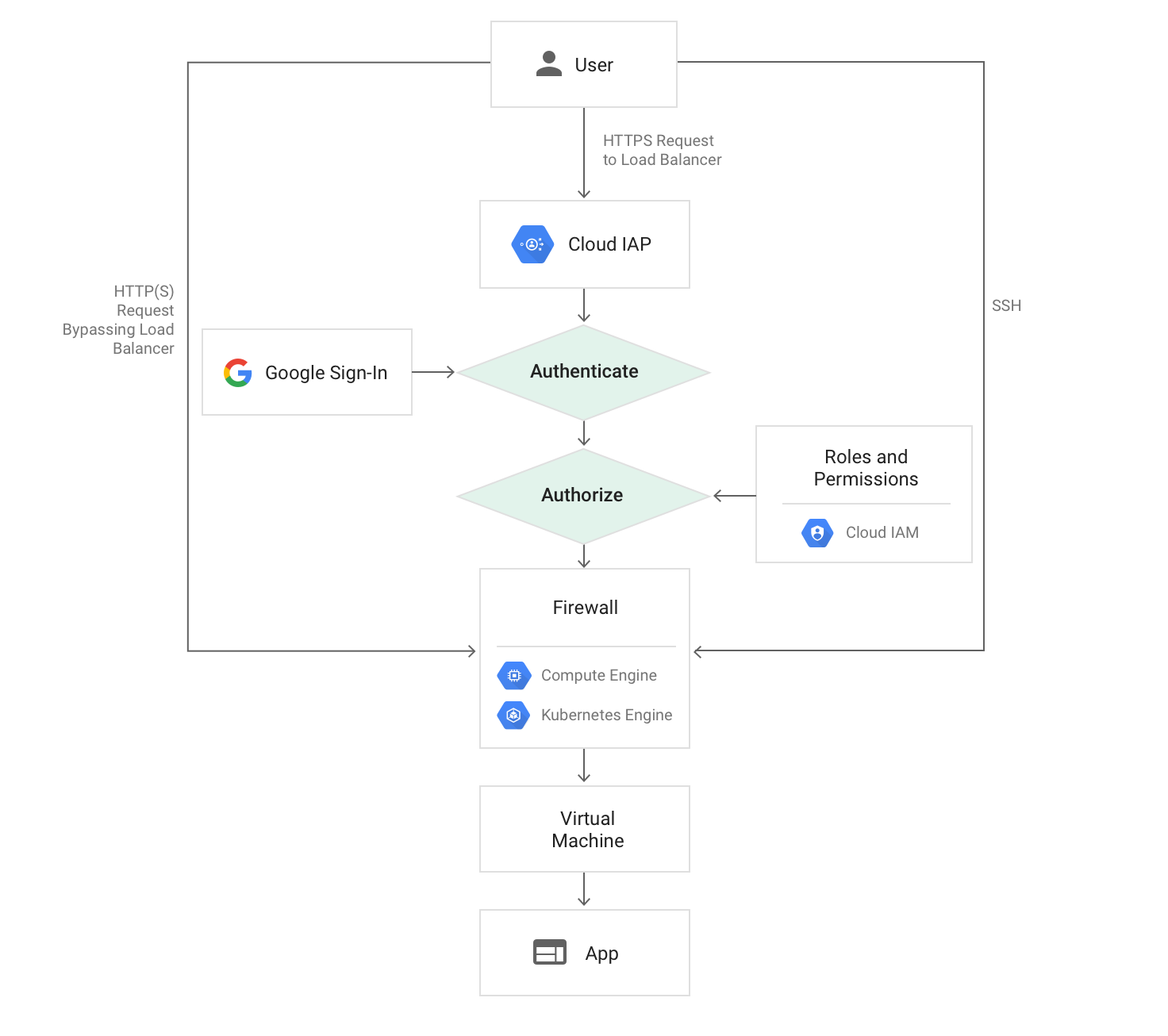

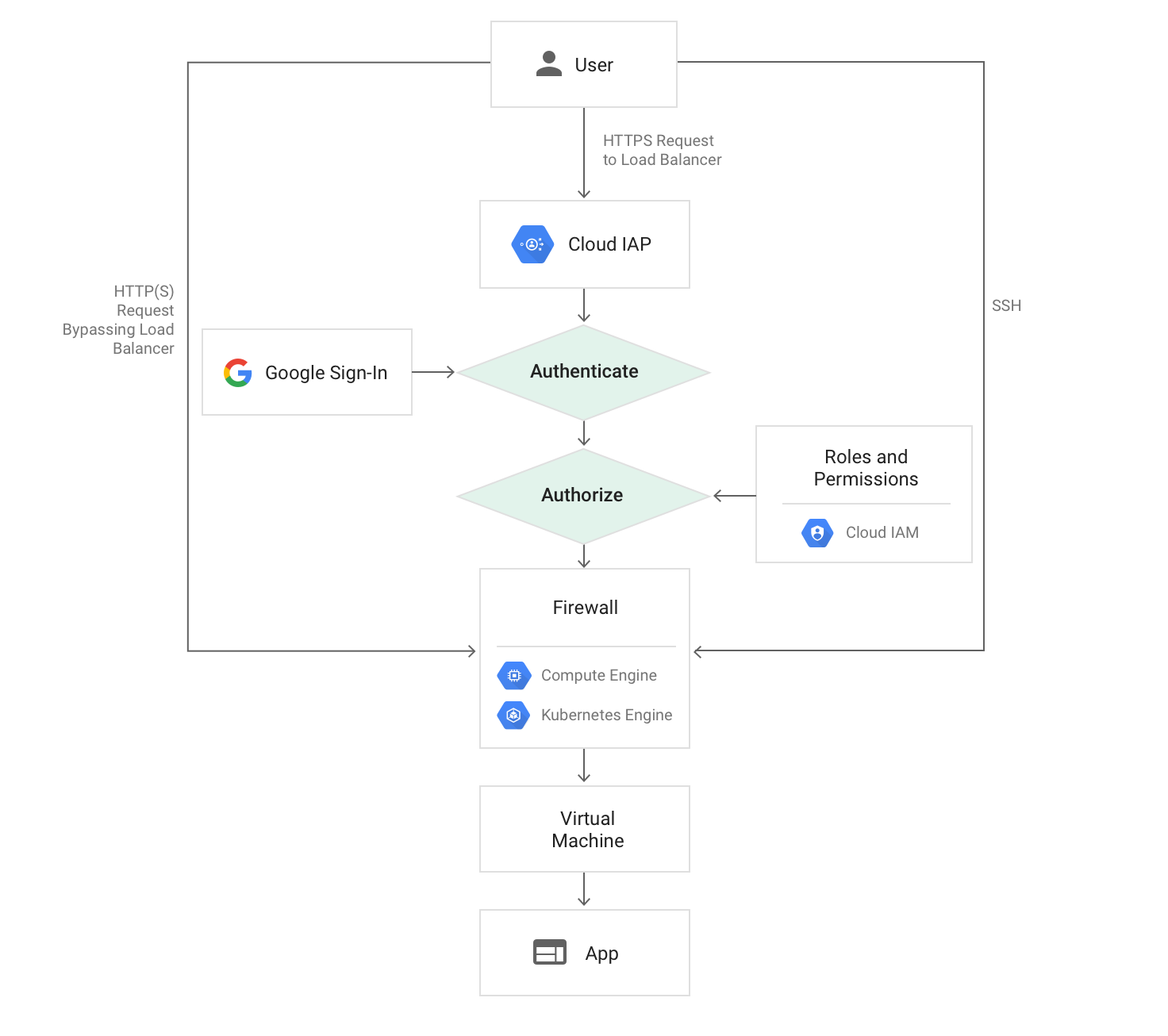

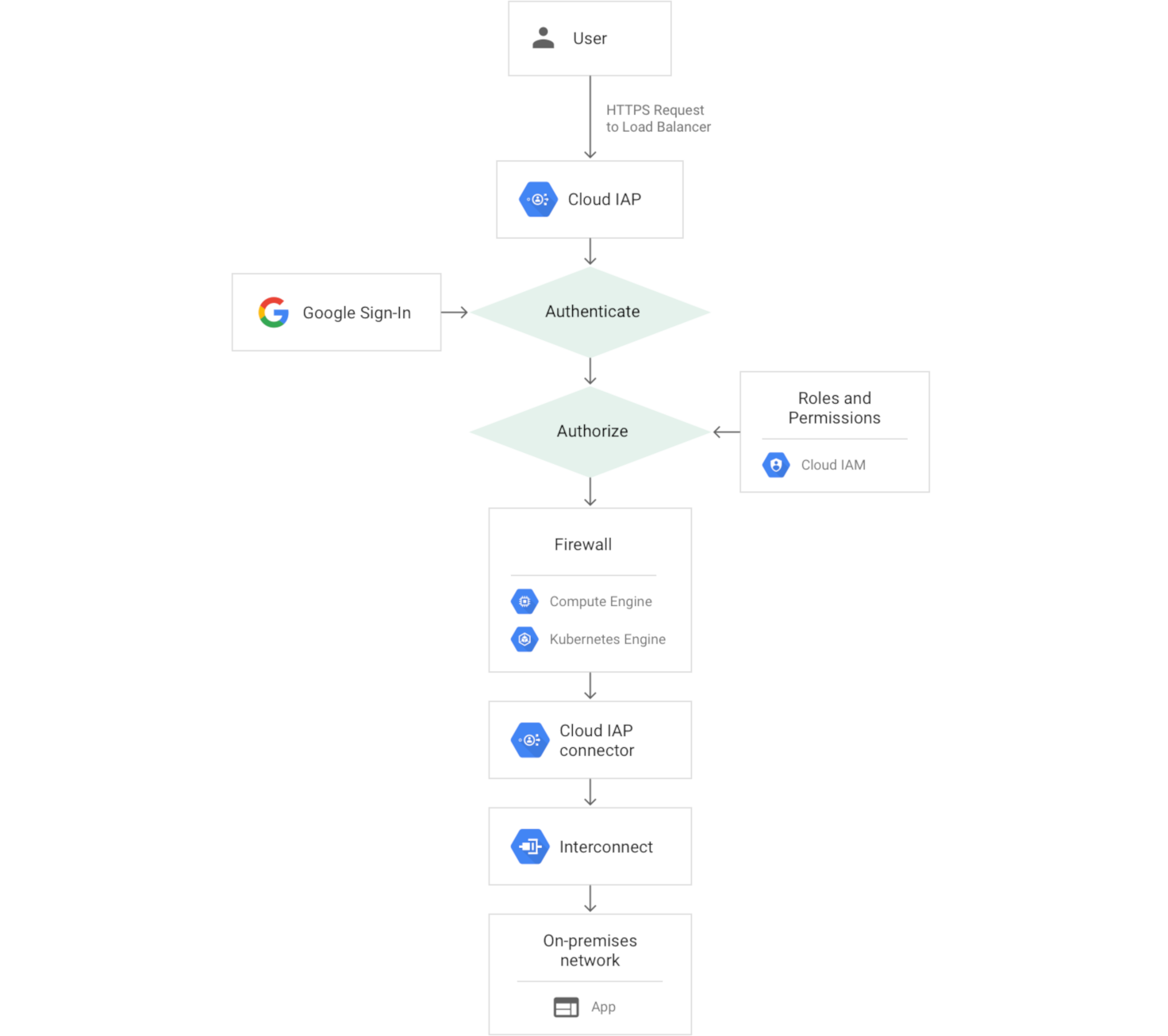

Come funziona IAP

Quando un'applicazione o una risorsa è protetta da IAP, può essere accessibile solo tramite il proxy da entità, note anche come utenti, che dispongono del ruolo IAM (Identity and Access Management) corretto. Un utente a cui concedi l'accesso a un'applicazione o risorsa tramite IAP è soggetto ai controlli di accesso granulari implementati dal prodotto in uso, senza bisogno di una VPN. Quando un utente tenta di accedere a una risorsa protetta da IAP, IAP esegue controlli di autenticazione e autorizzazione.

Autenticazione

Le richieste alle tue risorse Google Cloud passano attraverso Cloud Run, App Engine e Cloud Load Balancing (bilanciamento del carico HTTP(S) esterno e interno). Il codice dell'infrastruttura di pubblicazione per questi prodotti verifica se IAP è abilitato per l'app o il servizio di backend. Se IAP è abilitato, le informazioni sulla risorsa protetta vengono inviate al server di autenticazione IAP. Sono incluse informazioni come il Google Cloud numero di progetto, l'URL della richiesta e le credenziali IAP nelle intestazioni o nei cookie della richiesta.

Successivamente, IAP controlla le credenziali del browser dell'utente. Se non ne esistono, l'utente viene reindirizzato a un flusso di accesso all'Account Google OAuth 2.0 che memorizza un token in un cookie del browser per gli accessi futuri. Se devi creare Account Google per gli utenti esistenti, puoi utilizzare Google Cloud Directory Sync per la sincronizzazione con il server Active Directory o LDAP.

Se le credenziali della richiesta sono valide, il server di autenticazione le utilizza per ottenere l'identità dell'utente (indirizzo email e ID utente). Il server di autenticazione utilizza quindi l'identità per controllare il ruolo IAM dell'utente e verificare se l'utente è autorizzato ad accedere alla risorsa.

Se utilizzi Compute Engine o Google Kubernetes Engine, gli utenti che possono accedere alla porta di pubblicazione dell'applicazione della macchina virtuale (VM) possono ignorare l'autenticazione IAP. Le regole firewall di Compute Engine e GKE non possono proteggere dall'accesso dal codice in esecuzione sulla stessa VM dell'applicazione protetta da IAP. Le regole firewall possono proteggere dall'accesso da un'altra VM, ma solo se configurate correttamente. Scopri le tue responsabilità per garantire la sicurezza.

Se utilizzi Cloud Run, puoi abilitare IAP nei seguenti modi:

- Direttamente sui tuoi servizi Cloud Run. In questo modo, IAP può proteggere tutti i percorsi di ingresso a Cloud Run, incluso l'URL assegnato automaticamente e qualsiasi URL del bilanciatore del carico configurato. Questa configurazione è utile quando hai un singolo servizio Cloud Run per cui abilitare IAP.

- Tramite un bilanciatore del carico con un backend Cloud Run. Questa configurazione è utile quando hai più servizi Cloud Run in regioni diverse dietro un unico bilanciatore del carico globale. In questa configurazione, l'URL assegnato automaticamente non è protetto da IAP e potrebbe essere direttamente accessibile. Scopri di più sulle tue responsabilità per garantire la sicurezza.

Se un servizio Cloud Run si trova dietro un bilanciatore del carico, non attivare IAP sia sul bilanciatore del carico sia sul servizio Cloud Run.

Autorizzazione

Dopo l'autenticazione, IAP applica il criterio IAM pertinente per verificare se l'utente è autorizzato ad accedere alla risorsa richiesta. Se l'utente dispone del ruolo Utente app web protetta da IAP nel progetto della consoleGoogle Cloud in cui esiste la risorsa, è autorizzato ad accedere all'applicazione. Per gestire l'elenco dei ruoli Utente applicazione web con protezione IAP, utilizza il pannello IAP nella Google Cloud console.

Quando attivi IAP per una risorsa, vengono creati automaticamente un ID client e un secret OAuth 2.0. Se elimini le credenziali OAuth 2.0 generate automaticamente, gli acquisti IAP non funzioneranno correttamente. Puoi visualizzare e gestire le credenziali OAuth 2.0 in API e servizi della consoleGoogle Cloud .

Accesso sensibile al contesto

Nell'ambito del passaggio di autorizzazione, puoi utilizzare l'accesso sensibile al contesto per fornire l'accesso sicuro ai seguenti tipi di risorse:

Google Cloud console e API

- Il primo livello di difesa per proteggere l'accesso all'infrastruttura di Google Cloud.

- Accesso sensibile al contesto avanzato Google Cloud per gli utenti.

Macchine virtuali (VM)

- Consente l'accesso amministrativo SSH/RDP alle VM in Google Cloud e in altri cloud.

- Consente di implementare controlli sensibili al contesto efficaci per limitare l'accesso solo agli amministratori designati.

Applicazioni web

- Fornisce autorizzazione e autenticazione per le applicazioni web ospitate in Google Cloud e in altri cloud.

- Fornisce un'autorizzazione continua per impedire l'accesso non autorizzato e la perdita di dati.

Le tue responsabilità

IAP protegge l'autenticazione e l'autorizzazione di tutte le richieste a Cloud Run, App Engine, Cloud Load Balancing (HTTPS) e al bilanciamento del carico HTTP interno.

Per garantire la sicurezza, devi prendere le seguenti precauzioni:

- Se abiliti IAP su un bilanciatore del carico, verifica se è possibile accedere direttamente alle risorse di backend.

- Se la risorsa di backend è una VM, configura le regole firewall per proteggere dal traffico che non passa attraverso il bilanciatore del carico. IAP non protegge dalle attività all'interno di un progetto, ad esempio un'altra VM all'interno del progetto.

- Se la risorsa di backend è un servizio Cloud Run, puoi disattivare l'URL run.app per assicurarti che tutto il traffico in entrata provenga dal bilanciatore del carico. Se scegli di lasciare abilitato l'URL run.app, devi utilizzare i controlli di ingresso per bloccare il traffico proveniente dall'esterno della tua rete.

- Aggiorna l'app per utilizzare le intestazioni firmate o utilizza l'API Users dell'ambiente standard App Engine.

Passaggi successivi

- Inizia a utilizzare IAP completando una delle seguenti

attività:

- Abilita IAP direttamente sui tuoi servizi Cloud Run o su un bilanciatore del carico con un backend Cloud Run.

- Completa la guida rapida di App Engine per gestire l'accesso con gli Account Google.

- Abilita IAP per Compute Engine.

- Abilita IAP per GKE.

- Attiva IAP per le app on-premise.

- Scopri di più:

- Autenticazione in Compute Engine

- Opzioni di autenticazione utente di App Engine

- Utilizzare OAuth 2.0 per accedere alle API di Google

- Google Cloud Guida all'autenticazione

- Configurazione di un bilanciatore del carico

- Configurazione di un bilanciatore del carico con Cloud Run (completamente gestito)

- Limitare l'ingresso per Cloud Run