Identity-Aware Proxy (IAP) vous permet de gérer l'accès aux applications HTTP en dehors deGoogle Cloud. Cela inclut les applications sur site dans les centres de données de votre entreprise.

Pour savoir comment sécuriser des applications sur site avec IAP, consultez la page Configurer IAP pour les applications sur site.

Introduction

IAP cible les applications sur site avec le connecteur IAP sur site. Le connecteur sur site utilise un modèle Cloud Deployment Manager pour créer les ressources nécessaires pour héberger et déployer le connecteur sur site IAP dans un projetGoogle Cloud activé pour IAP, en transférant les requêtes authentifiées et autorisées aux applications sur site.

Le connecteur sur site crée les ressources suivantes:

- Un déploiement de Cloud Service Mesh qui sert de proxy pour l'application sur site.

- Un équilibreur de charge d'application externe faisant office de contrôleur d'entrée pour les requêtes.

- Des règles de routage

Un déploiement peut comporter plusieurs services de backend Cloud Service Mesh qui s'exécutent derrière un équilibreur de charge d'application externe. Chaque service de backend est mappé à une application individuelle sur site.

Lorsque le connecteur IAP sur site est déployé et que l'IAP est activé pour le service backend du connecteur sur site nouvellement créé, IAP sécurise votre application avec des stratégies d'accès Identity and Access Management (IAM) basées sur le contexte et l'identité. Étant donné qu'une stratégie d'accès IAM est configurée au niveau des ressources du service de backend, vous pouvez avoir différentes listes de contrôle d'accès pour chacune de vos applications sur site. Cela signifie qu'un seul projet Google Cloudest nécessaire pour gérer l'accès à plusieurs applications sur site.

Fonctionnement d'IAP pour les applications sur site

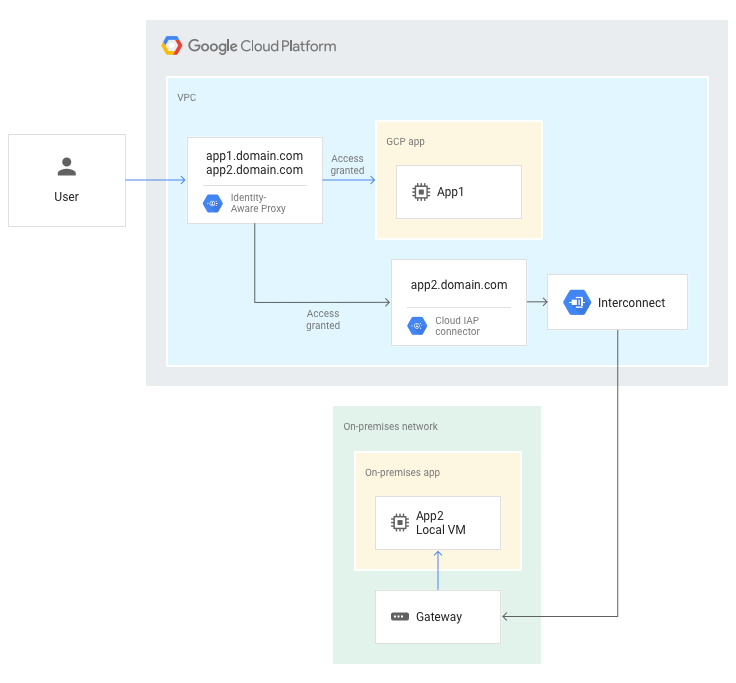

Lorsqu'une requête est envoyée à une application hébergée sur Google Cloud, IAP authentifie et autorise les requêtes des utilisateurs. Il accorde ensuite à l'utilisateur l'accès à l'application Google Cloud .

Lorsqu'un utilisateur envoie une requête à une application sur site, IAP authentifie et autorise cette requête. Il achemine ensuite la requête vers le connecteur IAP sur site. Le connecteur IAP sur site transfère la requête via un groupe de points de terminaison du réseau de connectivité hybride de Google Cloud au réseau sur site.

Le diagramme suivant illustre le flux de trafic de haut niveau d'une requête Web pour une applicationGoogle Cloud (app1) et une application sur site (app2).

Règles de routage

Lors de la configuration d'un déploiement de connecteur IAP, vous devez configurer les règles de routage. Ces règles acheminent les requêtes Web authentifiées et autorisées arrivant à votre point d'entrée de nom d'hôte DNS vers le nom d'hôte DNS correspondant à la destination.

Vous trouverez ci-dessous un exemple de paramètres routing définis pour un modèle Deployment Manager de connecteur IAP.

routing: - name: hr mapping: - name: host source: www.hr-domain.com destination: hr-internal.domain.com - name: sub source: sheets.hr-domain.com destination: sheets.hr-internal.domain.com - name: finance mapping: - name: host source: www.finance-domain.com destination: finance-internal.domain.com

- Chaque nom

routingcorrespond à une nouvelle ressource de service de backend Compute Engine créée par Ambassador. - Le paramètre

mappingspécifie une liste de règles de routage Ambassador pour un service de backend. - L'élément

sourced'une règle de routage est mappé avec un élémentdestination, oùsourceest l'URL des requêtes provenant deGoogle Cloud, etdestinationest l'URL de votre application sur site vers laquelle IAP achemine le trafic après l'autorisation et l'authentification de l'utilisateur.

Le tableau suivant présente des exemples de règles permettant d'acheminer les requêtes entrantes de www.hr-domain.com vers hr-internal.domain.com :

| Service de backend Compute Engine | Nom de la règle de routage | Source | Destination |

|---|---|---|---|

| hr | hr-host | www.hr-domain.com | hr-internal.domain.com |

| hr-sub | sheets.hr-domain.com | sheets.hr-internal.domain.com | |

| finance | finance-host | www.finance-domain.com | finance-internal.domain.com |

Étape suivante

- Découvrez comment sécuriser les applications sur site avec IAP.

- Apprenez-en plus sur le fonctionnement d'IAP.