Mit Identity-Aware Proxy (IAP) können Sie den Zugriff auf HTTP-basierte Anwendungen außerhalb vonGoogle Cloudverwalten. Dazu gehören auch Anwendungen im Rechenzentrum Ihres Unternehmens.

Informationen zum Schutz lokaler Anwendungen mit IAP finden Sie unter Cloud IAP für lokale Anwendungen aktivieren.

Einführung

Grundlage für die Anwendung von IAP für lokale Anwendungen ist der IAP-On-Premises-Connector. Der On-Prem-Connector verwendet eine Cloud Deployment Manager-Vorlage, um die Ressourcen zu erstellen, die zum Hosten und Bereitstellen des IAP On-Prem-Connectors in einem IAP-fähigenGoogle Cloud -Projekt erforderlich sind. Authentifizierte und autorisierte Anfragen werden dabei an lokale Anwendungen weitergeleitet.

Der On-Premise-Connector erstellt die folgenden Ressourcen:

- Eine Cloud Service Mesh-Bereitstellung, die als Proxy für die lokale App dient.

- Ein externer Application Load Balancer, der als Ingress-Controller für Anfragen fungiert.

- Routingregeln

Eine Bereitstellung kann mehrere Cloud Service Mesh-Backend-Dienste haben, die im Hintergrund eines externen Application Load Balancers ausgeführt werden. Jeder Back-End-Dienst ist einer einzelnen lokalen Anwendung zugeordnet.

Wenn der On-Premises-IAP-Connector bereitgestellt und IAP für den neu erstellten On-Premises-Connector-Backenddienst aktiviert ist, schützt IAP Ihre App mit identitäts- und kontextbasierten IAM-Zugriffsrichtlinien (Identity and Access Management). Da eine IAM-Zugriffsrichtlinie auf der Ressourcenebene des Back-End-Dienstes konfiguriert wird, können Sie für jede Ihrer lokalen Anwendungen unterschiedliche Zugriffssteuerungslisten verwenden. Dies bedeutet, dass nur ein Google Cloud-Projekt erforderlich ist, um den Zugriff auf mehrere lokale Anwendungen zu verwalten.

Funktionsweise von IAP für lokale Anwendungen

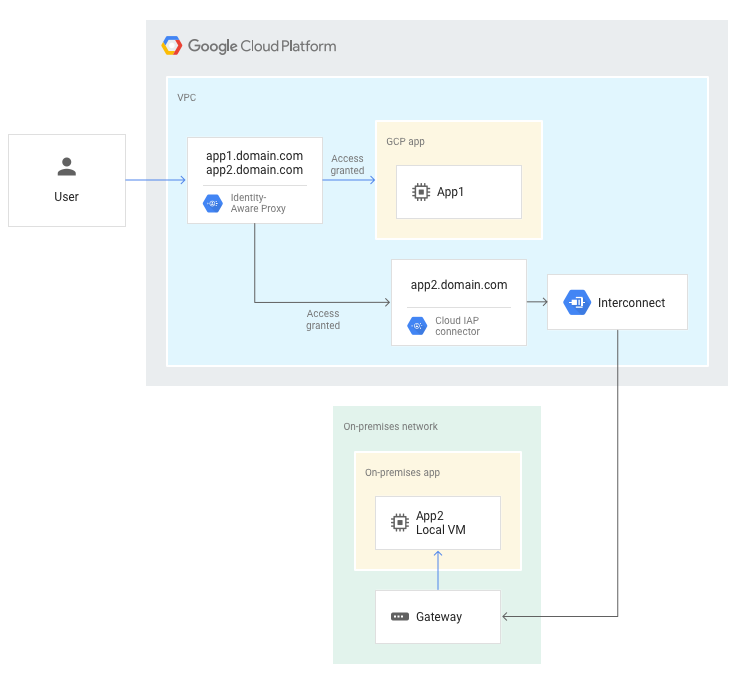

Wenn eine Anfrage an eine Anwendung gesendet wird, die auf Google Cloudgehostet wird, authentifiziert und autorisiert IAP die Nutzeranfrage. Anschließend erhält der Nutzer Zugriff auf die Google Cloud -App.

Wenn eine Anfrage an eine lokale Anwendung gesendet wird, authentifiziert und autorisiert IAP die Nutzeranfrage. Anschließend wird die Anfrage an den lokalen IAP-Connector weitergeleitet. Der IAP-On-Premises-Connector leitet die Anfrage über eine Netzwerk-Endpunktgruppe mit Hybridkonnektivität von Google Cloud an das lokale Netzwerk weiter.

Das folgende Diagramm zeigt den übergeordneten Trafficfluss einer Webanfrage für eineGoogle Cloud -Anwendung (app1) und eine lokale Anwendung (app2).

Routingregeln

Beim Konfigurieren der Bereitstellung eines IAP-Connectors müssen Sie auch Routingregeln konfigurieren. Anhand dieser Regeln werden authentifizierte und autorisierte Webanfragen, die am Eingangspunkt des DNS-Hostnamens ankommen, an den DNS-Hostnamen weitergeleitet, der als Ziel angegeben ist.

Das folgende Beispiel zeigt routing-Parameter, die für eine Deployment Manager-Vorlage eines IAP-Connectors definiert sind.

routing: - name: hr mapping: - name: host source: www.hr-domain.com destination: hr-internal.domain.com - name: sub source: sheets.hr-domain.com destination: sheets.hr-internal.domain.com - name: finance mapping: - name: host source: www.finance-domain.com destination: finance-internal.domain.com

- Jeder

routing-Name entspricht einer neuen, von Ambassador erstellten Back-End-Dienst-Ressource von Compute Engine. - Der Parameter

mappinggibt eine Liste der Ambassador-Routingregeln für einen Back-End-Dienst an. - Die

source-Quelle einer Routingregel ist einemdestination-Ziel zugeordnet, wobeisourcedie URL von Anfragen anGoogle Cloudunddestinationdie URL für Ihre lokale Anwendung ist, an die von IAP Traffic weitergeleitet wird, nachdem ein Nutzer autorisiert und authentifiziert wurde.

In der folgenden Tabelle sind Beispielregeln aufgeführt, mit denen eingehende Anfragen von www.hr-domain.com an hr-internal.domain.com weitergeleitet werden:

| Back-End-Dienst von Compute Engine | Name der Routingregel | Quelle | Ziel |

|---|---|---|---|

| hr | hr-host | www.hr-domain.com | hr-internal.domain.com |

| hr-sub | sheets.hr-domain.com | sheets.hr-internal.domain.com | |

| finance | finance-host | www.finance-domain.com | finance-internal.domain.com |

Nächste Schritte

- Lokale Anwendungen mit IAP schützen

- Mehr über die Funktionsweise von IAP erfahren