Identity-Aware Proxy (IAP) te permite gestionar el acceso a aplicaciones basadas en HTTP que se gestionan fuera deGoogle Cloud. Esto incluye las aplicaciones locales de los centros de datos de tu empresa.

Para saber cómo proteger las aplicaciones on-premise con IAP, consulta el artículo Configurar IAP para aplicaciones on-premise.

Introducción

IAP se dirige a las aplicaciones on-premise con el conector IAP On-Prem. El conector On-Prem utiliza una plantilla de Cloud Deployment Manager para crear los recursos necesarios para alojar y desplegar el conector On-Prem de IAP en unGoogle Cloud proyectoGoogle Cloud habilitado para IAP, lo que permite reenviar solicitudes autenticadas y autorizadas a aplicaciones on-premise.

El conector On-Premise crea los siguientes recursos:

- Una implementación de Cloud Service Mesh que actúa como proxy de la aplicación on-premise.

- Un balanceador de carga de aplicación externo que actúa como controlador de entrada de las solicitudes.

- Reglas de enrutamiento.

Una implementación puede tener varios servicios de backend de Cloud Service Mesh que se ejecutan detrás de un balanceador de carga de aplicaciones externo. Cada servicio backend se asigna a una aplicación local.

Cuando se implementa el conector on-premise de IAP y se habilita IAP para el servicio backend del conector on-premise recién creado, IAP protege tu aplicación con políticas de acceso de gestión de identidades y accesos (IAM) basadas en la identidad y el contexto. Como una política de acceso de gestión de identidades y accesos se configura a nivel de recurso de servicio backend, puedes tener diferentes listas de control de acceso para cada una de tus aplicaciones locales. Esto significa que solo se necesita un proyecto para gestionar el acceso a varias aplicaciones on-premise. Google Cloud

Cómo funciona IAP para aplicaciones on-premise

Cuando se envía una solicitud a una aplicación alojada en Google Cloud, IAP autentica y autoriza las solicitudes de los usuarios. A continuación, concede al usuario acceso a la aplicación Google Cloud .

Cuando se envía una solicitud a una aplicación local, IAP autentica y autoriza la solicitud del usuario. A continuación, enruta la solicitud al conector on-premise de IAP. El conector on-premise de IAP reenvía la solicitud a través de un grupo de endpoints de red de conectividad híbrida de Google Cloud a la red on-premise.

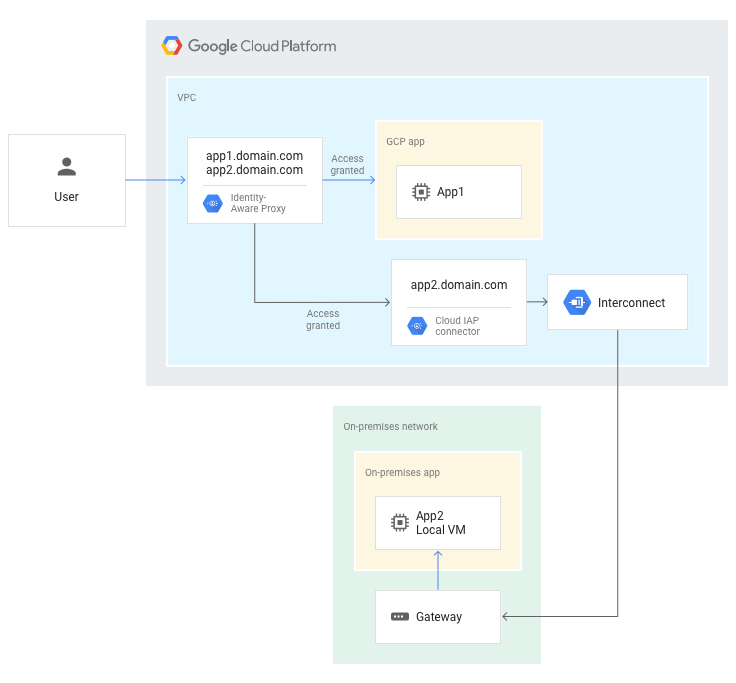

En el siguiente diagrama se muestra el flujo de tráfico general de una solicitud web para una aplicaciónGoogle Cloud (app1) y una aplicación local (app2).

Reglas de enrutamiento

Al configurar una implementación de conector de IAP, se configuran las reglas de enrutamiento. Estas reglas dirigen las solicitudes web autenticadas y autorizadas que llegan al punto de entrada del nombre de host de DNS al nombre de host de DNS de destino.

A continuación, se muestra un ejemplo de parámetros routing definidos para una plantilla de Deployment Manager de un conector de IAP.

routing: - name: hr mapping: - name: host source: www.hr-domain.com destination: hr-internal.domain.com - name: sub source: sheets.hr-domain.com destination: sheets.hr-internal.domain.com - name: finance mapping: - name: host source: www.finance-domain.com destination: finance-internal.domain.com

- Cada nombre de

routingcorresponde a un nuevo recurso de servicio de backend de Compute Engine creado por Ambassador. - El parámetro

mappingespecifica una lista de reglas de enrutamiento de Ambassador para un servicio backend. - El

sourcede una regla de enrutamiento se asigna a undestination, dondesourcees la URL de las solicitudes que llegan aGoogle Cloudydestinationes la URL de tu aplicación local a la que IAP dirige el tráfico después de que un usuario se haya autenticado y autorizado.

En la siguiente tabla se muestran ejemplos de reglas para enrutar las solicitudes entrantes de www.hr-domain.com a hr-internal.domain.com:

| Servicio de backend de Compute Engine | Nombre de la regla de enrutamiento | Fuente | Destino |

|---|---|---|---|

| h | hr-host | www.hr-domain.com | hr-internal.domain.com |

| hr-sub | sheets.hr-domain.com | sheets.hr-internal.domain.com | |

| finance | finance-host | www.finance-domain.com | finance-internal.domain.com |

Siguientes pasos

- Consulta cómo proteger aplicaciones locales con IAP.

- Consulta más información sobre cómo funciona la compra en aplicaciones.