本頁說明如何將 Jira Cloud 連結至 Gemini Enterprise。

設定資料來源並首次匯入資料後,資料儲存庫會按照您在設定期間選取的頻率,從該來源同步資料。

支援的版本

Jira Cloud 連接器支援 JIRA Cloud REST API 第 2 版。

事前準備

設定連線前,請先完成下列工作:

確認 Atlassian 帳戶已設定為使用新的集中式使用者管理模式。

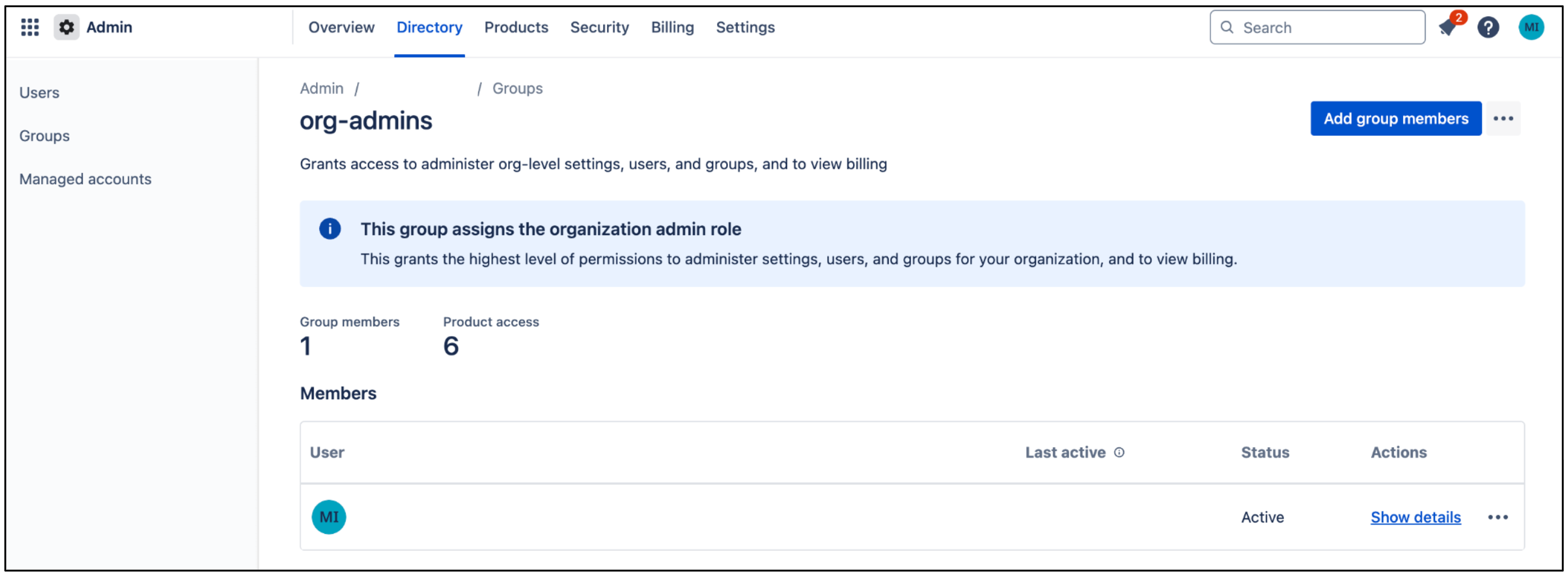

確認您擁有 Jira 執行個體和專案的 Jira「組織管理員」存取權。有了「組織管理員」存取權,您就能設定最低權限,並將權限授予使用者群組。請參閱驗證 Jira 組織管理員存取權,瞭解如何判定是否擁有 Jira 組織管理員存取權。

(選用) 安裝 User Identity Accessor for Jira Cloud 應用程式,即可從 Jira Cloud 擷取使用者電子郵件地址,即使電子郵件瀏覽權限受限也不影響。不過您必須是 Jira「網站管理員」,才能安裝及設定該應用程式。安裝並設定完成後,這個應用程式就會安全地擷取使用者電子郵件地址。如果電子郵件地址已開放存取,您或許就不需安裝這個應用程式。

請務必設定識別資訊提供者,以強制執行資料來源存取控管,並保護 Gemini Enterprise 中的資料。

如要啟用 OAuth 2.0 及取得用戶端 ID 和密鑰,請參閱「OAuth 2.0 (3LO) 應用程式」這份 Atlassian 開發人員說明文件。

驗證 Jira 組織管理員存取權

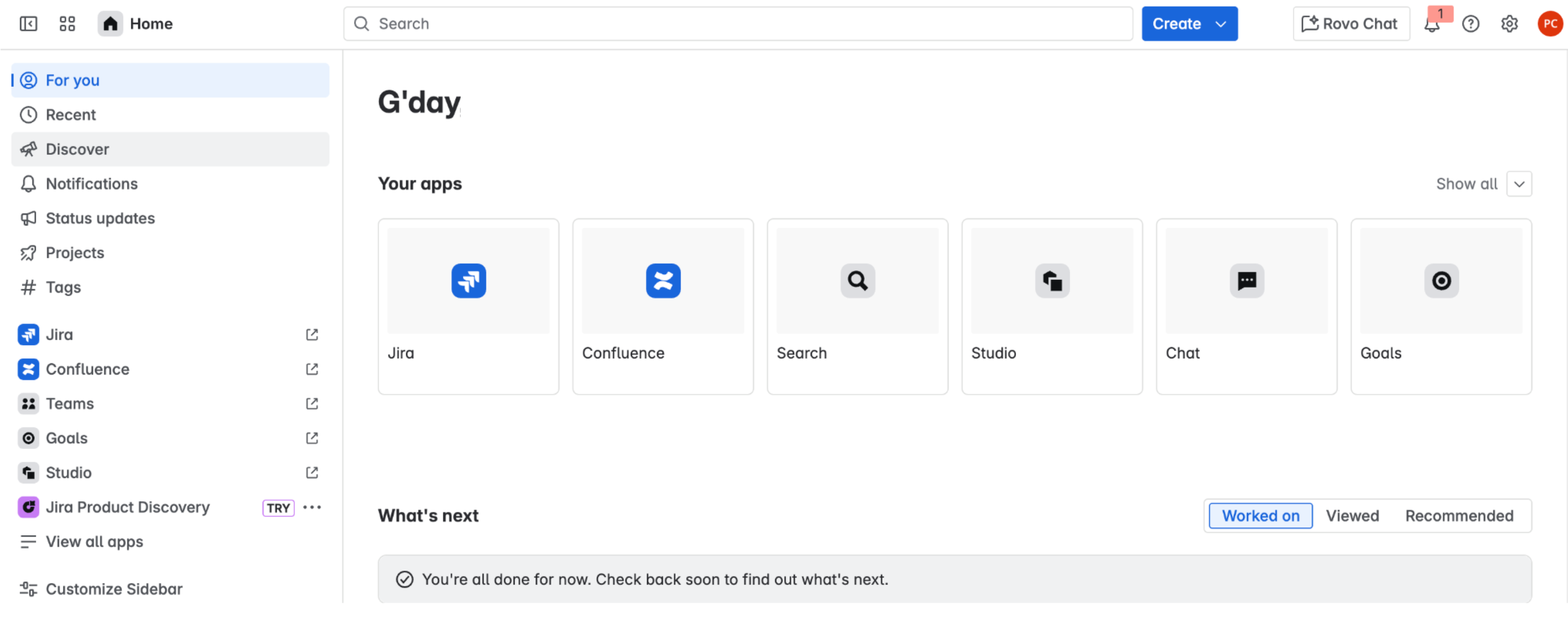

以使用者憑證登入 Atlassian。

選取「Jira」應用程式。

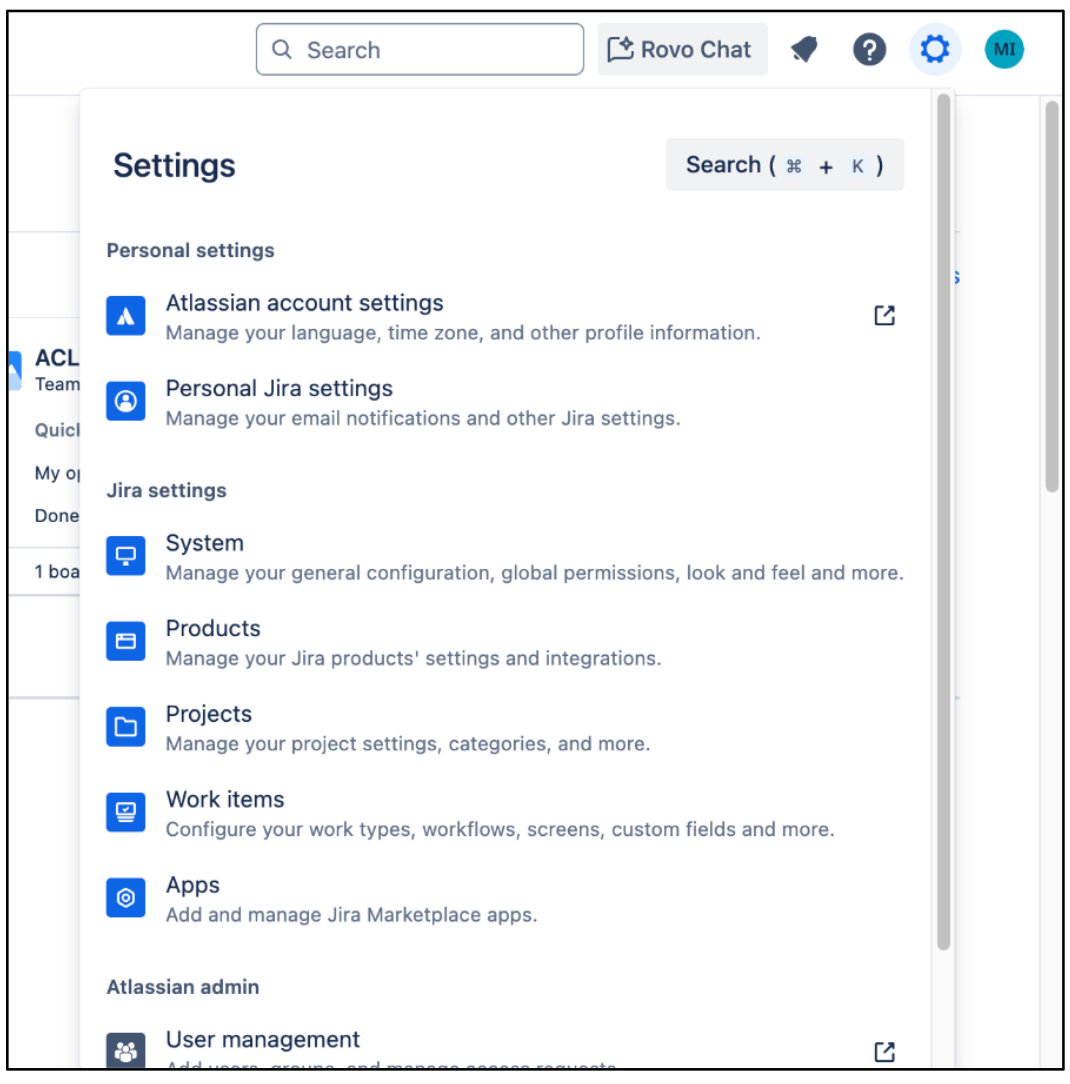

Atlassian 首頁 按一下「設定」。

如果「Jira settings」下方顯示「System」選項,表示您擁有「Jira 組織管理員」存取權,否則請要求 Jira 組織管理員授予存取權。

設定

建立 OAuth 2.0 整合作業

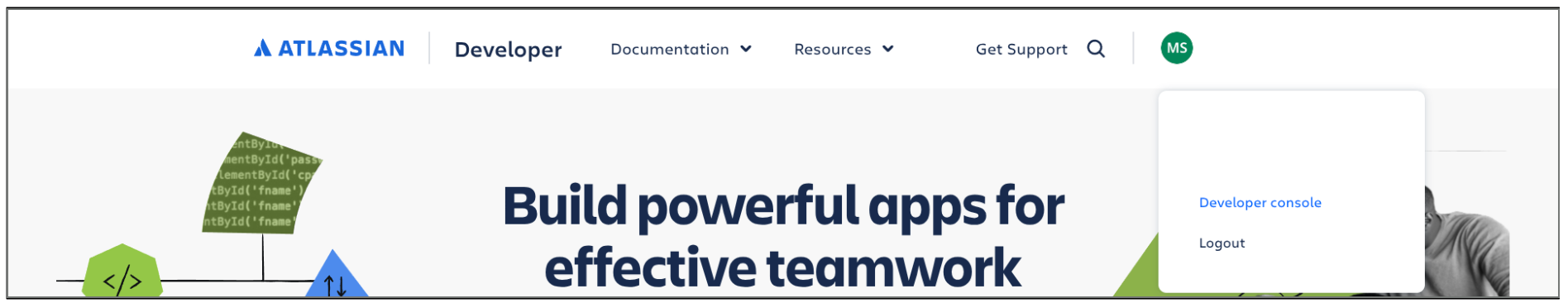

- 登入 Atlassian 開發人員控制台。

點按個人資料圖示,然後選取「Developer console」(開發人員控制台)。

選取「開發人員控制台」 點按「Create」(建立),然後選取「OAuth 2.0 Integration」(OAuth 2.0 整合作業)。

選取 OAuth 2.0 整合 輸入應用程式名稱。

勾選核取方塊,同意 Atlassian 的開發人員條款。

點選「建立」。

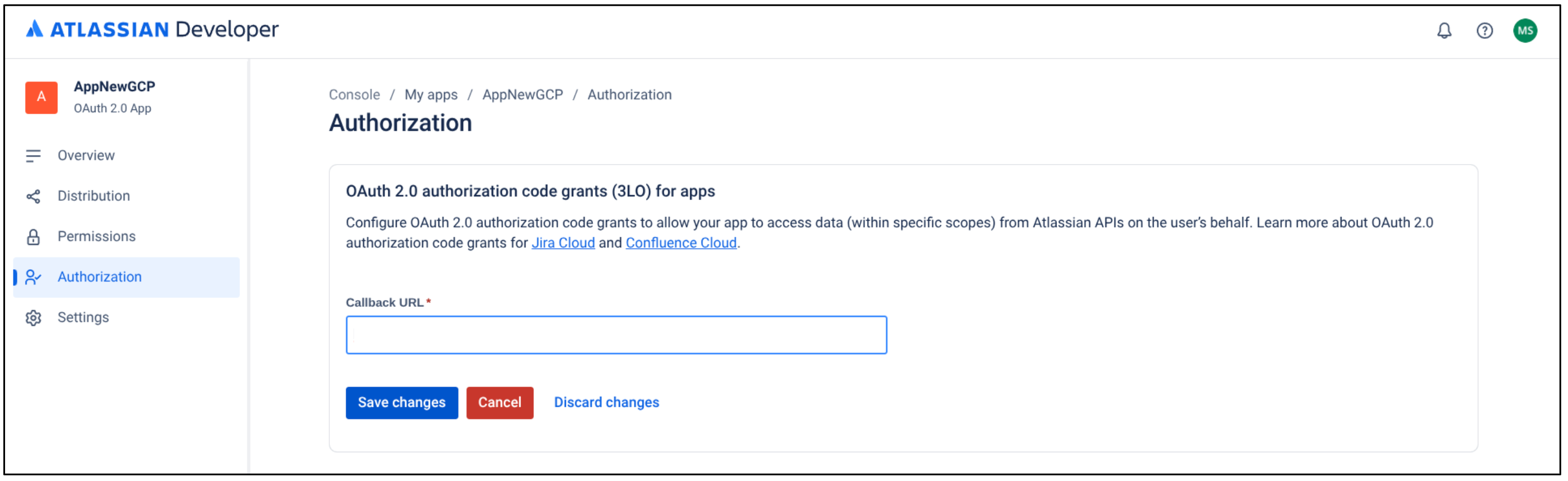

建立新的 OAuth 2.0 整合 點按「Authorization」(授權)。

在「Authorization type」(授權類型) 表格中找到「OAuth 2.0 (3LO)」,然後點按旁邊的「Add」(新增)。

新增授權類型 在「Callback URL」(回呼網址) 欄位中,輸入

https://vertexaisearch.cloud.google.com/console/oauth/jira_oauth.html。按一下 [儲存變更]。

儲存變更

為應用程式設定最低必要權限

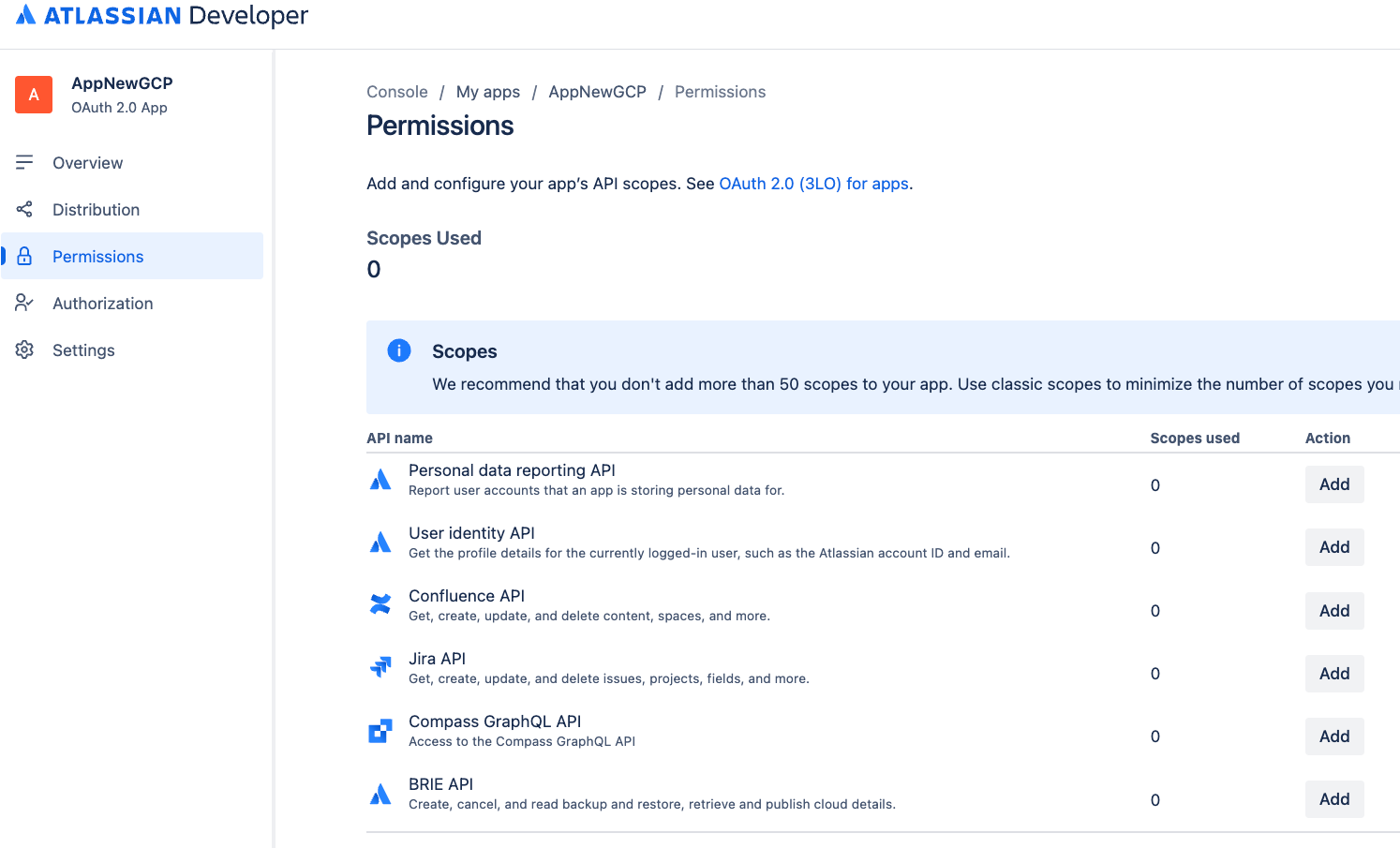

在應用程式頁面中,點按「Permissions」(權限)。

選取「權限」 找到「Jira API」並點按「Add」(新增)。

按一下「Configure」(設定)。

前往「Classic scopes」(傳統範圍) 分頁。

點按「Edit scopes」(編輯範圍),然後選取下列權限:

read:jira-userread:jira-work

編輯傳統範圍 確認已選取這兩個範圍,然後儲存變更。

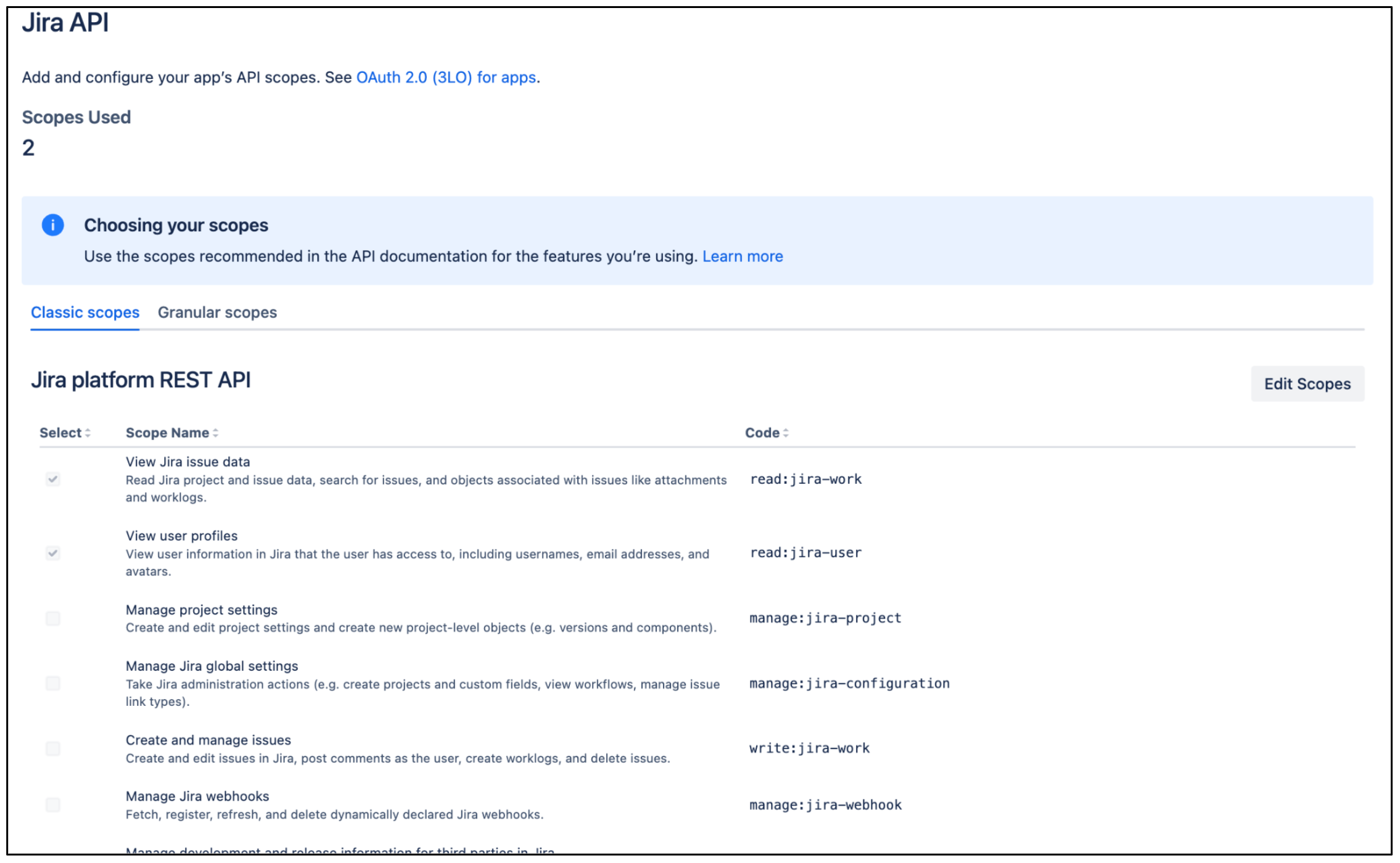

前往「Granular scopes」(精細範圍) 分頁。

點按「Edit scopes」(編輯範圍),然後選取下列權限:

read:issue-security-level:jiraread:issue-security-scheme:jiraread:group:jiraread:user:jiraread:avatar:jiraread:audit-log:jira

編輯精細範圍

最低權限

下表列出建立 Jira Cloud 連接器所需的最低權限。

傳統範圍

| 權限 | 使用目的 | 說明 |

|---|---|---|

| read:jira-work | 資料擷取 | 允許連接器讀取實體的詳細資料 (包括問題、連結、註解和屬性)。 |

| read:jira-user | 強制執行存取控管清單 (ACL) | 允許連接器讀取使用者和群組詳細資料。 |

精細範圍

| 權限 | 使用目的 | 說明 |

|---|---|---|

| read:issue-security-level:jira | 強制執行 ACL | 根據問題的特定安全等級,對問題強制執行相應的 ACL。 |

| read:issue-security-scheme:jira | 強制執行 ACL | 根據相關聯的問題安全性配置,對問題強制執行相應的 ACL。 |

| read:group:jira | 強制執行 ACL | 允許連接器讀取群組資訊,以強制執行與群組成員資格相關的 ACL。 |

| read:user:jira | 強制執行 ACL | 允許連接器讀取使用者資訊,以強制執行與個別使用者權限相關的 ACL。 |

| read:avatar:jira | 強制執行 ACL | 允許連接器讀取使用者和群組資訊,以強制執行 ACL。在精細範圍中,顯示圖片會與群組和使用者資訊一併讀取,但系統不會參考顯示圖片來強制執行 ACL。 |

| read:audit-log:jira | 監控 ACL | 允許連接器讀取 Jira 的稽核記錄,以進行 ACL 驗證和監控。 |

取得用戶端 ID 和用戶端密鑰

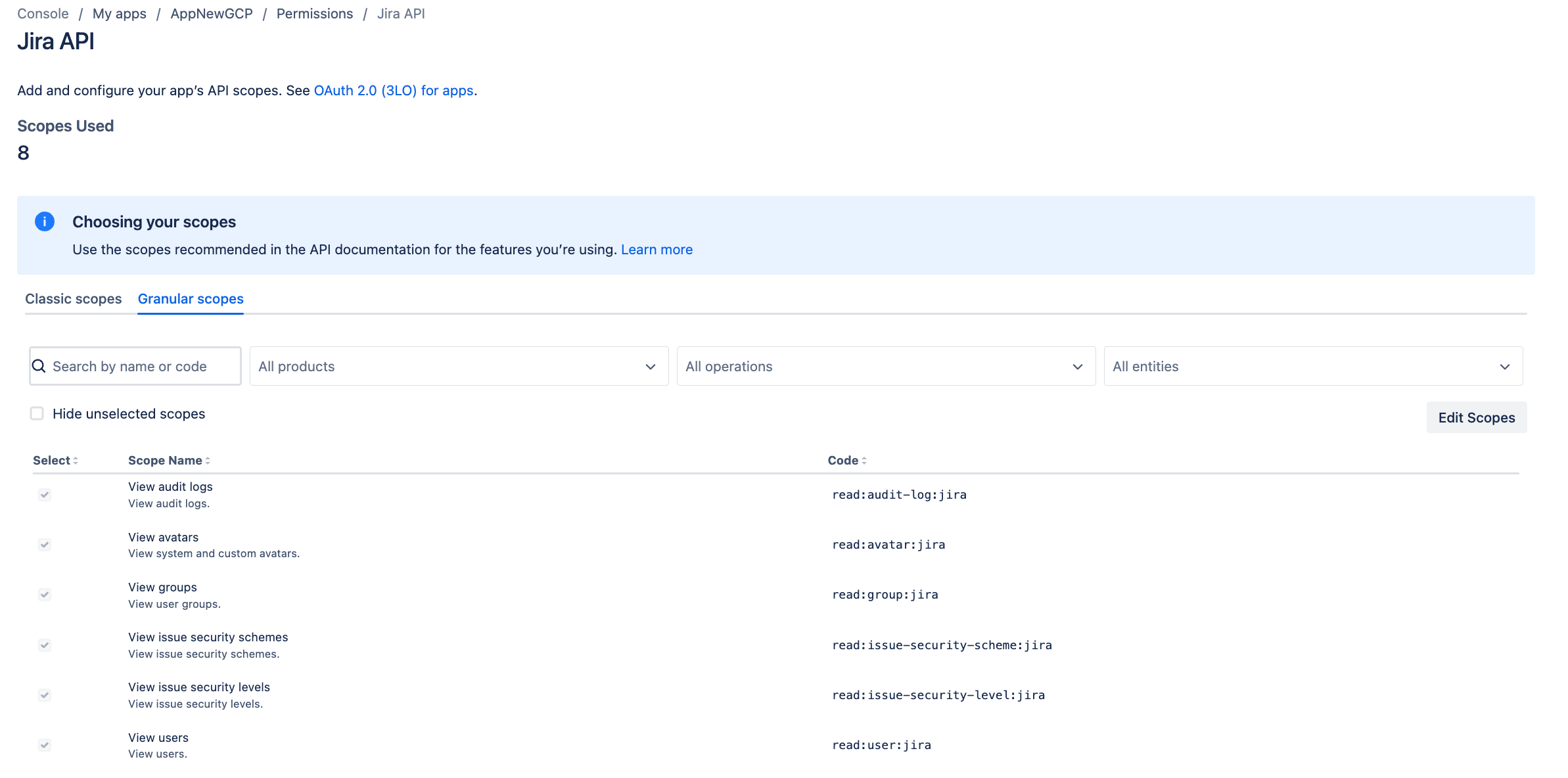

- 點按「Distribution」(發布),然後選取「Edit」(編輯)。

- 選取「Sharing」(共用) 可編輯其他欄位。

- 填寫其餘欄位:

- 在「Vendor」(供應商) 中輸入

Google。 - 在「Privacy policy」(隱私權政策) 中輸入

https://policies.google.com。 - 在「Does your app store personal data?」(您的應用程式是否會儲存個人資料?) 中,選取「Yes」(是)。

- 選取「I confirm that I've implemented the personal data reporting API」(我確認已導入 Personal data reporting API) 核取方塊。詳情請參閱這篇文章,進一步瞭解 Personal data reporting API。

編輯發行內容

- 在「Vendor」(供應商) 中輸入

按一下 [儲存變更]。

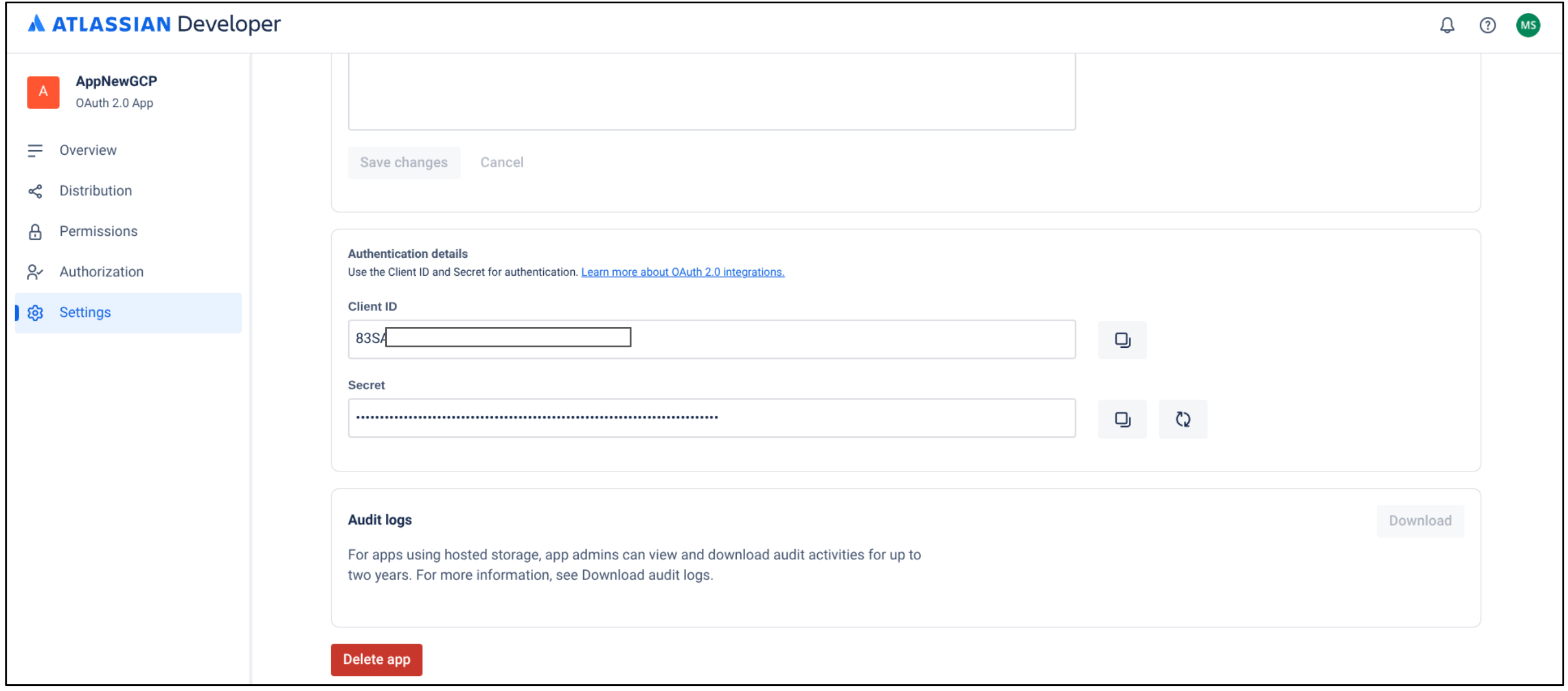

點按「Settings」(設定),並複製「Client ID」(用戶端 ID) 和「Client secret」(用戶端密鑰) 中的內容。

複製用戶端 ID 和用戶端密鑰

取得執行個體 ID 和執行個體網址

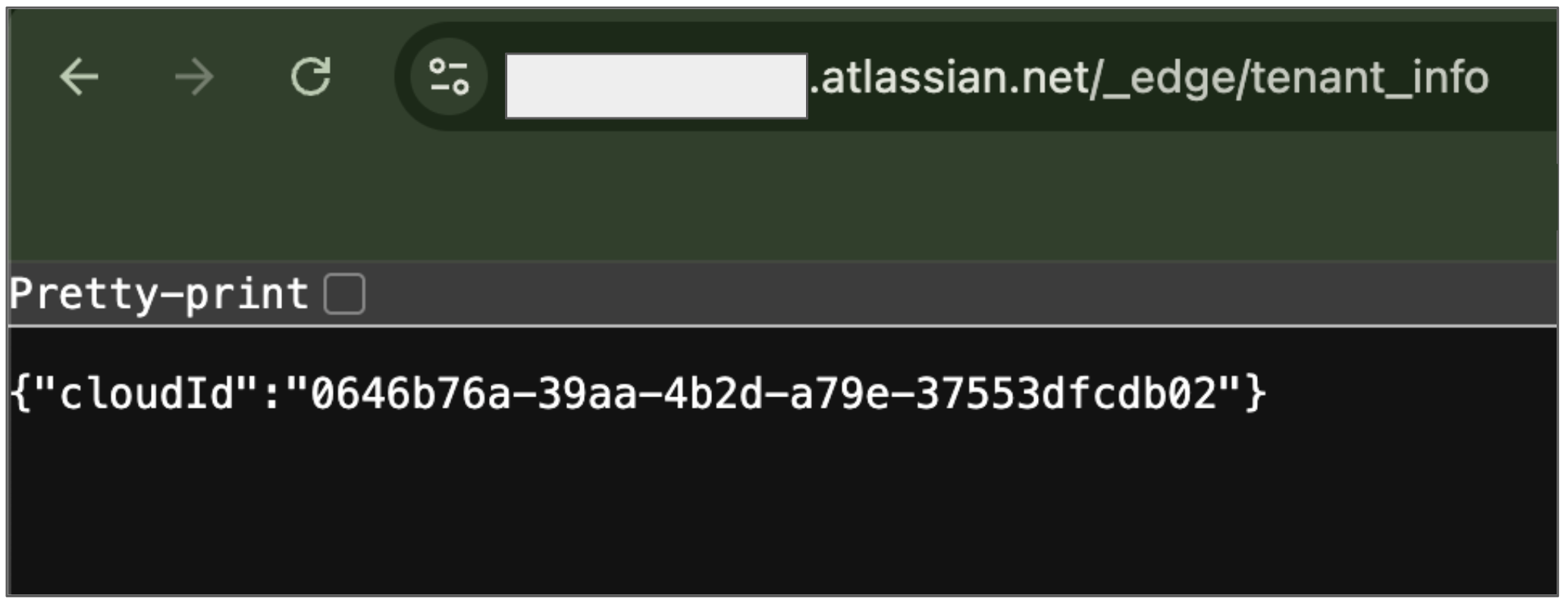

取得執行個體 ID:

- 開啟新分頁並複製執行個體網址,然後在該網址後方附加

/_edge/tenant_info,例如:https://YOUR_INSTANCE.atlassian.net/_edge/tenant_info。 開啟連結並找到

cloudId值,cloudId即為執行個體 ID。

取得執行個體 ID

- 開啟新分頁並複製執行個體網址,然後在該網址後方附加

取得執行個體網址:

- 前往 atlassian.net,然後使用「管理員」帳戶登入。

- 選取您要同步處理的應用程式,例如同步處理第一個應用程式。

- 找到執行個體網址 (網址列中的子網域)。

授予管理員角色

按照下列步驟操作,在 Google Cloud 控制台授予 Jira「管理員」Discovery Engine 編輯者角色:

- 前往 Google Cloud 控制台的「Gemini Enterprise」頁面。

前往「IAM」IAM。

找出具有 Jira「管理員」存取權的使用者帳戶,然後點選「Edit」(編輯) 圖示 。

授予「管理員」Discovery Engine 編輯者角色。

按照下列步驟操作,授予使用者 Atlassian「管理員」角色:

使用「組織管理員」帳戶登入 Atlassian。

按一下選單圖示,然後選取您的組織,或者您也可以前往 admin.atlassian.com。

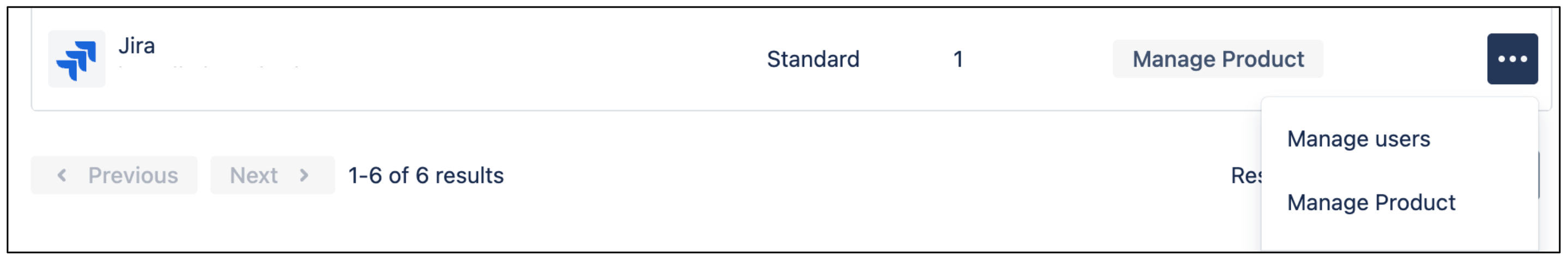

在「Admin」(管理) 頁面中,點按產品並選取「Manage users」(管理使用者) 按鈕。

管理使用者 點按「User management」(使用者管理) 底下的「Groups」(群組)。

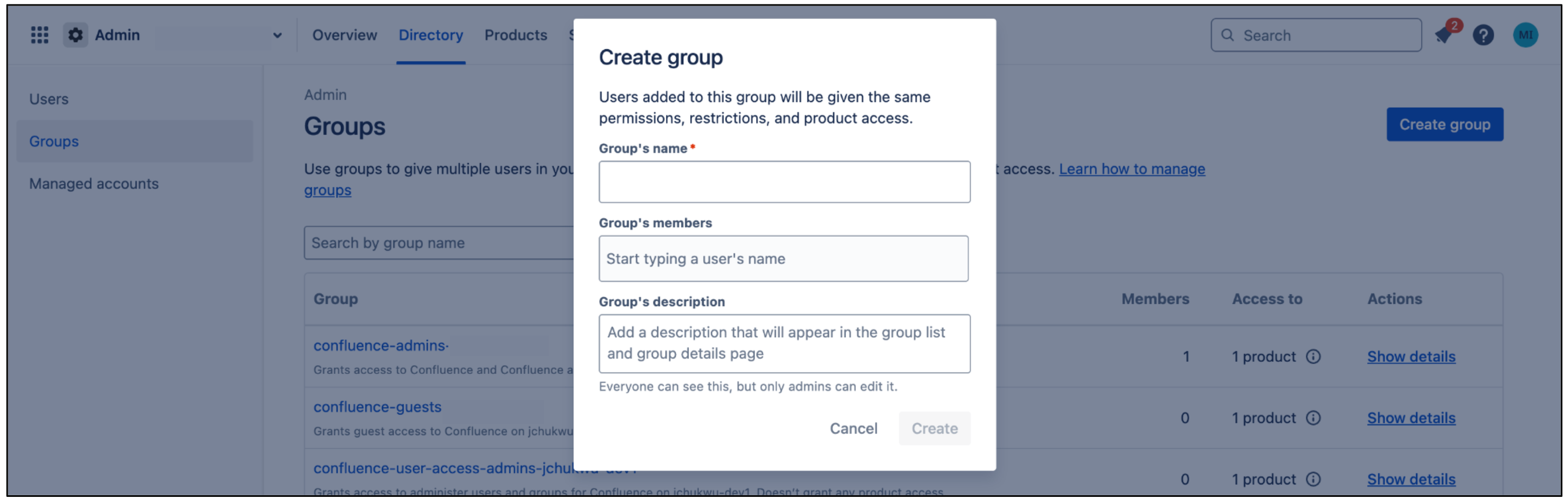

在「Groups」(群組) 頁面中:

- 按一下 [建立群組]。

- 輸入群組名稱。

建立群組

這個群組會獲得連接器所需的權限。新加入這個群組的使用者會繼承這些權限,連接器也會使用這個群組進行驗證及擷取文件。

在「group page」(群組頁面)中,點按「Add product」(新增產品)。

將「Jira」的角色設為「User access admin」(使用者存取權管理員)。

將「Jira administration」(Jira 管理) 的角色設為「Product admin」(產品管理員)。

Jira 使用者存取權管理員 點選「授予存取權」。

點按「Add group members」(新增群組成員) 並新增使用者帳戶或群組成員,連接器會使用這兩項資訊來驗證及存取必要資源。

新增群組成員

管理使用者瀏覽權限

如要讓 Atlassian 帳戶中的所有人都能看到使用者的電子郵件地址,請按照下列步驟操作:

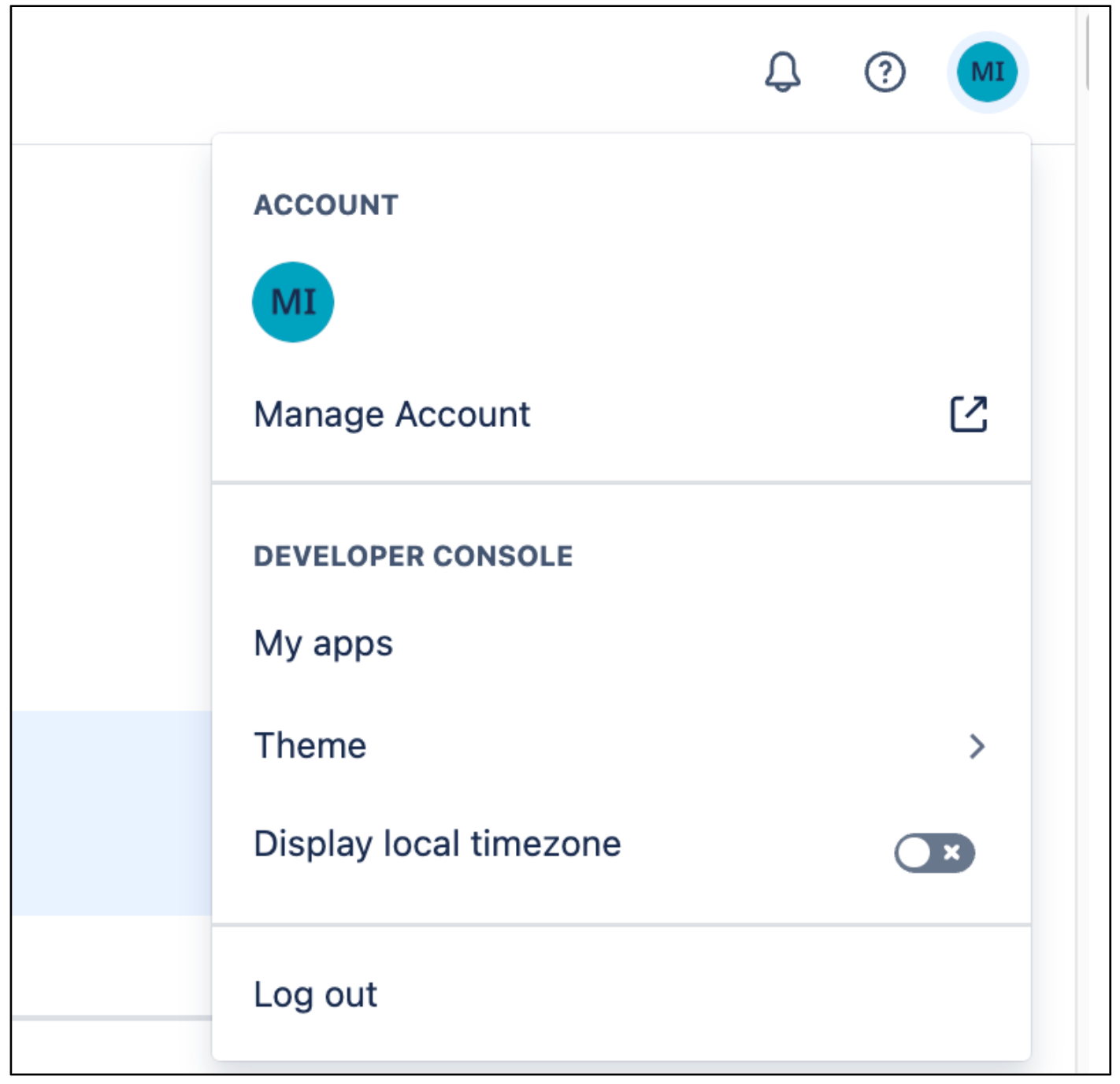

點按個人資料圖示,然後選取「Developer console」(開發人員控制台)。

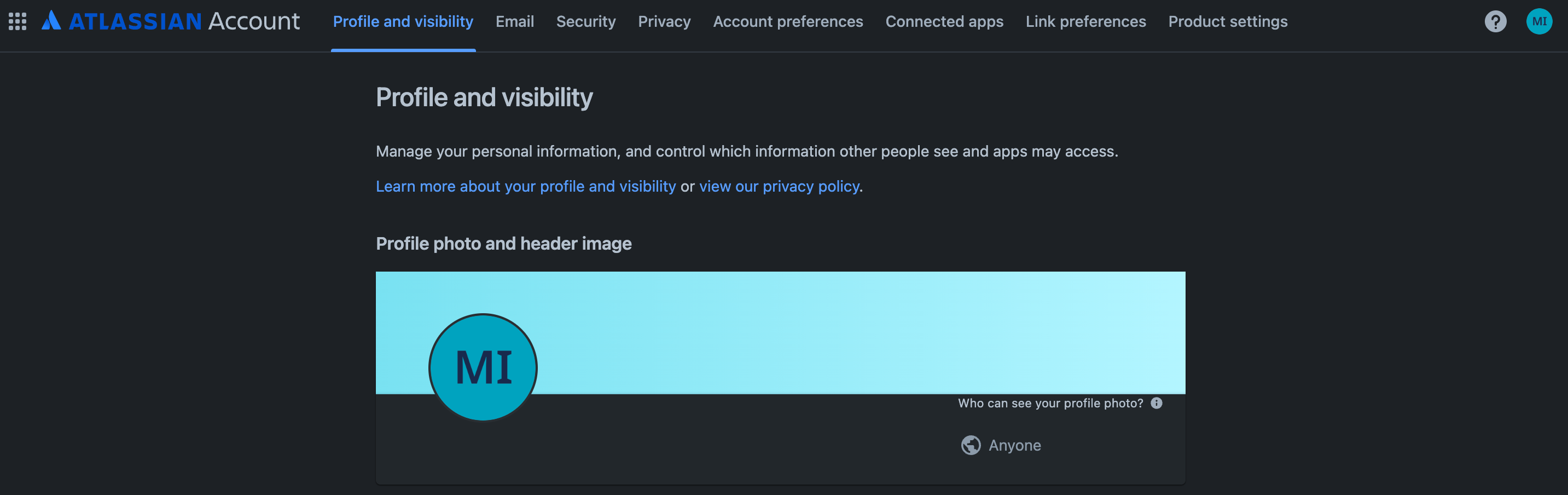

依序點按使用者個人資料圖示和「Manage Account」(管理帳戶)。

管理帳戶 前往「Profile and visibility」(個人資料和瀏覽權限) 分頁。

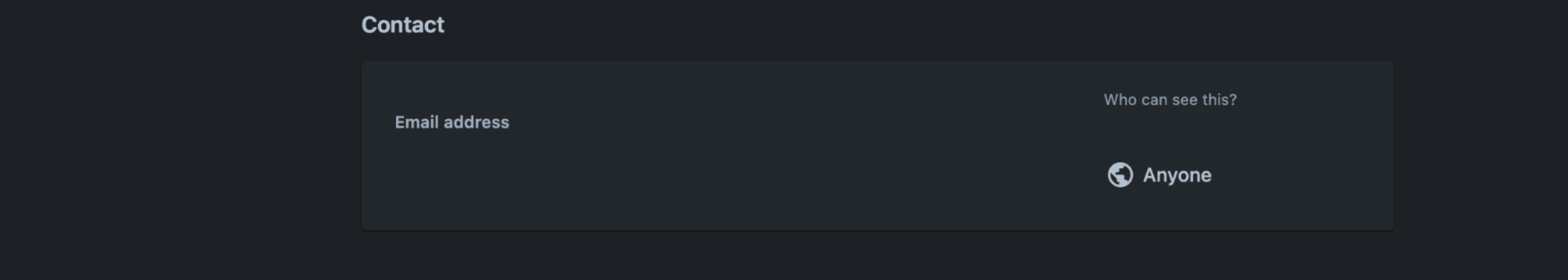

個人資料和瀏覽權限 前往「Contact」(聯絡人) 區段,將「Who can see this」(誰可以查看這項資訊) 設為「Anyone」(任何人)。

聯絡人

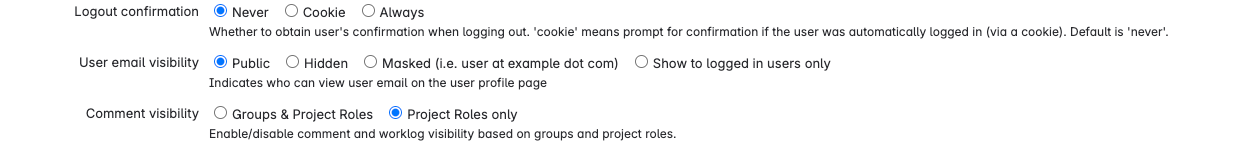

如要讓 Jira 中的所有人都能看到使用者的電子郵件地址,請按照下列步驟操作:

以您的使用者憑證登入 Atlassian。

選取 Jira 應用程式。

依序點選「Settings」(設定) >「System」(系統)。

在左窗格中選取「General Configuration」(一般設定)。

點按「Edit Settings」(編輯設定)。

在「User email visibility」(使用者電子郵件瀏覽權限) 部分,選取「Public」(公開)。

選取電子郵件瀏覽權限 按一下「Update」。

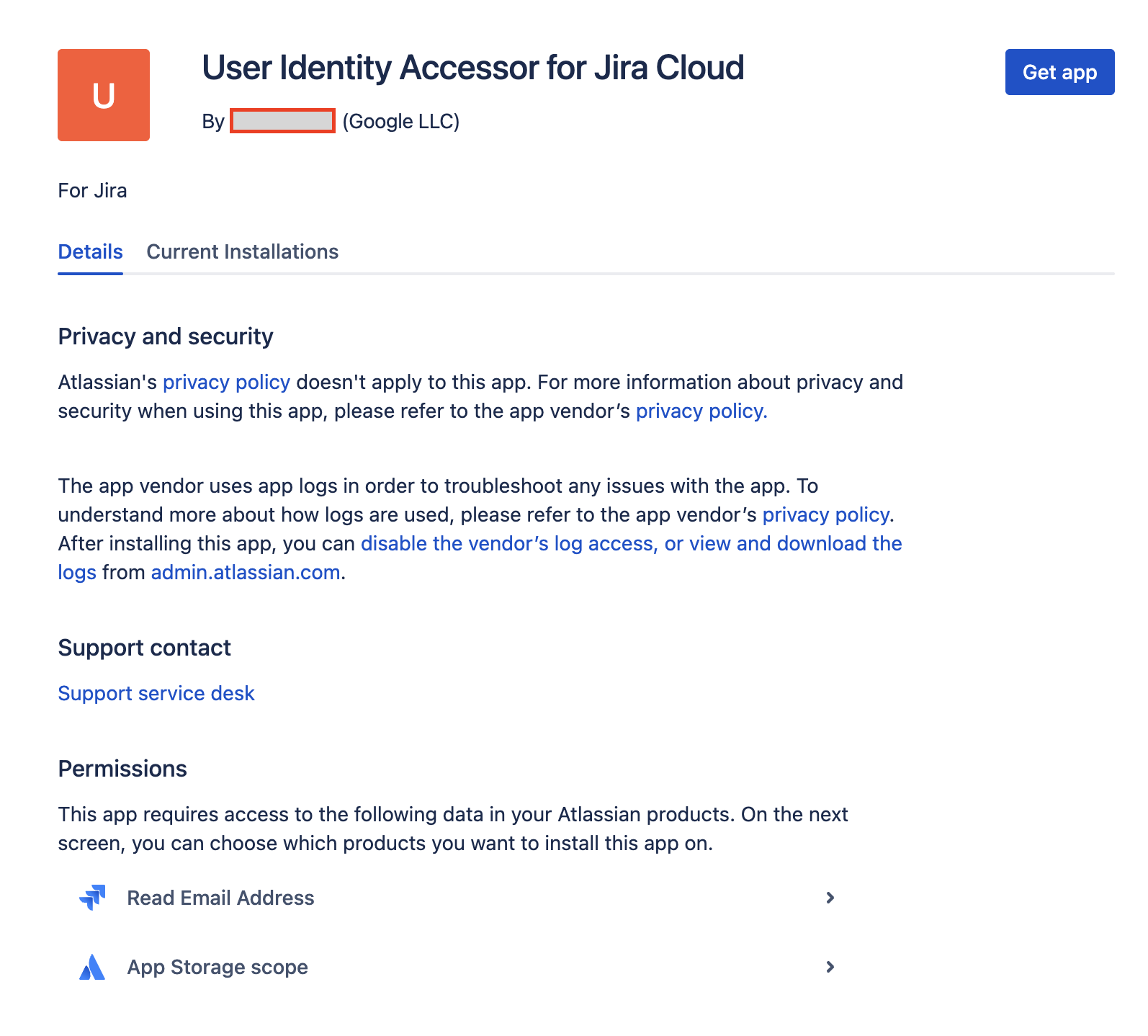

安裝及設定 User Identity Accessor for Jira Cloud

如果 Jira Cloud 的隱私權設定預設不開放存取使用者電子郵件地址,您必須安裝 User Identity Accessor for Jira Cloud 應用程式,才能安全地擷取使用者電子郵件地址。如果使用者電子郵件地址已公開顯示,您可能不需要安裝應用程式。如要進一步瞭解受限的電子郵件瀏覽權限,請參閱管理使用者瀏覽權限。

角色和權限

安裝及設定 User Identity Accessor for Jira Cloud 應用程式時,您必須具備適當的管理員角色,並授予必要的應用程式層級權限。

- 必要角色:您必須是

Jira Site administrator,才能安裝及設定應用程式。 - 應用程式層級權限:安裝應用程式時,您必須授予下列權限:

Read Email Address:允許應用程式安全地擷取使用者電子郵件地址,即使個人資料瀏覽權限受限也不影響。App Storage scope:允許應用程式讀取及寫入儲存裝置。

安裝 User Identity Accessor for Jira Cloud

按照下列步驟操作,在 Jira Cloud 網站上安裝 User Identity Accessor for Jira Cloud 應用程式:

- 前往 Atlassian 開發人員控制台。

檢查「Read Email Address」(讀取電子郵件地址) 和「App Storage scope」(應用程式儲存空間範圍) 權限,然後點按「Get app」(取得應用程式)。

檢查權限並取得應用程式 在「Select a site to install this app on」清單中,選取要安裝應用程式的 Jira 網站。這個清單只會顯示您具有「管理員」存取權的網站。

注意:您必須是至少一個 Jira 網站的「管理員」,才能安裝應用程式。

點按「Install」(安裝) 來完成應用程式安裝程序。

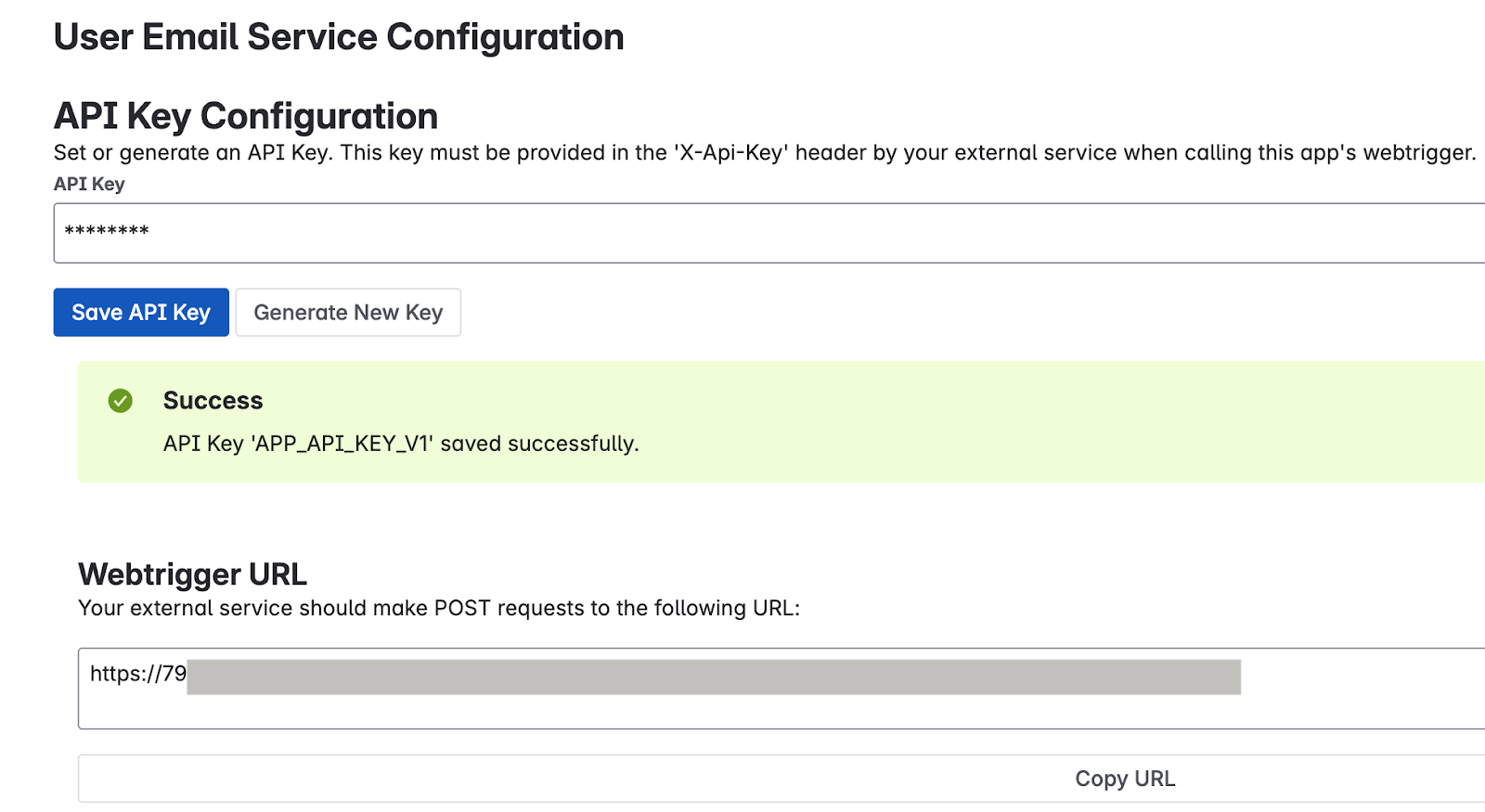

設定 User Identity Accessor for Jira Cloud

安裝 User Identity Accessor for Jira Cloud 應用程式後,請設定 API 金鑰,供外部系統 (例如 Jira Cloud 連接器) 安全地呼叫應用程式的網頁觸發條件,以擷取電子郵件。

前往設定頁面

按照下列步驟操作,存取 User Identity Accessor for Jira Cloud 應用程式的設定頁面:

- 在 Jira Cloud 執行個體中,點按導覽選單中的「Setting」(設定) ⚙️ 圖示。

- 從選單中選取「Apps」(應用程式)。

- 在「Apps administration」(應用程式管理) 頁面的「Manage apps」(管理應用程式) 清單中,找到應用程式「User Identity Accessor for Jira Cloud」。

點按「Configure」(設定) 或與應用程式相關聯的連結,Jira Cloud 會開啟應用程式的專屬設定頁面。

設定 User Identity Accessor for Jira Cloud 應用程式

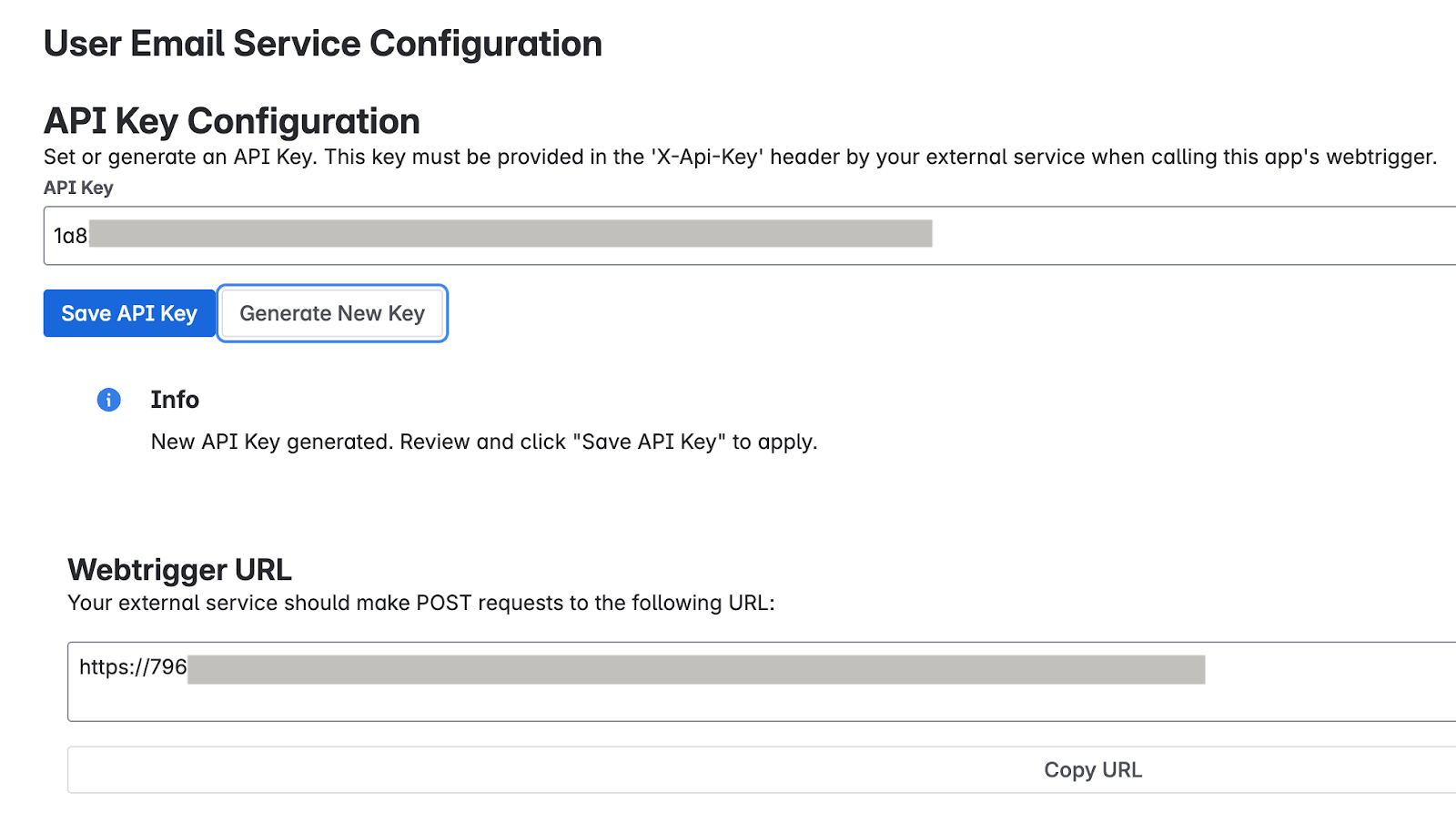

設定 API 金鑰

按照下列步驟操作,在設定頁面設定 API 金鑰:

在「API Key Configuration」(API 金鑰設定) 部分指定密鑰,驗證傳送至應用程式網頁觸發條件的要求。您可以使用下列任一方法驗證要求:

輸入自己的金鑰:在「API Key」(API 金鑰) 欄位中,輸入或貼上自己專用的高強度 API 金鑰。金鑰的字元數必須至少為 20 至 30 個字元,並混合使用大寫與小寫英文字母、數字和符號。

輸入自己的金鑰 產生金鑰:點按「Generate New Key」(產生新金鑰) 按鈕,系統會在欄位中產生並顯示隨機的高強度金鑰。

產生金鑰 注意:請立即複製欄位中顯示的 API 金鑰。基於安全考量,儲存或離開頁面後,您可能無法再次查看完整金鑰;如果遺失,請設定或產生一組新金鑰。

點按「Save API Key」(儲存 API 金鑰)。畫面上會顯示一則成功訊息,確認金鑰已安全儲存。

測試應用程式設定

從外部系統傳送要求,確認使用者電子郵件地址是否順利傳回,藉此驗證 User Identity Accessor for Jira Cloud 是否正確設定。

取得網頁觸發條件網址

- 在「Apps administration」(應用程式管理) 頁面中找到「Webtrigger URL」(網頁觸發條件網址) 區段,當中會顯示 Jira 網站和這個應用程式安裝作業專用的網址:

- 外部系統必須呼叫這個網址,才能要求擷取使用者電子郵件地址。

- 網址通常看起來像這樣:

http://uuid/domain.net/x1/randomId。以https://YOUR_INSTANCE_ID.hello.atlassian-dev.net/x1/WEBTRIGGER_ID為例,YOUR_INSTANCE_ID是 Jira Cloud 執行個體 ID,WEBTRIGGER_ID則是為應用程式產生的網頁觸發條件端點專屬 ID。

- 點按「Copy URL」(複製網址) 按鈕,或複製整個網址。

設定外部系統

設定外部系統,此外部系統需要使用在上一個步驟中取得的 API 金鑰和網頁觸發條件網址,擷取 Jira 使用者電子郵件地址。

端點網址:您複製的網頁觸發條件網址。

HTTP 方法:

POST必要標頭:

- Content-Type:

application/json X-Api-Key:

YOUR_API_KEY將

YOUR_API_KEY替換為您在設定 API 金鑰一節中設定或產生的 API 金鑰。

- Content-Type:

cURL 指令範例

下方示範如何呼叫 User Identity Accessor for Jira Cloud 網頁觸發條件,以接收帳戶 ID 陣列並傳回電子郵件地址。

curl --location --request POST 'https://YOUR_INSTANCE_ID.hello.atlassian-dev.net/x1/ENDPOINT_PATH' \

--header 'X-Api-Key: YOUR-API-KEY' \

--header 'Content-Type: application/json' \

--data-raw '{

"accountIds": [

"ACCOUNT_ID_1",

"ACCOUNT_ID_2"

]

}'

取代:

YOUR_INSTANCE_ID替換成您的 Jira Cloud 執行個體 ID- 將

ENDPOINT_PATH替換成 API 端點路徑 - 將

YOUR_API_KEY替換成您在設定 API 金鑰一節中設定或產生的 API 金鑰 - 將

ACCOUNT_ID替換成您要指定的 Atlassian 帳戶 ID

預期的回覆

[{"accountId":"ACCOUNT_ID_1","emailAddress":"EMAIL_ADDRESS_1"},

{"accountId":"ACCOUNT_ID_2","emailAddress":"EMAIL_ADDRESS_2"}]

取代:

- 將

ACCOUNT_ID_X替換成實際的 Atlassian 帳戶 ID - 將

USER_EMAIL_X替換成 API 呼叫傳回的使用者電子郵件地址

實作安全性最佳做法

遵循以下建議,有助於確認 API 金鑰的安全性:

- 在 Jira Cloud 連接器的設定中安全地儲存 API 金鑰。

- 確認與 Webhook 網址的所有通訊都是透過 HTTPS 進行,這是 User Identity Accessor for Jira Cloud 網頁觸發條件的預設值。

User Identity Accessor for Jira Cloud 相關支援

Google 提供 User Identity Accessor for Jira Cloud 應用程式的支援方案,其中包括維護和定期更新服務,可確保應用程式隨時為最新狀態。如果遇到任何問題,或對應用程式功能有疑問,請與 Google Cloud 支援團隊聯絡。詳情請參閱「取得 Cloud Customer Care 服務」。

建立 Jira Cloud 資料儲存庫

主控台

按照下列步驟操作,透過 Google Cloud 控制台將 Jira Cloud 的資料同步至 Gemini Enterprise:

以具備「組織管理員」憑證的使用者登入 Atlassian 網站。

前往 Google Cloud 控制台的「Gemini Enterprise」頁面。

點按導覽選單中的「Data Stores」(資料儲存庫)。

點按「 Create Data Store」(建立資料儲存庫)。

在「Select a data source」(選取資料來源) 頁面中,捲動或搜尋「Jira Cloud」以連線至第三方來源,然後點按「Select」(選取)。

在「Authentication settings」(驗證設定) 部分,輸入「Instance URI」(執行個體 URI)、「Instance ID」(執行個體 ID)、「Client ID」(用戶端 ID) 和「Client secret」(用戶端密鑰)。

按一下 [Login] (登入)。

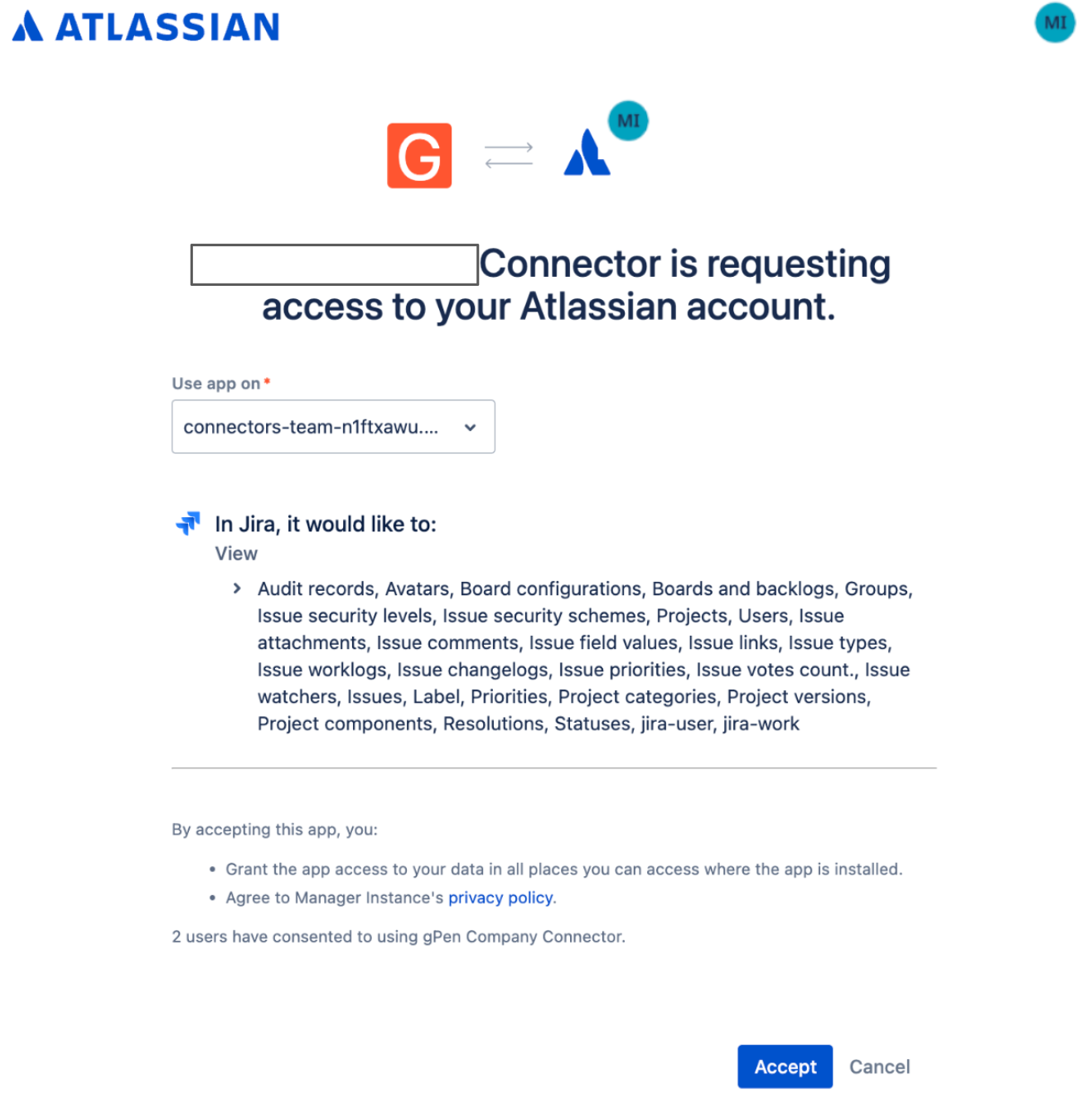

確認您是以管理員使用者身分登入,選取要使用應用程式的網站,然後點選「Accept」(接受)。

選擇要使用應用程式的網站 按一下「繼續」。

在「Advanced Options」(進階選項) 部分:

(選用步驟) 註冊時選取「Enable Static IP Addresses」(啟用靜態 IP 位址),在系統中允許一組靜態 IP 位址。

在「Max QPS」(每秒查詢次數上限) 欄位中輸入整數,定義傳送至 Jira Cloud 執行個體的每秒查詢次數上限。預設值為 12 QPS。

在「Jira Identity Sync Forge URL」(Jira Identity Sync Forge 網址) 欄位中,輸入「User Identity Accessor for Jira Cloud」應用程式產生的網址。

在「Jira Identity Sync Forge Client Secret」(Jira Identity Sync Forge 用戶端密鑰) 欄位中,輸入您在 User Identity Accessor for Jira Cloud 設定的用戶端密鑰,也就是您在設定 API 金鑰一節產生或建立的 API 金鑰。

點選「Continue」(繼續)。

在「Entities to sync」(要同步處理的實體) 部分,完成下列操作:

選取要同步處理的實體:

問題

附件

註解

工作記錄

如要同步處理特定專案,請按照下列步驟操作:

- 按一下「Filter」(篩選)。

- 如要從索引中篩除實體,請選取「Exclude from the index」(從索引中排除),如要確保實體包含在索引中,請選取「Include to the index」(包含在索引中)。

- 輸入專案索引鍵,每輸入一個,就按下 Enter 鍵。

- 按一下 [儲存]。

指定要納入或排除實體的篩選器。 按一下「繼續」。

選取「Full sync」(完整同步) 的「Sync frequency」(同步頻率),以及「Incremental data sync」(增量資料同步) 的「Incremental sync frequency」(增量同步頻率)。詳情請參閱同步時間表的相關說明。

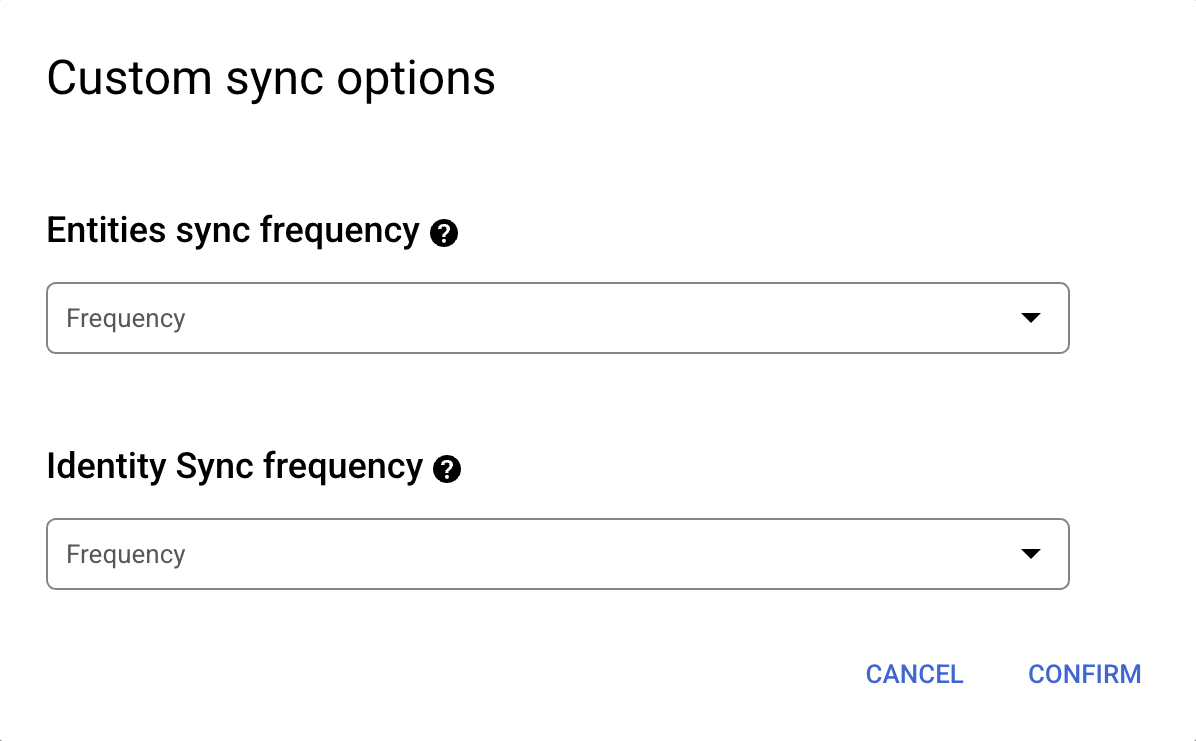

如要分別排定實體和身分資料的完整同步作業,請展開「Full sync」(完整同步) 下方的選單,然後選取「Custom options」(自訂選項)。

為完整實體同步和完整身分同步,設定個別排程。 點選「Continue」(繼續)。

在「Configure your data connector」(設定資料連接器) 部分:

選取資料儲存庫的區域。區域一經設定即無法變更。如要進一步瞭解多區域,請參閱「Gemini Enterprise 位置」。

輸入資料連接器的名稱。這個名稱日後可以變更。

(選用步驟) 如要在輸入名稱後變更資料連接器 ID,請點按「Edit」(編輯) 並變更值。資料儲存庫建立後,其資料連接器 ID 就無法變更。

點按「Create」(建立)。Gemini Enterprise 會隨即建立資料儲存庫,並顯示在「Data Stores」(資料儲存庫) 頁面中。

接著需要檢查擷取狀態,請前往「Data Stores」(資料儲存庫) 頁面,點選資料儲存庫名稱,即可在相應的「Data」(資料) 頁面查看該儲存庫的詳細資料。連接器開始同步處理資料時,「Connector state」(連接器狀態) 會從「Creating」(建立中) 轉為「Running」(執行中)。擷取完成後,狀態會變更為「Active」(運作中),表示資料來源連線設定完成,正在等待執行下個排定的同步作業。視資料大小而定,擷取作業可能需要數分鐘至數小時才能完成。

如要進一步瞭解配額 (包括預設限制),以及如何申請提高配額,請參閱「配額與限制」。

啟用即時同步處理

即時同步功能只會同步處理文件實體,不會同步處理與身分實體相關的資料。下表列出即時同步處理功能支援的文件事件。

| Jira 實體 | 建立 | 更新 | 刪除 | 權限變更 |

|---|---|---|---|---|

| 問題 | ||||

| 工作記錄 | ||||

| 專案 | ||||

| 註解 | ||||

| 附件 |

按照下列步驟操作,為 Jira Cloud 資料來源連結器啟用即時同步處理功能:

產生 Webhook 網址

- 前往 Gemini Enterprise 頁面,然後點按導覽選單中的「Data Stores」(資料儲存庫)。

- 選取 Jira Cloud 資料儲存庫。

點按「Realtime sync」(即時同步處理) 列中的「View/Edit」(查看/編輯)。

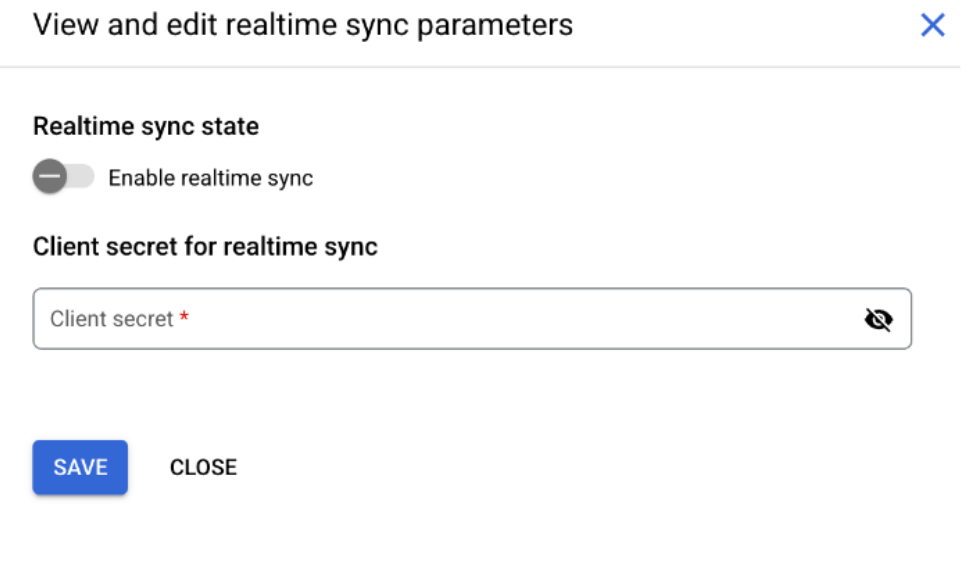

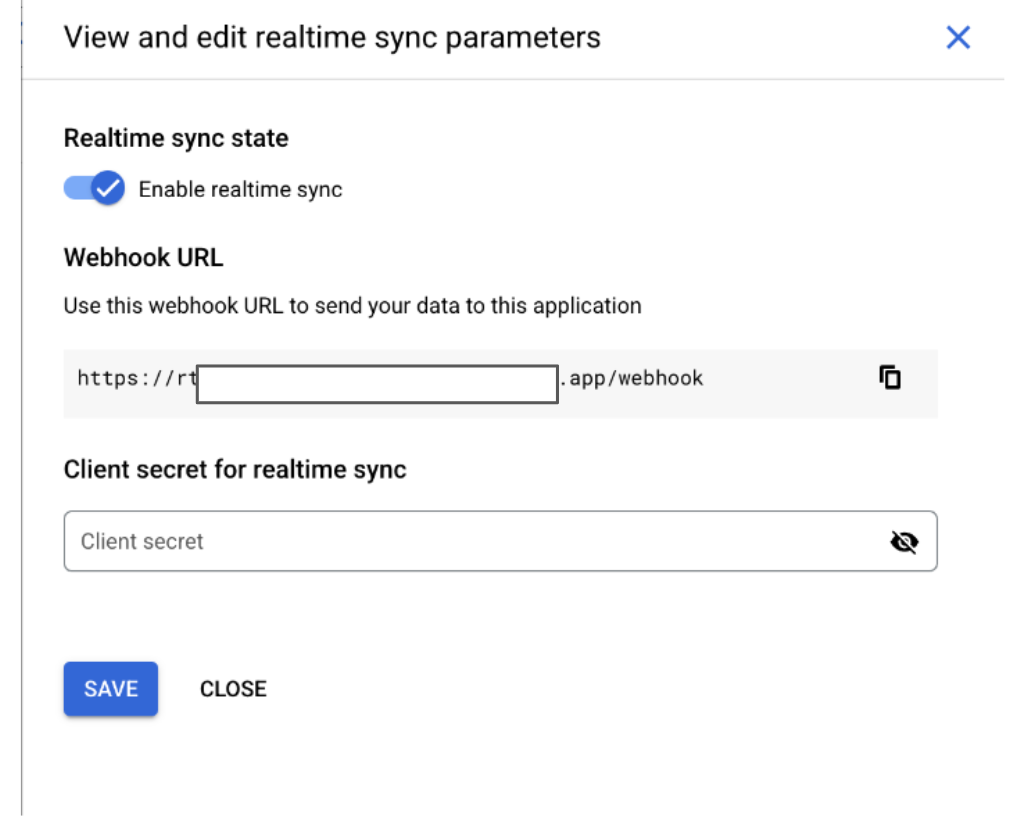

即時同步:已停用狀態 在「View and edit realtime sync parameters」(查看及編輯即時同步處理參數) 對話方塊中,執行下列操作:

- 點按「Enable realtime sync」(啟用即時同步處理)切換鈕,開啟即時同步處理功能。

- 在「Client secret」(用戶端密鑰) 欄位中輸入值並複製。之後在 Jira 管理控制台中建立 Webhook 時,這個值會再度派上用場。

- 按一下「儲存」。

啟用即時同步處理

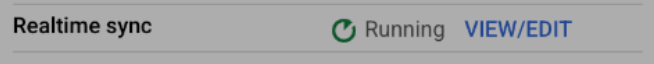

「Realtime sync」(即時同步處理) 狀態變更為「

Running」後,點按「View/Edit」(查看/編輯)。

即時同步:執行狀態 在「View and edit realtime sync parameters」(查看及編輯即時同步處理參數) 對話方塊中,執行下列操作:

- 複製 Webhook 網址。

- 按一下「關閉」。

複製 Webhook 網址

建立 Webhook

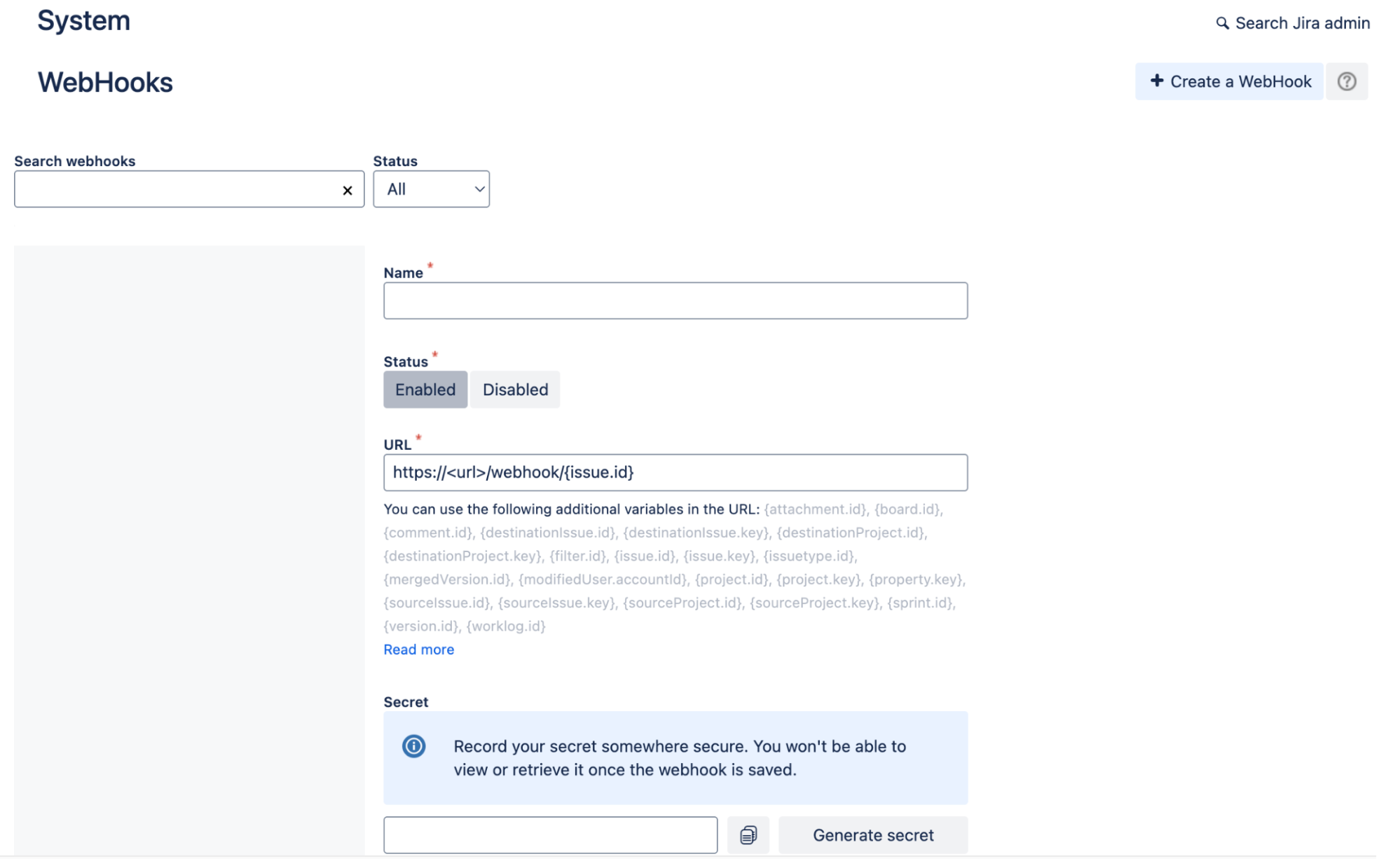

- 登入 Jira 管理控制台。

- 點按「Settings」(設定),然後選取「System」(系統)。

- 在「System settings」(系統設定) 窗格中,選取「Webhook」。

- 點按「Create a webhook」(建立 Webhook)。如要進一步瞭解 Webhook,請參閱「Webhook」。

- 為 Webhook 取名。

- 將「Status」(狀態) 設為「

Enabled」。 - 在「URL」(網址) 欄位中,貼上從 Gemini Enterprise 複製的網址,並附加

/{issue.id}。 在「Secret」(密鑰) 欄位中,輸入您在 Gemini Enterprise 中產生 Webhook 網址時輸入的值。

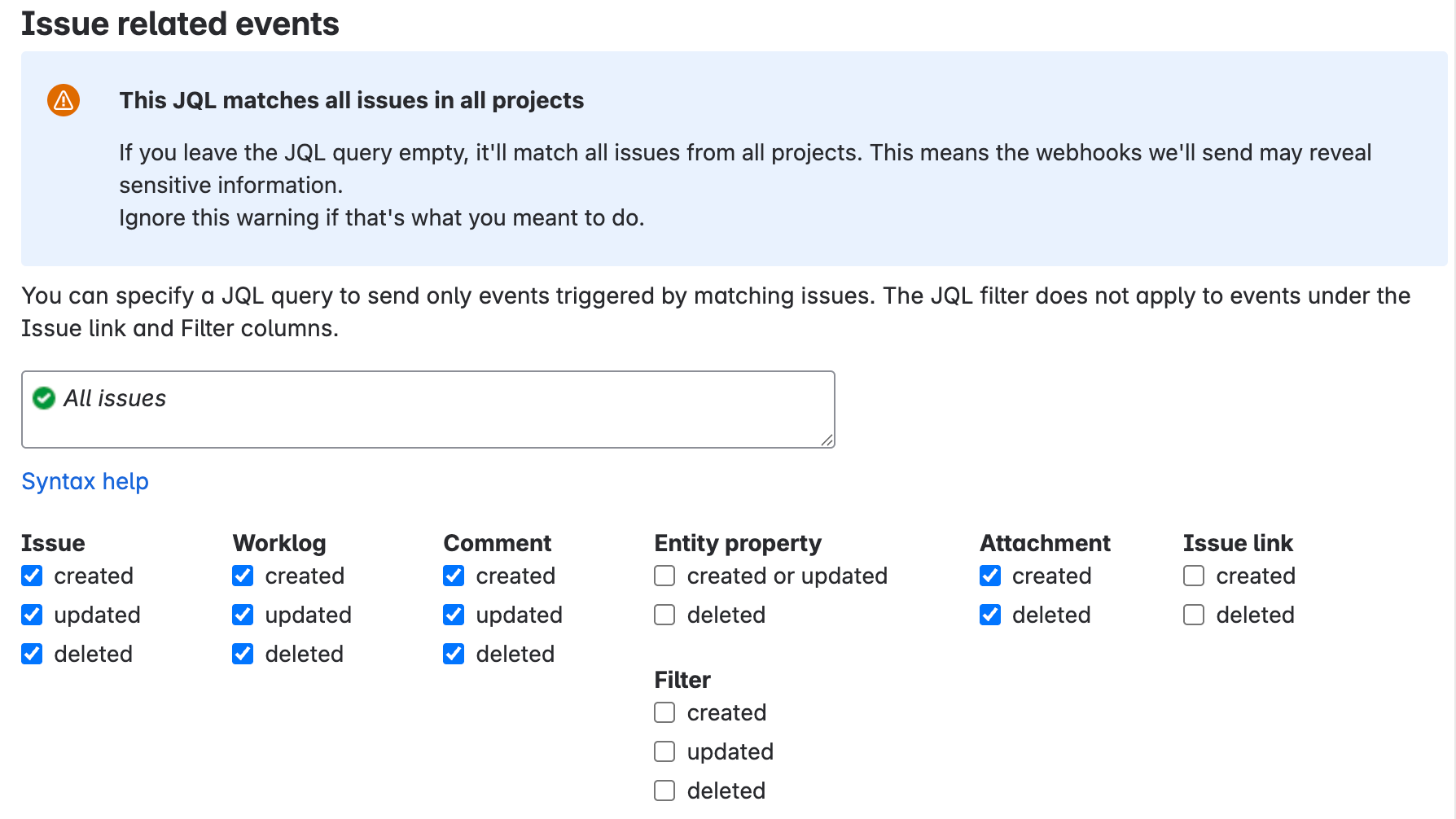

Webhook 在「Issue related events」(問題相關事件)部分,選取下列選項:

實體 已建立 已更新 已刪除 問題 是 是 是 工作記錄 是 是 是 註解 是 是 是 附件 是 否 是

與問題相關的事件 在「Project related events」(專案相關事件) 部分,選取「Project」(專案) 實體的「created」(已建立)、「updated」(已更新) 和「deleted」(已刪除) 核取方塊。

點選「建立」。

錯誤訊息

下表說明將 Jira Cloud 連線至 Gemini Enterprise 時,可能會出現的常見錯誤訊息、說明和解決方式。

| 錯誤代碼 | 錯誤訊息 | 說明 | 疑難排解 |

|---|---|---|---|

| JIRA_INVALID_AUTH_1 | OAuth 設定失敗。 | 權杖重新整理呼叫發生問題,可能與憑證、密鑰管理員或連線有關。 | 完整錯誤訊息中會詳細說明例外狀況。可能的原因與解決方法包括:

|

| JIRA_INVALID_AUTH_2 | 驗證失敗。 | 使用者帳戶的 API 存取權限不足,因此連接器無法透過 Jira Cloud 進行驗證。 | 使用「管理員」憑證,重新驗證資料儲存庫。 |

| JIRA_MISSING_PERMISSION_1 | 非管理員使用者無權取得問題安全性配置。 | 不具「管理員」權限的使用者帳戶嘗試擷取問題安全性配置。 | 將必要「管理員」權限授予使用者帳戶。 |

| JIRA_MISSING_PERMISSION_2 | 非管理員使用者無法取得權限配置。 | 不具「管理員」權限的使用者帳戶嘗試擷取權限配置。 | 將必要「管理員」權限授予使用者帳戶。 |

| JIRA_MISSING_PERMISSION_3 | 擷取專案權限時發生問題。 | 不具「管理員」權限的使用者帳戶嘗試擷取專案詳細資料。 | 將必要「管理員」權限授予使用者帳戶。 |

| JIRA_IO_CONNECTION | 連線至 Jira 時發生問題。 | 連接器無法連線至 Jira Cloud 執行個體,也就是無法與 Jira 伺服器建立或維持通訊。 | 驗證 Jira 網址,並交叉檢查驗證憑證。確認 Jira 執行個體運作正常,且 API 權杖或 OAuth 範圍已授予必要權限。 |

| JIRA_INVALID_INSTANCE_ID | 無法從 Jira 執行個體擷取必要詳細資料。請檢查 Jira 執行個體 ID。Jira 執行個體 ID 必須是 UUID。 | 由於提供的 Jira Cloud 執行個體 ID 無效,系統無法從 Jira 執行個體擷取必要詳細資料。Jira 執行個體 ID 必須是 UUID。 | 請確認您輸入的執行個體 ID 是正確的 UUID。 |

已知限制

如果是非結構化資料,每種媒體類型都有不同的限制。詳情請參閱「準備自訂資料來源的資料」。

如果是結構化資料,每份文件的大小不得超過 500 KB。

無法為具有特定非空白角色的應用程式角色授予

Browse project或安全層級權限。系統不支援依據使用者自訂欄位或群組自訂欄位決定的文件權限。

Jira Cloud 不允許設定任何工作記錄層級的限制。

Jira Cloud 不會為超過 2,000 頁的 PDF 附件建立索引。

新增至私人附註的連結不會沿用附註的存取限制 (ACL)。

系統只會擷取 Jira Cloud 問題的前 20 則留言。

無法擷取衝刺資料表。

舊版使用者管理模型不支援與 Jira Cloud 整合。系統僅支援集中式使用者管理模式。詳情請參閱「Atlassian 組織整合指南」。

後續步驟

如要將資料儲存庫連結至應用程式,請按照「建立應用程式」中的步驟,建立應用程式並選取資料儲存庫。

如要在設定應用程式和資料儲存庫後,預覽搜尋結果的顯示方式,請參閱「預覽搜尋結果」。

如要為資料儲存庫啟用警告,請參閱「為第三方資料儲存庫設定警告」。