Cloud Composer 3 | Cloud Composer 2 | Cloud Composer 1

Esta página descreve como usar o KubernetesPodOperator para implementar pods do Kubernetes do Cloud Composer no cluster do Google Kubernetes Engine que faz parte do seu ambiente do Cloud Composer.

O KubernetesPodOperator inicia pods do Kubernetes no cluster do seu ambiente. Em comparação, os operadores do Google Kubernetes Engine executam pods do Kubernetes num cluster especificado, que pode ser um cluster separado não relacionado com o seu ambiente. Também pode criar e eliminar clusters através dos operadores do Google Kubernetes Engine.

O KubernetesPodOperator é uma boa opção se precisar de:

- Dependências personalizadas do Python que não estão disponíveis através do repositório público PyPI.

- Dependências binárias que não estão disponíveis na imagem de trabalho do Cloud Composer padrão.

Antes de começar

- Recomendamos que use a versão mais recente do Cloud Composer. No mínimo, esta versão tem de ser suportada como parte da política de descontinuação e apoio técnico.

- Certifique-se de que o seu ambiente tem recursos suficientes. O lançamento de pods num ambiente com poucos recursos pode causar erros no Airflow worker e no Airflow scheduler.

Configure os recursos do ambiente do Cloud Composer

Quando cria um ambiente do Cloud Composer, especifica os respetivos parâmetros de desempenho, incluindo os parâmetros de desempenho do cluster do ambiente. O lançamento de pods do Kubernetes no cluster do ambiente pode causar concorrência pelos recursos do cluster, como a CPU ou a memória. Uma vez que o programador e os trabalhadores do Airflow estão no mesmo cluster do GKE, os programadores e os trabalhadores não funcionam corretamente se a concorrência resultar na falta de recursos.

Para evitar a escassez de recursos, tome uma ou mais das seguintes medidas:

- (Recomendado) Crie um node pool

- Aumente o número de nós no seu ambiente

- Especifique o tipo de máquina adequado

Crie um node pool

A forma preferencial de evitar a escassez de recursos no ambiente do Cloud Composer é criar um novo conjunto de nós e configurar pods do Kubernetes para execução apenas com recursos desse conjunto.

Consola

Na Google Cloud consola, aceda à página Ambientes.

Clique no nome do seu ambiente.

Na página Detalhes do ambiente, aceda ao separador Configuração do ambiente.

Na secção Recursos > Cluster do GKE, siga o link ver detalhes do cluster.

Crie um node pool conforme descrito em Adicionar um node pool.

gcloud

Determine o nome do cluster do seu ambiente:

gcloud composer environments describe ENVIRONMENT_NAME \ --location LOCATION \ --format="value(config.gkeCluster)"Substituição:

ENVIRONMENT_NAMEcom o nome do ambiente.LOCATIONcom a região onde o ambiente está localizado.

O resultado contém o nome do cluster do seu ambiente. Por exemplo, pode ser

europe-west3-example-enviro-af810e25-gke.Crie um node pool conforme descrito em Adicionar um node pool.

Aumente o número de nós no seu ambiente

Aumentar o número de nós no seu ambiente do Cloud Composer aumenta a capacidade de computação disponível para as suas cargas de trabalho. Este aumento não fornece recursos adicionais para tarefas que requerem mais CPU ou RAM do que o tipo de máquina especificado.

Para aumentar a contagem de nós, atualize o seu ambiente.

Especifique o tipo de máquina adequado

Durante a criação do ambiente do Cloud Composer, pode especificar um tipo de máquina. Para garantir os recursos disponíveis, especifique um tipo de máquina para o tipo de computação que ocorre no seu ambiente do Cloud Composer.

Configuração mínima

Para criar um KubernetesPodOperator, apenas são necessários os parâmetros name, image do Pod a usar e task_id. O /home/airflow/composer_kube_config

contém credenciais para autenticar no GKE.

Airflow 2

Fluxo de ar 1

Configuração da afinidade de agrupamentos

Quando configura o parâmetro affinity no KubernetesPodOperator, controla em que nós agendar os pods, como nós apenas num node pool específico. Neste exemplo, o operador é executado apenas em conjuntos de nós denominados pool-0 e pool-1. Os nós do ambiente do Cloud Composer 1 estão no

default-pool, pelo que os seus pods não são executados nos nós do seu ambiente.

Airflow 2

Fluxo de ar 1

Conforme o exemplo está configurado, a tarefa falha. Se analisar os registos, a tarefa falha porque os conjuntos de nós pool-0 e pool-1 não existem.

Para se certificar de que os agrupamentos de nós em values existem, faça qualquer uma das seguintes alterações de configuração:

Se criou um conjunto de nós anteriormente, substitua

pool-0epool-1pelos nomes dos seus conjuntos de nós e carregue novamente o DAG.Crie um node pool com o nome

pool-0oupool-1. Pode criar ambos, mas a tarefa só precisa de um para ser bem-sucedida.Substitua

pool-0epool-1pordefault-pool, que é o conjunto predefinido que o Airflow usa. Em seguida, carregue novamente o DAG.

Depois de fazer as alterações, aguarde alguns minutos para que o ambiente seja atualizado.

Em seguida, execute novamente a tarefa ex-pod-affinity e verifique se a tarefa ex-pod-affinity

é bem-sucedida.

Configuração adicional

Este exemplo mostra parâmetros adicionais que pode configurar no KubernetesPodOperator.

Consulte os seguintes recursos para mais informações:

Para ver informações sobre a utilização de segredos e ConfigMaps do Kubernetes, consulte o artigo Use segredos e ConfigMaps do Kubernetes.

Para obter informações sobre a utilização de modelos Jinja com o KubernetesPodOperator, consulte o artigo Utilize modelos Jinja.

Para obter informações sobre os parâmetros KubernetesPodOperator, consulte a referência do operador na documentação do Airflow.

Airflow 2

Fluxo de ar 1

Use modelos Jinja

O Airflow suporta modelos Jinja em DAGs.

Tem de declarar os parâmetros do Airflow necessários (task_id, name e image) com o operador. Conforme mostrado no exemplo seguinte, pode usar modelos de todos os outros parâmetros com o Jinja, incluindo cmds, arguments, env_vars e config_file.

O parâmetro env_vars no exemplo é definido a partir de uma

variável do Airflow denominada my_value. O DAG de exemplo

obtém o respetivo valor da variável de modelo vars no Airflow. O Airflow tem mais variáveis que dão acesso a diferentes tipos de informações. Por exemplo, pode usar a variável de modelo conf para aceder aos valores das opções de configuração do Airflow. Para mais informações e a lista de variáveis disponíveis no Airflow, consulte a referência de modelos na documentação do Airflow.

Sem alterar o DAG nem criar a variável env_vars, a tarefa ex-kube-templates no exemplo falha porque a variável não existe. Crie esta variável na IU do Airflow ou com a CLI do Google Cloud:

IU do Airflow

Aceda à IU do Airflow.

Na barra de ferramentas, selecione Administração > Variáveis.

Na página Variável de lista, clique em Adicionar um novo registo.

Na página Adicionar variável, introduza as seguintes informações:

- Tecla:

my_value - Val:

example_value

- Tecla:

Clique em Guardar.

Se o seu ambiente usar o Airflow 1, execute o seguinte comando:

Aceda à IU do Airflow.

Na barra de ferramentas, selecione Administração > Variáveis.

Na página Variáveis, clique no separador Criar.

Na página Variável, introduza as seguintes informações:

- Tecla:

my_value - Val:

example_value

- Tecla:

Clique em Guardar.

gcloud

Introduza o seguinte comando:

gcloud composer environments run ENVIRONMENT \

--location LOCATION \

variables set -- \

my_value example_value

Se o seu ambiente usar o Airflow 1, execute o seguinte comando:

gcloud composer environments run ENVIRONMENT \

--location LOCATION \

variables -- \

--set my_value example_value

Substituição:

ENVIRONMENTcom o nome do ambiente.LOCATIONcom a região onde o ambiente está localizado.

O exemplo seguinte demonstra como usar modelos Jinja com KubernetesPodOperator:

Airflow 2

Fluxo de ar 1

Use segredos e ConfigMaps do Kubernetes

Um segredo do Kubernetes é um objeto que contém dados confidenciais. Um ConfigMap do Kubernetes é um objeto que contém dados não confidenciais em pares de chave/valor.

No Cloud Composer 2, pode criar segredos e ConfigMaps através da CLI Google Cloud, da API ou do Terraform e, em seguida, aceder aos mesmos a partir do KubernetesPodOperator.

Acerca dos ficheiros de configuração YAML

Quando cria um segredo do Kubernetes ou um ConfigMap através da Google Cloud CLI e da API, fornece um ficheiro no formato YAML. Este ficheiro tem de seguir o mesmo formato que o usado pelos segredos e os mapas de configuração do Kubernetes. A documentação do Kubernetes fornece muitos exemplos de código de ConfigMaps e Secrets. Para começar, pode consultar a página Distribua credenciais de forma segura através de segredos e ConfigMaps.

Tal como nos segredos do Kubernetes, use a representação base64 quando definir valores nos segredos.

Para codificar um valor, pode usar o seguinte comando (esta é uma das muitas formas de obter um valor codificado em base64):

echo "postgresql+psycopg2://root:example-password@127.0.0.1:3306/example-db" -n | base64

Saída:

cG9zdGdyZXNxbCtwc3ljb3BnMjovL3Jvb3Q6ZXhhbXBsZS1wYXNzd29yZEAxMjcuMC4wLjE6MzMwNi9leGFtcGxlLWRiIC1uCg==

Os dois exemplos de ficheiros YAML seguintes são usados em exemplos mais adiante neste guia. Exemplo de ficheiro de configuração YAML para um secret do Kubernetes:

apiVersion: v1

kind: Secret

metadata:

name: airflow-secrets

data:

sql_alchemy_conn: cG9zdGdyZXNxbCtwc3ljb3BnMjovL3Jvb3Q6ZXhhbXBsZS1wYXNzd29yZEAxMjcuMC4wLjE6MzMwNi9leGFtcGxlLWRiIC1uCg==

Outro exemplo que demonstra como incluir ficheiros. Tal como no exemplo anterior, primeiro codifique o conteúdo de um ficheiro (cat ./key.json | base64) e, em seguida, faculte este valor no ficheiro YAML:

apiVersion: v1

kind: Secret

metadata:

name: service-account

data:

service-account.json: |

ewogICJ0eXBl...mdzZXJ2aWNlYWNjb3VudC5jb20iCn0K

Um exemplo de um ficheiro de configuração YAML para um ConfigMap. Não precisa de usar a representação base64 em ConfigMaps:

apiVersion: v1

kind: ConfigMap

metadata:

name: example-configmap

data:

example_key: example_value

Faça a gestão dos segredos do Kubernetes

No Cloud Composer 2, cria segredos através da CLI gcloud e do seguinte:kubectl

Obtenha informações sobre o cluster do seu ambiente:

Execute o seguinte comando:

gcloud composer environments describe ENVIRONMENT \ --location LOCATION \ --format="value(config.gkeCluster)"Substituição:

ENVIRONMENTcom o nome do seu ambiente.LOCATIONcom a região onde o ambiente do Cloud Composer está localizado.

O resultado deste comando usa o seguinte formato:

projects/<your-project-id>/zones/<zone-of-composer-env>/clusters/<your-cluster-id>.Para obter o ID do cluster do GKE, copie o resultado após

/clusters/(termina em-gke).Para obter a zona, copie o resultado depois de

/zones/.

Estabeleça ligação ao seu cluster do GKE com o seguinte comando:

gcloud container clusters get-credentials CLUSTER_ID \ --project PROJECT \ --zone ZONESubstituição:

CLUSTER_ID: o ID do cluster do ambiente.PROJECT_ID: o ID do projeto.ZONEcom a zona onde o cluster do ambiente está localizado.

Crie Secrets do Kubernetes:

Os comandos seguintes demonstram duas abordagens diferentes para criar segredos do Kubernetes. A abordagem

--from-literalusa pares de chave-valor. A abordagem--from-fileusa o conteúdo dos ficheiros.Para criar um segredo do Kubernetes fornecendo pares de chave-valor, execute o seguinte comando. Este exemplo cria um segredo denominado

airflow-secretsque tem um camposql_alchemy_conncom o valor detest_value.kubectl create secret generic airflow-secrets \ --from-literal sql_alchemy_conn=test_valuePara criar um segredo do Kubernetes fornecendo o conteúdo do ficheiro, execute o comando seguinte. Este exemplo cria um segredo denominado

service-accountque tem o camposervice-account.jsoncom o valor retirado do conteúdo de um ficheiro./key.jsonlocal.kubectl create secret generic service-account \ --from-file service-account.json=./key.json

Use segredos do Kubernetes nos seus DAGs

Este exemplo mostra duas formas de usar segredos do Kubernetes: como uma variável de ambiente e como um volume montado pelo pod.

O primeiro segredo, airflow-secrets, está definido

para uma variável de ambiente do Kubernetes denominada SQL_CONN (em vez de uma variável de ambiente do

Airflow ou do Cloud Composer).

O segundo segredo, service-account, monta service-account.json, um ficheiro com um token de conta de serviço, em /var/secrets/google.

Veja o aspeto dos objetos secretos:

Airflow 2

Fluxo de ar 1

O nome do primeiro segredo do Kubernetes é definido na variável secret_env.

Este Secret tem o nome airflow-secrets. O parâmetro deploy_type especifica que tem de ser exposto como uma variável de ambiente. O nome da variável de ambiente é SQL_CONN, conforme especificado no parâmetro deploy_target. Por último, o valor da variável de ambiente SQL_CONN é definido para o valor da chave sql_alchemy_conn.

O nome do segundo secret do Kubernetes é definido na variável secret_volume. Este Secret tem o nome service-account. É exposto como um volume, conforme especificado no parâmetro deploy_type. O caminho do ficheiro a

montar, deploy_target, é /var/secrets/google. Por fim, o key do segredo armazenado no deploy_target é service-account.json.

Veja o aspeto da configuração do operador:

Airflow 2

Fluxo de ar 1

Informações sobre o fornecedor do Kubernetes da CNCF

O KubernetesPodOperator é implementado no fornecedor apache-airflow-providers-cncf-kubernetes.

Para ver notas de lançamento detalhadas do fornecedor do CNCF Kubernetes, consulte o Website do fornecedor do CNCF Kubernetes.

Versão 6.0.0

Na versão 6.0.0 do pacote do fornecedor CNCF Kubernetes, a ligação kubernetes_default é usada por predefinição no KubernetesPodOperator.

Se especificou uma ligação personalizada na versão 5.0.0, esta ligação personalizada

continua a ser usada pelo operador. Para voltar a usar a ligação kubernetes_default, é recomendável ajustar os DAGs em conformidade.

Versão 5.0.0

Esta versão introduz algumas alterações incompatíveis com versões anteriores

em comparação com a versão 4.4.0. As mais importantes estão relacionadas com a ligação kubernetes_default, que não é usada na versão 5.0.0.

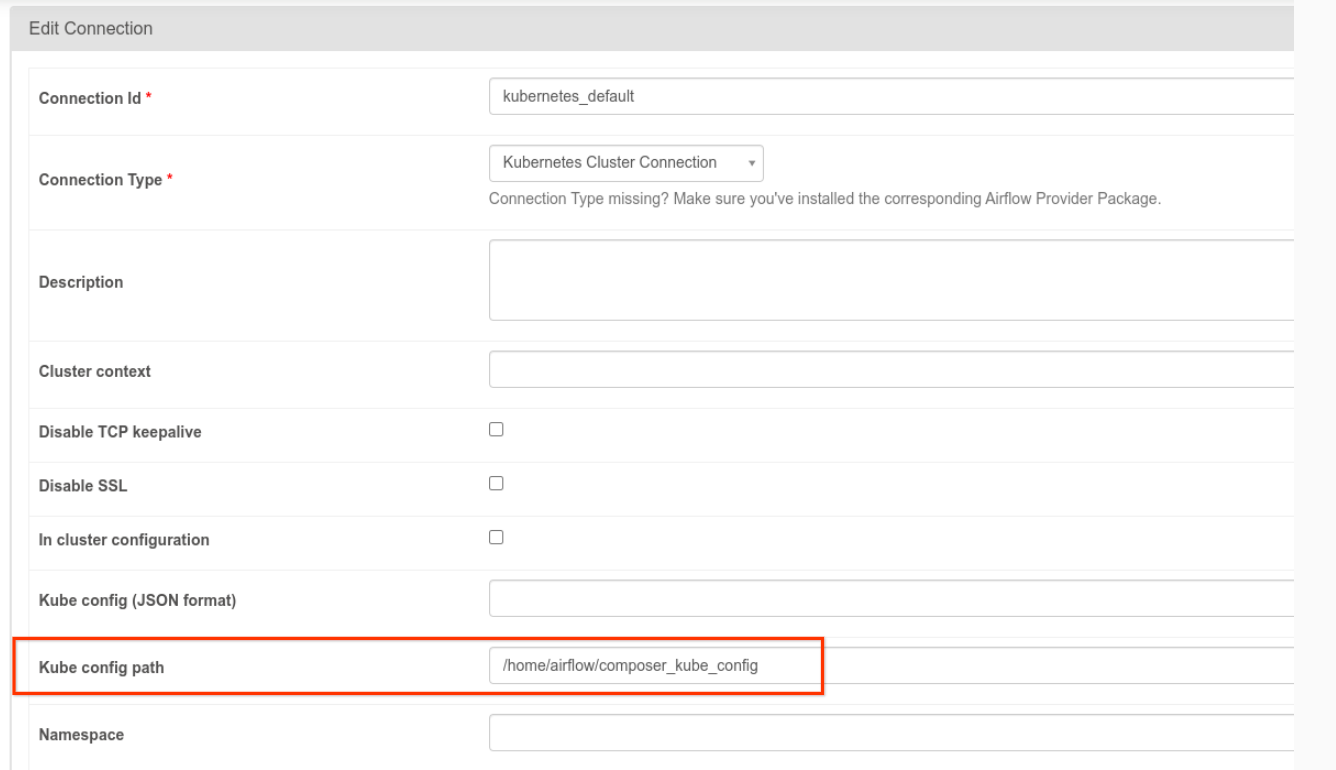

- A associação

kubernetes_defaulttem de ser modificada. O caminho de configuração do Kubernetes tem de estar definido como/home/airflow/composer_kube_config(conforme mostrado na figura seguinte). Em alternativa, tem de adicionarconfig_fileà configuração do KubernetesPodOperator (conforme mostrado no exemplo de código seguinte).

- Modifique o código de uma tarefa com KubernetesPodOperator da seguinte forma:

KubernetesPodOperator(

# config_file parameter - can be skipped if connection contains this setting

config_file="/home/airflow/composer_kube_config",

# definition of connection to be used by the operator

kubernetes_conn_id='kubernetes_default',

...

)

Para mais informações acerca da versão 5.0.0, consulte as notas de lançamento do fornecedor do CNCF Kubernetes.

Resolução de problemas

Esta secção oferece sugestões para resolver problemas comuns do KubernetesPodOperator:

Ver registos

Ao resolver problemas, pode verificar os registos pela seguinte ordem:

Registos de tarefas do Airflow:

Na Google Cloud consola, aceda à página Ambientes.

Na lista de ambientes, clique no nome do seu ambiente. É apresentada a página Detalhes do ambiente.

Aceda ao separador DAGs.

Clique no nome do DAG e, de seguida, clique na execução do DAG para ver os detalhes e os registos.

Registos do programador do Airflow:

Aceda à página Detalhes do ambiente.

Aceda ao separador Registos.

Inspecione os registos do programador do Airflow.

Registos de pods na Google Cloud consola, em cargas de trabalho do GKE. Estes registos incluem o ficheiro YAML de definição do pod, os eventos do pod e os detalhes do pod.

Códigos de retorno diferentes de zero

Quando usar o KubernetesPodOperator (e o GKEStartPodOperator), o código de retorno do ponto de entrada do contentor determina se a tarefa é considerada bem-sucedida ou não. Os códigos de retorno diferentes de zero indicam uma falha.

Um padrão comum é executar um script de shell como o ponto de entrada do contentor para agrupar várias operações no contentor.

Se estiver a escrever um script deste tipo, recomendamos que inclua o comando set -e na parte superior do script para que os comandos com falhas no script terminem o script e propaguem a falha para a instância da tarefa do Airflow.

Limites de tempo de agrupamentos

O limite de tempo predefinido para KubernetesPodOperator é de 120 segundos, o que pode resultar em limites de tempo que ocorrem antes da transferência de imagens maiores. Pode aumentar o tempo limite alterando o parâmetro startup_timeout_seconds quando cria o KubernetesPodOperator.

Quando um Pod excede o limite de tempo, o registo específico da tarefa está disponível na IU do Airflow. Por exemplo:

Executing <Task(KubernetesPodOperator): ex-all-configs> on 2018-07-23 19:06:58.133811

Running: ['bash', '-c', u'airflow run kubernetes-pod-example ex-all-configs 2018-07-23T19:06:58.133811 --job_id 726 --raw -sd DAGS_FOLDER/kubernetes_pod_operator_sample.py']

Event: pod-name-9a8e9d06 had an event of type Pending

...

...

Event: pod-name-9a8e9d06 had an event of type Pending

Traceback (most recent call last):

File "/usr/local/bin/airflow", line 27, in <module>

args.func(args)

File "/usr/local/lib/python2.7/site-packages/airflow/bin/cli.py", line 392, in run

pool=args.pool,

File "/usr/local/lib/python2.7/site-packages/airflow/utils/db.py", line 50, in wrapper

result = func(*args, **kwargs)

File "/usr/local/lib/python2.7/site-packages/airflow/models.py", line 1492, in _run_raw_task

result = task_copy.execute(context=context)

File "/usr/local/lib/python2.7/site-packages/airflow/contrib/operators/kubernetes_pod_operator.py", line 123, in execute

raise AirflowException('Pod Launching failed: {error}'.format(error=ex))

airflow.exceptions.AirflowException: Pod Launching failed: Pod took too long to start

Os tempos limite dos pods também podem ocorrer quando a conta de serviço do Cloud Composer não tem as autorizações do IAM necessárias para realizar a tarefa em questão. Para verificar isto, procure erros ao nível do pod através dos painéis de controlo do GKE para ver os registos da sua carga de trabalho específica ou use o Cloud Logging.

Falha ao estabelecer uma nova ligação

A atualização automática está ativada por predefinição nos clusters do GKE. Se um node pool estiver num cluster que está a ser atualizado, pode ver o seguinte erro:

<Task(KubernetesPodOperator): gke-upgrade> Failed to establish a new

connection: [Errno 111] Connection refused

Para verificar se o cluster está a ser atualizado, na Google Cloud consola, aceda à página Clusters Kubernetes e procure o ícone de carregamento junto ao nome do cluster do seu ambiente.