Migrer de l'API CrowdStrike Detects vers l'API Alerts

Cette section explique comment migrer votre configuration pour utiliser l'API Alerts et éviter toute interruption de l'ingestion de vos données.

Qui est concerné ?

Cette modification vous concerne si vous remplissez les deux conditions suivantes :

- Vous disposez de flux de données actifs utilisant le connecteur d'API CrowdStrike Detection Cloud Monitoring, qui correspond au type de journal

CS_DETECTS. - Le client API CrowdStrike que vous avez configuré pour ce flux ne dispose pas des droits de lecture pour les alertes.

Pour éviter toute interruption de service, effectuez l'une des procédures suivantes avant le 30 septembre 2025.

- Option 1 : Mettre à jour les autorisations de votre client API CrowdStrike existant (recommandé)

- Option 2 : Créer et utiliser un nouveau client API CrowdStrike

Option 1 : Mettre à jour les autorisations de votre client API CrowdStrike existant (recommandé)

Cette approche ne nécessite des modifications de configuration que dans votre console CrowdStrike Falcon. Elle a le moins d'impact sur les règles de détection existantes qui font référence au type de journal CS_DETECTS.

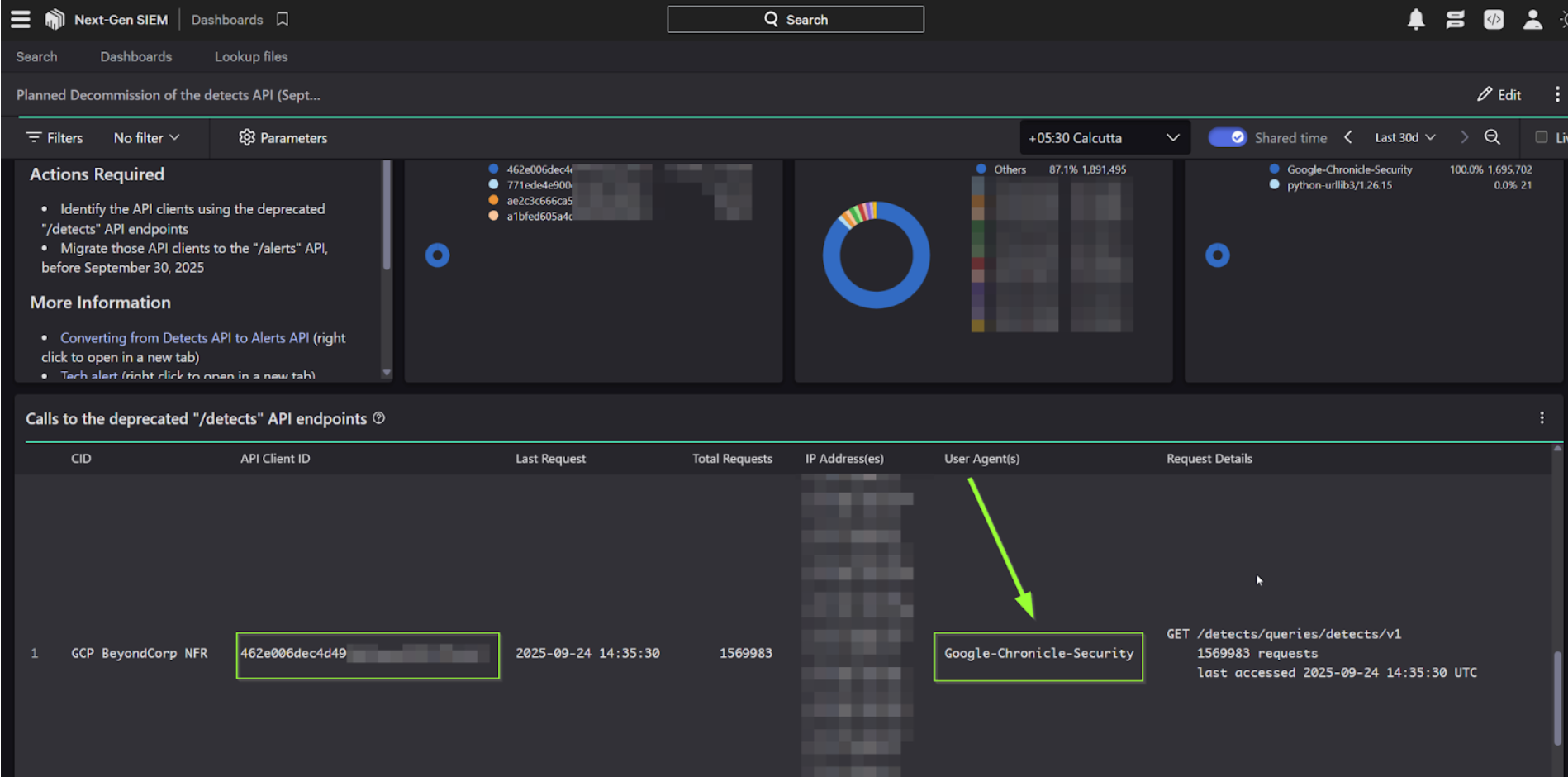

Avant de commencer, identifiez les clients API à l'aide de l'API Detects. CrowdStrike fournit un tableau de bord pour vous aider à identifier les clients API qui utilisent des points de terminaison obsolètes. Les clients d'API utilisés par le flux de surveillance de la détection Google SecOps ont une chaîne d'agent utilisateur qui commence par Google-Chronicle-Security.

Pour configurer et utiliser le tableau de bord, procédez comme suit :

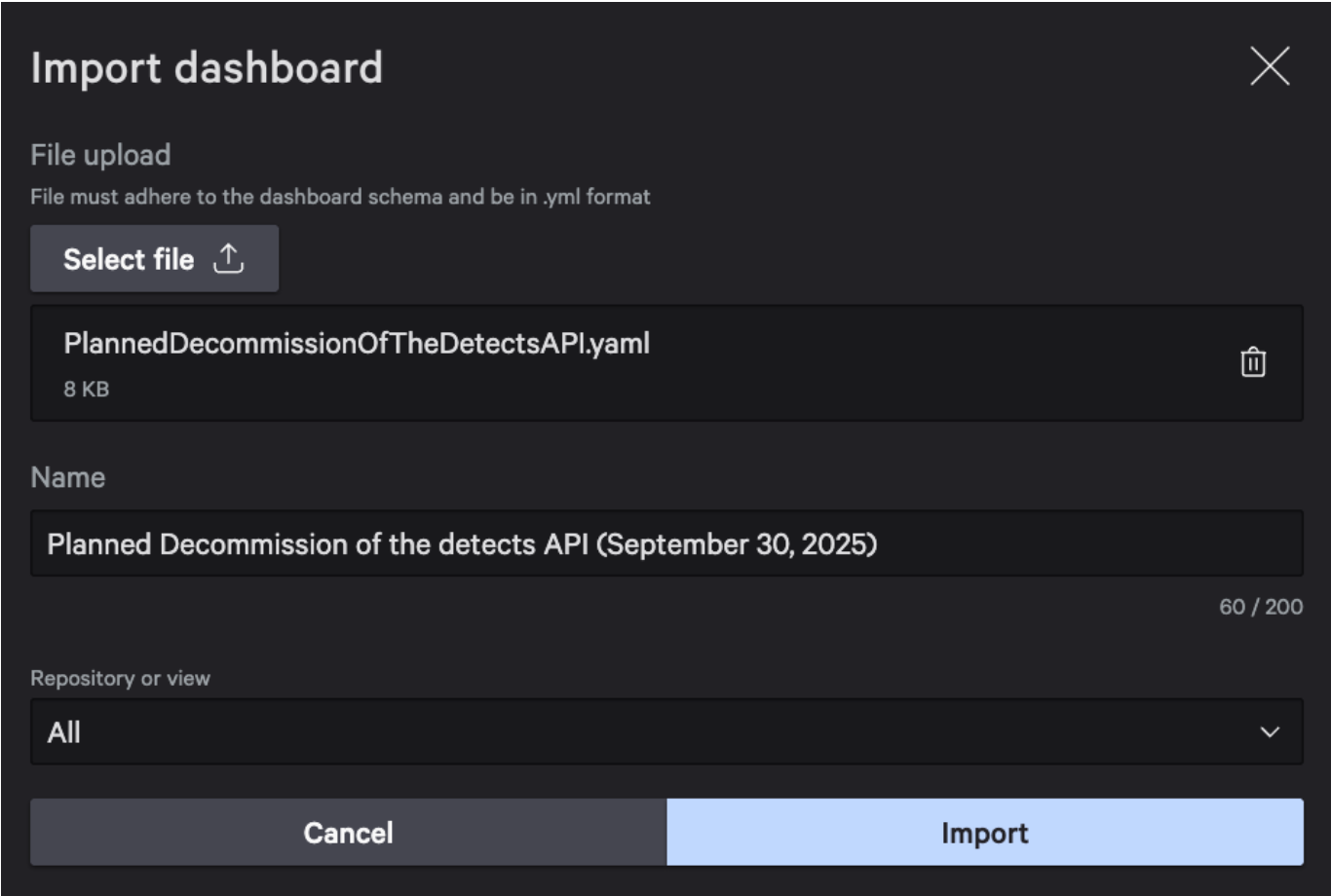

- Accédez à l'article d'assistance CrowdStrike et téléchargez le fichier YAML intitulé PlannedDecommissionofthedetectsAPI(September30,2025), joint en bas de la page.

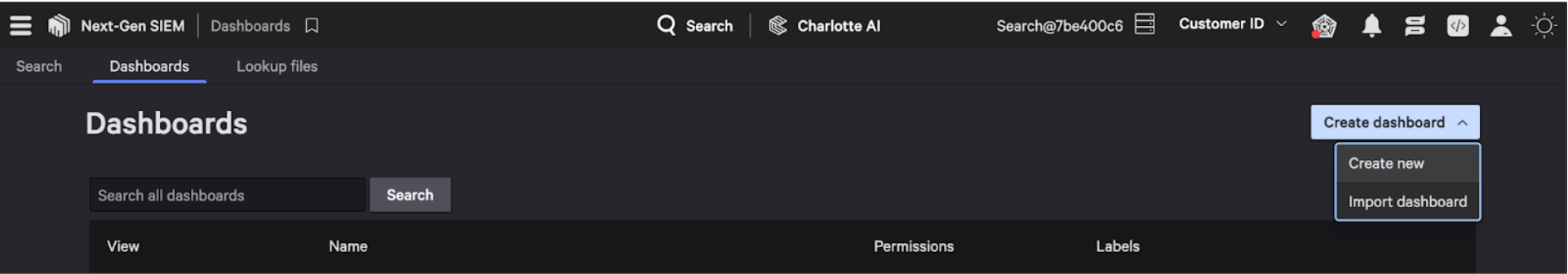

- Dans la console Falcon, accédez à SIEM nouvelle génération > Gestion des journaux > Tableaux de bord.

- Dans la liste Créer un tableau de bord, sélectionnez Créer.

- Cliquez sur Importer des tableaux de bord.

- Importez le fichier YAML que vous avez téléchargé.

- Dans le tableau de bord, accédez au tableau Appels aux points de terminaison d'API "/detects" obsolètes. Ce tableau liste les ID client de tous les clients API appelant le point de terminaison obsolète.

- Pour chaque ID client d'API identifié à l'étape précédente, accordez l'autorisation de lecture pour les alertes, comme indiqué dans l'image.

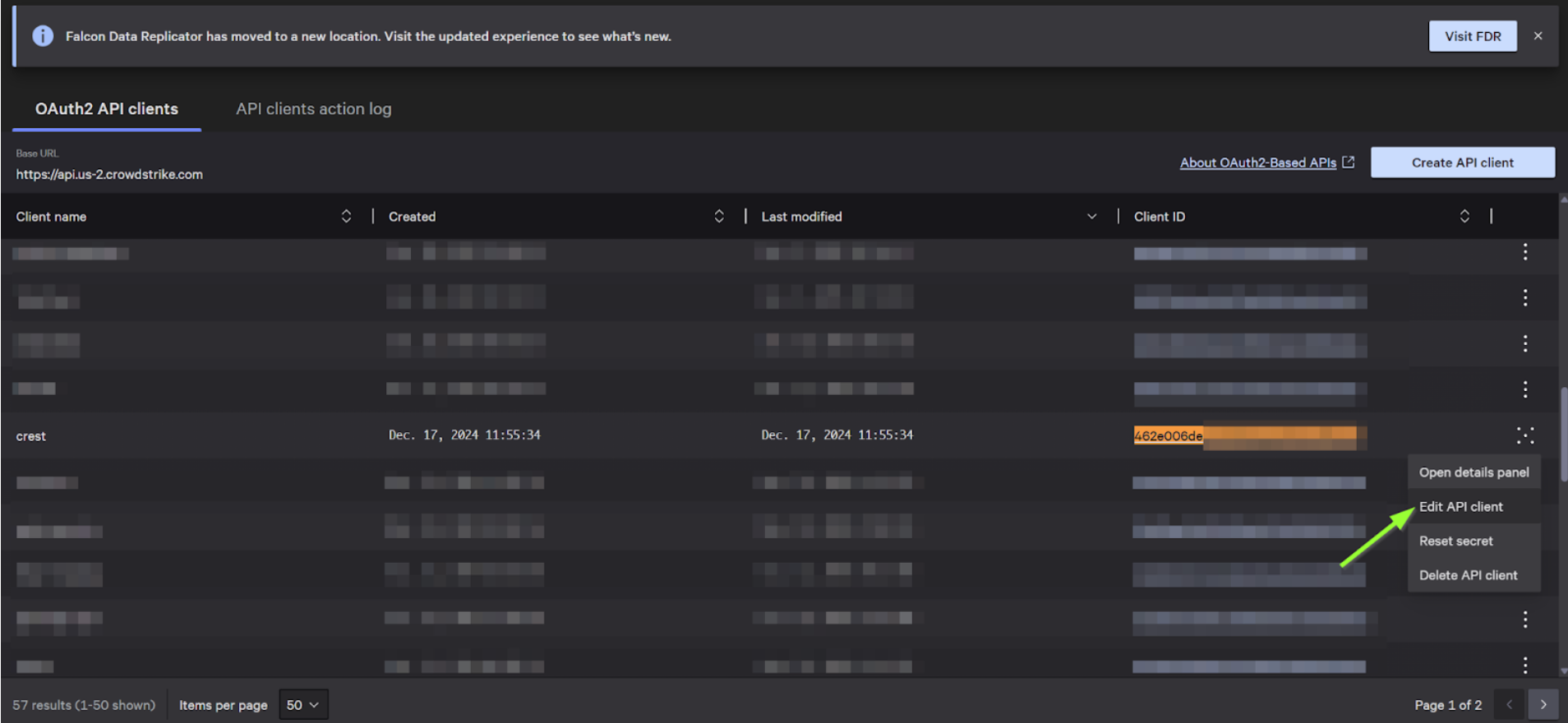

- Dans la console Falcon, accédez à l'onglet Clients API OAuth2. Vous devrez peut-être parcourir plusieurs pages pour trouver un ID client spécifique.

- Sélectionnez le client API que vous souhaitez modifier, puis cliquez sur Modifier le client API.

- Dans le tableau du formulaire Modifier le client API, cochez la case Lire pour les alertes.

- Cliquez sur Mettre à jour les informations sur le client.

Vérifiez les modifications pour vous assurer que la migration a réussi.

- Vérifiez que vos flux CrowdStrike dans Google SecOps continuent de recevoir des données.

- Vérifiez à nouveau le tableau de bord dans la console Falcon au bout de 30 minutes. Le tableau de bord ne doit plus enregistrer d'appels à l'API Detects à partir des ID client mis à jour.

Option 2 : Créer et utiliser un client API CrowdStrike

Utilisez cette option si vous avez du mal à identifier vos ID client d'API existants.

Le connecteur Google SecOps pour le type de journal CS_DETECTS tente automatiquement d'utiliser l'API Alerts en premier. Si les autorisations requises sont manquantes, il utilise l'API Detects. En créant un client avec les autorisations appropriées, vous pouvez vous assurer que le connecteur utilise la nouvelle API Alerts.

- Dans la console CrowdStrike Falcon, accédez à la section Clients API OAuth2.

- Cliquez sur Créer un client API.

- Dans le tableau du formulaire Créer un client API, cochez la case Lire pour les alertes.

- Dans le formulaire API client created (Client API créé), copiez les informations des champs Client ID (ID client), Secret (Code secret) et Base URL (URL de base).

- Dans Google SecOps, accédez à Paramètres SIEM > Flux.

- Recherchez votre flux de surveillance des détections CrowdStrike (

CS_DETECTS), puis cliquez sur Modifier le flux. - Remplacez les identifiants existants par l'ID client et le code secret du client que vous avez copiés depuis la console Falcon.

- Vérifiez la configuration de votre flux, puis cliquez sur Envoyer.

- Répétez ces étapes pour chaque flux

CS_DETECTSdans toutes vos instances Google SecOps.

Vérifier les modifications

Après avoir mis à jour le flux, vérifiez que la migration a réussi :

- Vérifiez que votre flux CrowdStrike dans Google SecOps continue de recevoir des données.

- Consultez le tableau de bord dans la console Falcon, comme décrit dans la méthode recommandée. Le tableau de bord ne devrait plus enregistrer d'appels à l'API Detects.

Pour en savoir plus, consultez l'avis officiel de désactivation de CrowdStrike.

Obsolescence de l'API CrowdStrike Detections dans l'intégration SOAR

L'intégration CrowdStrike Falcon SOAR utilisait l'API Detections dans ses actions et connecteurs. L'arrêt de cette API par CrowdStrike affecte les actions et connecteurs suivants :

- Ajouter un commentaire à la détection

- Détection de proximité

- Détection des mises à jour

- CrowdStrike : connecteur de détections

L'intégration SOAR CrowdStrike est déjà compatible avec l'API Alerts, qui remplace l'API Detections. Pour utiliser la nouvelle API Alerts, vous devez effectuer les opérations suivantes :

- Installez le connecteur CrowdStrike – Alerts.

- Mettez à jour les playbooks pour utiliser les actions Mettre à jour l'alerte et Ajouter un commentaire à l'alerte.

Vous avez encore besoin d'aide ? Obtenez des réponses de membres de la communauté et de professionnels Google SecOps.