En esta página se explica cómo conceder y revocar permisos a la cuenta de servicio predeterminada de Cloud Build.

Ten en cuenta que la cuenta de servicio antigua de Cloud Build recibe automáticamente el rol Cuenta de servicio de Cloud Build del proyecto. La cuenta de servicio predeterminada de Compute Engine no incluye este rol. Puedes conceder más permisos a la cuenta de servicio que estés usando.

Antes de empezar

- Consulta los roles y permisos de Cloud Build.

- Consulta el artículo sobre la cuenta de servicio predeterminada de Cloud Build.

Asignar un rol a la cuenta de servicio predeterminada de Cloud Build mediante la página Configuración

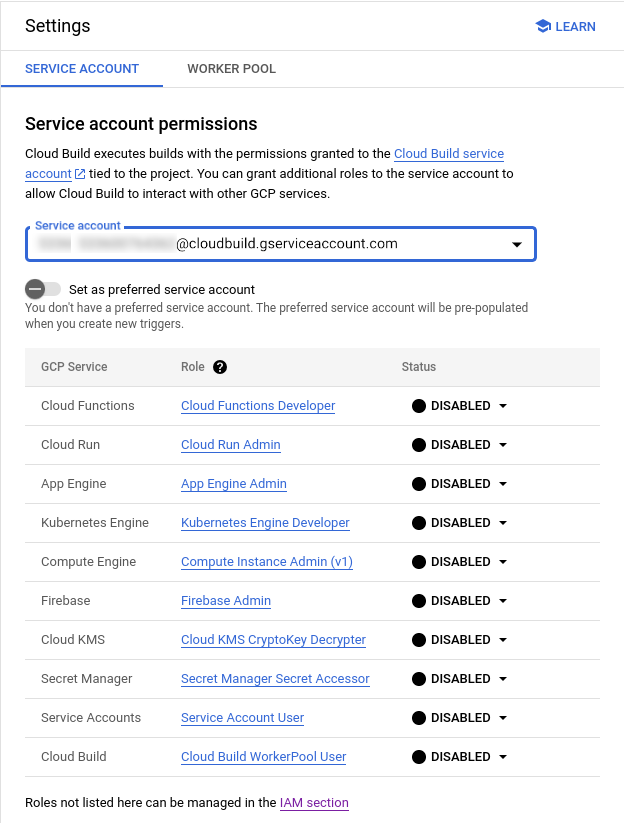

Puedes asignar determinados roles de IAM de uso habitual a la cuenta de servicio predeterminada de Cloud Build mediante la página Configuración de Cloud Build de la Google Cloud consola:

Abre la página Configuración de Cloud Build:

Abre la página Configuración de Cloud Build

Verás la página Permisos de cuenta de servicio:

Utilice el menú desplegable para seleccionar la cuenta de servicio que quiera actualizar.

Cambia el estado del rol que quieras añadir a Habilitar.

Conceder un rol a la cuenta de servicio predeterminada de Cloud Build mediante la página IAM

Si el rol que quieres asignar no aparece en la página Configuración de Cloud Build de la consola de Google Cloud , usa la página Gestión de identidades y accesos para asignarlo:

Abre la página de gestión de identidades y accesos:

Selecciona tu proyecto de Google Cloud .

Encima de la tabla de permisos, marca la casilla Incluir concesiones de roles proporcionadas por Google.

Verá que aparecen más filas en la tabla de permisos.

En la tabla de permisos, busca tu cuenta de servicio predeterminada de Cloud Build.

Haz clic en el icono del lápiz.

Selecciona el rol que quieras asignar a la cuenta de servicio de Cloud Build.

Haz clic en Guardar.

Revocar un rol de la cuenta de servicio de Cloud Build

Abre la página de gestión de identidades y accesos:

Selecciona tu proyecto de Google Cloud .

Encima de la tabla de permisos, marca la casilla Incluir concesiones de roles proporcionadas por Google.

Verá que aparecen más filas en la tabla de permisos.

En la tabla de permisos, busca tu cuenta de servicio predeterminada de Cloud Build.

Haz clic en el icono del lápiz.

Busca el rol que quieras revocar y haz clic en el icono de papelera situado junto a él.

Asignar un rol al agente de servicio de Cloud Build

Además de la cuenta de servicio predeterminada de Cloud Build, Cloud Build tiene un agente de servicio de Cloud Build que permite que otros Google Cloud servicios accedan a tus recursos. Después de habilitar la API Cloud Build, el agente de servicio se crea automáticamente en elGoogle Cloud proyecto. El agente de servicio tiene el siguiente formato, donde PROJECT_NUMBER es el número de tu proyecto.

service-PROJECT_NUMBER@gcp-sa-cloudbuild.iam.gserviceaccount.com

Para ver el agente de servicio de un proyecto, ve a la página Gestión de identidades y accesos de la consola y selecciona la casilla Mostrar cuentas de servicio gestionadas por Google. Google Cloud

Si has revocado por error el rol del agente de servicio de Cloud Build en tu proyecto, puedes concedérselo manualmente siguiendo estos pasos:

Consola

Abre la página IAM en la Google Cloud consola:

Haz clic en Conceder acceso.

Añade la siguiente entidad de seguridad, donde

PROJECT_NUMBERes el número de tu proyecto:service-PROJECT_NUMBER@gcp-sa-cloudbuild.iam.gserviceaccount.comSelecciona Agentes de servicio > Agente de servicio de Cloud Build como rol.

Haz clic en Guardar.

gcloud

Asigna el rol de roles/cloudbuild.serviceAgent de IAM al agente de servicio de Cloud Build:

gcloud projects add-iam-policy-binding PROJECT_ID \

--member="serviceAccount:service-PROJECT_NUMBER@gcp-sa-cloudbuild.iam.gserviceaccount.com" \

--role="roles/cloudbuild.serviceAgent"

Sustituye los valores de marcador de posición del comando por los siguientes:

PROJECT_ID: el ID del proyectoPROJECT_NUMBER: el número de proyecto

Siguientes pasos

- Consulta información sobre las cuentas de servicio especificadas por los usuarios.

- Consulta información detallada sobre las cuentas de servicio.

- Consulta información sobre cómo configurar el acceso a los recursos de Cloud Build.

- Consulta los permisos necesarios para ver los registros de compilación.