Google Cloud のセキュリティの概要

Google Cloud Japan Team

※この投稿は米国時間 2022 年 6 月 22 日に、Google Cloud blog に投稿されたものの抄訳です。

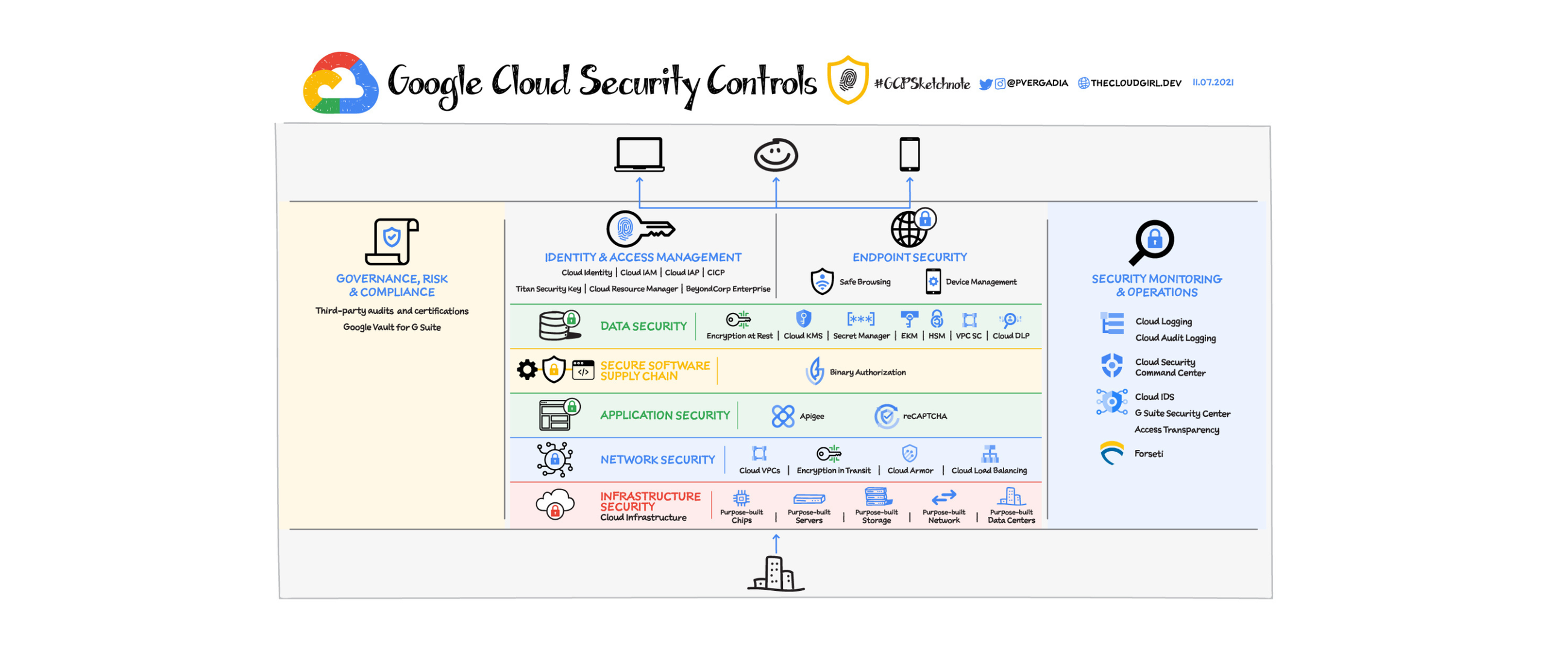

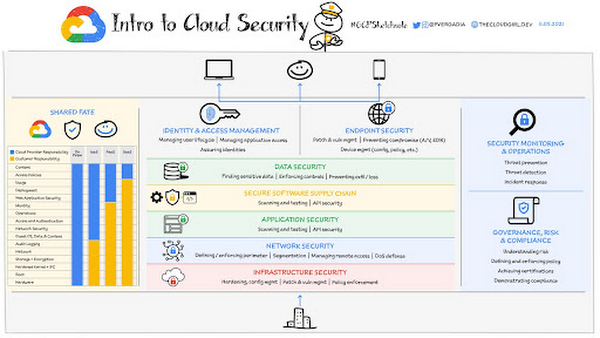

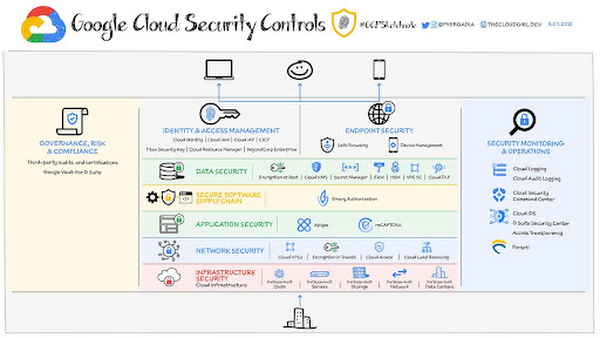

クラウド セキュリティについて考えるとき、インフラストラクチャ、ネットワーク、データ、アプリケーションの保護、ID とアクセスの管理など、多くの責任範囲が存在します。また、セキュリティ運用やガバナンス、リスクおよびコンプライアンスの管理のための継続的なプロセスもあります。しかし、お客様にとってクラウド上でアプリケーションを構築する最大のメリットは、クラウド プロバイダとセキュリティの責任を共有することです。

責任の共有と運命の共有

クラウドのセキュリティには協力関係が必要です。通常、クラウド プロバイダが基盤となるクラウド インフラストラクチャのセキュリティに責任を持ち、お客様がクラウド上にデプロイするアプリケーションのセキュリティに責任を持つという責任共有モデルで運用されます。これにより、アプリケーションやビジネスに必須であるセキュリティ管理の実装に必要な柔軟性とコントロールが提供されます。ユースケースに応じて、機密性の高いデータやプロジェクトへのアクセスを制限したり、公開アプリケーションを選択的にデプロイしたりできます。

Google Cloud は、こうした責任共有モデルの基本を超えて、運命の共有に基づく運用モデルの構築に尽力しています。運命の共有とは、お客様のために安全なランディング ゾーンを準備し、そのゾーンにいる間にお客様を導き、お客様が構成できるセキュリティ管理について明確にし、透明性を高め、安全保護対策を提供し、サイバー保険に関してお客様を支援することです。これは、安全性を重視した設計のサービス、安全なデフォルト、そして一連の豊富なベスト プラクティス、テンプレート、ブループリント、ドキュメント、プロフェッショナル サービスを提供することで、お客様が堅牢なセキュリティ体制を確保できるようにするためのものです。

では、Google Cloud がどのようにセキュリティのさまざまなレイヤにまたがって機能を提供しているかをご説明していきます。

インフラストラクチャ セキュリティ

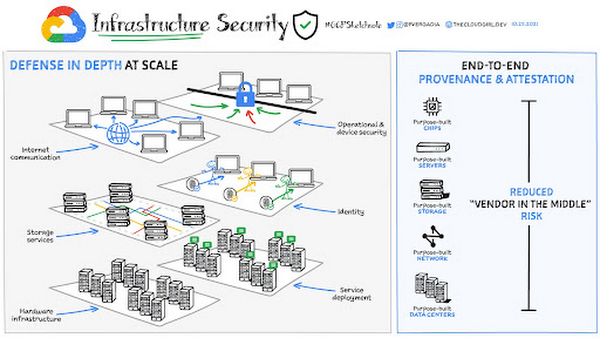

クラウド プロバイダは、インフラストラクチャのセキュリティに対し責任を負っています。これには、ハードウェア インフラストラクチャ、サービス デプロイ、ストレージ サービス、ユーザー ID、インターネット通信、運用面およびデバイスのセキュリティなど、情報処理ライフサイクル全体を通じたセキュリティが含まれます。

Google のスタックは漸進型の多層構造でセキュリティを構築しており、真の多層防御を大規模に実現しています。Google のハードウェア インフラストラクチャは、特定の要件を正確に満たすために、Google が「チップから冷却装置まで」カスタム設計しています。ソフトウェアと OS は、無駄をなくしてセキュリティ強化されたバージョンの Linux です。Titan の専用チップは、ハードウェアのルート オブ トラストの確立に役立ちます。このエンドツーエンドの認証と証明書により、Google は「中間のベンダー問題」を大幅に削減できます。

ネットワーク セキュリティ

ネットワーク セキュリティは、クラウド プロバイダとお客様がそれぞれ責任の一部を担っています。プロバイダは、トラフィックが安全で暗号化され、公共のインターネット上の他のサービスとの通信が安全に行われることに対し責任を負います。また、ネットワーク攻撃に対する強力なベースライン保護も提供しています。

お客様は、アプリケーション境界、チームと組織間のプロジェクトのセグメンテーションの定義と適用、従業員のリモート アクセスの管理、追加の DoS 防御の実装の責任を負います。

Google Cloud Virtual Private Cloud(VPC)は、複数のリージョン間で公共のインターネットの通信を介さないプライベート接続を提供します。プロジェクト間で分離された 1 つの VPC を組織全体で使用できます。

VPC フローログは、ネットワーク インターフェースを行き来する IP トラフィックの情報をキャプチャし、ネットワーク モニタリング、フォレンジック、リアルタイム セキュリティ分析、費用の最適化に応用できます。

共有 VPC は、組織内の複数のプロジェクトで共有される 1 つの VPC ネットワークを構成するのに役立ちます。関連する接続ルートとファイアウォールを集中管理できます。また、グローバルな分散型ファイアウォールでネットワークをセグメント化して、インスタンスへのアクセスを制限することも可能です。

ファイアウォール ルール ポリシーでアクセスに関するルールを設定し、ロギングすることでファイアウォール ルールの効果を監査、検証、分析できます。

VPC Service Controls は、不正なネットワークからのアクセスを防止することで、Google Cloud サービスを管理する境界セキュリティを拡張します。

アプリケーションのセキュリティ

Cloud IDS: Cloud Intrusion Detection System は、マルウェア、スパイウェア、コマンド&コントロール攻撃といったネットワーク脅威を検出するクラウドネイティブのマネージド サービスを提供します。

アプリケーションのセキュリティ

クラウド上にアプリケーションや API を構築する場合、スキャンやテストを含むアプリケーションのセキュリティに対する責任はお客様にあります。次のような手法を採用してください。

ユーザーの認証と認可に基づき、トラフィックを許可および拒否する。

bot や不正なユーザーをウェブサイトからブロックするためのサービスを利用または実装する。

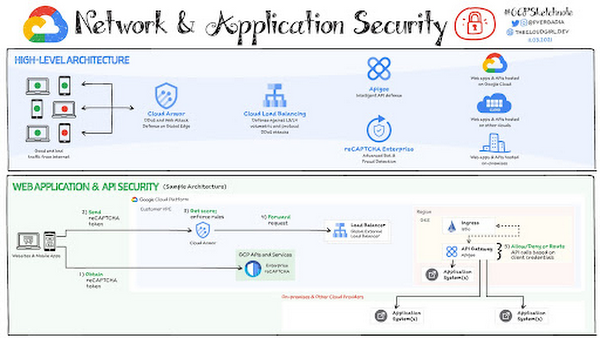

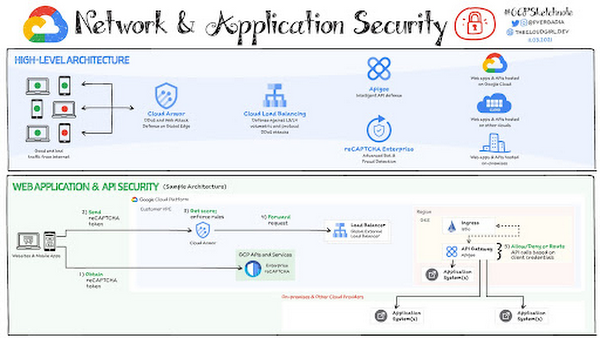

ウェブアプリと API の保護(WAAP)ソリューションを使用することで、インターネットに接続されるアプリケーションを攻撃から保護できます。このソリューションの組み合わせは次のとおりです。

Cloud Load Balancing: レイヤ 3 およびレイヤ 4 の DDoS 攻撃に対する自動防御を提供。

Cloud Armor: L7 パラメータ(リクエスト ヘッダー、Cookie、クエリ文字列など)の位置情報またはホストで受信ウェブ リクエストをフィルタリングする。

reCAPTCHA Enterprise: bot や不正なユーザーに対する保護を提供。

Apigee API ゲートウェイ: DDoS 攻撃に対し API トラフィックをスロットリングし、OAuth、API キー検証、その他の脅威保護機能で API へのアクセスを制御することで、API バックエンドを保護。

ソフトウェア サプライ チェーンのセキュリティ

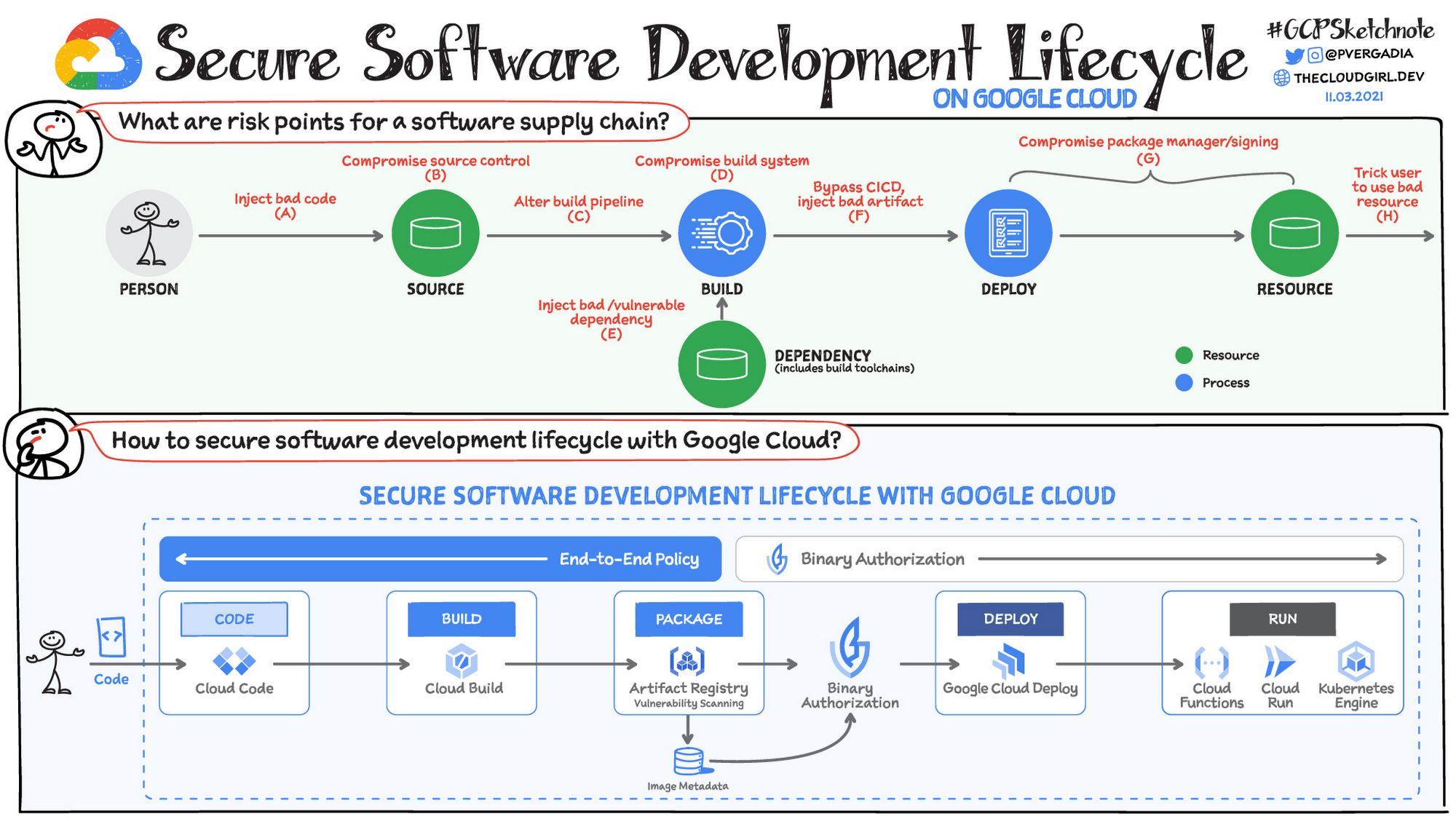

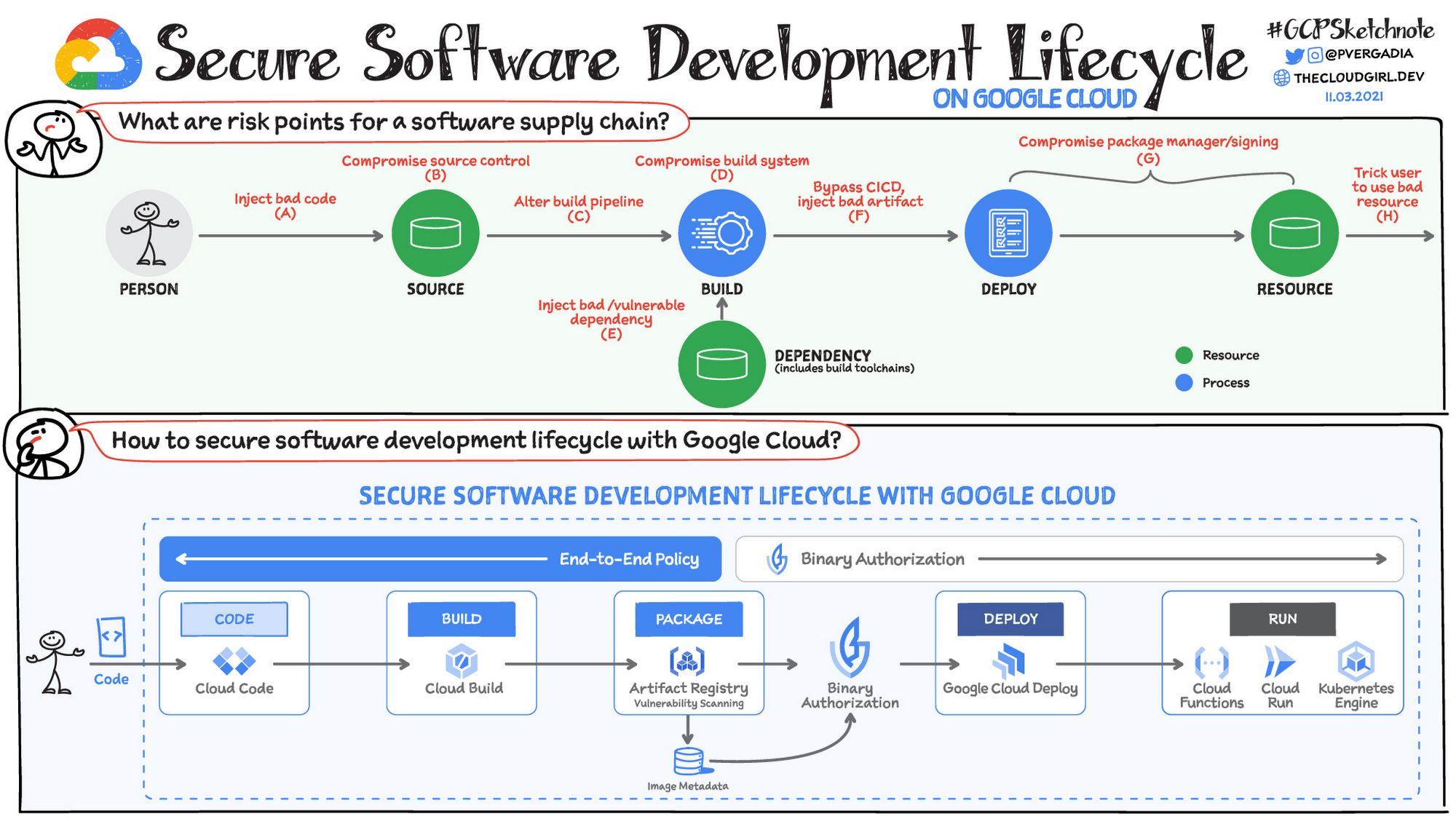

ソフトウェアの安全性を確保するには、ソフトウェアの開発やデプロイのプロセスの各段階で証明書を生成および確認することで、コードの来歴や起源を証明する信頼チェーンを確立し、それを検証、維持する必要があります。オープンソース SLSA(ソフトウェア アーティファクトのためのサプライ チェーンレベル)は、サプライ チェーンの整合性のためのエンドツーエンドのフレームワークで、段階的に導入することでセキュリティ体制を強化できます。

Google では、SDLC プロセスのさまざまなステップで Cloud Binary Authorization サービスによる証明書とポリシー チェックの提供があり、信頼チェーンを確立、検証、維持します。

コード: Open Source Insights を使用して、オープンソース コードの依存性、セキュリティ アドバイザリ、ライセンスを確認します。

ビルド: Cloud Build は、信頼チェーンに追加するためのもう一つの証明書のセット(実行したテスト、使用したビルドツールなど)を取得します。

テストとスキャン: 完了したビルドが Artifact Registry に保存される際、自動的に脆弱性のスキャンが実施されます。

デプロイと実行: Binary Authorization による信頼性の検証が行われ、証明書が組織のポリシーに準拠している場合、デプロイされます。デプロイ後もポリシーへの適合性が継続的に検証されます。

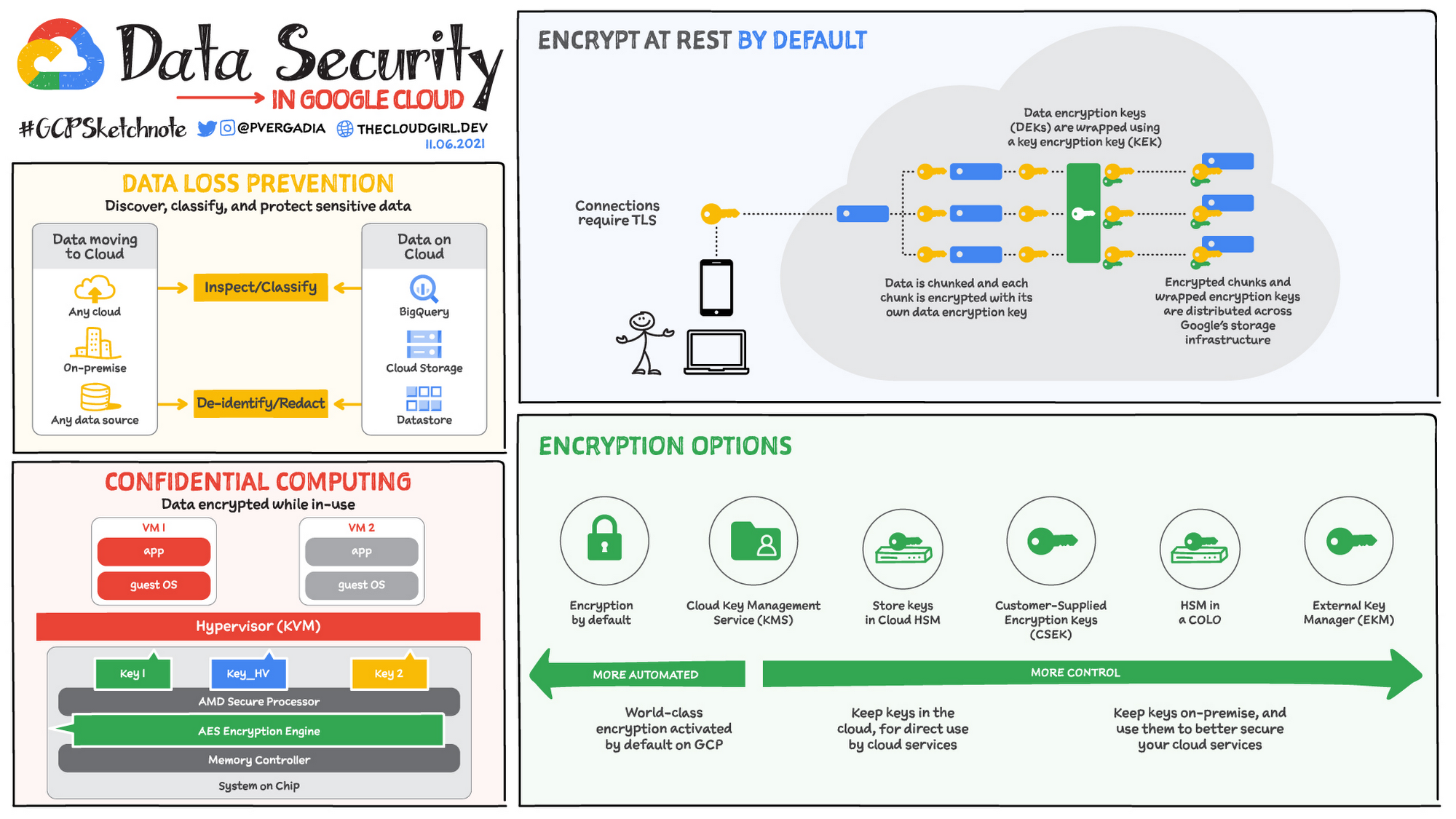

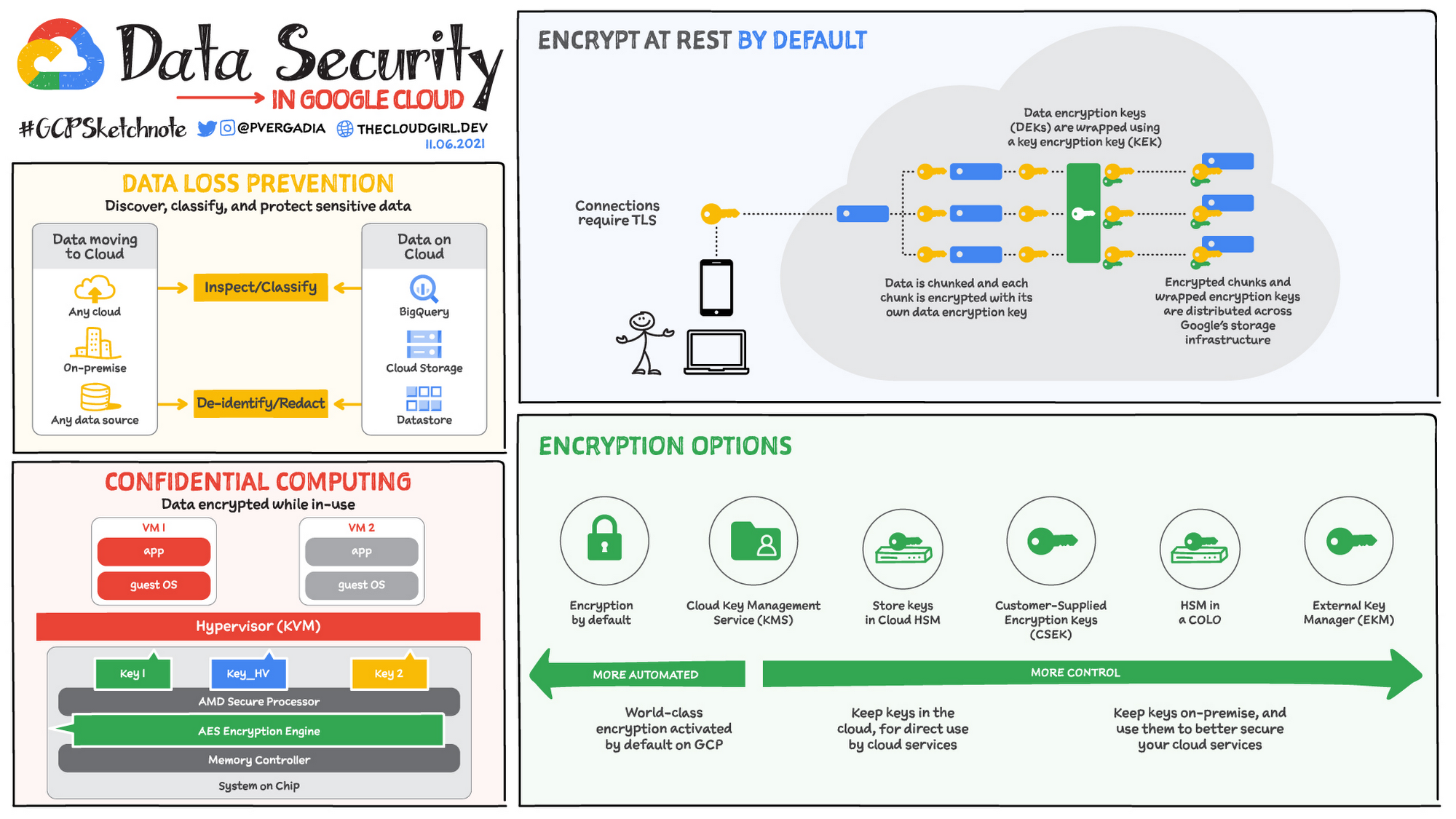

データ セキュリティ

データ セキュリティは、お客様とクラウド プロバイダが共有する責任です。お客様がアプリケーションのデータ セキュリティの責任を担う一方、クラウド プロバイダは、保存時のデータの暗号化や転送時のデータの暗号化など、インフラストラクチャに組み込まれた複数の機能を提供します。これには、鍵やシークレットの管理、機密データの検出、制御の適用、データの流出や損失の防止などの機能が含まれます。

Google Cloud は、保存データの暗号化や転送時のデータの暗号化を提供しています。また、Confidential Computing による使用中のデータの暗号化のオプションも用意しています。データを独自の鍵で暗号化する必要がある場合は、お客様所有の鍵(CSEK)を用意するか、Google のマネージド鍵管理サービス(KMS)を使用するか、ハードウェア セキュリティ モジュール(HSM)または外部鍵マネージャー(EKM)を使用できます。データ損失防止(Cloud DLP)を使用すると、機密データを検出、分類、保護できます。

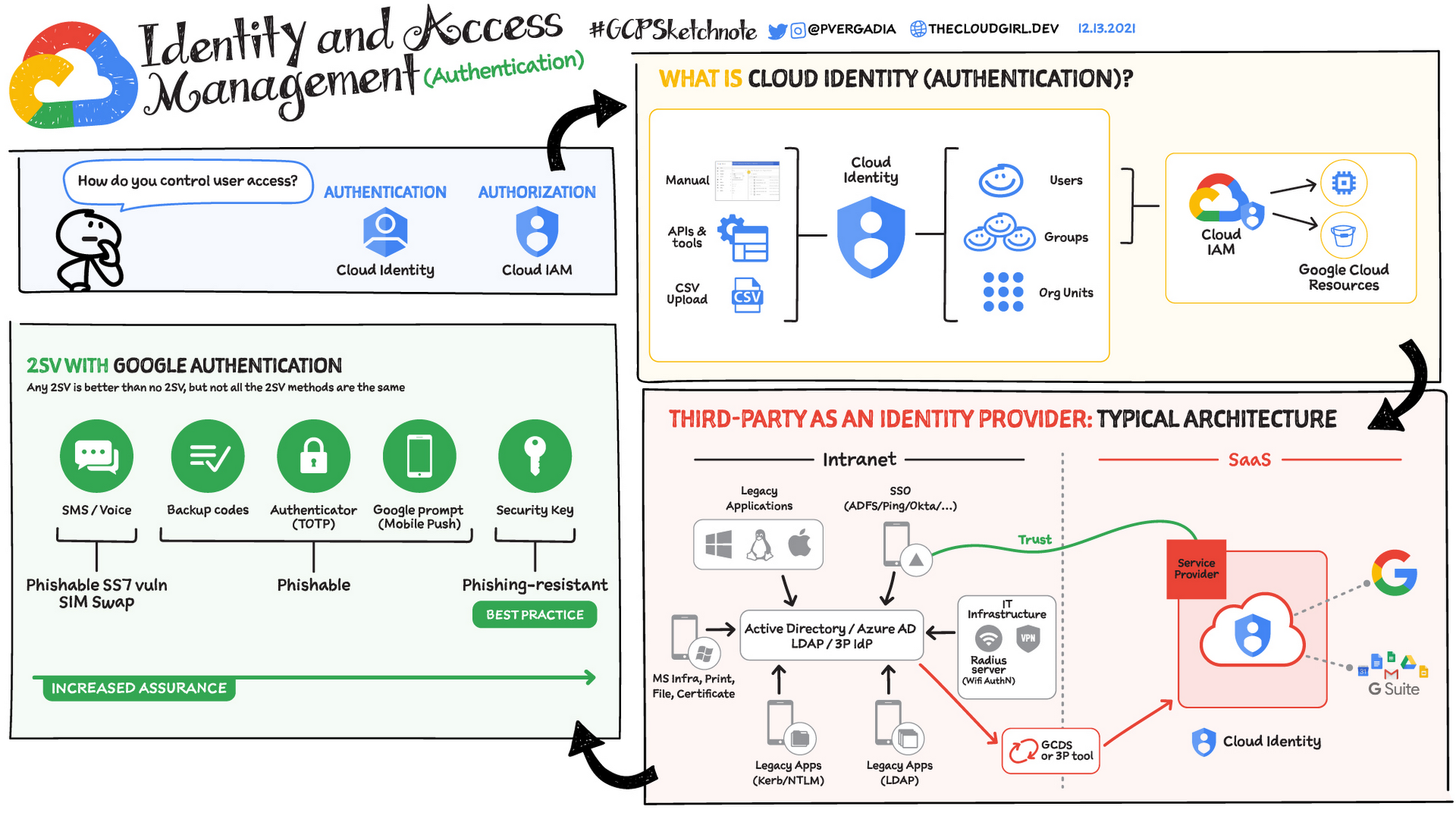

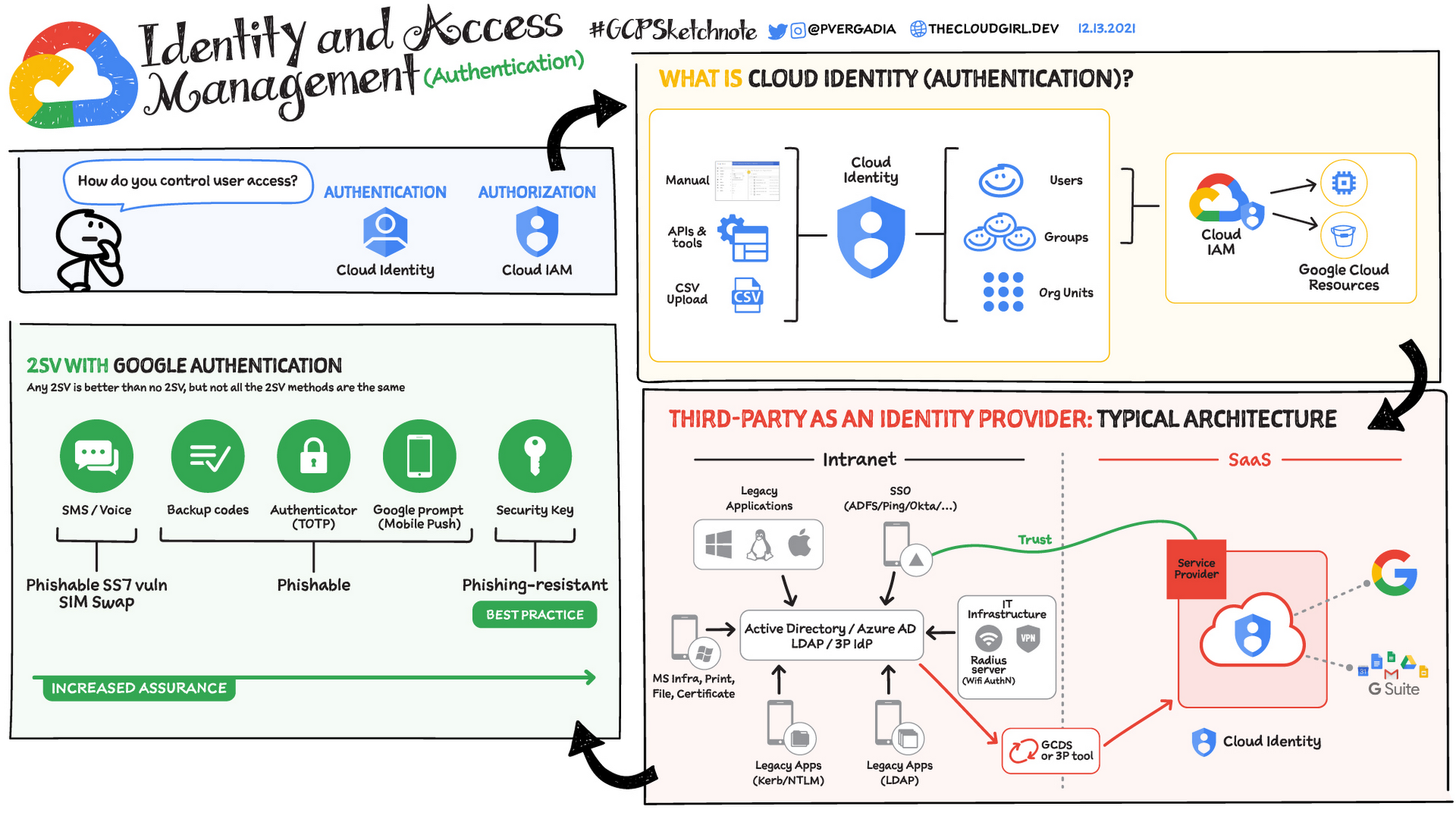

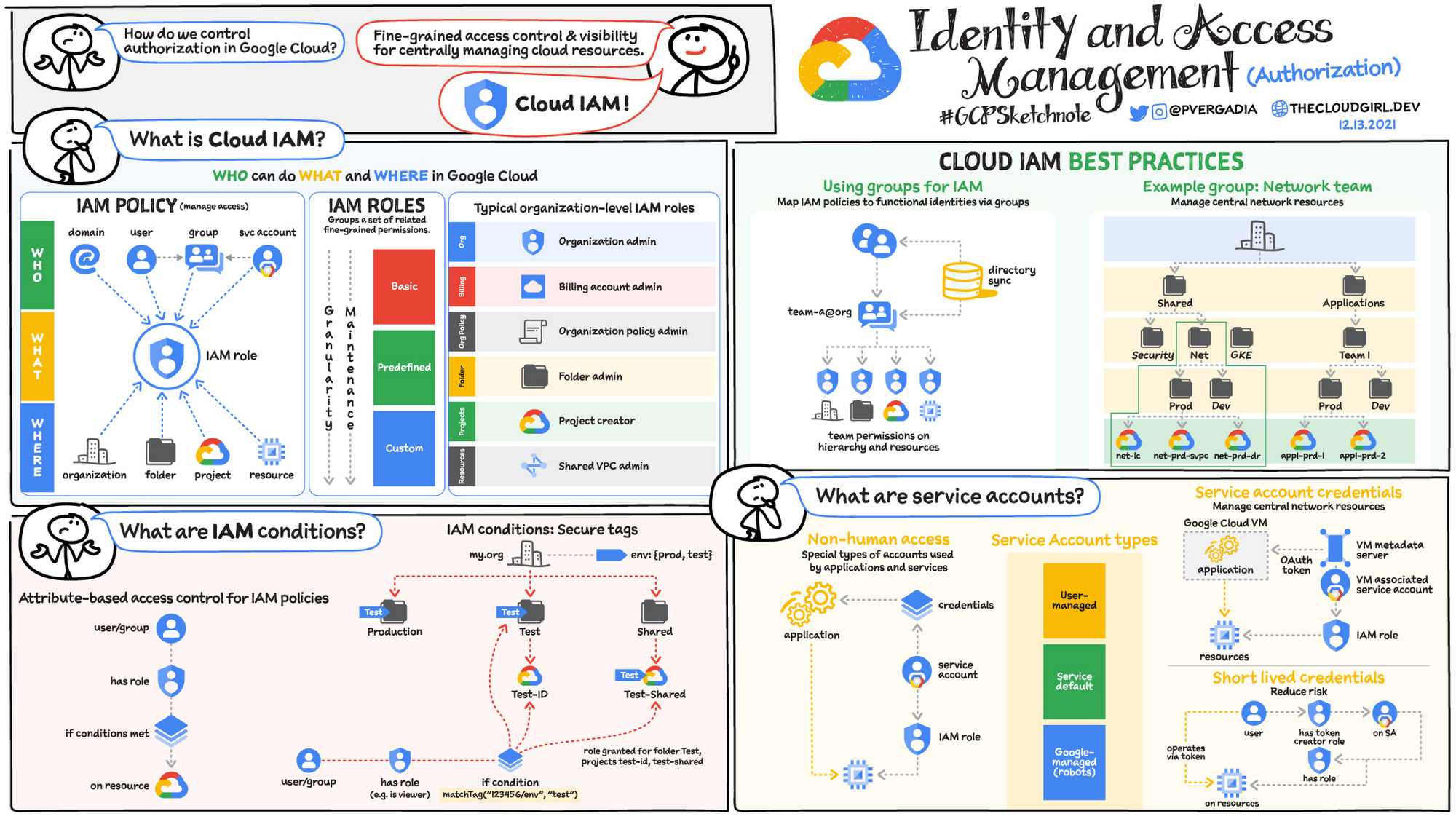

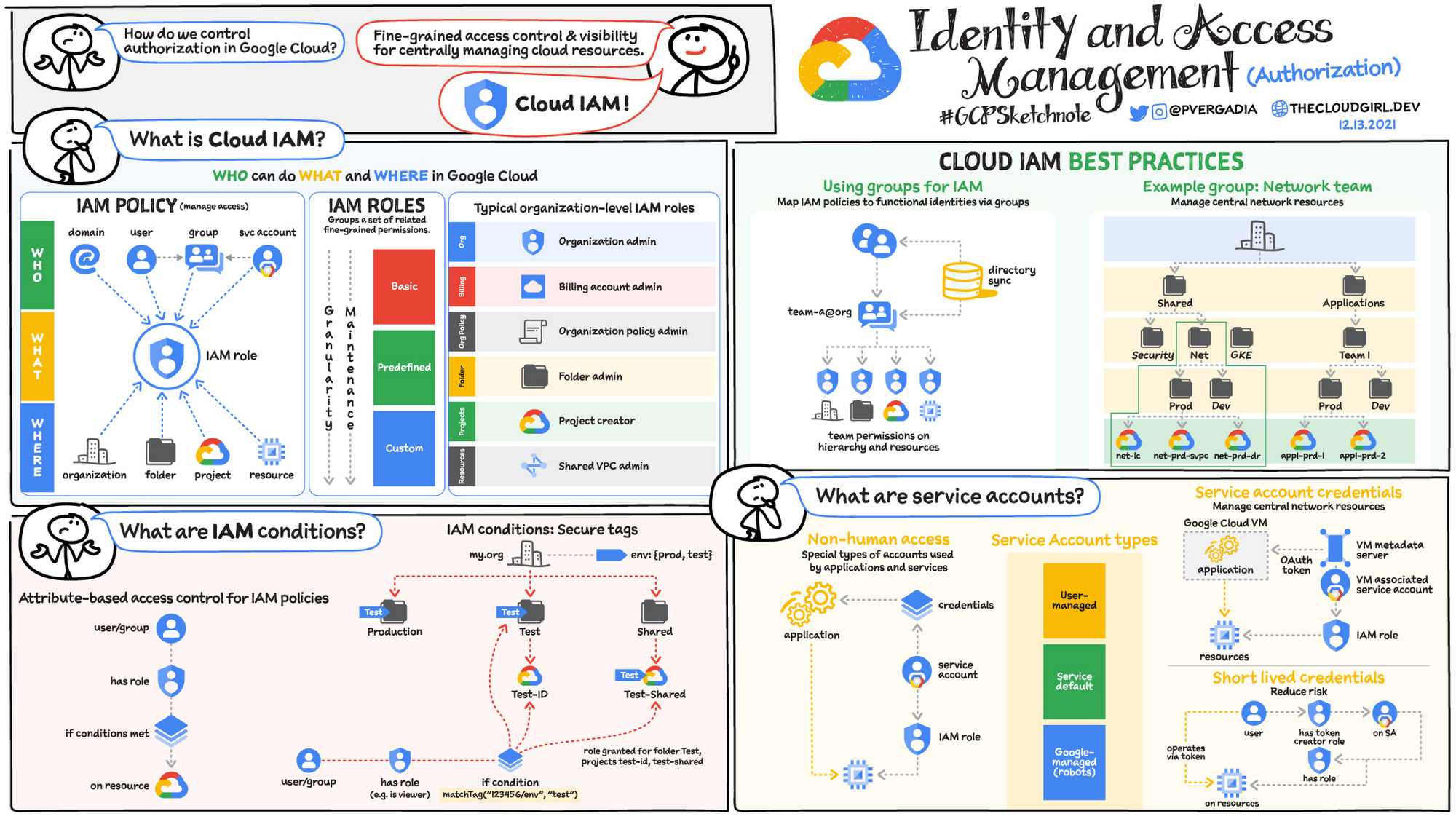

Identity and Access Management

これには、ユーザーの認証や、それらのユーザーが適切なサービスを受けるための権限付与など、ユーザーのライフサイクルやアプリケーションへのアクセスを安全に管理する必要があります。

Google Cloud では、Cloud Identity が認証オプションを提供する IdP となります。クラウド使用向けにデジタル ID を管理し、Okata、Ping、ADFS、Azure AD などのサードパーティ ID プロバイダとの 2 段階認証プロセスおよび SSO のインテグレーションも提供します。

認証されると、Cloud IAM により、きめ細かいアクセス制御とクラウド リソースの一元管理のための可視性が提供され、「Google Cloud 上で誰がどこで何をできるか」という承認が提供されます。IAM ポリシーは Google Cloud リソースのアクセス制御を管理し、IAM ロールはきめ細かな権限の設定に役立ちます。

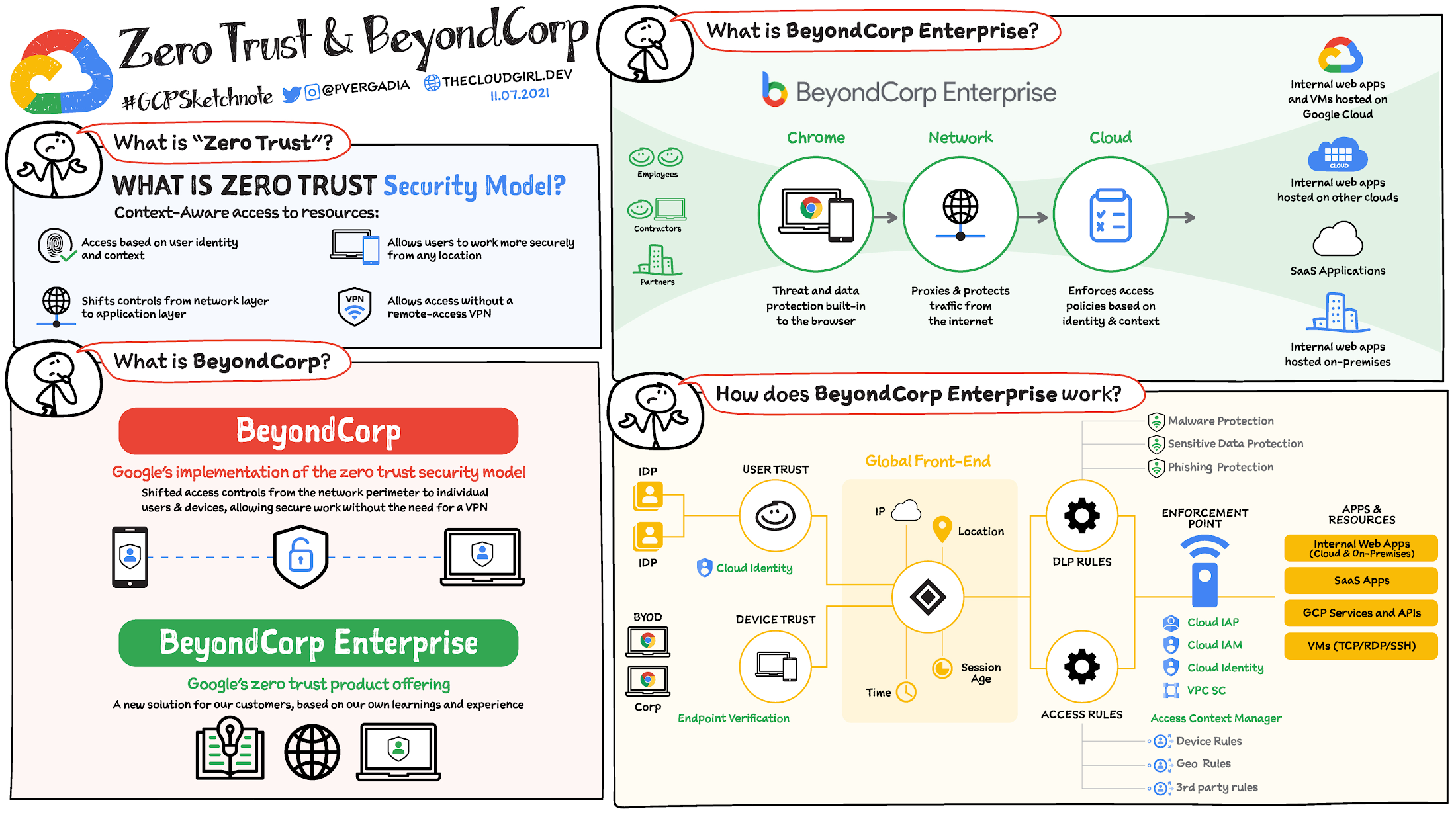

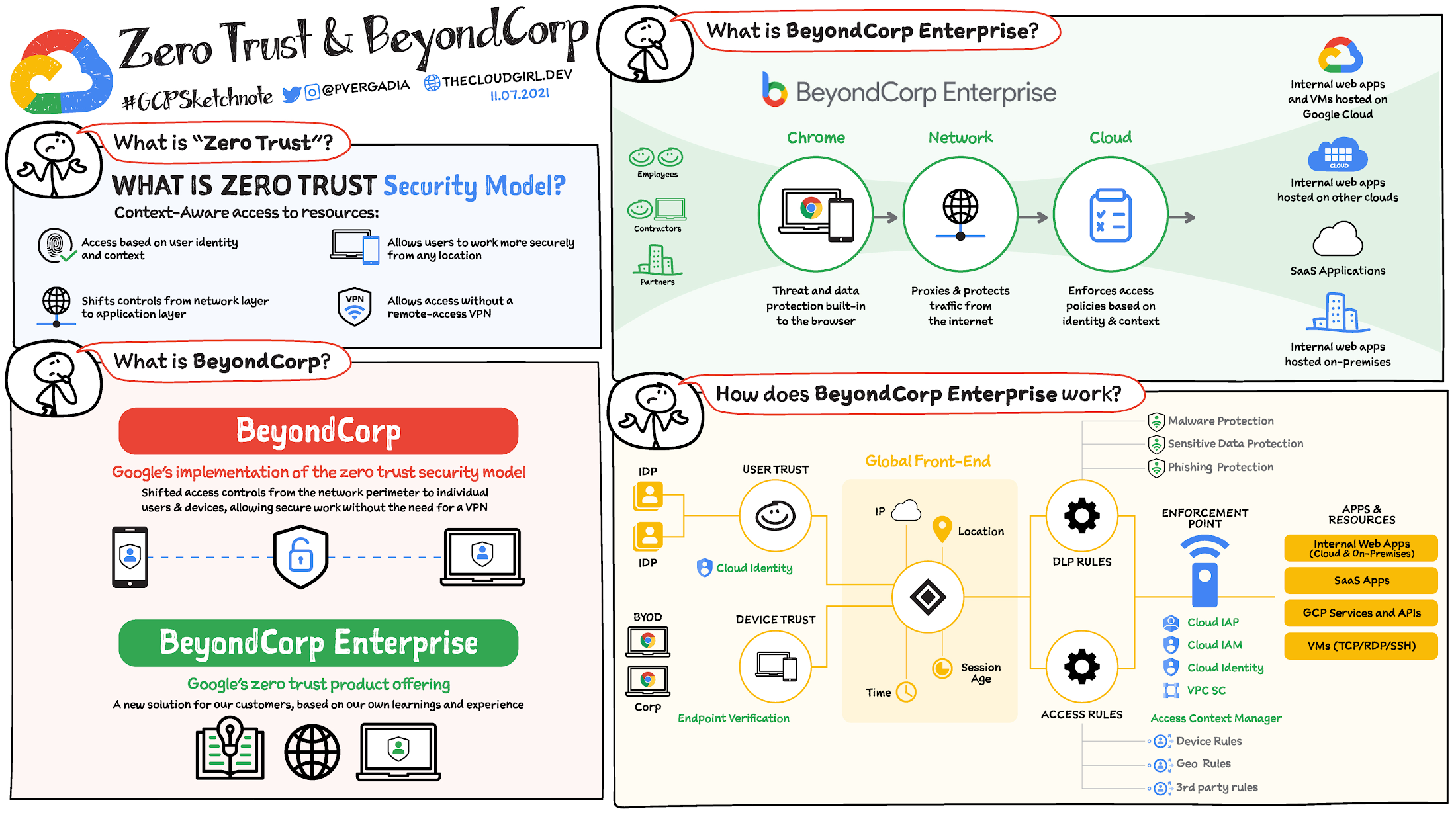

BeyondCorp Enterprise は、アプリケーションやリソースにアクセスするためのゼロトラスト モデルを実現します。リソースごとのアクセス ポリシーで成文化されたすべてのルールと条件を満たさなければ、リソースにアクセスできない仕組みになっています。

エンドポイントのセキュリティ

エンドポイントのセキュリティは、ユーザーとアクセスを保護するために不可欠です。パッチ適用、不正な侵入の防止、ユーザー デバイスの管理を確実に行う必要があり、これにはアプリケーションやプロジェクトにおいてどのデバイスがどのリソースにアクセスできるかを定義するポリシーも含まれます。

セーフ ブラウジングまたは Web Risk API: クライアント アプリケーションが、常に更新される Google の安全でないウェブリソースのリストに照らし合わせて URL をチェックできるようにします。セーフ ブラウジングでは次のことが可能です。

プラットフォームや脅威の種類に応じて、セーフ ブラウジングのリストに照らし合わせてページをチェックする。

ユーザーがサイト内のリンクをクリックする前に、感染したページにつながる可能性があることを警告する。

ユーザーがお客様のサイトから既知の感染したページへのリンクを投稿できないようにする。

セキュリティのモニタリングと運用

セキュリティ運用(SecOps)の観点から、Cloud 上の脅威を検知し、対応し、修復する必要があります。

Google Cloud ではこれを次の方法で実現できます。

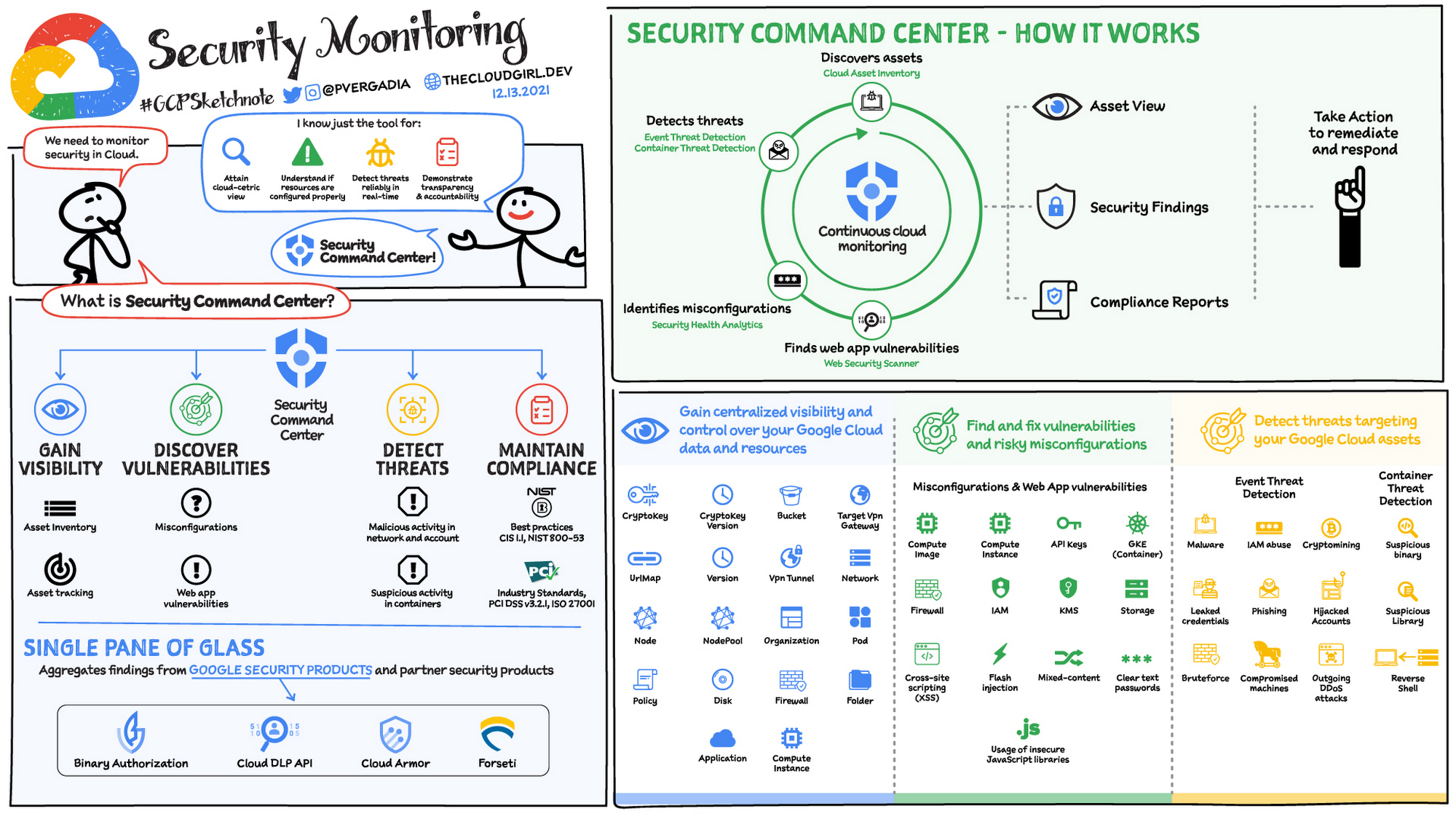

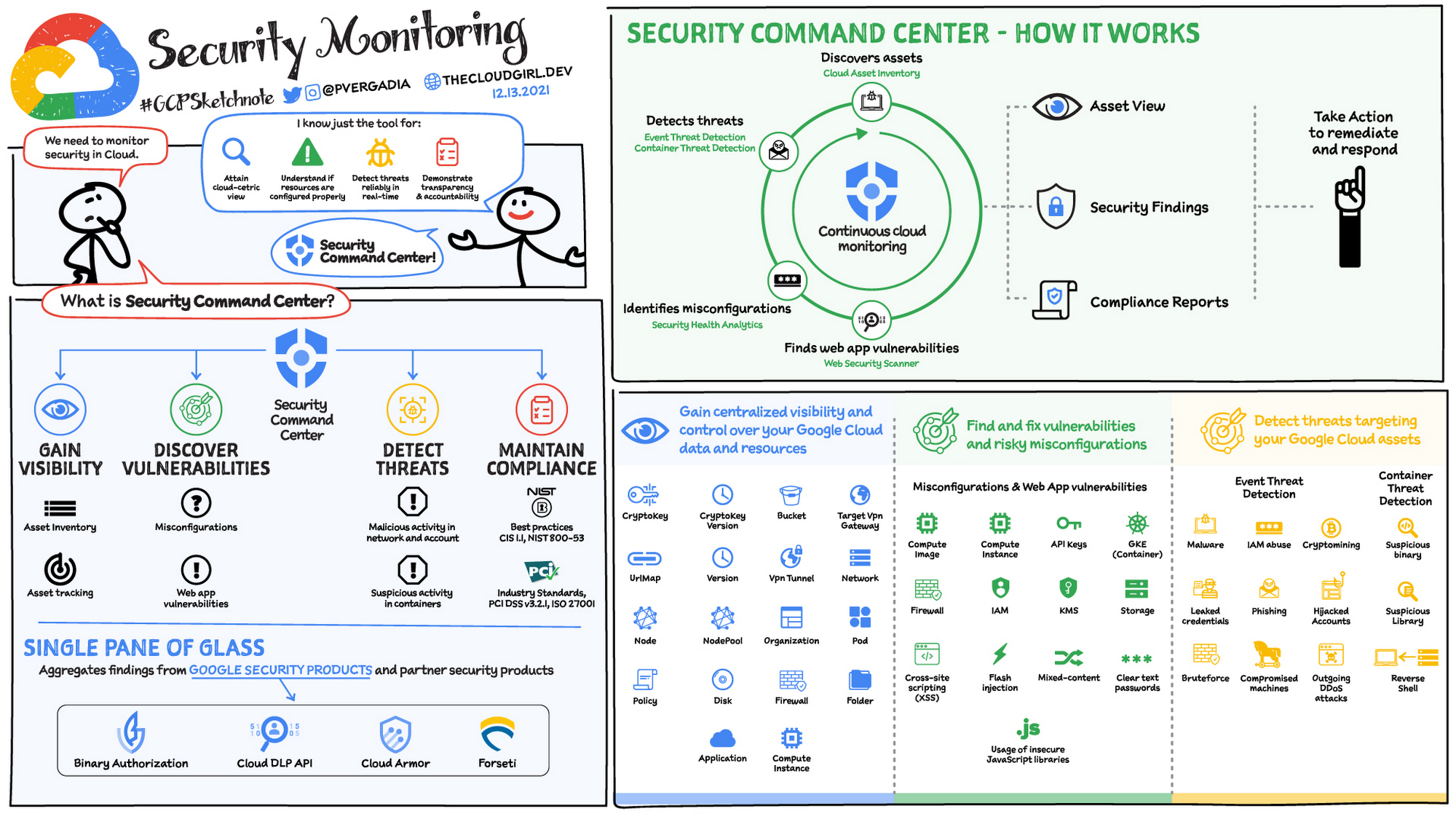

Security Command Center: Google Cloud 環境の構成ミスを継続的にモニタリングできるほか、脅威や悪意のある行為を検出できます。また、コンプライアンスの維持にも役立ちます。Security Command Center の詳細については、こちらをご覧ください。

監査ログ: Cloud Logging は、Google Cloud リソース内の管理アクティビティやアクセスを記録する監査ログを提供します。監査ログを使用すれば、「誰が、どこで、いつ、何をしたのか」という問いに答えることができます。

アクセスの透明性: Google の担当者がお客様のコンテンツにアクセスした際に行った操作が記録されるログ。

Siemplify の Security Orchestration, Automation and Response(SOAR): ハンドブックの自動化、ケース管理、統合された脅威インテリジェンスをクラウドネイティブで直感的な 1 つのエクスペリエンスに統合することにより、サイバー脅威に対する最新の迅速かつ効果的な対応を可能にします。

ガバナンス、リスク、コンプライアンス

セキュリティ リスクの理解、ポリシーの定義と適用、認証取得によるコンプライアンスの実証、健全なセキュリティ体制の維持などが含まれます。

Google Cloud は、PCI DSS、FedRAMP、HIPAA などの主要なセキュリティに関する認証を取得しています。Google Cloud プロダクトは、独立した機関によるセキュリティ、プライバシー、コンプライアンス統制の監査を定期的に受けており、それらを遵守していることを示す認証、証明書、監査レポートを取得しています。詳しくは、こちらのページをご覧ください。

今回は、Google Cloud におけるセキュリティ サービスの全体像を説明しました。セキュリティに関する詳細は、こちらのホワイトペーパーをご覧ください。

#GCPSketchnote をさらにご覧になるには、GitHub リポジトリをフォローしてください。同様のクラウド コンテンツについては、Twitter で @pvergadia をフォローしてください。thecloudgirl.dev もぜひご覧ください。

- Google、デベロッパー アドボケイト リード Priyanka Vergadia