Google Cloud におけるセキュリティ管理と可視性のさらなる強化

Google Cloud Japan Team

※この投稿は米国時間 2019 年 11 月 20 日に、Google Cloud blog に投稿されたものの抄訳です。

私たち Google Cloud は、お客様のデータ全体にわたってセキュリティ管理と可視性のレベルを高めることに精力的に取り組んでいます。このほど英国ロンドンで開催した Google Cloud Next UK では、そうした方針のもとで設計された、データの暗号化、ネットワーク セキュリティ、セキュリティ アナリティクス、ユーザー保護の新機能を発表しました。

External Key Manager : Google Cloud の外で暗号鍵を格納、管理

クラウド ワークロードを保護するときのリスク、制御、セキュリティ、運用の複雑さを適切にバランスさせることができるよう、私たちはさまざまな暗号化オプションを提供しています。

Google Cloud では、保存されているお客様のデータをデフォルトで暗号化するとともに、暗号鍵を制御および管理する複数のオプションをお客様に提供していますが、このほど発表した External Key Manager(まもなくベータ提供)を使用すれば、お客様によるデータ保護のレベルはさらに一歩前進します。Cloud KMS と連携する External Key Manager は、Google インフラストラクチャの外にデプロイされたサードパーティの鍵管理システムに保存、管理されている暗号鍵を使用して、BigQuery と Compute Engine のデータを暗号化します。External Key Manager により、クラウドの処理能力とアナリティクスを活用しながら、保存データと暗号鍵の分離を維持することができます。私たちは現在、この新サービスの円滑な実装に向け、業界をリードする鍵管理ベンダー 5 社(Equinix、Fortanix、Ionic、Thales、Unbound)と共同で作業を進めています。

Key Access Justifications : データ復号化のタイミングと理由の決定権

クラウドに対する信頼を生むのは透明性であると、私たちは考えています。Google Cloud は、クラウド プロバイダーによる顧客データへのアクセスに実効性のある透明性を導入して業界をリードしてきましたが、現在ではその透明性を暗号鍵の使用にも拡張しています。Key Access Justifications は External Key Manager と連携する新機能で、鍵に対するお客様のデータ復号化要求を精査し、お客様が設定した自動化ポリシーに従って鍵の提供を明示的に承認もしくは拒否できるようにします。

External Key Manager と Key Access Justifications を併用すると、どのような理由であれ、お客様は Google がお客様のデータを復号化することを拒否できます。そのため、お客様は他のクラウド プロバイダーには扱えないレベルの絶対的なデータ アクセス制御権を確立できます。Key Access Justifications は、BigQuery と Compute Engine / 永続ディスク向けのアルファ版がまもなくリリースされ、保存データから使用中のデータ転送にも適用されます。Key Access Justifications の早期導入をご希望のお客様は、こちらから登録をお願いします。

これらの新しい暗号化機能は、最近リリースされた暗号化オプションを補完します。

Cloud SQL 向けの顧客管理の暗号鍵。現在、一般提供(GA)しています。

GKE 永続ディスクに対する顧客管理の暗号鍵。Google Kubernetes Engine(GKE)の機能です(ベータ)。

GKE におけるアプリケーション レイヤでのシークレット暗号化。Kubernetes シークレットのエンベロープ暗号化を実現する機能です(GA)。

Cloud HSM への鍵のインポート。Google Cloud のマネージド HSM サービスを使用して、お客様がご自身の鍵を生成し利用できるようにする機能です(GA)。

Cloud HSM は、Google Cloud のすべてのリージョンとマルチリージョンで利用できます(グローバル マルチリージョンは除く)。

こうしたアップデートにより、データの保護をより詳細に管理できます。

インターネットからの脅威を防御

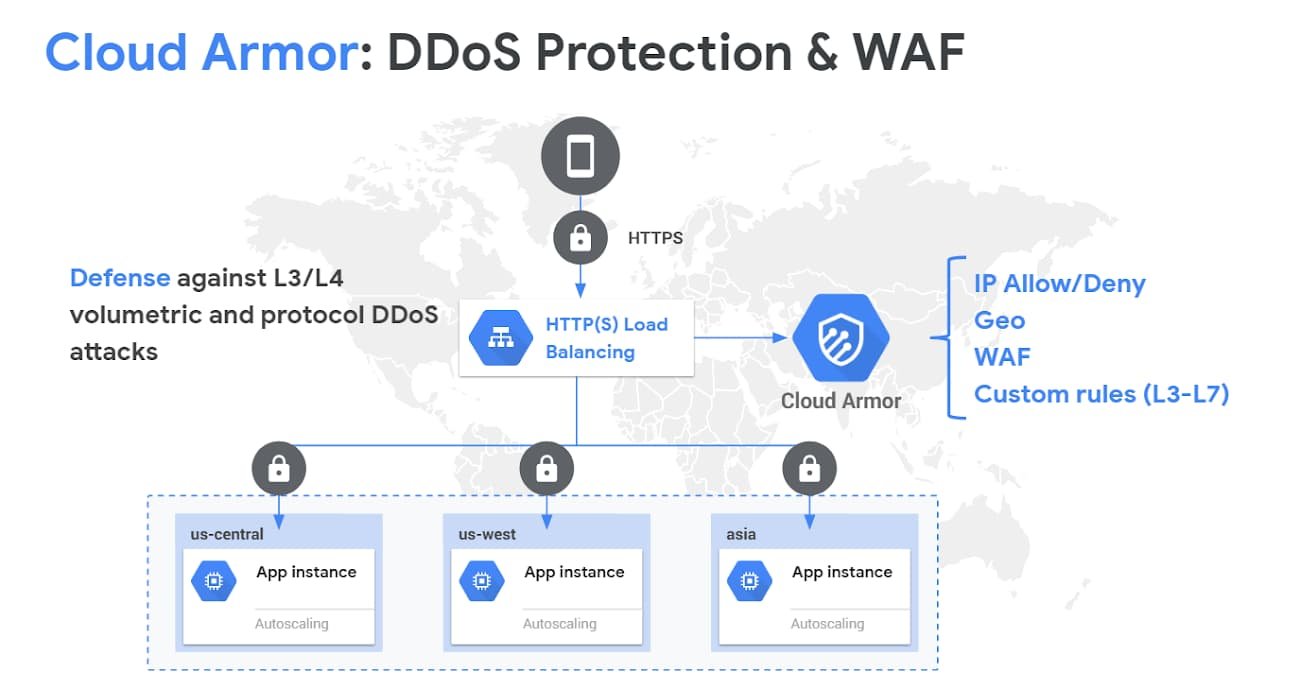

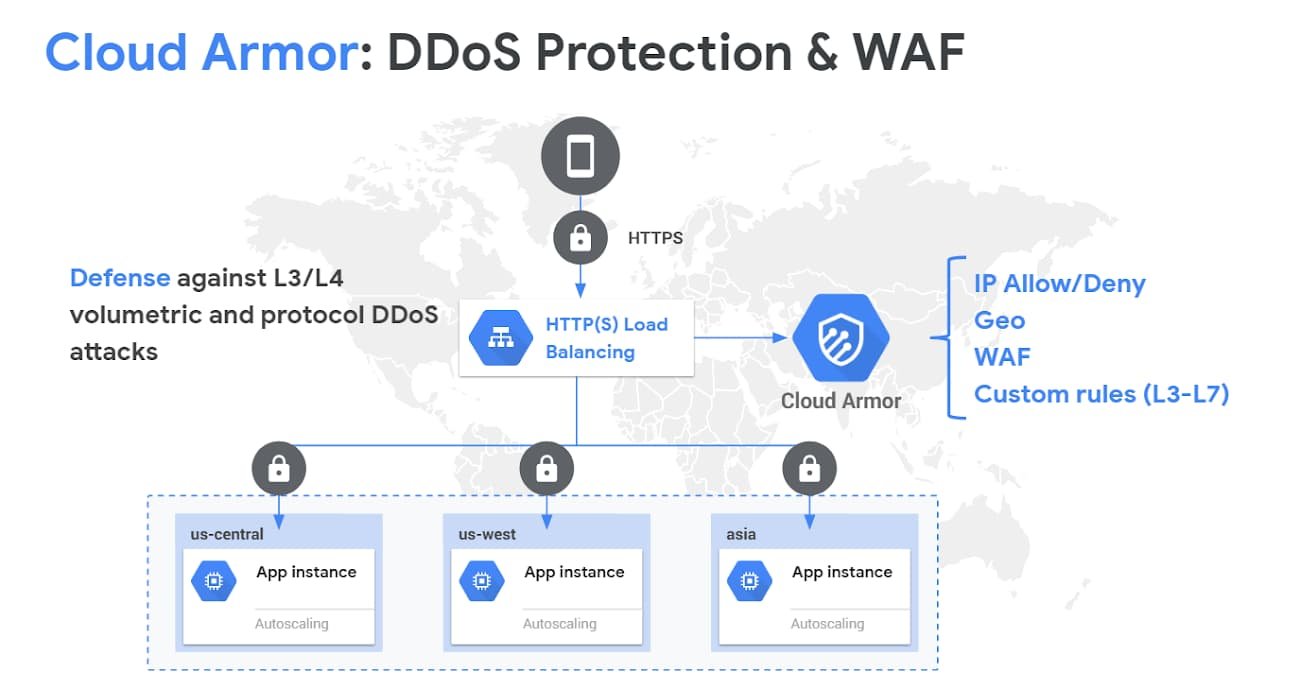

Google Cloud でアプリケーションを立ち上げると、Google インフラストラクチャのもとで DDoS やウェブ攻撃から保護することができます。Google Cloud Armor は、グローバルに展開された Cloud Load Balancing インフラストラクチャと連携して、常時有効の攻撃検出と影響緩和の機能を提供し、業務を中断することなく遂行できるようにします。

私たちは今回、標的型および分散型のインターネット脅威からアプリケーションを保護する、Cloud Armor の新しいウェブ アプリケーション ファイアウォール(WAF)機能を発表しました。Cloud Armor のポリシーを構成するにあたって、位置情報ベースのアクセス制御、OWASP Top 10 リスクを緩和する設定済み WAF アプリケーション保護ルール、カスタム レイヤ 7 フィルタリング ポリシーを作成するためのカスタム ルール言語が利用できます。

Cloud Armor は Cloud Security Command Center(Cloud SCC)とも連携し、疑わしいアプリケーション トラフィック パターンを Cloud SCC ダッシュボードに直接通知することができます。

ネットワーク トラフィックの大規模な収集と精査

ネットワークの複雑化に伴い、パフォーマンスとセキュリティを管理するうえでトラフィックの監視が重要になってきていますが、パブリック クラウド環境においては、監視のためにネットワーク トラフィックを確実かつ大規模にキャプチャすることは容易ではなく、以前から課題となっていました。

新しい Packet Mirroring サービス(ベータ)を使用すれば、Compute Engine と GKE のネットワーク トラフィックを収集して精査することができます(すべてのリージョンのすべてのマシンタイプで利用できます)。このサービスにより、サードパーティのツールを使って脅威をより積極的に検出したり、シグネチャ型の攻撃検出によって侵入を適切に処理したり、異常検知でゼロデイ攻撃を識別したりすることが可能です。詳しくはこちらの動画をご覧ください。

私たちは多くのパートナーと協力してエコシステムを構築しており、Packet Mirroring も多くのサードパーティ ツールと併用できます。そうしたツールには、Awake Security、Check Point、Cisco、Corelight、cPacket Networks、ExtraHop Networks、Flowmon、Ixia by Keysight、Netscout、Palo Alto Networks のものが含まれます。

G Suite および Cloud Identity ユーザーの保護

Google の Advanced Protection Program(高度な保護機能プログラム)は、標的型攻撃のリスクにさらされるユーザー(企業の場合は IT 管理者と経営幹部が含まれます)向けに最も強力な保護機能を提供します。このたび、G Suite と Cloud Identity をご利用のお客様を対象に、高度な保護機能のロールアウトを開始しました。企業向けでは、セキュリティ キーの強制、信頼されていないアプリケーションに対するアクセスのブロック、電子メールの拡張セキュリティ チェックといった特定のポリシー セットが、登録済みユーザーに適用されます。詳しくはこちらをご覧ください。

G Suite API へのアクセスを、信頼できるサードパーティ アプリケーションだけに制限してデータ消失リスクを抑えるアクセス制御の機能も導入しています。また、サードパーティやお客様自身のカスタム アプリケーションで利用できる Google API をより簡単に管理、制限したり、Google によって検証されたアプリケーションを確認したりすることも可能です。詳しくはこちらをご覧ください。

Cloud SCC で活用される、脅威に関する Google ならではの知見

私たちは、Google を守るために開発したテクニックがお客様のお役に立つことを目指してプロダクトの開発を行っています。Cloud SCC を用いて Google Cloud Platform(GCP)上のセキュリティを改善する場合や、Chronicle Backstory を使ってオンプレミスや他社クラウドのデータを監視する場合であっても、私たちは Google だけが持つ脅威検出と保護の機能をパッケージングしてお客様に提供しています。

Event Threat Detection(ベータ)は、クラウド リソースを標的とする脅威をログで検出するのに役立ちます。検出したインシデントは、お客様の SIEM(Security Information and Event Management)システムに送信すれば精査できます。Event Threat Detection は、業務への支障やデータ消失が生じる前に脅威を検出するにあたって Google の知見を活用しています。

Security Health Analytics は、GCP リソースの潜在的な設定ミスやコンプライアンス違反を特定し、適切な是正処置を提案することで、インシデントの防止につなげます。

Event Threat Detection と Security Health Analytics は、GCP でのセキュリティ管理のイノベーションとシンプル化がさらに進むのに合わせ、業界におけるコンプライアンス要件の遵守や、ウェブ アプリケーションでの脆弱性の発見、不正アクセスされた VM の検知、その他の脅威の検出などに役立つ新機能とともに Cloud SCC の Premium Edition にバンドルされる予定です。この Premium Edition は、クラウド リソース防御のための包括的でデプロイしやすいツール セットを提供するものになります。Cloud SCC の使い方を詳しく知りたい方は、最近私たちが制作した動画シリーズをご覧ください。

Chronicle : アプリのあらゆるデプロイ形態に対応できるセキュリティ アナリティクス

Chronicle の Backstory は、かつて Google のセキュリティ プロフェッショナルだった人たちによって開発されたプロダクトで、脅威の検出やセキュリティ インシデントの精査に用いられている Google のテクニックを誰でも使えるようにします。ワールド クラスのセキュリティ アナリティクスが簡単かつプライベートに手に入るわけです。

オンプレミスと複数のクラウドを組み合わせてアプリケーションを実行している組織の多くは、さまざまなシステムのセキュリティ指標を収集して保存したり、個別の事象を結びつけて分析したりするという点で苦労しています。Backstory は、Google Cloud におけるハイブリッド セキュリティ アナリティクスの旗艦製品として、このレベルのインテリジェンスを提供します。アプリケーションがどこで実行されていても、将来どこで実行されることになっても、数回クリックするだけで、数分のうちにセキュリティ指標を収集して分析することができます。

さらに深く

私たちは、こうした新機能にとどまらず、デプロイが容易で使いやすい高度なセキュリティ機能を通じて、これからも Google Cloud のお客様にイノベーションとパワーを提供していきます。セキュリティ機能のポートフォリオ全体については、こちらの「信頼とセキュリティ」ページをご覧ください。

- By Sunil Potti, VP of Engineering, Google Cloud Security