Guía de soluciones: Google Cloud Backup y DR para Oracle en la solución Bare Metal

Descripción general

Para proporcionar capacidad de recuperación a tus bases de datos de Oracle dentro de un entorno de la solución Bare Metal, debes tener una estrategia clara para las copias de seguridad de las bases de datos y la recuperación ante desastres. Para ayudarte con este requisito, el equipo de arquitectos de soluciones deGoogle Cloud realizó pruebas exhaustivas del Google Cloud servicio de copia de seguridad y DR, y compiló sus hallazgos en esta guía. Como resultado, te mostraremos las mejores formas de implementar, configurar y optimizar tus opciones de copia de seguridad y recuperación para bases de datos de Oracle en un entorno de la solución Bare Metal con el servicio Backup and DR. También compartiremos algunas cifras de rendimiento de nuestros resultados de pruebas para que tengas una comparativa con tu propio entorno. Esta guía te resultará útil si eres administrador de copias de seguridad, administrador deGoogle Cloud o DBA de Oracle.

Fondo

En junio de 2022, el equipo de arquitectos de soluciones comenzó una demostración de prueba de concepto (PoC) de Google Cloud Backup and DR para un cliente empresarial. Para cumplir con sus criterios de éxito, debíamos admitir la recuperación de su base de datos de Oracle de 50 TB y restablecerla en un plazo de 24 horas.

Este objetivo planteó varios desafíos, pero la mayoría de las personas involucradas en la PdC creían que podíamos lograr este resultado y que debíamos continuar con la PdC. Consideramos que el riesgo era relativamente bajo porque teníamos datos de pruebas anteriores del equipo de ingeniería de Backup y DR que demostraban que era posible lograr esos resultados. También compartimos los resultados de la prueba con el cliente para que se sintiera cómodo con la continuación de la PdC.

Durante la PdC, aprendimos a configurar varios elementos juntos de forma exitosa (Oracle, Google Cloud copias de seguridad y DR, almacenamiento y vínculos de extensión regional) en un entorno de solución Bare Metal. Si sigues las prácticas recomendadas que aprendimos, podrás obtener tus propios resultados exitosos.

"Los resultados pueden variar" es una buena manera de pensar en los resultados generales de este documento. Nuestro objetivo es compartir algunos conocimientos sobre lo que aprendimos, en qué debes enfocarte, qué debes evitar y qué áreas debes investigar si no ves el rendimiento o los resultados que deseas. Esperamos que esta guía te ayude a tener confianza en las soluciones propuestas y que se puedan satisfacer tus requisitos.

Arquitectura

En la Figura 1, se muestra una vista simplificada de la infraestructura que debes compilar cuando implementas Backup and DR para proteger las bases de datos de Oracle que se ejecutan en un entorno de solución Bare Metal.

Figura 1: Componentes para usar Backup and DR con bases de datos de Oracle en un entorno de la solución Bare Metal

Como se puede observar en el diagrama, esta solución requiere los siguientes componentes:

- Extensión regional de la solución Bare Metal: Te permite ejecutar bases de datos de Oracle en un centro de datos de terceros adyacente a un centro de datos de Google Cloud y usar tus licencias de software locales existentes.

- Proyecto de servicio de Backup and DR: Te permite alojar tu dispositivo de copia de seguridad o recuperación, y crear copias de seguridad de la solución Bare Metal y las cargas de trabajo de Google Cloud en buckets de Cloud Storage.

- Proyecto de servicio de Compute: Te proporciona una ubicación para ejecutar tus VMs de Compute Engine.

- Servicio Backup and DR: Proporciona la consola de administración de Backup and DR que te permite mantener tus copias de seguridad y recuperación ante desastres.

- Proyecto host: Te permite crear subredes regionales en una VPC compartida que puede conectar la extensión regional de la solución Bare Metal al servicio de Backup and DR, el dispositivo de copia de seguridad y recuperación, tus buckets de Cloud Storage y tus VMs de Compute Engine.

Instala Google Cloud Backup and DR

Como mínimo, la solución de Backup and DR requiere los siguientes dos componentes principales para que funcione:

- Consola de administración de Backup and DR: Es una IU de HTML5 y un extremo de API que te permiten crear y administrar copias de seguridad desde la consola deGoogle Cloud .

- Dispositivo de copia de seguridad o recuperación: Este dispositivo actúa como el trabajador de tareas en la realización de copias de seguridad, y en el montaje y restablecimiento de tareas de tipo.

Google Cloud administra la consola de administración de Backup and DR. Debes implementar la consola de administración en un proyecto de productor de servicios (lado de la administración) y el dispositivo de copia de seguridad o recuperación en un proyecto de consumidor de servicios (lado del cliente).Google Cloud Para obtener más información sobre Copia de seguridad y DR, consulta Configura y planifica una implementación de Copia de seguridad y DR. Para ver la definición de un productor y un consumidor de servicios, consulta el glosario de Google Cloud.

Antes de comenzar

Para instalar el Google Cloud servicio de Copia de seguridad y DR, debes completar los siguientes pasos de configuración antes de iniciar la implementación:

- Habilita una conexión de acceso a servicios privados. Debes establecer esta conexión antes de iniciar la instalación. Incluso si ya tienes configurada una subred de acceso a servicios privados, debe tener una subred de

/23como mínimo. Por ejemplo, si ya configuraste una subred/24para la conexión de acceso privado a servicios, te recomendamos que agregues una subred/23. Aún mejor, puedes agregar una subred/20para asegurarte de poder agregar más servicios más adelante. - Configura Cloud DNS para que se pueda acceder a él en la red de VPC en la que implementas el dispositivo de copia de seguridad y recuperación. Esto garantiza la resolución adecuada de googleapis.com (a través de una búsqueda privada o pública).

- Configura las rutas predeterminadas de la red y las reglas de firewall para permitir el tráfico de salida a

*.googleapis.com(a través de IPs públicas) oprivate.googleapis.com(199.36.153.8/30) en el puerto TCP 443, o una salida explícita para0.0.0.0/0. Nuevamente, debes configurar las rutas y el firewall en la red de VPC en la que instalas tu dispositivo de copia de seguridad y recuperación. También recomendamos usar el Acceso privado a Google como opción preferida. Consulta Configura el Acceso privado a Google para obtener más información. - Habilita las siguientes APIs en tu proyecto de consumidor:

- API de Compute Engine

- API de Cloud Key Management Service (KMS)

- API de Cloud Resource Manager (para el proyecto host y el proyecto de servicio, si se usan)

- API de Identity and Access Management

- API de Workflows

- API de Cloud Logging

- Si habilitaste alguna política de la organización, asegúrate de configurar lo siguiente:

constraints/cloudkms.allowedProtectionLevelsincluyeSOFTWAREoALL.

- Configura las siguientes reglas de firewall:

- Tráfico de entrada desde el dispositivo de copia de seguridad y recuperación en la VPC de Compute Engine al host (agente) de Linux en el puerto TCP-5106.

- Si usas un disco de copia de seguridad basado en bloques con iSCSI, se genera tráfico de salida desde el host (agente) de Linux en la solución Bare Metal hacia el dispositivo de copia de seguridad y recuperación en la VPC de Compute Engine en el puerto TCP-3260.

- Si usas un disco de copia de seguridad basado en NFS o dNFS, la salida del host de Linux (agente) en la solución Bare Metal al dispositivo de copia de seguridad o recuperación en la VPC de Compute Engine se realiza a través de los siguientes puertos:

- TCP/UDP-111 (rpcbind)

- TCP/UDP-756 (estado)

- TCP/UDP-2049 (nfs)

- TCP/UDP-4001 (mountd)

- TCP/UDP-4045 (nlockmgr)

- Configura Google Cloud DNS para resolver los nombres de host y los dominios de la solución Bare Metal, y así garantizar que la resolución de nombres sea coherente en todos los servidores, las VMs y los recursos basados en Compute Engine de la solución Bare Metal, como el servicio de Backup and DR.

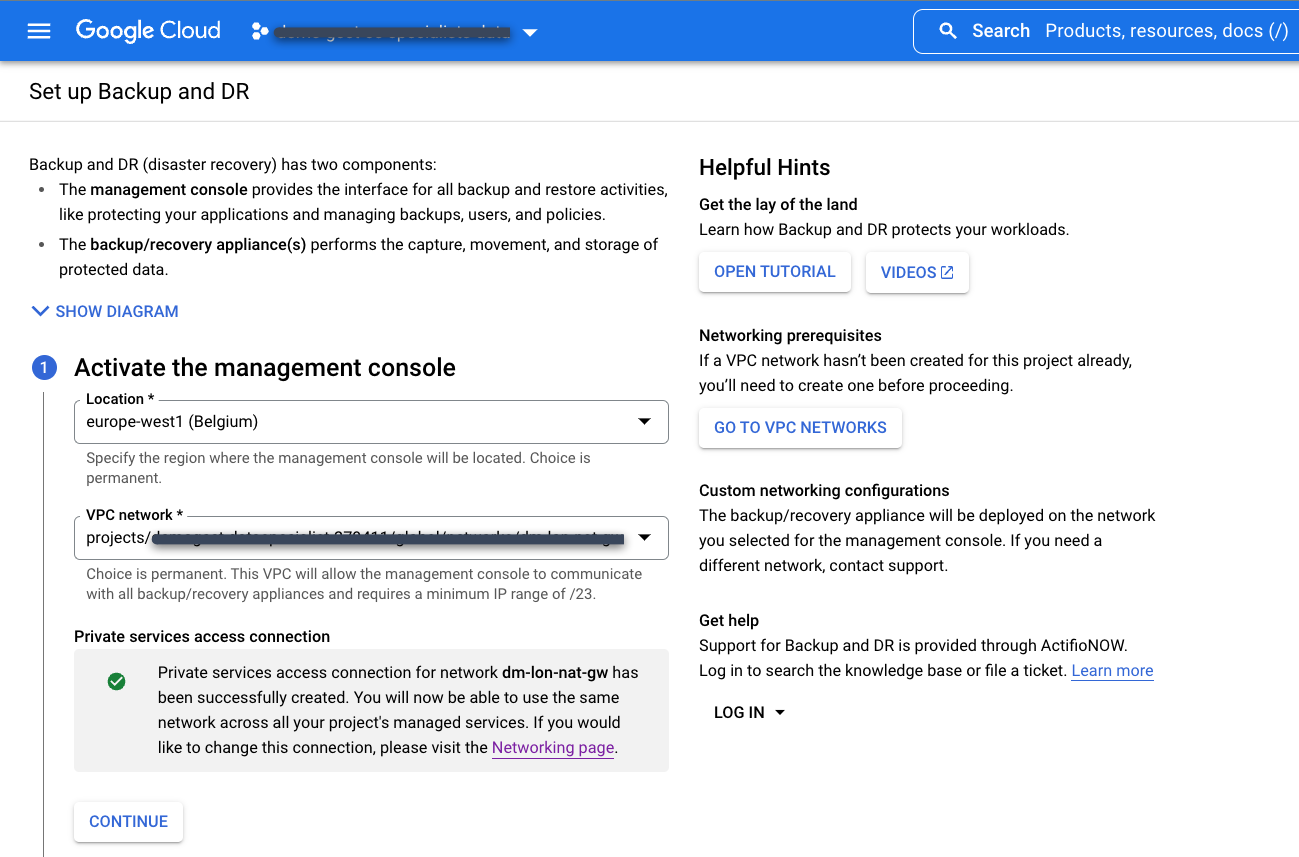

Instala la consola de administración de Backup and DR

- Habilita la API del servicio Backup and DR si aún no está habilitada.

En la consola de Google Cloud , usa el menú de navegación para ir a la sección Operaciones y selecciona Copia de seguridad y DR:

Selecciona la conexión de acceso privado a los servicios existente que creaste anteriormente.

Elige la ubicación de la consola de administración de Backup and DR. Esta es la región en la que implementas la interfaz de usuario de la consola de administración de Backup and DR en un proyecto de productor de servicios. Google Cloud posee y mantiene los recursos de la consola de administración.

Elige la red de VPC en el proyecto del consumidor de servicios a la que deseas conectar el servicio de copia de seguridad y DR. Por lo general, se trata de un proyecto host o de VPC compartida.

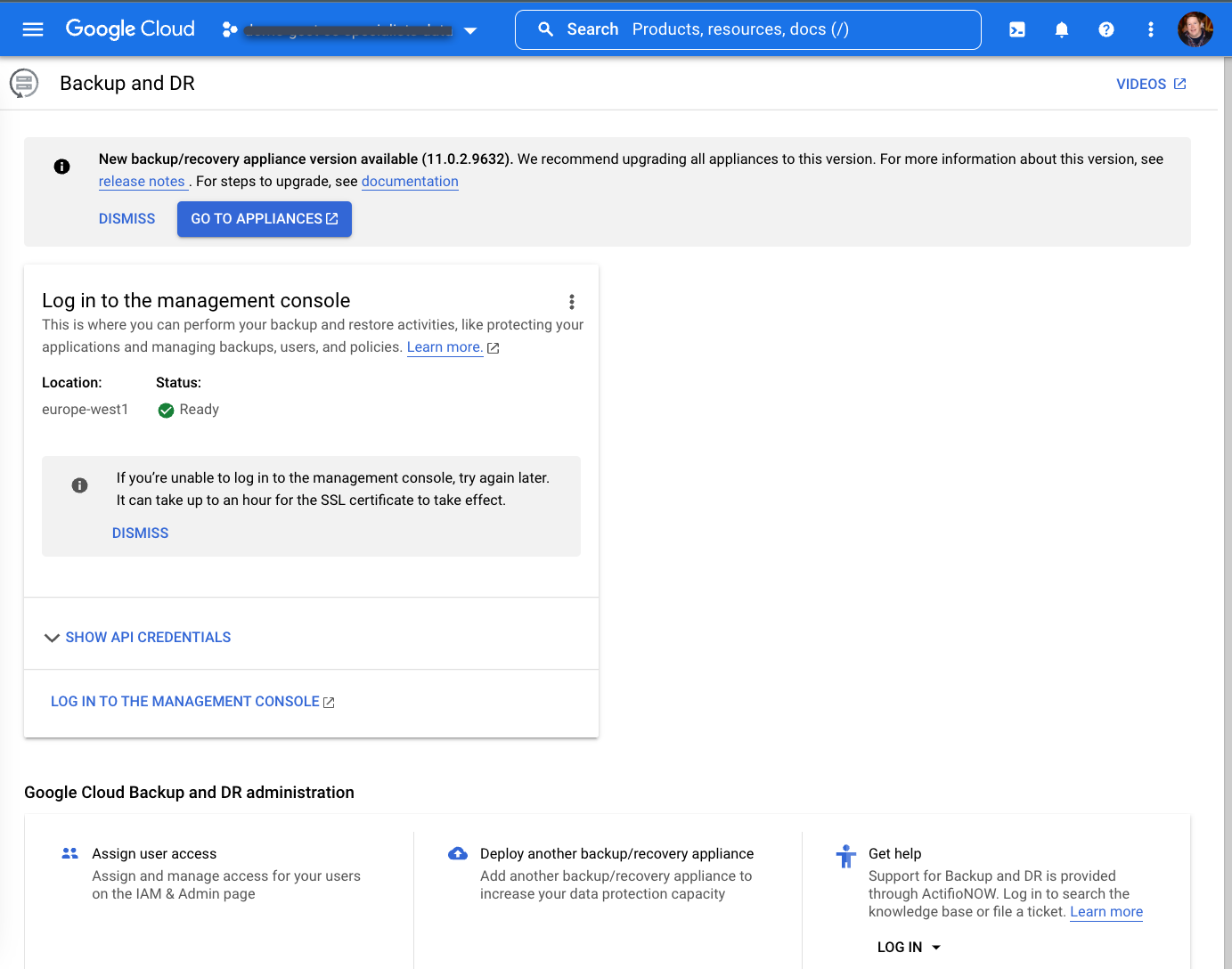

Después de esperar hasta una hora, deberías ver la siguiente pantalla cuando se complete la implementación.

Instala el dispositivo de copia de seguridad y recuperación

En la página de Backup and DR, haz clic en Accede a la consola de administración:

https://bmc-PROJECT_NUMBER-GENERATED_ID-dot-REGION.backupdr.googleusercontent.com/

En la página principal de la consola de administración de Backup and DR, ve a la página Dispositivos:

https://bmc-PROJECT_NUMBER-GENERATED_ID-dot-REGION.backupdr.googleusercontent.com/#clusters

Ingresa el nombre del dispositivo de copia de seguridad o recuperación. Ten en cuenta que Google Cloud agrega automáticamente números aleatorios adicionales al final del nombre una vez que comienza la implementación.

Elige el proyecto del consumidor en el que deseas instalar el dispositivo de copia de seguridad y recuperación.

Elige tu región, zona y subred preferidas.

Selecciona un tipo de almacenamiento. Te recomendamos que elijas Disco persistente estándar para las pruebas de concepto y Disco persistente SSD para un entorno de producción.

Haz clic en el botón Begin Installation. Se espera que el proceso tarde una hora en implementar la consola de administración de Backup and DR y el primer dispositivo de copia de seguridad o recuperación.

Puedes agregar otros dispositivos de copia de seguridad y recuperación en otras regiones o zonas después de que se complete el proceso de instalación inicial.

Configura Google Cloud Backup and DR

En esta sección, aprenderás los pasos necesarios para configurar el servicio Backup and DR y proteger tus cargas de trabajo.

Configura una cuenta de servicio

A partir de la versión 11.0.2 (versión de diciembre de 2022 de Backup and DR), puedes usar una sola cuenta de servicio para ejecutar el dispositivo de copia de seguridad o recuperación y acceder a los buckets de Cloud Storage, y proteger tus máquinas virtuales (VMs) de Compute Engine (no se abordan en este documento).

Roles de la cuenta de servicio

Google Cloud Backup and DR usa Google Cloud Identity and Access Management (IAM) para la autorización y autenticación de usuarios y cuentas de servicio. Puedes usar roles predefinidos para habilitar diversas capacidades de copia de seguridad. Los dos más importantes son los siguientes:

- Operador de Cloud Storage para copias de seguridad y DR: Asigna este rol a las cuentas de servicio que usa un dispositivo de copia de seguridad o recuperación que se conecta a los bucket de Cloud Storage. El rol permite crear buckets de Cloud Storage para copias de seguridad de instantáneas de Compute Engine y acceder a buckets con datos de copias de seguridad existentes basadas en agentes para restablecer cargas de trabajo.

- Operador de Backup and DR Compute Engine: Asigna este rol a las cuentas de servicio que usa un dispositivo de copia de seguridad o recuperación para crear instantáneas de Persistent Disk para las máquinas virtuales de Compute Engine. Además de crear instantáneas, este rol permite que la cuenta de servicio restablezca VMs en el mismo proyecto de origen o en proyectos alternativos.

Para encontrar tu cuenta de servicio, consulta la VM de Compute Engine que ejecuta tu dispositivo de copia de seguridad o recuperación en tu proyecto de consumidor o servicio, y busca el valor de la cuenta de servicio que se muestra en la sección Administración de identidades y APIs.

Para proporcionar los permisos adecuados a tus dispositivos de copia de seguridad y recuperación, ve a la página Identity and Access Management y otorga los siguientes roles de Identity and Access Management a la cuenta de servicio de tus dispositivos de copia de seguridad y recuperación.

- Operador de Cloud Storage para Backup and DR

- Operador de Compute Engine para Backup and DR (opcional)

Configura grupos de almacenamiento

Los grupos de almacenamiento almacenan datos en ubicaciones de almacenamiento físicas. Debes usar Persistent Disk para tus datos más recientes (de 1 a 14 días) y Cloud Storage para la retención a largo plazo (días, semanas, meses y años).

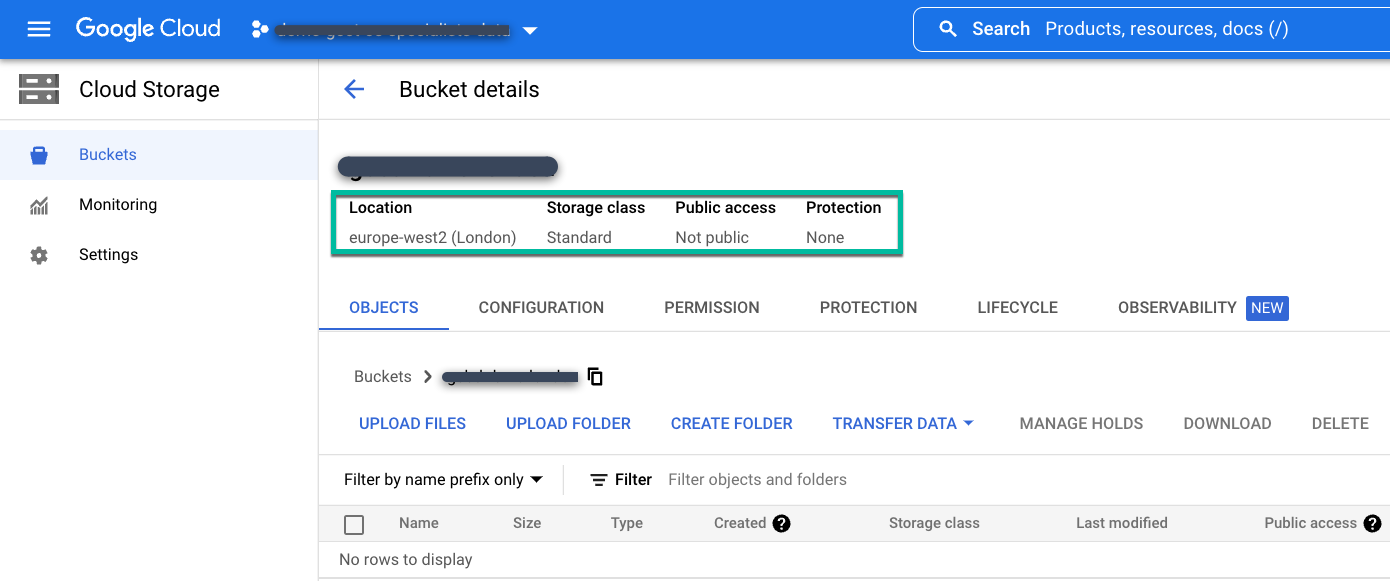

Cloud Storage

Crea un bucket estándar regional o multirregional en la ubicación en la que necesitas almacenar los datos de la copia de seguridad.

Sigue estas instrucciones para crear un bucket de Cloud Storage:

- En la página Buckets de Cloud Storage, asígnale un nombre al bucket.

- Selecciona la ubicación de almacenamiento.

- Elige una clase de almacenamiento: estándar, nearline o coldline.

- Si eliges el almacenamiento Nearline o Coldline, configura el modo de Control de acceso en Detallado. Para el almacenamiento estándar, acepta el modo de control de acceso predeterminado Uniforme.

Por último, no configures ninguna opción adicional de protección de datos y haz clic en Crear.

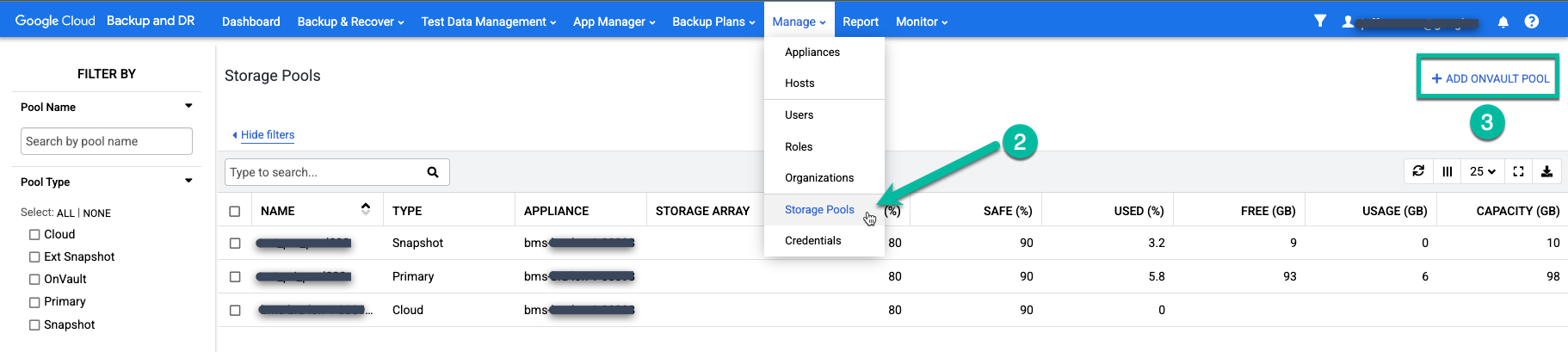

A continuación, agrega este bucket al dispositivo de copia de seguridad y recuperación. Ve a la consola de administración de Backup and DR.

https://bmc-PROJECT_NUMBER-GENERATED_ID-dot-REGION.backupdr.googleusercontent.com/

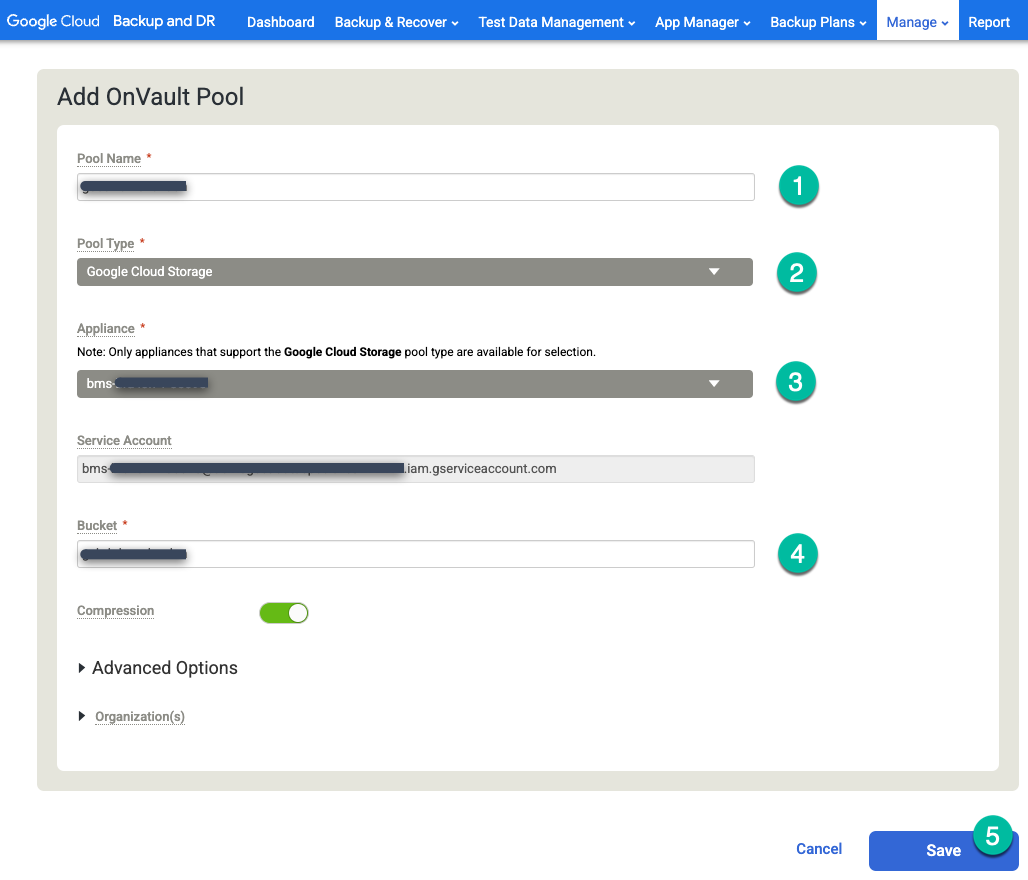

Selecciona el elemento de menú Administrar > Grupos de almacenamiento.

https://bmc-PROJECT_NUMBER-GENERATED_ID-dot-REGION.backupdr.googleusercontent.com/#pools

Haz clic en la opción del extremo derecho +Add OnVault Pool.

https://bmc-PROJECT_NUMBER-GENERATED_ID-dot-REGION.backupdr.googleusercontent.com/#addonvaultpool

- Escribe un nombre para el Nombre del grupo.

- Elige Cloud Storage para el tipo de grupo.

- Selecciona el dispositivo que deseas adjuntar al bucket de Cloud Storage.

- Ingresa el nombre del bucket de Cloud Storage.

Haz clic en Guardar.

Grupos de instantáneas de Persistent Disk

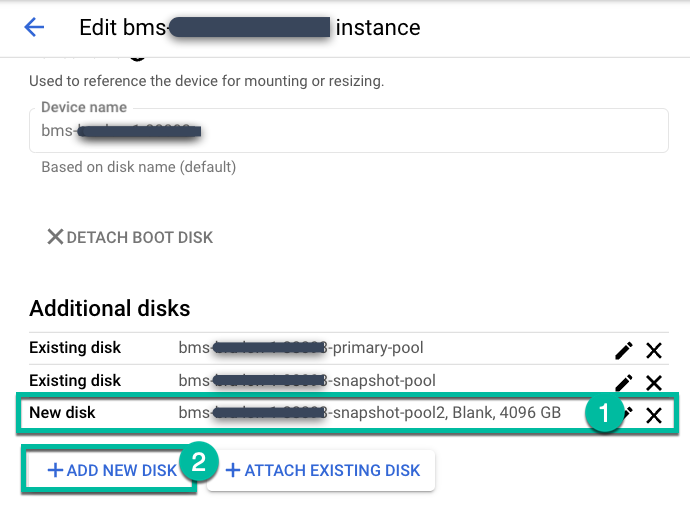

Si implementaste el dispositivo de copia de seguridad y recuperación con opciones estándar o SSD, el grupo de instantáneas de Persistent Disk será de 4 TB de forma predeterminada. Si tus bases de datos o sistemas de archivos de origen requieren un grupo de mayor tamaño, puedes editar la configuración de tu dispositivo de copia de seguridad y recuperación implementado, agregar un nuevo Persistent Disk y crear un nuevo grupo personalizado o configurar otro grupo predeterminado.

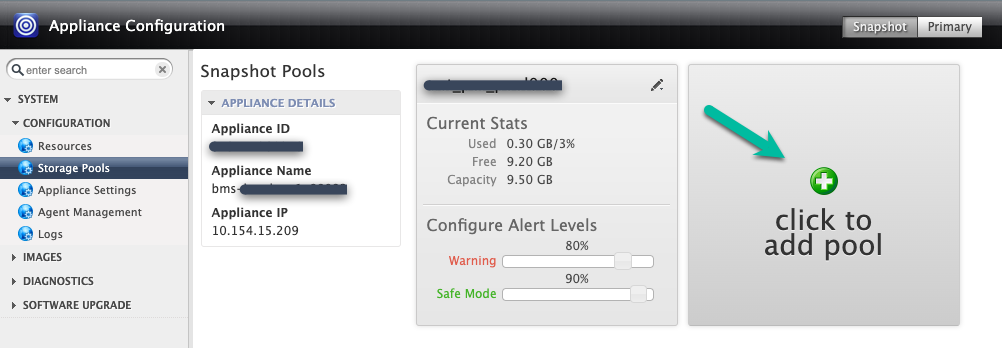

no podrás borrar, mover ni cambiar el tamaño del grupo.Ve a la página Administrar > Electrodomésticos.

https://bmc-PROJECT_NUMBER-GENERATED_ID-dot-REGION.backupdr.googleusercontent.com/#clusters

Edita la instancia del servidor de copias de seguridad y haz clic en +Agregar disco nuevo.

- Asigna un nombre al disco.

- Selecciona un tipo de disco en blanco.

- Elige estándar, equilibrado o SSD según tus necesidades.

- Ingresa el tamaño de disco que necesitas.

Haz clic en Guardar.

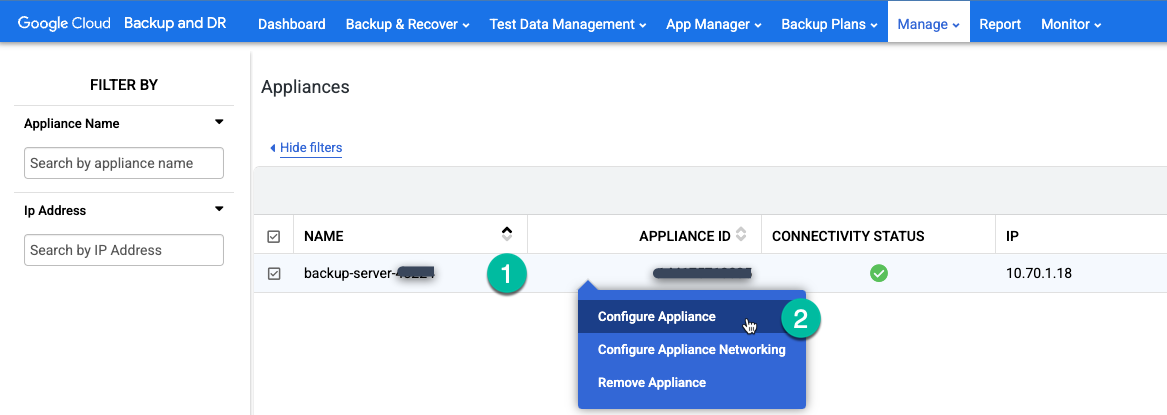

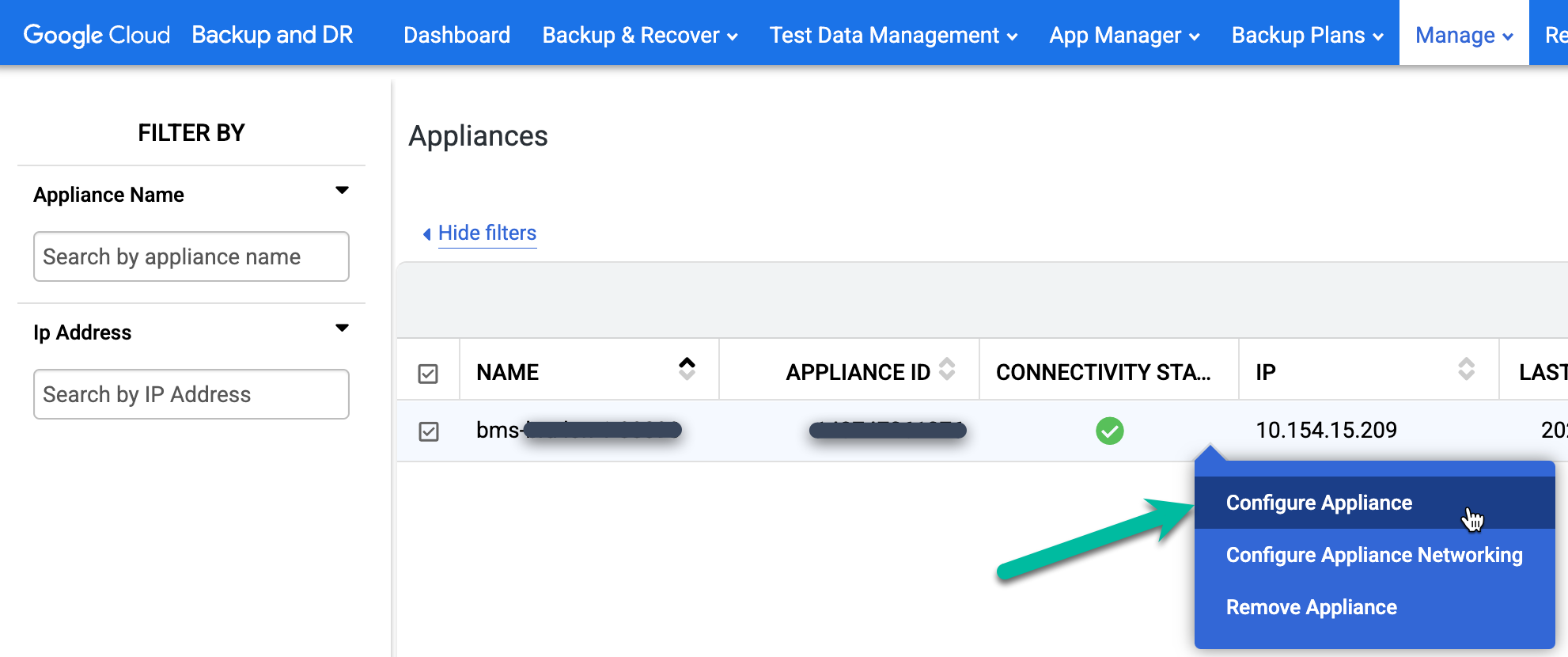

Ve a la página Administrar > Dispositivos en la consola de administración de Backup and DR.

https://bmc-PROJECT_NUMBER-GENERATED_ID-dot-REGION.backupdr.googleusercontent.com/#clusters

Haz clic con el botón derecho en el nombre del dispositivo y selecciona Configurar dispositivo en el menú.

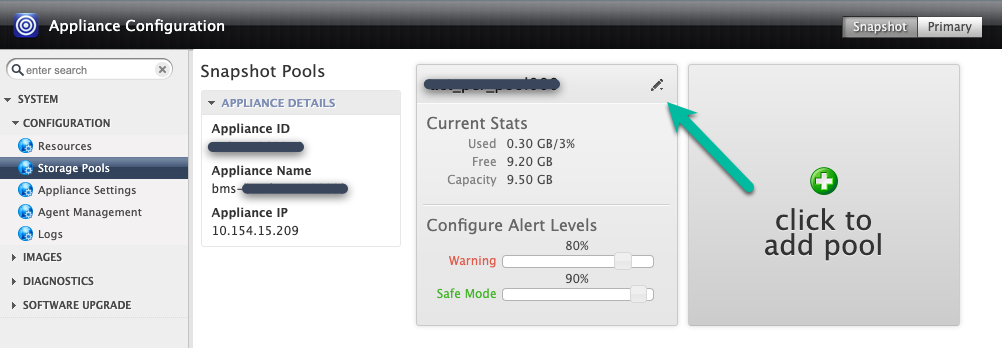

Puedes agregar el disco al grupo de instantáneas existente (expansión) o crear un grupo nuevo (sin embargo, no mezcles tipos de Persistent Disk en el mismo grupo). Si deseas expandir el grupo, haz clic en el ícono de la esquina superior derecha.

En este ejemplo, crearás un grupo nuevo con la opción Click to add pool. Después de hacer clic en este botón, espera 20 segundos para que se abra la página siguiente.

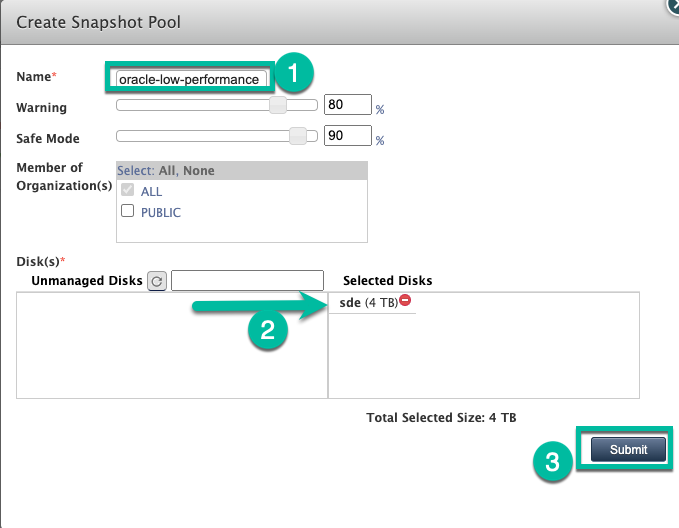

En este paso, configura tu nuevo grupo.

- Asigna un nombre al grupo y haz clic en el ícono verde + para agregar el disco al grupo.

- Haz clic en Enviar.

- Para confirmar que deseas continuar, escribe PROCEED en mayúsculas cuando se te solicite.

Haz clic en Confirmar.

Ahora, tu grupo se expandirá o creará con el Persistent Disk.

Configura planes de copias de seguridad

Los planes de copia de seguridad te permiten configurar dos elementos clave para crear copias de seguridad de cualquier base de datos, VM o sistema de archivos. Los planes de copia de seguridad incorporan perfiles y plantillas.

- Los perfiles te permiten definir cuándo crear copias de seguridad y durante cuánto tiempo se deben retener los datos de las copias de seguridad.

- Las plantillas proporcionan un elemento de configuración que te permite decidir qué dispositivo de copia de seguridad o recuperación y qué grupo de almacenamiento (Persistent Disk, Cloud Storage, etcétera) se debe usar para la tarea de copia de seguridad.

Crear un perfil

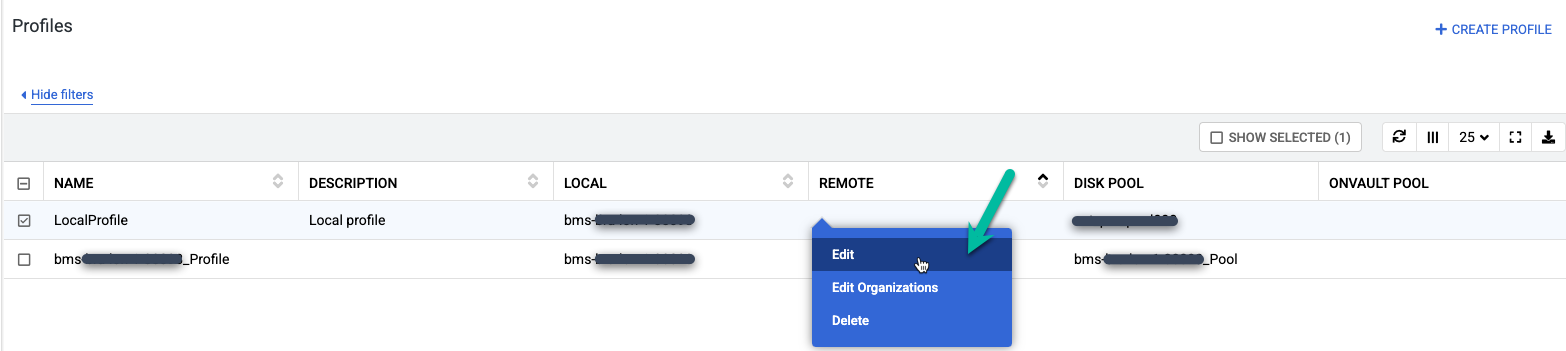

En la consola de administración de Backup and DR, ve a la página Planes de creación de copias de seguridad > Perfiles.

https://bmc-PROJECT_NUMBER-GENERATED_ID-dot-REGION.backupdr.googleusercontent.com/#manageprofiles

Ya se habrán creado dos perfiles. Puedes usar un perfil para las instantáneas de VM de Compute Engine y editar el otro perfil para usarlo en las copias de seguridad de la solución Bare Metal. Puedes tener varios perfiles, lo que resulta útil si realizas copias de seguridad de muchas bases de datos que requieren diferentes niveles de disco para la copia de seguridad. Por ejemplo, puedes crear un grupo para SSD (mayor rendimiento) y otro para discos persistentes estándar (rendimiento estándar). Para cada perfil, puedes elegir un grupo de instantáneas diferente.

Haz clic con el botón derecho en el perfil predeterminado llamado LocalProfile y selecciona Editar.

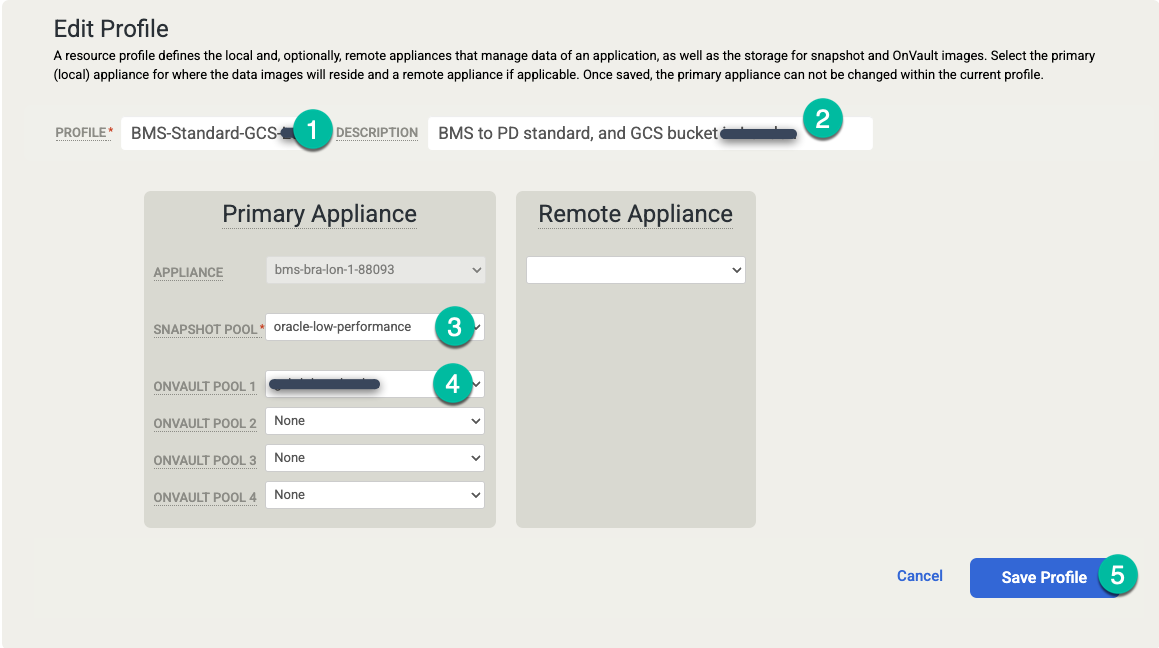

Realiza los siguientes cambios:

- Actualiza la configuración de Perfiles con un nombre y una descripción más significativos. Puedes especificar el nivel de disco que se usará, dónde se encuentran los bucket de Cloud Storage o cualquier otra información que explique el propósito de este perfil.

- Cambia el grupo de instantáneas al grupo expandido o nuevo que creaste anteriormente.

- Selecciona un grupo de OnVault (bucket de Cloud Storage) para este perfil.

Haz clic en Guardar perfil.

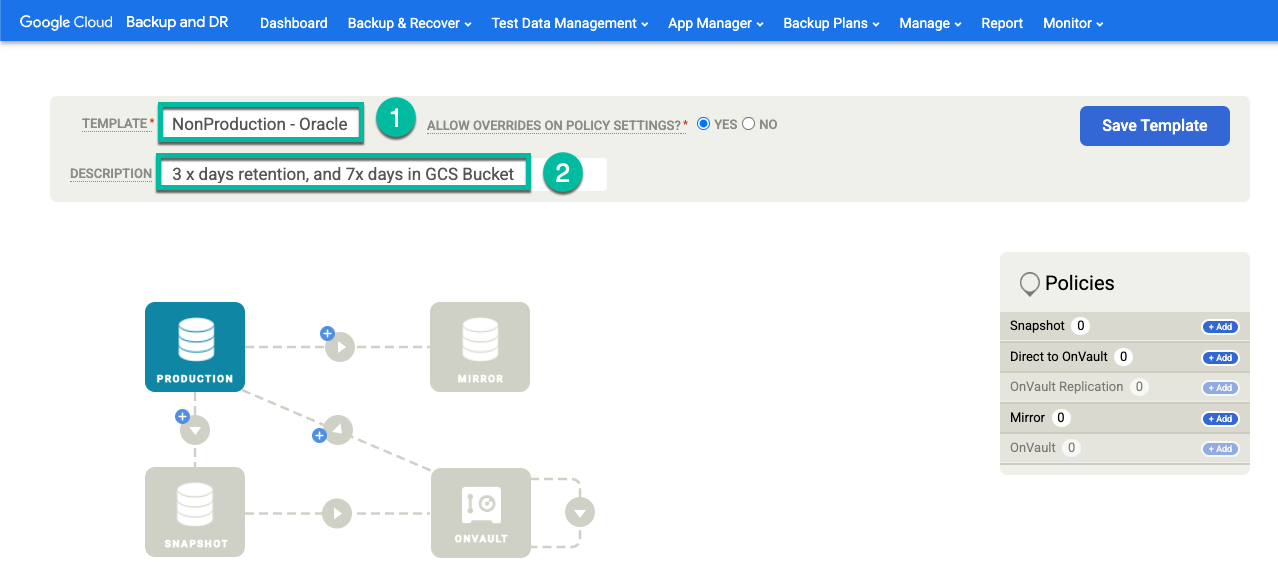

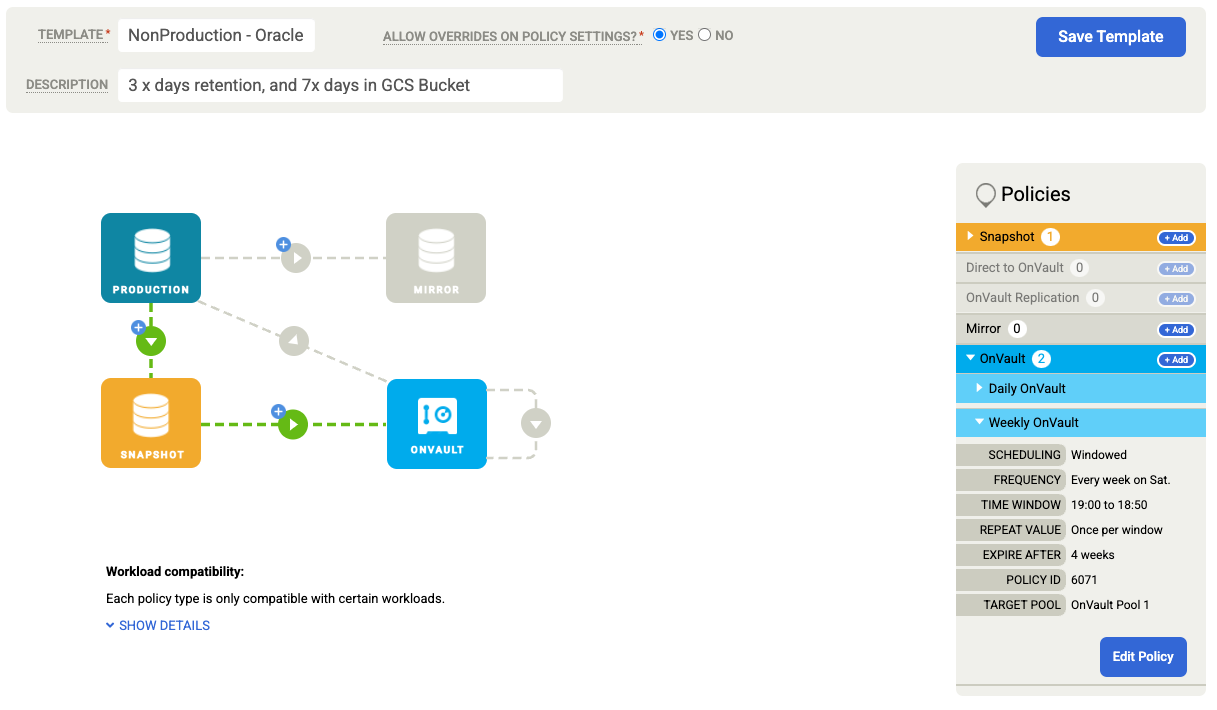

Crea una plantilla

En la consola de administración de Backup and DR, ve al menú Planes de creación de copias de seguridad > Plantillas.

https://bmc-PROJECT_NUMBER-GENERATED_ID-dot-REGION.backupdr.googleusercontent.com/#managetemplates

Haz clic en + Crear plantilla.

- Asigna un nombre a la plantilla.

- Selecciona Sí en Permitir anulaciones en la configuración de políticas.

- Agrega una descripción de esta plantilla.

Haz clic en Save Template.

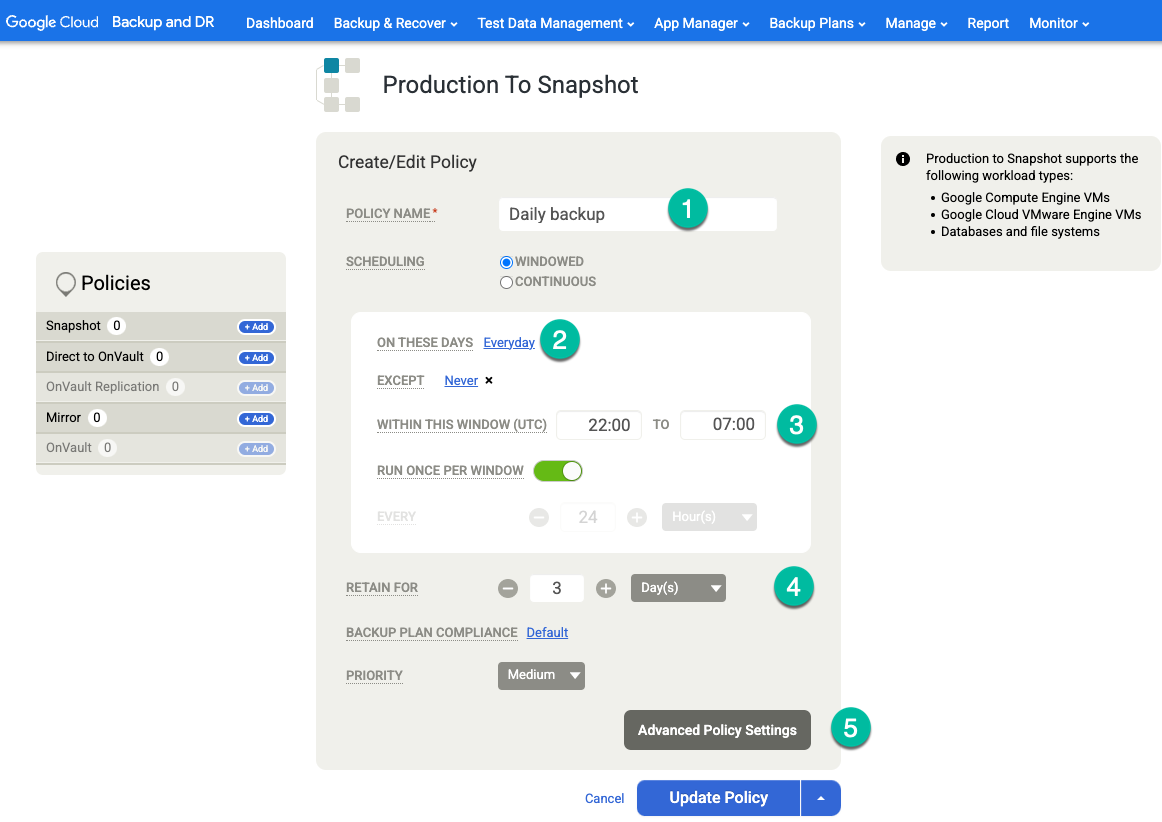

En tu plantilla, configura lo siguiente:

- En la sección Políticas de la derecha, haz clic en +Agregar.

- Proporciona un nombre para la política.

- Selecciona la casilla de verificación de los días en los que deseas que se ejecute la política o deja la opción predeterminada Todos los días.

- Edita la ventana para los trabajos que deseas ejecutar dentro de ese período.

- Selecciona un tiempo de retención.

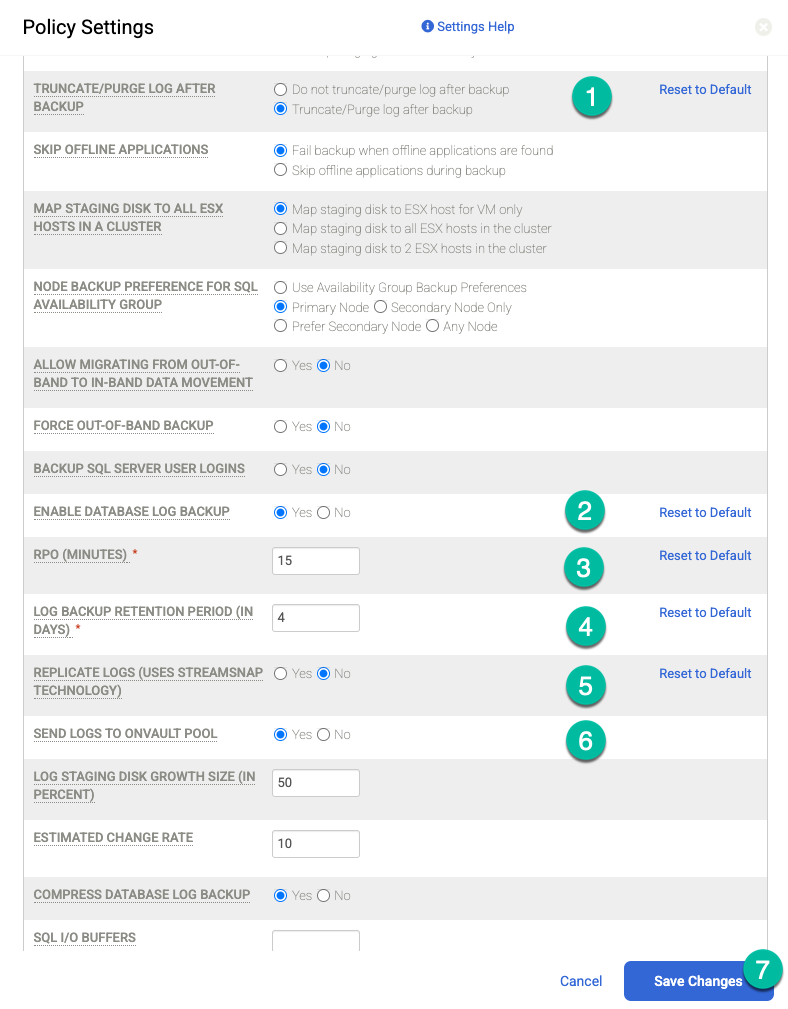

Haz clic en Configuración avanzada de la política.

Si deseas realizar copias de seguridad de los registros de archivo con una frecuencia regular (por ejemplo, cada 15 minutos) y replicar los registros de archivo en Cloud Storage, debes habilitar los siguientes parámetros de configuración de la política:

- Establece Truncate/Purge Log after Backup en Truncate si es lo que deseas.

- Si lo deseas, establece Enable Database Log Backup en Yes.

- Establece RPO (minutos) en el intervalo de copia de seguridad del registro de archivo que desees.

- Establece Log Backup Retention Period (in Days) en el período de retención que desees.

- Establece Replicate Logs (Uses Streamsnap Technology) en No.

- Establece Send Logs to OnVault Pool en Yes si deseas enviar registros a tu bucket de Cloud Storage. De lo contrario, selecciona No.

Haz clic en Guardar cambios.

Haz clic en Actualizar política para guardar los cambios.

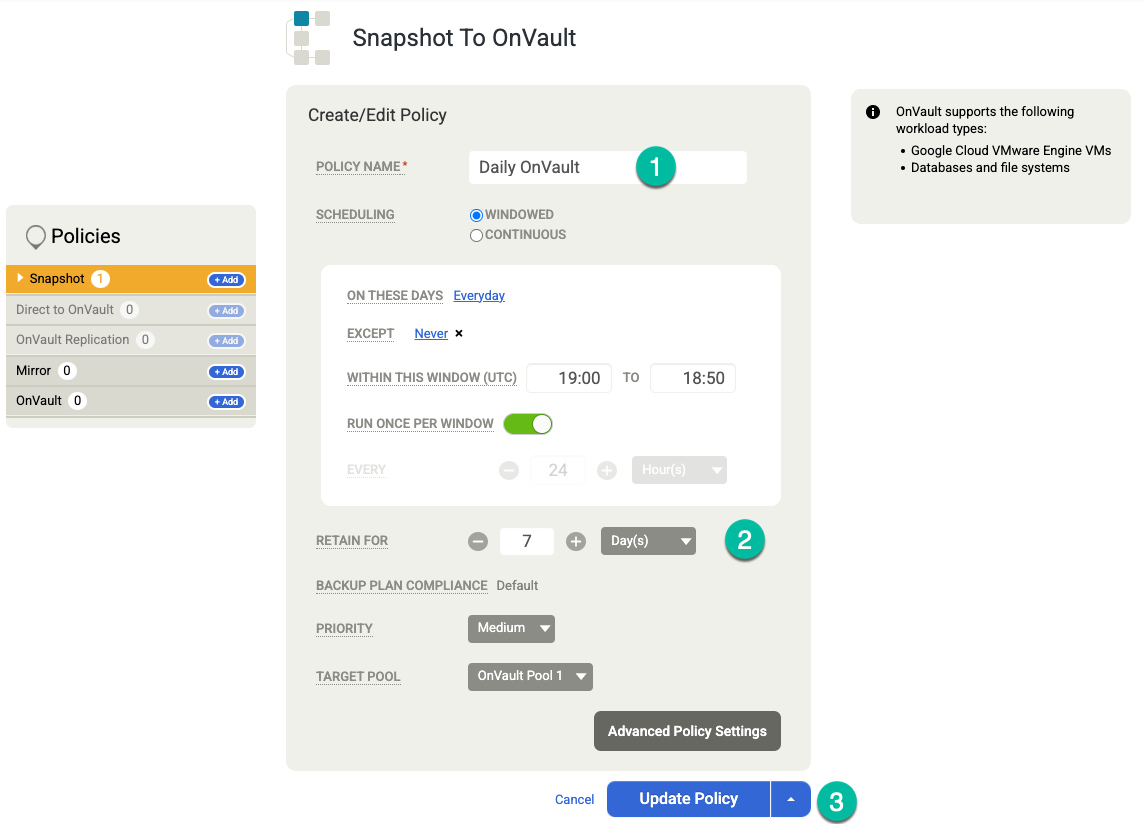

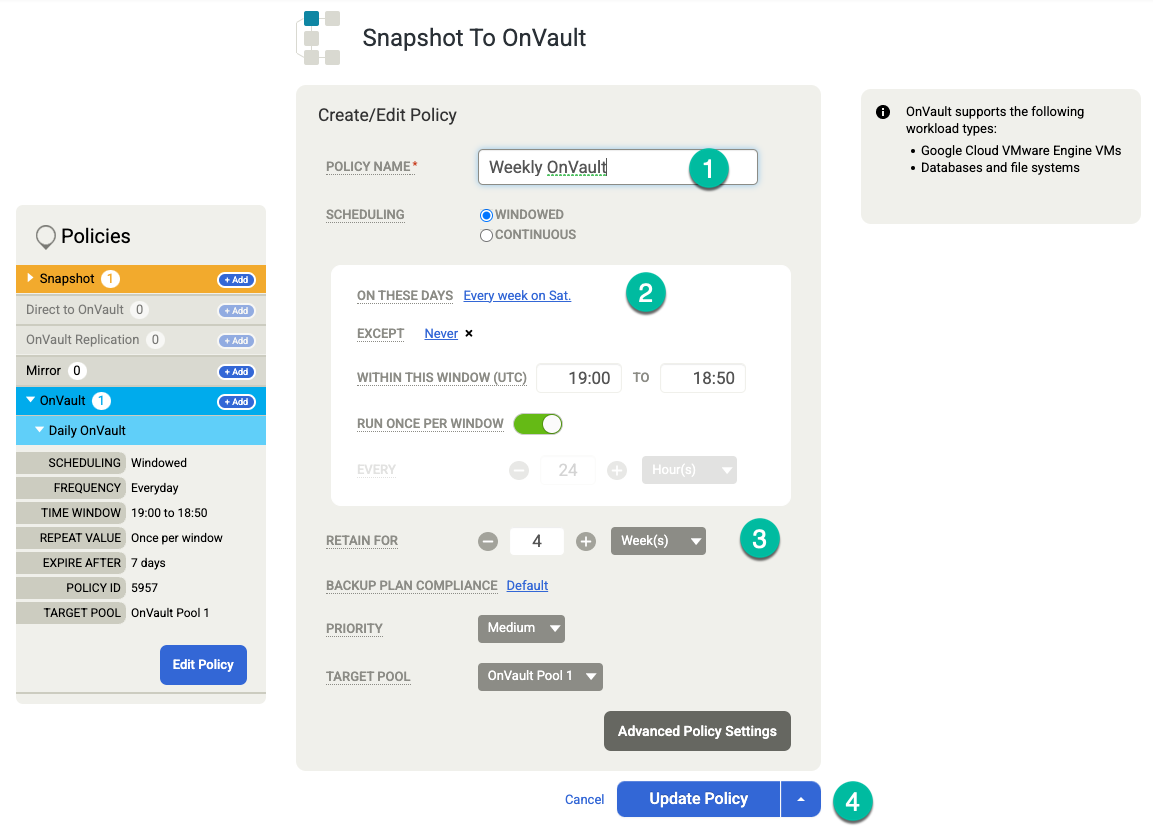

Para OnVault, en el lado derecho, realiza las siguientes acciones:

- Haga clic en +Add.

- Agrega el nombre de la política.

- Establece la retención en días, semanas, meses o años.

Haz clic en Actualizar política.

(Opcional) Si necesitas agregar más opciones de retención, crea políticas adicionales para la retención semanal, mensual y anual. Para agregar otra política de retención, sigue estos pasos:

- En OnVault, a la derecha, haz clic en +Agregar.

- Agrega un nombre de política.

- Cambia el valor de On These Days al día en que deseas activar este trabajo.

- Establece la Retención en Días, Semanas, Meses o Años.

Haz clic en Actualizar política.

Haz clic en Save Template. En el siguiente ejemplo, verás una política de instantáneas que retiene las copias de seguridad durante 3 días en el nivel de Persistent Disk, 7 días para los trabajos de OnVault y 4 semanas en total. La copia de seguridad semanal se ejecuta los sábados por la noche.

Crea una copia de seguridad de una base de datos de Oracle

La arquitectura de Google Cloud Backup and DR proporciona copias de seguridad incrementales y coherentes con las aplicaciones de Oracle para Google Cloud, así como recuperación y clonación instantáneas para bases de datos de Oracle de varios terabytes.

Google Cloud Backup and DR usa las siguientes APIs de Oracle:

- API de copia de imagen de RMAN: Una copia de imagen de un archivo de datos se restablece mucho más rápido porque la estructura física del archivo de datos ya existe. La directiva BACKUP AS COPY de Recovery Manager (RMAN) crea copias de imagen para todos los archivos de datos de la base de datos completa y conserva el formato de archivo de datos.

- API de ASM y CRS: Usa la API de Automatic Storage Management (ASM) y Cluster Ready Services (CRS) para administrar el grupo de discos de copia de seguridad de ASM.

- API de copia de seguridad de registros de archivo de RMAN: Esta API genera registros de archivo, crea copias de seguridad de ellos en un disco de etapa de pruebas y los borra de la ubicación de archivo de producción.

Configura los hosts de Oracle

Los pasos para configurar tus hosts de Oracle incluyen la instalación del agente, la adición de los hosts a Backup and DR, la configuración de los hosts y el descubrimiento de las bases de datos de Oracle. Una vez que todo esté en su lugar, podrás realizar copias de seguridad de la base de datos de Oracle en Backup and DR.

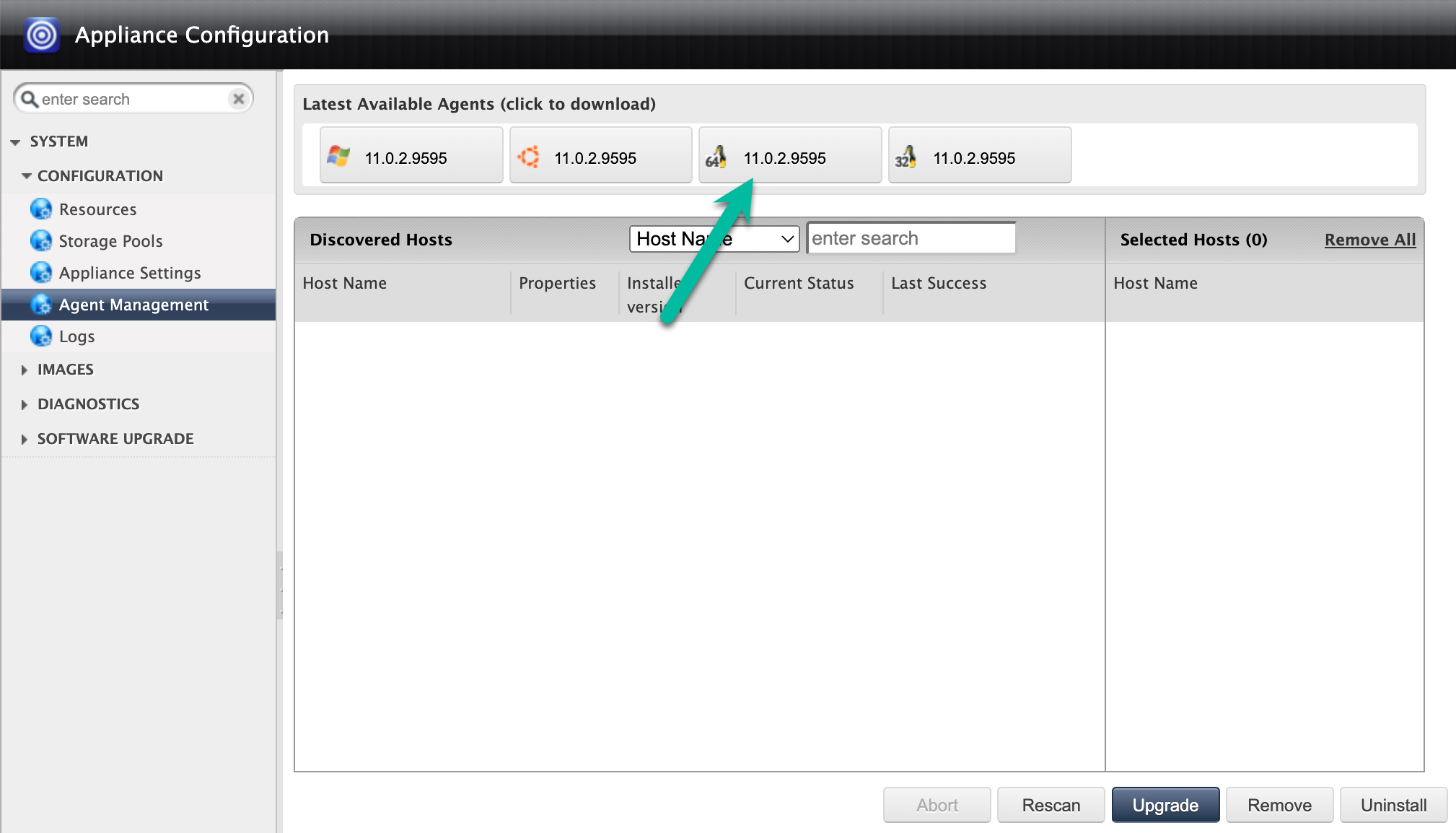

Instala el agente de copias de seguridad

La instalación del agente de Backup and DR es relativamente sencilla. Solo necesitas instalar el agente la primera vez que uses el host. Las actualizaciones posteriores se pueden realizar desde la interfaz de usuario de Backup and DR en la consola de Google Cloud . Debes acceder como usuario root o en una sesión autenticada de sudo para instalar un agente. No es necesario reiniciar el host para completar la instalación.

Descarga el agente de copias de seguridad desde la interfaz de usuario o a través de la página Administrar > Dispositivos.

https://bmc-PROJECT_NUMBER-GENERATED_ID-dot-REGION.backupdr.googleusercontent.com/#clusters

Haz clic con el botón derecho en el nombre del dispositivo de copia de seguridad o recuperación y selecciona Configurar dispositivo. Se abrirá una nueva ventana del navegador.

Haz clic en el ícono de Linux de 64 bits para descargar el agente de copia de seguridad en la computadora que aloja tu sesión del navegador. Usa scp (copia segura) para mover el archivo del agente descargado a los hosts de Oracle para la instalación.

Como alternativa, puedes almacenar el agente de copias de seguridad en un bucket de Cloud Storage, habilitar las descargas y usar los comandos

wgetocurlpara descargar el agente directamente en tus hosts de Linux.curl -o agent-Linux-latestversion.rpm https://storage.googleapis.com/backup-agent-images/connector-Linux-11.0.2.9595.rpm

Usa el comando

rpm -ivhpara instalar el agente de copias de seguridad.Es muy importante que copies la clave secreta generada automáticamente. Con la consola de administración de Backup and DR, debes agregar la clave secreta a los metadatos del host.

El resultado del comando es similar al siguiente:

[oracle@host `~]# sudo rpm -ivh agent-Linux-latestversion.rpm Verifying... ################################# [100%] Preparing... ################################# [100%] Updating / installing… 1:udsagent-11.0.2-9595 ################################# [100%] Created symlink /etc/systemd/system/multi-user.target.wants/udsagent.service → /usr/lib/systemd/system/udsagent.service. Action Required: -- Add this host to Backup and DR management console to backup/recover workloads from/to this host. You can do this by navigating to Manage->Hosts->Add Host on your management console. -- A secret key is required to complete this process. Please use b010502a8f383cae5a076d4ac9e868777657cebd0000000063abee83 (valid for 2 hrs) to register this host. -- A new secret key can be generated later by running: '/opt/act/bin/udsagent secret --reset --restart

Si usas el comando

iptables, abre los puertos del firewall del agente de copias de seguridad (TCP 5106) y los servicios de Oracle (TCP 1521):sudo iptables -A INPUT -p tcp --dport 5106 -j ACCEPT sudo iptables -A INPUT -p tcp --dport 1521 -j ACCEPT sudo firewall-cmd --permanent --add-port=5106/tcp sudo firewall-cmd --permanent --add-port=1521/tcp sudo firewall-cmd --reload

Agrega hosts a Backup and DR

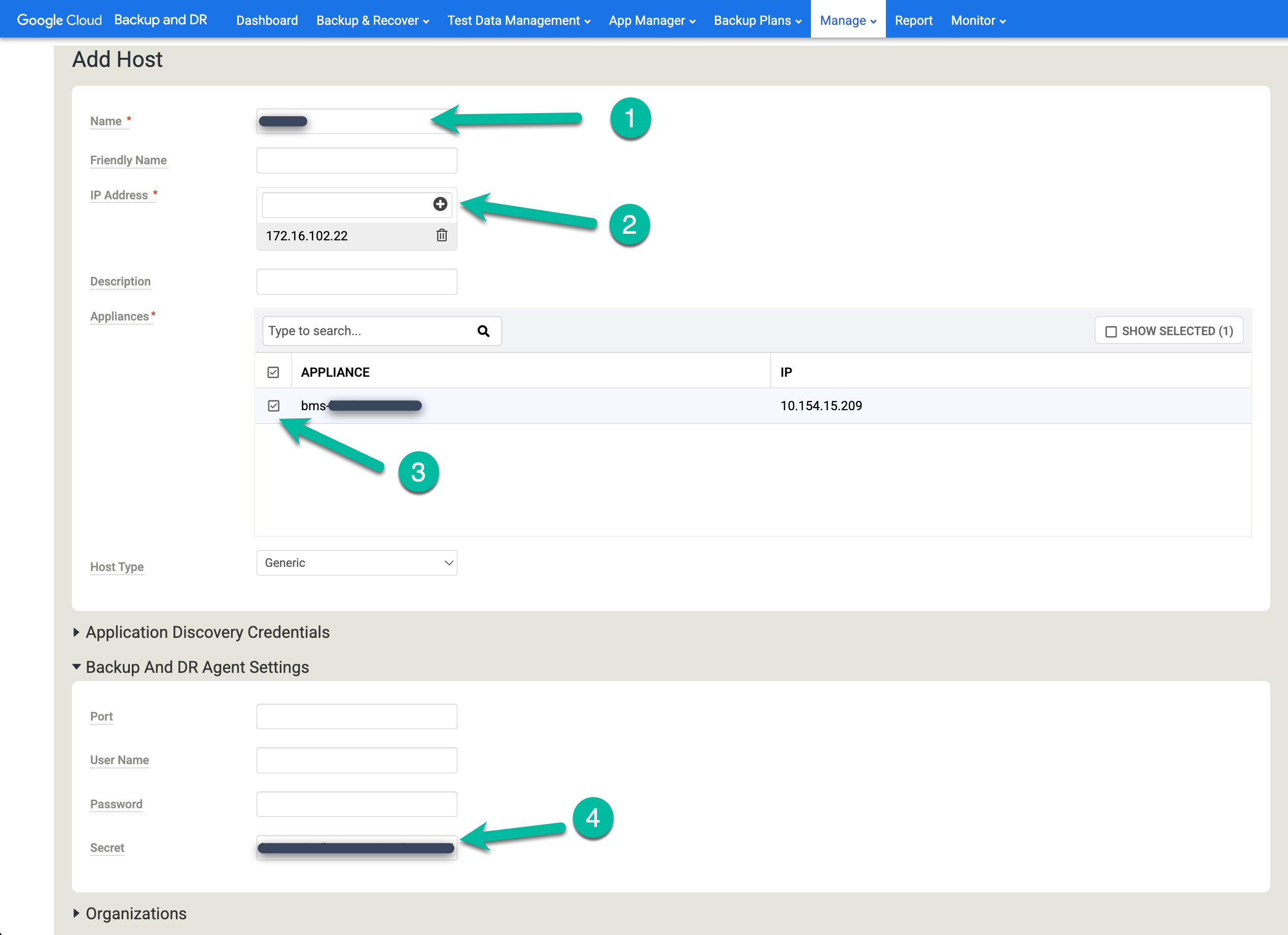

En la consola de administración de Backup and DR, ve a Administrar > Hosts.

https://bmc-PROJECT_NUMBER-GENERATED_ID-dot-REGION.backupdr.googleusercontent.com/#hosts

- Haz clic en +Add Host.

- Agrega el nombre de host.

- Agrega una dirección IP para el host y haz clic en el botón + para confirmar la configuración.

- Haz clic en los electrodomésticos en los que deseas agregar el host.

- Pega la clave secreta. Debes realizar esta tarea menos de dos horas después de instalar el agente de copias de seguridad y de que se genere la clave secreta.

Haz clic en Agregar para guardar el host.

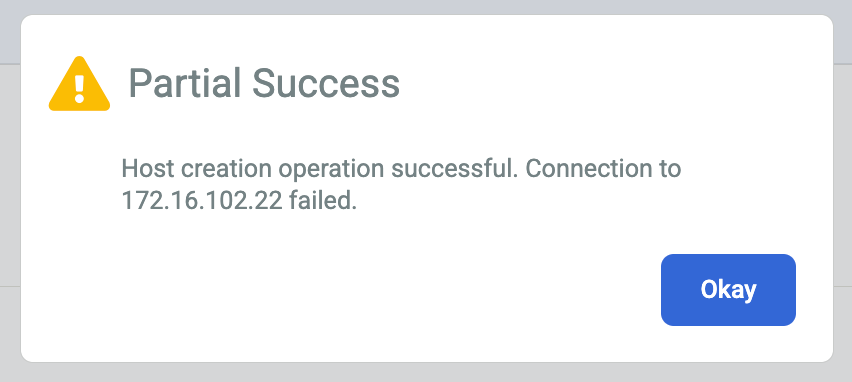

Si recibes un error o un mensaje de Partial Success, prueba las siguientes soluciones alternativas:

Es posible que se haya agotado el tiempo de espera de la clave secreta de encriptación del agente de copias de seguridad. Si no agregaste la clave secreta al host en un plazo de dos horas después de su creación Puedes generar una clave secreta nueva en el host de Linux con la siguiente sintaxis de línea de comandos:

/opt/act/bin/udsagent secret --reset --restart

Es posible que el firewall que permite la comunicación entre el dispositivo de copia de seguridad y recuperación y el agente instalado en el host no esté configurado correctamente. Sigue los pasos para abrir los puertos del firewall del agente de copias de seguridad y los servicios de Oracle.

Es posible que la configuración del Protocolo de hora de red (NTP) para tus hosts de Linux esté mal configurada. Verifica que la configuración del NTP sea correcta.

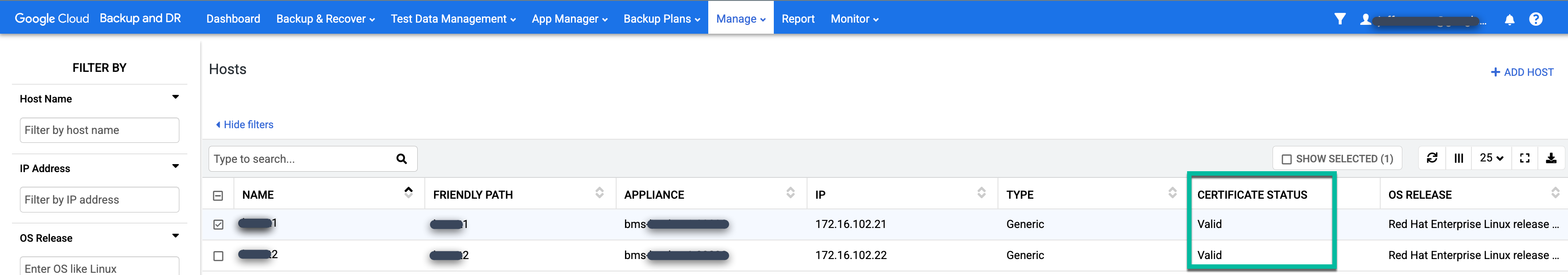

Cuando corrijas el problema subyacente, verás que el Estado del certificado cambia de N/A a Válido.

Configura los hosts

En la consola de administración de Backup and DR, ve a Administrar > Hosts.

https://bmc-PROJECT_NUMBER-GENERATED_ID-dot-REGION.backupdr.googleusercontent.com/#hosts

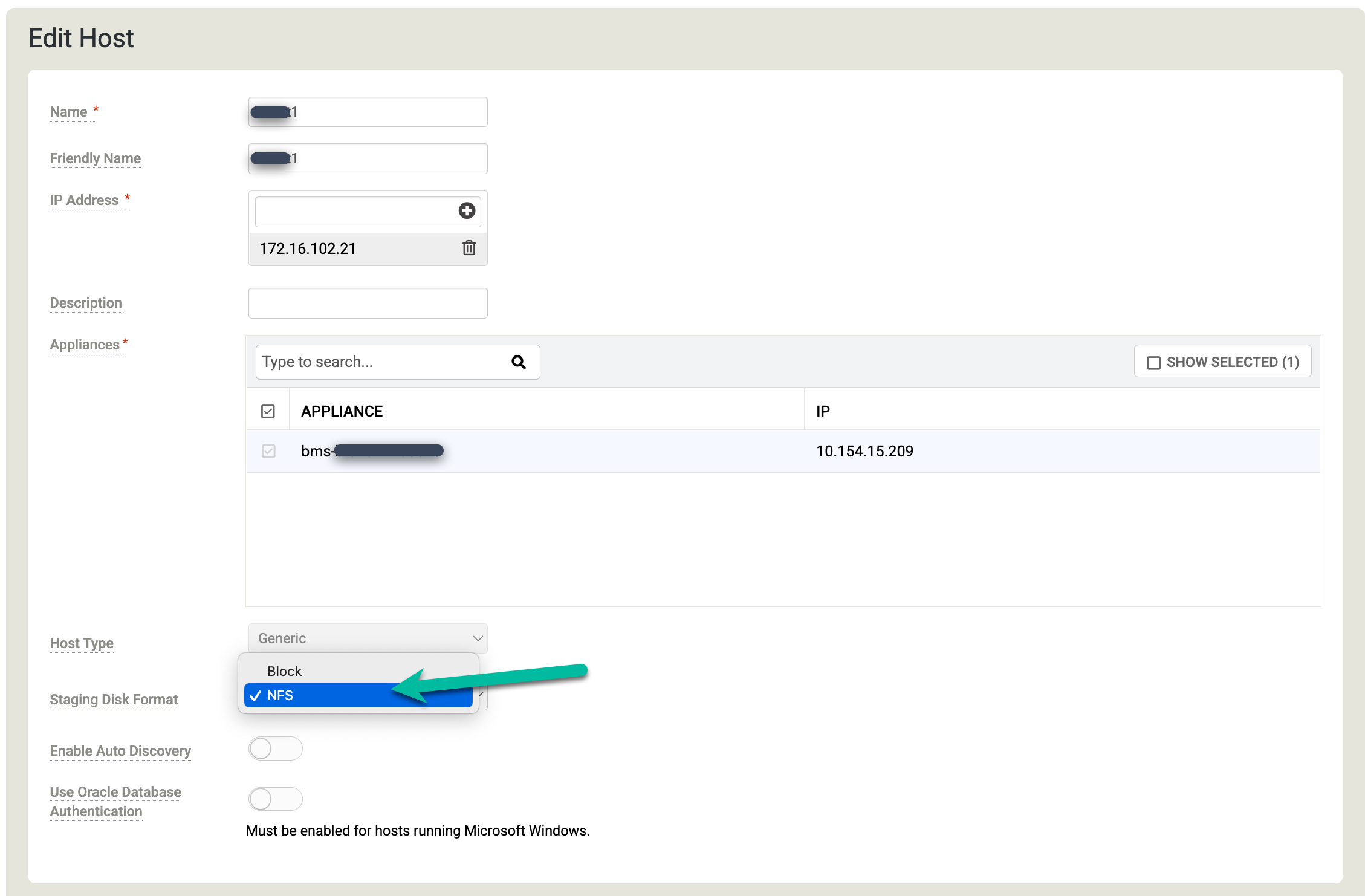

Haz clic con el botón derecho en el host de Linux en el que deseas crear una copia de seguridad de tus bases de datos de Oracle y selecciona Editar.

Haz clic en Formato de disco de transferencia y elige NFS.

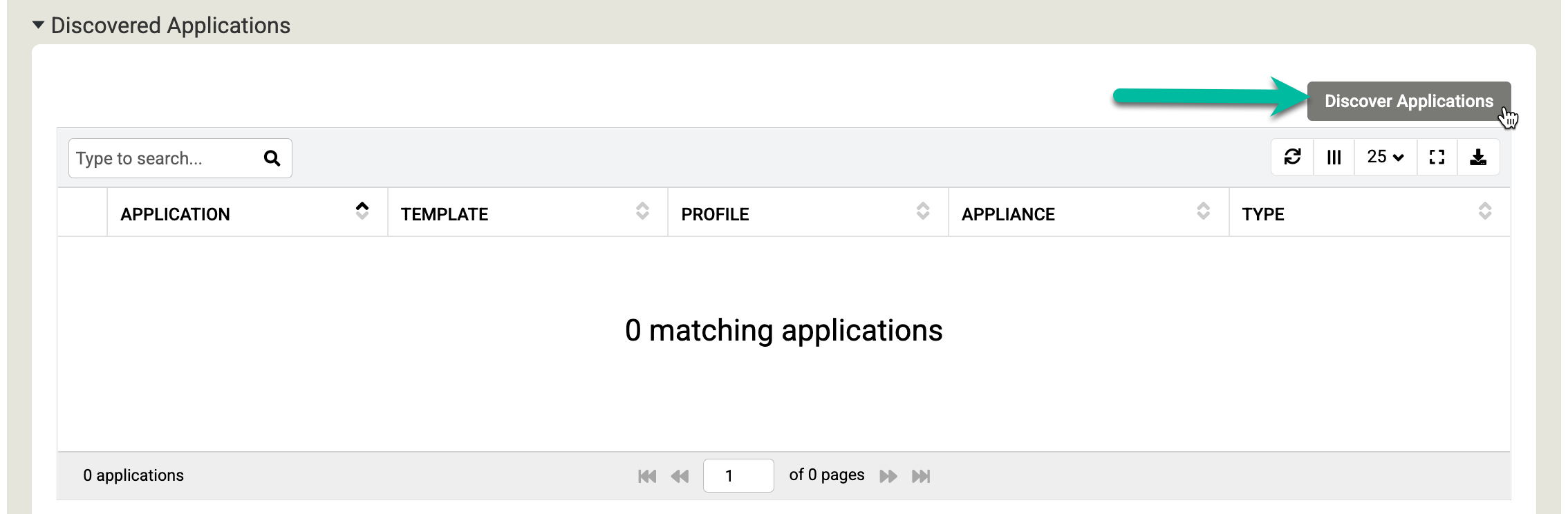

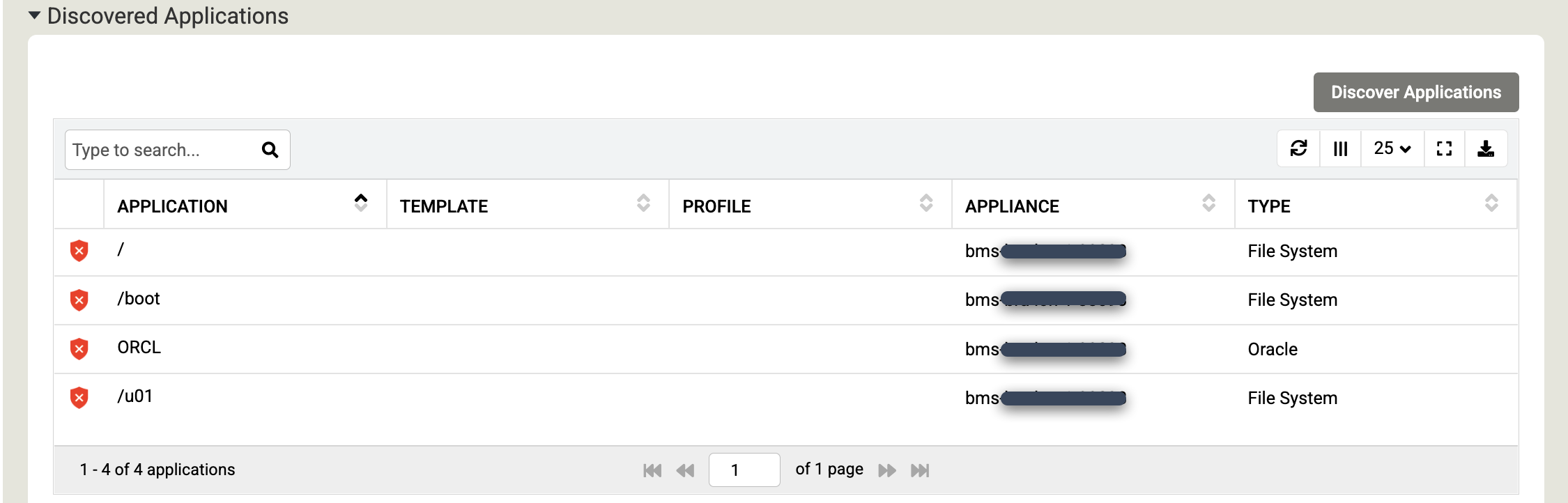

Desplázate hacia abajo hasta la sección Aplicaciones detectadas y haz clic en Detectar aplicaciones para iniciar el proceso de detección de dispositivo a agente.

Haz clic en Descubrir para comenzar el proceso. El proceso de descubrimiento tarda hasta 5 minutos. Cuando se complete, los sistemas de archivos y las bases de datos de Oracle descubiertos aparecerán en la ventana de aplicaciones.

Haz clic en Guardar para actualizar los cambios en tus hosts.

Prepara el host de Linux

Si instalas paquetes de utilidades de iSCSI o NFS en tu host basado en SO Linux, puedes asignar un disco de etapa de pruebas a un dispositivo que escriba los datos de la copia de seguridad. Usa los siguientes comandos para instalar las utilidades de iSCSI y NFS. Si bien puedes usar cualquiera de los dos conjuntos de utilidades o ambos, este paso garantiza que tengas lo que necesitas cuando lo necesites.

Para instalar las utilidades de iSCSI, ejecuta el siguiente comando:

sudo yum install -y iscsi-initiator-utils

Para instalar las utilidades de NFS, ejecuta el siguiente comando:

sudo yum install -y nfs-utils

Prepara la base de datos de Oracle

En esta guía, se supone que ya tienes una instancia y una base de datos de Oracle configuradas. Google Cloud Backup and DR admite la protección de bases de datos que se ejecutan en sistemas de archivos, ASM, Real Application Clusters (RAC) y muchas otras configuraciones. Para obtener más información, consulta Copia de seguridad y DR para bases de datos de Oracle.

Debes configurar algunos elementos antes de iniciar el trabajo de copia de seguridad. Algunas de estas tareas son opcionales. Sin embargo, recomendamos la siguiente configuración para obtener un rendimiento óptimo:

- Usa SSH para conectarte al host de Linux y acceder como usuario de Oracle con privilegios de su.

Establece el entorno de Oracle en tu instancia específica:

. oraenv ORACLE_SID = [ORCL] ? The Oracle base remains unchanged with value /u01/app/oracle

Conéctate a SQL*Plus con la cuenta

sysdba:sqlplus / as sysdba

Usa los siguientes comandos para habilitar el modo ARCHIVELOG. El resultado de los comandos es similar al siguiente:

SQL> shutdown Database closed. Database dismounted. ORACLE instance shut down. SQL> startup mount ORACLE instance started. Total System Global Area 2415918600 bytes Fixed Size 9137672 bytes Variable Size 637534208 bytes Database Buffers 1761607680 bytes Redo Buffers 7639040 bytes Database mounted. SQL> alter database archivelog; Database altered. SQL> alter database open; Database altered. SQL> archive log list; Database log mode Archive Mode Automatic archival Enabled Archive destination /u01/app/oracle/product/19c/dbhome_1/dbs/arch Oldest online log sequence 20 Next log sequence to archive 22 Current log sequence 22 SQL> alter pluggable database ORCLPDB save state; Pluggable database altered.

Configura Direct NFS para el host de Linux:

cd $ORACLE_HOME/rdbms/lib make -f [ins_rdbms.mk](http://ins_rdbms.mk/) dnfs_on

Configura el seguimiento de cambios de bloques. Primero, verifica si está habilitada o inhabilitada. En el siguiente ejemplo, se muestra el seguimiento de cambios de bloques como inhabilitado:

SQL> select status,filename from v$block_change_tracking; STATUS FILENAME ---------- ------------------------------------------------------------------ DISABLED

SQL> alter database enable block change tracking using file +ASM_DISK_GROUP_NAME/DATABASE_NAME/DBNAME.bct; Database altered.

Ejecuta el siguiente comando cuando uses un sistema de archivos:

SQL> alter database enable block change tracking using file '$ORACLE_HOME/dbs/DBNAME.bct';; Database altered.

Verifica que el seguimiento de cambios de bloques ahora esté habilitado:

SQL> select status,filename from v$block_change_tracking; STATUS FILENAME ---------- ------------------------------------------------------------------ ENABLED +DATADG/ORCL/CHANGETRACKING/ctf.276.1124639617

Protege una base de datos de Oracle

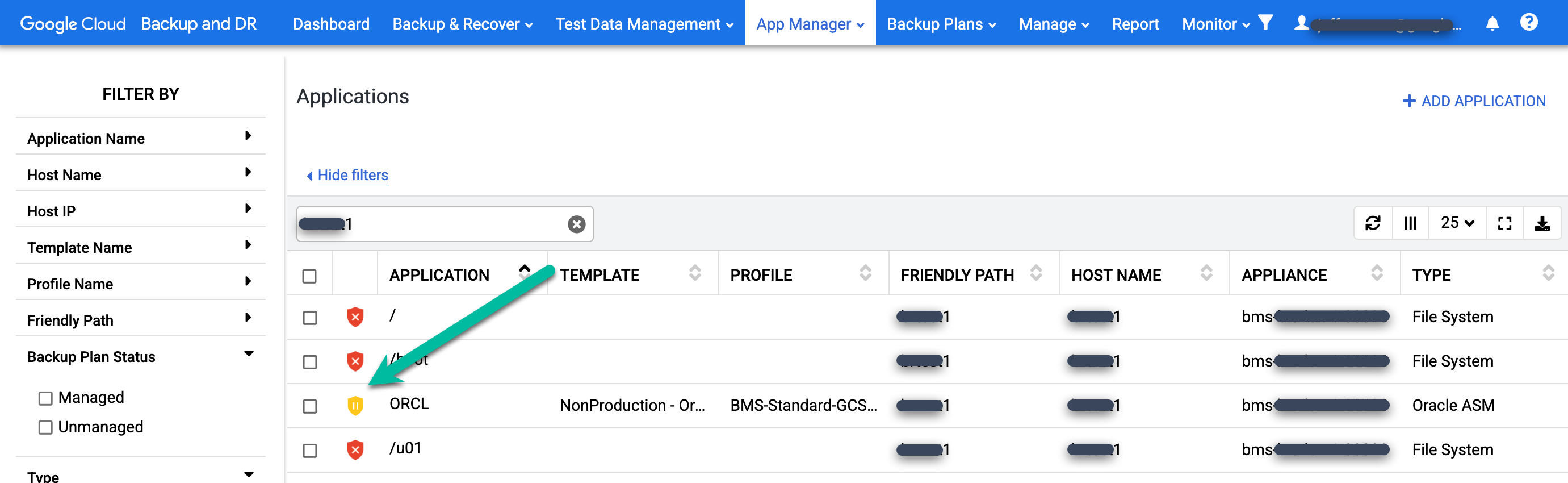

En la consola de administración de Backup and DR, ve a la página Administrador de aplicaciones > Aplicaciones.

https://bmc-PROJECT_NUMBER-GENERATED_ID-dot-REGION.backupdr.googleusercontent.com/#applications

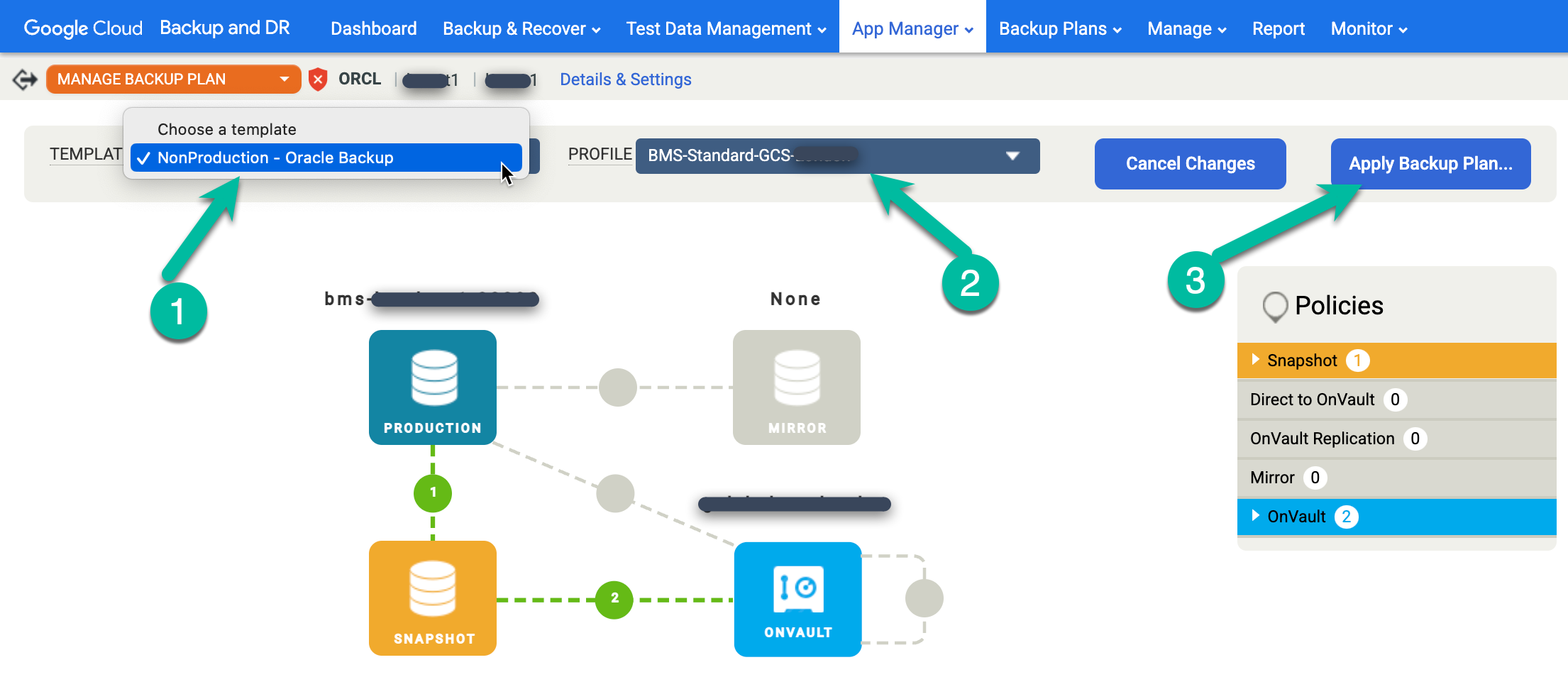

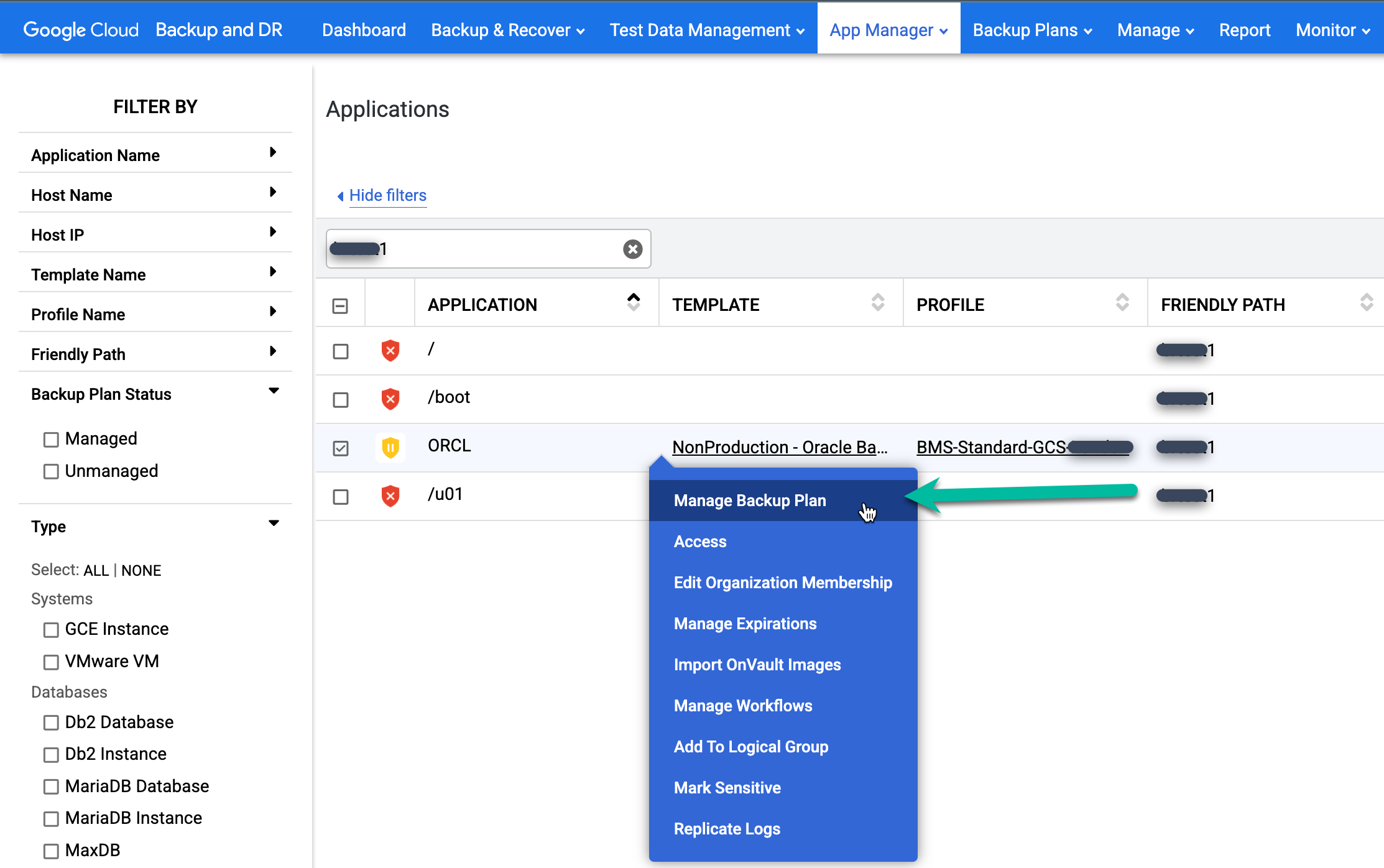

Haz clic con el botón derecho en el nombre de la base de datos de Oracle que deseas proteger y selecciona Administrar plan de copias de seguridad en el menú.

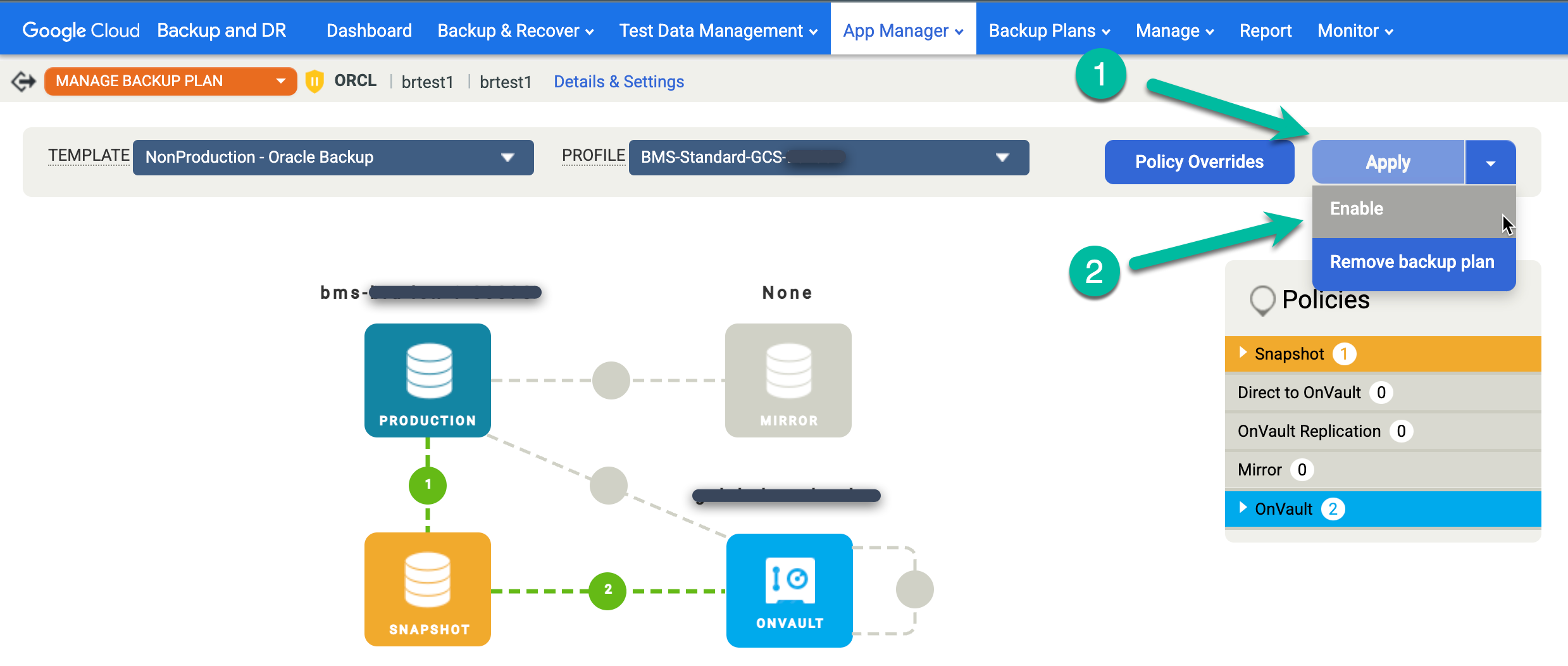

Selecciona la plantilla y el perfil que quieras usar y, luego, haz clic en Aplicar plan de copias de seguridad.

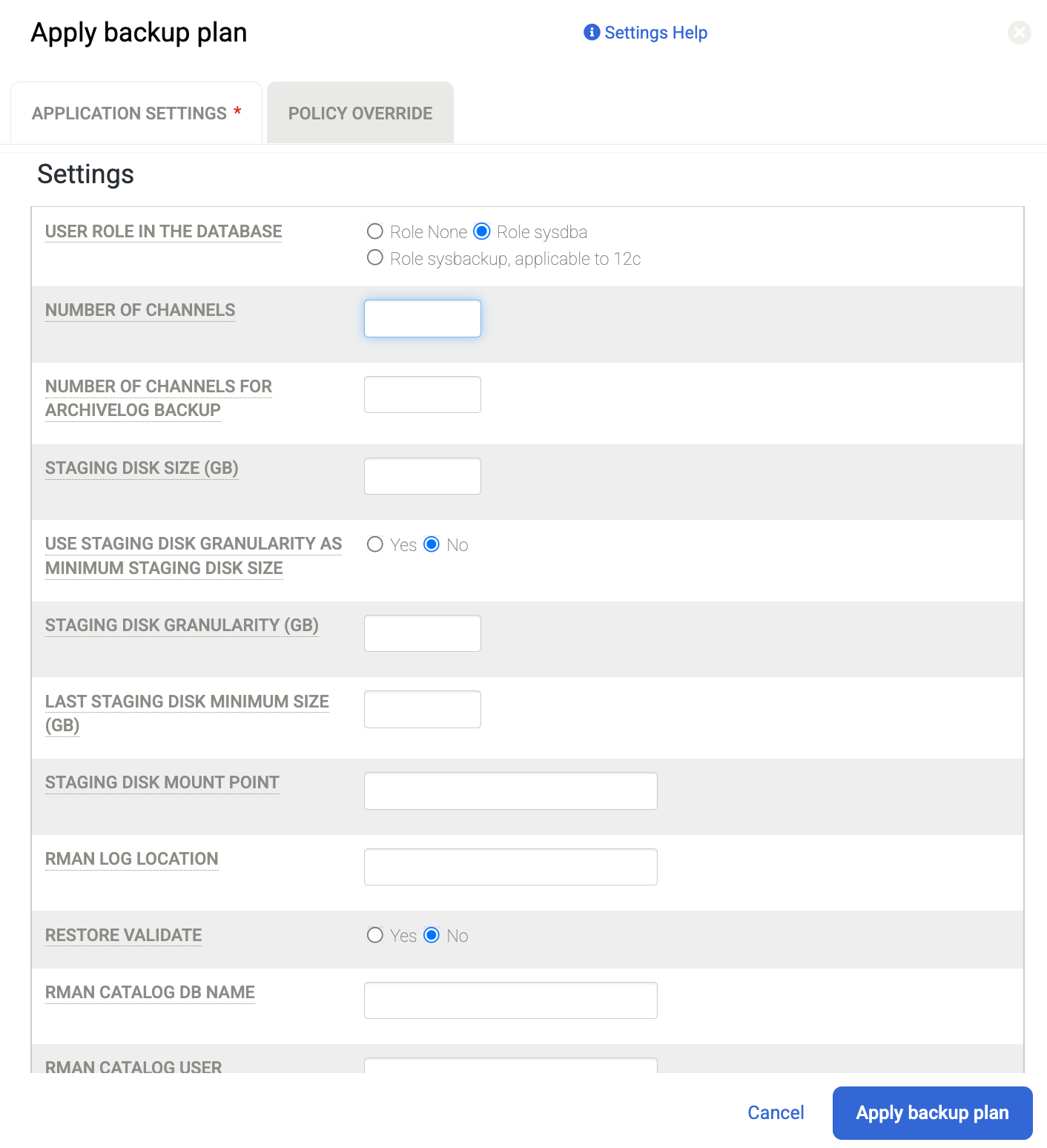

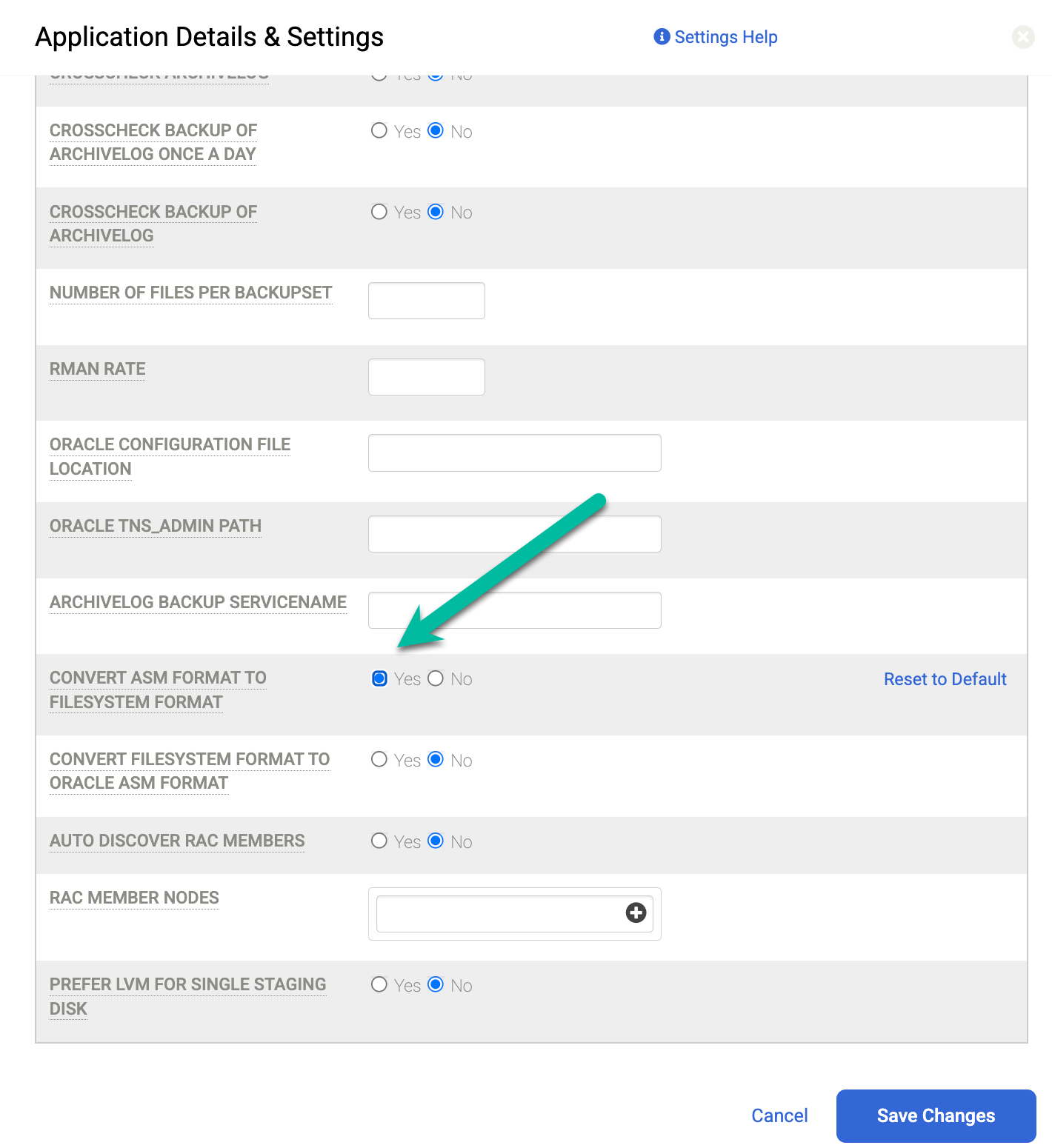

Cuando se te solicite, establece los parámetros de configuración avanzados específicos para Oracle y RMAN que se requieran para tu configuración. Cuando termines, haz clic en Aplicar plan de copia de seguridad.

Por ejemplo, Number of Channels se establece de forma predeterminada en 2. Por lo tanto, si tienes una mayor cantidad de núcleos de CPU, puedes aumentar la cantidad de canales para las operaciones de copia de seguridad paralelas y establecer un número mayor.

Para obtener más información sobre la configuración avanzada, consulta Cómo configurar los detalles y la configuración de la aplicación para las bases de datos de Oracle.

Además de estos parámetros de configuración, puedes cambiar el protocolo que usa el disco de etapa de pruebas para asignar el disco desde el dispositivo de copia de seguridad al host. Ve a la página Administrar > Hosts y selecciona el host que deseas editar. Marca la opción Staging Disk Format to Guest. De forma predeterminada, se selecciona el formato Block, que asigna el disco de etapa de pruebas a través de iSCSI. De lo contrario, se puede cambiar a NFS, y, luego, el disco de etapa de pruebas usa el protocolo NFS.

La configuración predeterminada depende del formato de tu base de datos. Si usas ASM, el sistema usa iSCSI para enviar una copia de seguridad de un grupo de discos de ASM. Si usas un sistema de archivos, el sistema usa iSCSI para enviar la copia de seguridad a un sistema de archivos. Si deseas usar NFS o Direct NFS (dNFS), debes cambiar la configuración de Hosts para el disco de etapa de pruebas a NFS. En cambio, si usas el parámetro de configuración predeterminado, todos los discos de etapa de pruebas de la copia de seguridad usarán el formato de almacenamiento en bloque y el protocolo iSCSI.

Inicia el trabajo de copia de seguridad

En la consola de administración de Backup and DR, ve a la página Administrador de aplicaciones > Aplicaciones.

https://bmc-PROJECT_NUMBER-GENERATED_ID-dot-REGION.backupdr.googleusercontent.com/#applications

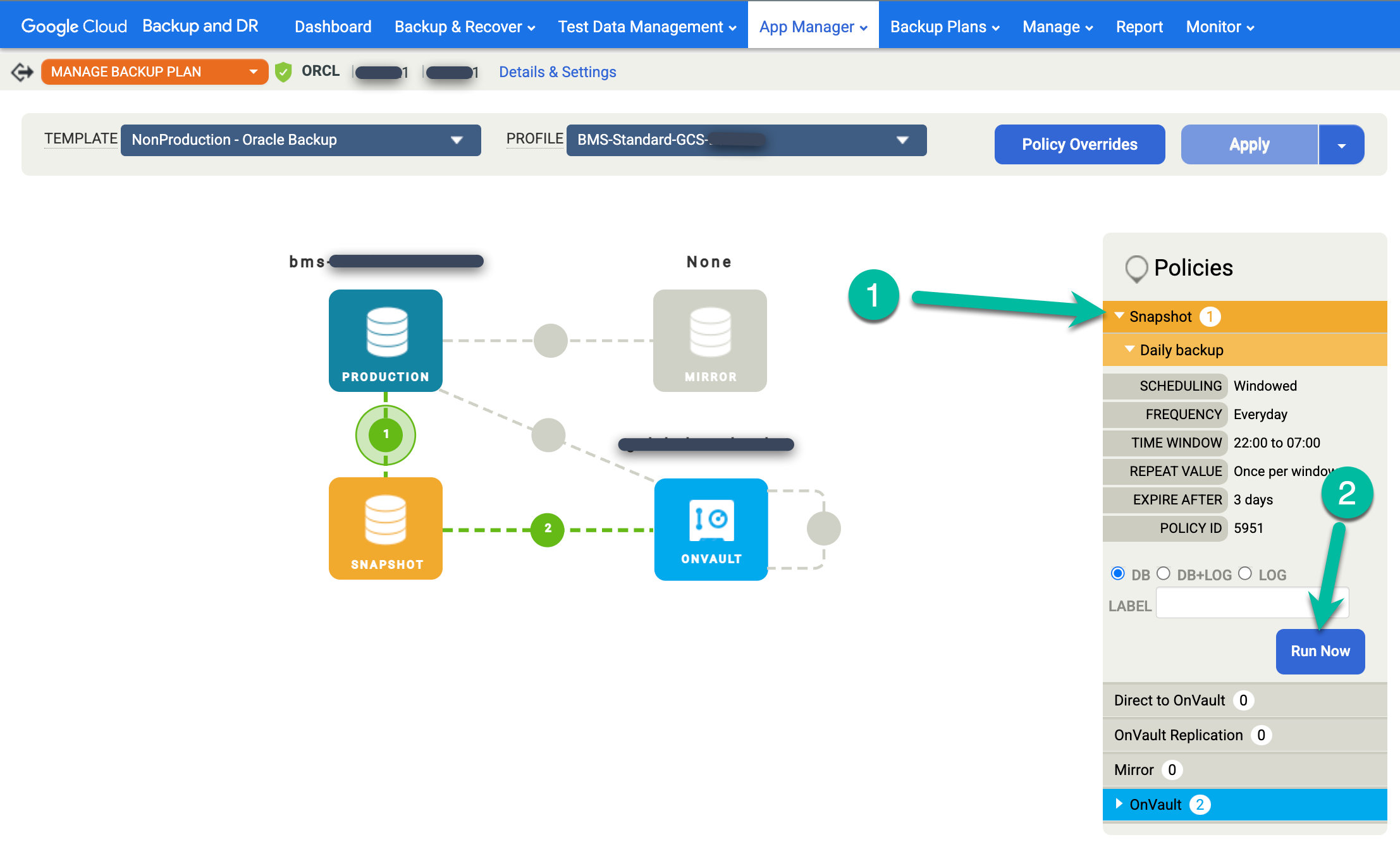

Haz clic con el botón derecho en la base de datos de Oracle que deseas proteger y elige Administrar plan de copias de seguridad en el menú.

Haz clic en el menú Snapshot a la derecha y, luego, en Run Now. Esto inicia un trabajo de copia de seguridad a pedido.

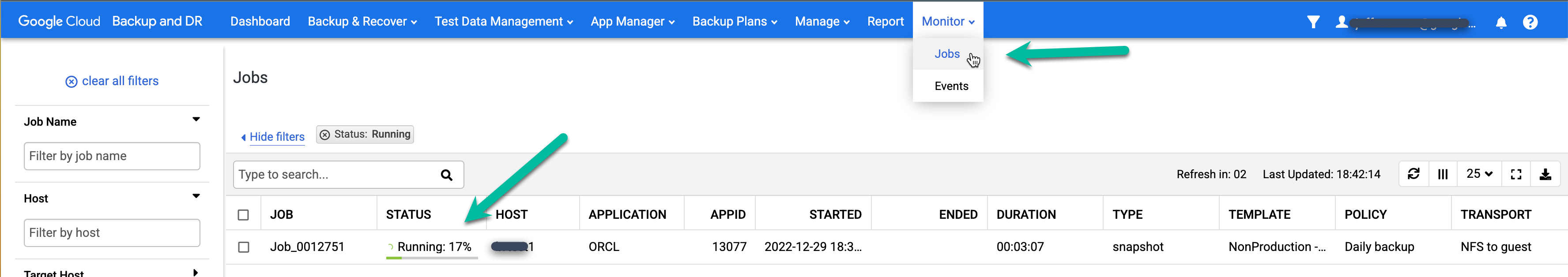

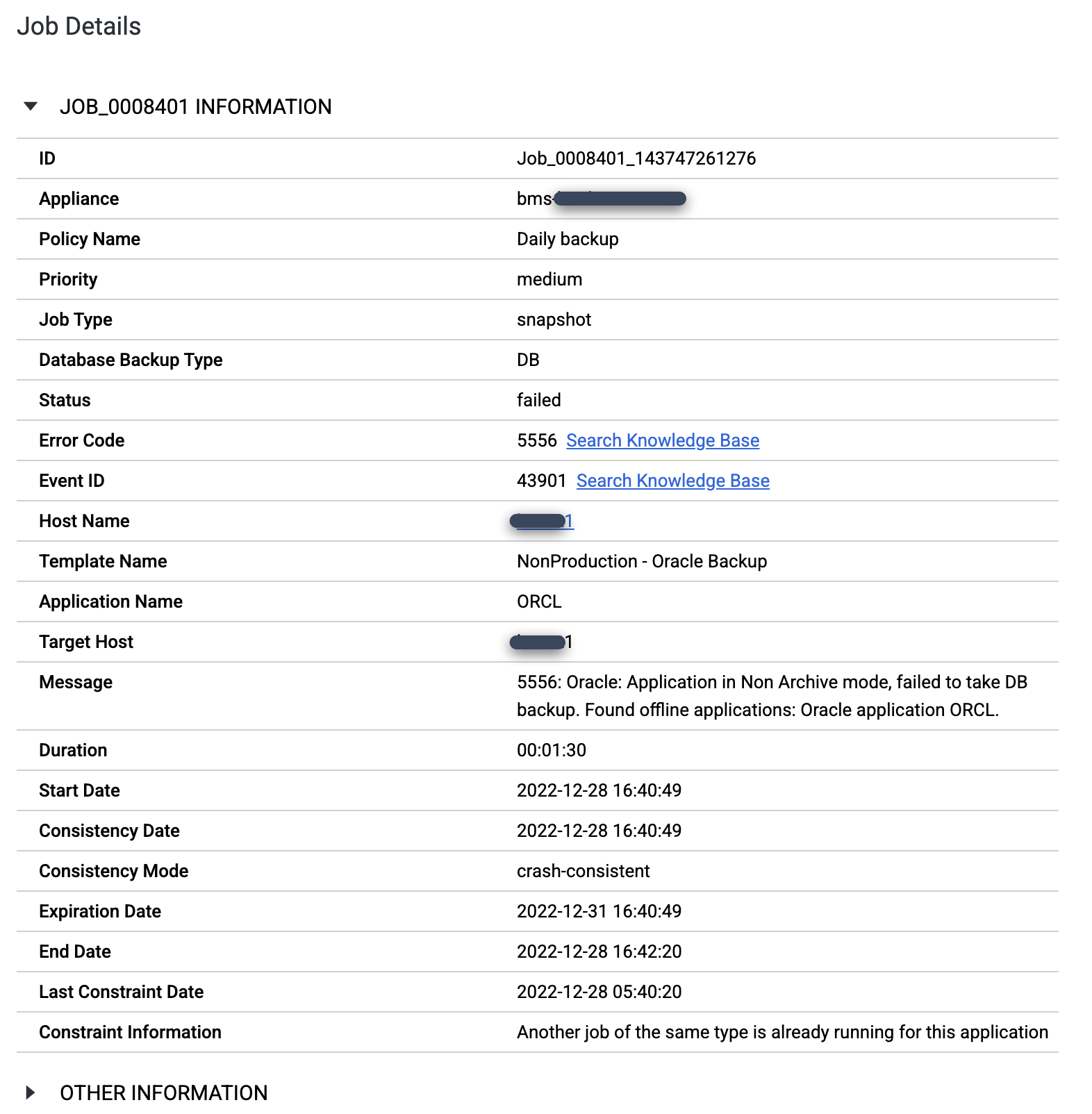

Para supervisar el estado del trabajo de copia de seguridad, ve al menú Supervisar > Trabajos y consulta el estado del trabajo. Un trabajo puede tardar entre 5 y 10 segundos en aparecer en la lista de trabajos. A continuación, se muestra un ejemplo de un trabajo en ejecución:

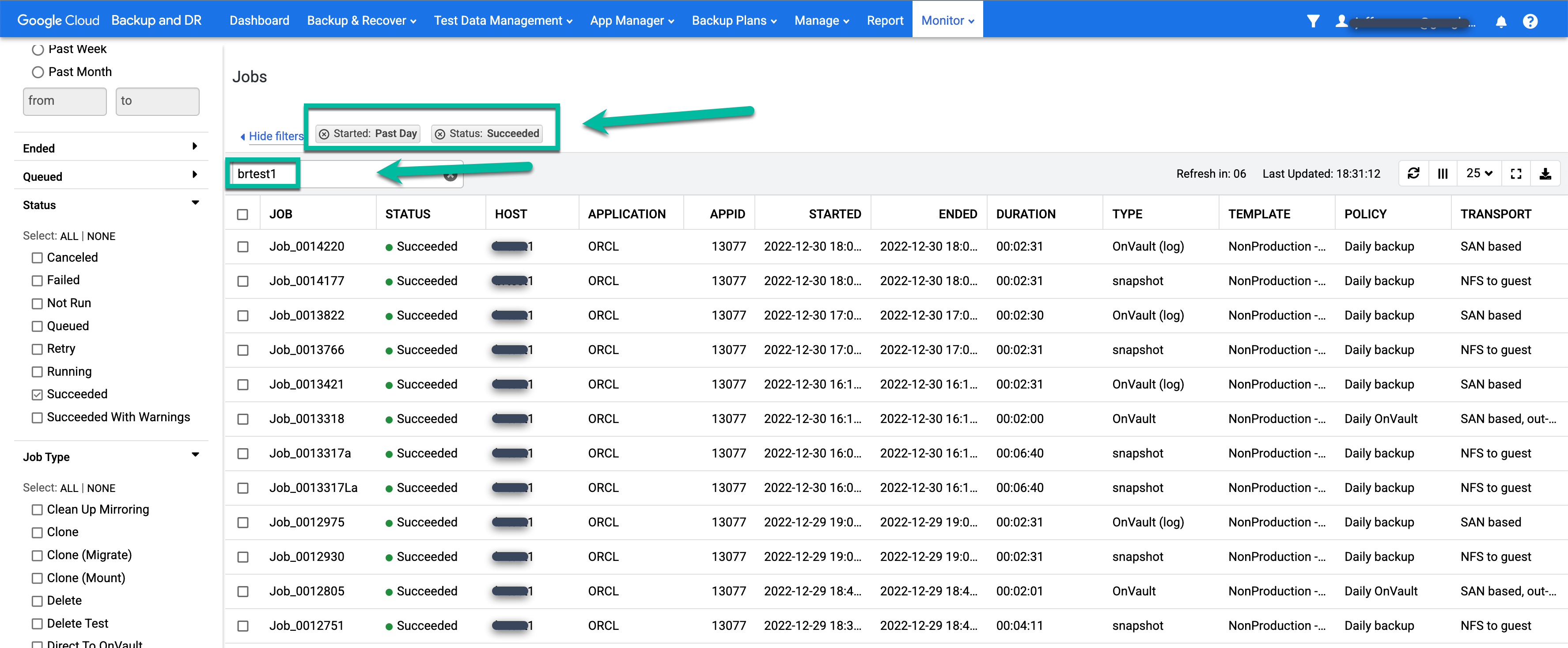

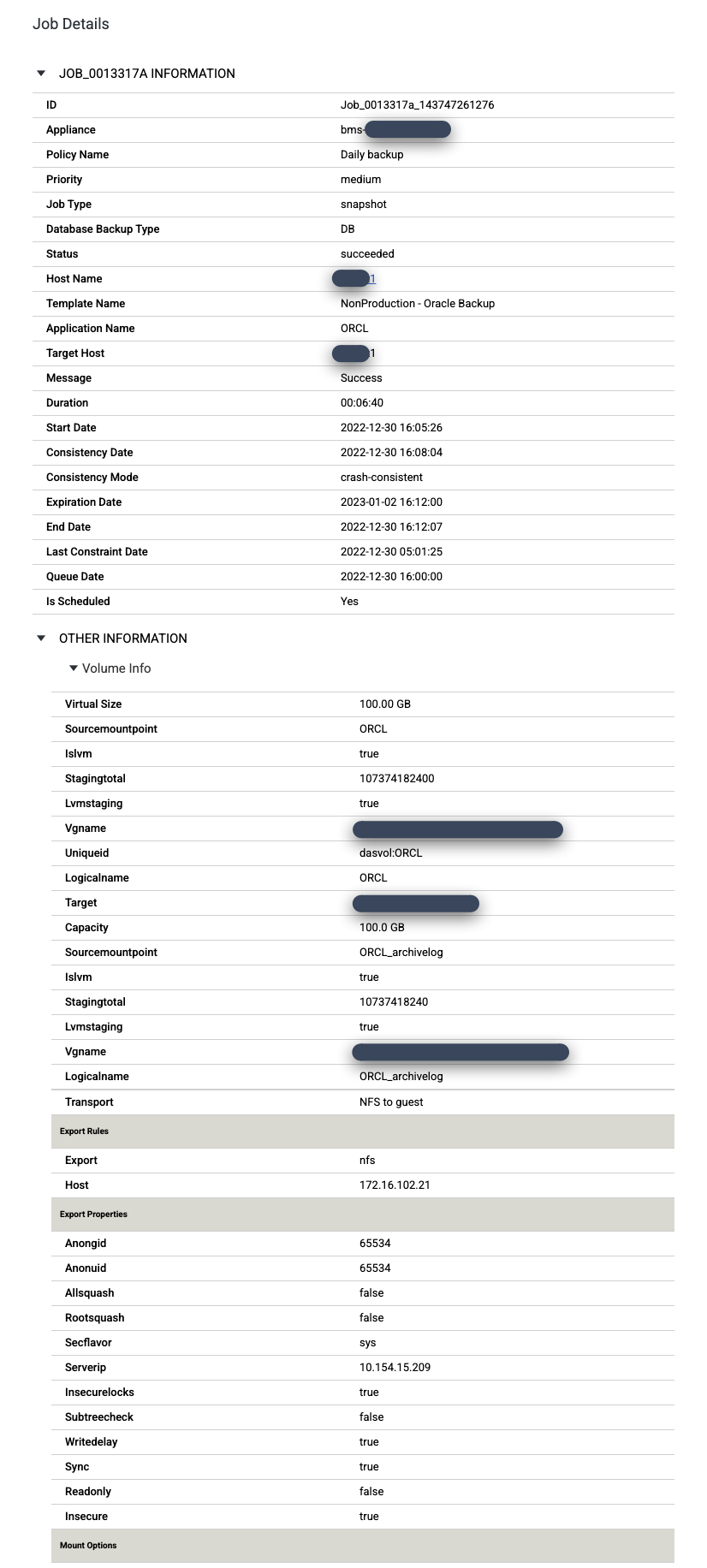

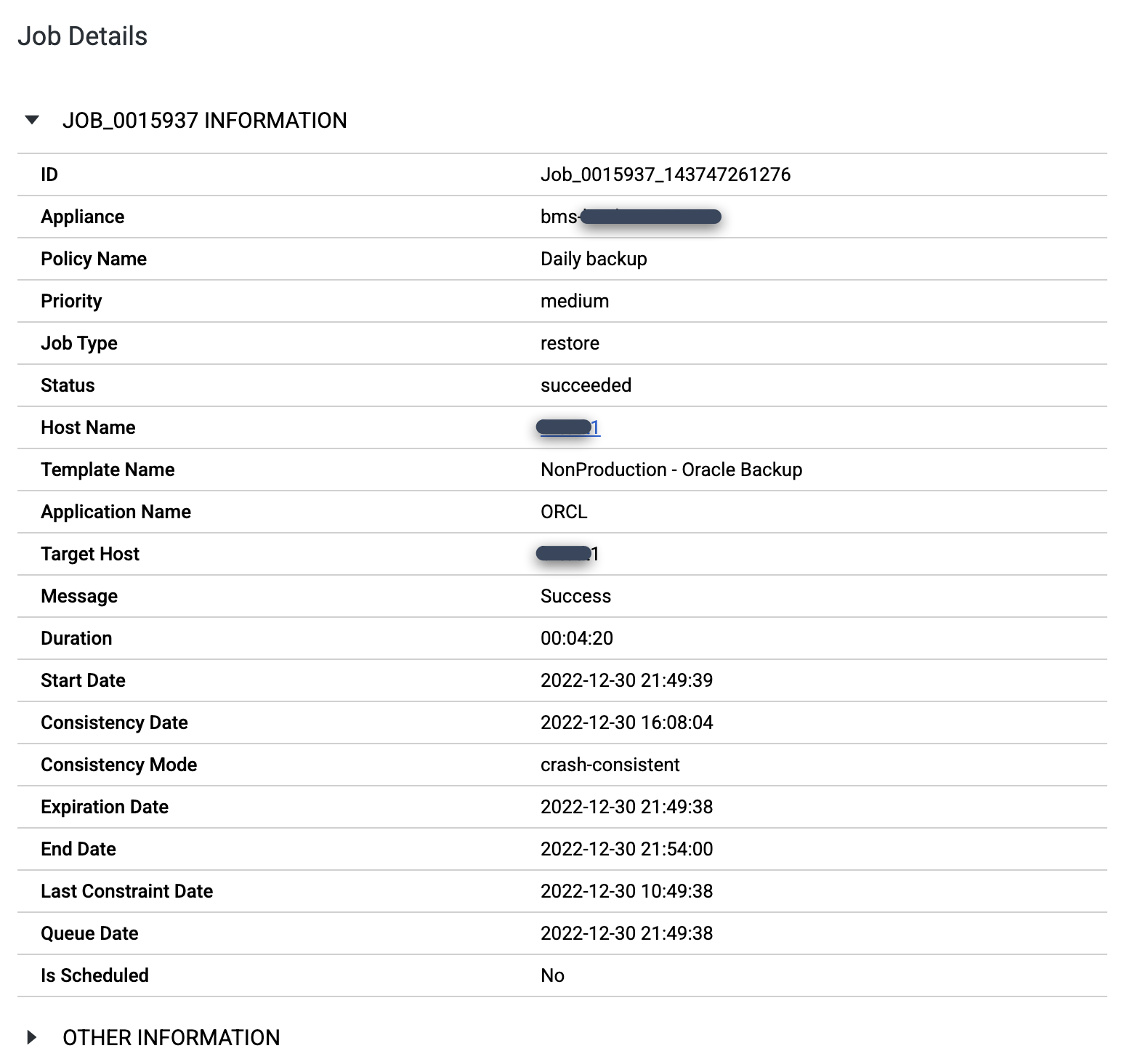

Cuando un trabajo se completa correctamente, puedes usar los metadatos para ver los detalles de un trabajo específico.

- Aplica filtros y agrega términos de búsqueda para encontrar empleos que te interesen. En el siguiente ejemplo, se usan los filtros Succeeded y Past Day, junto con una búsqueda del host test1.

Para ver un trabajo específico con más detalle, haz clic en él en la columna Trabajo. Se abrirá una ventana nueva. Como puedes ver en el siguiente ejemplo, cada trabajo de copia de seguridad captura una gran cantidad de información.

Cómo restablecer y activar una base de datos de Oracle

Google Cloud Backup and DR tiene varias funciones diferentes para acceder a una copia de una base de datos de Oracle. Estos son los dos métodos principales:

- Soportes compatibles con la app

- Restablecimientos (migración y montaje, y restablecimiento tradicional)

Cada uno de estos métodos tiene diferentes beneficios, por lo que debes seleccionar el que deseas usar según tu caso de uso, los requisitos de rendimiento y el tiempo que necesitas conservar la copia de la base de datos. En las siguientes secciones, se incluyen algunas recomendaciones para cada función.

Soportes compatibles con la app

Usas activaciones para obtener acceso rápido a una copia virtual de una base de datos de Oracle. Puedes configurar un montaje cuando el rendimiento no es crítico y la copia de la base de datos solo existe durante unas horas o unos días.

El beneficio clave de un montaje es que no consume grandes cantidades de almacenamiento adicional. En cambio, el montaje usa una instantánea del grupo de discos de copia de seguridad, que puede ser un grupo de instantáneas en un Persistent Disk o un grupo de OnVault en Cloud Storage. El uso de la función de instantáneas de copias virtuales minimiza el tiempo de acceso a los datos, ya que no es necesario copiarlos primero. El disco de copia de seguridad controla todas las lecturas, y un disco del grupo de instantáneas almacena todas las escrituras. Como resultado, se puede acceder rápidamente a las copias virtuales montadas y no se sobrescribe la copia del disco de copia de seguridad. Los montajes son ideales para las actividades de desarrollo, prueba y DBA en las que los cambios o las actualizaciones del esquema deben validarse antes de implementarlos en producción.

Cómo activar una base de datos de Oracle

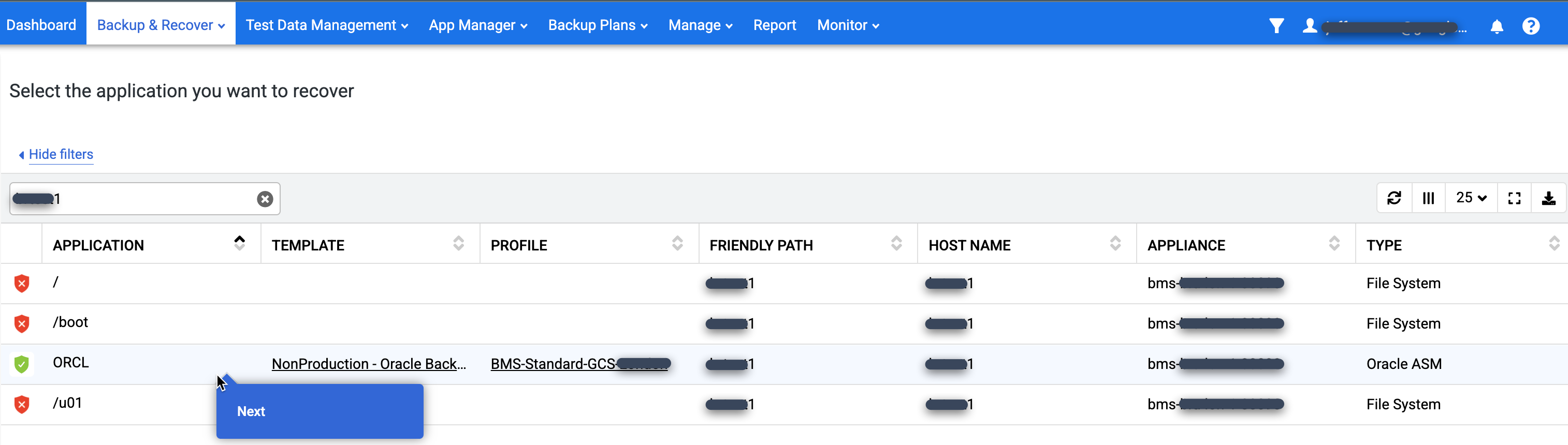

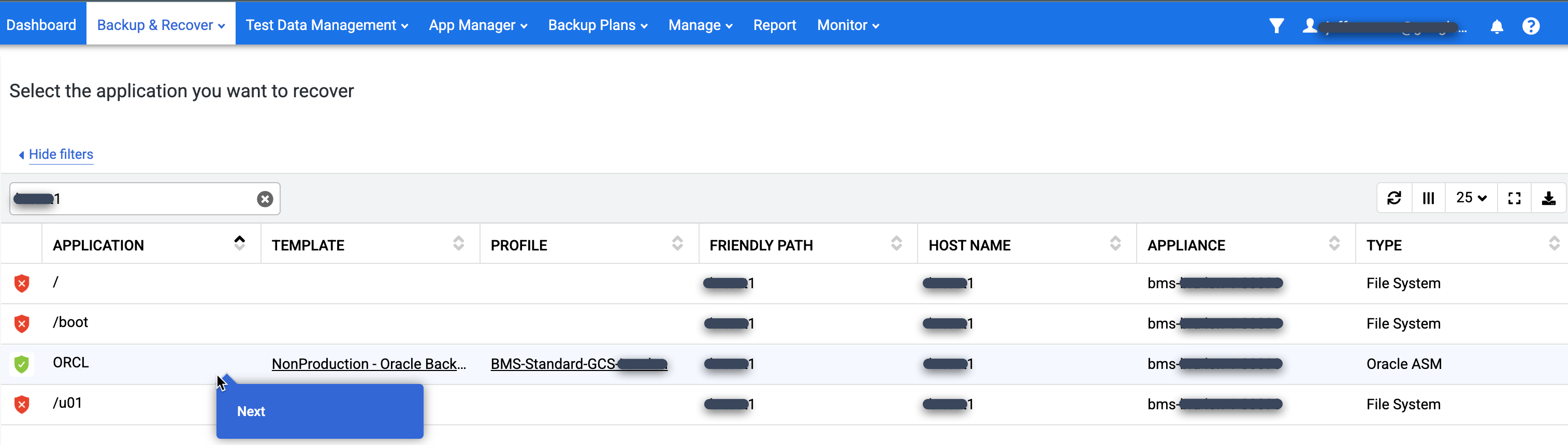

En la consola de administración de Backup and DR, ve a la página Copia de seguridad y recuperación > Recuperación.

https://bmc-PROJECT_NUMBER-GENERATED_ID-dot-REGION.backupdr.googleusercontent.com/#recover/selectapp

En la lista Application, busca la base de datos que deseas montar, haz clic con el botón derecho en el nombre de la base de datos y, luego, haz clic en Next:

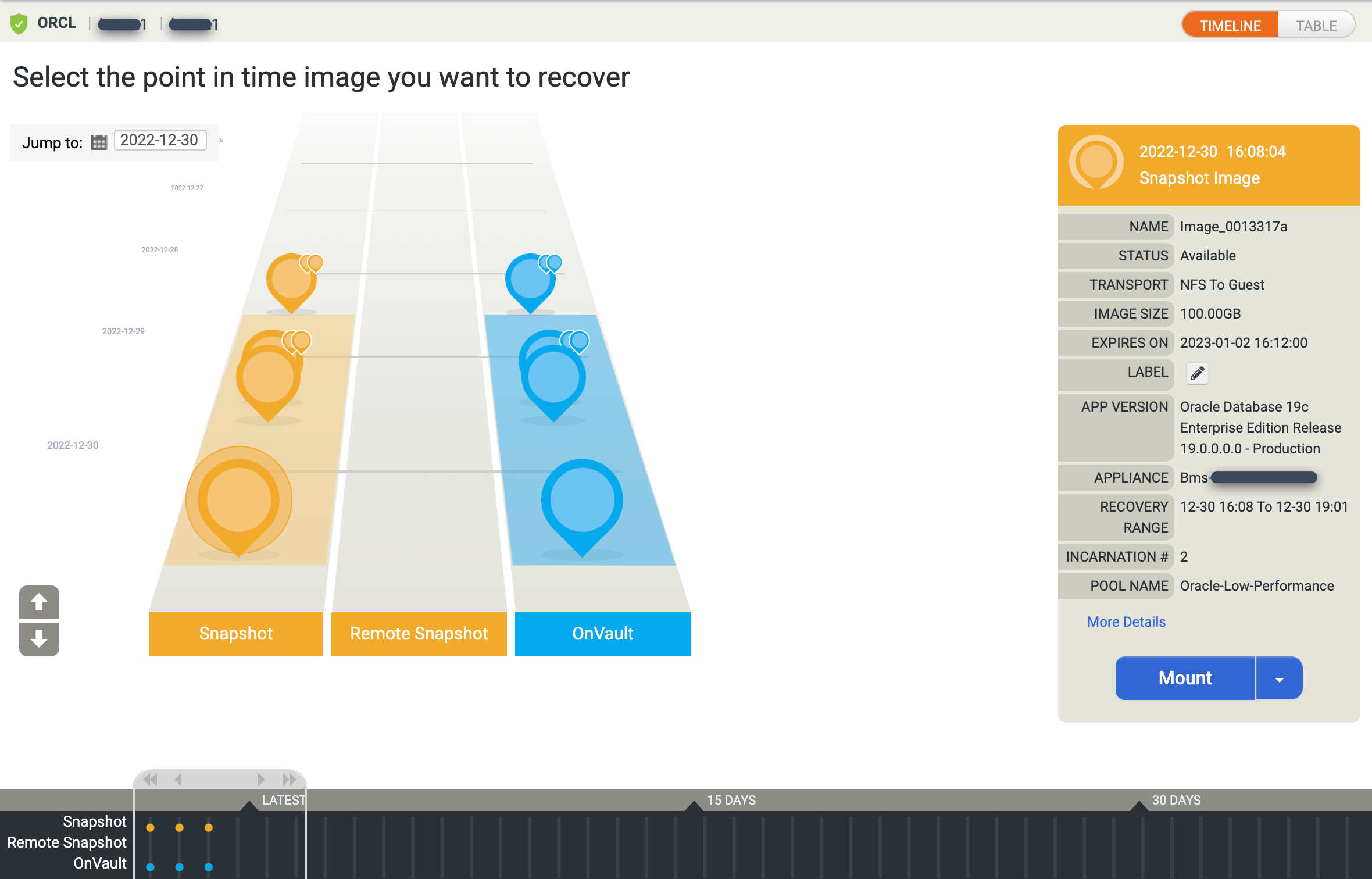

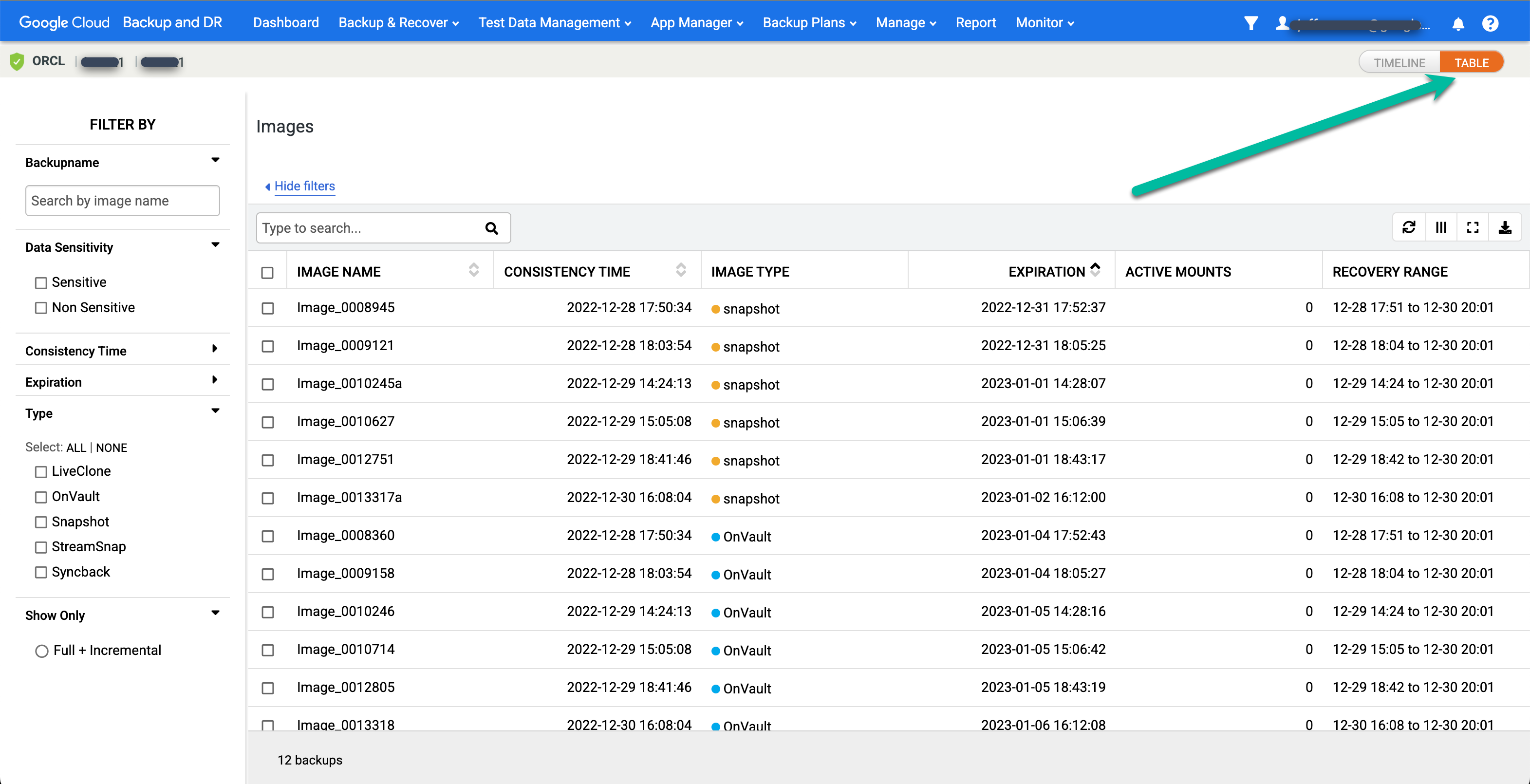

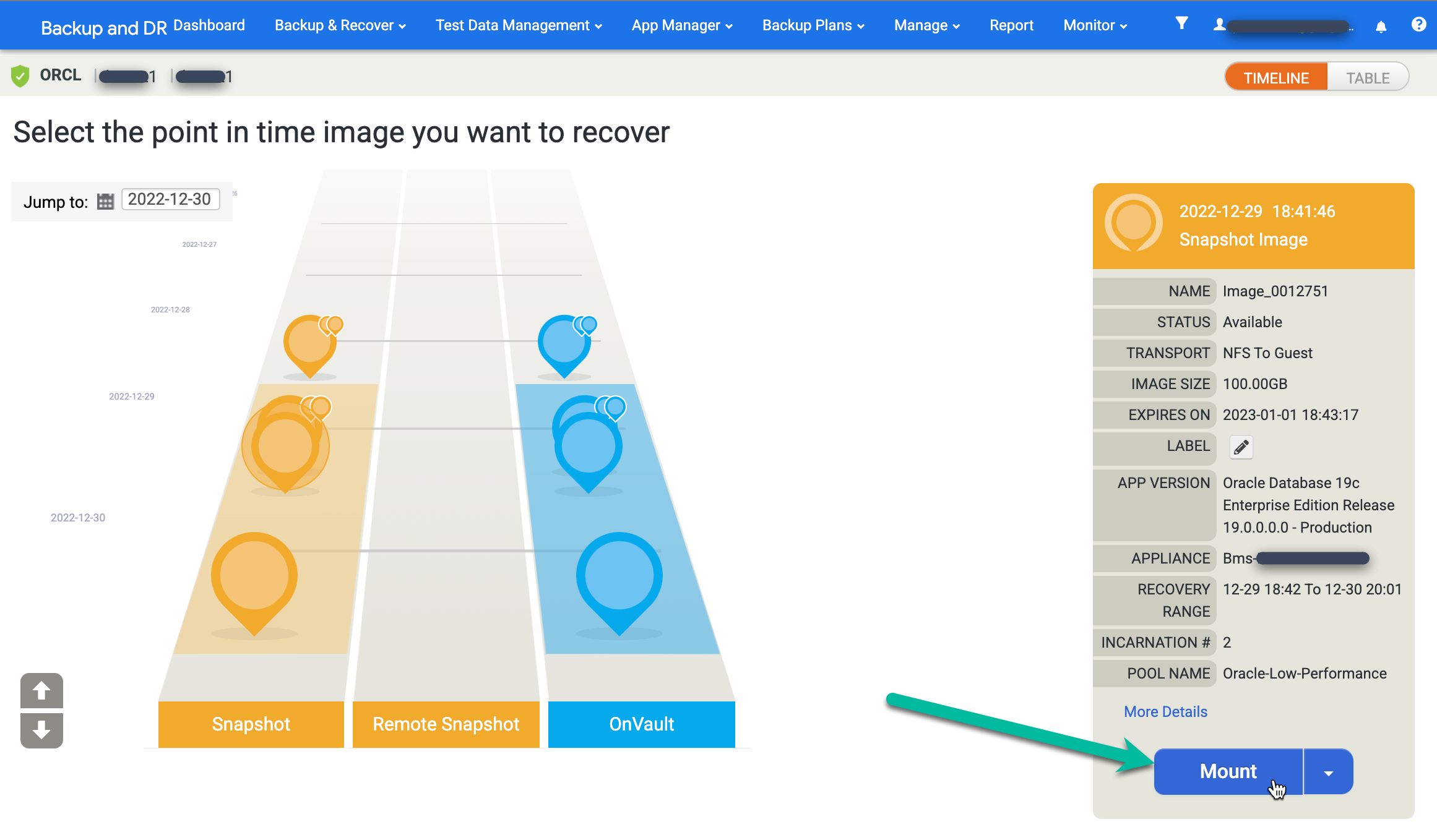

Aparecerá la vista de rampa de la línea de tiempo, en la que se mostrarán todas las imágenes disponibles en un momento determinado. También puedes desplazarte hacia atrás para ver las imágenes de retención a largo plazo si no aparecen en la vista de rampa. De forma predeterminada, el sistema selecciona la imagen más reciente.

Si prefieres ver una vista de tabla de las imágenes en un momento determinado, haz clic en la opción Tabla para cambiar la vista:

Busca la imagen que desees y selecciona Mount:

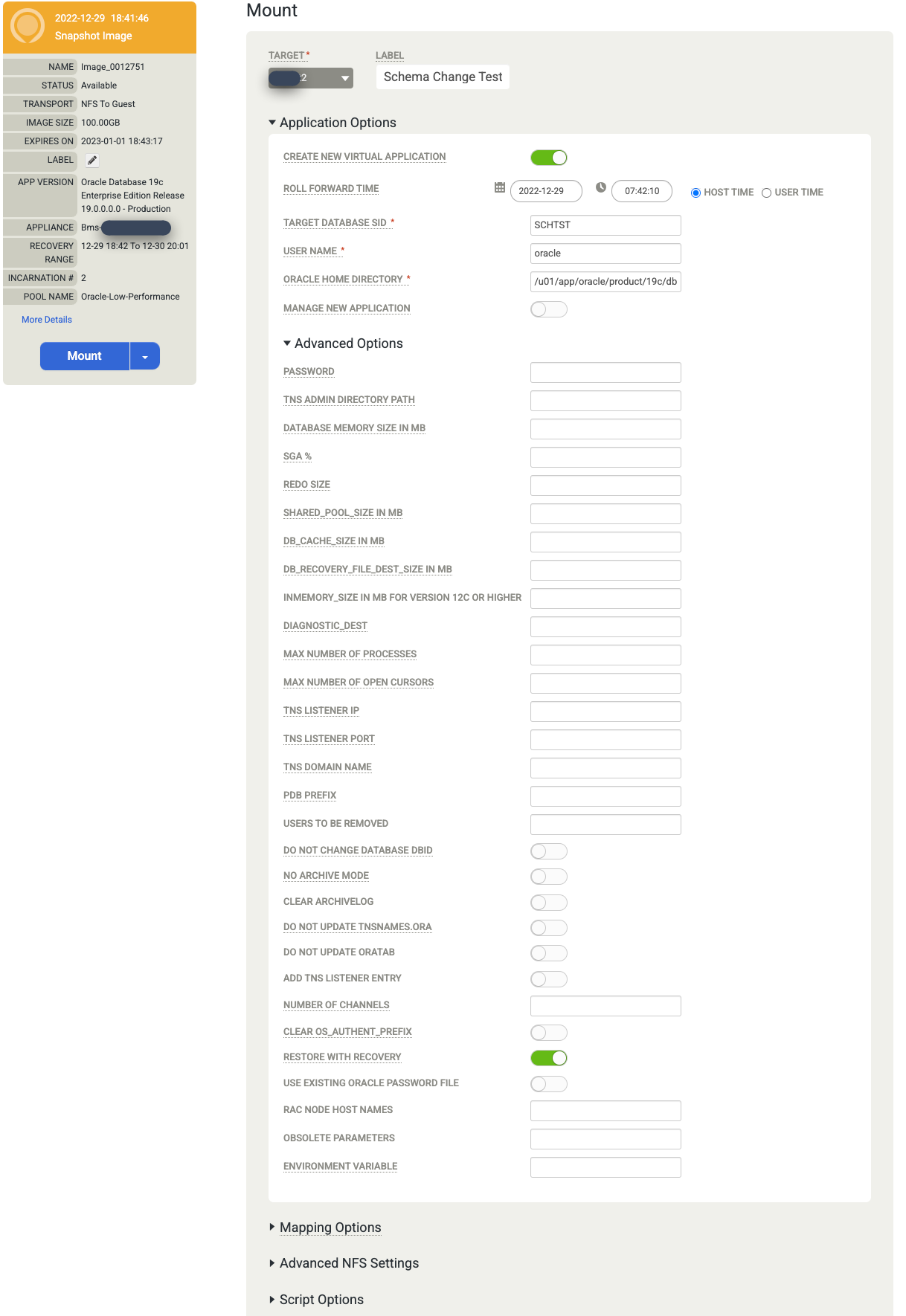

Elige las opciones de aplicación para la base de datos que montas.

- Selecciona el host objetivo en el menú desplegable. Los hosts aparecen en esta lista si los agregaste anteriormente.

- Ingresa una etiqueta (opcional).

- En el campo SID de la base de datos de destino, ingresa el identificador de la base de datos de destino.

- Establece el Nombre de usuario como oracle. Este nombre se convierte en el nombre de usuario del SO para la autenticación.

- Ingresa el directorio de Oracle Home. Para este ejemplo, usa

/u01/app/oracle/product/19c/dbhome_1. - Si configuras una copia de seguridad de los registros de la base de datos, estará disponible el parámetro Roll Forward Time. Haz clic en el selector de reloj o tiempo y elige el punto de avance.

- La opción Restablecer con recuperación está habilitada de forma predeterminada. Esta opción abre y activa la base de datos por ti.

Cuando termines de ingresar la información, haz clic en Enviar para iniciar el proceso de montaje.

Supervisa el progreso y el éxito de los trabajos

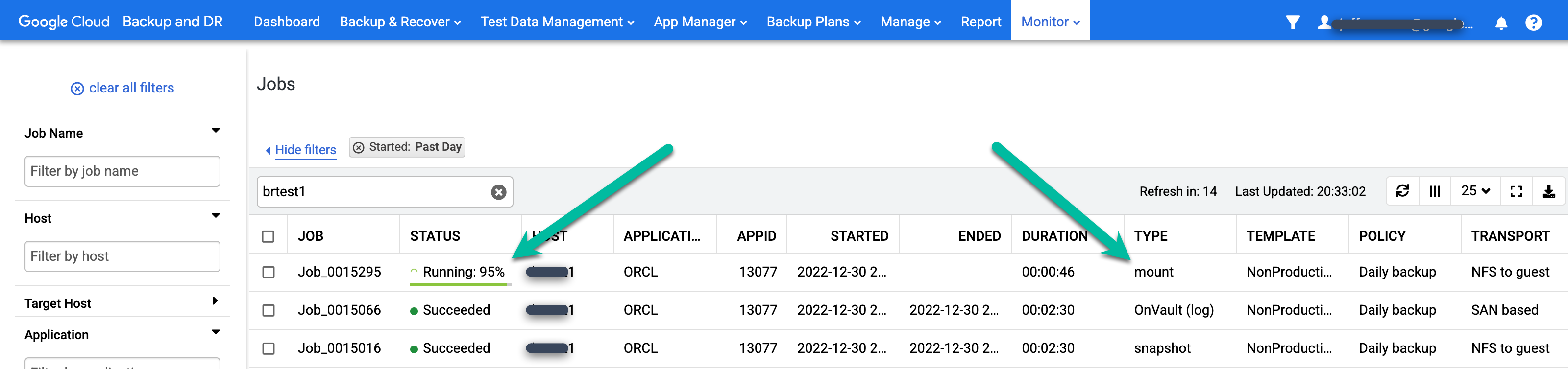

Puedes supervisar el trabajo en ejecución en la página Supervisar > Trabajos.

https://bmc-PROJECT_NUMBER-GENERATED_ID-dot-REGION.backupdr.googleusercontent.com/#jobs

En la página, se muestran el estado y el tipo de trabajo.

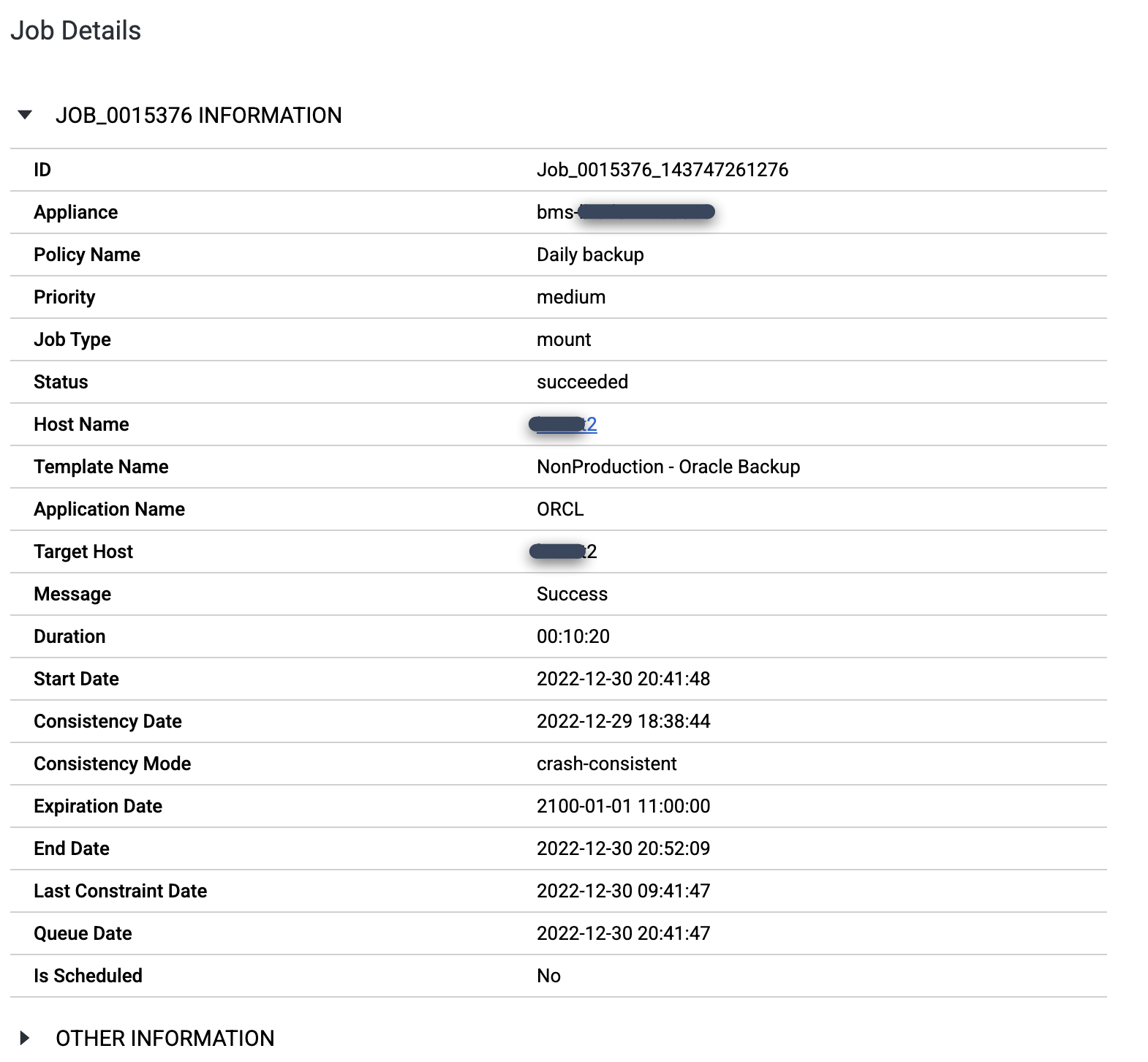

Cuando se complete el trabajo de activación, puedes ver sus detalles haciendo clic en el número de trabajo:

Para ver los procesos de pmon del SID que creaste, accede al host de destino y ejecuta el comando

ps -ef |grep pmon. En el siguiente ejemplo de salida, la base de datos SCHTEST está operativa y tiene un ID de proceso de 173953.[root@test2 ~]# ps -ef |grep pmon oracle 1382 1 0 Dec23 ? 00:00:28 asm_pmon_+ASM oracle 56889 1 0 Dec29 ? 00:00:06 ora_pmon_ORCL oracle 173953 1 0 09:51 ? 00:00:00 ora_pmon_SCHTEST root 178934 169484 0 10:07 pts/0 00:00:00 grep --color=auto pmon

Cómo desmontar una base de datos de Oracle

Cuando termines de usar la base de datos, debes desmontarla y borrarla. Existen dos métodos para encontrar una base de datos montada:

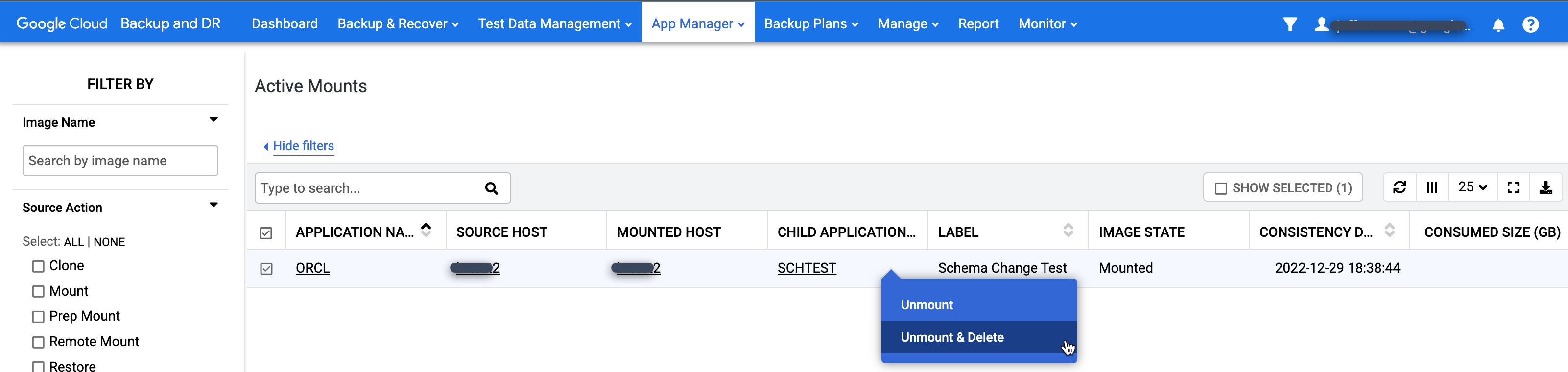

Ve a la página Administrador de apps > Active Mounts.

https://bmc-PROJECT_NUMBER-GENERATED_ID-dot-REGION.backupdr.googleusercontent.com/#activemounts

En esta página, se muestra una vista global de todas las aplicaciones (sistemas de archivos y bases de datos) que se encuentran en uso.

Haz clic con el botón derecho en el montaje que deseas limpiar y selecciona Desmontar y borrar en el menú. Esta acción no borrará los datos de copia de seguridad. Solo quita la base de datos virtual montada del host de destino y el disco de caché de instantáneas que contenía las escrituras almacenadas para la base de datos.

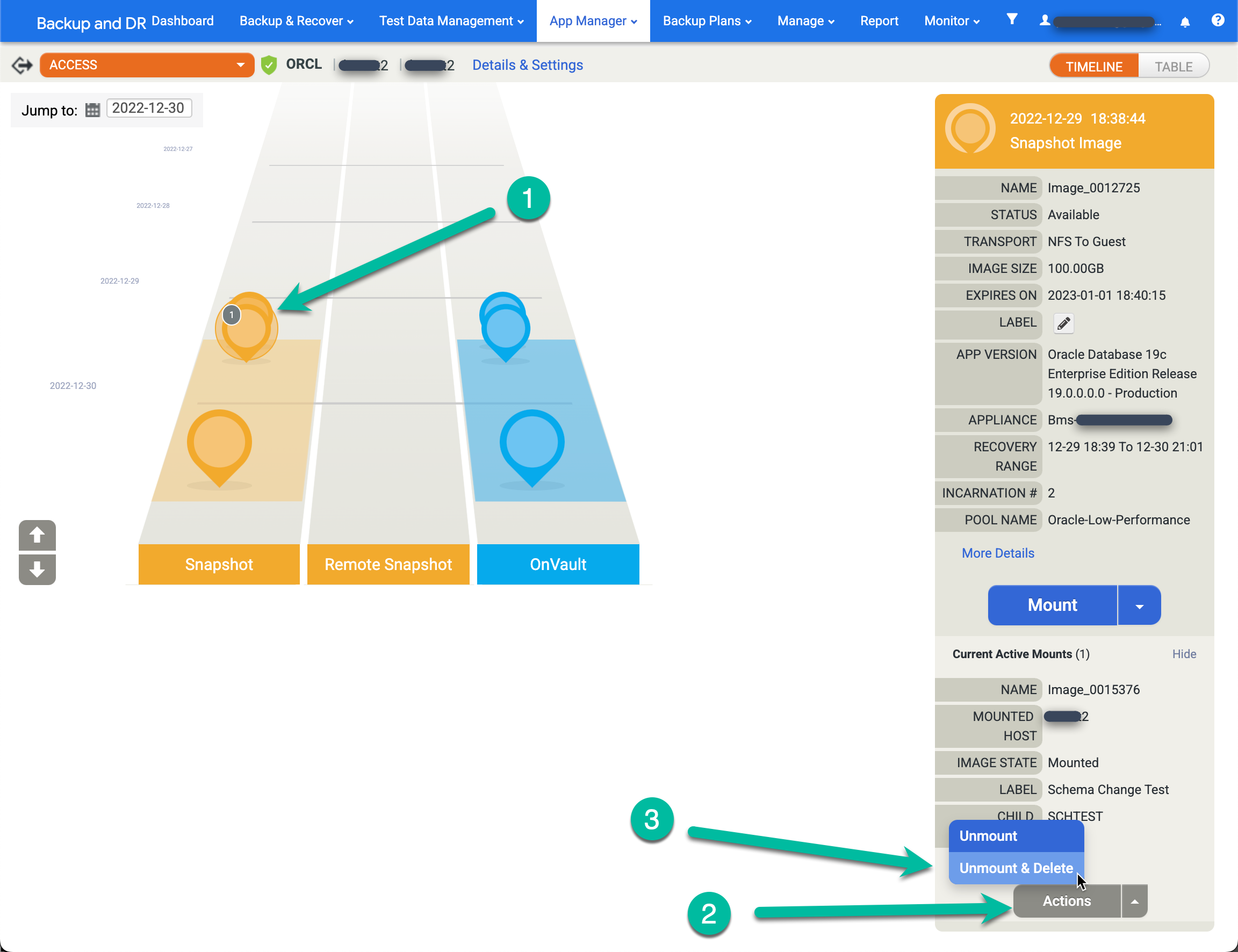

Ve a la página Administrador de aplicaciones > Aplicaciones.

https://bmc-PROJECT_NUMBER-GENERATED_ID-dot-REGION.backupdr.googleusercontent.com/#applications

- Haz clic con el botón derecho en la app de origen (base de datos) y selecciona Acceso.

- En la rampa de la izquierda, verás un círculo gris con un número en el interior que indica la cantidad de dispositivos activos desde este punto en el tiempo. Haz clic en esa imagen y aparecerá un nuevo menú.

- Haz clic en Acciones.

- Haz clic en Desmontar y borrar.

- Haz clic en Enviar y confirma esta acción en la siguiente pantalla.

Unos minutos después, el sistema quita la base de datos del host de destino, y limpia y quita todos los discos. Esta acción libera el espacio en disco del grupo de instantáneas que se usa para escribir en el disco de rehacer para las activaciones activas.

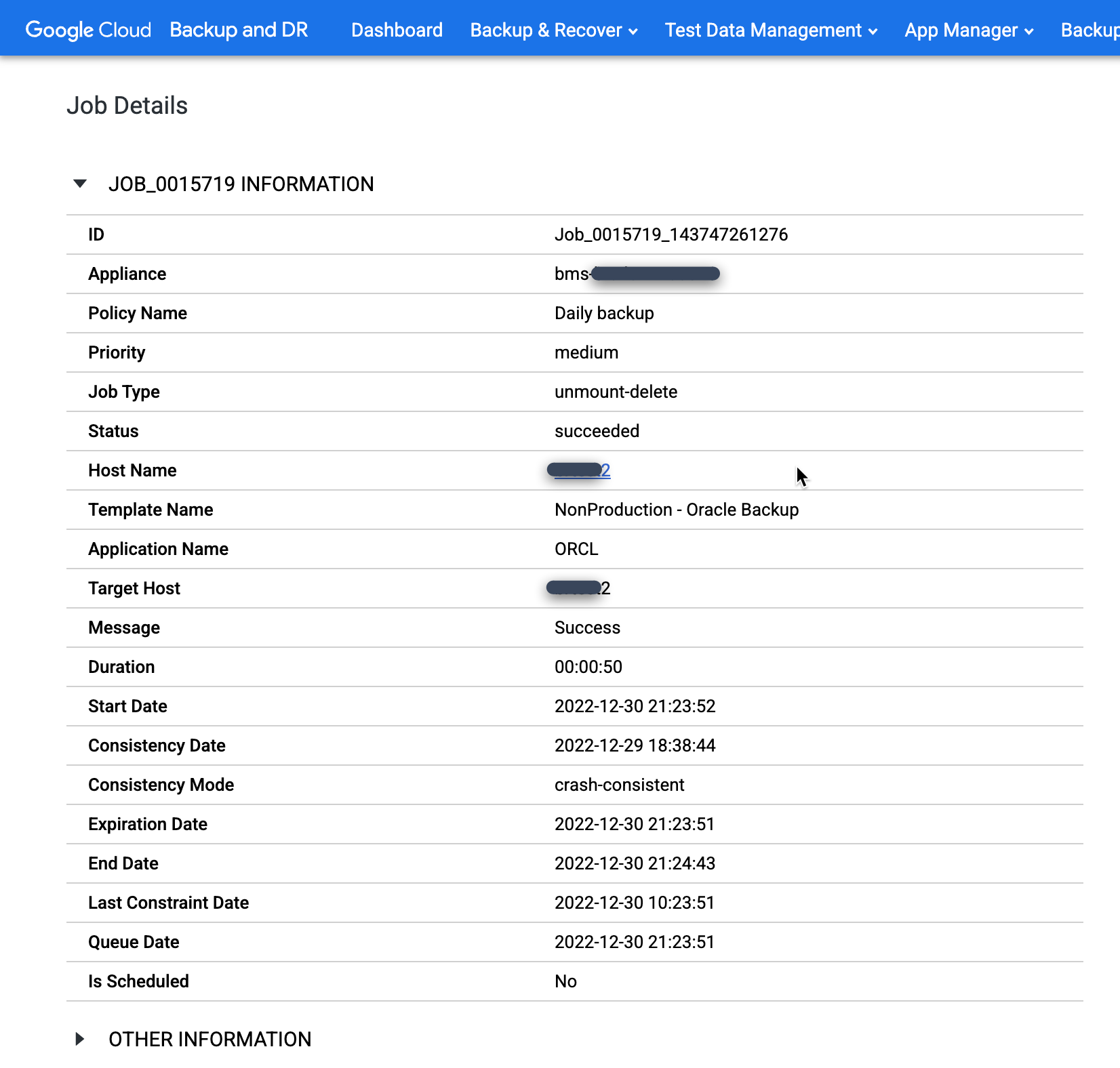

Puedes supervisar los trabajos desactivados de la misma manera que cualquier otro trabajo. Ve al menú Monitor > Jobs para supervisar el progreso del trabajo que se está desmontando y confirmar que se complete.

https://bmc-PROJECT_NUMBER-GENERATED_ID-dot-REGION.backupdr.googleusercontent.com/#jobs

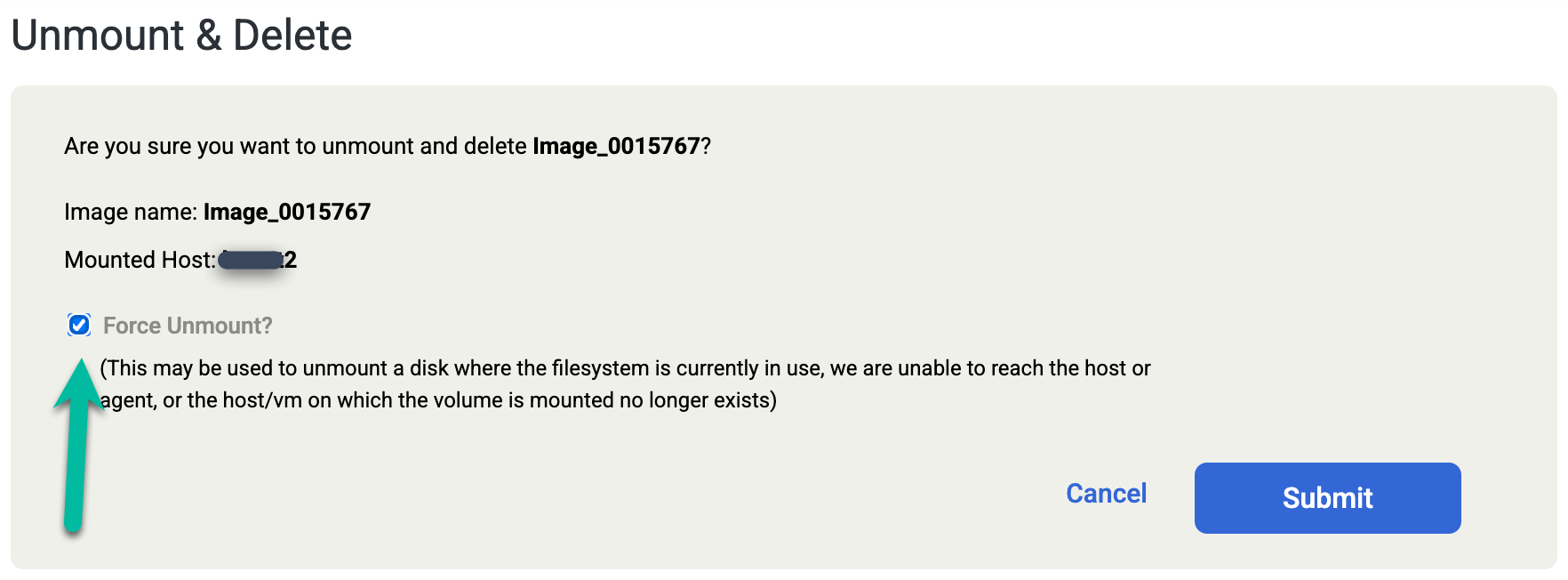

Si borras la base de datos de Oracle de forma manual por accidente o la apagas antes de ejecutar el trabajo Unmount and Delete, vuelve a ejecutar el trabajo Unmount and Delete y selecciona la opción Force Unmount en la pantalla de confirmación. Esta acción quita de forma forzada el disco de etapa de pruebas de rehacer del host de destino y borra el disco del grupo de instantáneas.

Restablecimientos

Usas restablecimientos para recuperar bases de datos de producción cuando se produce un problema o una corrupción, y necesitas copiar todos los archivos de la base de datos en un host local desde una copia de seguridad. Normalmente, realizas una restauración después de un evento de tipo desastre o para copias de prueba que no son de producción. En ese caso, tus clientes suelen tener que esperar a que copies los archivos anteriores en el host de origen antes de reiniciar sus bases de datos. Sin embargo, Google Cloud Backup and DR también admite una función de restablecimiento (copia de archivos y base de datos de inicio) y una función de montaje y migración, en la que se monta la base de datos (el tiempo de acceso es rápido) y se pueden copiar archivos de datos a la máquina local mientras la base de datos está montada y accesible. La función de montaje y migración es útil para situaciones con un objetivo de tiempo de recuperación (RTO) bajo.

Monta y migra

La recuperación basada en el montaje y la migración tiene dos fases:

- Fase 1: La fase de activación del restablecimiento proporciona acceso instantáneo a la base de datos a partir de la copia activada.

- Fase 2–La fase de migración de restablecimiento migra la base de datos a la ubicación de almacenamiento de producción mientras la base de datos está en línea.

Restablecimiento del montaje: fase 1

Esta fase te brinda acceso instantáneo a la base de datos desde una imagen seleccionada que presenta el dispositivo de copia de seguridad o recuperación.

- Se asigna una copia de la imagen de copia de seguridad seleccionada al servidor de la base de datos de destino y se presenta a la capa de ASM o del sistema de archivos según el formato de la imagen de copia de seguridad de la base de datos de origen.

- Usa la API de RMAN para realizar las siguientes tareas:

- Restablece el archivo de control y el archivo de registro de rehacer en la ubicación especificada del archivo de control local y del archivo de rehacer (grupo de discos de ASM o sistema de archivos).

- Cambia la base de datos a la copia de la imagen que presenta el dispositivo de copia de seguridad o recuperación.

- Aplica la recuperación hacia adelante de todos los registros de archivo disponibles hasta el punto de recuperación especificado.

- Abre la base de datos en modo de lectura y escritura.

- La base de datos se ejecuta desde la copia asignada de la imagen de copia de seguridad que presenta el dispositivo de copia de seguridad o recuperación.

- El archivo de control y el archivo de registro redo de la base de datos se colocan en la ubicación de almacenamiento de producción local seleccionada (grupo de discos ASM o sistema de archivos) en el destino.

- Después de una operación de restablecimiento y activación exitosa, la base de datos estará disponible para las operaciones de producción. Puedes usar la API de movimiento de archivos de datos en línea de Oracle para volver a mover los datos a la ubicación de almacenamiento de producción (grupo de discos de ASM o sistema de archivos) mientras la base de datos y la aplicación están en funcionamiento.

Restauración de la migración: fase 2

Mueve el archivo de datos de la base de datos en línea al almacenamiento de producción:

- La migración de datos se ejecuta en segundo plano. Usa la API de movimiento de archivos de datos en línea de Oracle para migrar los datos.

- Mueves los archivos de datos de la copia de la imagen de copia de seguridad que presenta Backup and DR al almacenamiento de la base de datos de destino seleccionada (grupo de discos de ASM o sistema de archivos).

- Cuando se completa el trabajo de migración, el sistema quita y desvincula la copia de la imagen de copia de seguridad presentada por Backup y DR (grupo de discos de ASM o sistema de archivos) del destino, y la base de datos se ejecuta desde tu almacenamiento de producción.

Para obtener más información sobre la recuperación de montaje y migración, consulta Cómo montar y migrar una imagen de copia de seguridad de Oracle para la recuperación instantánea en cualquier destino.

Restablece una base de datos de Oracle

En la consola de administración de Backup and DR, ve a la página Copia de seguridad y recuperación > Recuperación.

https://bmc-PROJECT_NUMBER-GENERATED_ID-dot-REGION.backupdr.googleusercontent.com/#recover/selectapp

En la lista Aplicación, haz clic con el botón derecho en el nombre de la base de datos que deseas restablecer y selecciona Siguiente:

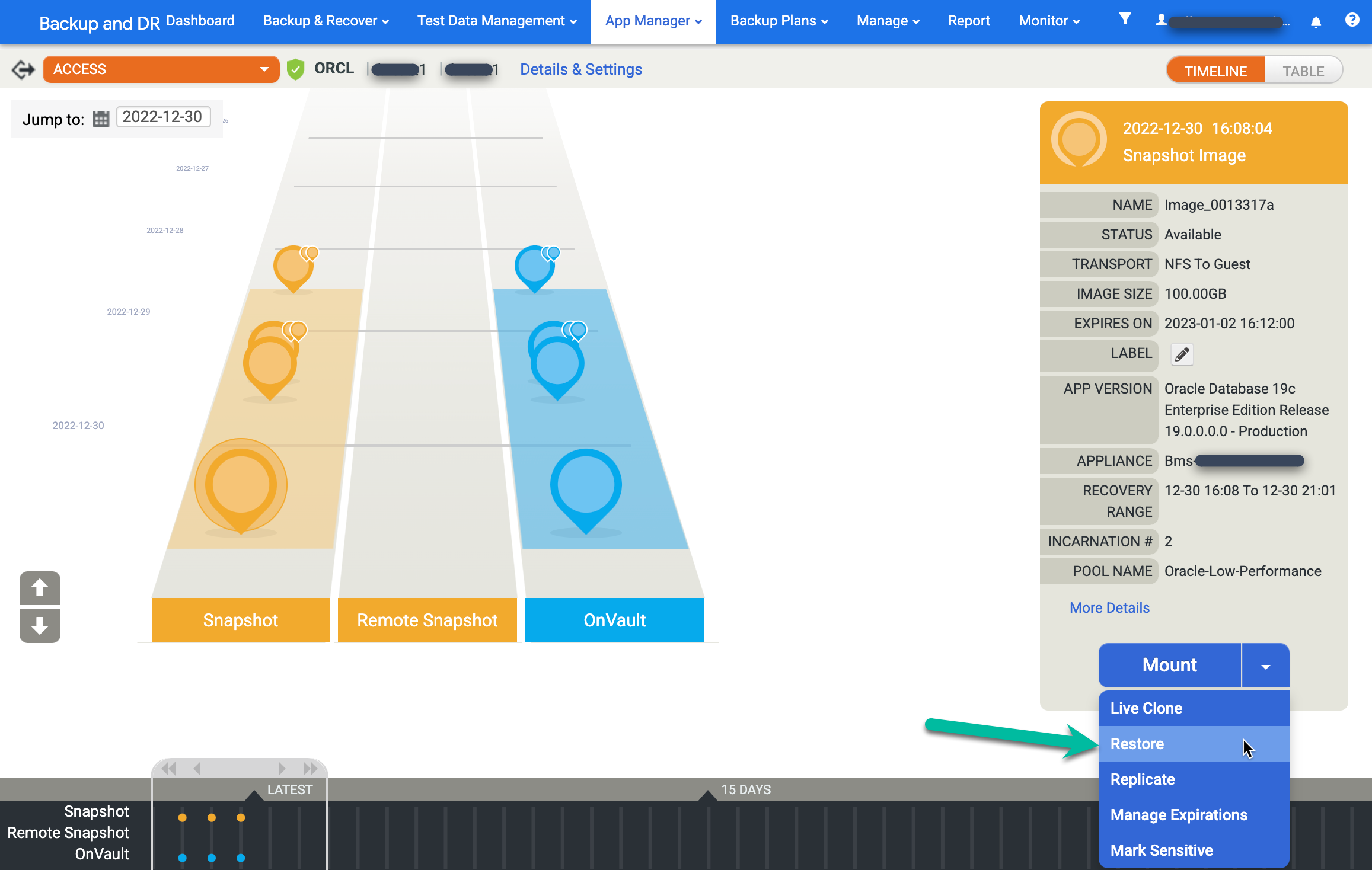

Aparecerá la vista de rampa de la línea de tiempo, en la que se mostrarán todas las imágenes disponibles en un momento determinado. También puedes desplazarte hacia atrás si necesitas ver las imágenes de retención a largo plazo que no aparecen en la rampa. De forma predeterminada, el sistema siempre selecciona la imagen más reciente.

Para restablecer una imagen, haz clic en el menú Mount y selecciona Restore:

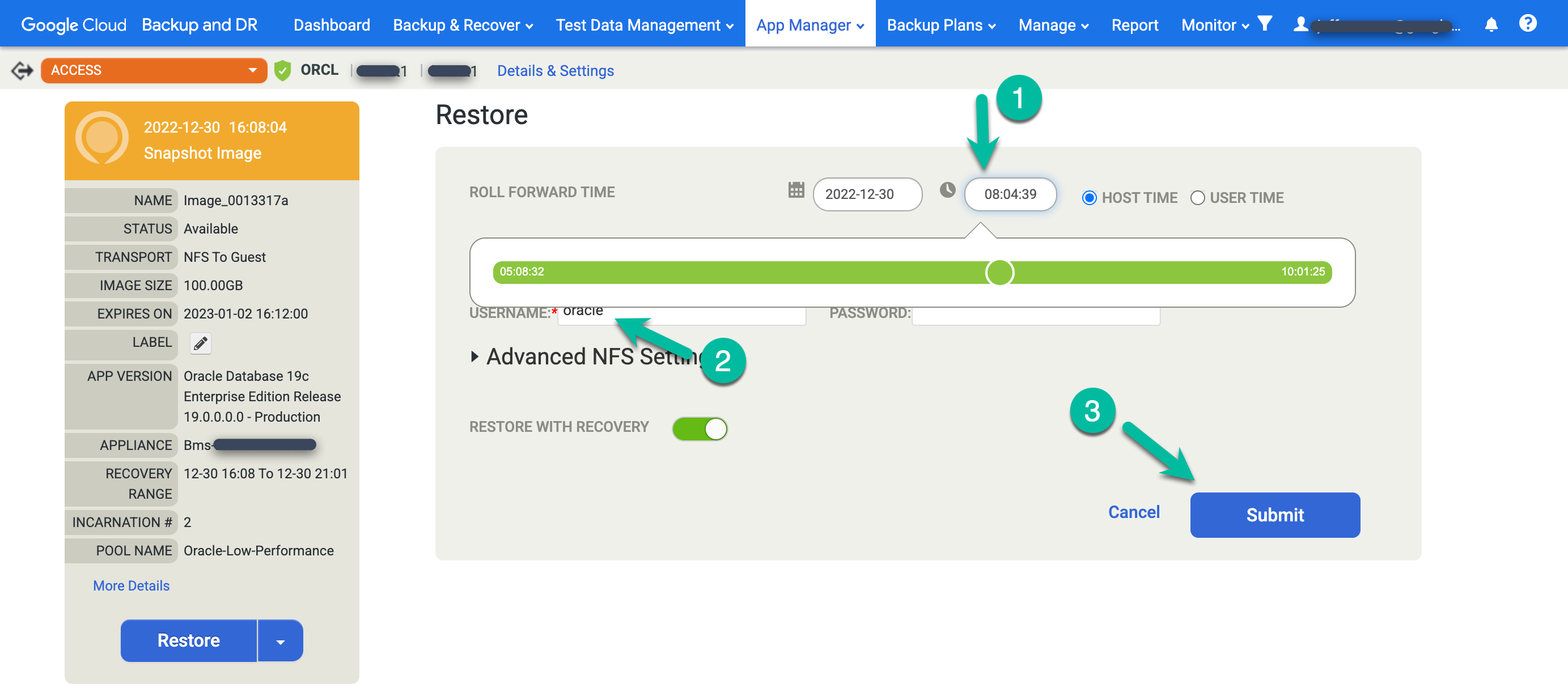

Elige las opciones de restauración.

- Selecciona el Tiempo de adelanto. Haz clic en el reloj y elige el punto en el tiempo deseado.

- Ingresa el nombre de usuario que planeas usar para Oracle.

- Si tu sistema usa la autenticación de la base de datos, ingresa una contraseña.

Para iniciar el trabajo, haz clic en Enviar.

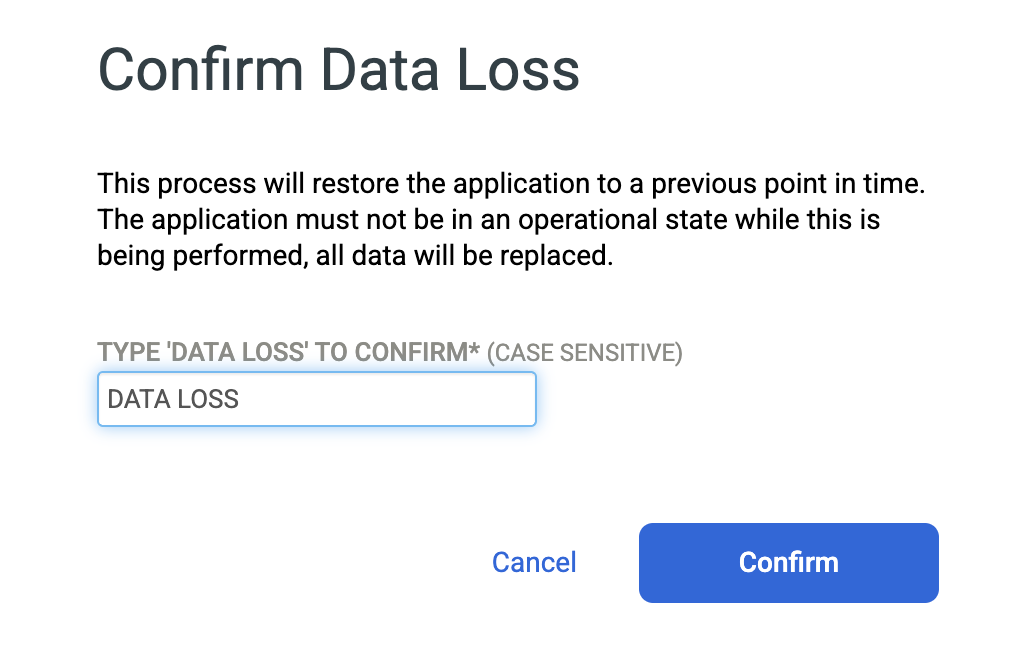

Escribe DATA LOSS para confirmar que deseas reemplazar la base de datos de origen y haz clic en Confirmar.

Supervisa el progreso y el éxito de los trabajos

Para supervisar el trabajo, ve a la página Monitor > Trabajos.

https://bmc-PROJECT_NUMBER-GENERATED_ID-dot-REGION.backupdr.googleusercontent.com/#jobs

Cuando se complete el trabajo, haz clic en el número de trabajo para revisar los detalles y los metadatos.

Protege la base de datos restablecida

Cuando se completa el trabajo de restablecimiento de la base de datos, el sistema no crea una copia de seguridad de la base de datos automáticamente después de restablecerse. En otras palabras, cuando restableces una base de datos que antes tenía un plan de copias de seguridad, el plan de copias de seguridad no se activa de forma predeterminada.

Para verificar que el plan de copias de seguridad no se esté ejecutando, ve a la página Administrador de apps > Aplicaciones.

https://bmc-PROJECT_NUMBER-GENERATED_ID-dot-REGION.backupdr.googleusercontent.com/#applications

Busca la base de datos restablecida en la lista. El ícono de protección cambia de verde a amarillo, lo que indica que el sistema no tiene programado ejecutar trabajos de copia de seguridad para la base de datos.

Para proteger la base de datos restablecida, busca en la columna Aplicación la base de datos que deseas proteger. Haz clic con el botón derecho en el nombre de la base de datos y selecciona Administrar plan de copias de seguridad.

Vuelve a habilitar el trabajo de copia de seguridad programada para la base de datos restablecida.

- Haz clic en el menú Aplicar y selecciona Habilitar.

Confirma cualquier parámetro de configuración avanzada de Oracle y haz clic en Habilitar plan de copias de seguridad.

Solución de problemas y optimización

En esta sección, se proporcionan algunas sugerencias útiles para ayudarte a solucionar problemas relacionados con tus copias de seguridad de Oracle, optimizar tu sistema y considerar ajustes para los entornos de RAC y Data Guard.

Solución de problemas relacionados con las copias de seguridad de Oracle

Las configuraciones de Oracle contienen varias dependencias para garantizar que la tarea de copia de seguridad se realice correctamente. En los siguientes pasos, se ofrecen varias sugerencias para configurar las instancias, los objetos de escucha y las bases de datos de Oracle para garantizar el éxito.

Para verificar que el receptor de Oracle para el servicio y la instancia que deseas proteger estén configurados y en ejecución, ejecuta el comando

lsnrctl status:[oracle@test2 lib]$ lsnrctl status LSNRCTL for Linux: Version 19.0.0.0.0 - Production on 29-DEC-2022 07:43:37 Copyright (c) 1991, 2021, Oracle. All rights reserved. Connecting to (ADDRESS=(PROTOCOL=tcp)(HOST=)(PORT=1521)) STATUS of the LISTENER ------------------------ Alias LISTENER Version TNSLSNR for Linux: Version 19.0.0.0.0 - Production Start Date 23-DEC-2022 20:34:17 Uptime 5 days 11 hr. 9 min. 20 sec Trace Level off Security ON: Local OS Authentication SNMP OFF Listener Parameter File /u01/app/19c/grid/network/admin/listener.ora Listener Log File /u01/app/oracle/diag/tnslsnr/test2/listener/alert/log.xml Listening Endpoints Summary... (DESCRIPTION=(ADDRESS=(PROTOCOL=tcp)(HOST=test2.localdomain)(PORT=1521))) (DESCRIPTION=(ADDRESS=(PROTOCOL=ipc)(KEY=EXTPROC1521))) Services Summary... Service "+ASM" has 1 instance(s). Instance "+ASM", status READY, has 1 handler(s) for this service... Service "+ASM_DATADG" has 1 instance(s). Instance "+ASM", status READY, has 1 handler(s) for this service... Service "ORCL" has 1 instance(s). Instance "ORCL", status READY, has 1 handler(s) for this service... Service "ORCLXDB" has 1 instance(s). Instance "ORCL", status READY, has 1 handler(s) for this service... Service "f085620225d644e1e053166610ac1c27" has 1 instance(s). Instance "ORCL", status READY, has 1 handler(s) for this service... Service "orclpdb" has 1 instance(s). Instance "ORCL", status READY, has 1 handler(s) for this service... The command completed successfully

Verifica que hayas configurado la base de datos de Oracle en modo ARCHIVELOG. Si la base de datos se ejecuta en un modo diferente, es posible que veas trabajos fallidos con el mensaje Error Code 5556 de la siguiente manera:

export ORACLE_HOME=ORACLE_HOME_PATH export ORACLE_SID=DATABASE_INSTANCE_NAME export PATH=$ORACLE_HOME/bin:$PATH sqlplus / as sysdba SQL> set tab off SQL> archive log list; Database log mode Archive Mode Automatic archival Enabled Archive destination +FRA Oldest online log sequence 569 Next log sequence to archive 570 Current log sequence 570

Habilita el seguimiento de cambios de bloques en la base de datos de Oracle. Si bien no es obligatorio para que la solución funcione, habilitar el seguimiento de bloques de cambio evita la necesidad de realizar una gran cantidad de trabajo de procesamiento posterior para calcular los bloques modificados y ayuda a reducir los tiempos de los trabajos de copia de seguridad:

SQL> select status,filename from v$block_change_tracking; STATUS FILENAME ---------- ------------------------------------------------------------------ ENABLED +DATADG/ORCL/CHANGETRACKING/ctf.276.1124639617

Verifica que la base de datos use

spfile:sqlplus / as sysdba SQL> show parameter spfile NAME TYPE VALUE ------------------ ----------- ------------ spfile string +DATA/ctdb/spfilectdb.ora

Habilita Direct NFS (dnfs) para los hosts de la base de datos de Oracle. Si bien no es obligatorio, si necesitas el método más rápido para crear copias de seguridad y restablecer las bases de datos de Oracle, dnfs es la opción preferida. Para mejorar aún más el rendimiento, puedes cambiar el disco de transferencia temporal por host y habilitar dnfs para Oracle.

Configura tnsnames para la resolución de hosts de bases de datos de Oracle. Si no incluyes este parámetro de configuración, los comandos de RMAN suelen fallar. A continuación, se muestra un ejemplo del resultado:

[oracle@test2 lib]$ tnsping ORCL TNS Ping Utility for Linux: Version 19.0.0.0.0 - Production on 29-DEC-2022 07:55:18 Copyright (c) 1997, 2021, Oracle. All rights reserved. Used parameter files: Used TNSNAMES adapter to resolve the alias Attempting to contact (DESCRIPTION = (ADDRESS = (PROTOCOL = TCP)(HOST = test2.localdomain)(PORT = 1521)) (CONNECT_DATA = (SERVER = DEDICATED) (SERVICE_NAME = ORCL))) OK (0 msec)

El campo

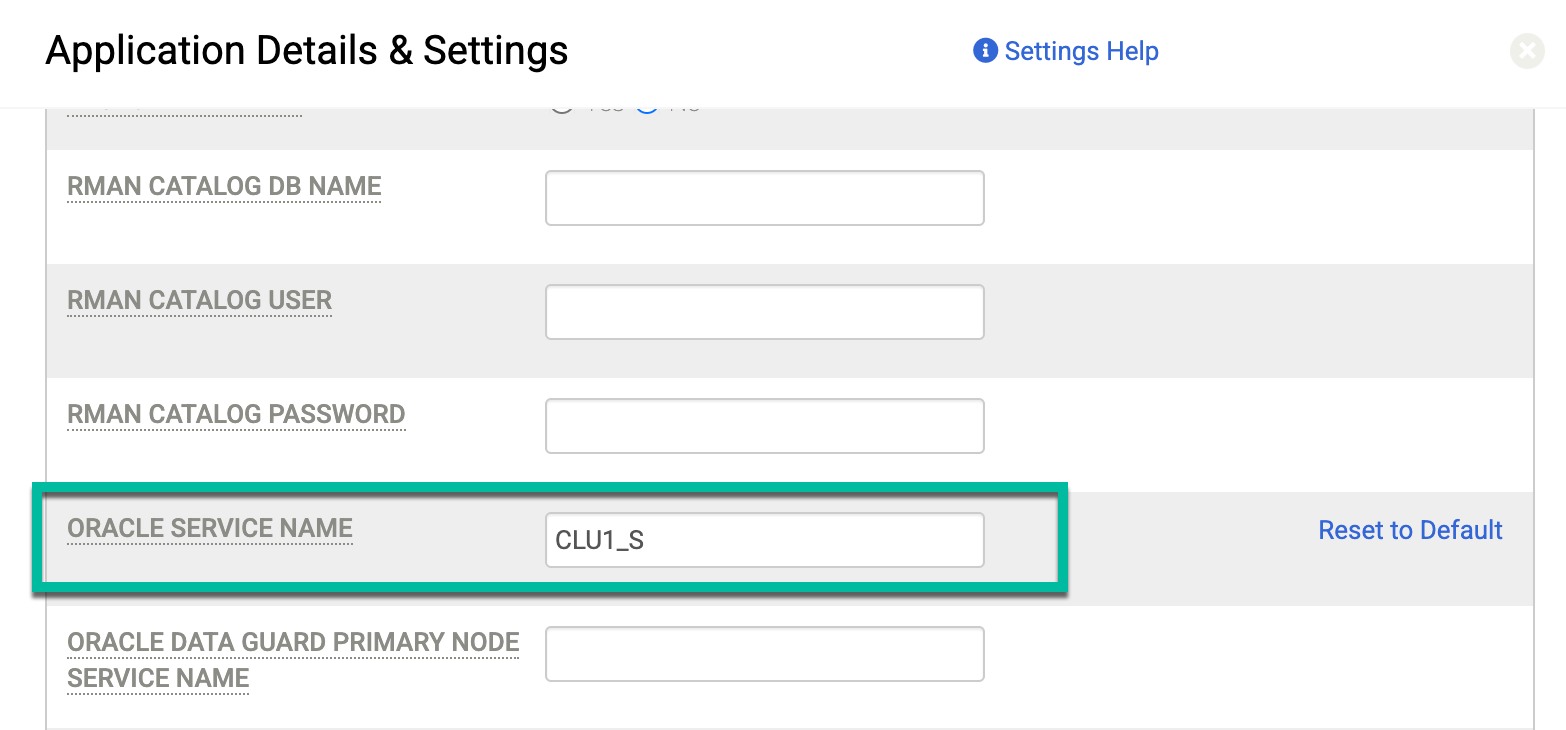

SERVICE_NAMEes importante para las configuraciones de RAC. El nombre del servicio representa el alias que se usa para anunciar el sistema a los recursos externos que se comunican con el clúster. En las opciones de Detalles y configuración de la base de datos protegida, usa la Configuración avanzada para el nombre del servicio de Oracle. Ingresa el nombre específico del servicio que deseas usar en los nodos que ejecutan el trabajo de copia de seguridad.La base de datos de Oracle usa el nombre del servicio solo para la autenticación de la base de datos. La base de datos no usa el nombre del servicio para la autenticación del SO. Por ejemplo, el nombre de la base de datos podría ser CLU1_S y el nombre de la instancia podría ser CLU1_S.

Si el nombre del servicio de Oracle no aparece en la lista, crea una entrada de nombre de servicio en los servidores en el archivo tnsnames.ora ubicado en

$ORACLE_HOME/network/admino en$GRID_HOME/network/adminagregando la siguiente entrada:CLU1_S = (DESCRIPTION = (ADDRESS = (PROTOCOL = TCP)(HOST =

)(PORT = 1521)) (CONNECT_DATA = (SERVER = DEDICATED) (SERVICE_NAME = CLU1_S) ) ) Si el archivo tnsnames.ora se encuentra en una ubicación no estándar, proporciona la ruta de acceso absoluta al archivo en la página Application Details and Settings que se describe en Cómo configurar los detalles y la configuración de la aplicación para las bases de datos de Oracle.

Verifica que hayas configurado correctamente la entrada del nombre del servicio para la base de datos. Accede a Oracle Linux y configura el entorno de Oracle:

TNS_ADMIN=TNSNAMES.ORA_FILE_LOCATION tnsping CLU1_S

Revisa la cuenta de usuario de la base de datos para garantizar una conexión exitosa a la aplicación de Backup and DR:

sqlplus act_rman_user/act_rman_user@act_svc_dbstd as sysdba

En la página Application Details and Settings que se describe en Application Details and Settings for Oracle Databases, ingresa el nombre del servicio que creaste (CLU1_S) en el campo Oracle Service Name:

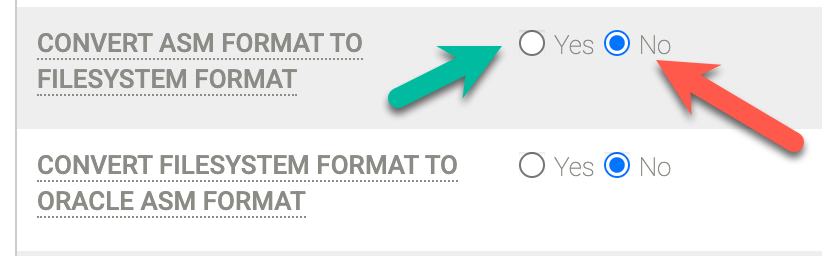

El código de error 870 indica que "no se admiten las copias de seguridad de ASM con ASM en discos de etapa de pruebas de NFS". Si recibes este error, significa que no tienes la configuración correcta en Detalles y configuración para la instancia que deseas proteger. En esta configuración incorrecta, el host usa NFS para el disco de etapa de pruebas, pero la base de datos de origen se ejecuta en ASM.

Para solucionar este problema, establece el campo Convert ASM Format to Filesystem Format en Yes. Después de cambiar este parámetro, vuelve a ejecutar el trabajo de copia de seguridad.

El código de error 15 indica que el sistema de Backup and DR "no se pudo conectar al host de copia de seguridad". Si recibes este error, indica uno de los siguientes tres problemas:

- El firewall entre el dispositivo de copia de seguridad y recuperación, y el host en el que instalaste el agente no permite el puerto TCP 5106 (el puerto de escucha del agente).

- No instalaste el agente.

- El agente no se está ejecutando.

Para solucionar este problema, vuelve a configurar los parámetros del firewall según sea necesario y asegúrate de que el agente funcione. Después de corregir la causa subyacente, ejecuta el comando

service udsagent status. En el siguiente ejemplo de resultado, se muestra que el servicio del agente de Backup and DR se ejecuta correctamente:[root@test2 ~]# service udsagent status Redirecting to /bin/systemctl status udsagent.service udsagent.service - Google Cloud Backup and DR service Loaded: loaded (/usr/lib/systemd/system/udsagent.service; enabled; vendor preset: disabled) Active: active (running) since Wed 2022-12-28 05:05:45 UTC; 2 days ago Process: 46753 ExecStop=/act/initscripts/udsagent.init stop (code=exited, status=0/SUCCESS) Process: 46770 ExecStart=/act/initscripts/udsagent.init start (code=exited, status=0/SUCCESS) Main PID: 46789 (udsagent) Tasks: 8 (limit: 48851) Memory: 74.0M CGroup: /system.slice/udsagent.service ├─46789 /opt/act/bin/udsagent start └─60570 /opt/act/bin/udsagent start Dec 30 05:11:30 test2 su[150713]: pam_unix(su:session): session closed for user oracle Dec 30 05:11:30 test2 su[150778]: (to oracle) root on none

Los mensajes de registro de tus copias de seguridad pueden ayudarte a diagnosticar problemas. Puedes acceder a los registros en el host de origen en el que se ejecutan los trabajos de copia de seguridad. Para las copias de seguridad de la base de datos de Oracle, hay dos archivos de registro principales disponibles en el directorio

/var/act/log:- UDSAgent.log:Google Cloud Registro del agente de Backup and DR que registra solicitudes a la API, estadísticas de trabajos en ejecución y otros detalles.

- SID_rman.log: Es el registro de Oracle RMAN que registra todos los comandos de RMAN.

Consideraciones adicionales sobre Oracle

Cuando implementes Backup and DR para bases de datos de Oracle, ten en cuenta las siguientes consideraciones cuando implementes Data Guard y RAC.

Consideraciones sobre Data Guard

Puedes crear copias de seguridad de los nodos principal y en espera de Data Guard. Sin embargo, si eliges proteger las bases de datos solo de los nodos en espera, debes usar la autenticación de la base de datos de Oracle en lugar de la autenticación del SO cuando realices una copia de seguridad de la base de datos.

Consideraciones sobre el RAC

La solución de Backup and DR no admite copias de seguridad simultáneas desde varios nodos en una base de datos de RAC si el disco de etapa de pruebas está configurado en modo NFS. Si tu sistema requiere una copia de seguridad simultánea de varios nodos de RAC, usa Block (iSCSI) como el modo de disco de etapa de pruebas y establece esto para cada host.

En el caso de una base de datos de Oracle RAC que use ASM, debes colocar el archivo de control de instantáneas en los discos compartidos. Para verificar esta configuración, conéctate a RMAN y ejecuta el comando show all:

rman target / RMAN> show all

CONFIGURE RETENTION POLICY TO REDUNDANCY 1; # default CONFIGURE BACKUP OPTIMIZATION OFF; # default CONFIGURE DEFAULT DEVICE TYPE TO DISK; # default CONFIGURE CONTROLFILE AUTOBACKUP OFF; # default CONFIGURE CONTROLFILE AUTOBACKUP FORMAT FOR DEVICE TYPE DISK TO '%F'; # default CONFIGURE DEVICE TYPE DISK PARALLELISM 1 BACKUP TYPE TO BACKUPSET; # default CONFIGURE SNAPSHOT CONTROLFILE NAME TO '/mnt/ctdb/snapcf_ctdb.f';

En un entorno de RAC, debes asignar el archivo de control de la instantánea a un grupo de discos de ASM compartido. Para asignar el archivo al grupo de discos de ASM, usa el comando Configure Snapshot Controlfile Name:

CONFIGURE SNAPSHOT CONTROLFILE NAME TO '+/snap_ .f';

Recomendaciones

Según tus requisitos, es posible que debas tomar decisiones sobre ciertas funciones que afectan la solución general. Algunas decisiones pueden afectar el precio, lo que, a su vez, puede afectar el rendimiento, como elegir discos persistentes estándar (pd-standard) o discos persistentes de rendimiento (pd-ssd) para los grupos de instantáneas del dispositivo de copia de seguridad y recuperación.

En esta sección, compartimos nuestras opciones recomendadas para ayudarte a garantizar un rendimiento óptimo del procesamiento de copias de seguridad de la base de datos de Oracle.

Selecciona el tipo de máquina y el tipo de Persistent Disk óptimos

Cuando usas un dispositivo de copia de seguridad y recuperación con una aplicación, como un sistema de archivos o una base de datos, puedes medir el rendimiento según la rapidez con la que se transfieren los datos de la instancia host entre las instancias de Compute Engine.

- Las velocidades de los dispositivos de disco persistente de Compute Engine se basan en tres factores: el tipo de máquina, la cantidad total de memoria conectada a la instancia y el recuento de CPU virtuales de la instancia.

- La cantidad de CPU virtuales en una instancia determina la velocidad de red asignada a una instancia de Compute Engine. La velocidad varía de 1 Gbps para una CPU virtual compartida hasta 16 Gbps para 8 o más CPU virtuales.

- Si se combinan estos límites, Google Cloud Backup and DR usa de forma predeterminada un e2-standard-16 para un tipo de máquina de tamaño estándar para un dispositivo de copia de seguridad y recuperación. Desde este punto de partida, tienes tres opciones para la asignación de disco:

Opción |

Disco de grupo |

Escrituras sostenidas máximas |

Lecturas sostenidas máximas |

Mínimo |

10 GB |

N/A |

N/A |

Estándar |

A partir de 4,096 GB |

400 MiB/s |

1,200 MiB/s |

SSD |

A partir de 4,096 GB |

1,000 MiB/s |

1,200 MiB/s |

Las instancias de Compute Engine usan hasta el 60% de su red asignada para las E/S en sus discos persistentes conectados y reservan el 40% para otros usos. Para obtener más detalles, consulta Otros factores que afectan el rendimiento.

Recomendación: Seleccionar un tipo de máquina e2-standard-16 y un mínimo de 4096 GB de SSD de PD proporciona el mejor rendimiento para los dispositivos de copia de seguridad y recuperación. Como segunda opción, puedes seleccionar un tipo de máquina n2-standard-16 para tu dispositivo de copia de seguridad y recuperación. Esta opción te brinda beneficios de rendimiento adicionales del 10 al 20%, pero genera costos adicionales. Si esto coincide con tu caso de uso, comunícate con Atención al cliente de Cloud para realizar este cambio.

Optimiza tus instantáneas

Para aumentar la productividad de un solo dispositivo de copia de seguridad y recuperación, puedes ejecutar trabajos de instantáneas simultáneos desde varias fuentes. Cada trabajo individual se reduce en velocidad. Sin embargo, con suficientes trabajos, puedes alcanzar el límite de escritura sostenida para los volúmenes de Persistent Disk en el grupo de instantáneas.

Cuando usas iSCSI para el disco de etapa de pruebas, puedes crear una copia de seguridad de una sola instancia grande en un dispositivo de copia de seguridad y recuperación con una velocidad de escritura sostenida de aproximadamente 300 a 330 MB/s. En nuestras pruebas, observamos que esto se cumplía para todo, desde 2 TB hasta 80 TB en una instantánea, suponiendo que configures el host de origen y el dispositivo de copia de seguridad o recuperación con un tamaño óptimo, y que se encuentren en la misma región y zona.

Elige el disco de transferencia correcto

Si necesitas un rendimiento y una capacidad de procesamiento significativos, Direct NFS puede agregar un beneficio considerable en comparación con iSCSI como la opción de disco de etapa de pruebas para usar en las copias de seguridad de la base de datos de Oracle. NFS directo consolida la cantidad de conexiones TCP, lo que mejora la escalabilidad y el rendimiento de la red.

Cuando habilitas NFS directo para una base de datos de Oracle, configuras suficiente CPU de origen (por ejemplo, 8 CPU virtuales y 8 canales de RMAN) y estableces un vínculo de 10 GB entre tu extensión regional de la solución Bare Metal y Google Cloud, puedes crear una copia de seguridad de una sola base de datos de Oracle con un mayor rendimiento de entre 700 y más de 900 MB/s. Las velocidades de restauración de RMAN también se benefician de Direct NFS, donde puedes ver que los niveles de procesamiento alcanzan el rango de 850 MB/s y más.

Equilibra el costo y la capacidad de procesamiento

También es importante comprender que todos los datos de copias de seguridad se almacenan en un formato comprimido en el grupo de instantáneas del dispositivo de copia de seguridad y recuperación, lo que se hace para reducir los costos. Las sobrecargas de rendimiento para este beneficio de compresión son marginales. Sin embargo, para los datos encriptados (TDE) o los conjuntos de datos muy comprimidos, es probable que haya un impacto medible, aunque marginal, en las cifras de capacidad de procesamiento.

Comprende los factores que afectan el rendimiento de la red y tus servidores de copia de seguridad

Los siguientes elementos afectan la E/S de red entre Oracle en la solución Bare Metal y tus servidores de copia de seguridad en Google Cloud:

Almacenamiento flash

Al igual que con el Google Cloud disco persistente, los arrays de almacenamiento flash que proporcionan almacenamiento para los sistemas de la solución Bare Metal aumentan las capacidades de E/S según la cantidad de almacenamiento que asignes al host. Cuanto más almacenamiento asignes, mejor será la E/S. Para obtener resultados coherentes, te recomendamos que aprovisiones al menos 8 TB de almacenamiento flash.

Latencia de red

Google Cloud Los trabajos de copia de seguridad de DR y copia de seguridad son sensibles a la latencia de red entre los hosts de la solución Bare Metal y el dispositivo de copia de seguridad o recuperación en Google Cloud. Los pequeños aumentos en la latencia pueden generar grandes cambios en los tiempos de copia de seguridad y restablecimiento. Las diferentes zonas de Compute Engine ofrecen diferentes latencias de red para los hosts de la solución Bare Metal. Es una buena idea probar cada zona para determinar la ubicación óptima del dispositivo de copia de seguridad y recuperación.

Cantidad de procesadores utilizados

Los servidores de la solución Bare Metal vienen en varios tamaños. Te recomendamos que ajustes la escala de tus canales de RMAN para que se adapten a las CPU disponibles, con una mayor velocidad posible en los sistemas más grandes.

Cloud Interconnect

La interconexión híbrida entre solución Bare Metal y Google Cloud está disponible en varios tamaños, como 5 Gbps, 10 Gbps y 2 x 10 Gbps, con un rendimiento completo desde la opción de 10 GB dual. También es posible configurar un vínculo de interconexión dedicado que se usará exclusivamente para las operaciones de copia de seguridad y restablecimiento. Esta opción se recomienda para los clientes que desean aislar el tráfico de copias de seguridad del tráfico de bases de datos o aplicaciones que puede atravesar el mismo vínculo, o bien garantizar el ancho de banda completo cuando las operaciones de copia de seguridad y restablecimiento son fundamentales para garantizar que cumplas con tu objetivo de punto de recuperación (RPO) y tu objetivo de tiempo de recuperación (RTO).

Pasos siguientes

Estos son algunos vínculos e información adicionales sobre Google Cloud Backup and DR que podrían resultarte útiles.

- Para conocer los pasos adicionales relacionados con la configuración de Google Cloud Backup and DR, consulta la documentación del producto de Backup and DR.

- Para ver demostraciones de la instalación del producto y sus funciones, consulta la playlist de videos de Google Cloud Backup and DR.

- Para ver la información de compatibilidad de Google Cloud Backup and DR, consulta la matriz de compatibilidad: Backup and DR. Es importante verificar que ejecutes versiones compatibles de Linux y de instancias de bases de datos de Oracle.

- Para conocer los pasos adicionales relacionados con la protección de bases de datos de Oracle, consulta Backup and DR para bases de datos de Oracle y Protege una base de datos de Oracle descubierta.

- Los sistemas de archivos como NFS, CIFS, ext3 y ext4 también se pueden proteger conGoogle Cloud Backup and DR. Para ver las opciones disponibles, consulta Aplica un plan de copias de seguridad para proteger un sistema de archivos.

- Para habilitar las alertas de Google Cloud Backup and DR, consulta Configura una alerta basada en registros y mira el video de configuración de las notificaciones de alerta de Backup and DR de Google Cloud.

- Para abrir un caso de asistencia, comunícate con la Atención al cliente de Cloud.