Configurar Google Cloud para trabalhar com o ambiente da Solução Bare Metal

Quando o ambiente da Solução Bare Metal estiver pronto, você vai receber uma notificação do Google Cloud. A notificação inclui os endereços IP internos dos novos servidores.

Estas instruções mostram como realizar as seguintes tarefas necessárias para se conectar ao ambiente da solução Bare Metal:

- Crie anexos da VLAN redundantes no ambiente da solução Bare Metal.

- Crie uma instância de VM do host de salto na rede VPC.

- Use o SSH ou o RDP para fazer login nos servidores da Solução Bare Metal na instância da VM do host de salto.

Depois de se conectar aos servidores, valide a configuração do pedido da Solução Bare Metal.

Antes de começar

Para se conectar e configurar o ambiente da Solução Bare Metal, é preciso:

- Um Google Cloud projeto com faturamento ativado. Crie um projeto na página do seletor de projetos no console Google Cloud .

- Uma rede de nuvem privada virtual (VPC). Esta é a rede VPC que você nomeou ao fazer o pedido da solução Bare Metal. Se você precisa criar a rede VPC, consulte Como usar redes VPC.

- Ter as seguintes informações fornecidas pelo Google Cloud

quando sua Solução Bare Metal estiver pronta:

- Os endereços IP dos servidores Bare Metal.

- As senhas temporárias de cada um dos sevidores Bare Metal.

Crie os anexos da VLAN para a conexão do Cloud Interconnect

Para acessar o servidor da Solução Bare Metal, é necessário criar e configurar

anexos da VLAN (também conhecidos como InterconnectAttachments) na mesma

região do servidor. Um anexo da VLAN é um objeto lógico no

Cloud Interconnect usado para conectar o ambiente da

Solução Bare Metal a Google Cloud.

Recomendamos a criação de anexos da VLAN em pares redundantes para alta disponibilidade. O anexo da VLAN principal e o anexo da VLAN secundária de um par são provisionados em um EAD (domínio de disponibilidade de borda) separado em hardware e racks físicos separados. Isso garante alta disponibilidade durante eventos, como manutenção.

Um único anexo da VLAN oferece suporte a uma velocidade máxima de 10 Gbps. Um par de anexos de VLAN (ou seja, os anexos de VLAN primário e secundário) pode oferecer suporte a uma velocidade máxima de 20 Gbps. Para alcançar uma maior capacidade entre o ambiente da Solução Bare Metal e a rede VPC, é possível configurar vários pares de anexos da VLAN.

Para tornar um anexo da VLAN preferencial em relação a outros, é possível atualizar a prioridade de rota básica no Cloud Router.

Depois de criar os anexos da VLAN, é necessário pré-ativá-los e adicioná-los ao VRF da Solução Bare Metal. Para criar e configurar os anexos da VLAN, siga estas etapas:

Console

Se você ainda não tiver um Cloud Router na rede e na região da Solução Bare Metal, crie um Cloud Router para conectar o ambiente da Solução Bare Metal à rede VPC.

Você pode usar um único Cloud Router para os dois anexos da VLAN ou Cloud Routers separados para cada anexo da VLAN.

Para fazer peering com a Solução Bare Metal, use o ASN público do Google (

16550) ao criar o roteador.Para mais instruções, consulte Criar Cloud Routers.

No Google Cloud console, acesse a página Anexos da VLAN do Cloud Interconnect.

Clique em Criar anexos da VLAN.

Selecione Interconexão por parceiro e clique em Continuar.

Selecione Já tenho um provedor de serviços.

Selecione Criar um par redundante de anexos da VLAN (recomendado).

Os dois anexos da VLAN podem veicular tráfego, e você pode rotear o tráfego para o balanceamento de carga entre eles. Se um anexo ficar inativo, por exemplo, durante a manutenção programada, o outro anexo continuará veiculando tráfego. Para mais informações, consulte Redundância e SLA.

No campo Rede, selecione sua rede VPC.

No campo Região, selecione a Google Cloud região.

Especifique os seguintes detalhes para os dois anexos da VLAN.

- Cloud Router: um Cloud Router para associar a este anexo da VLAN. Só é possível escolher um Cloud Router que

tenha um ASN de

16550e esteja na sua rede e região da VPC. - Nome do anexo da VLAN: um nome para o anexo. Por

exemplo,

my-attachment-1emy-attachment-2. - Descrição — Informações sobre cada anexo da VLAN.

- Unidade de transmissão máxima (MTU, na sigla em inglês): o tamanho máximo de pacote

para transmissão de rede. O tamanho padrão é 1440.

Você pode escolher entre as seguintes MTUs ao

criar os anexos da VLAN.

- 1440

- 1460

- 1500

- 8896

- Cloud Router: um Cloud Router para associar a este anexo da VLAN. Só é possível escolher um Cloud Router que

tenha um ASN de

Clique em OK.

Na página Anexos da VLAN, o status do anexo da VLAN aparece como

waiting for service provider. Prossiga para a próxima etapa.Depois que o Google Cloud notificar que os servidores da Solução Bare Metal estão prontos, adicione os novos anexos da VLAN a uma VRF seguindo estas etapas:

- Para adicionar anexos da VLAN a um VRF, siga as instruções em Adicionar um anexo da VLAN.

- Para adicionar anexos da VLAN a um novo VRF, siga as instruções em Criar um VRF.

gcloud

Se você ainda não tiver instâncias do Cloud Router na rede e na região que está usando com a solução Bare Metal, crie uma para cada anexo da VLAN. Use

16550como o número ASN:gcloud compute routers create router-name \ --network vpc-network-name \ --asn 16550 \ --region region

Para mais informações, consulte Como criar Cloud Routers.

Crie um

InterconnectAttachmentdo tipoPARTNER, especificando o nome do Cloud Router e o domínio de disponibilidade de borda (EAD, na sigla em inglês) do anexo da VLAN. Além disso, adicione a flag--admin-enabledpara pré-ativar os anexos e enviar tráfego imediatamente após a conclusão da configuração da Solução Bare Metal pelo Google Cloud.gcloud compute interconnects attachments partner create first-attachment-name \ --region region \ --router first-router-name \ --edge-availability-domain availability-domain-1 \ --admin-enabled

gcloud compute interconnects attachments partner create second-attachment-name \ --region region \ --router second-router-name \ --edge-availability-domain availability-domain-2 \ --admin-enabled

Google Cloud adiciona automaticamente uma interface e um peer BGP no Cloud Router.

O exemplo a seguir cria anexos redundantes, um em EAD

availability-domain-1e outro em EADavailability-domain-2. Cada um está associado a um Cloud Router separado,my-router-1emy-router-2, respectivamente. Ambos estão na regiãous-central1.gcloud compute interconnects attachments partner create my-attachment \ --region us-central1 \ --router my-router-1 \ --edge-availability-domain availability-domain-1 \ --admin-enabled

gcloud compute interconnects attachments partner create my-attachment \ --region us-central1 \ --router my-router-2 \ --edge-availability-domain availability-domain-2 \ --admin-enabled

Execute o comando

gcloud compute interconnects attachments describepara ver os detalhes do anexo da VLAN.gcloud compute interconnects attachments describe my-attachment \ --region us-central1

adminEnabled: false edgeAvailabilityDomain: AVAILABILITY_DOMAIN_1 creationTimestamp: '2017-12-01T08:29:09.886-08:00' id: '7976913826166357434' kind: compute#interconnectAttachment labelFingerprint: 42WmSpB8rSM= name: my-attachment region: https://www.googleapis.com/compute/v1/projects/customer-project/regions/us-central1 router: https://www.googleapis.com/compute/v1/projects/customer-project/regions/us-central1/routers/my-router selfLink: https://www.googleapis.com/compute/v1/projects/customer-project/regions/us-central1/interconnectAttachments/my-attachment state: PENDING_PARTNER type: PARTNER

- O estado do anexo da VLAN será

PENDING_PARTNERaté que Google Cloud conclua a configuração do anexo da VLAN. Depois disso, o estado do anexo seráINACTIVEouACTIVE, dependendo se você escolheu pré-ativar os anexos.

Ao solicitar conexões do Google Cloud, você precisa selecionar a mesma área metropolitana (cidade) para os dois anexos para que sejam redundantes. Para saber mais, consulte a seção "Redundância" na página Visão geral da Interconexão por parceiro.

- O estado do anexo da VLAN será

Se os anexos da VLAN não aparecerem após o Google Cloud concluir o pedido da Solução Bare Metal, ative cada anexo da VLAN:

gcloud compute interconnects attachments partner update attachment-name \ --region region \ --admin-enabled

Verifique o status dos Cloud Routers e suas rotas anunciadas no console do Cloud. Para saber mais, consulte Como ver o status do roteador e as rotas anunciadas.

Configurar o roteamento entre a Solução Bare Metal e Google Cloud

Assim que os anexos da VLAN estiverem ativos, as sessões do BGP serão exibidas e as rotas do ambiente da solução Bare Metal serão recebidas nas sessões do BGP.

Adicionar uma rota anunciada personalizada para um intervalo de IP padrão às suas sessões do BGP

Para configurar o roteamento de tráfego do ambiente da solução Bare Metal, recomendamos adicionar uma rota anunciada personalizada de uma rota padrão, como 0.0.0.0/0, nas sessões do BGP para o ambiente da solução Bare Metal.

Para especificar divulgações em uma sessão do BGP existente, faça o seguinte:

Console

- Acesse a página do Cloud Router no Google Cloud console.

Lista do Cloud Router - Selecione o roteador do Cloud Router que contém a sessão do BGP a ser atualizada.

- Na página de detalhes do Cloud Router, selecione a sessão do BGP a ser atualizada.

- Na página de detalhes da sessão do BGP, selecione Editar.

- Em Rotas, selecione Criar rotas personalizadas.

- Selecione Adicionar rota personalizada para adicionar uma rota anunciada.

- Configure a divulgação de rota.

- Origem: selecione Intervalo de IP personalizado para especificar um intervalo de endereços IP personalizado.

- Intervalo de endereços IP: especifique o intervalo de endereços IP personalizado usando a notação CIDR.

- Descrição: adicione uma descrição para ajudar a identificar a finalidade dessa rota anunciada personalizada.

- Quando terminar de adicionar as rotas, selecione Salvar.

gcloud

É possível adicionar rotas anunciadas personalizadas ou definir uma nova rota anunciada personalizada, que substitui as rotas anunciadas personalizadas atuais pela nova.

Para definir uma nova rota divulgada personalizada para um intervalo de IP padrão, use a

flag --set-advertisement-ranges:

gcloud compute routers update-bgp-peer router-name \ --peer-name bgp-session-name \ --advertisement-mode custom \ --set-advertisement-ranges 0.0.0.0/0

Para anexar o intervalo de IP padrão aos atuais, use a sinalização --add-advertisement-ranges. Ela exige que o modo de divulgação do Cloud Router já esteja configurado como custom.

O exemplo a seguir acrescenta o IP personalizado 0.0.0.0/0 às divulgações do Cloud Router:

gcloud compute routers update-bgp-peer router-name \ --peer-name bgp-session-name \ --add-advertisement-ranges 0.0.0.0/0

Opcionalmente, defina o modo de roteamento dinâmico da rede VPC como global

Se você tiver servidores da Solução Bare Metal em duas regiões diferentes, considere ativar o modo de roteamento global na rede VPC para que as regiões da Solução Bare Metal se comuniquem diretamente pela rede VPC.

O modo de roteamento global também é necessário para permitir a comunicação entre um ambiente local conectado a uma região Google Cloud e um ambiente da solução Bare Metal em outra região Google Cloud .

Para definir o modo de roteamento global, consulte Definir os modos de roteamento e de seleção do melhor caminho.

Configuração do firewall VPC

As novas redes VPC vêm com regras de firewall padrão ativas que restringem a maior parte do tráfego na rede VPC.

Para se conectar ao ambiente da Solução Bare Metal, o tráfego de rede precisa estar ativado entre:

- o ambiente da Solução Bare Metal e os destinos de rede no Google Cloud.

- O ambiente local e os recursos no Google Cloud, como qualquer instância de VM de host de salto que você use para se conectar ao ambiente da Solução Bare Metal.

No ambiente da Solução Bare Metal, se você precisar controlar o tráfego de rede entre os servidores bare-metal ou entre os servidores e os destinos que não estão no Google Cloud, implemente um mecanismo de controle por conta própria.

Para criar uma regra de firewall na sua rede VPC no Google Cloud:

Console

Acesse a página Regras de firewall:

Clique em Criar regra de firewall.

Defina a regra de firewall.

- Nomeie a regra de firewall.

- No campo Rede, selecione a rede em que a VM está localizada.

- No campo Destinos, defina Tags de destino especificadas ou Conta de serviço especificada.

- Especifique a tag de rede de destino ou a conta de serviço nos campos apropriados.

- No campo Filtro de origem, especifique Intervalos de IP para permitir o tráfego de entrada do ambiente Solução Bare Metal.

- No campo Intervalos de IP de origem, especifique os endereços IP dos servidores ou dispositivos no ambiente da Solução Bare Metal.

- Na seção Protocolos e portas, especifique os protocolos e as portas necessários no seu ambiente.

- Clique em Criar

gcloud

O comando a seguir cria uma regra de firewall que define a origem usando um intervalo de IP e o destino com a tag de rede de uma instância. Modifique o comando para seu ambiente conforme necessário.

gcloud compute firewall-rules create rule-name \ --project=your-project-id \ --direction=INGRESS \ --priority=1000 \ --network=your-network-name \ --action=ALLOW \ --rules=protocol:port \ --source-ranges=ip-range \ --target-tags=instance-network-tag

Para mais informações sobre como criar regras de firewall, consulte Como criar regras de firewall.

Como se conectar ao servidor bare-metal

Os servidores no ambiente da Solução Bare Metal não são provisionados com endereços IP externos.

Depois de criar uma regra de firewall para permitir o tráfego do ambiente da solução Bare Metal para a rede VPC, é possível se conectar ao servidor usando uma instância de VM de host de salto.

Criar uma instância de VM do host de salto em Google Cloud

Para se conectar rapidamente aos servidores bare-metal, crie uma máquina virtual (VM, na sigla em inglês) do Compute Engine para usar como host de salto. Crie a VM na mesma Google Cloud região do ambiente da Solução Bare Metal.

Se você precisar de um método de conexão mais seguro, consulte Conectar usando um Bastion Host.

Para criar uma instância de VM do host de salto, escolha as instruções abaixo com base no sistema operacional que você está usando no ambiente da Solução Bare Metal.

Para mais informações sobre como criar instâncias de VM do Compute Engine, consulte Como criar e iniciar uma instância de VM.

Linux

Crie uma instância de máquina virtual

No Google Cloud console, acesse a página Instâncias de VM:

Clique em Criar instância.

No campo Nome, especifique o nome da instância de VM.

Em Região, selecione a região do ambiente da Solução Bare Metal.

Na seção Disco de inicialização, clique em Alterar.

- No campo Sistemas operacionais, selecione um SO.

- No campo Versão, selecione a versão do SO.

Clique em Gerenciamento, segurança, discos, rede, locatário único para expandir a seção.

Clique em Rede para exibir as opções de rede.

- Opcionalmente, em Tags de rede, defina uma ou mais tags de rede para a instância.

- Em Interfaces de rede, confirme se a rede VPC correta é exibida.

Clique em Criar

Aguarde um momento até que a instância seja iniciada. Depois que estiver pronta, ela será listada na página Instâncias de VM com um ícone de status verde.

Conectar à instância de VM do host de salto

Se precisar criar uma regra de firewall para permitir o acesso à instância de VM do host de salto, consulte Configuração de firewall.

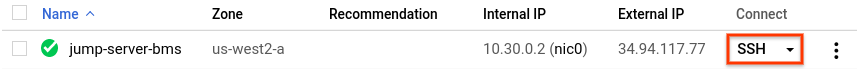

No Google Cloud console, acesse a página Instâncias de VM:

Na lista de instâncias de VM, clique em SSH na linha que contém o host de salto.

Agora você tem uma janela de terminal com a instância de VM de host de salto, que pode ser conectada ao servidor bare-metal usando SSH.

Como fazer login em um servidor da Solução Bare Metal pela primeira vez

Linux

Na instância da VM do host de salto, abra um terminal de linha de comando e confirme se é possível acessar o servidor da Solução Bare Metal:

ping bare-metal-ip

Se o ping não for bem-sucedido, verifique e corrija o seguinte:

Seus anexos da VLAN estão ativos com uma

StatusdeUp. Crie os anexos da VLAN para a conexão do Cloud Interconnect.Os anexos da VLAN incluem uma rota anunciada personalizada de

0.0.0.0/0. Consulte Adicionar uma rota anunciada personalizada para um intervalo de IP padrão às suas sessões do BGP.Sua VPC inclui uma regra de firewall que permite o acesso do intervalo de endereços IP que você está usando no ambiente da Solução Bare Metal para comunicação com o ambienteGoogle Cloud . Consulte Configuração do firewall da VPC.

Na instância da VM do host de salto, conecte-se via SSH ao servidor da Solução Bare Metal usando o ID do usuário

customeradmine o endereço IP do servidor:ssh customeradmin@bare-metal-ip

Quando solicitado, digite a senha fornecida por Google Cloud.

No primeiro login, é necessário alterar a senha do servidor da Solução Bare Metal.

Defina uma nova senha e armazene-a em um local seguro. Após a redefinição da senha, o servidor desconecta automaticamente.

Faça login novamente no servidor da Solução Bare Metal usando o ID do usuário

customeradmine a nova senha:ssh customeradmin@bare-metal-ip

Recomendamos que você também altere a senha do usuário raiz. Para começar, faça login como usuário raiz:

sudo su -

Para alterar a senha raiz, emita o comando

passwde siga as instruções:passwd

Para voltar à solicitação do usuário

customeradmin, saia da solicitação de usuário raiz:exit

Lembre-se de armazenar as senhas em um local seguro para fins de recuperação.

Confirme se a configuração do servidor corresponde ao seu pedido. Entre os itens que devem ser verificados estão:

- A configuração do servidor, incluindo o número e o tipo de CPUs, os soquetes e a memória.

- O sistema operacional ou o software de hipervisor, incluindo fornecedor e versão.

- Armazenamento, incluindo tipo e quantidade.

Configurar o acesso à Internet pública

A Solução Bare Metal não tem acesso à Internet. Você pode escolher um dos métodos abaixo para configurar o acesso dependendo de vários fatores, incluindo os requisitos da empresa e a infraestrutura atual:

- Acesse a Internet usando uma VM do Compute Engine como um servidor de VM proxy.

Rotear o tráfego por meio de uma VM do Compute Engine que atua como um servidor proxy.

É possível usar uma VM do Compute Engine para rotear o tráfego das seguintes maneiras:

- Método 1: acesse a Internet usando uma VM do Compute Engine e o Cloud NAT.

- Método 2: acesse a Internet usando VMs redundantes do Compute Engine, o Cloud NAT, o balanceador de carga de rede de passagem interna e o roteamento baseado em políticas.

- Método 3: acesse a Internet usando VMs redundantes do Compute Engine, o Cloud NAT, o balanceador de carga de rede de passagem interna e o roteamento baseado em políticas em uma VPC separada.

Rotear o tráfego por meio do Cloud VPN ou da Interconexão dedicada para gateways locais para a Internet.

Acessar a Internet usando uma VM do Compute Engine e o Cloud NAT

As instruções a seguir mostram como configurar um gateway NAT em uma VM do Compute Engine que conecta os servidores em um ambiente da Solução Bare Metal na Internet para, por exemplo, receber atualizações de software.

As instruções usam o gateway de Internet padrão da sua rede VPC para acessar a Internet.

Os comandos do Linux mostrados nas instruções a seguir são para o sistema operacional Debian. Se você usar um sistema operacional diferente, os comandos necessários também poderão ser diferentes.

Na rede VPC que você está usando com o ambiente da solução Bare Metal, execute as etapas a seguir:

Abra o Cloud Shell:

Criar e configurar uma VM do Compute Engine para servir como um gateway NAT.

Crie uma VM:

gcloud compute instances create instance-name \ --machine-type=machine-type-name \ --network vpc-network-name \ --subnet=subnet-name \ --can-ip-forward \ --zone=your-zone \ --image-family=os-image-family-name \ --image-project=os-image-project \ --tags=natgw-network-tag \ --service-account=optional-service-account-email

Nos próximos passos, você usará a tag de rede definida nesta etapa para rotear o tráfego para essa VM.

Se você não especificar uma conta de serviço, remova a sinalização

--service-account=. O Compute Engine usa a conta de serviço padrão do projeto.Criar um Cloud NAT para acesso à Internet da VM

Instruções para criar um Cloud NAT para a VM: AQUI

Conecte-se via SSH à VM do gateway NAT e configure o iptables:

$ sudo sysctl -w net.ipv4.ip_forward=1$ sudo iptables -t nat -A POSTROUTING \ -o $(/bin/ip -o -4 route show to default | awk '{print $5}') -j MASQUERADEO primeiro comando sudo indica ao kernel que é preciso permitir o encaminhamento de IP. O segundo comando sudo mascara os pacotes recebidos de instâncias internas como se fossem enviados pela instância de gateway NAT.

Verifique o iptables:

$ sudo iptables -v -L -t natPara manter as configurações do gateway NAT em uma reinicialização, execute os seguintes comandos na VM do gateway NAT:

$ sudo -i$ echo "net.ipv4.ip_forward=1" > /etc/sysctl.d/70-natgw.conf$ apt-get install iptables-persistent$ exit

No Cloud Shell, crie uma rota para

0.0.0.0/0com o gateway de Internet padrão como o próximo salto. Especifique a tag de rede que você definiu na etapa anterior no argumento--tags. Atribua à rota uma prioridade mais alta que qualquer outra rota padrão.gcloud compute routes create default-internet-gateway-route-name \ --destination-range=0.0.0.0/0 \ --network=network-name \ --priority=default-igw-route-priority \ --tags=natgw-network-tag,default-igw-tags \ --next-hop-gateway=default-internet-gateway

natgw-network-tag precisa ser a mesma tag que natgw-vm é marcada na etapa 2. A natvm criada na etapa 2 vai usar o gateway de Internet padrão para acessar a Internet.

Adicione a tag de rede (default-igw-tags) que você acabou de criar a todas as VMs atuais na rede VPC que precisam de acesso à Internet. Assim, elas podem continuar acessando a Internet depois que você criar uma nova rota padrão que os servidores da Solução Bare Metal também possam usar.

Opcional: remova rotas para a Internet que existiam antes da rota criada na etapa anterior, incluindo as criadas por padrão.

Confirme se todas as VMs existentes na sua rede e na VM do gateway NAT podem acessar a Internet ao dar um ping em um endereço IP externo, como 8.8.8.8, o DNS do Google, de cada VM.

Crie uma rota padrão para

0.0.0.0/0com a VM do gateway NAT como o próximo salto. Dê à rota uma prioridade mais baixa do que a especificada para a primeira rota criada.gcloud compute routes create natgw-route-name \ --destination-range=0.0.0.0/0 \ --network=network-name \ --priority=natgw-route-priority \ --next-hop-instance=natgw-vm-name \ --next-hop-instance-zone=natgw-vm-zone

Faça login nos servidores da Solução Bare Metal e dê um ping em um endereço IP externo para confirmar se eles podem acessar a Internet.

Se o ping não for bem-sucedido, certifique-se de ter criado uma regra de firewall que permita o acesso do ambiente da solução Bare Metal para sua rede VPC.

Acessar a Internet usando VMs redundantes do Compute Engine, Cloud NAT, balanceador de carga de rede de passagem interna e roteamento baseado em políticas

Esta seção mostra como configurar o balanceador de carga de rede de passagem interna com VMs do Compute Engine e o Cloud NAT configurado como back-end. O roteamento com base em políticas encaminha o tráfego da Internet para o front-end do balanceador de carga de rede de passagem interna.

O diagrama a seguir mostra esta configuração.

Na rede VPC do ambiente da Solução Bare Metal, execute as etapas a seguir:

Crie e configure uma VM do Compute Engine e o Cloud NAT para servir como um gateway NAT. Siga as etapas descritas em Método 1: usar uma única VM do Compute Engine e o Cloud NAT.

Um servidor HTTP leve pode ser usado para realizar uma verificação de integridade do balanceador de carga de rede de passagem interna.

# Installing http server sudo yum install httpd sudo systemctl restart httpd # Testing curl http://127.0.0.1:80Criar um grupo de instâncias.

gcloud compute instance-groups unmanaged create INSTANCE_GROUP_NAME --project=PROJECT_ID --zone=ZONESubstitua:

- INSTANCE_GROUP_NAME: o nome do grupo de instâncias.

- PROJECT_ID: o ID do projeto

- ZONE: a zona em que o grupo de instâncias será criado

Adicione a VM ao grupo de instâncias.

gcloud compute instance-groups unmanaged add-instances INSTANCE_GROUP_NAME --project=PROJECT_ID --zone=ZONE --instances=VM_NAMESubstitua:

- INSTANCE_GROUP_NAME: o nome do grupo de instâncias.

- PROJECT_ID: o ID do projeto

- ZONE: a zona em que o grupo de instâncias será criado.

- VM_NAME: o nome da VM

Crie um balanceador de carga de rede de passagem interna:

Iniciar a configuração

No Google Cloud console, acesse a página Balanceamento de carga.

- Clique em Criar balanceador de carga.

- Em Tipo de balanceador de carga, selecione Balanceador de carga de rede (TCP/UDP/SSL) e clique em Próxima.

- Em Proxy ou passagem, selecione Balanceador de carga de passagem e clique em Próxima.

- Em Voltado ao público ou interno, selecione Interno e clique em Próxima.

- Clique em Configurar.

Configuração básica

- Defina o Nome do balanceador de carga.

- Selecione uma Região.

- Selecione uma rede.

Configurar o back-end e o front-end

Clique em Configuração de back-end e faça as alterações a seguir:

- Para adicionar back-ends, faça o seguinte:

- Em Novo back-end, para processar apenas o tráfego IPv4, selecione o Tipo de pilha de IP como IPv4 (pilha única).

- Selecione o grupo de instâncias e clique em Concluído.

Selecione uma verificação de integridade. Você também pode criar uma verificação de integridade, inserir as informações a seguir e clicar em Salvar:

- Nome: insira um nome para a verificação de integridade.

- Protocolo:

HTTP - Porta:

80 - Protocolo de proxy:

NONE - Solicitar caminho:

/

- Para adicionar back-ends, faça o seguinte:

Clique em Configuração de front-end. Na seção Novo IP do front-end e porta, faça as seguintes alterações:

- Portas: escolha Todas e insira

80,8008,8080,8088no Número da porta. - Clique em Concluído.

- Portas: escolha Todas e insira

Clique em Analisar e finalizar.

Revise suas configurações do balanceador de carga.

Clique em Criar.

Crie uma rota com base em políticas para a Internet.

gcloud network-connectivity policy-based-routes create ROUTE_NAME \ --source-range=SOURCE_RANGE \ --destination-range=0.0.0.0/0 \ --ip-protocol=ALL \ --network="projects/PROJECT_ID/global/networks/NETWORK" \ --next-hop-ilb-ip=NEXT_HOP \ --description="DESCRIPTION" \ --priority=PRIORITY \ --interconnect-attachment-region=REGIONSubstitua:

- ROUTE_NAME: o nome da rota com base em políticas

- SOURCE_RANGE: o intervalo CIDR de IP de origem Nesse caso, é o endereço IP da Solução Bare Metal.

- PROJECT_ID: o ID do projeto

- NETWORK: a rede em que a rota com base em políticas é aplicada

- NEXT_HOP: o endereço IPv4 do próximo salto da rota. Nesse caso, é o endereço IP do front-end do balanceador de carga de rede de passagem interna.

- DESCRIPTION: uma descrição da rota

- PRIORITY: a prioridade da rota com base em políticas em comparação com outras rotas com base em políticas

- REGION: a região do anexo da VLAN

Crie uma rota com base em políticas para pular a rota com base em políticas da Internet para sub-redes locais e locais.

gcloud network-connectivity policy-based-routes create ROUTE_NAME \ --source-range=SOURCE_RANGE/32 \ --destination-range=DESTINATION_RANGE \ --ip-protocol=ALL \ --network="projects/PROJECT_ID/global/networks/VPC_NAME" \ --next-hop-other-routes="DEFAULT_ROUTING" \ --description="DESCRIPTION" \ --priority=PRIORITY \ --interconnect-attachment-region=REGIONSubstitua:

- ROUTE_NAME: o nome da rota com base em políticas

- SOURCE_RANGE: o intervalo CIDR de IP de origem Nesse caso, é o endereço IP da Solução Bare Metal.

- DESTINATION_RANGE: o intervalo CIDR de IP de destino. Nesse caso, é a sub-rede local ou local.

- PROJECT_ID: o ID do projeto

- VPC_NAME: o nome da rede VPC.

- DESCRIPTION: uma descrição da rota

- PRIORITY: a prioridade da rota com base em políticas em comparação com outras rotas com base em políticas. A prioridade dessa rota com base em políticas precisa ser menor ou igual à rota com base em políticas para a Internet.

- REGION: a região do anexo da VLAN

Atualize o firewall para permitir a porta HTTP 80 na VM.

A verificação de integridade pode falhar se você não atualizar o firewall.

Acessar a Internet usando VMs redundantes do Compute Engine, Cloud NAT, balanceador de carga de rede de passagem interna e roteamento baseado em políticas em uma VPC separada

Se você não quiser adicionar rotas com base em políticas para sub-redes locais, use este método para acessar a Internet. No entanto, para usar esse método, você precisa criar um anexo de VLAN e uma VPC para conectar a solução Bare Metal.

O diagrama a seguir mostra esta configuração.

Siga estas etapas:

Crie uma rede VPC para a Internet.

gcloud compute networks create NETWORK --project=PROJECT_ID --subnet-mode=custom --mtu=MTU --bgp-routing-mode=regionalSubstitua:

- NETWORK: o nome da rede VPC.

- PROJECT_ID: o ID do projeto

- MTU: a unidade máxima de transmissão (MTU), que é o maior tamanho de pacote da rede.

Crie uma sub-rede.

gcloud compute networks subnets create SUBNET_NAME --project=PROJECT_ID --range=RANGE --stack-type=IPV4_ONLY --network=NETWORK --region=REGIONSubstitua:

- SUBNET_NAME: o nome da sub-rede

- PROJECT_ID: o ID do projeto

- RANGE: o espaço de IP alocado para essa sub-rede no formato CIDR

- NETWORK: a rede VPC à qual a sub-rede pertence

- REGION: a região da sub-rede

Crie dois Cloud Routers para a redundância e as rotas.

gcloud compute routers create ROUTER_NAME --project=PROJECT_ID --region=REGION --network=NETWORK --advertisement-mode=custom --set-advertisement-ranges=0.0.0.0/0Substitua:

- ROUTER_NAME: o nome do roteador

- PROJECT_ID: o ID do projeto

- REGION: a região do roteador

- NETWORK: a rede VPC do roteador

Crie quatro anexos da VLAN, dois para cada Cloud Router.

Para instruções, consulte Criar anexos da VLAN.

Depois que os anexos da VLAN estiverem ativos, siga as etapas em Método 2: usar VMs redundantes do Compute Engine, Cloud NAT, balanceador de carga de rede de passagem interna e roteamento baseado em políticas para configurar a infraestrutura de Internet. No entanto, para essa configuração, não configure a rota baseada em políticas para tráfego local. Crie apenas uma rota baseada em política para a Internet em uma tabela de roteamento da rede VPC.

Configurar o acesso a Google Cloud APIs e serviços

A Solução Bare Metal não oferece acesso aos serviços do Google Cloud. Você pode escolher como implementar o acesso dependendo de vários fatores, incluindo os requisitos de negócios e a infraestrutura atual.

Você pode acessar Google Cloud APIs e serviços de forma privada no ambiente da Solução Bare Metal.

Configure o acesso privado às APIs e aos serviços do Google Cloud em um ambiente da Solução Bare Metal como faria para um ambiente local.

Siga as instruções para ambientes locais em Como configurar o Acesso privado do Google para hosts locais.

As instruções orientam você pelas seguintes etapas detalhadas:

- Como configurar rotas para o tráfego da API do Google.

- Como configurar o DNS da solução Bare Metal para resolver

*.googleapis.comcomo umCNAMEpararestricted.googleapis.com.

A seguir

Depois de configurar o ambiente da Solução Bare Metal, instale as cargas de trabalho.

Se você planeja executar bancos de dados Oracle nos servidores do ambiente da Solução Bare Metal, use o Toolkit para a Solução Bare Metal de código aberto para instalar o software Oracle.