Configurer Google Cloud pour qu'il fonctionne avec l'environnement de votre solution Bare Metal

Lorsque l'environnement de votre solution Bare Metal est prêt, vous en êtes averti parGoogle Cloud. La notification inclut les adresses IP internes de vos nouveaux serveurs.

Ces instructions vous montrent comment effectuer les tâches suivantes requises pour la connexion à votre environnement de solution Bare Metal :

- Créez des rattachements de VLAN redondants dans l'environnement de solution Bare Metal.

- Créez une instance de VM hôte intermédiaire dans votre réseau VPC.

- Connectez-vous à vos serveurs de solution Bare Metal à partir de l'instance de VM de l'hôte intermédiaire à l'aide de SSH ou de RDP.

Une fois que vous êtes connecté à vos serveurs, validez la configuration de votre commande de solution Bare Metal.

Avant de commencer

Pour vous connecter à l'environnement de votre solution Bare Metal et le configurer, vous avez besoin des éléments suivants :

- Un projet Google Cloud avec facturation activée Vous pouvez créer un projet sur la page de sélection de projet de la console Google Cloud .

- Un réseau cloud privé virtuel (VPC). Il s'agit du réseau VPC que vous avez nommé lorsque vous avez commandé votre solution Bare Metal. Si vous devez créer le réseau VPC, consultez la section Utiliser des réseaux VPC.

- Les informations suivantes qui vous sont fournies par Google Cloud

lorsque votre solution Bare Metal est prête :

- Les adresses IP de vos serveurs Bare Metal.

- Mots de passe temporaires pour chacun de vos serveurs Bare Metal.

Créer des rattachements de VLAN pour la connexion Cloud Interconnect

Pour accéder à votre serveur de solution Bare Metal, vous devez créer et configurer des rattachements de VLAN (également appelés InterconnectAttachments) dans la même région que votre serveur. Un rattachement de VLAN est un objet logique dans Cloud Interconnect qui permet de connecter votre environnement de solution Bare Metal à Google Cloud.

Nous vous recommandons de créer des rattachements de VLAN en paires redondantes pour assurer une haute disponibilité. Le rattachement de VLAN principal et le rattachement de VLAN secondaire d'une paire sont chacun provisionnés dans un domaine de disponibilité de périphérie (EAD) distinct dans des racks physiques et matériels distincts. Cela garantit une haute disponibilité lors d'événements tels que la maintenance.

Un seul rattachement de VLAN accepte une vitesse maximale de 10 Gbit/s. Une paire de rattachements de VLAN (c'est-à-dire les rattachements de VLAN primaire et secondaire) peut prendre en charge une vitesse maximale de 20 Gbit/s. Pour obtenir un débit plus élevé entre votre environnement de solution Bare Metal et votre réseau VPC, vous pouvez configurer plusieurs paires de rattachements VLAN.

Pour privilégier un rattachement de VLAN par rapport aux autres, vous pouvez mettre à jour la priorité de base des routes sur le routeur Cloud Router.

Après avoir créé les rattachements de VLAN, vous devez les pré-activer et les ajouter à la VRF de votre solution Bare Metal. Pour créer et configurer vos rattachements de VLAN, procédez comme suit:

Console

Si vous ne disposez pas déjà d'un Cloud Router dans votre réseau et votre région de solution Bare Metal, créez-en un pour connecter votre environnement de solution Bare Metal à votre réseau VPC.

Vous pouvez utiliser un seul routeur cloud pour les deux rattachements de VLAN ou des routeurs cloud distincts pour chaque rattachement de VLAN.

Pour l'appairage avec une solution Bare Metal, utilisez l'ASN public Google (

16550) lors de la création du routeur.Pour obtenir des instructions, consultez la section Créer des Cloud Routers.

Dans la Google Cloud console, accédez à la page Rattachements de VLAN de Cloud Interconnect.

Cliquez sur Créer des rattachements de VLAN.

Sélectionnez Interconnexion partenaire, puis cliquez sur Continuer.

Sélectionnez J'ai déjà un fournisseur de services.

Sélectionnez Créer une paire de rattachements de VLAN redondants.

Les deux rattachements de VLAN peuvent diffuser du trafic, et vous pouvez acheminer le trafic de manière à équilibrer la charge entre eux. Si un rattachement tombe en panne (par exemple, lors d'une maintenance planifiée), l'autre continue à diffuser le trafic. Pour en savoir plus, consultez la section Redondance et contrat de niveau de service.

Dans le champ Réseau, sélectionnez votre réseau VPC.

Dans le champ Région, sélectionnez la région Google Cloud .

Spécifiez les informations suivantes pour les deux rattachements de VLAN.

- Routeur cloud : routeur cloud à associer au rattachement de VLAN. Vous ne pouvez choisir qu'un routeur cloud portant le numéro ASN

16550et situé dans votre réseau VPC et votre région. - Nom du rattachement de VLAN : nom de chaque rattachement. Par exemple,

my-attachment-1etmy-attachment-2. - Description : informations sur chaque rattachement de VLAN

- Unité de transmission maximale (MTU) : taille maximale des paquets pour la transmission réseau. La taille par défaut est de 1440.

Vous pouvez choisir entre les MTU suivants lorsque vous créez vos rattachements de VLAN.

- 1440

- 1460

- 1500

- 8896

- Routeur cloud : routeur cloud à associer au rattachement de VLAN. Vous ne pouvez choisir qu'un routeur cloud portant le numéro ASN

Cliquez sur OK.

Sur la page Rattachements de VLAN, l'état du rattachement de VLAN indique

waiting for service provider. Passez à l'étape suivante.Une fois que Google Cloud vous a informé que vos serveurs de solution Bare Metal sont prêts, ajoutez vos nouveaux rattachements de VLAN à un VRF en procédant comme suit:

- Pour ajouter des rattachements de VLAN à un VRF existant, suivez les instructions de la section Ajouter un rattachement de VLAN.

- Pour ajouter des rattachements de VLAN à un nouveau VRF, suivez les instructions de la section Créer un VRF.

gcloud

Si vous ne possédez pas déjà d'instances Cloud Router dans le réseau et la région que vous utilisez avec la solution Bare Metal, créez-en une pour chaque rattachement de VLAN. Utilisez

16550comme numéro ASN :gcloud compute routers create router-name \ --network vpc-network-name \ --asn 16550 \ --region region

Pour plus d'informations, consultez la page Créer des Cloud Routers.

Créez une ressource

InterconnectAttachmentde typePARTNER, en spécifiant le nom de votre routeur cloud et le domaine de disponibilité de périphérie (EAD) du rattachement de VLAN. Ajoutez également l'option--admin-enabledpour pré-activer les rattachements et commencer à envoyer le trafic dès que Google Clouda terminé la configuration de la solution Bare Metal.gcloud compute interconnects attachments partner create first-attachment-name \ --region region \ --router first-router-name \ --edge-availability-domain availability-domain-1 \ --admin-enabled

gcloud compute interconnects attachments partner create second-attachment-name \ --region region \ --router second-router-name \ --edge-availability-domain availability-domain-2 \ --admin-enabled

Google Cloud ajoute automatiquement une interface et un pair BGP sur le routeur cloud.

L'exemple suivant crée des rattachements redondants, l'un dans l'EAD

availability-domain-1et l'autre dans l'EADavailability-domain-2. Chaque rattachement est associé à un routeur cloud distinct,my-router-1etmy-router-2, respectivement. Ils se trouvent tous les deux dans la régionus-central1.gcloud compute interconnects attachments partner create my-attachment \ --region us-central1 \ --router my-router-1 \ --edge-availability-domain availability-domain-1 \ --admin-enabled

gcloud compute interconnects attachments partner create my-attachment \ --region us-central1 \ --router my-router-2 \ --edge-availability-domain availability-domain-2 \ --admin-enabled

Exécutez la commande

gcloud compute interconnects attachments describepour afficher les détails du rattachement de VLAN.gcloud compute interconnects attachments describe my-attachment \ --region us-central1

adminEnabled: false edgeAvailabilityDomain: AVAILABILITY_DOMAIN_1 creationTimestamp: '2017-12-01T08:29:09.886-08:00' id: '7976913826166357434' kind: compute#interconnectAttachment labelFingerprint: 42WmSpB8rSM= name: my-attachment region: https://www.googleapis.com/compute/v1/projects/customer-project/regions/us-central1 router: https://www.googleapis.com/compute/v1/projects/customer-project/regions/us-central1/routers/my-router selfLink: https://www.googleapis.com/compute/v1/projects/customer-project/regions/us-central1/interconnectAttachments/my-attachment state: PENDING_PARTNER type: PARTNER

- Le rattachement de VLAN est à l'état

PENDING_PARTNERjusqu'à ce queGoogle Cloud termine la configuration du rattachement. Ensuite, l'état du rattachement passe àINACTIVEou àACTIVE, selon que vous avez choisi de pré-activer ou non vos rattachements.

Lorsque vous demandez des connexions à Google Cloud, vous devez sélectionner la même zone métropolitaine (ville) pour les deux rattachements afin qu'ils soient redondants. Pour en savoir plus, consultez la section "Redondance" de la page Présentation de l'interconnexion partenaire.

- Le rattachement de VLAN est à l'état

Si les rattachements de VLAN ne s'affichent pas une fois que Google Clouda traité votre commande de solution Bare Metal, activez chaque rattachement de VLAN:

gcloud compute interconnects attachments partner update attachment-name \ --region region \ --admin-enabled

Vous pouvez vérifier l'état des Cloud Routers et des routes annoncées dans la console Cloud. Pour en savoir plus, consultez la section Afficher l'état des routeurs et des routes annoncées.

Configurer le routage entre la solution Bare Metal et Google Cloud

Dès que vos rattachements de VLAN sont actifs, vos sessions BGP arrivent à destination et les routes de l'environnement de la solution Bare Metal sont reçues sur les sessions BGP.

Ajouter une route annoncée personnalisée pour une plage d'adresses IP par défaut à vos sessions BGP

Pour configurer le routage du trafic à partir de l'environnement de la solution Bare Metal, nous vous recommandons d'ajouter une route annoncée personnalisée d'un routage par défaut, telle que 0.0.0.0/0, dans vos sessions BGP vers l'environnement de solution Bare Metal.

Pour spécifier des annonces sur une session BGP existante, procédez comme suit :

Console

- Accédez à la page "Cloud Router" de la Google Cloud console.

Liste des routeurs cloud - Sélectionnez le routeur cloud qui contient la session BGP à mettre à jour.

- Sur la page d'informations du routeur cloud, sélectionnez la session BGP à mettre à jour.

- Sur la page d'informations de la session BGP, sélectionnez Modifier.

- Dans le champ Routes, sélectionnez Créer des routages personnalisés.

- Sélectionnez Ajouter un routage personnalisé pour ajouter un routage diffusé.

- Configurez l'annonce du routage.

- Source : sélectionnez Plage d'adresses IP personnalisée pour spécifier une plage d'adresses IP personnalisée.

- Plage d'adresses IP : spécifiez la plage d'adresses IP personnalisée au format CIDR.

- Description : ajoutez une description pour vous aider à identifier l'objectif de cette route annoncée personnalisée.

- Après avoir ajouté les routes, sélectionnez Enregistrer.

gcloud

Vous pouvez ajouter des routes annoncées personnalisées existantes ou définir une nouvelle route annoncée personnalisée, qui remplace toutes les routes annoncées personnalisées existantes.

Pour définir une nouvelle route annoncée personnalisée pour une plage d'adresses IP par défaut, utilisez l'indicateur --set-advertisement-ranges:

gcloud compute routers update-bgp-peer router-name \ --peer-name bgp-session-name \ --advertisement-mode custom \ --set-advertisement-ranges 0.0.0.0/0

Pour ajouter la plage d'adresses IP par défaut à des plages existantes, utilisez l'option --add-advertisement-ranges. Notez que cet indicateur nécessite que le mode d'annonce du routeur cloud soit déjà défini sur custom.

L'exemple suivant ajoute la plage d'adresses IP personnalisée 0.0.0.0/0 aux annonces du routeur cloud :

gcloud compute routers update-bgp-peer router-name \ --peer-name bgp-session-name \ --add-advertisement-ranges 0.0.0.0/0

Vous pouvez également définir le mode de routage dynamique du réseau VPC sur global.

Si vous disposez de serveurs de solution Bare Métal dans deux régions différentes, envisagez d'activer le mode de routage global sur le réseau VPC pour que vos régions de la solution Bare Metal s'adressent directement les unes aux autres via le réseau VPC.

Le mode de routage global est également nécessaire pour permettre les communications entre un environnement sur site connecté à une Google Cloud région et un environnement de solution Bare Metal dans une autre Google Cloud région.

Pour définir le mode de routage global, consultez la section Définir les modes de routage et de sélection du meilleur chemin.

Configuration du pare-feu VPC

Les nouveaux réseaux VPC sont soumis à des règles de pare-feu par défaut actives qui restreignent la majeure partie du trafic au sein du réseau VPC.

Pour se connecter à l'environnement de votre solution Bare Metal, le trafic réseau doit être activé entre :

- L'environnement de votre solution Bare Metal et vos destinations réseau sur Google Cloud.

- Votre environnement local et vos ressources sur Google Cloud, par exemple n'importe quelle instance de VM hôte intermédiaire que vous pouvez utiliser pour vous connecter à votre environnement de solution Bare Metal.

Dans votre environnement de solution Bare Metal, si vous avez besoin de contrôler le trafic réseau entre les serveurs Bare Metal ou entre les serveurs et les destinations hors Google Cloud, vous devez mettre en œuvre vous-même un mécanisme de contrôle.

Pour créer une règle de pare-feu dans votre réseau VPC sur Google Cloud:

Console

Accédez à la page Règles de pare-feu :

Cliquez sur Créer une règle de pare-feu.

Définissez la règle de pare-feu.

- Nommez la règle de pare-feu.

- Dans le champ Réseau, sélectionnez le réseau sur lequel se trouve votre VM.

- Dans le champ Cibles, spécifiez des Tags cibles spécifiés ou un Compte de service spécifié.

- Spécifiez le tag réseau ou le compte de service cible dans les champs appropriés.

- Dans le champ Filtre source, spécifiez des plages d'adresses IP pour autoriser le trafic entrant provenant de l'environnement de votre solution Bare Metal.

- Dans le champ Plages d'adresses IP sources, spécifiez les adresses IP des serveurs ou des appareils dans votre environnement de solution Bare Metal.

- Dans la section Protocoles et ports, spécifiez les protocoles et ports requis dans votre environnement.

- Cliquez sur Créer.

gcloud

La commande suivante crée une règle de pare-feu qui définit la source à l'aide d'une plage d'adresses IP et la cible à l'aide du tag réseau d'une instance. Modifiez la commande pour votre environnement si nécessaire.

gcloud compute firewall-rules create rule-name \ --project=your-project-id \ --direction=INGRESS \ --priority=1000 \ --network=your-network-name \ --action=ALLOW \ --rules=protocol:port \ --source-ranges=ip-range \ --target-tags=instance-network-tag

Pour plus d'informations sur la création de règles de pare-feu, consultez la page Créer des règles de pare-feu.

Connexion à votre serveur Bare Metal

Les serveurs de l'environnement de votre solution Bare Metal ne disposent pas d'adresses IP externes.

Après avoir créé une règle de pare-feu pour autoriser le trafic dans votre réseau VPC à partir de l'environnement de la solution Bare Metal, vous pouvez vous connecter à votre serveur à l'aide d'une instance de VM hôte intermédiaire.

Créer une instance de VM hôte intermédiaire sur Google Cloud

Pour vous connecter rapidement à vos serveurs physiques, créez une machine virtuelle (VM) Compute Engine à utiliser comme hôte intermédiaire. Créez la VM dans la même Google Cloud région que votre environnement de solution Bare Metal.

Si vous avez besoin d'une méthode de connexion plus sécurisée, consultez la section Se connecter à l'aide d'un hôte bastion.

Pour créer une instance de VM hôte intermédiaire, suivez les instructions ci-dessous en fonction du système d'exploitation que vous utilisez dans votre environnement de solution Bare metal.

Pour plus d'informations sur la création d'instances de VM Compute Engine, consultez la section Créer et démarrer une instance de VM.

Linux

Créer une instance de machine virtuelle

Dans la Google Cloud console, accédez à la page Instances de VM:

Cliquez sur Create instance (Créer une instance).

Dans le champ Nom, spécifiez un nom pour l'instance de VM.

Sous Région, sélectionnez la région de l'environnement de votre solution Bare Metal.

Dans la section Disque de démarrage, cliquez sur Modifier.

- Dans le champ Systèmes d'exploitation, sélectionnez un système d'exploitation de votre choix.

- Dans le champ Version, sélectionnez la version du système d'exploitation.

Cliquez sur Gestion, sécurité, disques, réseau et location unique pour développer la section.

Cliquez sur Réseau pour afficher les options de réseau.

- Si vous le souhaitez, sous Tags réseau, définissez un ou plusieurs tags réseau pour l'instance.

- Sous Interfaces réseau, vérifiez que le réseau VPC approprié s'affiche.

Cliquez sur Créer.

Patientez un court instant le temps que l'instance démarre. Une fois l'instance prête, elle est répertoriée sur la page Instances de VM avec une icône d'état verte.

Se connecter à l'instance de VM de votre hôte intermédiaire

Si vous devez créer une règle de pare-feu pour autoriser l'accès à votre instance de VM hôte intermédiaire, consultez la section Configuration du pare-feu.

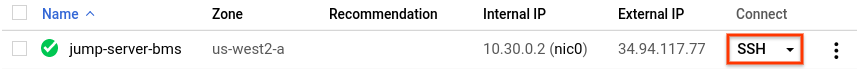

Dans la Google Cloud console, accédez à la page Instances de VM:

Dans la liste des instances de VM, cliquez sur SSH sur la ligne contenant votre hôte intermédiaire.

Vous disposez maintenant d'une fenêtre de terminal avec votre instance de VM hôte intermédiaire, à partir de laquelle vous pouvez vous connecter à votre serveur Bare Metal à l'aide de SSH.

Se connecter pour la première fois à un serveur utilisant la solution Bare Metal

Linux

Connectez-vous à l'instance de VM de votre hôte intermédiaire.

Sur l'instance de VM d'hôte intermédiaire, ouvrez un terminal de ligne de commande et vérifiez que vous pouvez accéder à votre serveur de solution Bare Metal:

ping bare-metal-ip

En cas d'échec de votre ping, vérifiez les points suivants et rectifiez-les :

Vos rattachements de VLAN sont actifs et leur

StatusestUp. Consultez la section Créer des rattachements de VLAN pour la connexion Cloud InterconnectVos rattachements de VLAN incluent une route annoncée personnalisée de

0.0.0.0/0. Consultez la section Ajouter une route annoncée personnalisée pour une plage d'adresses IP par défaut à vos sessions BGP.Votre VPC inclut une règle de pare-feu qui autorise l'accès à partir de la plage d'adresses IP que vous utilisez dans l'environnement de la solution Bare Metal pour la communication avec l'environnementGoogle Cloud . Consultez la section Configuration du pare-feu VPC.

Depuis l'instance de VM de l'hôte intermédiaire, connectez-vous en SSH au serveur sur solution Bare Metal à l'aide de l'ID utilisateur

customeradminet de l'adresse IP du serveur :ssh customeradmin@bare-metal-ip

Lorsque vous y êtes invité, saisissez le mot de passe qui vous a été fourni par Google Cloud.

Lors de la première connexion, vous devrez modifier le mot de passe de votre serveur sur solution Bare Metal.

Définissez un nouveau mot de passe et stockez-le dans un endroit sûr. Une fois le mot de passe réinitialisé, le serveur vous déconnecte automatiquement.

Connectez-vous au serveur sur solution Bare Metal à l'aide de l'ID utilisateur

customeradminet de votre nouveau mot de passe :ssh customeradmin@bare-metal-ip

Nous vous recommandons également de modifier le mot de passe de l'utilisateur racine. Commencez par vous connecter en tant qu'utilisateur racine :

sudo su -

Pour modifier le mot de passe de l'utilisateur racine, exécutez la commande

passwdet suivez les instructions :passwd

Pour revenir à l'invite de l'utilisateur

customeradmin, quittez l'invite de l'utilisateur racine :exit

N'oubliez pas de conserver vos mots de passe en lieu sûr à des fins de récupération.

Vérifiez que la configuration de votre serveur correspond bien à votre commande. Voici les points à vérifier :

- La configuration du serveur, y compris le nombre et le type de processeurs, les sockets et la mémoire.

- Le système d'exploitation ou le logiciel d'hyperviseur, y compris le fournisseur et la version.

- Le stockage, (type et quantité).

Configurer l'accès à l'Internet public

La solution Bare Metal ne dispose pas d'un accès à Internet. Vous pouvez choisir parmi les méthodes suivantes pour configurer l'accès en fonction de divers facteurs, y compris vos exigences métier et votre infrastructure existante:

- Accès à Internet à l'aide d'une VM Compute Engine en tant que serveur proxy

Acheminer le trafic via une VM Compute Engine servant de serveur proxy.

Vous pouvez utiliser une VM Compute Engine pour acheminer le trafic de différentes manières:

- Méthode 1: Accédez à Internet à l'aide d'une VM Compute Engine et de Cloud NAT.

- Méthode 2: Accédez à Internet à l'aide de VM Compute Engine redondantes, de Cloud NAT, d'un équilibreur de charge réseau passthrough interne et d'un routage basé sur des règles.

- Méthode 3: Accédez à Internet à l'aide de VM Compute Engine redondantes, de Cloud NAT, d'un équilibreur de charge réseau passthrough interne et d'un routage basé sur des règles dans un VPC distinct.

Acheminer le trafic via Cloud VPN ou l'interconnexion dédiée vers des passerelles sur site.

Accéder à Internet à l'aide d'une VM Compute Engine et de Cloud NAT

Les instructions ci-dessous permettent de configurer une passerelle NAT sur une VM Compute Engine afin de connecter les serveurs d'un environnement de solution Bare Metal à Internet pour leur permettre de recevoir des mises à jour logicielles.

Elles utilisent la passerelle Internet par défaut de votre réseau VPC pour accéder à Internet.

Les commandes Linux présentées dans les instructions ci-dessous concernent le système d'exploitation Debian. Si vous utilisez un autre système d'exploitation, les commandes à utiliser peuvent être différentes.

Dans le réseau VPC que vous utilisez avec votre environnement de solution Bare Metal, procédez comme suit :

Ouvrez Cloud Shell.

Créez et configurez une VM Compute Engine pour servir de passerelle NAT.

Créez une VM :

gcloud compute instances create instance-name \ --machine-type=machine-type-name \ --network vpc-network-name \ --subnet=subnet-name \ --can-ip-forward \ --zone=your-zone \ --image-family=os-image-family-name \ --image-project=os-image-project \ --tags=natgw-network-tag \ --service-account=optional-service-account-email

Lors des étapes suivantes, vous utiliserez le tag réseau que vous avez défini à cette étape pour acheminer le trafic vers cette VM.

Si vous ne spécifiez pas de compte de service, supprimez l'option

--service-account=. Compute Engine utilise le compte de service par défaut du projet.Créer un Cloud NAT pour l'accès Internet des VM

Instructions pour créer un Cloud NAT pour la VM : ICI

Connectez-vous en SSH à la VM de la passerelle NAT et configurez les règles iptables:

$ sudo sysctl -w net.ipv4.ip_forward=1$ sudo iptables -t nat -A POSTROUTING \ -o $(/bin/ip -o -4 route show to default | awk '{print $5}') -j MASQUERADELa première commande sudo indique au noyau que vous souhaitez autoriser le transfert IP. La seconde commande sudo fait passer les paquets reçus des instances internes pour des paquets envoyés depuis l'instance de passerelle NAT.

Vérifiez les iptables :

$ sudo iptables -v -L -t natPour conserver les paramètres de votre passerelle NAT lors d'un redémarrage, exécutez les commandes suivantes sur la VM de la passerelle NAT :

$ sudo -i$ echo "net.ipv4.ip_forward=1" > /etc/sysctl.d/70-natgw.conf$ apt-get install iptables-persistent$ exit

Dans Cloud Shell, créez une route vers

0.0.0.0/0avec la passerelle Internet par défaut comme saut suivant. Spécifiez le tag réseau que vous avez défini à l'étape précédente pour l'argument--tags. Attribuez une priorité plus élevée à cette route qu'à n'importe quelle autre route par défaut.gcloud compute routes create default-internet-gateway-route-name \ --destination-range=0.0.0.0/0 \ --network=network-name \ --priority=default-igw-route-priority \ --tags=natgw-network-tag,default-igw-tags \ --next-hop-gateway=default-internet-gateway

natgw-network-tag doit être la même balise que celle attribuée à natgw-vm à l'étape 2. La VM NAT créée à l'étape 2 utilisera la passerelle Internet par défaut pour accéder à Internet.

Ajoutez le tag réseau (default-igw-tags) que vous venez de créer aux VM existantes de votre réseau VPC qui ont besoin d'accéder à Internet, afin qu'elles puissent continuer à accéder à Internet lorsque vous aurez créé une route par défaut que vos serveurs de solution Bare Metal peuvent également utiliser.

Facultatif : Supprimez les routes vers Internet qui existaient avant la route que vous avez créée à l'étape précédente, y compris celles créées par défaut.

Vérifiez que les VM existantes de votre réseau et la passerelle NAT peuvent accéder à Internet en pinguant une adresse IP externe, telle que 8.8.8.8, le DNS de Google, depuis chaque VM.

Créez une route par défaut vers

0.0.0.0/0en utilisant la VM de passerelle NAT comme saut suivant. Attribuez à cette route une priorité inférieure à celle que vous avez spécifiée pour la première route que vous avez créée.gcloud compute routes create natgw-route-name \ --destination-range=0.0.0.0/0 \ --network=network-name \ --priority=natgw-route-priority \ --next-hop-instance=natgw-vm-name \ --next-hop-instance-zone=natgw-vm-zone

Connectez-vous à vos serveurs de solution Bare Metal et pingez une adresse IP externe pour vérifier qu'ils peuvent accéder à Internet.

Si le ping échoue, vérifiez que vous avez créé une règle de pare-feu qui autorise l'accès à votre réseau VPC depuis votre environnement de solution Bare Metal.

Accédez à Internet à l'aide de VM Compute Engine redondantes, de Cloud NAT, d'un équilibreur de charge réseau passthrough interne et d'un routage basé sur des règles.

Cette section explique comment configurer un équilibreur de charge réseau passthrough interne avec des VM Compute Engine et Cloud NAT configurés en tant que backend. Le routage basé sur des règles achemine le trafic Internet vers l'interface de l'équilibreur de charge réseau passthrough interne.

Le schéma suivant illustre cette configuration.

Dans le réseau VPC de votre environnement de solution Bare Metal, procédez comme suit:

Créez et configurez une VM Compute Engine et Cloud NAT pour servir de passerelle NAT. Suivez la procédure décrite dans la section Méthode 1: Utiliser une seule VM Compute Engine et Cloud NAT.

Un serveur HTTP léger peut être utilisé pour effectuer une vérification d'état de l'équilibreur de charge réseau passthrough interne.

# Installing http server sudo yum install httpd sudo systemctl restart httpd # Testing curl http://127.0.0.1:80Créer un groupe d'instances

gcloud compute instance-groups unmanaged create INSTANCE_GROUP_NAME --project=PROJECT_ID --zone=ZONERemplacez les éléments suivants :

- INSTANCE_GROUP_NAME: nom du groupe d'instances.

- PROJECT_ID : ID du projet

- ZONE: zone dans laquelle créer le groupe d'instances

Ajoutez la VM au groupe d'instances.

gcloud compute instance-groups unmanaged add-instances INSTANCE_GROUP_NAME --project=PROJECT_ID --zone=ZONE --instances=VM_NAMERemplacez les éléments suivants :

- INSTANCE_GROUP_NAME: nom du groupe d'instances.

- PROJECT_ID : ID du projet

- ZONE: zone dans laquelle créer le groupe d'instances

- VM_NAME : nom de la VM

Créez un équilibreur de charge réseau passthrough interne:

Démarrer la configuration

Dans la Google Cloud console, accédez à la page Équilibrage de charge.

- Cliquez sur Créer un équilibreur de charge.

- Sous Type d'équilibreur de charge, sélectionnez Équilibreur de charge réseau (TCP/UDP/SSL), puis cliquez sur Suivant.

- Pour Proxy ou passthrough, sélectionnez Équilibreur de charge passthrough, puis cliquez sur Suivant.

- Pour Public ou interne, sélectionnez Interne, puis cliquez sur Suivant.

- Cliquez sur Configurer.

Configuration de base

- Définissez le nom de l'équilibreur de charge.

- Sélectionnez une Région.

- Sélectionnez un réseau.

Configurer le backend et l'interface

Cliquez sur Configuration du backend et apportez les modifications suivantes :

- Pour ajouter des backends, procédez comme suit :

- Sous Nouveau backend, pour gérer uniquement le trafic IPv4, sélectionnez le type de pile d'adresses IP comme IPv4 (pile unique).

- Sélectionnez votre groupe d'instances, puis cliquez sur OK.

Sélectionnez une vérification de l'état. Vous pouvez également créer une vérification de l'état, saisir les informations suivantes, puis cliquer sur Enregistrer:

- Nom: saisissez un nom pour la vérification d'état.

- Protocole :

HTTP - Port :

80 - Protocole de proxy :

NONE - Chemin de requête :

/

- Pour ajouter des backends, procédez comme suit :

Cliquez sur Configuration de l'interface. Dans la section Nouveaux IP et port d'interface, apportez les modifications suivantes :

- Ports: sélectionnez Tous et saisissez

80,8008,8080,8088pour le numéro de port. - Cliquez sur OK.

- Ports: sélectionnez Tous et saisissez

Cliquez sur Vérifier et finaliser.

Vérifiez les paramètres de configuration de votre équilibreur de charge.

Cliquez sur Créer.

Créez une route basée sur des règles pour Internet.

gcloud network-connectivity policy-based-routes create ROUTE_NAME \ --source-range=SOURCE_RANGE \ --destination-range=0.0.0.0/0 \ --ip-protocol=ALL \ --network="projects/PROJECT_ID/global/networks/NETWORK" \ --next-hop-ilb-ip=NEXT_HOP \ --description="DESCRIPTION" \ --priority=PRIORITY \ --interconnect-attachment-region=REGIONRemplacez les éléments suivants :

- ROUTE_NAME : nom de la route basée sur des règles

- SOURCE_RANGE : plage CIDR de l'adresse IP source Dans ce cas, il s'agit de l'adresse IP de la solution Bare Metal.

- PROJECT_ID : ID du projet

- NETWORK: réseau auquel la route basée sur des règles est appliquée

- NEXT_HOP: adresse IPv4 du saut suivant de la route. Dans ce cas, il s'agit de l'adresse IP de l'interface de l'équilibreur de charge réseau passthrough interne.

- DESCRIPTION: description de l'itinéraire

- PRIORITY : priorité de la route basée sur des règles par rapport aux autres routes basées sur des règles.

- REGION: région du rattachement de VLAN

Créez une route basée sur des règles pour ignorer la route basée sur des règles Internet pour les sous-réseaux sur site et les sous-réseaux locaux.

gcloud network-connectivity policy-based-routes create ROUTE_NAME \ --source-range=SOURCE_RANGE/32 \ --destination-range=DESTINATION_RANGE \ --ip-protocol=ALL \ --network="projects/PROJECT_ID/global/networks/VPC_NAME" \ --next-hop-other-routes="DEFAULT_ROUTING" \ --description="DESCRIPTION" \ --priority=PRIORITY \ --interconnect-attachment-region=REGIONRemplacez les éléments suivants :

- ROUTE_NAME : nom de la route basée sur des règles

- SOURCE_RANGE : plage CIDR de l'adresse IP source Dans ce cas, il s'agit de l'adresse IP de la solution Bare Metal.

- DESTINATION_RANGE: plage CIDR de l'adresse IP de destination Dans ce cas, il s'agit du sous-réseau sur site ou d'un sous-réseau local.

- PROJECT_ID : ID du projet

- VPC_NAME : nom du réseau VPC.

- DESCRIPTION: description de l'itinéraire

- PRIORITY : priorité de la route basée sur des règles par rapport aux autres routes basées sur des règles. La priorité de cette route basée sur des règles doit être inférieure ou égale à celle de la route basée sur des règles pour Internet.

- REGION: région du rattachement de VLAN

Mettez à jour le pare-feu pour autoriser le port HTTP 80 sur la VM.

La vérification de l'état peut échouer si vous ne mettez pas à jour le pare-feu.

Accéder à Internet à l'aide de VM Compute Engine redondantes, de Cloud NAT, d'un équilibreur de charge réseau passthrough interne et d'un routage basé sur des règles dans un VPC distinct

Si vous ne souhaitez pas ajouter de routes basées sur des règles pour les sous-réseaux locaux, vous pouvez utiliser cette méthode pour accéder à Internet. Toutefois, pour utiliser cette méthode, vous devez créer un rattachement de VLAN et un VPC pour connecter la solution Bare Metal.

Le schéma suivant illustre cette configuration.

Procédez comme suit :

Créez un réseau VPC pour Internet.

gcloud compute networks create NETWORK --project=PROJECT_ID --subnet-mode=custom --mtu=MTU --bgp-routing-mode=regionalRemplacez les éléments suivants :

- NETWORK: nom du réseau VPC.

- PROJECT_ID : ID du projet

- MTU: unité de transmission maximale (MTU), qui est la plus grande taille de paquets du réseau

Créez un sous-réseau.

gcloud compute networks subnets create SUBNET_NAME --project=PROJECT_ID --range=RANGE --stack-type=IPV4_ONLY --network=NETWORK --region=REGIONRemplacez les éléments suivants :

- SUBNET_NAME: nom du sous-réseau

- PROJECT_ID : ID du projet

- RANGE: espace IP alloué à ce sous-réseau au format CIDR

- NETWORK: réseau VPC auquel le sous-réseau appartient

- REGION : la région du sous-réseau.

Créez deux routeurs Cloud Router pour la redondance et les annonces.

gcloud compute routers create ROUTER_NAME --project=PROJECT_ID --region=REGION --network=NETWORK --advertisement-mode=custom --set-advertisement-ranges=0.0.0.0/0Remplacez les éléments suivants :

- ROUTER_NAME: nom du routeur

- PROJECT_ID : ID du projet

- REGION: région du routeur

- NETWORK: réseau VPC de ce routeur

Créez quatre rattachements de VLAN, deux pour chaque routeur cloud.

Pour obtenir des instructions, consultez la section Créer des rattachements de VLAN.

Une fois les rattachements de VLAN actifs, suivez la méthode 2: Utilisation de VM Compute Engine redondantes, de Cloud NAT, d'un équilibreur de charge réseau passthrough interne et de routage basé sur des règles pour configurer l'infrastructure Internet. Toutefois, pour cette configuration, ne configurez pas la route basée sur les règles pour le trafic local. Ne créez une route basée sur des règles que pour Internet dans une table de routage du réseau VPC.

Configurer l'accès aux API et aux services Google Cloud

La solution Bare Metal n'inclut pas d'accès aux services Google Cloud. Vous pouvez choisir comment mettre en œuvre l'accès en fonction de divers facteurs, comme les exigences de votre entreprise et l'infrastructure existante.

Vous pouvez accéder en privé aux API et aux services Google Cloud à partir de l'environnement de votre solution Bare Metal.

Vous configurez un accès privé aux API et services Google Cloud à partir d'un environnement de solution Bare Metal comme vous le feriez pour un environnement sur site.

Suivez les instructions pour les environnements sur site en consultant la section Configurer l'accès privé à Google pour les hôtes sur site.

Les instructions vous guident à travers les étapes majeures suivantes :

- Configurer des routes pour le trafic des API Google

- Configurer votre DNS de solution Bare Metal pour résoudre

*.googleapis.comen tant queCNAMEenrestricted.googleapis.com.

Étape suivante

Une fois que vous avez configuré l'environnement de votre solution Bare Metal, vous pouvez installer vos charges de travail.

Si vous envisagez d'exécuter des bases de données Oracle sur les serveurs de votre environnement de solution Bare Metal, vous pouvez utiliser le toolkit de solution Bare Metal open source pour installer votre logiciel Oracle.