Alle Cluster, die zu Ihrer Flotte hinzugefügt wurden, werden in der Google Cloud Console angezeigt.

Die Google Cloud Console bietet eine zentrale Benutzeroberfläche zum Verwalten aller Kubernetes-Cluster und ihrer Ressourcen, unabhängig davon, wo diese ausgeführt werden. Alle Ihre Ressourcen werden in einem einzigen Dashboard angezeigt. Dadurch erhalten Sie einen Einblick in Ihre Arbeitslasten in mehreren Kubernetes-Clustern. Weitere Informationen zum Arbeiten mitGoogle Cloud -Clustern in der Google Cloud Console finden Sie in der GKE-Dokumentation.

Für GKE-Cluster in Google Cloudwerden Clusterdetails wie Knoten und Arbeitslasten angezeigt, sofern Sie die entsprechenden Berechtigungen haben. Die Berechtigungen sind im folgenden Abschnitt Erforderliche Rollen aufgeführt.

Wenn Ihre Flotte Cluster außerhalb von Google Cloudenthält, müssen Sie sich bei diesen Clustern anmelden und deren Details in der Google Cloud Console ansehen. Weitere Informationen finden Sie im folgenden Abschnitt Bei Clustern anmelden.

Erforderliche Rollen

Wenn Sie kein Projektinhaber sind, benötigen Sie mindestens die folgenden IAM-Rollen (Identity and Access Management), um Cluster in der Google Cloud Console aufrufen zu können:

roles/container.viewer. Mit dieser Rolle können Nutzer die Seite „GKE-Cluster“ und andere Containerressourcen in der Google Cloud Console aufrufen. Ausführliche Informationen zu den in dieser Rolle enthaltenen Berechtigungen und zum Zuweisen einer Rolle mit Lese-/Schreibberechtigungen finden Sie in der IAM-Dokumentation unter Kubernetes Engine-Rollen.roles/gkehub.viewer. Mit dieser Rolle können Nutzer Cluster außerhalb vonGoogle Cloud in der Google Cloud Console aufrufen. Ausführliche Informationen zu den in dieser Rolle enthaltenen Berechtigungen und zum Zuweisen einer Rolle mit Lese-/Schreibberechtigungen finden Sie in der IAM-Dokumentation unter GKE-Hub-Rollen.roles/gkeonprem.viewer. Für Google Distributed Cloud-Nutzer ist diese Rolle zusätzlich zuroles/gkehub.viewererforderlich, um lokale Cluster auf Bare Metal oder VMware in der Google Cloud Console aufzurufen. Ausführliche Informationen zu den in dieser Rolle enthaltenen Berechtigungen und zum Zuweisen einer Rolle mit Lese-/Schreibberechtigungen finden Sie in der IAM-Dokumentation unter GKE-on-prem-Rollen.

Registrierte Cluster ansehen

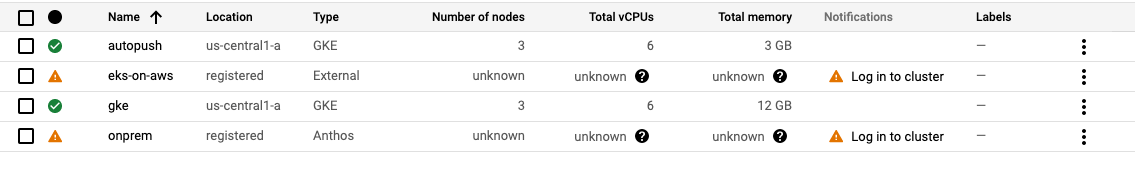

Nachdem Sie einen Cluster in Ihrer Projektflotte registriert haben, wird er in derGoogle Cloud -Konsole in der GKE-Liste Cluster angezeigt. Wenn Sie jedoch weitere Details wie Knoten und Arbeitslasten für einen Cluster außerhalb vonGoogle Cloudsehen möchten, müssen Sie sich beim Cluster anmelden und authentifizieren. Cluster, für die eine Anmeldung erforderlich ist, sind mit einem orangefarbenen Warndreieck gekennzeichnet und werden aufgefordert, sich anzumelden. Das folgende Beispiel zeigt die GKE-Seite Cluster mit zwei Clustern außerhalb von Google Cloud , für die eine Anmeldung erforderlich ist.

Nachdem Sie sich beim Cluster angemeldet haben, können Sie den Cluster auswählen und Clusterdetails aufrufen. Dies sind dieselben Details, die Sie für einen GKE on Google Cloud -Cluster sehen können.

Bei Clustern anmelden

Wenn Ihre Flotte Cluster außerhalb von Google Cloudenthält, muss Ihr Plattformadministrator die Authentifizierung einrichten, damit Sie sich bei diesen Clustern anmelden und deren Details in der Google Cloud Console ansehen können.

Sie müssen wissen, welche Authentifizierungsmethode Ihr Plattformadministrator eingerichtet hat, damit Sie sich bei der Google Cloud Console anmelden können. Fragen Sie Ihren Plattformadministrator, welche der folgenden Authentifizierungsmethoden konfiguriert wurden:

- Google-Identität

- Identität von Drittanbietern:

- Inhabertoken

Folgen Sie dann der Anleitung in den folgenden Abschnitten, um sich mit der entsprechenden Authentifizierungsmethode in Ihren Clustern anzumelden.

Mit Ihrer Google Cloud -Identität anmelden

Wenn Ihr Cluster für die Verwendung Ihrer Google Cloud -Identität konfiguriert ist, führen Sie die folgenden Schritte aus, um sich anzumelden:

Öffnen Sie in der Google Cloud Console die Seite GKE-Cluster.

Setzen Sie ein Häkchen bei den Clustern, in denen Sie sich anmelden möchten. Wenn Sie mehrere Cluster auswählen:

Wenn Sie alle auf der Seite angezeigten Cluster auswählen möchten, klicken Sie das Kästchen in der Zeile mit der Tabellenüberschrift an.

Wenn Sie alle Cluster im Projekt auswählen möchten, in denen Sie nicht angemeldet sind, wählen Sie die Option Anmelden aus, die mit der Warnung einhergeht, dass Sie in einer bestimmten Anzahl von Clustern nicht angemeldet sind.

Klicken Sie in der Menüleiste auf Anmelden.

Mit Google-Identität anmelden auswählen

Klicken Sie auf Log in (Anmelden).

Mit OpenID Connect (OIDC) anmelden

Obwohl der GKE Identity Service auch LDAP-Identitätsanbieter unterstützt, wird die Anmeldung über die Google Cloud Console jedoch nur für OIDC-Anbieter unterstützt.

Wenn Microsoft Entra ID (Azure AD) mit dem azuread-Anker in der ClientConfig als OIDC-Identitätsanbieter für Ihren Cluster konfiguriert ist, folgen Sie stattdessen der Anleitung unter Mit Microsoft Entra ID (Azure AD) anmelden.

Wenn Ihr Cluster für die Verwendung eines OIDC-Identitätsanbieters mit GKE Identity Service konfiguriert ist, führen Sie die folgenden Schritte aus, um sich anzumelden:

Öffnen Sie in der Google Cloud Console die Seite GKE-Cluster.

Setzen Sie ein Häkchen bei den Clustern, in denen Sie sich anmelden möchten. Wenn Sie mehrere Cluster auswählen:

Wenn Sie alle auf der Seite angezeigten Cluster auswählen möchten, klicken Sie das Kästchen in der Zeile mit der Tabellenüberschrift an.

Wenn Sie alle Cluster im Projekt auswählen möchten, in denen Sie nicht angemeldet sind, wählen Sie die Option Anmelden aus, die mit der Warnung einhergeht, dass Sie in einer bestimmten Anzahl von Clustern nicht angemeldet sind.

Klicken Sie in der Menüleiste auf Anmelden.

Mit dem Identitätsanbieter authentifizieren, der für den Cluster konfiguriert wurde auswählen. Sie werden zu Ihrem Identitätsanbieter weitergeleitet. Dort müssen Sie sich möglicherweise anmelden oder dem Zugriff der Google Cloud -Konsole auf Ihr Konto zustimmen.

Klicken Sie auf Log in (Anmelden).

Mit Microsoft Entra ID (Azure AD) anmelden

Wenn Ihr Cluster für die Verwendung von Microsoft Entra ID (Azure ID) mit GKE Identity Service mithilfe des azuread-Ankers (auch als Azure AD Advanced-Konfiguration bezeichnet), folgen Sie diesen Schritten, um sich anzumelden:

Öffnen Sie in der Google Cloud Console die Seite GKE-Cluster.

Setzen Sie ein Häkchen bei den Clustern, in denen Sie sich anmelden möchten. Wenn Sie mehrere Cluster auswählen:

Wenn Sie alle auf der Seite angezeigten Cluster auswählen möchten, klicken Sie das Kästchen in der Zeile mit der Tabellenüberschrift an.

Wenn Sie alle Cluster im Projekt auswählen möchten, in denen Sie nicht angemeldet sind, wählen Sie die Option Anmelden aus, die mit der Warnung einhergeht, dass Sie in einer bestimmten Anzahl von Clustern nicht angemeldet sind.

Klicken Sie in der Menüleiste auf Anmelden.

Wählen Sie Mit Microsoft Entra ID (früher Azure AD) authentifizieren. Sie werden zu Ihrem Identitätsanbieter weitergeleitet. Dort müssen Sie sich möglicherweise anmelden oder dem Zugriff der Google Cloud -Konsole auf Ihr Konto zustimmen.

Klicken Sie auf Log in (Anmelden).

Mit einer Drittanbieteridentität und dem Connect-Gateway anmelden

Wenn Ihr Cluster für die Verwendung der Drittanbieter-Identität mit dem Connect-Gateway konfiguriert ist, können Sie sich mit Ihrer Drittanbieter-Identität in der Google Cloud Console für die Mitarbeiteridentitätsföderation im Cluster anmelden, die auch einfach Console (föderiert) genannt wird. Die Anmeldung über die reguläre Google Cloud Konsole wird nicht unterstützt.

So melden Sie sich an:

- Rufen Sie die Google Cloud Workforce Identity-Föderationskonsole auf, geben Sie Ihre Anbieter-ID ein und melden Sie sich mit Ihrem Identitätsanbieter an. Ihr Plattformadministrator sollte Ihnen alle Details zur Verfügung stellen, die Sie für die Anmeldung benötigen. Weitere Informationen zur Einrichtung finden Sie unter Nutzerzugriff auf die Console (föderiert) einrichten.

Öffnen Sie in der Google Cloud Console die Seite GKE-Cluster.

Setzen Sie ein Häkchen bei den Clustern, in denen Sie sich anmelden möchten. Wenn Sie mehrere Cluster auswählen:

Wenn Sie alle auf der Seite angezeigten Cluster auswählen möchten, klicken Sie das Kästchen in der Zeile mit der Tabellenüberschrift an.

Wenn Sie alle Cluster im Projekt auswählen möchten, in denen Sie nicht angemeldet sind, wählen Sie die Option Anmelden aus, die mit der Warnung einhergeht, dass Sie in einer bestimmten Anzahl von Clustern nicht angemeldet sind.

Klicken Sie in der Menüleiste auf Anmelden.

Wählen Sie Mit Drittanbieteridentitätsanbieter anmelden aus.

Klicken Sie auf Log in (Anmelden).

Mit einem Inhabertoken anmelden

Wenn Ihr Cluster für die Verwendung des Inhabertokens eines Kubernetes-Dienstkontos konfiguriert ist, führen Sie die folgenden Schritte aus:

Öffnen Sie in der Google Cloud Console die Seite GKE-Cluster.

Setzen Sie ein Häkchen bei den Clustern, in denen Sie sich anmelden möchten. Wenn Sie mehrere Cluster auswählen:

Wenn Sie alle auf der Seite angezeigten Cluster auswählen möchten, klicken Sie das Kästchen in der Zeile mit der Tabellenüberschrift an.

Wenn Sie alle Cluster im Projekt auswählen möchten, in denen Sie nicht angemeldet sind, wählen Sie die Option Anmelden aus, die mit der Warnung einhergeht, dass Sie in einer bestimmten Anzahl von Clustern nicht angemeldet sind.

Klicken Sie in der Menüleiste auf Anmelden.

Wählen Sie Token aus und tragen Sie im Feld Token das Inhabertoken des KSA ein.

Klicken Sie auf Log in (Anmelden).

Audit

Zugriffe über die Google Cloud -Konsole werden auf dem API-Server des Clusters über Audit-Logging protokolliert.

Nächste Schritte

Weitere Informationen zu folgenden Themen:

- Mit Clustern in der Google Cloud Console in der GKE-Dokumentation arbeiten

- Clusterstatus und Ressourcennutzung in der Google Cloud Console mit der GKE Enterprise-Übersicht ansehen

- Authentifizierung für Fleet-Cluster in Flotte sichern einrichten

Verbindung zu Flottenclustern über die Befehlszeile herstellen: