As

imagens de base pré-configuradas

fornecidas pelas Cloud Workstations contêm apenas um ambiente mínimo com IDE,

ferramentas básicas de terminal e linguagem Linux e um servidor sshd. Para agilizar a

configuração do ambiente de casos de uso de desenvolvimento específicos, crie imagens de contêiner

personalizadas que estendem essas imagens de base para pré-instalar ferramentas e

dependências e que executam scripts de automação.

Para imagens de contêiner personalizadas, recomendamos configurar um pipeline para reconstruir essas imagens automaticamente quando a imagem de base do Cloud Workstations for atualizada, além de executar uma ferramenta de verificação de contêineres, como a Artifact Analysis, para inspecionar todas as dependências adicionais que você adicionou. Você é responsável por manter e atualizar pacotes e dependências personalizados adicionados a imagens personalizadas.

Antes de começar

Você precisa de uma máquina com ferramentas para criar imagens de contêiner, como o Docker, e para enviar imagens ao Artifact Registry usando a CLI do Google Cloud. É possível usar o Cloud Workstations ou o Cloud Shell Editor para realizar essas etapas, que têm essas ferramentas pré-instaladas.

Selecione a imagem de base que você quer usar na lista de imagens de base compatíveis, como

us-central1-docker.pkg.dev/cloud-workstations-images/predefined/code-oss:latest.Como alternativa, você pode usar sua própria imagem de contêiner ou imagens de contêiner externas seguindo as instruções para usar sua própria imagem de contêiner.

Crie uma pasta, como

CUSTOM_IMAGE_FOLDER, e um Dockerfile dentro dela para estender a imagem de base selecionada, conforme mostrado nos exemplos a seguir.

Estrutura da imagem de base do Cloud Workstations

As imagens de base do Cloud Workstations compartilham a seguinte estrutura definida:

- O arquivo de ponto de entrada da imagem de base é definido como

/google/scripts/entrypoint.sh. Na inicialização, as imagens de base executam arquivos em

/etc/workstation-startup.d/*em ordem alfabética para inicializar o ambiente da estação de trabalho.Os arquivos e o comportamento deles são os seguintes:

000_configure-docker.sh: configura e executa o Docker na estação de trabalho.010_add-user.sh: cria o usuário padrão no Cloud Workstations.Como o disco permanente é anexado dinamicamente ao contêiner, os usuários precisam ser adicionados na inicialização da estação de trabalho, não no Dockerfile.

020_start-sshd.sh: inicia o serviçosshdno contêiner.030_customize-environment.sh: executa/home/user/.workstation/customize_environmentcomouser.110_start-$IDE.sh: inicia o ambiente de desenvolvimento integrado para a imagem.

O Cloud Workstations armazena imagens do Docker no diretório principal em

/home/.docker_datapara que as imagens sejam preservadas entre as sessões.

Para adicionar mais funcionalidades durante a inicialização da estação de trabalho, adicione os scripts no

diretório /etc/workstation-startup.d/:

Os scripts nesse diretório são executados como raiz por padrão. Para executar os scripts como um usuário diferente, use o comando

runuser.Como os scripts são executados em ordem alfabética, recomendamos que você adicione um prefixo de três dígitos maior que 200.

Como alternativa, se você não quiser estender uma imagem de estação de trabalho, crie um script customize_environment no diretório principal.

Modificações no diretório principal

Quando a configuração da estação de trabalho especifica um diretório inicial permanente,

que é o comportamento padrão, um disco permanente que faz backup do diretório inicial

é anexado dinamicamente ao contêiner no momento da execução. Esse processo substitui

as modificações feitas no diretório /home no momento da criação da imagem do contêiner.

Para preservar as atualizações, modifique o diretório /home no tempo de execução do contêiner

adicionando um script no diretório /etc/workstation-startup.d

ou adicionando a configuração por usuário no diretório /etc/profile.d.

Para acelerar o processo, considere executar o script de configuração como um processo

em segundo plano (adicione um símbolo &, &, ao final do comando) para evitar

bloquear a inicialização do contêiner.

Alguns exemplos de configuração no momento de build que precisam ser movidos para o ambiente de execução do contêiner:

- Configuração de

gitpor usuário - Repositórios

gitclonados no diretório principal - Configurações diretas do usuário, como colocar arquivos em um diretório

$HOME/.config - Criação de usuário

Criação e modificação de usuários

Como o disco persistente se conecta dinamicamente ao contêiner no momento da execução,

os usuários precisam ser adicionados na inicialização da estação de trabalho, não no Dockerfile. Para modificar

ou criar outros usuários, recomendamos atualizar

/etc/workstation-startup.d/010_add-user.sh ou

criar seu próprio script que será executado na inicialização.

Além disso, é possível modificar o perfil bash padrão para os usuários atualizando

os arquivos em /etc/profile.d.

Atualizar chaves APT seguras pré-configuradas

As imagens de base das estações de trabalho do Cloud vêm pré-instaladas com várias ferramentas obtidas

de vários repositórios de terceiros usando o APT seguro. Como parte do processo de instalação, as chaves públicas fornecidas pelos proprietários do repositório são importadas usando gpg e colocadas em arquivos individuais em /usr/share/keyrings/. Esses arquivos são

referenciados nos arquivos list correspondentes em /etc/apt/sources.list.d/.

Isso permite que a apt verifique a integridade de um determinado repositório ao

interagir com ele.

Às vezes, os proprietários de repositórios de terceiros podem decidir mudar a chave pública

usada para validar a integridade do repositório, o que faz com que apt

mostre um erro ao interagir com ele. Para resolver esse problema,

use /google/scripts/refresh-preinstalled-apt-keys.sh, que

importa novamente as versões mais recentes das chaves públicas pré-instaladas.

Listar versões instaladas do ambiente de desenvolvimento integrado

Várias imagens de base das Estações de trabalho do Cloud vêm pré-instaladas com um ambiente de desenvolvimento integrado. Para

conveniência, consulte o script /google/scripts/preinstalled-ide-versions.sh

incluído, que lista o nome e as informações de versão dos ambientes de desenvolvimento integrados instalados na

imagem.

Desativar privilégios de raiz do sudo

O usuário padrão da estação de trabalho tem privilégios de acesso raiz sudo nesses

contêineres. Para desativar o acesso raiz ao contêiner do Docker, defina a

variável de ambiente CLOUD_WORKSTATIONS_CONFIG_DISABLE_SUDO

como true ao criar a configuração da estação de trabalho.

Para definir essa variável de ambiente no console Google Cloud ao criar a configuração da estação de trabalho, siga estas etapas:

- Ao criar a configuração da estação de trabalho, conclua a configuração de informações básicas e a configuração da máquina.

- Na caixa de diálogo Personalização do ambiente, abra a seção Opções avançadas do contêiner e selecione Variáveis de ambiente.

- Clique em AdicionarAdicionar variável.

- Insira

CLOUD_WORKSTATIONS_CONFIG_DISABLE_SUDOetruecomo o valor.

Personalizar sem estender uma imagem

Por conveniência, todas as imagens de base das estações de trabalho do Cloud verificam a presença de

um arquivo executável localizado em /home/user/.workstation/customize_environment

e, se ele existir, o executa em segundo plano como user. Isso permite

executar qualquer script ou binário na inicialização. Diferentemente de .profile ou .bashrc, o script

é executado apenas uma vez quando a estação de trabalho é iniciada, em vez de uma vez para cada login

do shell.

Como o script customize_environment é executado como user, atualize

as permissões conforme necessário ao escrever o script. Por exemplo, se você quiser

instalar o Emacs sempre que a estação de trabalho for iniciada, o conteúdo de

customize_environment poderá ser semelhante ao seguinte:

#!/bin/bash

sudo apt-get update

sudo apt-get install -y emacs

Os registros de execução de customize_environment podem ser encontrados no contêiner em

/var/log/customize_environment e também são gravados nos

registros de saída do contêiner.

Quando a execução de customize_environment é concluída, um arquivo é criado em

/var/run/customize_environment_done. Como customize_environment é executado em

paralelo à inicialização da estação de trabalho, os pacotes instalados pelo script podem ficar

disponíveis logo após a inicialização da estação de trabalho.

Use sua própria imagem de contêiner

Você também pode usar sua própria imagem de contêiner ou imagens de contêiner externas, desde que sejam baseadas em Linux e executem um processo de bloqueio quando o contêiner for inicializado.

Ao configurar o Dockerfile, a instrução ENTRYPOINT precisa executar um

processo de bloqueio, como sleep infinity, para que o contêiner continue

sendo executado, em vez de sair imediatamente. Como alternativa, na configuração da estação de trabalho, você pode definir o campo config.container.args para especificar um processo de bloqueio.

Ao usar sua própria imagem de contêiner, observe o seguinte:

O Cloud Workstations não requer scripts adicionais da imagem de base do Cloud Workstations.

No entanto, é possível conferir os scripts no diretório

/etc/workstation-startup.d/em um contêiner que executa a imagem base do Cloud Workstations. Os nomes dos arquivos indicam o que cada script faz.Recomendamos que você execute um servidor SSH no contêiner. Consulte

/etc/workstation-startup.d/020_start-sshd.shna imagem de base padrão para saber como o Cloud Workstations configura isso por padrão.Recomendamos que você execute o IDE ou servidor da Web padrão na porta

80.

Ampliar as imagens de base do Cloud Workstations

Ao estender uma imagem de base do Cloud Workstations para criar uma imagem personalizada para seu ambiente de estação de trabalho, você pode usar três abordagens:

- Atualize o

Dockerfilepara incluir outros recursos estáticos que você quer adicionar. - Adicione outros arquivos executáveis em

/etc/workstation-startup.d/para personalizar o contêiner em execução. Os arquivos nesse diretório são executados automaticamente em ordem alfabética na inicialização do contêiner. Assim, você pode prefixar o nome do arquivo para executá-lo no momento apropriado durante a inicialização da estação de trabalho. - Substitua o

ENTRYPOINTno Dockerfile para personalizar totalmente a inicialização do contêiner.

Exemplos de Dockerfiles personalizados

Esta seção fornece exemplos de cenários e instruções para criar seus próprios Dockerfiles.

Imagem do contêiner com emacs pré-instalado

Para criar uma imagem de contêiner com o emacs pré-instalado, execute os seguintes

comandos:

FROM us-central1-docker.pkg.dev/cloud-workstations-images/predefined/code-oss:latest

RUN sudo apt update

RUN sudo apt install -y emacs

Imagem do contêiner com personalização do usuário

Siga estas etapas para personalizar uma imagem de contêiner:

Crie um script em

/etc/workstation-startup.d/*que seja executado após010_add-user.sh, por exemplo,011_customize-user.sh:#!/bin/bash # Create new group groupadd $GROUP # Add the user to a new group usermod -a -G $GROUP $USERNAMESubstitua

$GROUPpelo novo nome do grupo e$USERNAMEpelo nome de usuário do usuário.Supondo que você tenha nomeado o script como

011_customize-user.sh, adicione o seguinte à imagem no Dockerfile e torne-o executável:FROM us-central1-docker.pkg.dev/cloud-workstations-images/predefined/code-oss:latest COPY 011_customize-user.sh /etc/workstation-startup.d/ RUN chmod +x /etc/workstation-startup.d/011_customize-user.sh

Imagem do contêiner que define variáveis de ambiente do contêiner em sessões SSH

As variáveis de ambiente definidas na configuração da estação de trabalho ou no nível da estação de trabalho são transmitidas para subprocessos diretos usando o comando de ponto de entrada. Isso inclui o IDE nas imagens de base pré-configuradas. No entanto, as sessões SSH não são processos filhos do ponto de entrada e não têm essas variáveis de ambiente personalizadas definidas.

Para definir essas variáveis de ambiente nas sessões SSH, configure uma imagem de contêiner

personalizada que retransmita essas variáveis de ambiente do comando de ponto de entrada

do contêiner para o arquivo /etc/environment.

Para fazer isso, siga estas etapas:

Crie um script em

/etc/workstation-startup.d/*que seja executado após010_add-user.sh, por exemplo,011_add-ssh-env-variables.sh:#!/bin/bash # echo "CUSTOM_ENV_VAR=$CUSTOM_ENV_VAR" >> /etc/environmentSubstitua

CUSTOM_ENV_VARpelo nome da variável de ambiente desejado.Supondo que você tenha nomeado o script como

011_add-ssh-env-variables.sh, adicione o seguinte à imagem no Dockerfile e torne-o executável:FROM us-central1-docker.pkg.dev/cloud-workstations-images/predefined/code-oss:latest COPY 011_add-ssh-env-variables.sh /etc/workstation-startup.d/ RUN chmod +x /etc/workstation-startup.d/011_add-ssh-env-variables.sh

Imagem do contêiner que ativa o encaminhamento X11 para sessões SSH

O encaminhamento X11 permite iniciar aplicativos remotos e encaminhar a tela do aplicativo para uma máquina local.

Para criar uma imagem de contêiner que ative o encaminhamento X11, modifique o arquivo de configuração do daemon

OpenSSH (/etc/ssh/sshd_config) fornecido pelas imagens de base das estações de trabalho do Cloud adicionando

X11Forwarding yes (para permitir o encaminhamento X11) e AddressFamily inet

(para garantir que apenas o IPv4 seja usado). Para mais informações sobre essas palavras-chave, consulte as páginas da Web do OpenBSD

sobre AddressFamily e

X11Forwarding.

Confira um exemplo de Dockerfile, que faz as modificações necessárias:

FROM us-central1-docker.pkg.dev/cloud-workstations-images/predefined/code-oss:latest

# Permit X11 forwarding using only IPv4

RUN cat >> /etc/ssh/sshd_config <<-EOF

AddressFamily inet

X11Forwarding yes

EOF

Copiar o Code OSS para Cloud Workstations em outra imagem de contêiner

Um build com vários estágios permite usar várias instruções FROM

no Dockerfile. Cada instrução FROM pode usar uma base diferente e permite

copiar artefatos entre estágios de build. Para adicionar o Code OSS para estações de trabalho do Cloud a

outra imagem de contêiner, use um build em vários estágios para copiar a pasta do aplicativo

/opt/code-oss para a imagem. Se você quiser iniciar o Code OSS para estações de trabalho do Cloud

na inicialização do contêiner, copie o script /etc/workstation-startup.d/110_start-code-oss.sh

para o contêiner.

Confira um exemplo de Dockerfile que copia o Code OSS para a imagem do JetBrains IntelliJ Ultimate. Em seguida, é possível interagir com um dos ambientes de desenvolvimento integrado:

FROM us-central1-docker.pkg.dev/cloud-workstations-images/predefined/code-oss:latest as code-oss-image

FROM us-central1-docker.pkg.dev/cloud-workstations-images/predefined/jetbrains-intellij:latest

# Copy Code OSS for Cloud Workstations and startup scripts into our custom image

COPY --from=code-oss-image /opt/code-oss /opt/code-oss

COPY --from=code-oss-image /etc/workstation-startup.d/110_start-code-oss.sh /etc/workstation-startup.d/110_start-code-oss.sh

# Use the existing entrypoint script which will execute all scripts in /etc/workstation-startup.d/

ENTRYPOINT ["/google/scripts/entrypoint.sh"]

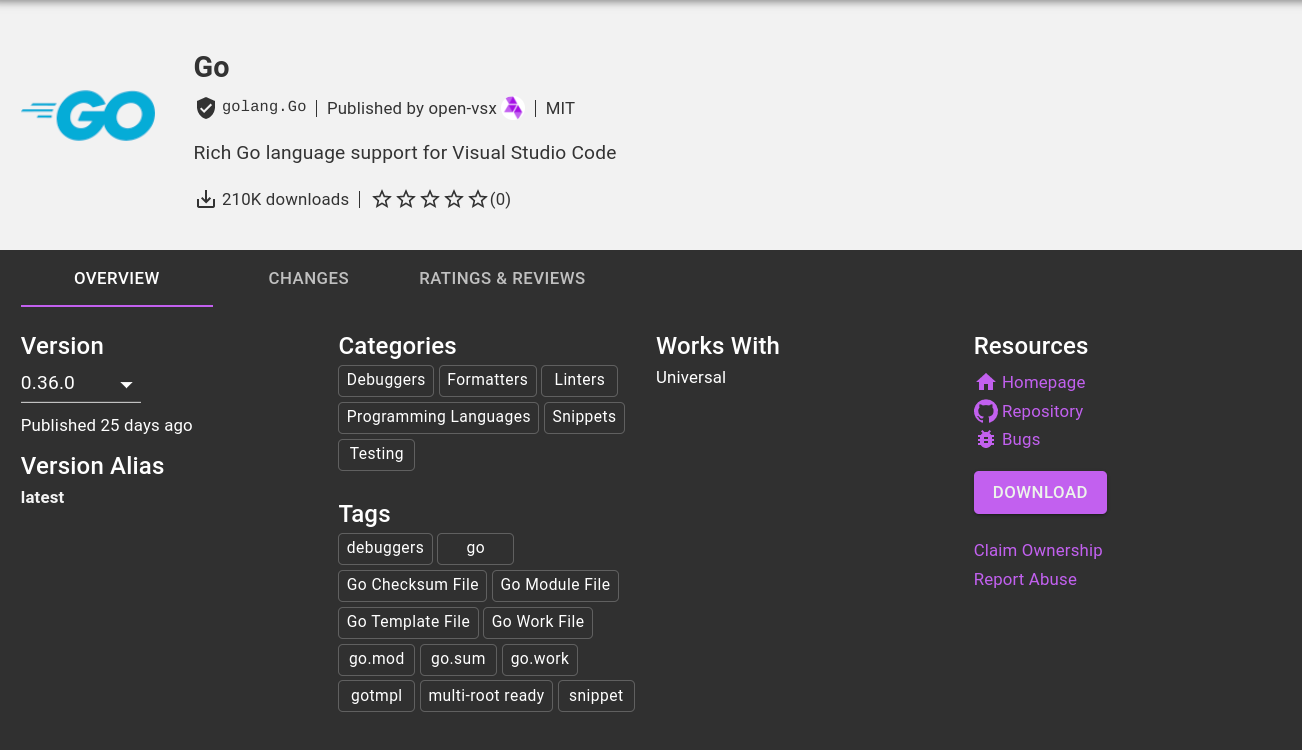

Imagem de contêiner que pré-instala extensões de ambiente de desenvolvimento integrado no Code OSS para estações de trabalho do Cloud para desenvolvimento Java

Para criar uma imagem de contêiner que pré-instala extensões de ambiente de desenvolvimento integrado no Code OSS para estações de trabalho do Cloud para desenvolvimento Java no momento da criação, execute os seguintes comandos:

FROM us-central1-docker.pkg.dev/cloud-workstations-images/predefined/code-oss:latest

RUN wget https://open-vsx.org/api/vscjava/vscode-java-debug/0.40.1/file/vscjava.vscode-java-debug-0.40.1.vsix && \

unzip vscjava.vscode-java-debug-0.40.1.vsix "extension/*" &&\

mv extension /opt/code-oss/extensions/java-debug

RUN wget https://open-vsx.org/api/vscjava/vscode-java-dependency/0.19.1/file/vscjava.vscode-java-dependency-0.19.1.vsix && \

unzip vscjava.vscode-java-dependency-0.19.1.vsix "extension/*" &&\

mv extension /opt/code-oss/extensions/java-dependency

RUN wget https://open-vsx.org/api/redhat/java/1.6.0/file/redhat.java-1.6.0.vsix && \

unzip redhat.java-1.6.0.vsix "extension/*" &&\

mv extension /opt/code-oss/extensions/redhat-java

RUN wget https://open-vsx.org/api/vscjava/vscode-maven/0.35.2/file/vscjava.vscode-maven-0.35.2.vsix && \

unzip vscjava.vscode-maven-0.35.2.vsix "extension/*" &&\

mv extension /opt/code-oss/extensions/java-maven

RUN wget https://open-vsx.org/api/vscjava/vscode-java-test/0.35.0/file/vscjava.vscode-java-test-0.35.0.vsix && \

unzip vscjava.vscode-java-test-0.35.0.vsix "extension/*" &&\

mv extension /opt/code-oss/extensions/java-test

RUN chmod a+rwx -R /opt/code-oss/extensions/

Se você pré-instalar extensões, elas serão consideradas extensões integradas.

Não será possível atualizar essas extensões, e elas podem não aparecer na

seção "Instalado" do

Extensions Marketplace.

No entanto, você pode encontrar suas extensões integradas pesquisando

@builtin.

Outra maneira de instalar extensões na inicialização é executar um

script de inicialização.

Por exemplo, inclua o seguinte script de inicialização em

/etc/workstation-startup.d/120_install_extensions.sh:

sudo -u user /opt/code-oss/bin/codeoss-cloudworkstations --install-extension vscjava.vscode-java-debug@0.40.1 \

--install-extension vscjava.vscode-java-dependency@0.19.1 \

--install-extension redhat.java@1.6.0 \

--install-extension vscjava.vscode-maven@0.35.2 \

--install-extension vscjava.vscode-java-test@0.35.0

Com esse método, a extensão aparece no Extensions Marketplace do e você pode fazer a atualização por lá.

Instalar ambientes de desenvolvimento integrado e plug-ins do JetBrains em imagens de base

Ao personalizar imagens do Docker para configurações de estação de trabalho, é possível instalar ambientes de desenvolvimento integrados e plug-ins da JetBrains, como o Cloud Code para IntelliJ, na imagem base. As imagens de base do Cloud Workstations para produtos JetBrains incluem os seguintes scripts para ajudar você:

jetbrains-installer.sh: instalar ambientes de desenvolvimento integrado da JetBrainsplugin-installer.sh: instalar plug-ins, como o Cloud Code para IntelliJ

Use esses scripts conforme necessário para personalizar a imagem de base, chamá-los com um script de inicialização ou executá-los após a inicialização da estação de trabalho.

Scripts do instalador

Para conferir os arquivos de origem dos scripts jetbrains-installer.sh e

plugin-installer.sh, inicie uma estação de trabalho usando uma configuração

que use uma das imagens predefinidas do JetBrains, conecte-se à

estação de trabalho pelo JetBrains Gateway ou pelo SSH e navegue

pelos arquivos de script no diretório installer-scripts, que fica no

diretório raiz.

Recomendamos que você execute esses scripts no momento da criação do contêiner. Evite executar essas ferramentas em uma estação de trabalho já iniciada.

Usar o script do instalador do plug-in

O script plugin-installer.sh usa a seguinte sintaxe:

plugin-installer.sh [-v VERSION] [-d DESTINATION-DIRECTORY] [-c CHECKSUM] [-f] PLUGIN_ID

Substitua:

VERSION: número de versão opcional do plug-in a ser instalado.DESTINATION-DIRECTORY: diretório opcional em que o plug-in precisa ser instalado. Se não for especificado, o diretório de trabalho será usado.CHECKSUM: soma de verificação SHA-256 opcional do plug-in solicitado.-f: se especificado, qualquer plug-in existente será substituído.PLUGIN_ID: o identificador numérico do plug-in necessário do mercado de plug-ins da JetBrains. Por exemplo, para adicionar Dart, use6351como PLUGIN_ID. Para adicionar o Cloud Code para IntelliJ, use8079como PLUGIN_ID.

Por exemplo, para instalar a versão mais recente do plug-in Dart no IntelliJ, execute o seguinte comando:

/installer-scripts/plugin-installer.sh -d /opt/ideaIU/plugins/ 6351

Usar o script do instalador do JetBrains

Recomendamos o uso do script do instalador do JetBrains ao estender uma imagem base pré-configurada para os ambientes de desenvolvimento integrados do JetBrains.

O script jetbrains-installer.sh usa a seguinte sintaxe:

jetbrains-installer.sh IDE [ pinned|latest ]

Substitua:

IDE: o ambiente de desenvolvimento integrado da JetBrains a ser instalado. Use uma das seguintes abreviações de ambiente de desenvolvimento integrado:Ambiente de desenvolvimento integrado Produto instalado clCLion clionCLion goGoLand golandGoLand iiuIntelliJ Ultimate intellijIntelliJ Ultimate pcpPyCharm Professional pycharmPyCharm Professional psPHPStorm phpstormPHPStorm rdRider riderRider rmRubyMine rubymineRubyMine wsWebStorm webstormWebStorm pinned|latest: opcional: use a versão fixada ou a mais recente do ambiente de desenvolvimento integrado. O padrão élatest.

Por exemplo, para instalar a versão mais recente do Clion, execute o seguinte comando:

/installer-scripts/jetbrains-installer.sh clion

Personalizar arquivos de configuração do ambiente de desenvolvimento integrado do JetBrains

Se um diretório inicial persistente for especificado na configuração das estações de trabalho, as imagens de base das estações de trabalho do Cloud com ambientes de desenvolvimento integrados do JetBrains vão persistir automaticamente os arquivos de configuração $IDE.vmoptions e $IDE.properties. Para substituir o local padrão desses arquivos, especifique

a variável de ambiente CLOUD_WORKSTATIONS_JETBRAINS_PERISTED_CONFIG_DIR.

Para mais informações, consulte

/etc/workstation-startup.d/120_persist-jetbrains-configs.sh em qualquer

imagem de base do JetBrains para saber

como o Cloud Workstations configura isso por padrão.

Estender uma imagem base do Docker com o Cloud Code para IntelliJ

O snippet de Dockerfile a seguir estende uma imagem base do Docker com

o Cloud Code para IntelliJ incluindo 8079 como o identificador de plug-in necessário.

O exemplo também especifica opcionalmente version 22.9.3-222 como o número

da versão, /opt/ideaIU/plugins/ como o diretório de destino e

89628279ed9042c526a81facc09bf53f8fb8b83b4595b0d329d94c1611e0c379 como o

checksum:

...

# Install IDE and Plugins

RUN bash /installer-scripts/jetbrains-installer.sh intellij pinned && \

# Install Cloud Code - https://plugins.jetbrains.com/plugin/8079-cloud-code

bash /installer-scripts/plugin-installer.sh \

-v 22.9.3-222 \

-d /opt/ideaIU/plugins/ \

-c 89628279ed9042c526a81facc09bf53f8fb8b83b4595b0d329d94c1611e0c379 \

8079

# Register IDE with JetBrains Gateway

RUN echo 'runuser user -c "/opt/ideaIU/bin/remote-dev-server.sh registerBackendLocationForGateway"' > /etc/workstation-startup.d/110_register-intellij-with-gateway.sh \

echo 'echo "IntelliJ-Ultimate ready for incoming gateway connection"' >> /etc/workstation-startup.d/110_register-intellij-with-gateway.sh

...

Instalar outras extensões de ambiente de desenvolvimento integrado no Code OSS para estações de trabalho do Cloud

Encontre outras extensões de ambiente de desenvolvimento integrado no

Open VSX Registry.

Também é possível encontrar o URL do arquivo .vsix copiando o URL do link

Download de qualquer extensão.

Se você abrir o

Extensions Marketplace em uma

estação de trabalho, a opção Install vai aparecer em vez de Download.

Configurações padrão do Code OSS para Cloud Workstations

Para informações detalhadas sobre o armazenamento de configurações no Code OSS para Cloud Workstations, consulte Personalizar configurações.

Se você especificar um diretório de origem persistente na configuração das estações de trabalho,

é possível configurar as configurações padrão do Code OSS para estações de trabalho do Cloud adicionando um

script de inicialização

que grava as configurações em

$HOME/.codeoss-cloudworkstations/data/Machine/settings.json.

Por exemplo, se você quiser definir o tema de cores padrão como "Escuro", estenda a imagem

do editor base para incluir o script abaixo em

/etc/workstation-startup.d/150_default-ide-color-theme.sh.

cat <<< $(jq '. += {"workbench.colorTheme": "Default Dark Modern"}' settings.json) > settings.json

Criar uma imagem de contêiner personalizada

Para informações detalhadas sobre os comandos do Docker, consulte a referência do Docker. Digite o seguinte comando para criar o contêiner:

docker build CUSTOM_IMAGE_FOLDER -t TARGET_IMAGE

A substituição do texto que precede o ícone edit Edit atualiza os outros exemplos nesta página.

Substitua:

CUSTOM_IMAGE_FOLDER: o caminho para a pasta que você criou para armazenar a imagem personalizada.TARGET_IMAGE: o caminho da imagem no Artifact Registry.Por exemplo,

TARGET_IMAGEpode apontar para um caminho de imagem de destino semelhante ao seguinte:*.pkg.dev/cloud-workstations-external/customimage:latestSubstitua * conforme necessário pelo nome da região e outros identificadores.

Também é possível atualizar a variável de ambiente CLOUD_WORKSTATIONS_CUSTOM_IMAGE

para apontar para o repositório.

Para mais informações sobre como armazenar imagens do Docker no Artifact Registry, consulte as seguintes seções:

- Como criar um repositório do Docker com o Artifact Registry.

- Convenções de nomenclatura para nomes de repositório e imagem.

Hospedar sua imagem de contêiner personalizada

Para hospedar imagens de contêineres personalizadas, recomendamos o Artifact Registry. Se você usar o GitHub ou qualquer outro repositório público ou privado, o Cloud Workstations pode não funcionar como esperado. Para mais informações, consulte a observação importante na seção Usar uma imagem de contêiner personalizada.

Testar a imagem de contêiner personalizada

Depois que o contêiner terminar de ser criado, teste-o com o seguinte comando:

docker run --privileged -p LOCAL_PORT:CONTAINER_PORT TARGET_IMAGE

Substitua:

LOCAL_PORT: o número da porta localCONTAINER_PORT: o número da porta do contêiner

Por exemplo, substituir

LOCAL_PORT:CONTAINER_PORT por

8080:80 atribui a porta 8080 para uso local e a porta 80 para uso no

contêiner.

Se você estiver estendendo a imagem do editor de base das estações de trabalho do Cloud, execute o comando docker

e teste a imagem da estação de trabalho conectando-se a ela

pelo navegador local ou executando ssh para se conectar ao contêiner:

- Se você se conectar pelo navegador, transmita

-p 8080:80para o comandodocker rune abralocalhost:8080. - Se você preferir se conectar por SSH, transmita

-p 2222:22para o comandodocker rune executessh user@localhost -p 2222.

Usar uma imagem de contêiner personalizada

Para usar a imagem de contêiner personalizada depois de criá-la e testá-la localmente, envie o contêiner para o Artifact Registry com o seguinte comando:

docker push TARGET_IMAGE

Agora você pode criar uma configuração de estação de trabalho usando a imagem do contêiner que acabou de criar e enviar.

Para mais informações, consulte Criar um repositório do Docker com o Artifact Registry.

Depurar problemas

Para encontrar e depurar problemas na execução da imagem do contêiner, analise os registros de saída do contêiner nas estações de trabalho em execução.

Recomendado: ajude a proteger seu pipeline de imagens

Você é responsável por manter e atualizar pacotes personalizados e dependências adicionadas a imagens personalizadas.

Se você estiver criando imagens personalizadas, recomendamos o seguinte:

Execute uma ferramenta de verificação de contêineres, como o Artifact Analysis, para inspecionar as dependências adicionais que você adicionou.

Programe builds para recriar imagens semanalmente ou aprenda a automatizar a recriação de imagens de contêiner.

A seguir

- Automatize a recriação de imagens de contêiner para sincronizar atualizações de imagens de base usando o Cloud Build e o Cloud Scheduler.

- Configurar práticas recomendadas de segurança.

- Saiba mais sobre o Artifact Analysis.