Este documento descreve como encriptar os dados de avaliação do Workload Manager com chaves de encriptação geridas pelo cliente (CMEK).

Vista geral

Por predefinição, o Workload Manager encripta o conteúdo do cliente em repouso. O Workload Manager processa a encriptação por si sem que tenha de realizar ações adicionais. Esta opção chama-se Encriptação predefinida da Google.

Se quiser controlar as suas chaves de encriptação, pode usar chaves de encriptação geridas pelo cliente (CMEK) no Cloud KMS com serviços integrados com CMEK, incluindo o Workload Manager. A utilização de chaves do Cloud KMS dá-lhe controlo sobre o respetivo nível de proteção, localização, programação de rotação, utilização, autorizações de acesso e limites criptográficos. A utilização do Cloud KMS também permite ver registos de auditoria e controlar os ciclos de vida das chaves. Em vez de a Google possuir e gerir as chaves de encriptação de chaves (KEKs) simétricas que protegem os seus dados, controla e gere estas chaves no Cloud KMS.

Depois de configurar os seus recursos com CMEKs, a experiência de acesso aos seus recursos do Workload Manager é semelhante à utilização da encriptação predefinida da Google. Para mais informações acerca das suas opções de encriptação, consulte o artigo Chaves de encriptação geridas pelo cliente (CMEK).

Limitações

As seguintes limitações aplicam-se às encriptações CMEK no Workload Manager:

A CMEK só está disponível para avaliações de tipo de regra personalizada do Workload Manager. Outras funcionalidades do Workload Manager, como as avaliações ou a implementação do SAP, usam a encriptação predefinida da Google porque não envolvem conteúdo do cliente em repouso.

O Workload Manager aplica chaves CMEK ao armazenamento pertencente apenas ao Workload Manager.

Antes de começar

Antes de poder usar as CMEK, tem de criar uma chave do Cloud Key Management Service e conceder as autorizações necessárias.

Crie um conjunto de chaves e uma chave.

Selecione um projeto e siga o guia do Cloud KMS para criar chaves simétricas para criar um conjunto de chaves e uma chave. A localização do porta-chaves tem de corresponder à localização da avaliação.

Tenha em atenção que o Workload Manager suporta a chave gerida externa. Para mais informações, consulte o Cloud External Key Manager.

Conceda autorizações.

Para conceder acesso à chave do Cloud KMS, atribua a função

roles/cloudkms.cryptoKeyEncrypterDecrypterao agente de serviço do Workload Manager. O agente de serviço éservice-PROJECT_ID@gcp-sa-workloadmanager.iam.gserviceaccount.com, em que PROJECT_ID é o ID do projeto no qual a avaliação é criada.

Como funciona a CMEK para avaliações de tipo de regra personalizada

Esta secção descreve como funciona a CMEK para avaliações de tipo de regra personalizada.

Aprovisionamento de chaves do KMS

Pode fornecer uma chave do Cloud KMS durante o processo de criação ou atualização de uma avaliação do tipo de regra personalizada. Esta disposição é opcional. Se não for especificada nenhuma chave do Cloud KMS, o Workload Manager usa a encriptação predefinida da Google.

A chave do Cloud KMS fornecida tem de existir e a conta de serviço do Workload Manager tem de ter atribuída a função de encriptar/desencriptar (roles/cloudkms.cryptoKeyEncrypterDecrypter) para usar a chave do Cloud KMS. O Workload Manager

valida a chave do Cloud KMS durante a criação ou a atualização da avaliação

e devolve erros.

Encriptação de dados

Quando executa uma avaliação com uma chave do Cloud KMS aprovisionada, o Workload Manager usa a chave do Cloud KMS fornecida para encriptar o armazenamento pertencente ao Workload Manager:

Contentor do Cloud Storage temporário usado pela operação de avaliação. O contentor do Google Cloud Storage temporário é criado no início de uma avaliação e eliminado no final da avaliação.

Conjuntos de dados do BigQuery onde os resultados da avaliação são armazenados.

O Workload Manager não usa estas chaves para encriptar dados nos contentores do Cloud Storage onde armazena regras personalizadas, nem nos conjuntos de dados externos do BigQuery que usa para guardar os resultados da avaliação.

Acesso a dados

O Workload Manager encripta os resultados da avaliação com a versão principal da chave do Cloud KMS fornecida no momento da execução da avaliação. Pode aceder e ver os resultados de uma avaliação se essa versão específica da chave do Cloud KMS permanecer ativada.

O acesso aos resultados da avaliação não é afetado pela rotação da chave do KMS. A rotação de chaves cria uma nova versão, e as versões anteriores permanecem.

Os resultados da avaliação não são novamente encriptados quando a chave é rodada.

Configure a CMEK para avaliações de tipos de regras personalizadas

Para usar a CMEK para avaliações de tipos de regras personalizadas, primeiro crie uma chave no Cloud KMS e, em seguida, conceda à chave as autorizações necessárias, conforme descrito em Antes de começar. Depois disso, pode usar a chave para criar ou atualizar avaliações, executar avaliações e ver os resultados das avaliações.

Crie uma avaliação com CMEK

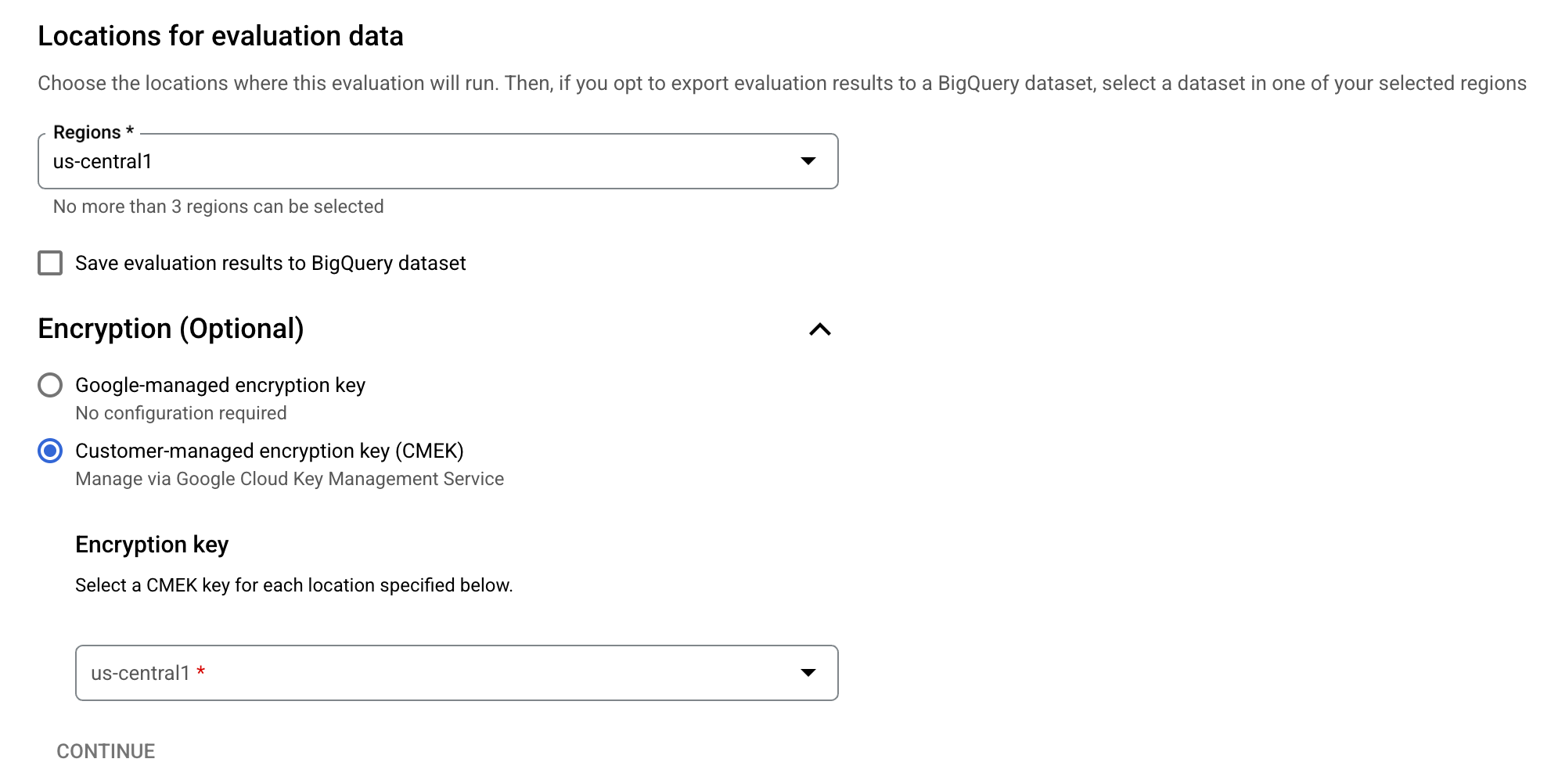

Pode criar avaliações de tipo de regra personalizadas com a CMEK da mesma forma que é descrito na página de criação de avaliações. Pode ativar a CMEK depois de selecionar as regiões.

Selecione Chave de encriptação gerida pelo cliente (CMEK) na lista Encriptação (opcional).

Selecione uma chave do Cloud KMS.

Atualize uma avaliação com CMEK

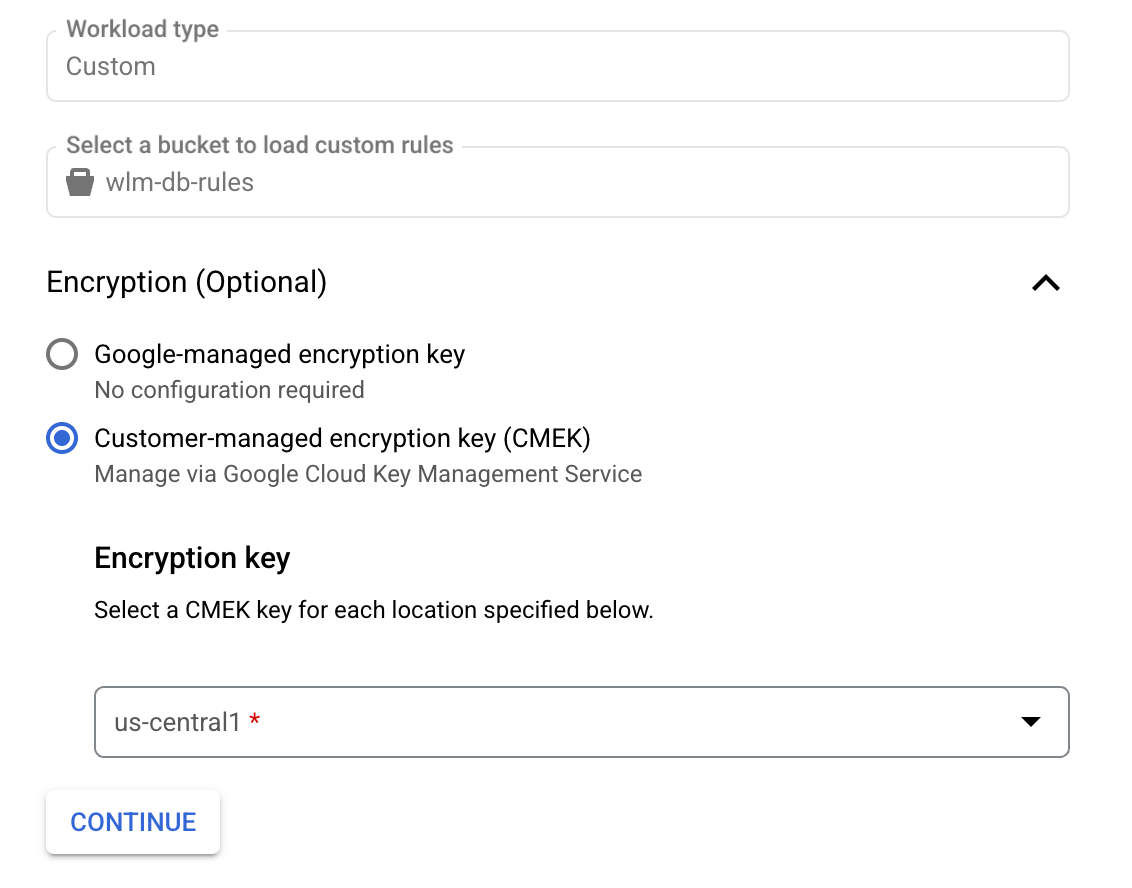

Pode atualizar uma avaliação para usar chaves CMEK.

Na página de edição da avaliação, selecione Chave de encriptação gerida pelo cliente (CMEK) na lista Encriptação (opcional)

Selecione uma chave do Cloud KMS.

Veja os resultados da avaliação com CMEK

Pode ver os resultados da avaliação da mesma forma que é descrito na página Ver resultados da avaliação. Não é necessário fazer mais nada.

Quotas do Cloud KMS e Workload Manager

Quando usa CMEK no Workload Manager, os seus projetos podem consumir quotas de pedidos criptográficos do Cloud KMS. Por exemplo, as avaliações do Workload Manager encriptadas com CMEK podem consumir estas quotas. As operações de encriptação e desencriptação que usam chaves CMEK afetam as quotas do Cloud KMS apenas se usar hardware (Cloud HSM) ou chaves externas (Cloud EKM). Para mais informações, consulte as cotas do Cloud KMS.

Para chaves externas, a quota predefinida é de 100 QPS por projeto de chave para operações criptográficas. Pode pedir uma quota de EKM mais elevada, se necessário.

O que se segue?

- Saiba mais acerca das CMEK Google Cloud.

- Saiba como usar as CMEK com outros Google Cloud produtos.