Este documento fornece uma visão geral dos sistemas SAP S/4HANA que podem ser implantados usando a ferramenta de automação de implantação guiada no Workload Manager e outras considerações para implantação. Para mais informações, consulte a arquitetura de referência do Google Cloudpara o SAP S/4HANA.

Processo de implantação do SAP S/4HANA

A lista a seguir fornece uma visão geral das várias tarefas que o Workload Manager conclui durante o processo de implantação:

- Ativa as APIs necessárias, se elas não estiverem ativadas no projeto.

- Configura e provisiona a infraestrutura necessária para a implantação.

- Configura o sistema operacional em VMs.

- Instala o SAP S/4HANA.

- Faz um backup completo do banco de dados SAP HANA para um arquivo.

- Configura o cluster do SO do Pacemaker para alta disponibilidade do SAP HANA, balanceadores de carga necessários e verificações de integridade (somente HA).

- Ativa a replicação do sistema SAP HANA (HSR, na sigla em inglês) para alta disponibilidade.

- Configura o cluster do SO do Pacemaker para alta disponibilidade do aplicativo SAP, balanceadores de carga necessários e verificações de integridade.

- Instala o aplicativo SAP selecionado.

- Inicia o banco de dados SAP HANA e o aplicativo SAP instalado.

- Instala os seguintes agentes necessários nas VMs:

- Agente doGoogle Cloudpara SAP

- Agente de Host da SAP

A saída de uma implantação bem-sucedida é um sistema SAP S/4HANA vazio ("greenfield"). Para mais informações sobre as próximas etapas após uma implantação bem-sucedida, consulte Tarefas pós-implantação do SAP S/4HANA.

Implantar usando o console Google Cloud

Quando você escolhe implantar sua carga de trabalho usando o Google Cloud console, o Workload Manager processa automaticamente a implantação de ponta a ponta, incluindo a execução de scripts do Terraform e Ansible e recursos de provisionamento. Você também tem acesso a todos os arquivos usados durante o processo de implantação.

O Workload Manager usa o Infrastructure Manager para automatizar o processo de implantação. O Infrastructure Manager usa o Cloud Build para inicializar o Terraform e executar outros comandos do Terraform. O Cloud Build armazena os arquivos do Terraform e o arquivo de estado do Terraform em um bucket do Cloud Storage.

Para saber mais sobre o Infrastructure Manager, consulte Visão geral do Infrastructure Manager.

Além dos recursos do Compute Engine necessários para a carga de trabalho do SAP, o Terraform implanta uma VM do Ansible Runner que tem acesso a outros recursos na implantação. A VM do Runner executa automaticamente os scripts do Ansible que realizam mais configurações da infraestrutura implantada, incluindo a configuração do SO, a configuração do cluster de HA e a orquestração do processo de instalação do aplicativo SAP.

Arquitetura de alto nível da implantação do SAP S/4HANA

Esta seção fornece uma visão geral do sistema implantado ao implantar o SAP S/4HANA usando a ferramenta de automação de implantação guiada no Gerenciador de cargas de trabalho. A arquitetura exata pode variar dependendo da configuração e das definições especificadas, e nem todos os recursos implantados são incluídos nas figuras.

Além desses recursos, uma VM temporária do Ansible Runner também é implantada na zona principal, que tem acesso a outros recursos na implantação. A VM do Ansible Runner executa automaticamente os scripts do Ansible que realizam mais configurações da infraestrutura implantada, incluindo a configuração do SO, do cluster de HA e a orquestração do processo de instalação do aplicativo SAP.

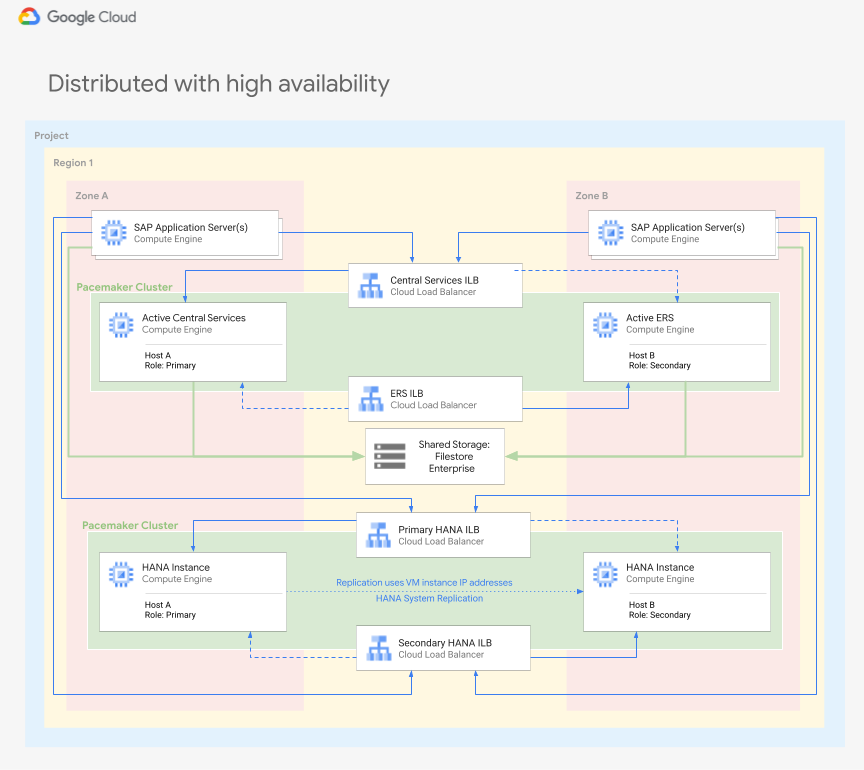

Distribuído com alta disponibilidade

A figura a seguir mostra uma implantação distribuída com alta disponibilidade em que os clusters do Linux são configurados entre zonas para ajudar a proteger contra falhas de componentes em uma determinada região.

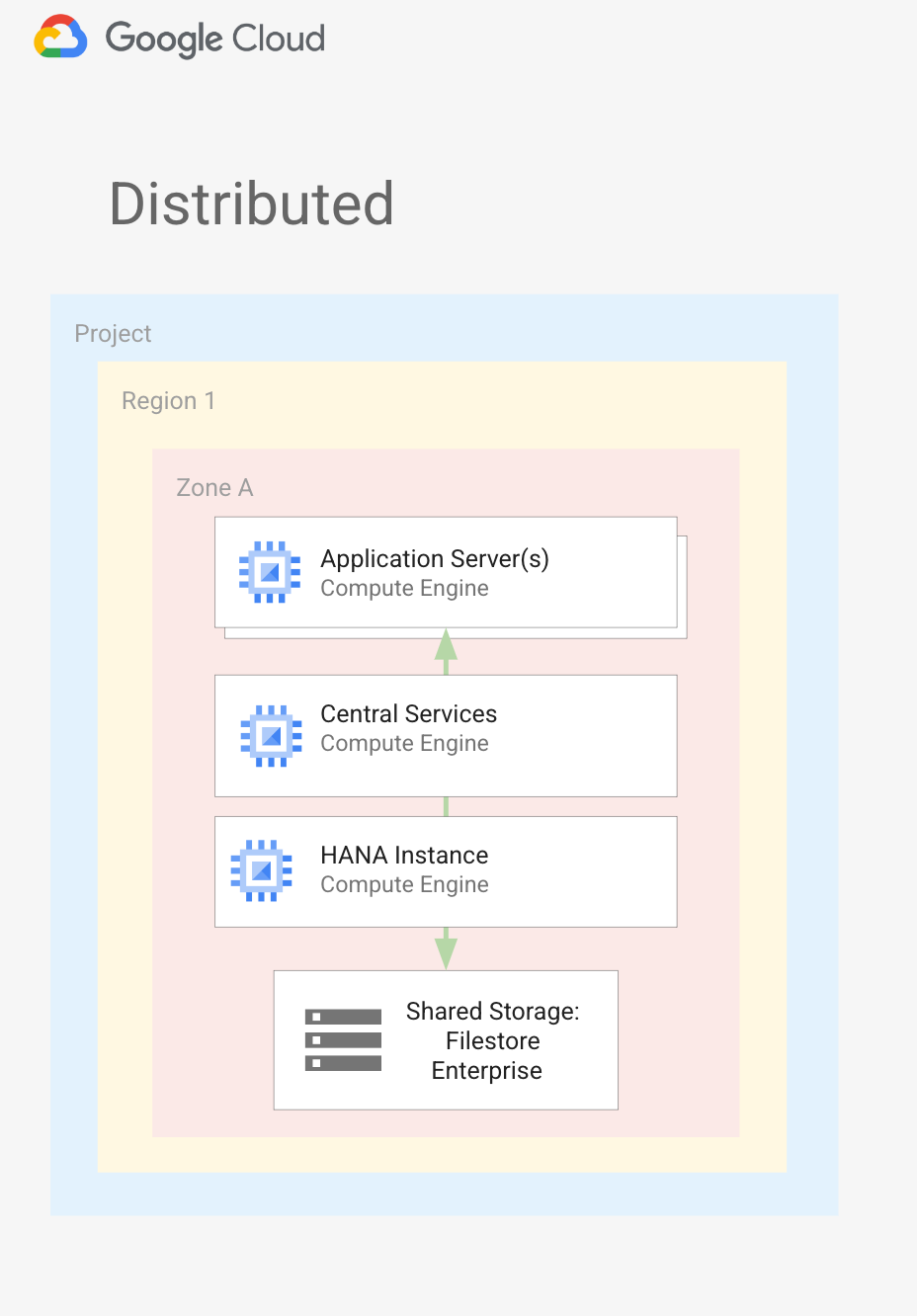

Arquitetura distribuída

A figura a seguir mostra a arquitetura do SAP S/4HANA em uma implantação distribuída.

Layout do disco do SAP HANA

O diagrama a seguir mostra o layout do disco do banco de dados SAP HANA, que se aplica a configurações distribuídas e distribuídas com alta disponibilidade.

Os discos descritos no layout de disco anterior são montados diretamente no

sistema operacional como parte dos sistemas de arquivos SAP HANA necessários. Esses discos não são

usados como parte dos volumes lógicos criados pelo LVM. Por exemplo, a saída

é semelhante a esta quando você executa o comando df -h:

example-vm:~ # df -h | grep /dev/sd

Filesystem Size Used Avail Use% Mounted on

/dev/sda3 50G 4.3G 46G 9% /

/dev/sda2 20M 3.0M 17M 15% /boot/efi

/dev/sda 32G 293M 32G 1% /usr/sap

/dev/sdc 308G 164G 145G 54% /hana/data

/dev/sdd 128G 11G 118G 9% /hana/log

/dev/sde 256G 12G 245G 5% /hana/shared

/dev/sdf 256G 96G 161G 38% /hanabackupRecursos criados durante a implantação

O Workload Manager usa as seguintes APIs e serviços Google Cloud para a implantação do SAP S/4HANA.

Compute Engine

Instâncias de VM

As implantações do SAP S/4HANA incluem recursos do Compute Engine para os seguintes componentes. Ao configurar VMs para esses componentes, você pode selecionar apenas os tipos de máquina certificados pela SAP para atender aos requisitos de dimensionamento para implantar o S/4HANA.

- Bancos de dados SAP HANA

- ASCS: ABAP SAP Central Services

- Contém o servidor de mensagens e o servidor de enfileiramento, que são necessários em qualquer sistema SAP ABAP.

- implantadas na própria instância de VM em implantações de alta disponibilidade ou na instância de VM que hospeda o PAS;

- Em implantações de HA, os recursos do ASCS são gerenciados por um gerenciador de recursos de cluster do Linux, como o Pacemaker.

- ERS: servidor de replicação de enfileiramento ou replicador de fila

- Implantado em implantações de alta disponibilidade para manter uma réplica da tabela de bloqueio caso algo aconteça com a instância do ASCS.

- Gerenciado por um gerenciador de recursos de cluster do Linux, como o Pacemaker.

- PAS - servidor principal de aplicativos.

- O primeiro ou único servidor de aplicativos do sistema SAP.

- AAS - servidor extra de aplicativos.

- Costuma ser implantado para balancear a carga em nível de aplicativo. Também é possível instalar vários AASs para ter maior disponibilidade a partir de uma perspectiva de camadas de aplicativos. Se um dos servidores de aplicativos ficar inativo, todas as sessões do usuário conectadas a esse servidor serão encerradas, mas os usuários poderão fazer login novamente em outro AAS no ambiente.

- Em configurações de alta disponibilidade, os servidores de aplicativos são divididos igualmente entre as zonas principal e secundária.

Opções de armazenamento

O disco permanente ou o hiperdisco são usados para fornecer capacidade de armazenamento para as instâncias de VM na implantação do SAP S/4HANA.

Os tamanhos de disco de cada volume são calculados automaticamente de acordo com as práticas melhores do SAP S/4HANA para os tipos de máquina e armazenamento em bloco selecionados.

A tabela a seguir mostra os discos criados em uma implantação do SAP S/4HANA.

| Instância de VM para: | Disco | Tipos compatíveis* |

|---|---|---|

| Bancos de dados HANA | boot | Disco permanente SSD |

| Bancos de dados HANA | /hana/data |

Disco permanente equilibrado Disco permanente SSD Hyperdisk Extreme |

| Bancos de dados HANA | /hana/log |

Disco permanente equilibrado Disco permanente SSD Hyperdisk Extreme |

| Bancos de dados HANA | /hana/shared |

Disco permanente equilibrado Disco permanente SSD |

| Bancos de dados HANA | /usr/sap |

Disco permanente equilibrado Disco permanente SSD |

| Bancos de dados HANA | /hanabackup |

Disco permanente equilibrado Disco permanente SSD |

| ASCS/ERS | boot | Disco permanente SSD |

| ASCS/ERS | /usr/sap |

Disco permanente equilibrado |

| PAS/AAS | boot | Disco permanente SSD |

| PAS/AAS | /usr/sap |

Disco permanente equilibrado |

| PAS/AAS | export-interfaces | Disco permanente equilibrado |

*Para o banco de dados SAP HANA, selecione "Disco permanente equilibrado", "Disco permanente SSD" ou "Hyperdisk Extreme", se houver suporte para o tipo de máquina selecionado.

Se você selecionar "Disco permanente equilibrado" ou "Disco permanente SSD", todos os discos na

implantação serão do tipo selecionado. Se você selecionar o Hyperdisk Extreme,

somente os volumes /data e /log vão usar o Hyperdisk Extreme, e os outros volumes

vão usar o disco permanente SSD.

Rede

VPC compartilhada

Uma VPC compartilhada de um projeto host pode ser usada para implantação em um projeto de serviço. Se você selecionar a VPC compartilhada, os seguintes recursos de rede serão criados no projeto host.

- Regras de firewall

- A instância do Filestore de rede

- Regras de encaminhamento

Regras de firewall

Durante o processo de implantação, o Workload Manager cria automaticamente as regras de firewall para permitir a comunicação necessária entre as VMs na implantação. Em configurações de alta disponibilidade, essas regras de firewall também fornecem acesso para realizar verificações de integridade em balanceadores de carga criados na sub-rede especificada.

O Workload Manager cria as seguintes regras de firewall:

DEPLOYMENT_NAME-communication-firewall: permite a comunicação entre instâncias de VM na implantação.Ilb-firewall-ascs-DEPLOYMENT_NAMEouIlb-firewall-ers-DEPLOYMENT_NAME: somente para configurações de alta disponibilidade. Ativa as verificações de integridade usadas no failover do ASCS ou ERS.Ilb-firewall-db-DEPLOYMENT_NAME: somente para configurações de alta disponibilidade. Ativa as verificações de integridade usadas no failover do banco de dados SAP HANA.

Ao usar uma configuração de VPC compartilhada, essas regras de firewall são criadas no projeto host em que a rede compartilhada está hospedada.

Balanceadores de carga e regras de encaminhamento

Em configurações de alta disponibilidade, os seguintes balanceadores de carga e regras de encaminhamento são criados:

DEPLOYMENT_NAME-ascs-serviceDEPLOYMENT_NAME-ascs-forwarding-rule

DEPLOYMENT_NAME-db-serviceDEPLOYMENT_NAME-db-forwarding-rule

DEPLOYMENT_NAME-ers-serviceDEPLOYMENT_NAME-ers-forwarding-rule

Zonas de DNS

Durante o processo de configuração, você pode escolher o Workload Manager para criar uma zona do Cloud DNS para a implantação. Como alternativa, pule a criação da zona de DNS durante a configuração e configure uma zona de DNS manualmente mais tarde.

O Gerenciador de cargas de trabalho cria a zona e o DNS com os seguintes nomes:

- Nome da zona:

DEPLOYMENT_NAME - Nome DNS:

DEPLOYMENT_NAME-gcp.sapcloud.goog

O Workload Manager adiciona os conjuntos de registros de DNS necessários para cada VM na implantação.

Ao usar uma configuração de VPC compartilhada, a configuração e a configuração relacionada ao DNS ocorrem no projeto de serviço.

Filestore

O Filestore Enterprise é um armazenamento de arquivos NFS de alto desempenho e totalmente gerenciado, e é

anexado à rede especificada durante o processo de configuração. Nas instâncias ASCS

e ERS, ele é usado para os arquivos de transporte, diretórios /usr/sap/SID/ascs e

/usr/sap/SID/ers. Nos servidores de aplicativos, ela é usada para o

diretório sapmnt/SID.

Ao usar uma configuração de VPC compartilhada, a instância do Filestore Enterprise é criada no projeto host.

Considerações sobre segurança

Esta seção descreve as considerações de segurança que o Workload Manager resolve para proteger suas implantações no Google Cloud.

Contas de serviço e permissões

Durante o processo de configuração, é necessário especificar uma conta de serviço que será usada para autenticação ao implantar a carga de trabalho. O Workload Manager usa as permissões e credenciais dessa conta de serviço para chamar outras APIs Google Cloud e serviços usados na implantação. Depois de selecionar uma conta de serviço, o Workload Manager avalia automaticamente os papéis do IAM anexados para determinar se ela tem as permissões necessárias para implantar seu sistema. Se um papel estiver ausente, você vai receber uma solicitação para conceder os papéis ausentes, se tiver as permissões necessárias.

Os papéis a seguir são necessários para a conta de serviço usada para implantar sistemas SAP S/4HANA. Como alternativa, é possível criar papéis personalizados para atribuir as permissões individuais necessárias durante o processo de implantação. As permissões específicas necessárias são mostradas apenas para fins de exemplo. As permissões específicas podem variar dependendo da configuração escolhida e do projeto.

| Papel do IAM obrigatório | Caso de uso | Permissões necessárias |

|---|---|---|

| Visualizador de ações | Necessário para verificar se o projeto é válido e se a conta de serviço tem as permissões necessárias para acessar o recurso. | resourcemanager.projects.get |

| Editor do Cloud Filestore | Permissões necessárias para criar e gerenciar volumes de armazenamento compartilhado do Filestore Enterprise anexados à implantação. |

file.instances.create file.instances.delete file.instances.get file.operations.get |

| Agente do Cloud Infrastructure Manager | Necessário para o serviço do Gerenciador de infraestrutura, que é usado para implantar a infraestrutura usando o console Google Cloud . |

config.deployments.getLock config.deployments.getState config.deployments.updateState logging.logEntries.create storage.buckets.create storage.buckets.delete storage.buckets.get storage.objects.create storage.objects.delete storage.objects.get storage.objects.list |

| Administrador do Compute | Permissões necessárias para criar e gerenciar todos os recursos de computação criados para a implantação |

compute.addresses.createInternal compute.addresses.deleteInternal compute.addresses.get compute.addresses.useInternal compute.disks.create compute.disks.delete compute.disks.get compute.disks.setLabels compute.disks.use compute.firewalls.create compute.firewalls.delete compute.firewalls.get compute.forwardingRules.create compute.forwardingRules.delete compute.forwardingRules.get compute.forwardingRules.setLabels compute.globalOperations.get compute.healthChecks.create compute.healthChecks.delete compute.healthChecks.get compute.healthChecks.useReadOnly compute.instanceGroups.create compute.instanceGroups.delete compute.instanceGroups.get compute.instanceGroups.update compute.instanceGroups.use compute.instances.create compute.instances.delete compute.instances.get compute.instances.setLabels compute.instances.setMetadata compute.instances.setServiceAccount compute.instances.setTags compute.instances.use compute.networks.get compute.networks.updatePolicy compute.regionBackendServices.create compute.regionBackendServices.delete compute.regionBackendServices.get compute.regionBackendServices.use compute.regionOperations.get compute.subnetworks.get compute.subnetworks.use compute.subnetworks.useExternalIp compute.zoneOperations.get compute.zones.get resourcemanager.projects.get serviceusage.services.list |

| Administrador do DNS | Permissões necessárias para criar uma zona de DNS e os conjuntos de registros necessários. |

compute.networks.get dns.changes.create dns.changes.get dns.managedZones.create dns.managedZones.delete dns.managedZones.get dns.networks.bindPrivateDNSZone dns.resourceRecordSets.create dns.resourceRecordSets.delete dns.resourceRecordSets.list dns.resourceRecordSets.update resourcemanager.projects.get |

Administrador de IAM do projeto |

Permissões necessárias para atribuir papéis do IAM às contas de serviço criadas para cada camada da implantação | resourcemanager.projects.get resourcemanager.projects.getIamPolicy resourcemanager.projects.setIamPolicy |

Administrador da conta de serviço |

Permissões necessárias para criar e gerenciar as contas de serviço criadas para cada camada da implantação. |

iam.serviceAccounts.create iam.serviceAccounts.delete iam.serviceAccounts.get iam.serviceAccounts.getIamPolicy iam.serviceAccounts.list iam.serviceAccounts.setIamPolicy resourcemanager.projects.get |

Usuário da conta de serviço |

É necessário para permitir que a conta de serviço escolhida aja como uma conta de serviço ao chamar outros produtos e serviços |

iam.serviceAccounts.actAs iam.serviceAccounts.get iam.serviceAccounts.list resourcemanager.projects.get |

| Administrador do Service Usage | Permissões para verificar o status das APIs necessárias e ativar as APIs, se necessário. | Serviceusage.services.list serviceusage.services.enable |

| Administrador de armazenamento | Permissões necessárias para acessar e usar os arquivos de mídia de instalação do SAP carregados para o Cloud Storage. | resourcemanager.projects.get storage.buckets.getIamPolicy storage.objects.get storage.objects.getIamPolicy storage.objects.list |

Ao usar uma configuração de VPC compartilhada, as permissões do IAM a seguir também podem ser necessárias no projeto host, além dos papéis anteriores que são necessários no projeto de serviço.

- compute.firewalls.create

- compute.firewalls.delete

- compute.firewalls.get

- compute.globalOperations.get

- compute.networks.get

- compute.networks.updatePolicy

- compute.subnetworks.get

- compute.subnetworks.use

- compute.subnetworks.useExternalIp

- dns.networks.bindPrivateDNSZone

- file.instances.create

- file.instances.delete

- file.instances.get

- file.operations.get

Use o Workload Manager para criar as seguintes contas de serviço para cada camada na implantação. O Workload Manager fornece apenas as permissões necessárias a essas contas de serviço para o papel delas na implantação. Como alternativa, você pode selecionar uma conta de serviço que tenha as permissões do IAM necessárias para cada camada na implantação.

| Conta de serviço para: | E-mail da conta de serviço | Papéis do IAM atribuídos |

|---|---|---|

| VM do Ansible Runner | DEPLOYMENT_NAME-ansible@PROJECT_ID.iam.gserviceaccount.com |

Administrador de instâncias do Compute (v1) Leitor do Compute Administrador do DNS Administrador de registro Administrador de monitoramento Leitor de função Acessa a Secret do Secret Manager Leitor do Secret Manager Usuário da conta de serviço Leitor de objetos do Storage Gravador de insights do Workload Manager |

| VMs do SAP ASCS / ERS | DEPLOYMENT_NAME-ascs@PROJECT_ID.iam.gserviceaccount.com |

Administrador de instâncias do Compute (v1) Leitor do Compute Administrador de registros Administrador de monitoramento Gravador de métrica de monitoramento Leitor de objetos do Storage Gravador de insights do Workload Manager |

| VMs de aplicativo | DEPLOYMENT_NAME-app@PROJECT_ID.iam.gserviceaccount.com |

Leitor do Compute Administrador de registros Administrador de monitoramento Gravador de métrica de monitoramento Leitor de objetos do Storage Gravador de insights do gerenciador de cargas de trabalho |

| VMs de banco de dados | DEPLOYMENT_NAME-db@PROJECT_ID.iam.gserviceaccount.com |

Administrador de instâncias do Compute (v1) Leitor do Compute Administrador de registros Administrador do Monitoring Gravador da métrica de monitoramento Leitor de objetos do Storage Gravador de insights do Workload Manager |

Substitua:

DEPLOYMENT_NAME: nome da implantação da SAP.PROJECT_ID: o ID do projeto Google Cloud em que você cria a implantação.

Para mais informações sobre o IAM e as permissões para executar o SAP no Google Cloud, consulte Gerenciamento de identidade e acesso para programas SAP no Google Cloud.

Credenciais do usuário do aplicativo e do banco de dados SAP

O Workload Manager usa o

Secret Manager

para armazenar as credenciais do sistema SAP, como a senha das

contas de administrador e SYSTEM. Para fornecer a senha

com segurança, crie um secret e use-o durante o

processo de implantação. É possível criar

chaves secretas separadas para armazenar credenciais do banco de dados e das camadas

do aplicativo.

O secret fornecido para o SAP HANA é usado como a senha inicial dos seguintes

usuários:

- Banco de dados do sistema:

SYSTEMSERVICE_BACKUPDBACOCKPIT

- Banco de dados do locatário do HANA:

SYSTEMSERVICE_BACKUP

- Banco de dados do locatário do S/4HANA:

SYSTEMSAPDBCTRLDBACOCKPITSAPHANADB

As credenciais do aplicativo são usadas para os seguintes usuários no cliente

000:

DDICSAP*

Após a implantação, você pode modificar ou atribuir novas senhas a esses usuários.

APIs necessárias

Para implantar uma carga de trabalho do SAP S/4HANA, as APIs e os serviços a seguir são necessários. Durante o processo de implantação, essas APIs são ativadas automaticamente pelo Terraform se a conta de serviço que você está usando para a implantação tiver as permissões necessárias. Você está sujeito aos Termos de Serviço de cada um desses serviços e vai começar a receber cobranças quando eles forem usados na solução após a implantação.

- API Resource Manager: para gerenciar recursos dos seus projetos.

- API Compute Engine: para criar e gerenciar VMs para sua implantação.

- API Cloud DNS: para criar uma zona DNS para sua implantação.

- API Filestore: para criar e gerenciar servidores de arquivos Google Cloud .

- API Service Account Credentials: para criar credenciais de contas de serviço em Google Cloud.

- API Secret Manager: para criar e gerenciar secrets que armazenam as senhas do aplicativo e do banco de dados.

- API Service Usage: para ativar os serviços Google Cloud necessários para a implantação.

Como receber suporte

Consulte Como receber suporte para o SAP no Google Cloud.

A seguir

- Leia os pré-requisitos para implantar um sistema SAP S/4HANA.

- Saiba como implantar uma carga de trabalho do SAP S/4HANA.