Este documento oferece uma vista geral dos sistemas SAP S/4HANA que pode implementar através da ferramenta de automatização de implementação guiada no Workload Manager e considerações adicionais para a implementação. Para mais informações, consulte a Google Cloud's arquitetura de referência para o SAP S/4HANA.

Processo de implementação do SAP S/4HANA

A lista seguinte oferece uma vista geral de várias tarefas que o Workload Manager conclui durante o processo de implementação:

- Ativa as APIs necessárias, se não estiverem ativadas no projeto.

- Configura e aprovisiona a infraestrutura necessária para a implementação.

- Configura o sistema operativo nas VMs.

- Instala o SAP S/4HANA.

- Executa uma cópia de segurança completa da base de dados SAP HANA para um ficheiro.

- Configura o cluster do SO Pacemaker para a alta disponibilidade do SAP HANA, os balanceadores de carga necessários e as verificações de estado (apenas HA)

- Ativa a replicação do sistema SAP HANA (HSR) para elevada disponibilidade.

- Configura o cluster do SO Pacemaker para a elevada disponibilidade da aplicação SAP, equilibradores de carga necessários e verificações de funcionamento.

- Instala a aplicação SAP selecionada.

- Inicia a base de dados SAP HANA e a aplicação SAP instalada.

- Instala os seguintes agentes necessários nas VMs:

- Agente daGoogle Cloudpara SAP

- SAP Host Agent

O resultado de uma implementação bem-sucedida é um sistema SAP S/4HANA vazio ("greenfield"). Para mais informações sobre os passos seguintes após uma implementação bem-sucedida, consulte o artigo Tarefas pós-implementação para o SAP S/4HANA.

Implemente através da Google Cloud consola

Quando opta por implementar a sua carga de trabalho através da Google Cloud consola, o Workload Manager processa automaticamente a implementação integral, incluindo a execução de scripts do Terraform e do Ansible, e o aprovisionamento de recursos. Também tem acesso a todos os ficheiros subjacentes usados durante o processo de implementação.

O Workload Manager usa o Infrastructure Manager para automatizar o processo de implementação. O Infrastructure Manager usa o Cloud Build para inicializar o Terraform e executar outros comandos do Terraform. Em seguida, o Cloud Build armazena os ficheiros do Terraform e o ficheiro de estado do Terraform num contentor do Cloud Storage.

Para saber mais sobre o Infrastructure Manager, consulte o artigo Vista geral do Infrastructure Manager.

Além dos recursos do Compute Engine necessários para a sua carga de trabalho SAP, o Terraform implementa uma VM do Ansible Runner que tem acesso a outros recursos na implementação. A VM do Runner executa automaticamente os scripts do Ansible que realizam uma configuração adicional da infraestrutura implementada, incluindo a configuração do SO, a configuração do cluster de HA e a orquestração do processo de instalação da aplicação SAP.

Arquitetura de alto nível da implementação do SAP S/4HANA

Esta secção oferece uma vista geral do sistema implementado quando implementa o SAP S/4HANA através da ferramenta de automatização da implementação guiada no Workload Manager. Tenha em atenção que a arquitetura exata pode variar consoante a configuração e as definições que especificou, e nem todos os recursos implementados estão incluídos nos números.

Além destes recursos, também é implementada uma VM do Ansible Runner temporária na zona principal, que tem acesso a outros recursos na implementação. A VM do Ansible Runner executa automaticamente os scripts do Ansible que realizam uma configuração adicional da infraestrutura implementada, incluindo a configuração do SO, a configuração do cluster de HA e a orquestração do processo de instalação da aplicação SAP.

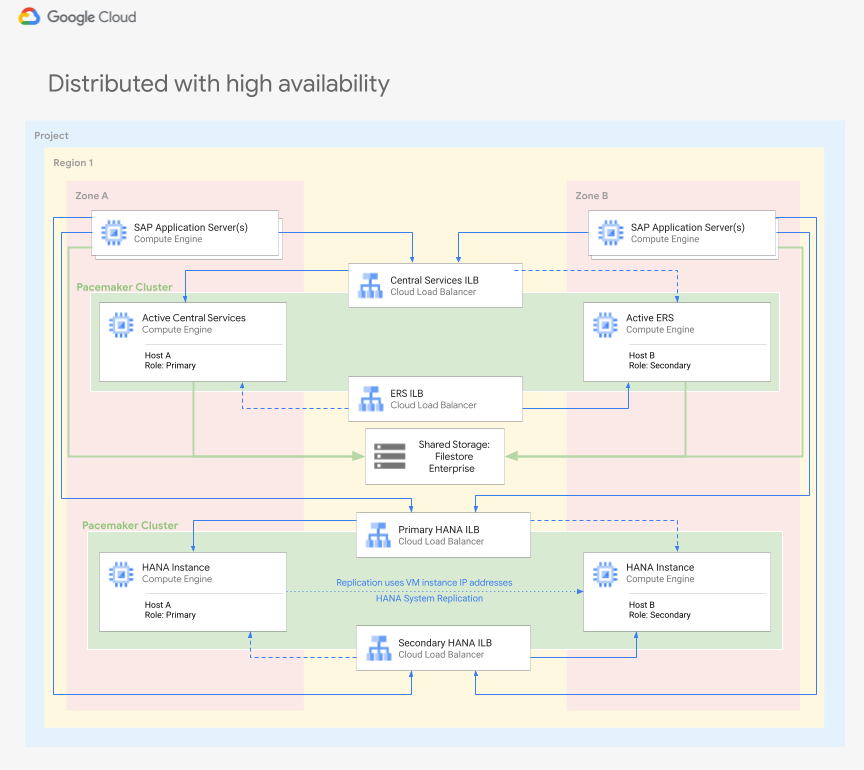

Distribuído com alta disponibilidade

A figura seguinte mostra uma implementação distribuída com elevada disponibilidade em que os clusters Linux estão configurados em várias zonas para ajudar a proteger contra falhas de componentes numa determinada região.

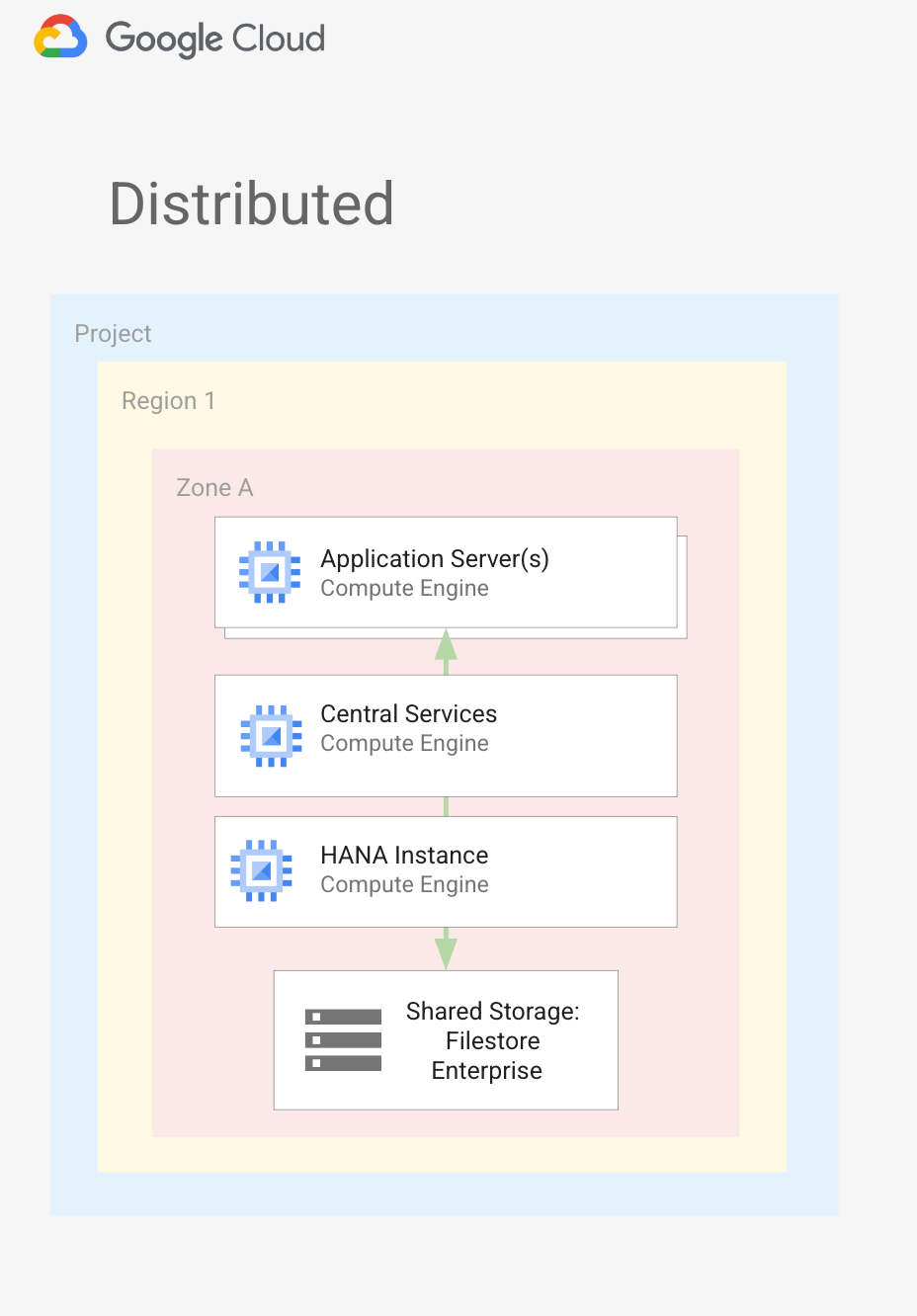

Arquitetura distribuída

A figura seguinte mostra a arquitetura do SAP S/4HANA numa implementação distribuída.

Esquema de disco do SAP HANA

O diagrama seguinte mostra a disposição do disco da base de dados SAP HANA, que se aplica a configurações distribuídas e distribuídas com elevada disponibilidade.

Os discos descritos no esquema de disco anterior são montados diretamente no sistema operativo como parte dos sistemas de ficheiros SAP HANA necessários. Estes discos não são usados como parte de volumes lógicos criados através do LVM. Por exemplo, o resultado

é semelhante ao seguinte quando executa o comando df -h:

example-vm:~ # df -h | grep /dev/sd

Filesystem Size Used Avail Use% Mounted on

/dev/sda3 50G 4.3G 46G 9% /

/dev/sda2 20M 3.0M 17M 15% /boot/efi

/dev/sda 32G 293M 32G 1% /usr/sap

/dev/sdc 308G 164G 145G 54% /hana/data

/dev/sdd 128G 11G 118G 9% /hana/log

/dev/sde 256G 12G 245G 5% /hana/shared

/dev/sdf 256G 96G 161G 38% /hanabackupRecursos criados durante a implementação

O Workload Manager usa as seguintes Google Cloud APIs e serviços para a implementação do SAP S/4HANA.

Compute Engine

Instâncias de VM

As implementações do SAP S/4HANA incluem recursos do Compute Engine para os seguintes componentes. Quando configurar VMs para estes componentes, só pode selecionar os tipos de máquinas certificados pela SAP para corresponder aos requisitos de dimensionamento para implementar o S/4HANA.

- Bases de dados SAP HANA

- ASCS – ABAP SAP Central Services

- Contém o servidor de mensagens e o servidor de colocação em fila, que são necessários em qualquer sistema SAP ABAP.

- Implementado na respetiva instância de VM em implementações de HA ou implementado na instância de VM que aloja o PAS.

- Nas implementações de HA, os recursos do ASCS são geridos por um gestor de recursos de cluster do Linux, como o Pacemaker.

- ERS – Enqueue Replication Server ou Enqueue Replicator

- Implementado em implementações de HA para manter uma réplica da tabela de bloqueios caso aconteça algo à instância ASCS.

- Gerido por um gestor de recursos de cluster Linux, como o Pacemaker.

- PAS: servidor de aplicações principal.

- O primeiro ou o único servidor de aplicações para o sistema SAP.

- AAS: servidor de aplicações adicional.

- Normalmente implementado para o balanceamento de carga ao nível da aplicação. Também pode instalar vários AAS para alcançar uma maior disponibilidade do ponto de vista da camada de aplicação. Se um dos servidores de aplicações ficar inativo, todas as sessões de utilizadores ligadas a esse servidor de aplicações são terminadas, mas os utilizadores podem iniciar sessão novamente no outro AAS no ambiente.

- Nas configurações de elevada disponibilidade, os servidores de aplicações são divididos uniformemente entre as zonas principal e secundária.

Opções de armazenamento

O disco persistente ou o Hyperdisk são usados para fornecer capacidade de armazenamento para as instâncias de VM na sua implementação do SAP S/4HANA.

Os tamanhos dos discos para cada volume são calculados automaticamente de acordo com as práticas recomendadas para o SAP S/4HANA para os tipos de armazenamento de blocos e máquinas selecionados.

A tabela seguinte mostra os discos criados numa implementação do SAP S/4HANA.

| Instância de VM para: | Disco | Tipos suportados* |

|---|---|---|

| Bases de dados HANA | arranque | Disco persistente SSD |

| Bases de dados HANA | /hana/data |

Disco persistente equilibrado Disco persistente SSD Hyperdisk Extreme |

| Bases de dados HANA | /hana/log |

Disco persistente equilibrado Disco persistente SSD Hyperdisk Extreme |

| Bases de dados HANA | /hana/shared |

Disco persistente equilibrado Disco persistente SSD |

| Bases de dados HANA | /usr/sap |

Disco persistente equilibrado Disco persistente SSD |

| Bases de dados HANA | /hanabackup |

Disco persistente equilibrado Disco persistente SSD |

| ASCS/ERS | arranque | Disco persistente SSD |

| ASCS/ERS | /usr/sap |

Disco persistente equilibrado |

| PAS/AAS | arranque | Disco persistente SSD |

| PAS/AAS | /usr/sap |

Disco persistente equilibrado |

| PAS/AAS | export-interfaces | Disco persistente equilibrado |

*Para a base de dados SAP HANA, pode selecionar o disco persistente equilibrado, o disco persistente SSD ou o Hyperdisk Extreme, se forem suportados para o tipo de máquina selecionado.

Se selecionar o disco persistente equilibrado ou o disco persistente SSD, todos os discos na implementação são do tipo de disco selecionado. Se selecionar Hyperdisk Extreme,

apenas os volumes /data e /log usam o Hyperdisk Extreme, e os outros volumes

de disco usam o disco persistente SSD.

Trabalhar em rede

VPC partilhada

Pode usar uma VPC partilhada de um projeto anfitrião para a implementação num projeto de serviço. Se selecionar VPC partilhada, os seguintes recursos de rede são criados no projeto anfitrião.

- Regras de firewall

- A instância do Filestore de rede

- Regras de encaminhamento

Regras de firewall

Durante o processo de implementação, o Workload Manager cria automaticamente as regras de firewall para permitir a comunicação necessária entre as VMs na implementação. Nas configurações de alta disponibilidade, estas regras de firewall também fornecem acesso para realizar verificações de estado nos balanceadores de carga criados na sub-rede especificada.

O Workload Manager cria as seguintes regras de firewall:

DEPLOYMENT_NAME-communication-firewall: permite a comunicação entre instâncias de VM na implementação.Ilb-firewall-ascs-DEPLOYMENT_NAMEouIlb-firewall-ers-DEPLOYMENT_NAME: apenas para configurações de alta disponibilidade. Ativa as verificações de funcionamento usadas na comutação por falha do ASCS ou ERS.Ilb-firewall-db-DEPLOYMENT_NAME: apenas para configurações de alta disponibilidade. Ativa as verificações de estado de funcionamento usadas na comutação por falha da base de dados SAP HANA.

Quando usa uma configuração de VPC partilhada, estas regras de firewall são criadas no projeto anfitrião onde a rede partilhada está alojada.

Balanceadores de carga e regras de encaminhamento

Nas configurações de alta disponibilidade, são criados os seguintes balanceadores de carga e regras de encaminhamento:

DEPLOYMENT_NAME-ascs-serviceDEPLOYMENT_NAME-ascs-forwarding-rule

DEPLOYMENT_NAME-db-serviceDEPLOYMENT_NAME-db-forwarding-rule

DEPLOYMENT_NAME-ers-serviceDEPLOYMENT_NAME-ers-forwarding-rule

Zonas DNS

Durante o processo de configuração, pode escolher o Workload Manager para criar uma zona do Cloud DNS para a sua implementação. Em alternativa, ignore a criação da zona DNS durante a configuração e configure manualmente uma zona DNS mais tarde.

O Workload Manager cria a zona e o DNS com os seguintes nomes:

- Nome da zona:

DEPLOYMENT_NAME - Nome DNS:

DEPLOYMENT_NAME-gcp.sapcloud.goog

O Workload Manager adiciona os conjuntos de registos DNS necessários para cada VM na implementação.

Quando usa uma configuração de VPC partilhada, a configuração e a instalação relacionadas com o DNS ocorrem no projeto de serviço.

Filestore

O Filestore Enterprise é um armazenamento de ficheiros NFS de elevado desempenho e totalmente gerido, e está

associado à rede especificada durante o processo de configuração. Nas instâncias ASCS e ERS, é usado para os ficheiros de transporte, os diretórios /usr/sap/SID/ascs e /usr/sap/SID/ers. Nos servidores de aplicações, é usado para o diretório sapmnt/SID.

Quando usa uma configuração de VPC partilhada, a instância do Filestore Enterprise é criada no projeto host.

Considerações de segurança

Esta secção descreve as considerações de segurança que o Workload Manager aborda para proteger as suas implementações no Google Cloud.

Contas de serviço e autorizações

Durante o processo de configuração, tem de especificar uma conta de serviço que é usada para autenticação quando implementar a sua carga de trabalho. O Workload Manager usa as autorizações e as credenciais desta conta de serviço para chamar outras Google Cloud APIs e serviços usados na implementação. Depois de selecionar uma conta de serviço, o Workload Manager avalia automaticamente as funções do IAM anexadas para determinar se tem as autorizações necessárias para implementar o seu sistema. Se faltar uma função, é-lhe pedido que conceda as funções em falta, se tiver as autorizações necessárias.

As seguintes funções são necessárias para a conta de serviço usada para implementar sistemas SAP S/4HANA. Em alternativa, pode criar funções personalizadas para atribuir as autorizações individuais necessárias durante o processo de implementação. Tenha em atenção que as autorizações específicas necessárias são apresentadas apenas para fins de exemplo. As autorizações específicas podem variar consoante a configuração escolhida e a configuração do projeto.

| Função de IAM necessária | Exemplo de utilização | Autorizações necessárias |

|---|---|---|

| Visualizador de ações | Necessário para verificar se o projeto é válido e se a conta de serviço tem as autorizações necessárias para aceder ao recurso. | resourcemanager.projects.get |

| Editor do Cloud Filestore | Autorizações necessárias para criar e gerir volumes de armazenamento partilhados do Filestore Enterprise anexados à implementação. |

file.instances.create file.instances.delete file.instances.get file.operations.get |

| Agente do Cloud Infrastructure Manager | Obrigatório para o serviço Infrastructure Manager, que é usado para implementar a infraestrutura quando a implementação é feita através da Google Cloud consola. |

config.deployments.getLock config.deployments.getState config.deployments.updateState logging.logEntries.create storage.buckets.create storage.buckets.delete storage.buckets.get storage.objects.create storage.objects.delete storage.objects.get storage.objects.list |

| Administrador de computação | Autorizações necessárias para criar e gerir todos os recursos de computação criados para a implementação |

compute.addresses.createInternal compute.addresses.deleteInternal compute.addresses.get compute.addresses.useInternal compute.disks.create compute.disks.delete compute.disks.get compute.disks.setLabels compute.disks.use compute.firewalls.create compute.firewalls.delete compute.firewalls.get compute.forwardingRules.create compute.forwardingRules.delete compute.forwardingRules.get compute.forwardingRules.setLabels compute.globalOperations.get compute.healthChecks.create compute.healthChecks.delete compute.healthChecks.get compute.healthChecks.useReadOnly compute.instanceGroups.create compute.instanceGroups.delete compute.instanceGroups.get compute.instanceGroups.update compute.instanceGroups.use compute.instances.create compute.instances.delete compute.instances.get compute.instances.setLabels compute.instances.setMetadata compute.instances.setServiceAccount compute.instances.setTags compute.instances.use compute.networks.get compute.networks.updatePolicy compute.regionBackendServices.create compute.regionBackendServices.delete compute.regionBackendServices.get compute.regionBackendServices.use compute.regionOperations.get compute.subnetworks.get compute.subnetworks.use compute.subnetworks.useExternalIp compute.zoneOperations.get compute.zones.get resourcemanager.projects.get serviceusage.services.list |

| Administrador de DNS | Autorizações necessárias para criar uma zona DNS e criar os conjuntos de registos necessários. |

compute.networks.get dns.changes.create dns.changes.get dns.managedZones.create dns.managedZones.delete dns.managedZones.get dns.networks.bindPrivateDNSZone dns.resourceRecordSets.create dns.resourceRecordSets.delete dns.resourceRecordSets.list dns.resourceRecordSets.update resourcemanager.projects.get |

Administrador do IAM do projeto |

Autorizações necessárias para atribuir funções da IAM às contas de serviço criadas para cada camada da implementação | resourcemanager.projects.get resourcemanager.projects.getIamPolicy resourcemanager.projects.setIamPolicy |

Administrador da conta de serviço |

Autorizações necessárias para criar e gerir as contas de serviço criadas para cada camada da implementação. |

iam.serviceAccounts.create iam.serviceAccounts.delete iam.serviceAccounts.get iam.serviceAccounts.getIamPolicy iam.serviceAccounts.list iam.serviceAccounts.setIamPolicy resourcemanager.projects.get |

Utilizador da conta de serviço |

Obrigatório para permitir que a conta de serviço escolhida atue como uma conta de serviço quando chama outros produtos e serviços |

iam.serviceAccounts.actAs iam.serviceAccounts.get iam.serviceAccounts.list resourcemanager.projects.get |

| Administrador de utilização do serviço | Autorizações para validar o estado das APIs necessárias e ativar APIs, se necessário. | serviceusage.services.list serviceusage.services.enable |

| Administrador de armazenamento | Autorizações necessárias para aceder e usar os ficheiros multimédia de instalação do SAP carregados para o Cloud Storage. | resourcemanager.projects.get storage.buckets.getIamPolicy storage.objects.get storage.objects.getIamPolicy storage.objects.list |

Quando usar uma configuração de VPC partilhada, também podem ser necessárias as seguintes autorizações de IAM no projeto anfitrião, além das funções anteriores necessárias no projeto de serviço.

- compute.firewalls.create

- compute.firewalls.delete

- compute.firewalls.get

- compute.globalOperations.get

- compute.networks.get

- compute.networks.updatePolicy

- compute.subnetworks.get

- compute.subnetworks.use

- compute.subnetworks.useExternalIp

- dns.networks.bindPrivateDNSZone

- file.instances.create

- file.instances.delete

- file.instances.get

- file.operations.get

Pode usar o Workload Manager para criar as seguintes contas de serviço para cada camada na implementação. O Workload Manager fornece apenas as autorizações necessárias a estas contas de serviço para a respetiva função na implementação. Em alternativa, pode selecionar uma conta de serviço existente que tenha as autorizações do IAM necessárias para cada camada na implementação.

| Conta de serviço para: | Email da conta de serviço | Funções de IAM atribuídas |

|---|---|---|

| VM do Ansible Runner | DEPLOYMENT_NAME-ansible@PROJECT_ID.iam.gserviceaccount.com |

Administrador de instâncias do Compute (v1) Leitor do Compute Administrador de DNS Administrador de registo Administrador de monitorização Leitor de funções Acesso secreto do Secret Manager Leitor do Secret Manager Utilizador da conta de serviço Leitor de objetos de armazenamento Escritor de estatísticas do Workload Manager |

| VMs SAP ASCS / ERS | DEPLOYMENT_NAME-ascs@PROJECT_ID.iam.gserviceaccount.com |

Administrador de instâncias do Compute (v1) Visitante do Compute Administrador de registos Administrador de monitorização Escritor de métricas de monitorização Visitante de objetos de armazenamento Escritor de estatísticas do Workload Manager |

| VMs de aplicações | DEPLOYMENT_NAME-app@PROJECT_ID.iam.gserviceaccount.com |

Leitor de computação Administrador de registo Administrador de monitorização Escritor de métricas de monitorização Leitor de objetos de armazenamento Escritor de estatísticas do Workload Manager |

| VMs de base de dados | DEPLOYMENT_NAME-db@PROJECT_ID.iam.gserviceaccount.com |

Administrador de instâncias do Compute (v1) Visitante do Compute Administrador de registos Administrador de monitorização Escritor de métricas de monitorização Visitante de objetos de armazenamento Escritor de estatísticas do Workload Manager |

Substitua o seguinte:

DEPLOYMENT_NAME: nome da sua implementação do SAP.PROJECT_ID: ID do seu projeto Google Cloud no qual cria a implementação.

Para mais informações sobre o IAM e as autorizações para executar o SAP no Google Cloud, consulte Identity and Access Management para programas SAP no Google Cloud.

Credenciais de utilizador da base de dados e da aplicação SAP

O Workload Manager usa o Secret Manager para armazenar as credenciais do seu sistema SAP, como a palavra-passe do administrador e das contas de utilizador SYSTEM. Para fornecer a palavra-passe de forma segura, tem de criar um segredo e usá-lo durante o processo de implementação. Pode criar segredos separados para armazenar credenciais para as camadas da base de dados e da aplicação.

O segredo fornecido para o SAP HANA é usado como a palavra-passe inicial para os seguintes utilizadores:

- Base de dados do sistema:

SYSTEMSERVICE_BACKUPDBACOCKPIT

- Base de dados de inquilino do HANA:

SYSTEMSERVICE_BACKUP

- Base de dados de inquilinos do S/4HANA:

SYSTEMSAPDBCTRLDBACOCKPITSAPHANADB

As credenciais da aplicação são usadas para os seguintes utilizadores no cliente

000:

DDICSAP*

Após a implementação bem-sucedida, pode modificar ou atribuir novas palavras-passe a estes utilizadores.

APIs necessárias

Para implementar uma carga de trabalho do SAP S/4HANA, são necessárias as seguintes APIs e serviços. Durante o processo de implementação, estas APIs são ativadas automaticamente através do Terraform se a conta de serviço que está a usar para a implementação tiver as autorizações necessárias. Está sujeito aos Termos de Utilização de cada um destes serviços e começa a incorrer em custos quando os usa na solução após a implementação.

- API Resource Manager: para gerir recursos para os seus projetos.

- API Compute Engine: para criar e gerir VMs para a sua implementação.

- Cloud DNS API: para criar uma zona DNS para a sua implementação.

- API Filestore: para criar e gerir Google Cloud servidores de ficheiros.

- API Service Account Credentials: para criar credenciais para contas de serviço no Google Cloud.

- API Secret Manager: para criar e gerir segredos que armazenam as palavras-passe da sua aplicação e base de dados.

- API Service Usage: para ativar os Google Cloud serviços necessários para a sua implementação.

Receber apoio técnico

Consulte o artigo Receber apoio técnico para o SAP no Google Cloud.

O que se segue?

- Leia os pré-requisitos para implementar um sistema SAP S/4HANA.

- Saiba como implementar uma carga de trabalho do SAP S/4HANA.