이 페이지에서는 Security Command Center Enterprise 탐색 및 Security Command Center의 최상위 페이지에서 수행할 수 있는 작업을 간략하게 설명합니다. Security Command Center 표준 또는 프리미엄을 사용하는 경우 Google Cloud 콘솔에서 Security Command Center 표준 또는 프리미엄 사용을 참고하세요.

Security Command Center가 활성 상태가 아닌 경우 활성화하라는 메시지가 전송됩니다. Security Command Center Enterprise 활성화에 대한 자세한 내용은 Security Command Center Enterprise 등급 활성화를 참고하세요.

필수 IAM 권한

모든 서비스 등급에서 Security Command Center를 사용하려면 적절한 권한이 포함된 Identity and Access Management (IAM) 역할이 있어야 합니다.

- 보안 센터 관리자 뷰어(

roles/securitycenter.adminViewer)를 사용하면 Security Command Center를 확인할 수 있습니다. - 보안 센터 관리자 편집자 (

roles/securitycenter.adminEditor)를 사용하면 Security Command Center를 확인하고 변경할 수 있습니다. - Chronicle 서비스 뷰어 (

roles/chroniclesm.viewer)를 사용하면 연결된 Google SecOps 인스턴스를 볼 수 있습니다.

조직 정책이 도메인별로 ID를 제한하도록 설정된 경우 허용되는 도메인에 있는 계정에서 Google Cloud 콘솔에 로그인해야 합니다.

Security Command Center의 IAM 역할은 조직, 폴더, 프로젝트 수준에서 부여할 수 있습니다. 발견 사항, 애셋, 보안 소스를 보거나 수정하거나 만들거나 업데이트할 수 있는 기능은 액세스 권한이 부여된 수준에 따라 다릅니다. Security Command Center 역할에 대해 자세히 알아보려면 액세스 제어를 참조하세요.

다음 IAM 역할 중 하나도 필요합니다.

- Chronicle SOAR 관리자(

roles/chronicle.soarAdmin) - Chronicle SOAR 위협 관리자(

roles/chronicle.soarThreatManager) - Chronicle SOAR 취약점 관리자(

roles/chronicle.soarVulnerabilityManager)

SOAR 관련 기능에 대한 액세스를 사용 설정하려면 설정 > SOAR 설정 페이지에서 이러한 Identity and Access Management 역할을 SOC 역할, 권한 그룹, 환경에 매핑해야 합니다. 자세한 내용은 IAM을 사용하여 사용자 매핑 및 승인을 참고하세요.

Google Cloud 콘솔에서 Security Command Center에 액세스

위험 개요 페이지에서 Google Cloud 콘솔의 Security Command Center 콘텐츠에 액세스할 수 있습니다.

Security Command Center로 이동:

Security Command Center Enterprise를 활성화한 조직을 선택합니다.

선택한 조직 또는 프로젝트에서 Security Command Center가 활성 상태이면 위험 개요 페이지에 개요가 표시됩니다.

Security Command Center 기능 및 탐색

다음은 Security Command Center Enterprise의 탐색을 설명합니다. Security Command Center 표준 또는 프리미엄을 사용하는 경우 Google Cloud 콘솔에서 Security Command Center 표준 또는 프리미엄 사용을 참고하세요.

실행할 수 있는 작업은 Security Command Center 서비스 등급, 사용 설정된 서비스, 부여된 IAM 역할의 권한에 따라 다릅니다.

Security Command Center Enterprise 왼쪽 탐색 메뉴에는 Security Command Center Enterprise 활성화 중에 구성된 Google Security Operations 테넌트의 페이지로 연결되는 링크가 포함됩니다.

또한 Security Command Center Enterprise 활성화 중에 구성된 Google Security Operations 테넌트에는 Google Cloud 콘솔 페이지의 하위 집합으로 연결되는 링크가 포함됩니다.

Security Command Center Enterprise에서 사용할 수 있는 Google Security Operations 기능을 확인하려면 Security Command Center 서비스 등급을 참고하세요. 페이지 설명을 보려면 링크를 클릭합니다.

| Google Cloud 콘솔 탐색 섹션 | 링크 |

|---|---|

| 위험 | |

| 조사 | |

| 감지 | |

| 응답 | |

| 대시보드 | |

| 설정 |

위험 개요 페이지

위험 개요 페이지에서는 모든 기본 제공 서비스 및 통합 서비스에서Google Cloud 환경의 새로운 위협 및 총 활성 취약점 수를 빠르게 확인할 수 있습니다.

위험 개요 페이지는 클라우드 환경에서 우선순위가 높은 위험을 강조 표시하는 첫 번째 보안 대시보드 역할을 합니다. 다음 뷰 중 하나를 선택하여 개요에서 개별 조사 영역에 관한 세부정보를 볼 수 있습니다.

모든 위험: 모든 데이터를 표시합니다.

CVE 취약점: 취약점 및 관련 CVE 정보를 표시합니다.

코드: 코드 관련 보안 결과를 표시합니다.

AI 보안: AI 관련 발견 결과 및 보안 상황 데이터를 표시합니다.

문제 페이지

문제는 Security Command Center Enterprise가 클라우드 환경에서 발견한 가장 중요한 보안 위험으로, 이를 통해 취약점과 위협에 빠르게 대응할 수 있습니다. Security Command Center는 가상 레드팀 구성 및 규칙 기반 감지를 통해 문제를 발견합니다. 문제 조사에 대한 자세한 내용은 문제 개요를 참고하세요.

발견 사항 페이지

발견 사항 페이지에서 Security Command Center 서비스가 환경에서 보안 문제를 감지하면 생성하는 레코드인 Security Command Center 발견 사항을 쿼리하고 검토하며 숨기거나 표시할 수 있습니다. 발견 사항 페이지에서 발견 사항으로 작업하는 방법은 발견 사항 검토 및 관리를 참조하세요.

애셋 페이지

애셋 페이지에서는 프로젝트나 조직에서 애셋이라고도 하는 모든 Google Cloud 리소스를 자세히 표시합니다.

애셋 페이지에서 애셋으로 작업하는 방법은 콘솔에서 리소스 작업을 참조하세요.

규정 준수 페이지

기본적으로 Security Command Center를 활성화하면 규정 준수 페이지에 모니터링 탭이 표시됩니다. 이 탭에는 Security Health Analytics를 사용하여 Security Command Center가 지원하는 모든 규제 프레임워크와 벤치마크 기준 통과 비율이 표시됩니다.

모니터링 탭에서는 각 규제 프레임워크를 확인할 수 있으며, Security Health Analytics에서 확인하는 규제 컨트롤, 각 컨트롤에서 감지된 위반 수, 해당 규제 프레임워크에 대한 규정 준수 보고서를 내보내는 옵션에 대한 추가 세부정보를 제공합니다.

Security Health Analytics 취약점 스캐너는 Google에서 제공하는 최선의 매핑을 기반으로 일반적인 규정 준수 관리 위반을 모니터링합니다. Security Health Analytics 규정 준수 보고서는 규정 준수 감사를 대체하는 것은 아니지만 규정 준수 상태를 유지하고 위반 사항을 조기에 발견하는 데 도움이 됩니다.

Security Command Center Enterprise에서 규정 준수 관리자(미리보기)를 사용 설정하면 규정 준수 페이지에 구성 (미리보기), 모니터링 (미리보기), 감사 (미리보기)라는 탭이 추가로 표시됩니다. 이 탭을 사용하면 클라우드 컨트롤 및 프레임워크를 만들고 적용하고, 환경을 모니터링하고, 감사를 완료할 수 있습니다.

규정 준수 관리자가 사용 설정되지 않은 경우 Security Command Center에서 규정 준수 관리를 지원하는 방법에 대한 자세한 내용은 규정 준수 관리를 참고하세요.

자세 관리 페이지

상황 페이지에서 조직에서 만든 보안 상황에 대한 세부정보를 보고 조직, 폴더 또는 프로젝트에 상황을 적용할 수 있습니다. 사용 가능한 사전 정의된 상황 템플릿도 볼 수 있습니다.

SIEM 검색

이 Security Operations 콘솔 페이지를 사용하면 Google Security Operations 인스턴스 내에서 통합 데이터 모델 (UDM) 이벤트와 알림을 찾을 수 있습니다. 자세한 내용은 Google Security Operations 문서의 SIEM 검색을 참고하세요.

SOAR 검색

이 보안 운영 콘솔 페이지를 사용하면 Google Security Operations SOAR에서 색인을 생성한 특정 케이스 또는 엔티티를 찾을 수 있습니다. 자세한 내용은 Google Security Operations 문서의 SOAR에서 검색 페이지 사용을 참고하세요.

규칙 및 감지

이 Security Operations 콘솔 페이지에서는 선별된 감지를 사용 설정하고 Security Operations 콘솔 로그 데이터 수집 메커니즘을 사용하여 수집된 데이터의 패턴을 식별하는 맞춤 규칙을 만들 수 있습니다. Security Command Center Enterprise에서 사용할 수 있는 선별된 감지에 대한 자세한 내용은 선별된 감지로 위협 조사하기를 참고하세요.

알림 및 IOC

이 Security Operations 콘솔 페이지에서는 선별된 감지 및 맞춤 규칙으로 생성된 알림을 볼 수 있습니다. 알림 조사에 대한 자세한 내용은 Google Security Operations 문서의 다음을 참고하세요.

- 선별된 감지에서 생성된 GCTI 알림 조사

- 알림 조사

플레이북

이 보안 운영 콘솔 페이지에서는 SCC Enterprise - Cloud 조정 및 해결 사용 사례에 포함된 플레이북을 관리할 수 있습니다.

이 사용 사례에서 사용할 수 있는 통합에 대한 자세한 내용은 Security Command Center 서비스 등급을 참고하세요.

사용 가능한 플레이북에 대한 자세한 내용은 Enterprise 사용 사례 업데이트를 참고하세요.

Security Operations 콘솔 플레이북 페이지 사용에 관한 자세한 내용은 Google Security Operations 문서의 플레이북 페이지에는 무엇이 표시되나요?를 참고하세요.

소스 페이지

소스 페이지에는 사용 설정한 보안 소스의 애셋 및 발견 항목을 제공하는 카드가 포함되어 있습니다. 각 보안 소스의 카드에는 해당 소스의 몇 가지 발견 항목이 표시됩니다. 발견 항목 카테고리 이름을 클릭하면 해당 카테고리의 모든 발견 항목을 볼 수 있습니다.

SIEM 대시보드

이 Security Operations 콘솔 페이지에서는 Google Security Operations SIEM 대시보드를 확인하여 Google Security Operations 규칙으로 생성된 알림과 Security Operations 콘솔 로그 데이터 수집 기능을 사용하여 수집된 데이터를 분석할 수 있습니다.

SIEM 대시보드 사용에 대한 자세한 내용은 Google Security Operations 문서의 대시보드 개요를 참고하세요.

SOAR 대시보드

이 보안 운영 콘솔 페이지에서는 응답과 케이스를 분석하는 데 사용할 수 있는 SOAR 데이터를 사용하여 대시보드를 보고 만들 수 있습니다. SOAR 대시보드 사용에 관한 자세한 내용은 Google Security Operations 문서의 SOAR 대시보드 개요를 참고하세요.

SOAR 보고서

이 Security Operations 콘솔 페이지에서는 SOAR 데이터에 대한 보고서를 볼 수 있습니다. SOAR 보고서 사용에 대한 자세한 내용은 Google Security Operations 문서의 SOAR 보고서 이해하기를 참고하세요.

SCC 설정

다음을 비롯한 Security Command Center를 구성할 수 있습니다.

SCC 설정 가이드

Security Command Center Enterprise를 활성화하고 추가 서비스를 구성할 수 있습니다. 자세한 내용은 Enterprise 등급 활성화를 참고하세요.

SIEM 설정

이 보안 운영 콘솔 페이지에서는 Google Security Operations SIEM과 관련된 기능의 구성을 변경할 수 있습니다. 이러한 기능 사용에 대한 자세한 내용은 Google Security Operations 문서를 참고하세요.

SOAR 설정

이 보안 운영 콘솔 페이지에서는 Google Security Operations SOAR과 관련된 기능의 구성을 변경할 수 있습니다. 이러한 기능 사용에 대한 자세한 내용은 Google Security Operations 문서를 참고하세요.

Security Command Center Enterprise 페이지 간 차이점

Security Command Center Enterprise 등급에는 Google Cloud 콘솔 페이지와 Security Operations 콘솔 페이지 모두에서 사용할 수 있는 기능이 포함되어 있습니다.

Google Cloud 콘솔에 로그인하고 Google Cloud 콘솔 탐색에서 Security Operations 콘솔 페이지로 이동합니다. 이 섹션에서는 각 환경에서 실행할 수 있는 작업을 설명합니다.

Google Cloud 콘솔 페이지

Google Cloud 콘솔 페이지를 사용하면 다음과 같은 작업을 수행할 수 있습니다.

- Security Command Center 활성화

- 모든 Security Command Center 사용자에 대해 Identity and Access Management(IAM) 권한 설정

- 다른 클라우드 환경에 연결하여 리소스 및 구성 데이터를 수집합니다.

- 발견 항목 작업 수행 및 내보내기

- 공격 노출 점수로 위험 평가

- Security Command Center Enterprise에서 클라우드 환경에서 발견한 가장 중요한 보안 위험인 문제로 작업합니다.

- Sensitive Data Protection으로 민감도가 높은 데이터 식별

- Google Cloud에 대한 개별 발견 항목을 조사하고 해결합니다.

- Security Health Analytics, Web Security Scanner, 기타 Google Cloud 통합 서비스 구성

- 보안 상황 관리

- 클라우드 컨트롤 및 프레임워크를 구성합니다.

- 데이터 보안 상황을 관리합니다.

- 일반적인 보안 표준 또는 벤치마크를 준수하는지 평가하고 보고

- 애셋을 Google Cloud 보고 검색합니다.

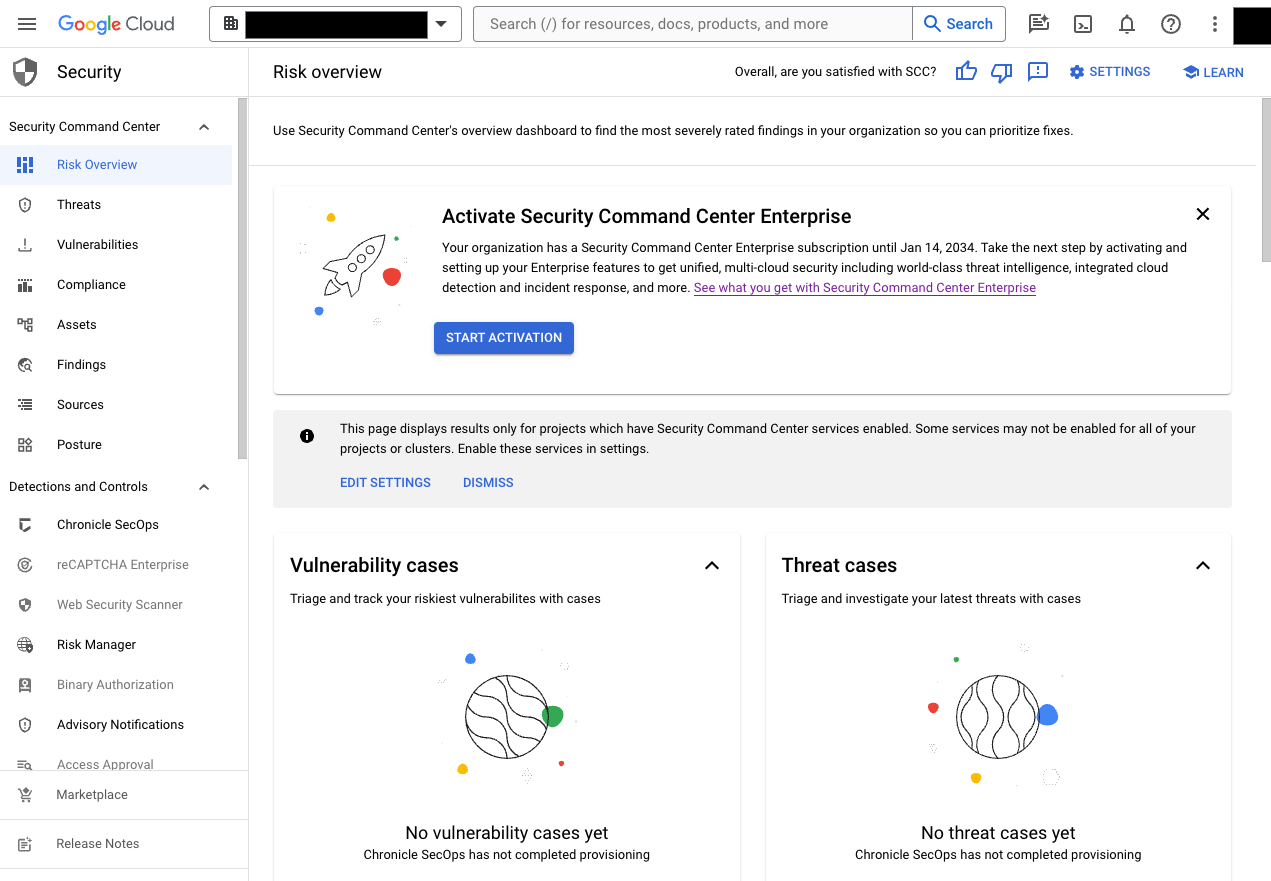

다음 이미지는Google Cloud 콘솔의 Security Command Center 콘텐츠를 보여줍니다.

Security Operations 콘솔 페이지

Security Operations 콘솔 페이지를 사용하면 다음과 같은 작업을 수행할 수 있습니다.

- 다른 클라우드 환경에 연결하여 보안 정보 및 이벤트 관리 (SIEM)의 선별된 탐지를 위한 로그 데이터를 수집합니다.

- 보안 조정, 자동화, 응답(SOAR) 설정 구성

- 인시던트 및 케이스 관리를 위해 사용자 및 그룹 구성

- 발견 항목 그룹화, 티켓 할당, 알림 작업 등을 포함한 케이스 작업 수행

- 플레이북이라고 하는 자동화된 단계 시퀀스를 사용하여 문제를 해결합니다.

- Workdesk를 사용하여 미해결 케이스 및 플레이북에서 대기 중인 작업과 태스크 관리

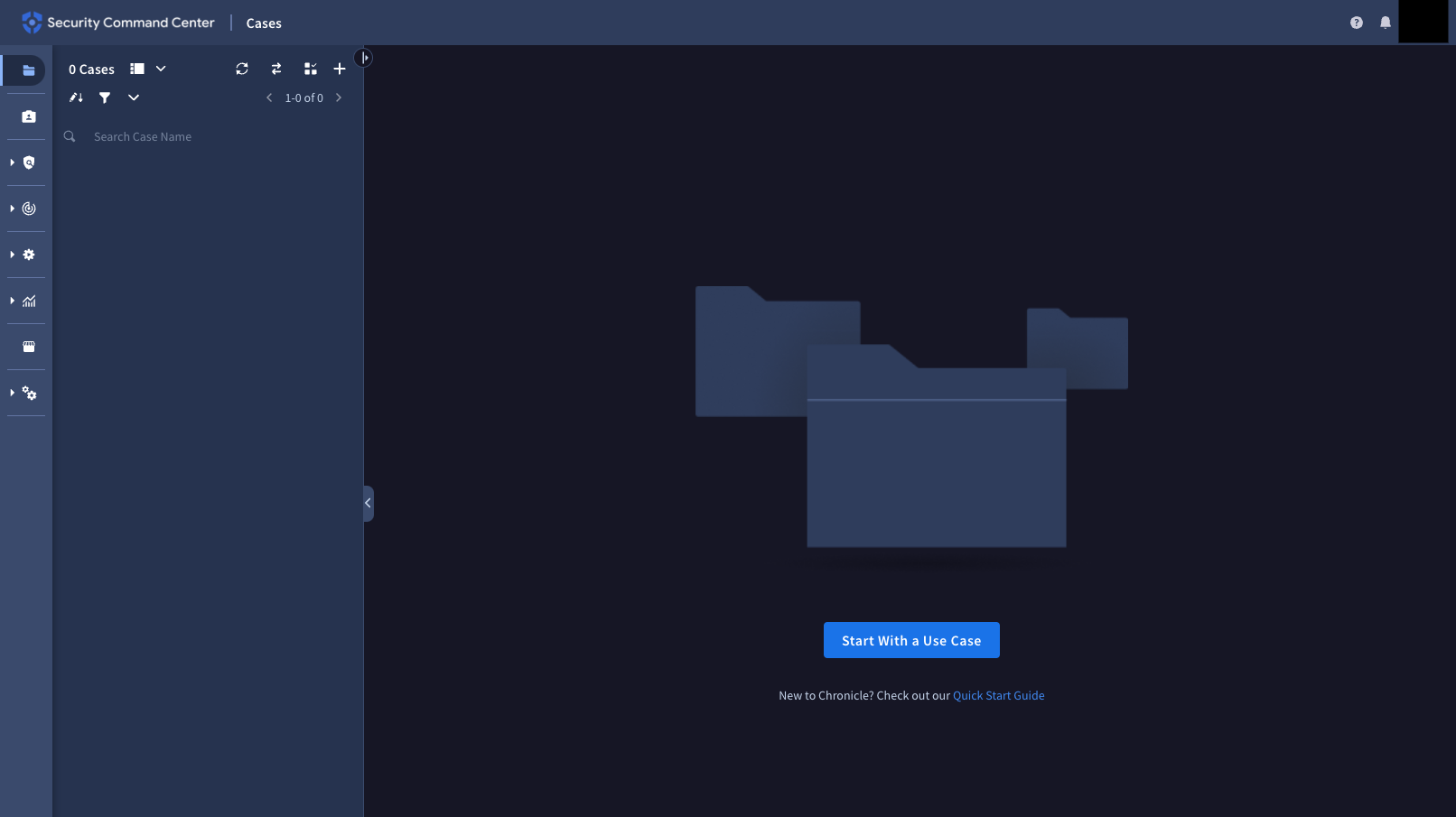

다음 이미지는 Security Operations 콘솔을 보여줍니다.

Security Operations 콘솔 페이지의 URL은 다음 패턴과 유사합니다.

https://CUSTOMER_SUBDOMAIN.backstory.chronicle.security/cases

여기에서 CUSTOMER_SUBDOMAIN은 고객별 식별자입니다.