Halaman ini memberikan ringkasan navigasi Security Command Center Enterprise dan apa yang dapat Anda lakukan dengan halaman tingkat teratas Security Command Center. Jika Anda menggunakan Security Command Center Standar atau Premium, lihat Menggunakan Security Command Center Standar atau Premium di konsol Google Cloud .

Jika Security Command Center tidak aktif, Anda akan diundang untuk mengaktifkannya. Untuk mengetahui informasi selengkapnya tentang cara mengaktifkan Security Command Center Enterprise, lihat Mengaktifkan paket Security Command Center Enterprise.

Izin IAM yang diperlukan

Untuk menggunakan Security Command Center dengan semua tingkat layanan, Anda harus memiliki peran Identity and Access Management (IAM) yang berisi izin yang sesuai:

- Security Center Admin Viewer (

roles/securitycenter.adminViewer) memungkinkan Anda melihat Security Command Center. - Security Center Admin Editor (

roles/securitycenter.adminEditor) memungkinkan Anda melihat Security Command Center dan melakukan perubahan. - Pelihat Layanan Chronicle (

roles/chroniclesm.viewer) memungkinkan Anda melihat instance Google SecOps terkait.

Jika kebijakan organisasi Anda ditetapkan untuk membatasi identitas menurut domain, Anda harus login ke konsol Google Cloud menggunakan akun yang berada di domain yang diizinkan.

Peran IAM untuk Security Command Center dapat diberikan di tingkat organisasi, folder, atau project. Kemampuan Anda untuk melihat, mengedit, membuat, atau memperbarui temuan, aset, dan sumber keamanan bergantung pada tingkat akses yang diberikan kepada Anda. Untuk mempelajari lebih lanjut peran Security Command Center, lihat Kontrol akses.

Anda juga memerlukan salah satu peran IAM berikut:

- Chronicle SOAR Admin (

roles/chronicle.soarAdmin) - Pengelola Ancaman Chronicle SOAR (

roles/chronicle.soarThreatManager) - Chronicle SOAR Vulnerability Manager

(

roles/chronicle.soarVulnerabilityManager)

Untuk mengaktifkan akses ke fitur terkait SOAR, Anda juga harus memetakan peran Identity and Access Management ini ke peran SOC, Grup izin, dan Lingkungan di halaman Setelan > Setelan SOAR. Untuk mengetahui informasi selengkapnya, lihat Memetakan dan memberikan otorisasi kepada pengguna menggunakan IAM.

Mengakses Security Command Center di konsol Google Cloud

Anda dapat mengakses konten Security Command Center di konsol Google Cloud dari halaman Ringkasan Risiko.

Buka Security Command Center:

Pilih organisasi tempat Anda mengaktifkan Security Command Center Enterprise.

Jika Security Command Center aktif di organisasi atau project yang Anda pilih, halaman Ringkasan risiko akan ditampilkan dengan ringkasan.

Fitur dan navigasi Security Command Center

Berikut ini deskripsi navigasi di Security Command Center Enterprise. Jika Anda menggunakan Security Command Center Standar atau Premium, lihat Menggunakan Security Command Center Standar atau Premium di konsol Google Cloud .

Tugas yang dapat Anda lakukan bergantung pada tingkat layanan Security Command Center, layanan yang diaktifkan, dan izin dalam peran IAM yang telah diberikan kepada Anda.

Navigasi kiri Security Command Center Enterprise menyertakan link ke halaman di tenant Google Security Operations yang dikonfigurasi selama aktivasi Security Command Center Enterprise.

Selain itu, tenant Google Security Operations yang dikonfigurasi selama aktivasi Security Command Center Enterprise mencakup link ke sebagian kecil halaman konsol. Google Cloud

Untuk melihat fitur Google Security Operations yang tersedia dengan Security Command Center Enterprise, lihat Paket layanan Security Command Center. Klik link untuk melihat penjelasan halaman.

| Bagian navigasi konsolGoogle Cloud | Link |

|---|---|

| Risiko | |

| Investigasi | |

| Deteksi | |

| Respons | |

| Dasbor | |

| Setelan |

Halaman ringkasan risiko

Halaman Ringkasan risiko memberikan tampilan cepat tentang ancaman baru dan jumlah total kerentanan aktif di lingkunganGoogle Cloud Anda dari semua layanan bawaan dan terintegrasi.

Halaman Ringkasan risiko berfungsi sebagai dasbor keamanan kontak pertama Anda, yang menyoroti risiko prioritas tinggi di lingkungan cloud Anda. Anda dapat melihat detail tentang masing-masing area investigasi di Ringkasan dengan memilih salah satu tampilan berikut:

Semua risiko: menampilkan semua data.

Kerentanan CVE: menampilkan kerentanan dan informasi CVE terkait.

Data: menampilkan informasi tentang postur keamanan data Anda (Pratinjau).

Kode: menampilkan temuan keamanan terkait kode.

AI Security: menampilkan temuan terkait AI dan data postur keamanan.

Halaman masalah

Masalah adalah risiko keamanan paling penting yang ditemukan Security Command Center Enterprise di lingkungan cloud Anda, sehingga memberi Anda kesempatan untuk merespons kerentanan dan ancaman dengan cepat. Security Command Center menemukan masalah melalui tim merah virtual dan deteksi berbasis aturan. Untuk mengetahui informasi tentang cara menyelidiki masalah, lihat Ringkasan masalah.

Halaman Temuan

Di halaman Temuan, Anda dapat membuat kueri, meninjau, menonaktifkan, dan menandai temuan Security Command Center, yaitu catatan yang dibuat oleh layanan Security Command Center saat mendeteksi masalah keamanan di lingkungan Anda. Untuk mengetahui informasi selengkapnya tentang cara menangani temuan di halaman Temuan, lihat Meninjau dan mengelola temuan.

Halaman Aset

Halaman Aset menyediakan tampilan mendetail untuk semua Google Cloud resource, yang juga disebut aset, di project atau organisasi Anda.

Untuk mengetahui informasi selengkapnya tentang cara menggunakan aset di halaman Aset, lihat Menggunakan resource di konsol.

Halaman kepatuhan

Secara default, saat Anda mengaktifkan Security Command Center, halaman Kepatuhan akan menampilkan tab Monitor. Tab ini menampilkan semua framework peraturan yang didukung Security Command Center menggunakan Security Health Analytics dan persentase kontrol tolok ukur yang lulus.

Tab Monitor memungkinkan Anda melihat setiap kerangka kerja peraturan dan memberikan detail tambahan tentang kontrol peraturan yang diperiksa Security Health Analytics, jumlah pelanggaran yang terdeteksi untuk setiap kontrol, dan opsi untuk mengekspor laporan kepatuhan untuk kerangka kerja peraturan tersebut.

Pemindai kerentanan Security Health Analytics memantau pelanggaran kontrol kepatuhan umum berdasarkan pemetaan upaya terbaik yang disediakan oleh Google. Laporan kepatuhan Security Health Analytics bukan pengganti audit kepatuhan, tetapi dapat membantu Anda mempertahankan status kepatuhan dan mendeteksi pelanggaran sejak dini.

Saat Anda mengaktifkan Compliance Manager (Pratinjau) untuk Security Command Center Enterprise, halaman Compliance menampilkan tab tambahan berikut: Konfigurasi (Pratinjau), Pantau (Pratinjau), dan Audit (Pratinjau). Dengan tab ini, Anda dapat membuat dan menerapkan kontrol dan framework cloud, memantau lingkungan, dan menyelesaikan audit.

Untuk mengetahui informasi selengkapnya tentang cara Security Command Center mendukung pengelolaan kepatuhan jika Compliance Manager tidak diaktifkan, lihat Mengelola kepatuhan.

Halaman pengelolaan postur

Di halaman Postur, Anda dapat melihat detail tentang postur keamanan yang Anda buat di organisasi dan menerapkan postur ke organisasi, folder, atau project. Anda juga dapat melihat template postur tubuh standar yang tersedia.

Penelusuran SIEM

Halaman konsol Security Operations ini memungkinkan Anda menemukan peristiwa dan pemberitahuan Unified Data Model (UDM) dalam instance Google Security Operations Anda. Untuk mengetahui informasi selengkapnya, lihat Penelusuran SIEM dalam dokumentasi Google Security Operations.

Penelusuran SOAR

Halaman konsol Security Operations ini memungkinkan Anda menemukan kasus atau entitas tertentu yang diindeks oleh Google Security Operations SOAR. Untuk mengetahui informasi selengkapnya, lihat Bekerja dengan halaman Penelusuran di SOAR dalam dokumentasi Google Security Operations.

Aturan & Deteksi

Halaman konsol Operasi Keamanan ini memungkinkan Anda mengaktifkan deteksi yang dikurasi dan membuat aturan kustom untuk mengidentifikasi pola dalam data yang dikumpulkan menggunakan mekanisme pengumpulan data log konsol Operasi Keamanan. Untuk mengetahui informasi tentang deteksi yang dikurasi yang tersedia dengan Security Command Center Enterprise, lihat Menyelidiki ancaman dengan deteksi yang dikurasi.

Pemberitahuan & IOC

Halaman konsol Operasi Keamanan ini memungkinkan Anda melihat pemberitahuan yang dibuat oleh deteksi yang dikurasi dan aturan kustom. Untuk mengetahui informasi tentang menyelidiki pemberitahuan, lihat hal berikut dalam dokumentasi Google Security Operations:

- Menyelidiki pemberitahuan GCTI yang dihasilkan oleh deteksi pilihan.

- Menyelidiki pemberitahuan.

Playbook

Halaman konsol Operasi Keamanan ini memungkinkan Anda mengelola playbook yang disertakan dalam kasus penggunaan SCC Enterprise - Cloud Orchestration and Remediation.

Untuk mengetahui informasi tentang integrasi yang tersedia dalam kasus penggunaan ini, lihat Tingkat layanan Security Command Center.

Untuk mengetahui informasi tentang playbook yang tersedia, lihat Memperbarui kasus penggunaan Enterprise.

Untuk mengetahui informasi tentang cara menggunakan halaman Playbook di konsol Security Operations, lihat bagian Apa yang ada di halaman Playbook? dalam dokumentasi Google Security Operations.

Halaman sumber

Halaman Sumber berisi kartu yang memberikan ringkasan aset dan temuan dari sumber keamanan yang telah Anda aktifkan. Kartu untuk setiap sumber keamanan menampilkan beberapa temuan dari sumber tersebut. Anda dapat mengklik nama kategori temuan untuk melihat semua temuan dalam kategori tersebut.

Dasbor SIEM

Halaman konsol Security Operations ini memungkinkan Anda melihat dasbor SIEM Google Security Operations untuk menganalisis pemberitahuan yang dibuat oleh aturan Google Security Operations dan data yang dikumpulkan menggunakan kemampuan pengumpulan data log konsol Security Operations.

Untuk mengetahui informasi selengkapnya tentang cara menggunakan dasbor SIEM, lihat Ringkasan dasbor dalam dokumentasi Google Security Operations.

Dasbor SOAR

Halaman konsol Security Operations ini memungkinkan Anda melihat dan membuat dasbor menggunakan data SOAR yang dapat digunakan untuk menganalisis respons dan kasus. Untuk mengetahui informasi selengkapnya tentang cara menggunakan dasbor SOAR, lihat Ringkasan Dasbor SOAR dalam dokumentasi Google Security Operations.

Laporan SOAR

Halaman konsol Operasi Keamanan ini memungkinkan Anda melihat laporan terhadap data SOAR. Untuk mengetahui informasi selengkapnya tentang cara menggunakan laporan SOAR, lihat Memahami Laporan SOAR dalam dokumentasi Google Security Operations.

Setelan SCC

Memungkinkan Anda mengonfigurasi Security Command Center, termasuk yang berikut:

- Layanan Security Command Center tambahan

- Konektor multi-cloud

- Set resource bernilai tinggi

- Aturan penonaktifan temuan

- Ekspor data berkelanjutan

Panduan penyiapan SCC

Memungkinkan Anda mengaktifkan Security Command Center Enterprise dan mengonfigurasi layanan tambahan. Untuk mengetahui informasi selengkapnya, lihat Mengaktifkan tingkat Enterprise.

Setelan SIEM

Halaman konsol Security Operations ini memungkinkan Anda mengubah konfigurasi untuk fitur yang terkait dengan SIEM Google Security Operations. Untuk mengetahui informasi tentang cara menggunakan fitur ini, lihat dokumentasi Google Security Operations.

Setelan SOAR

Halaman konsol Security Operations ini memungkinkan Anda mengubah konfigurasi untuk fitur yang terkait dengan SOAR Google Security Operations. Untuk mengetahui informasi tentang cara menggunakan fitur ini, lihat dokumentasi Google Security Operations.

Perbedaan antara halaman Security Command Center Enterprise

Paket Security Command Center Enterprise mencakup fitur yang tersedia di halaman konsol dan halaman konsol Security Operations. Google Cloud

Anda login ke konsol Google Cloud dan membuka halaman konsol Operasi Keamanan dari navigasi konsol Google Cloud . Bagian ini menjelaskan tugas yang dapat Anda lakukan di setiap bagian.

Halaman konsol Google Cloud

Halaman konsol Google Cloud memungkinkan Anda melakukan tugas seperti berikut:

- Aktifkan Security Command Center.

- Siapkan izin Identity and Access Management (IAM) untuk semua pengguna Security Command Center.

- Hubungkan ke lingkungan cloud lain untuk mengumpulkan data resource dan konfigurasi.

- Menangani dan mengekspor temuan.

- Menilai risiko dengan skor eksposur serangan.

- Tangani masalah, risiko keamanan paling penting yang ditemukan Security Command Center Enterprise di lingkungan cloud Anda.

- Mengidentifikasi data sensitivitas tinggi dengan Sensitive Data Protection.

- Menyelidiki dan memperbaiki temuan individual untuk Google CloudAnda.

- Konfigurasi Security Health Analytics, Web Security Scanner, dan layanan terintegrasi lainnya Google Cloud.

- Mengelola postur keamanan.

- Mengonfigurasi kontrol dan framework cloud.

- Mengelola postur keamanan data.

- Menilai dan melaporkan kepatuhan Anda terhadap standar atau tolok ukur keamanan umum.

- Melihat dan menelusuri aset Google Cloud Anda.

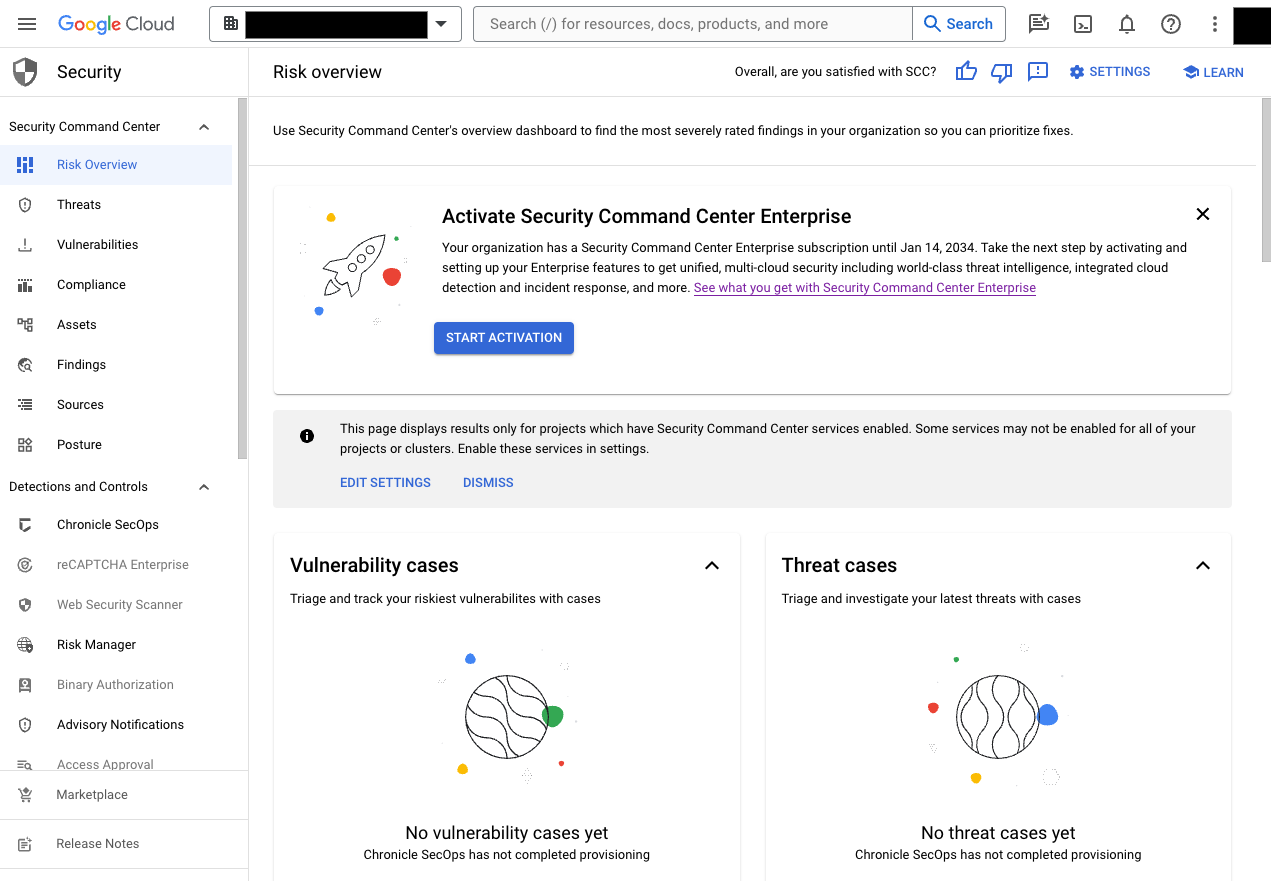

Gambar berikut menampilkan konten Security Command Center di konsolGoogle Cloud .

Halaman konsol Operasi Keamanan

Halaman konsol Operasi Keamanan memungkinkan Anda melakukan tugas seperti berikut:

- Menghubungkan ke lingkungan cloud lain untuk mengumpulkan data log untuk deteksi yang dikurasi dalam informasi keamanan dan manajemen peristiwa (SIEM).

- Konfigurasi setelan orkestrasi, otomatisasi, dan respons keamanan (SOAR).

- Konfigurasi pengguna dan grup untuk manajemen insiden dan kasus.

- Bekerja dengan kasus, yang mencakup pengelompokan temuan, penetapan tiket, dan penggunaan pemberitahuan.

- Gunakan urutan langkah otomatis yang dikenal sebagai playbook untuk memperbaiki masalah.

- Gunakan Workdesk untuk mengelola tindakan dan tugas yang menunggu Anda dari kasus dan playbook yang terbuka.

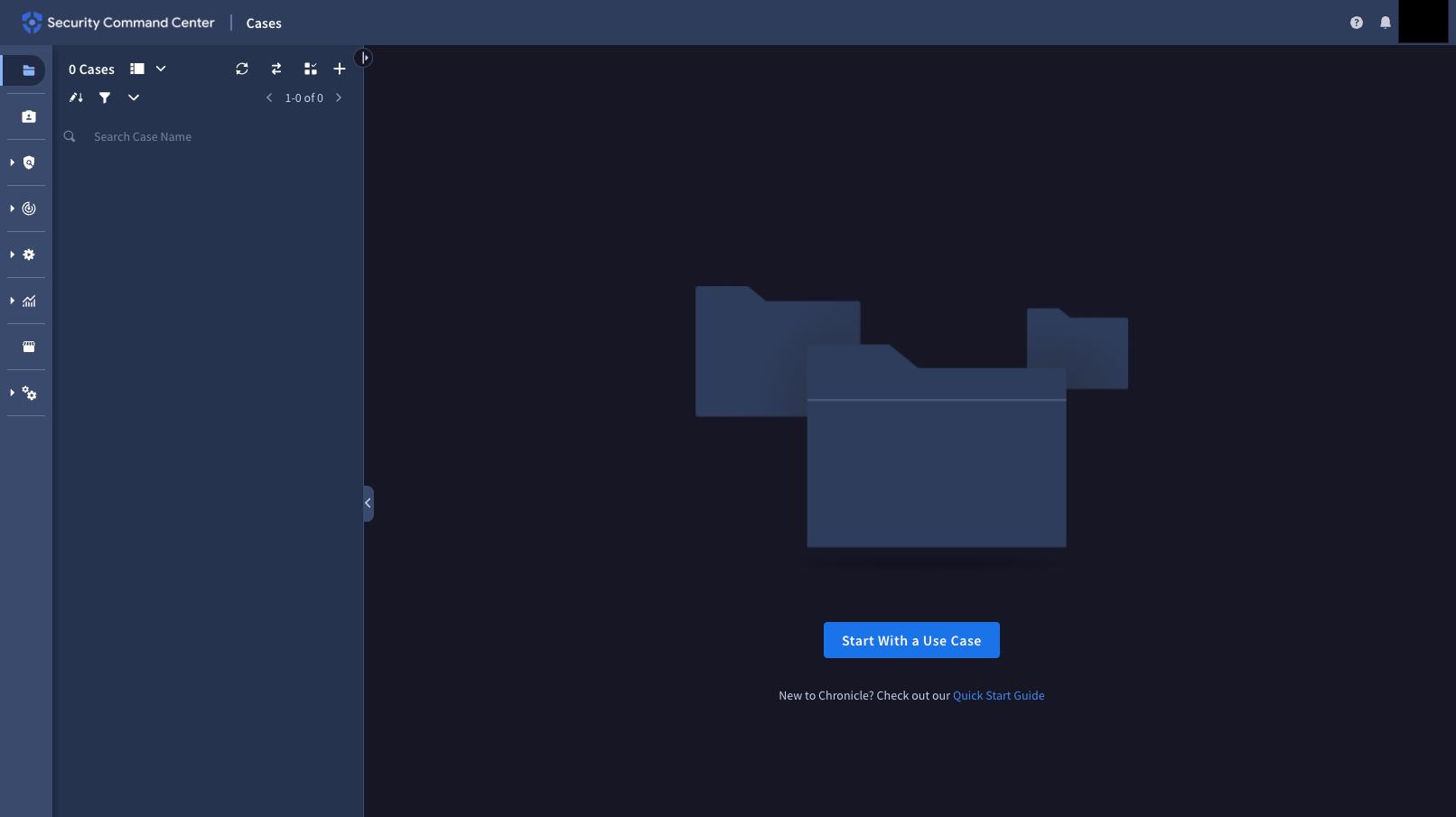

Gambar berikut menunjukkan konsol Operasi Keamanan.

Halaman konsol Security Operations memiliki URL yang mirip dengan pola berikut.

https://CUSTOMER_SUBDOMAIN.backstory.chronicle.security/cases

Dengan CUSTOMER_SUBDOMAIN sebagai ID khusus pelanggan Anda.