Sie können sich mit demselben Nutzernamen und denselben Anmeldedaten in beiden Konsolen anmelden.

Google Cloud console

In der Google Cloud -Konsole können Sie unter anderem folgende Aufgaben ausführen:

- Aktivieren Sie Security Command Center.

- Richten Sie IAM-Berechtigungen (Identity and Access Management) für alle Security Command Center-Nutzer ein.

- Konfigurieren Sie die AWS-Verbindung für die Sicherheitslückenverwaltung.

- Ergebnisse bearbeiten und exportieren

- Sicherheitsstatus verwalten

- Risiken mit Angriffsbewertungen bewerten

- Mit dem Schutz sensibler Daten können Sie Daten mit hoher Sensibilität identifizieren.

- Einzelne Ergebnisse direkt erkennen und beheben

- Security Health Analytics, Web Security Scanner und andere Google Cloud integrierte Dienste konfigurieren.

- Die Einhaltung gängiger Sicherheitsstandards oder ‑benchmarks bewerten und entsprechende Berichte erstellen

- Google Cloud Assets ansehen und suchen

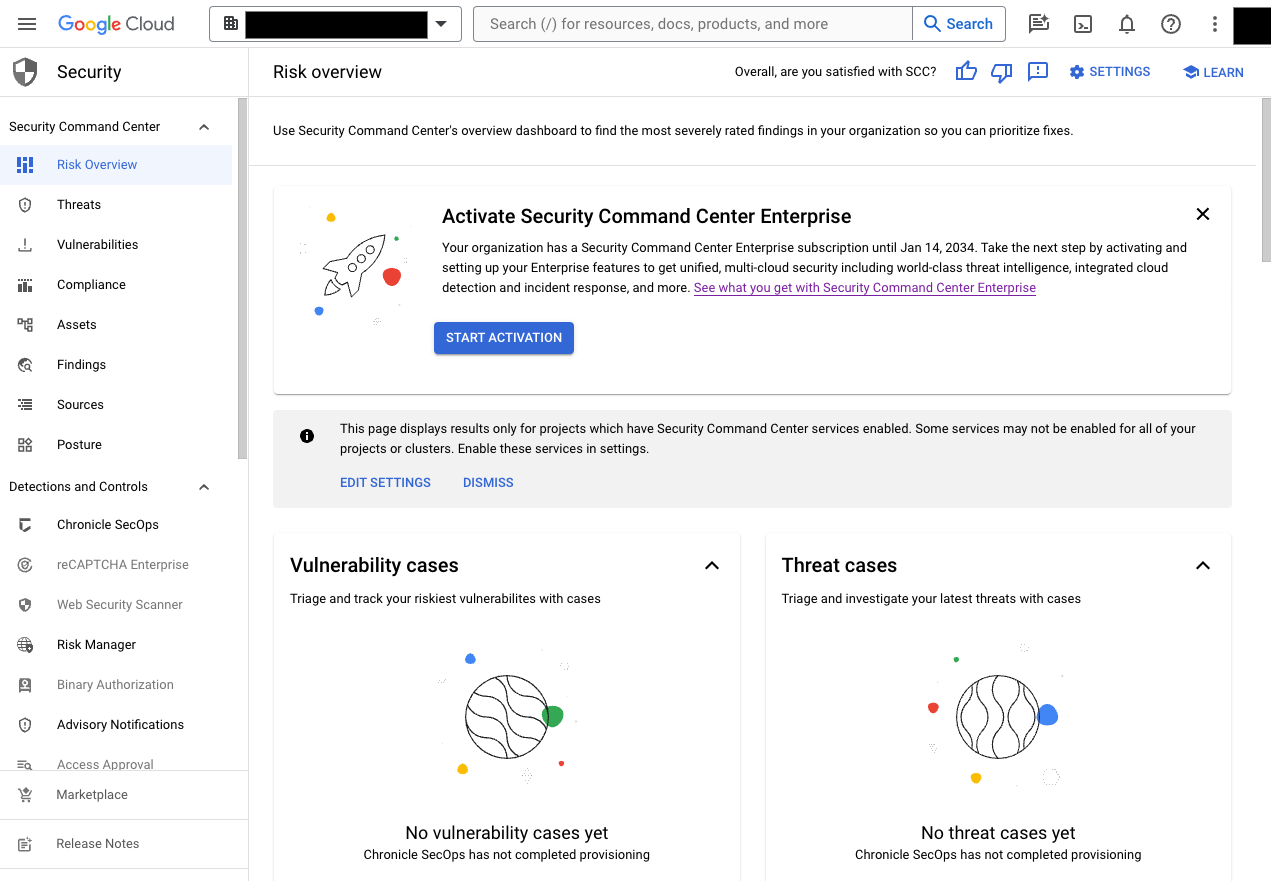

Sie können über die Seite Risikoübersicht in der Google Cloud Console auf die Inhalte des Security Command Centers zugreifen.

Die folgende Abbildung zeigt die Inhalte des Security Command Center in derGoogle Cloud Console.

Security Operations Console

In der Security Operations Console können Sie unter anderem folgende Aufgaben ausführen:

- Konfigurieren Sie die AWS-Verbindung für die Bedrohungserkennung.

- Nutzer und Gruppen für das Vorfallsmanagement konfigurieren

- Konfigurieren Sie die Einstellungen für die Sicherheitsorchestrierung, Automatisierung und Reaktion (Security Orchestration, Automation and Response, SOAR).

- Konfigurieren Sie die Datenaufnahme in das SIEM (Security Information and Event Management).

- Prüfen und beheben Sie einzelne Ergebnisse für Ihre Google Cloud Organisation und Ihre AWS-Umgebung.

- Mit Supportanfragen arbeiten, z. B. Ergebnisse gruppieren, Tickets zuweisen und Benachrichtigungen bearbeiten

- Verwenden Sie eine automatisierte Abfolge von Schritten, die als Playbooks bezeichnet werden, um Probleme zu beheben.

- Mit Workdesk kannst du Aktionen und Aufgaben verwalten, die auf dich warten, weil offene Anfragen und Playbooks vorliegen.

Sie können über https://customer_subdomain.backstory.chronicle.security auf die Security Operations Console zugreifen. customer_subdomain ist Ihre kundenspezifische Kennung. Sie können Ihre URL mit einer der folgenden Methoden ermitteln:

Im Google Cloud Einrichtungsleitfaden in der Console werden Sie in Schritt 4 bis 6 zur Security Operations Console weitergeleitet. So rufen Sie die Einrichtungsanleitung auf:

Rufen Sie den Einrichtungsleitfaden für das Security Command Center auf.

Wählen Sie die Organisation aus, in der Security Command Center aktiviert ist.

Klicken Sie in einem der folgenden Schritte auf den Link:

- Schritt 4: Nutzer und Gruppen einrichten

- Schritt 5: Integrationen konfigurieren

- Schritt 6: Logaufnahme konfigurieren

Klicken Sie in der Google Cloud Console auf einen der Falllinks. So greifen Sie auf einen Falllink zu:

Rufen Sie die Seite Sicherheitslücken nach Fall auf.

Wählen Sie die Organisation aus, in der Security Command Center aktiviert ist.

Klicken Sie in der Tabelle Sicherheitslücken in der Spalte Fall-ID auf einen beliebigen Link.

Klicken Sie in der Google Cloud Console auf den Link auf der Seite Google Security Operations Administration settings (Google-Sicherheitseinstellungen für die Betriebsverwaltung). Für diese Methode müssen Sie das Verwaltungsprojekt kennen, mit dem Security Command Center Enterprise für Ihre Organisation aktiviert wurde.

Rufen Sie die Seite Google SecOps auf.

Wählen Sie das Verwaltungsprojekt Ihrer Organisation aus.

Klicken Sie auf Zu Google Security Operations.

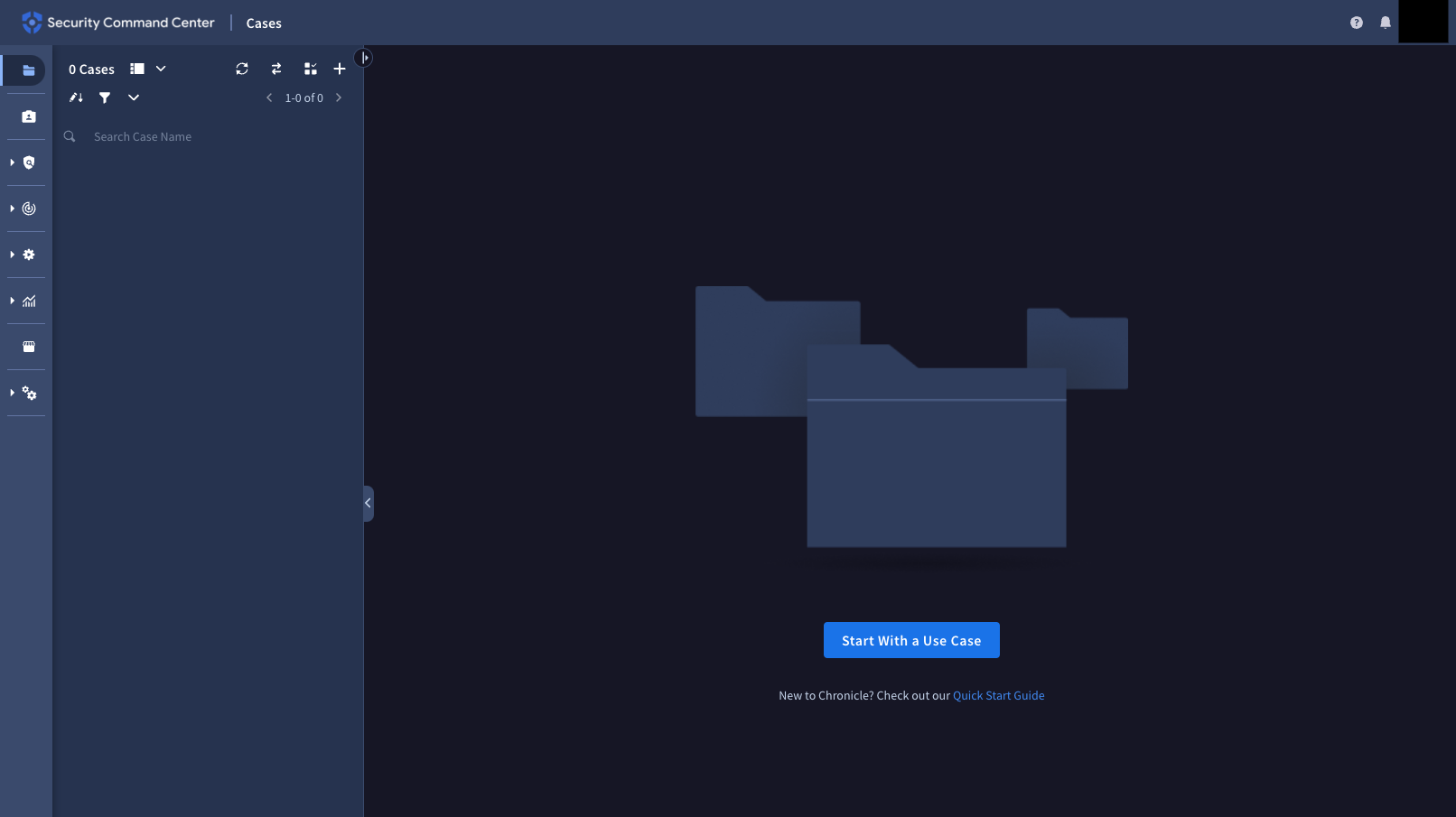

Die folgende Abbildung zeigt die Security Operations Console.

Dashboard zur Verwaltung von Sicherheitslücken

Die Dashboards in der Security Operations Console bieten einen schnellen Überblick über Sicherheitsstatusfälle und Sicherheitslücken in Ihren Cloud-Umgebungen.

Mit dem Dashboard zur Sicherheitsrisikoverwaltung in der Security Operations Console können Sie CVE-Sicherheitslücken untersuchen, die in Ihren Google Cloud - und AWS-Umgebungen erkannt wurden.

Rufen Sie das Dashboard auf der Seite Ergebnisse auf.

https://CUSTOMER_SUBDOMAIN.backstory.chronicle.security/security-command-center/overview/cve-vulnerabilities

Ersetzen Sie CUSTOMER_SUBDOMAIN durch Ihre kundenspezifische Kennung.

Wenn die Seite nicht angezeigt wird, wählen Sie im Navigationsmenü Risiko > Übersicht und dann Sicherheitslücken aus.

In jedem Bericht können Sie mithilfe von Filtern Daten für alle oder einen Teil der Cloud-Anbieter anzeigen. Das Dashboard enthält die folgenden Berichte:

Unter Häufigste Sicherheitslücken und Exploits werden Sicherheitslückenergebnisse nach Ausnutzbarkeit und Auswirkungen gruppiert.

Folgende Werte sind für Exploitability möglich:

WIDE: Ein Exploit für die Sicherheitslücke wurde gemeldet oder es wurde bestätigt, dass er weit verbreitet ist.CONFIRMED: Es wurden nur wenige gemeldete oder bestätigte Ausnutzungsaktivitäten für die Sicherheitslücke gemeldet.AVAILABLE: Für diese Sicherheitslücke ist ein Exploit öffentlich verfügbar.ANTICIPATED: Die Sicherheitslücke wurde noch nicht ausgenutzt, hat aber ein hohes Ausnutzungspotenzial.NO_KNOWN: Es gibt keine bekannten Ausnutzungsaktivitäten für die Sicherheitslücke.

Dies sind die ExploitationActivity-Werte, die von der

organizations.sources.findingsAPI für eine CVE zurückgegeben werden.Die möglichen Werte für Auswirkung sind ein Maß für die Verfügbarkeit eines potenziellen Exploits:

LOW: Ein Exploit hätte nur geringe bis gar keine Auswirkungen auf die Sicherheit.MEDIUM: Ein Exploit würde es Angreifern ermöglichen, Aktivitäten auszuführen oder eine direkte Auswirkung zu haben, erfordert aber zusätzliche Schritte.HIGH: Ein Exploit würde es Angreifern ermöglichen, erhebliche direkte Auswirkungen zu erzielen, ohne größere Risikofaktoren überwinden zu müssen.CRITICAL: Ein Exploit würde die Sicherheit der betroffenen Systeme grundlegend untergraben und es Angreifern ermöglichen, mit minimalem Aufwand und mit wenig bis gar keinen mildernden Faktoren, die überwunden werden müssen, erhebliche Angriffe durchzuführen.

Das sind die RiskRating, die von der

organizations.sources.findingsAPI für eine CVE zurückgegeben werden.Klicken Sie auf eine Zelle in der Heatmap, um die zugehörigen Sicherheitslücken anhand der von Ihnen ausgewählten Kriterien zu filtern.

In der Spalte Ressourcen sehen Sie die Anzahl der eindeutigen Ressourcen-IDs, die erkannt wurden. In der Spalte Ergebnisse sehen Sie die Gesamtzahl der Ergebnisse, die in allen Ressourcen gefunden wurden. Jede Ressource kann mehrere Ergebnisse haben. Klicken Sie auf den Wert in der Spalte Ergebnisse, um detaillierte Informationen zu diesen Ergebnissen aufzurufen.

Unter Häufigste kritische ausnutzbare Sicherheitslücken werden CVE-Sicherheitslücken und die Anzahl der eindeutigen Ressourcen-IDs angezeigt, bei denen die Sicherheitslücke erkannt wurde.

Maximieren Sie die Zeile für eine einzelne CVE-ID, um eine Liste der zugehörigen Ergebnisse und die Anzahl der Ressourcen aufzurufen, in denen die Ergebnisse gefunden wurden. Bei einer einzelnen Ressource können mehrere Probleme festgestellt werden. Die Summe aller Ressourcenzahlen für die zugehörigen Ergebnisse kann höher sein als die Anzahl der eindeutigen Ressourcen-IDs für die CVE-ID.

Auf der Seite Neueste Compute-Sicherheitslücken mit bekannten Exploits finden Sie CVE-Sicherheitslücken im Zusammenhang mit Software auf Compute-Instanzen mit bekannten Exploits. Die Ergebnisse in diesem Bericht haben die Kategorien

OS_VULNERABILITYundSOFTWARE_VULNERABILITY. Die Tabelle enthält die folgenden Informationen:Datum der Veröffentlichung des Exploits und Datum der Erstveröffentlichung: Datum, an dem der Exploit veröffentlicht und wann er zum ersten Mal verfügbar oder bestätigt wurde.

Gefährliche Ressourcen: Die Anzahl der erkannten Ressourcen, die auch in der Konfiguration des Ressourcenwerts der Risiko-Engine konfiguriert sind. Die Anzahl umfasst alle mit einer beliebigen Ressourcenwertkonfiguration: hoch, mittel oder niedrig.

Angriffsbewertung: Wird ausgefüllt, wenn die Risiko-Engine einen Wert berechnet hat. Klicken Sie auf den Wert, um Details zur Bewertung aufzurufen.

Virtuelle Maschine: Die Kennung der VM-Instanz. Klicken Sie auf den Wert, um Details zur Ressource in der jeweiligen Cloud-Umgebung aufzurufen.

Bereits beobachtet und Ausnutzbarkeit: Gibt an, ob ein Exploit bereits beobachtet wurde, und gibt Aufschluss über die Ausnutzungsaktivitäten.

Unter Container mit ausnutzbaren Sicherheitslücken werden Container mit ausnutzbaren CVE-Sicherheitslücken angezeigt, bei denen die Ausnutzungsaktivität der Sicherheitslücke

available,confirmedoderwideist und die Risikobewertungcriticalbeträgt. Diese Bewertung basiert auf der Einschätzung der Google Threat Intelligence.Der Bericht enthält Details zu jedem Container und ist nach dem Wert für die Angriffsgefährdung sortiert. Container mit der größten Anzahl betroffener Ressourcen werden oben angezeigt.

Container: Der Containername und die Cloud-Umgebung, in der der Container ausgeführt wird.

Container-Image: Der Name des Images, das zum Bereitstellen des Containers verwendet wurde.

Ergebnis: Die CVE-ID und ein Link zu den Ergebnisdetails.

Ressourcenlink: Für einen Container, der in Google Cloudausgeführt wird, gibt es einen Link, über den weitere Details zur Ressource angezeigt werden. Wenn ein Container in einer anderen Cloud-Umgebung ausgeführt wird, enthält er einen Link zur anderen Cloud-Umgebung mit weiteren Informationen, sofern ein direkter Link erstellt werden kann.

AES-Bewertung: Die Angriffsbewertung. Klicken Sie auf die Bewertung, um den Angriffspfad aufzurufen.