本页面简要介绍了 Security Command Center Enterprise 导航菜单,以及可通过 Security Command Center 顶级页面执行的操作。如果您使用的是 Security Command Center 标准版或高级版,请参阅在 Google Cloud 控制台中使用 Security Command Center 标准版或高级版。

如果 Security Command Center 未处于活跃状态,系统会邀请您激活它。如需详细了解如何激活 Security Command Center Enterprise,请参阅激活 Security Command Center Enterprise 层级。

必需的 IAM 权限

如需使用所有服务层级的 Security Command Center,您必须拥有具备适当权限的 Identity and Access Management (IAM) 角色:

- Security Center Admin Viewer (

roles/securitycenter.adminViewer) 可让您查看 Security Command Center。 - Security Center Admin Editor (

roles/securitycenter.adminEditor) 可让您查看 Security Command Center 并进行更改。 - Chronicle Service Viewer (

roles/chroniclesm.viewer) 可让您查看关联的 Google SecOps 实例。

如果您的组织政策设置为按网域限制身份,您必须使用允许的网域中的账号登录 Google Cloud 控制台。

Security Command Center 的 IAM 角色可以在组织、文件夹或项目级层授予。您能否查看、修改、创建或更新发现结果、资产和安全来源,取决于您获授予的访问权限级别。如需详细了解 Security Command Center 角色,请参阅访问权限控制。

您还需要拥有以下任一 IAM 角色:

- Chronicle SOAR Admin (

roles/chronicle.soarAdmin) - Chronicle SOAR Threat Manager (

roles/chronicle.soarThreatManager) - Chronicle SOAR Vulnerability Manager

(

roles/chronicle.soarVulnerabilityManager)

如需启用对 SOAR 相关功能的访问权限,您还必须在设置 > SOAR 设置页面上将这些 Identity and Access Management 角色映射到 SOC 角色、权限组和环境。如需了解详情,请参阅使用 IAM 映射和授权用户。

在 Google Cloud 控制台中访问 Security Command Center

您可以在 Google Cloud 控制台中通过风险概览页面访问 Security Command Center 内容。

进入 Security Command Center:

选择您已在其中激活 Security Command Center Enterprise 的组织。

如果您选择的组织或项目中已激活 Security Command Center,则系统会显示风险概览页面,其中包含相关概览信息。

Security Command Center 功能和导航

下文介绍了 Security Command Center Enterprise 中的导航菜单。如果您使用的是 Security Command Center 标准版或高级版,请参阅在 Google Cloud 控制台中使用 Security Command Center 标准版或高级版。

您可以执行的任务取决于您的 Security Command Center 服务层级、已启用的服务以及您获得的 IAM 角色中的权限。

Security Command Center Enterprise 左侧导航栏包含指向 Google Security Operations 租户中相应页面的链接,该租户是在 Security Command Center Enterprise 激活期间配置的。

此外,在 Security Command Center Enterprise 激活期间配置的 Google Security Operations 租户包含指向部分 Google Cloud 控制台页面的链接。

如需了解 Security Command Center Enterprise 支持哪些 Google Security Operations 功能,请参阅 Security Command Center 服务层级。点击链接即可查看相应页面的说明。

| Google Cloud 控制台导航部分 | 链接 |

|---|---|

| 风险 | |

| 调查 | |

| 检测 | |

| 响应 | |

| 信息中心 | |

| 设置 |

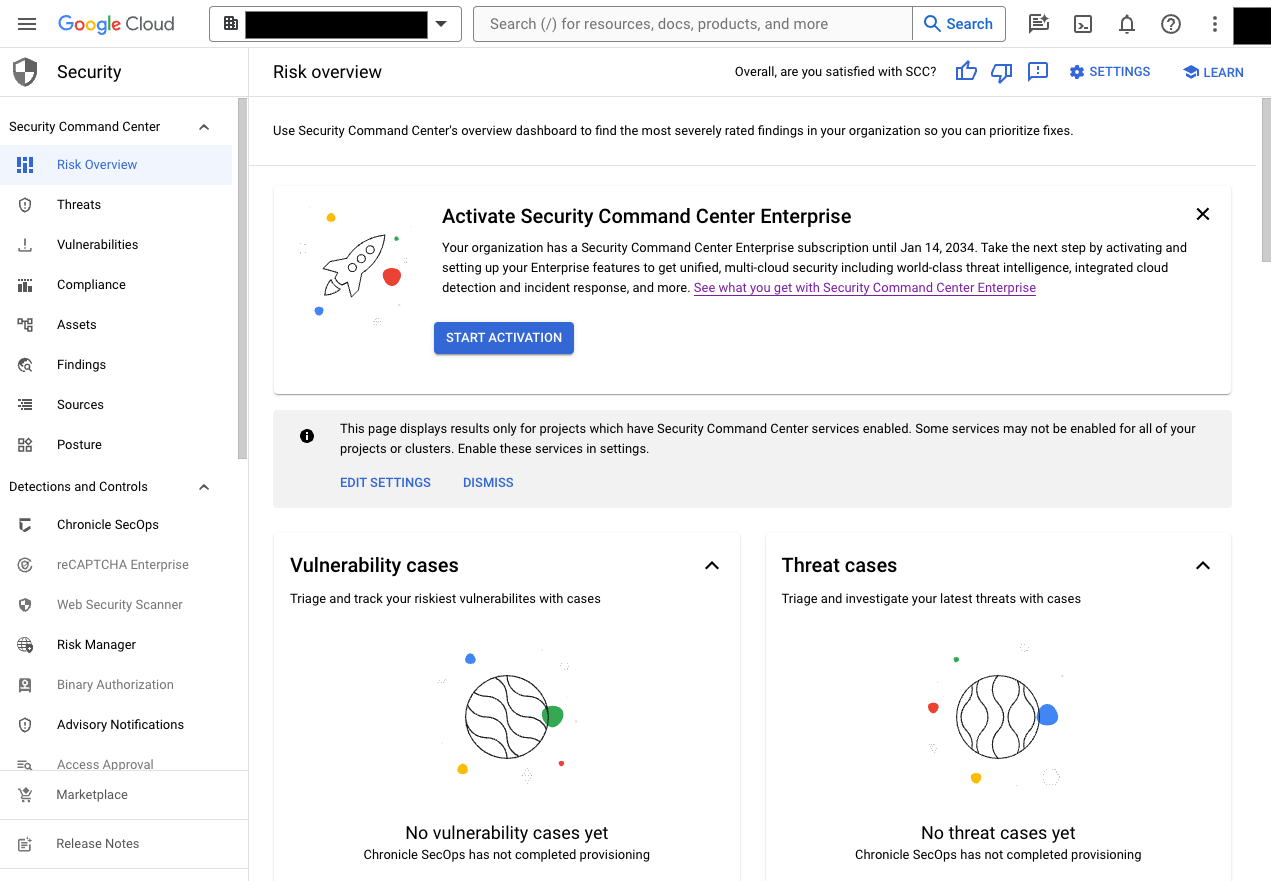

“风险概览”页面

风险概览页面可让您快速查看Google Cloud 环境中来自所有内置服务和集成服务的新威胁和活跃漏洞总数。

风险概览页面是您最初接触到的安全信息中心,突出显示了云环境中高优先级的风险。您可以通过选择以下视图之一,在概览中查看各个调查领域的详细信息:

所有风险:显示所有数据。

CVE 漏洞:显示漏洞及相关的 CVE 信息。

代码:显示与代码相关的安全发现结果。

AI Security:显示与 AI 相关的发现结果和安全状况数据。

“问题”页面

问题是指 Security Command Center Enterprise 在您的云环境中发现的最重要的安全风险,该页面让您有机会对漏洞和威胁做出快速响应。Security Command Center 通过虚拟红队测试和基于规则的检测来发现问题。如需了解如何调查问题,请参阅问题概览。

“发现结果”页面

在发现结果页面上,您可以查询、查看、忽略和标记 Security Command Center 发现结果,即 Security Command Center 服务在您的环境中检测到安全问题时创建的记录。如需详细了解如何在发现结果页面上处理发现结果,请参阅查看和管理发现结果。

“资产”页面

资产页面详细显示您的项目或组织中的所有 Google Cloud 资源(也称为资产)。

如需详细了解如何在资源页面上使用资源,请参阅在控制台中使用资源。

“合规性”页面

默认情况下,当您激活 Security Command Center 时,合规性页面会显示监控标签页。此标签页会显示 Security Command Center 使用 Security Health Analytics 支持的所有监管框架以及通过的基准控制项所占的百分比。

在监控标签页中,您可以查看每个监管框架,并详细了解 Security Health Analytics 检查的监管控制项、在每个控制项中检测到的违规次数,以及用于导出相应监管框架的合规性报告的选项。

Security Health Analytics 漏洞扫描程序会根据 Google 提供的“尽力而为”的映射,监控常见合规性控制项中的违规行为。Security Health Analytics 合规性报告不能替代合规性审核,但可帮助您保持合规性状态并尽早发现违规行为。

为 Security Command Center Enterprise 启用合规管理器(预览版)后,合规性页面会显示以下额外的标签页:配置(预览版)、监控(预览版)和审核(预览版)。通过这些标签页,您可以创建和应用云控制措施和框架、监控环境以及完成审核。

如需详细了解如何在未启用 Compliance Manager 的情况下使用 Security Command Center 进行合规性管理,请参阅管理合规性。

“安全状况管理”页面

在安全状况页面上,您可以查看组织中创建的安全状况的详细信息,并将这些状况应用于组织、文件夹或项目。您还可以查看可用的预定义安全状况模板。

SIEM 搜索

您可以在此安全运维控制台页面中查找 Google Security Operations 实例中的统一数据模型 (UDM) 事件及提醒。如需了解详情,请参阅 Google Security Operations 文档中的 SIEM 搜索。

SOAR 搜索

您可以在此安全运维控制台页面中查找由 Google Security Operations SOAR 编入索引的特定案例或实体。如需了解详情,请参阅 Google Security Operations 文档中的在 SOAR 中使用“搜索”页面。

规则和检测

您可以在此安全运维控制台页面中启用精选检测功能,并创建自定义规则,以识别通过安全运维控制台提供的日志数据收集机制收集的数据中的模式。如需了解 Security Command Center Enterprise 提供的精选检测功能,请参阅使用精选检测功能调查威胁。

提醒和 IOC

您可以在此安全运维控制台页面中查看由精选检测和自定义规则创建的提醒。如需了解如何调查提醒,请参阅 Google Security Operations 文档中的以下内容:

策略方案

您可以在此安全运维控制台页面上管理 SCC Enterprise - 云端编排和修复应用场景中包含的 playbook。

如需了解此应用场景中可用的集成,请参阅 Security Command Center 服务层级。

如需了解可用的 playbook,请参阅更新 Enterprise 应用场景。

如需了解如何使用安全运维控制台的 Playbook 页面,请参阅 Google Security Operations 文档中的“Playbook”页面上显示的内容。

“来源”页面

来源页面包含一些卡片,其中汇总了您已启用的安全来源中的资源和发现结果。每个安全来源的卡片都会显示来自该来源的部分发现结果。您可以点击发现结果类别名称以查看此类别中的所有发现结果。

SIEM 信息中心

您可以在此安全运维控制台页面中查看 Google Security Operations SIEM 信息中心,以分析由 Google Security Operations 规则创建的提醒,以及通过安全运维控制台的日志数据收集功能收集的数据。

如需详细了解如何使用 SIEM 信息中心,请参阅 Google Security Operations 文档中的信息中心概览。

SOAR 信息中心

您可以在此安全运维控制台页面中查看和创建使用 SOAR 数据的信息中心,以通过这些数据分析响应和案例。如需详细了解如何使用 SOAR 信息中心,请参阅 Google Security Operations 文档中的 SOAR 信息中心概览。

SOAR 报告

您可以在此安全运维控制台页面上查看基于 SOAR 数据的报告。如需详细了解如何使用 SOAR 报告,请参阅 Google Security Operations 文档中的了解 SOAR 报告。

SCC 设置

可让您对 Security Command Center 进行以下方面的配置:

SCC 设置指南

可让您激活 Security Command Center Enterprise 并配置其他服务。如需了解详情,请参阅激活 Enterprise 层级。

SIEM 设置

您可以在此安全运维控制台页面中更改与 Google Security Operations SIEM 相关的各项功能的配置。如需了解如何使用这些功能,请参阅 Google Security Operations 文档。

SOAR 设置

您可以在此安全运维控制台页面中更改与 Google Security Operations SOAR 相关的各项功能的配置。如需了解如何使用这些功能,请参阅 Google Security Operations 文档。

Security Command Center 企业方案各页面之间的区别

Security Command Center Enterprise 层级包含 Google Cloud 控制台页面及安全运维控制台页面中提供的功能。

您可以登录 Google Cloud 控制台,然后通过 Google Cloud 控制台导航栏前往安全运维控制台页面。本部分介绍了您可以在每种页面中执行的任务。

Google Cloud 控制台页面

您可以在 Google Cloud 控制台页面中执行以下任务:

- 激活 Security Command Center。

- 为所有 Security Command Center 用户设置 Identity and Access Management (IAM) 权限。

- 连接到其他云环境以收集资源和配置数据。

- 处理和导出发现结果。

- 使用攻击风险得分评估风险。

- 处理问题,即 Security Command Center Enterprise 在您的云环境中发现的最重要的安全风险。

- 使用 Sensitive Data Protection 识别高敏感度数据。

- 针对您的 Google Cloud调查并修正各项发现结果。

- 配置 Security Health Analytics、Web Security Scanner 及其他与 Google Cloud相集成的服务。

- 管理安全状况。

- 配置云控制措施和框架。

- 管理数据安全状况。

- 评估并报告您在常见安全标准或基准方面的合规情况。

- 查看和搜索 Google Cloud 资产。

下图显示了Google Cloud 控制台中的 Security Command Center 内容。

安全运维控制台页面

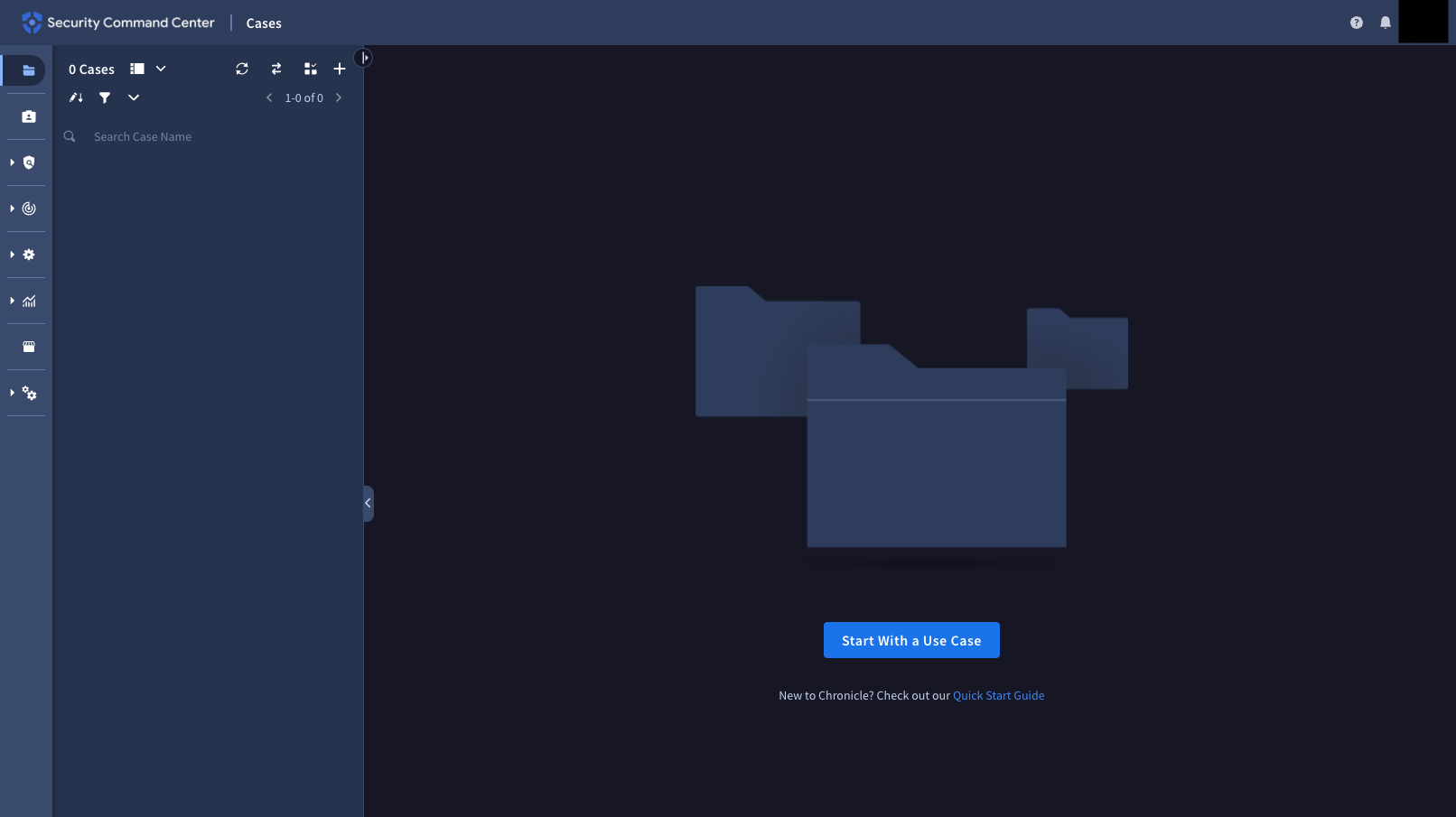

您可以在安全运维控制台页面上执行以下任务:

- 连接到其他云环境,以通过安全信息和事件管理 (SIEM) 中的精选检测收集相关日志数据。

- 配置安全编排、自动化和响应 (SOAR) 设置。

- 为突发事件和案例管理配置用户和群组。

- 处理各项案例,包括对发现结果进行分组、分配工单和处理提醒。

- 使用称为“playbook”的自动化步骤序列来解决问题。

- 使用工作桌来管理待处理的操作和任务(来自待处理案例和 playbook)。

下图显示了安全运维控制台。

安全运维控制台页面的网址格式如下所示。

https://CUSTOMER_SUBDOMAIN.backstory.chronicle.security/cases

其中,CUSTOMER_SUBDOMAIN 是您的客户专用标识符。