Auf dieser Seite erhalten Sie einen Überblick über die Navigation in Security Command Center Enterprise und darüber, was Sie mit den Seiten der obersten Ebene von Security Command Center tun können. Wenn Sie Security Command Center Standard oder Premium verwenden, lesen Sie den Abschnitt Security Command Center Standard oder Premium in der Google Cloud Konsole verwenden.

Wenn Security Command Center nicht aktiv ist, werden Sie aufgefordert, es zu aktivieren. Weitere Informationen zum Aktivieren von Security Command Center Enterprise finden Sie unter Security Command Center Enterprise-Version aktivieren.

Erforderliche IAM-Berechtigungen

Wenn Sie Security Command Center mit allen Service-Tiers verwenden möchten, benötigen Sie eine IAM-Rolle (Identity and Access Management) mit den entsprechenden Berechtigungen:

- Mit der Rolle Sicherheitscenter-Admin-Betrachter (

roles/securitycenter.adminViewer) können Sie das Security Command Center aufrufen. - Mit der Rolle Sicherheitscenter-Admin-Bearbeiter (

roles/securitycenter.adminEditor) können Sie Security Command Center aufrufen und Änderungen vornehmen. - Mit dem Betrachter von Chronicle-Dienst (

roles/chroniclesm.viewer) können Sie die zugehörige Google SecOps-Instanz aufrufen.

Falls gemäß Ihrer Organisationsrichtlinien Identitäten nach Domain eingeschränkt werden, müssen Sie sich in der Google Cloud -Konsole mit einem Konto in einer zulässigen Domain anmelden.

Die IAM-Rollen für Security Command Center können auf Organisations-, Ordner- oder Projektebene zugewiesen werden. Die Möglichkeit, Ergebnisse, Assets und Sicherheitsquellen anzusehen, zu bearbeiten, zu erstellen oder zu aktualisieren, hängt von der Ebene ab, auf die Sie Zugriff haben. Weitere Informationen zu Security Command Center-Rollen finden Sie unter Zugriffssteuerung.

Außerdem benötigen Sie eine der folgenden IAM-Rollen:

- Chronicle SOAR-Administrator (

roles/chronicle.soarAdmin) - Chronicle SOAR Threat Manager (

roles/chronicle.soarThreatManager) - Chronicle SOAR Vulnerability Manager

(

roles/chronicle.soarVulnerabilityManager)

Damit Sie auf SOAR-bezogene Funktionen zugreifen können, müssen Sie diese Identity and Access Management-Rollen auch einer SOC-Rolle, Berechtigungsgruppe und Umgebung auf der Seite Einstellungen > SOAR-Einstellungen zuordnen. Weitere Informationen finden Sie unter Nutzer mit IAM zuordnen und autorisieren.

Auf Security Command Center in der Google Cloud Console zugreifen

Sie können über die Seite Risikoübersicht in der Google Cloud Console auf die Inhalte von Security Command Center zugreifen.

So rufen Sie das Security Command Center auf:

Wählen Sie die Organisation aus, in der Sie Security Command Center Enterprise aktiviert haben.

Wenn Security Command Center in der von Ihnen ausgewählten Organisation oder dem von Ihnen ausgewählten Projekt aktiv ist, wird die Seite Risikoübersicht mit einer Übersicht angezeigt.

Security Command Center-Funktionen und ‑Navigation

Im Folgenden wird die Navigation in Security Command Center Enterprise beschrieben. Wenn Sie Security Command Center Standard oder Premium verwenden, lesen Sie den Abschnitt Security Command Center Standard oder Premium in der Google Cloud Konsole verwenden.

Die Aufgaben, die Sie ausführen können, hängen von Ihrer Security Command Center-Dienststufe, den aktivierten Diensten und den Berechtigungen in der IAM-Rolle ab, die Ihnen zugewiesen wurde.

Die linke Navigationsleiste von Security Command Center Enterprise enthält Links zu Seiten im Google Security Operations-Mandanten, der bei der Aktivierung von Security Command Center Enterprise konfiguriert wurde.

Außerdem enthält der bei der Aktivierung von Security Command Center Enterprise konfigurierte Google Security Operations-Mandant Links zu einer Teilmenge von Google Cloud -Konsolenseiten.

Informationen dazu, welche Google Security Operations-Funktionen mit Security Command Center Enterprise verfügbar sind, finden Sie unter Security Command Center-Dienststufen. Klicken Sie auf einen Link, um eine Erklärung der Seite aufzurufen.

| Google Cloud Abschnitt zur Konsolennavigation | Link |

|---|---|

| Risiko | |

| Prüfung | |

| Erkennung | |

| Antwort | |

| Dashboards | |

| Einstellungen |

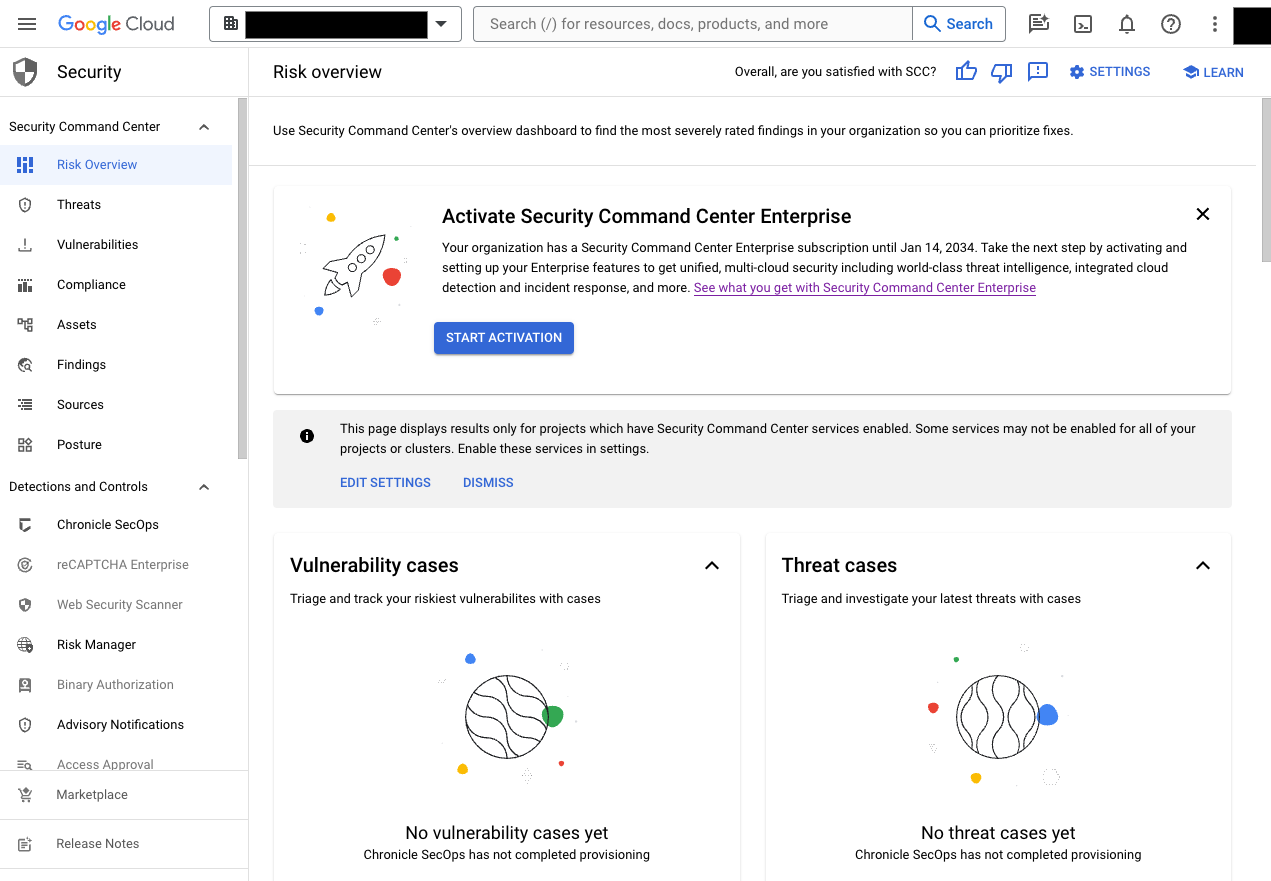

Seite „Risikoübersicht“

Auf der Seite Risikoübersicht finden Sie einen schnellen Überblick über die neuen Bedrohungen und die Gesamtzahl der aktiven Sicherheitslücken in IhrerGoogle Cloud -Umgebung aus allen integrierten und integrierten Diensten.

Die Seite Risikoübersicht ist Ihr erstes Sicherheitsdashboard und zeigt Risiken mit hoher Priorität in Ihren Cloud-Umgebungen an. Wenn Sie sich Details zu einzelnen Untersuchungsbereichen ansehen möchten, wählen Sie im Bereich Übersicht eine der folgenden Ansichten aus:

Alle Risiken: Hier werden alle Daten angezeigt.

CVE-Sicherheitslücken: Hier werden Sicherheitslücken und zugehörige CVE-Informationen angezeigt.

Daten: Hier werden Informationen zu Ihrer Datensicherheit angezeigt (Vorabversion).

Code: Hier werden sicherheitsrelevante Code-Ergebnisse angezeigt.

AI Security: Hier werden KI-bezogene Ergebnisse und Daten zum Sicherheitsstatus angezeigt.

Seite „Probleme“

Probleme sind die wichtigsten Sicherheitsrisiken, die Security Command Center Enterprise in Ihren Cloud-Umgebungen findet. So haben Sie die Möglichkeit, schnell auf Sicherheitslücken und Bedrohungen zu reagieren. Security Command Center erkennt Probleme durch virtuelles Red Teaming und regelbasierte Erkennung. Informationen zum Untersuchen von Problemen finden Sie unter Probleme – Übersicht.

Seite „Ergebnisse“

Auf der Seite Ergebnisse können Sie Security Command Center-Ergebnisse abfragen, prüfen, stummschalten und markieren. Das sind die Einträge, die von Security Command Center-Diensten erstellt werden, wenn ein Sicherheitsproblem in Ihrer Umgebung erkannt wird. Weitere Informationen zum Arbeiten mit Ergebnissen auf der Seite Ergebnisse finden Sie unter Ergebnisse prüfen und verwalten.

Seite „Assets“

Auf der Seite Assets finden Sie eine detaillierte Anzeige aller Google Cloud Ressourcen, auch Assets genannt, in Ihrem Projekt oder Ihrer Organisation.

Weitere Informationen zum Arbeiten mit Assets auf der Seite Assets finden Sie unter Ressourcen in der Console verwalten.

Seite „Compliance“

Wenn Sie Security Command Center aktivieren, wird auf der Seite Compliance standardmäßig der Tab Überwachen angezeigt. Auf diesem Tab werden alle rechtlichen Rahmenbedingungen angezeigt, die von Security Command Center mit Security Health Analytics unterstützt werden, sowie der Prozentsatz der bestandenen Benchmark-Kontrollen.

Auf dem Tab Monitor (Überwachen) sehen Sie die einzelnen rechtlichen Rahmenbedingungen. Außerdem finden Sie dort zusätzliche Details dazu, welche rechtlichen Kontrollen von Security Health Analytics geprüft werden, wie viele Verstöße für jede Kontrolle erkannt wurden und eine Option zum Exportieren eines Compliance-Berichts für die jeweilige rechtliche Rahmenbedingung.

Die Security Health Analytics-Scanner für Sicherheitslücken achten auf Verstöße gegen gängige Compliance-Kontrollen auf Grundlage einer Best-Effort-Zuordnung von Google. Security Health Analytics-Compliance-Berichte sind kein Ersatz für eine Compliance-Prüfung, können aber zur kontinuierlichen Einhaltung der Richtlinien und zur frühzeitigen Erkennung von Verstößen beitragen.

Wenn Sie Compliance Manager (Vorschau) für Security Command Center Enterprise aktivieren, werden auf der Seite Compliance die folgenden zusätzlichen Tabs angezeigt: Konfigurieren (Vorschau), Überwachen (Vorschau) und Prüfen (Vorschau). Auf diesen Tabs können Sie Cloud-Kontrollen und ‑Frameworks erstellen und anwenden, Ihre Umgebung überwachen und Audits durchführen.

Weitere Informationen dazu, wie Security Command Center die Compliance-Verwaltung unterstützt, wenn Compliance Manager nicht aktiviert ist, finden Sie unter Compliance verwalten.

Seite „Statusverwaltung“

Auf der Seite Sicherheitsstatus können Sie Details zu den Sicherheitsstatus aufrufen, die Sie in Ihrer Organisation erstellt haben, und den Status auf eine Organisation, einen Ordner oder ein Projekt anwenden. Sie können sich auch die verfügbaren vordefinierten Posture-Vorlagen ansehen.

SIEM-Suche

Auf dieser Seite der Security Operations Console können Sie UDM-Ereignisse (Unified Data Model) und ‑Benachrichtigungen in Ihrer Google Security Operations-Instanz suchen. Weitere Informationen finden Sie in der Google Security Operations-Dokumentation unter SIEM-Suche.

SOAR-Suche

Auf dieser Seite der Security Operations-Konsole können Sie nach bestimmten Fällen oder Entitäten suchen, die von Google Security Operations SOAR indexiert wurden. Weitere Informationen finden Sie in der Google Security Operations-Dokumentation unter Mit der Suchseite in SOAR arbeiten.

Regeln und Erkennungen

Auf dieser Seite der Security Operations Console können Sie kuratierte Erkennungen aktivieren und benutzerdefinierte Regeln erstellen, um Muster in Daten zu erkennen, die mit den Mechanismen zum Erfassen von Logdaten der Security Operations Console erfasst wurden. Informationen zu den kuratierten Erkennungen, die mit Security Command Center Enterprise verfügbar sind, finden Sie unter Bedrohungen mit kuratierten Erkennungen untersuchen.

Benachrichtigungen und IOCs

Auf dieser Seite der Security Operations Console können Sie Benachrichtigungen ansehen, die durch kuratierte Erkennungen und benutzerdefinierte Regeln erstellt wurden. Informationen zum Untersuchen von Benachrichtigungen finden Sie in der Google Security Operations-Dokumentation unter:

- GCTI-Benachrichtigungen prüfen, die durch kuratierte Erkennungen generiert wurden.

- Benachrichtigungen nachgehen

Playbooks

Auf dieser Seite der Security Operations Console können Sie Playbooks verwalten, die im Anwendungsfall SCC Enterprise – Cloud Orchestration and Remediation enthalten sind.

Informationen zu den in diesem Anwendungsfall verfügbaren Integrationen finden Sie unter Security Command Center-Dienststufen.

Informationen zu den verfügbaren Playbooks finden Sie unter Anwendungsfall für Unternehmen aktualisieren.

Informationen zur Verwendung der Seite Playbooks in der Security Operations Console finden Sie in der Google Security Operations-Dokumentation unter Was ist auf der Seite „Playbooks“ zu sehen?.

Seite „Quellen“

Die Seite Quellen enthält Karten mit einer Zusammenfassung der Assets und Ergebnisse der aktivierten Sicherheitsquellen. Auf der Karte für jede Sicherheitsquelle werden einige Ergebnisse aus dieser Quelle angezeigt. Sie können auf den Namen der Ergebniskategorie klicken, um alle Ergebnisse in dieser Kategorie anzuzeigen.

SIEM-Dashboards

Auf dieser Seite der Security Operations Console können Sie Google Security Operations SIEM-Dashboards aufrufen, um Warnungen zu analysieren, die von Google Security Operations-Regeln erstellt wurden, und Daten, die mit den Funktionen zum Erfassen von Logdaten der Security Operations Console erfasst wurden.

Weitere Informationen zur Verwendung von SIEM-Dashboards finden Sie in der Google Security Operations-Dokumentation unter Übersicht über Dashboards.

SOAR-Dashboards

Auf dieser Seite der Security Operations Console können Sie Dashboards mit SOAR-Daten ansehen und erstellen, die zur Analyse von Reaktionen und Fällen verwendet werden können. Weitere Informationen zur Verwendung von SOAR-Dashboards finden Sie in der Google Security Operations-Dokumentation unter SOAR Dashboard Overview.

SOAR-Berichte

Auf dieser Seite der Security Operations Console können Sie Berichte zu SOAR-Daten aufrufen. Weitere Informationen zur Verwendung von SOAR-Berichten finden Sie in der Google Security Operations-Dokumentation unter SOAR-Berichte.

SCC-Einstellungen

Ermöglicht die Konfiguration von Security Command Center, einschließlich der folgenden:

- Zusätzliche Security Command Center-Dienste

- Multi-Cloud-Connectors

- Sätze hochwertiger Ressourcen

- Regeln zum Ausblenden von Ergebnissen

- Kontinuierliche Datenexporte

SCC-Einrichtungsleitfaden

Hier können Sie Security Command Center Enterprise aktivieren und zusätzliche Dienste konfigurieren. Weitere Informationen finden Sie unter Enterprise-Stufe aktivieren.

SIEM-Einstellungen

Auf dieser Seite der Security Operations Console können Sie die Konfiguration für Funktionen im Zusammenhang mit Google Security Operations SIEM ändern. Informationen zur Verwendung dieser Funktionen finden Sie in der Dokumentation zu Google Security Operations.

SOAR-Einstellungen

Auf dieser Seite der Security Operations-Konsole können Sie die Konfiguration für Funktionen im Zusammenhang mit Google Security Operations SOAR ändern. Informationen zur Verwendung dieser Funktionen finden Sie in der Dokumentation zu Google Security Operations.

Unterschiede zwischen Security Command Center Enterprise-Seiten

Die Security Command Center Enterprise-Stufe umfasst Funktionen, die sowohl auf den Google Cloud Console-Seiten als auch auf den Security Operations-Console-Seiten verfügbar sind.

Sie melden sich in der Google Cloud Konsole an und rufen die Seiten der Security Operations-Konsole über die Google Cloud Konsolennavigation auf. In diesem Abschnitt werden die Aufgaben beschrieben, die Sie in den einzelnen Bereichen ausführen können.

Google Cloud Konsolenseiten

Auf den Konsolenseiten Google Cloud können Sie unter anderem die folgenden Aufgaben ausführen:

- Aktivieren Sie Security Command Center.

- Richten Sie IAM-Berechtigungen (Identity and Access Management) für alle Security Command Center-Nutzer ein.

- Verbindung zu anderen Cloud-Umgebungen herstellen, um Ressourcen- und Konfigurationsdaten zu erfassen.

- Ergebnisse bearbeiten und exportieren

- Risiken mit Angriffsbewertungen bewerten

- Mit Problemen arbeiten, den wichtigsten Sicherheitsrisiken, die von Security Command Center Enterprise in Ihren Cloud-Umgebungen gefunden wurden.

- Mit Sensitive Data Protection können Sie Daten mit hoher Sensibilität identifizieren.

- Untersuchen und beheben Sie einzelne Ergebnisse für Ihre Google Cloud.

- Konfigurieren Sie Security Health Analytics, Web Security Scanner und andere Google Cloudintegrierte Dienste.

- Sicherheitsstatus verwalten.

- Cloud-Kontrollen und ‑Frameworks konfigurieren

- Datensicherheitsstatus verwalten

- Bewerten und melden Sie Ihre Compliance mit gängigen Sicherheitsstandards oder Benchmarks.

- Google Cloud -Assets ansehen und durchsuchen

Das folgende Bild zeigt den Inhalt von Security Command Center in derGoogle Cloud -Konsole.

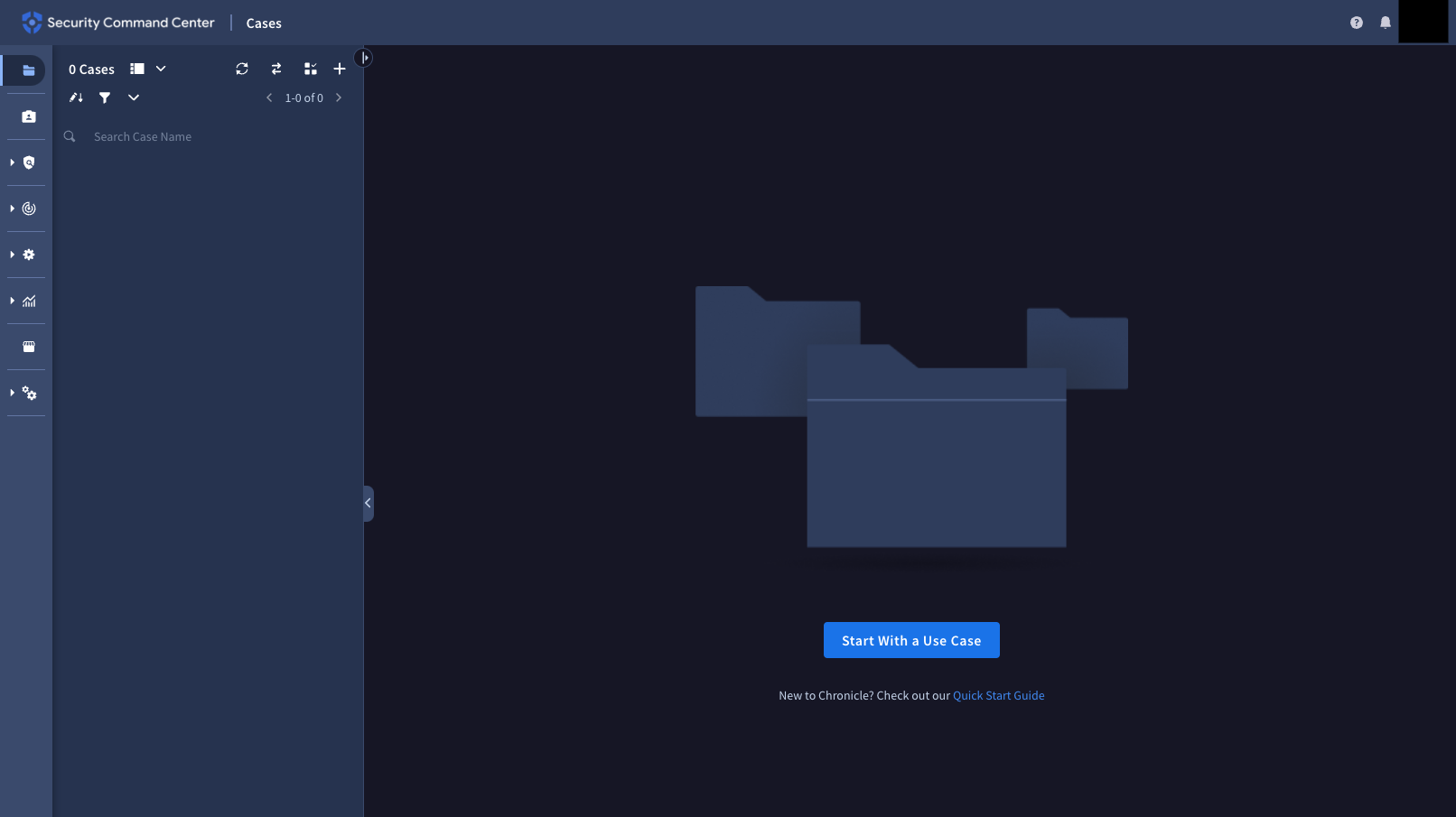

Seiten der Security Operations-Konsole

Auf der Seite „Security Operations Console“ können Sie unter anderem folgende Aufgaben ausführen:

- Verbindung zu anderen Cloud-Umgebungen herstellen, um Protokolldaten für kuratierte Erkennungen im Sicherheitsinformations- und Ereignismanagement (SIEM) zu erfassen.

- Konfigurieren Sie die Einstellungen für die Sicherheitsorchestrierung, ‑automatisierung und ‑reaktion (Security Orchestration, Automation and Response, SOAR).

- Nutzer und Gruppen für das Vorfall- und Fallmanagement konfigurieren

- Mit Fällen arbeiten, einschließlich Gruppieren von Ergebnissen, Zuweisen von Tickets und Arbeiten mit Benachrichtigungen.

- Verwenden Sie eine automatisierte Abfolge von Schritten, sogenannte Playbooks, um Probleme zu beheben.

- Mit Workdesk können Sie Aktionen und Aufgaben verwalten, die in offenen Fällen und Playbooks auf Sie warten.

Die folgende Abbildung zeigt die Security Operations Console.

Die Seiten der Security Operations Console haben eine URL, die dem folgenden Muster ähnelt.

https://CUSTOMER_SUBDOMAIN.backstory.chronicle.security/cases

Dabei ist CUSTOMER_SUBDOMAIN Ihre kundenspezifische Kennung.